第12天:信息打点-Web应用&企业产权&指纹识别&域名资产&网络空间&威胁情报

第12天:信息打点-Web应用&企业产权&指纹识别&域名资产&网络空间&威胁情报

Yatming的博客企业的信息收集(查询业务资产)

1 | 爱企查(收费,拼多多1元可以购买1星期会员):https://www.aiqicha.com/ |

爱企查:

小蓝本:

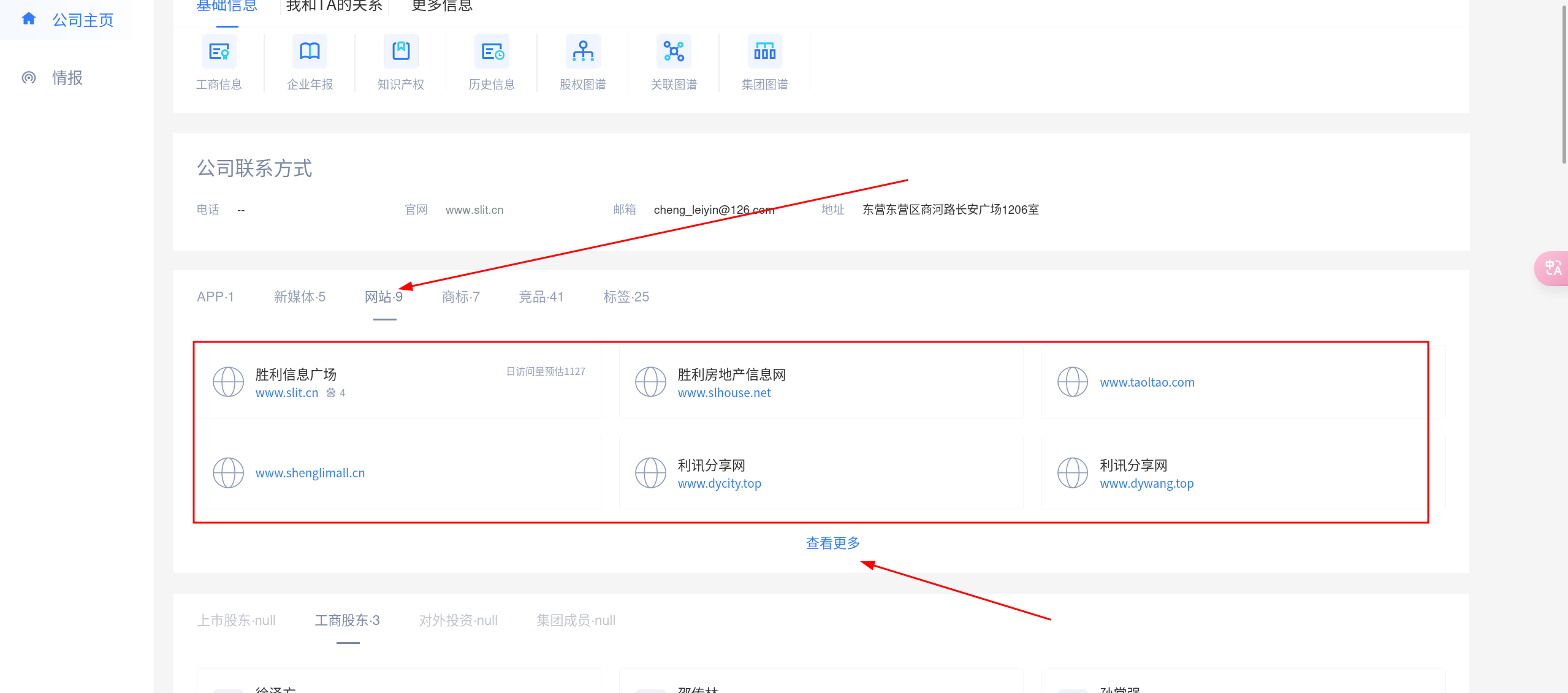

这里我主要使用小蓝本进行查询:

这里可以得到目标的网站和相关app的一些相关内容。

1 | 网站: |

ICP备案查询

1 | https://www.beianx.cn/ |

为什么企业查询可以通过小蓝本类似的平台,还需要自己查询icp备案,因为icp备案是根据备案号进行查询的,一家企业的网站很可能是全部通过一个icp进行部署的。

通过域名注册进行查询

实在没有办法的时候,如果手上有目标的主域名,这个时候可以通过域名注册的平台,去注册对应的域名,然后看对应的域名有哪些被注册了,如果被注册了,那么就有机率是对方的资产(这个不绝对)

IP反查域名

1 | https://x.threatbook.com/ #微步在线 |

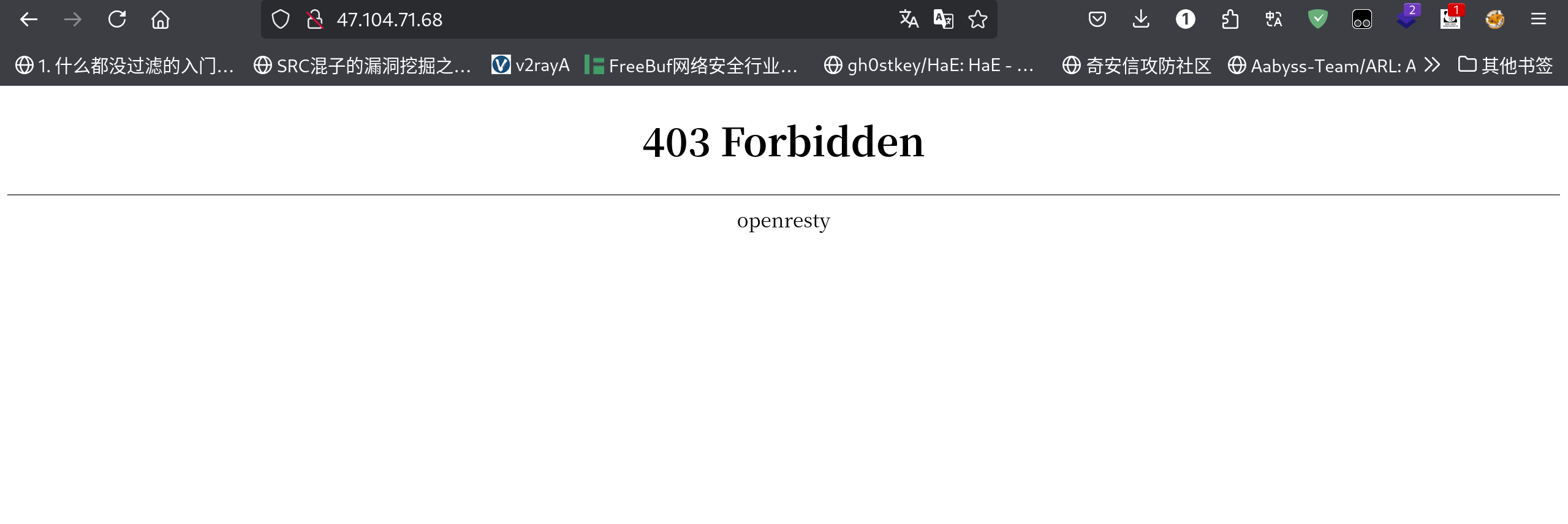

当我通过对方的ip进行访问的时候发现403报错:

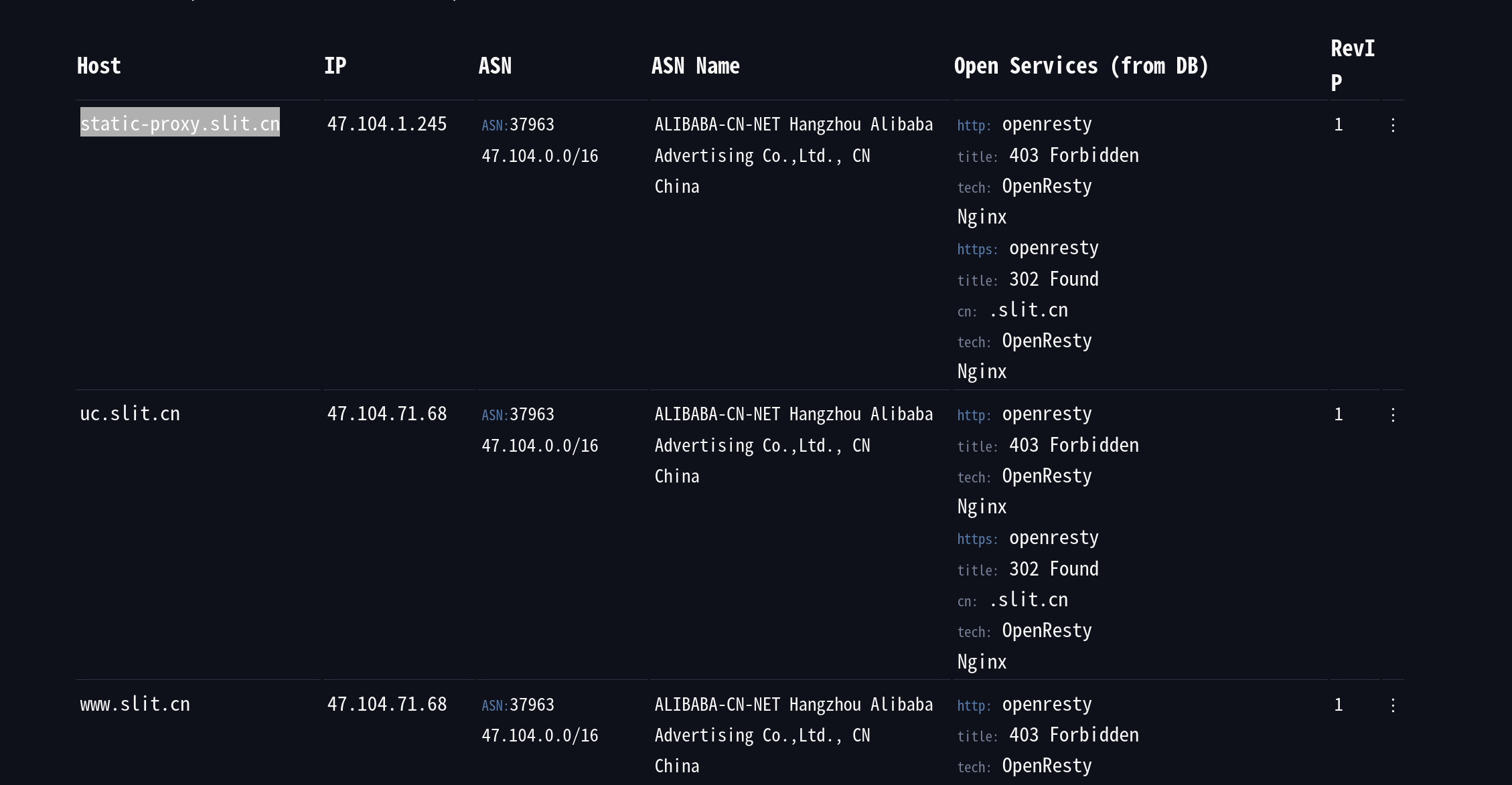

对其进行反查:

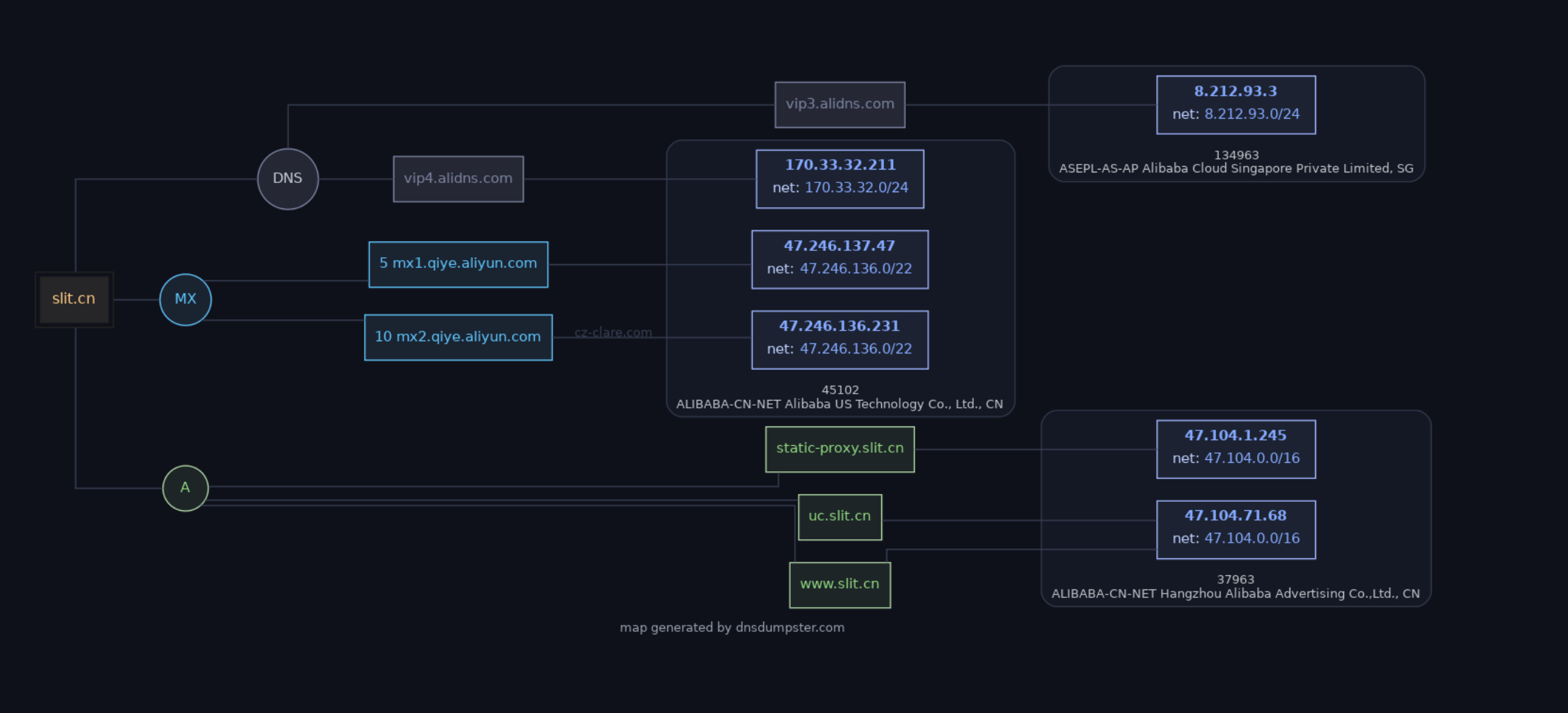

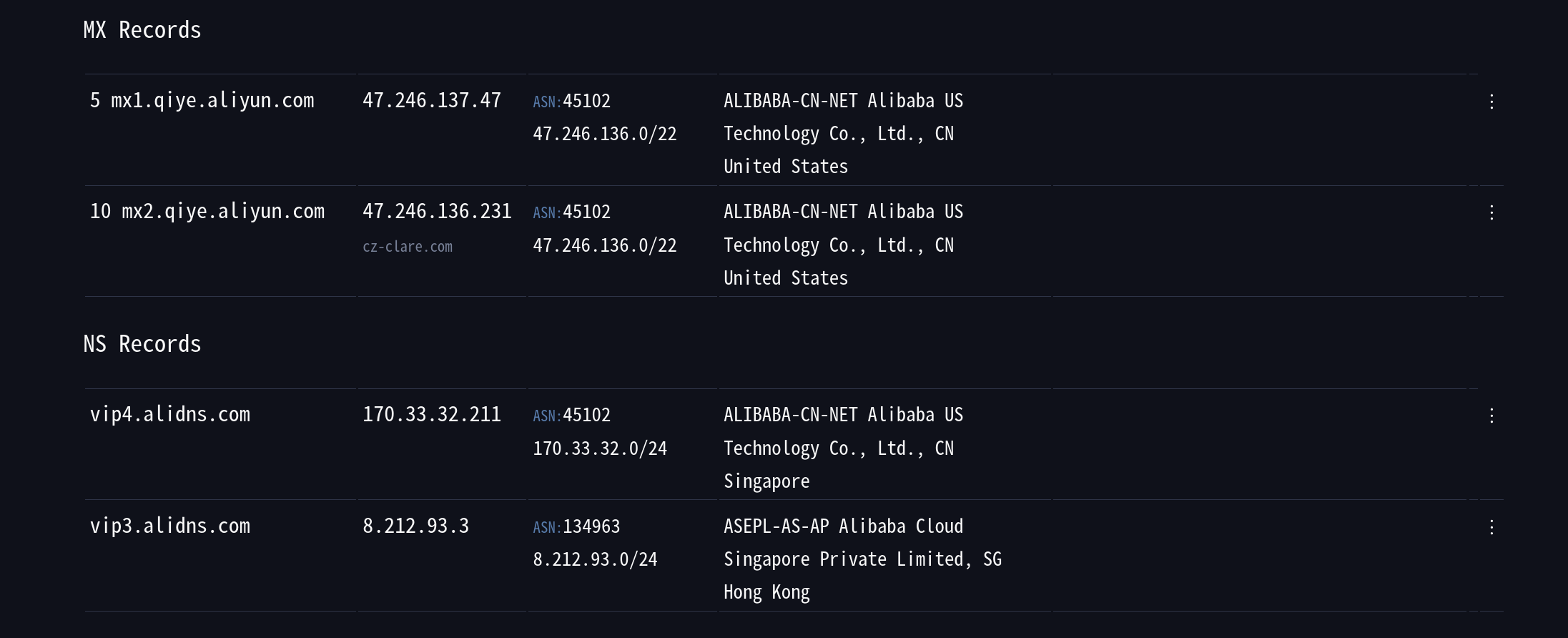

得到两个ip地址,并且得到目标是阿里云的云服务器。通过站长反查工具,又得到几个域名:

1 | uc.slit.cn |

这里有一个问题就是如果对方的dns设置了泛解析,那么如何处理误报呢?

在权威 DNS 中,泛解析记录的 TTL 肯定是相同的,如果子域名记录相同,但 TTL 不同,那这条记录可以说肯定不是泛解析记录。

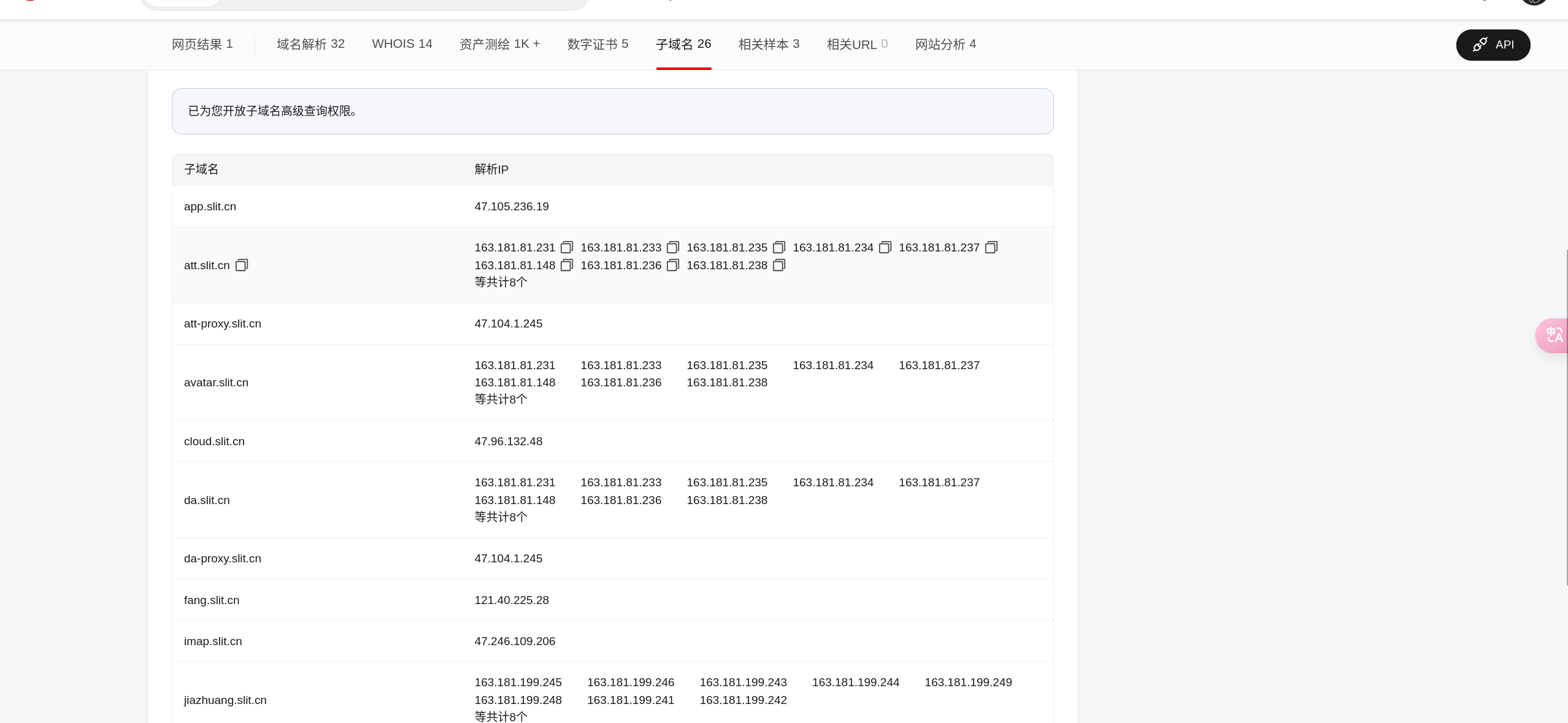

针对子域名继续进行查询

1 | 1.DNS数据---->针对dns历史解析,会有一个历史解析遗留的问题,通过获取这些遗留的域名(没有失效的) |

DNS数据查询

使用在线平台:https://dnsdumpster.com/

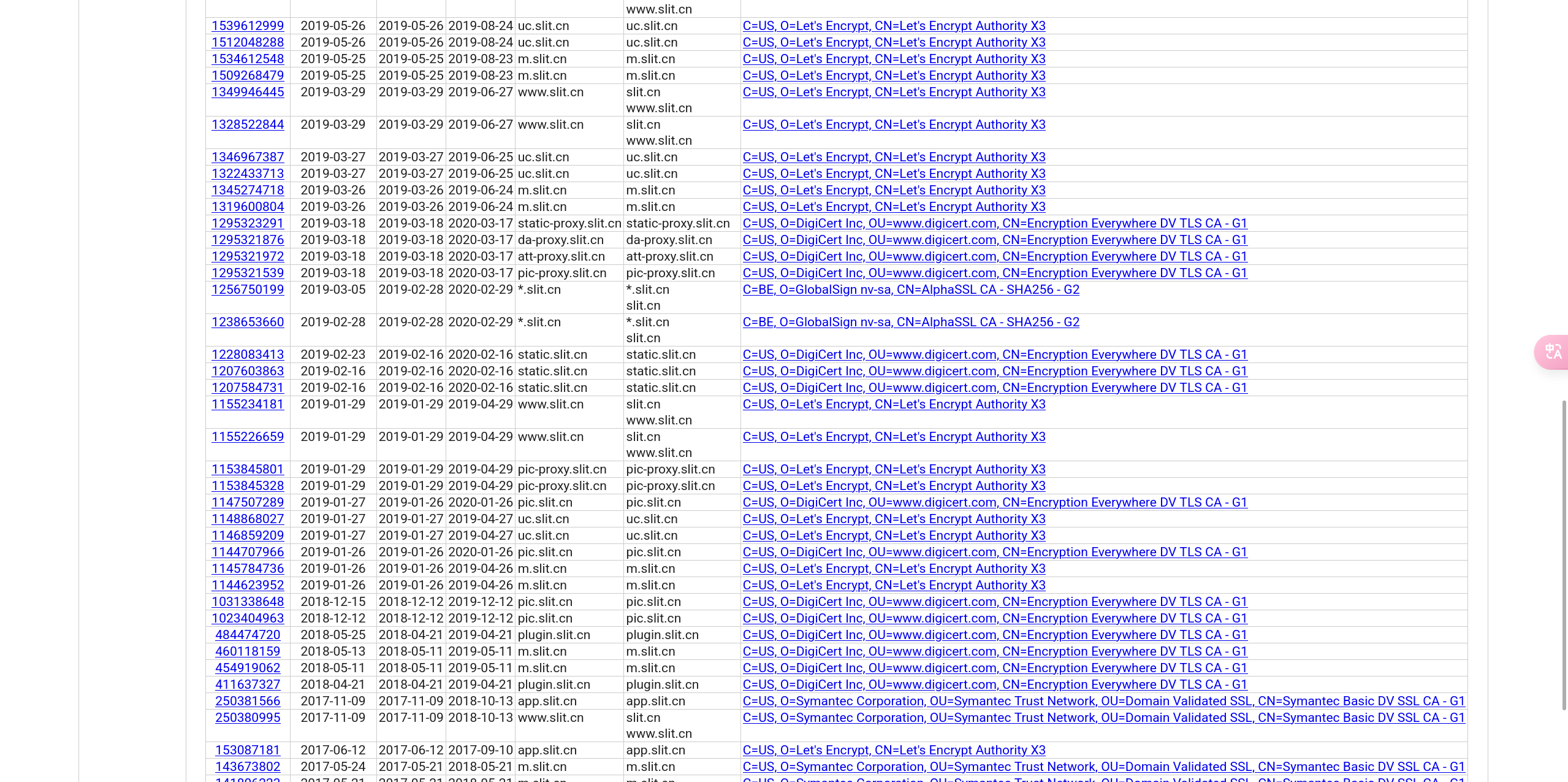

证书查询

1 | https://crt.sh |

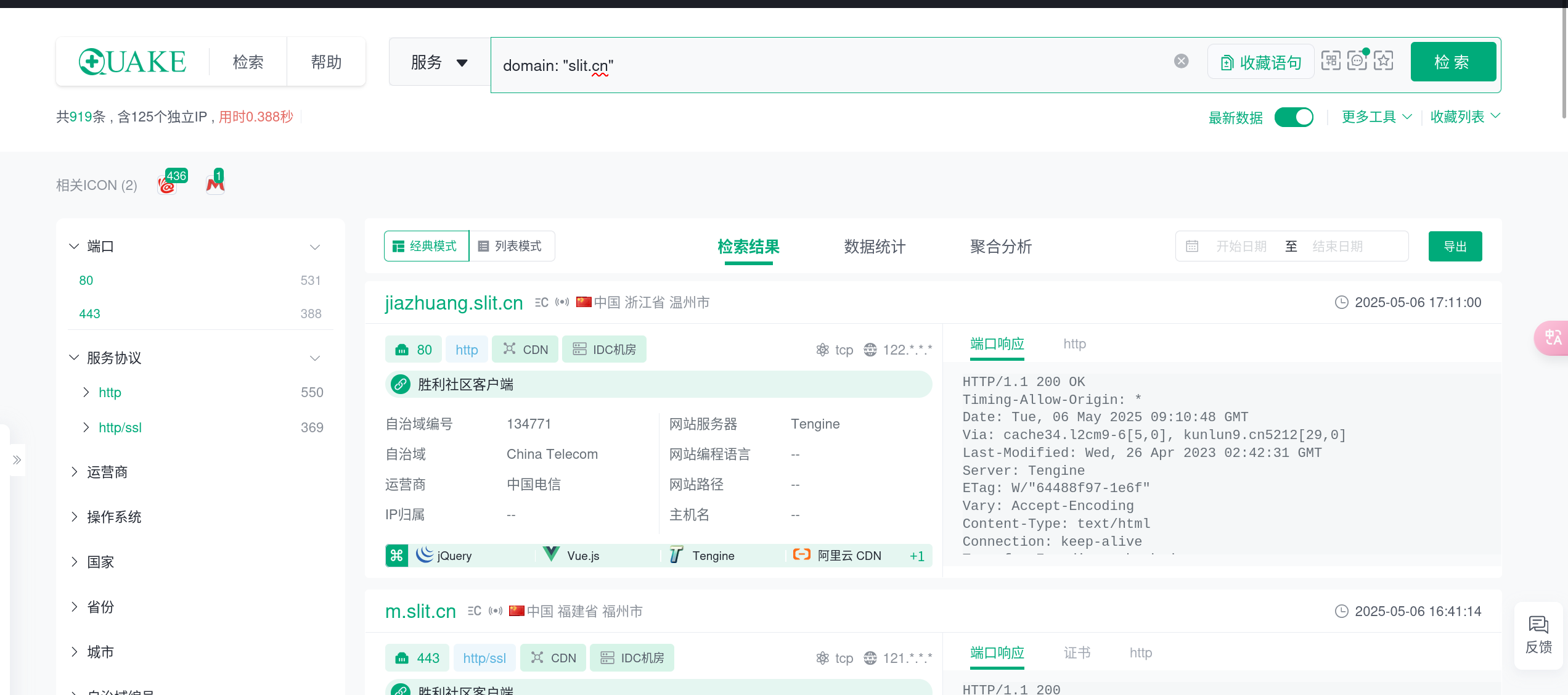

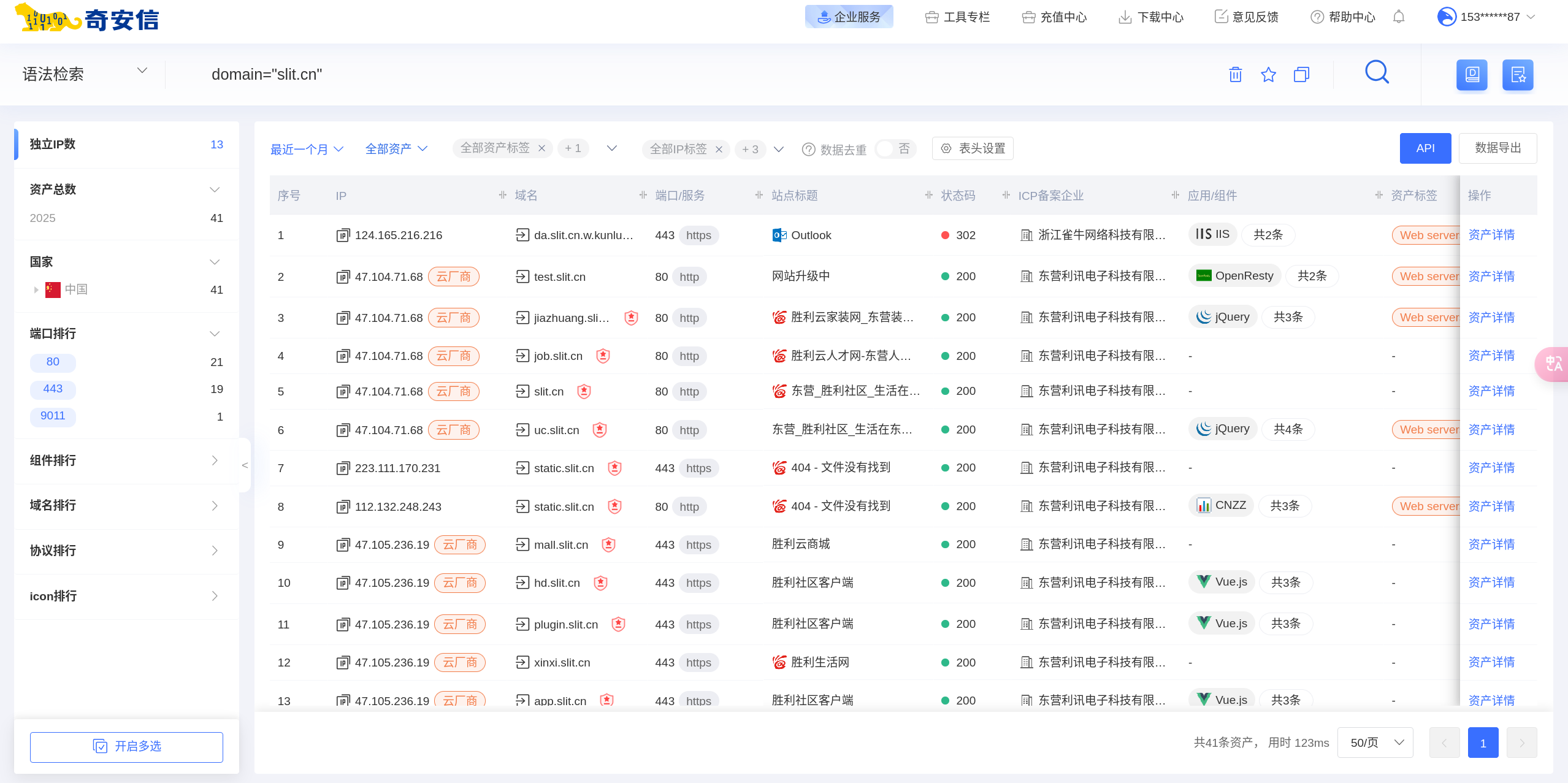

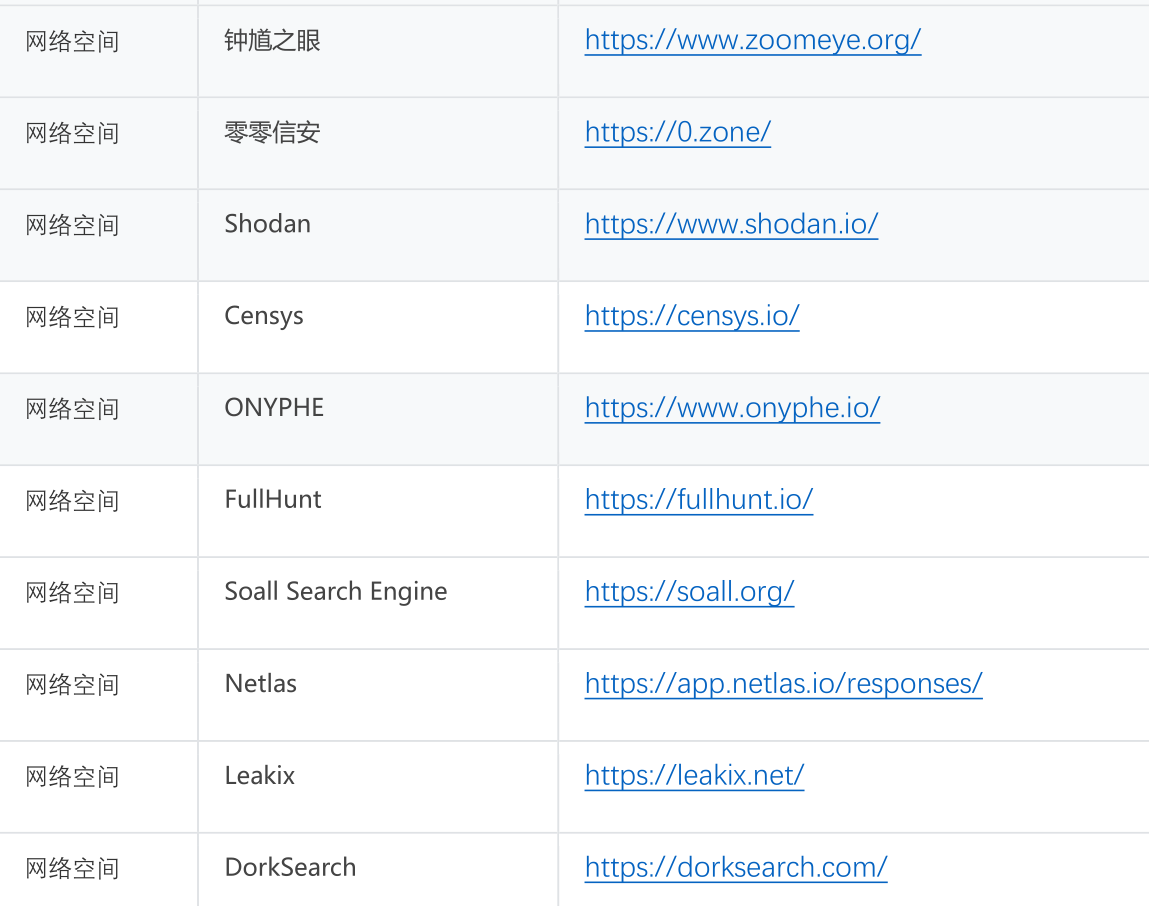

网络空间测绘平台

FOFA

360

鹰图

威胁平台

微步

1 | https://x.threatbook.com/ |

枚举解析

1 | http://tools.bugscaner.com/subdomain/ |

1 | https://www.dnsgrep.cn/subdomain |

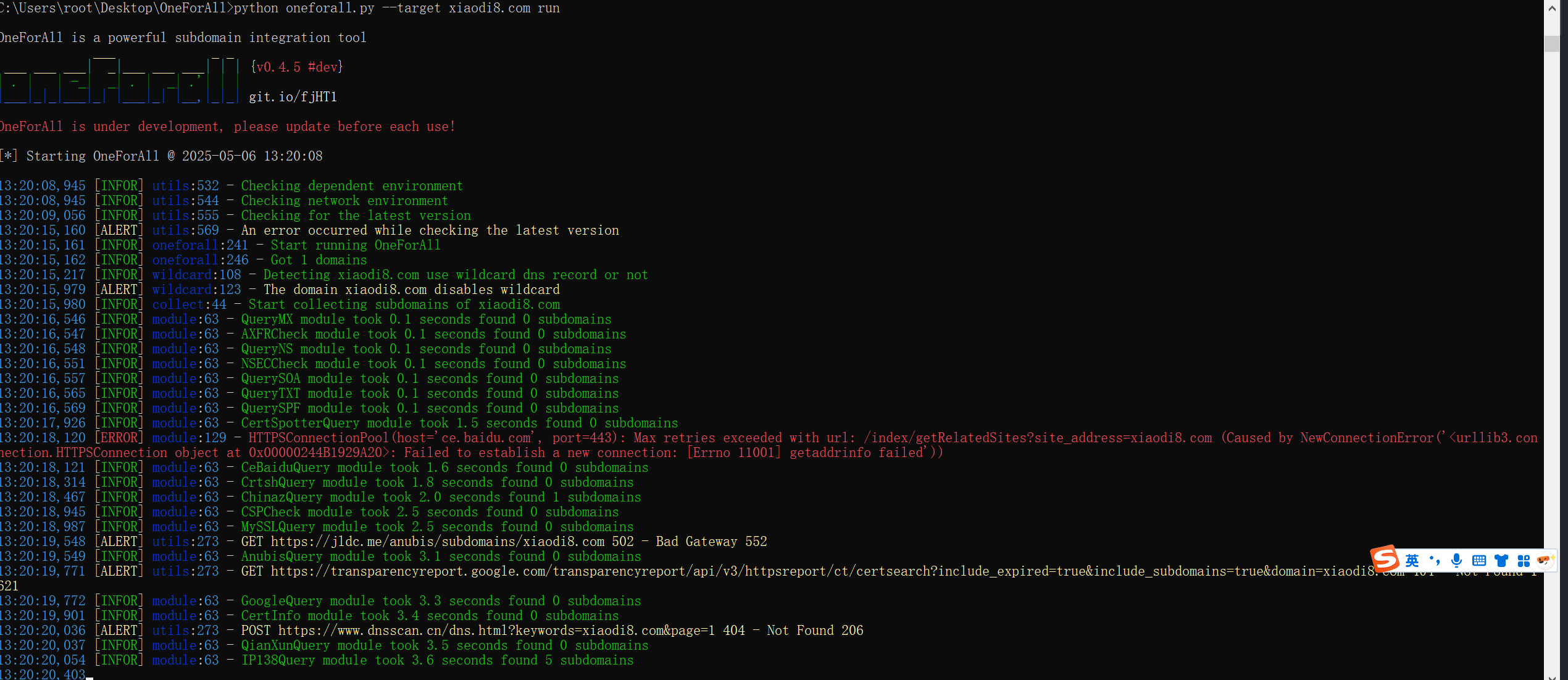

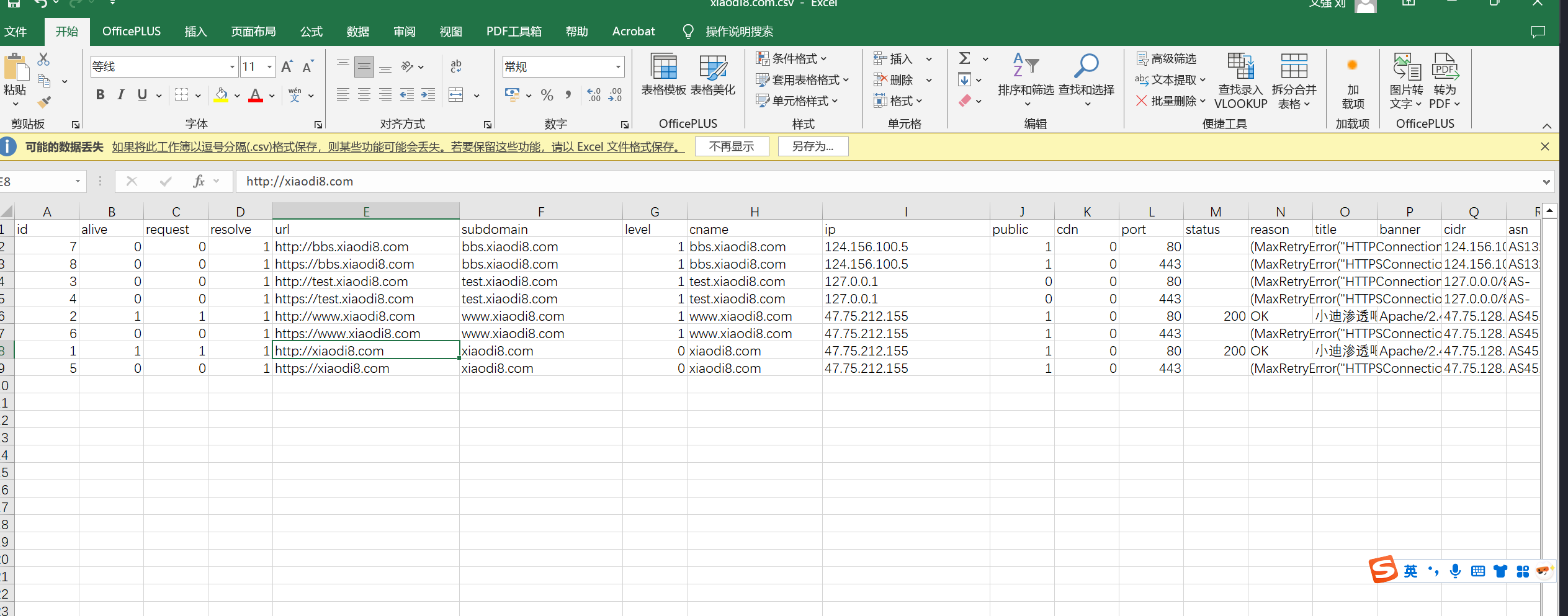

OneForAll尝试

1 | 项目地址:https://github.com/shmilylty/OneForAll |

结果在该工具源码的results文件夹,是以csv格式进行保存

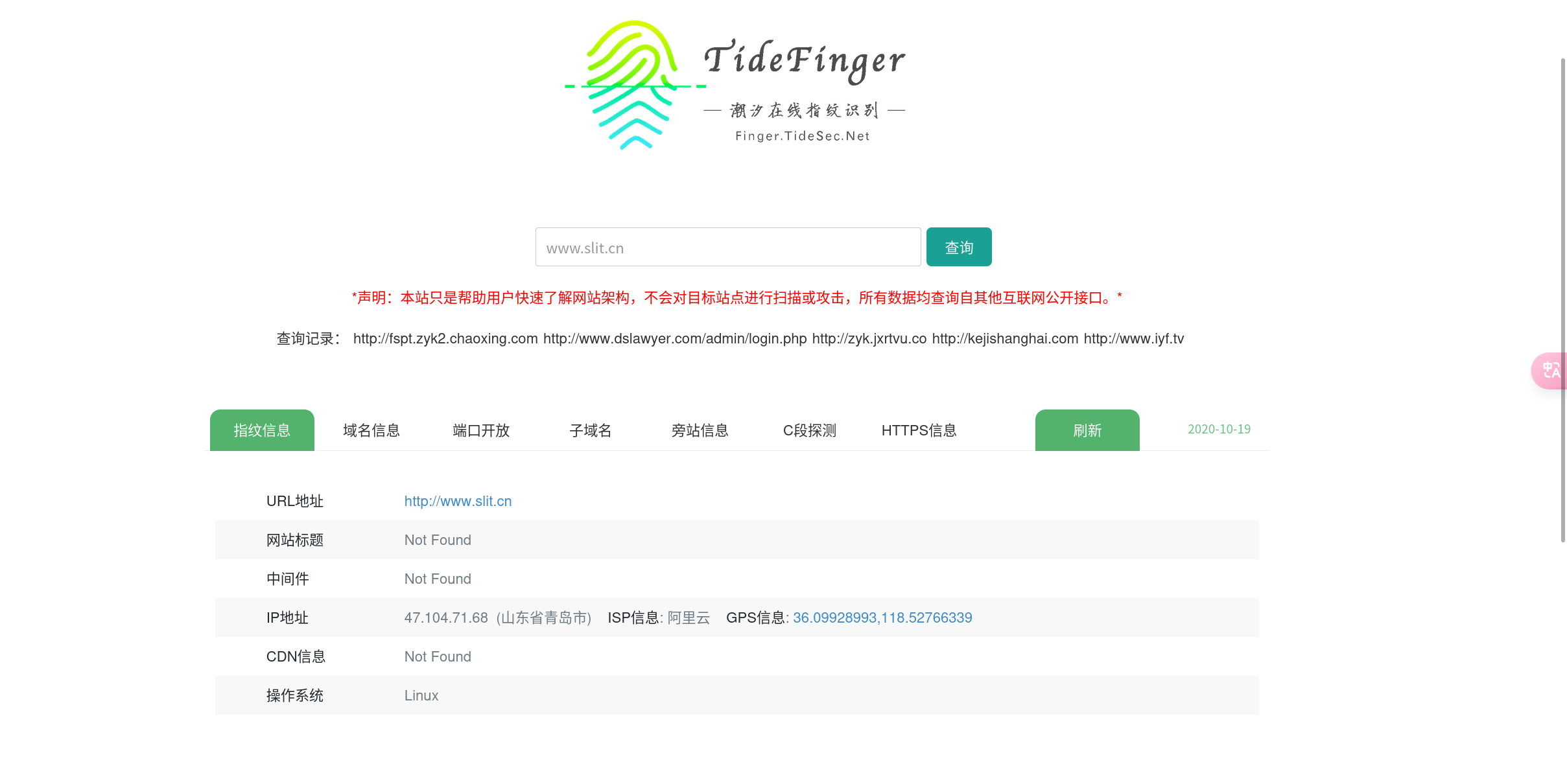

Web架构的指纹识别

识别网站指纹的目的就是想通过指纹,快速的定位目标网站的源码,如果成功识别就可以使用网上的通用漏洞进行测试,没有的话就进一步的收集。

在线指纹识别

1 | http://finger.tidesec.net/ #潮汐指纹 |

Wappalyzer浏览器插件

由于是国外进行开发的,所以对国内的一些cms不太支持。

如果内网需要进行cms识别,可以使用kali上有的工具CMSseek,WhatWeb,御剑指纹识别工具

总结:信息收集的开端,从企业资产查询到主域名,然后在从主域名上得到子域名,以域名得到更多的域名,然后在对这些域名进行初步的指纹识别,可以让我们快速的定位目标资产的一些信息。

附录

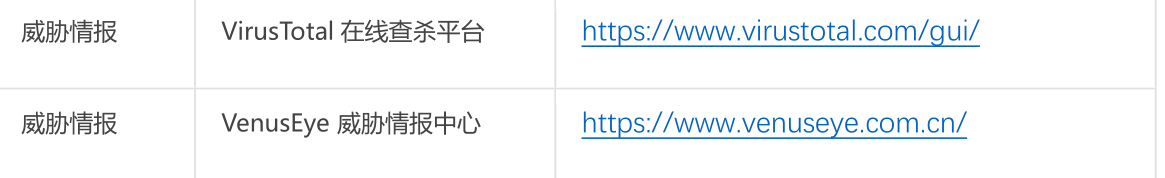

威胁情报平台

网络空间

指纹识别

企业信息

杂项

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果