第18天:信息打点-APP资产&知识产权&应用监控&静态提取&动态抓包&动态调试

第18天:信息打点-APP资产&知识产权&应用监控&静态提取&动态抓包&动态调试

Yatming的博客如果是挖SRC,那么对方会给你一个目标,这个目标可能是网站或者小程序,或者APP,都有可能,那么我们就要想办法去扩大我们的资产面。

从目标名称里面获取APP信息

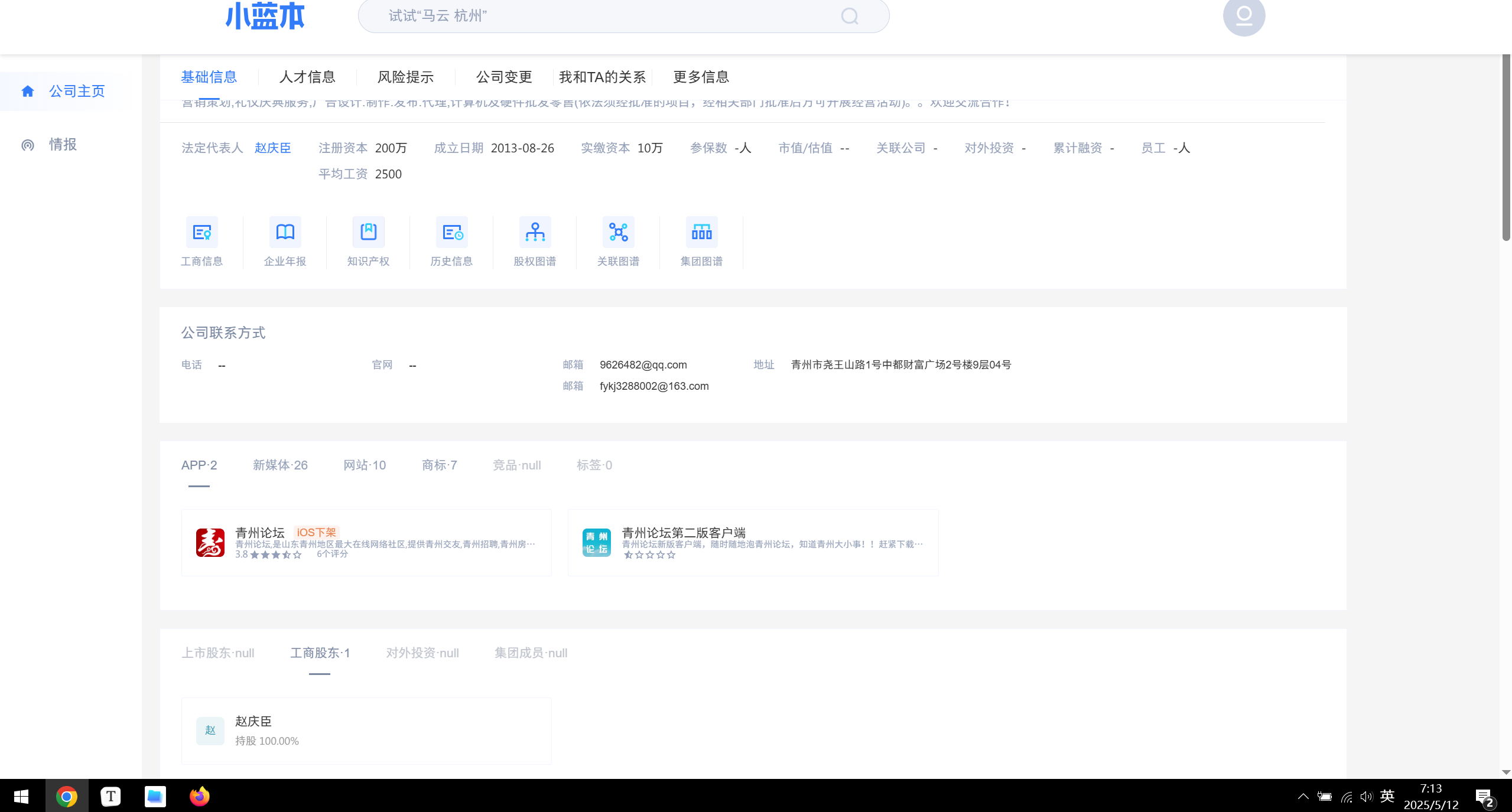

小蓝本

从小蓝本(爱企查也可以)上进行搜寻。

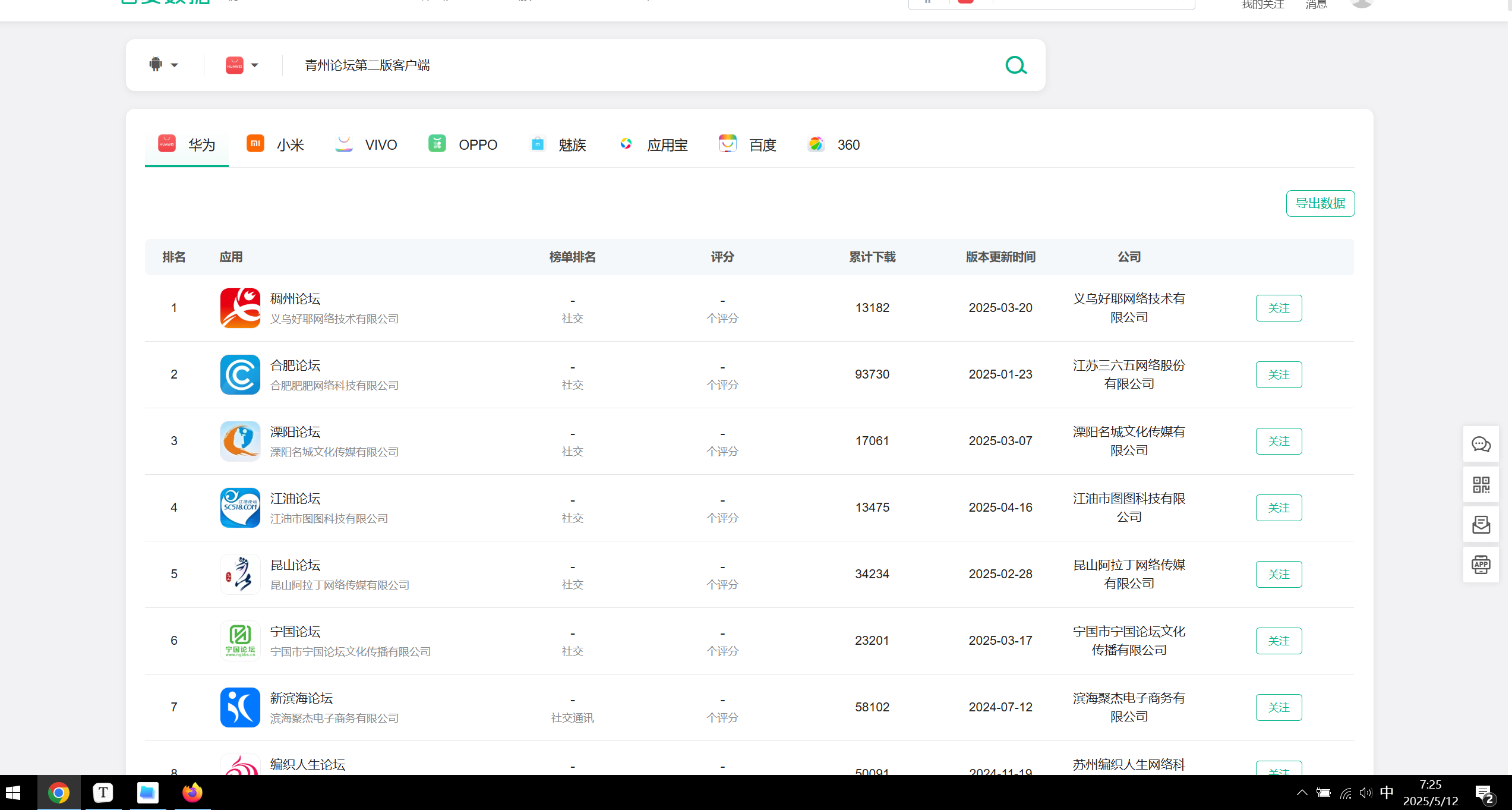

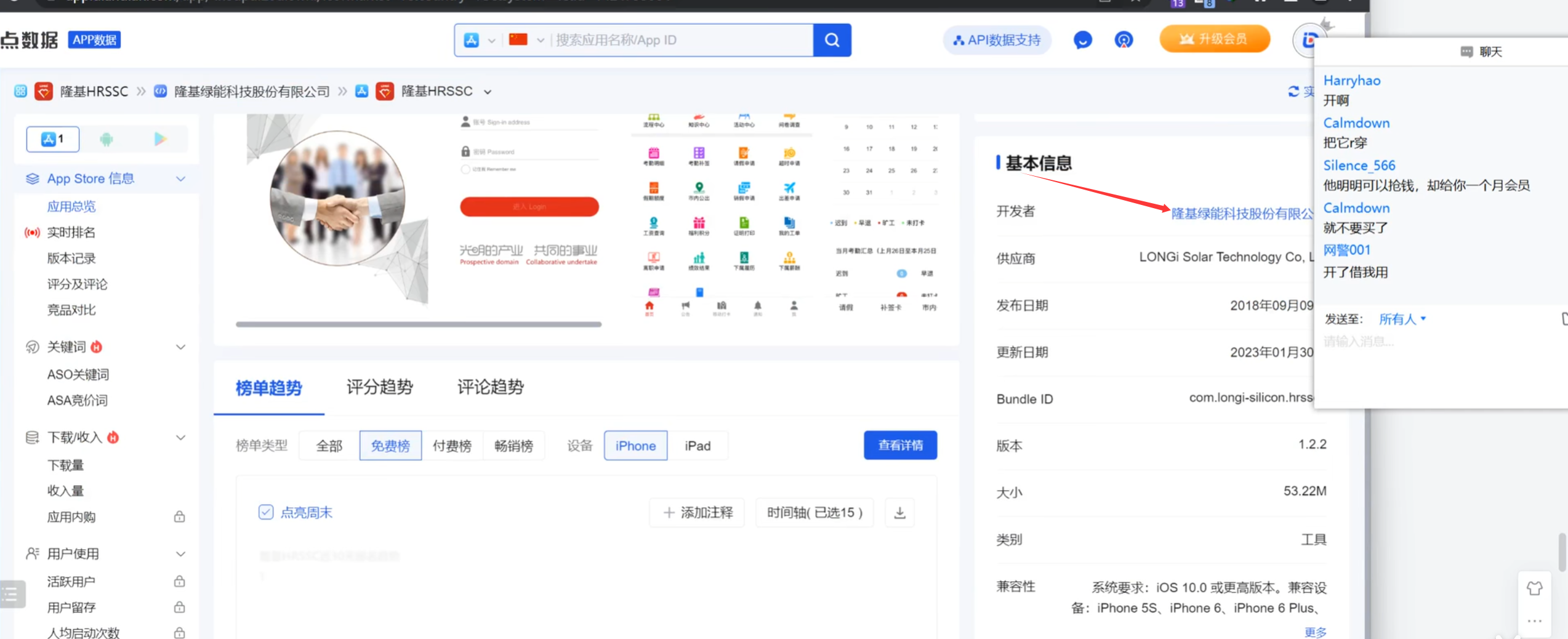

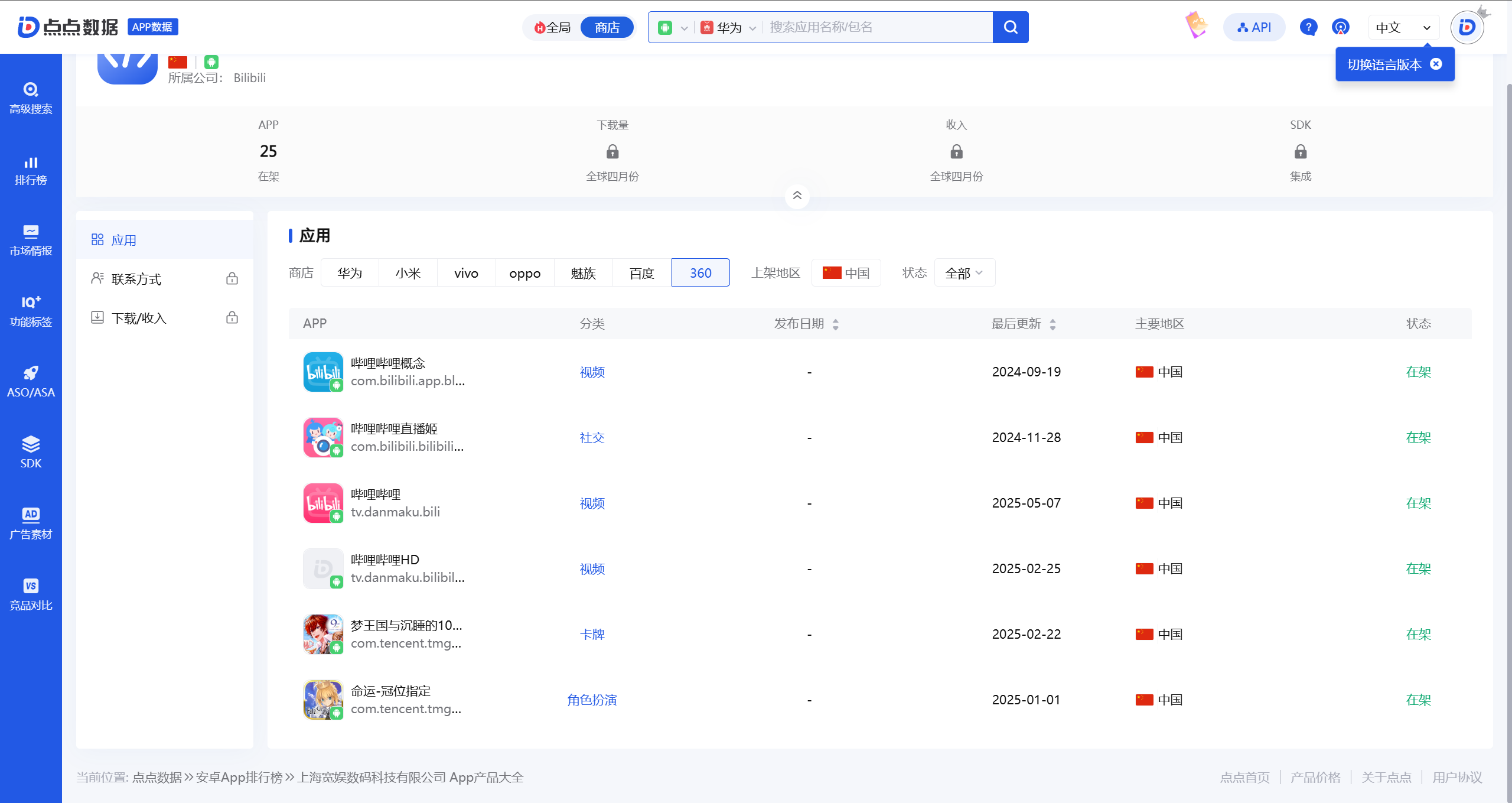

点点数据

1 | https://app.diandian.com/ |

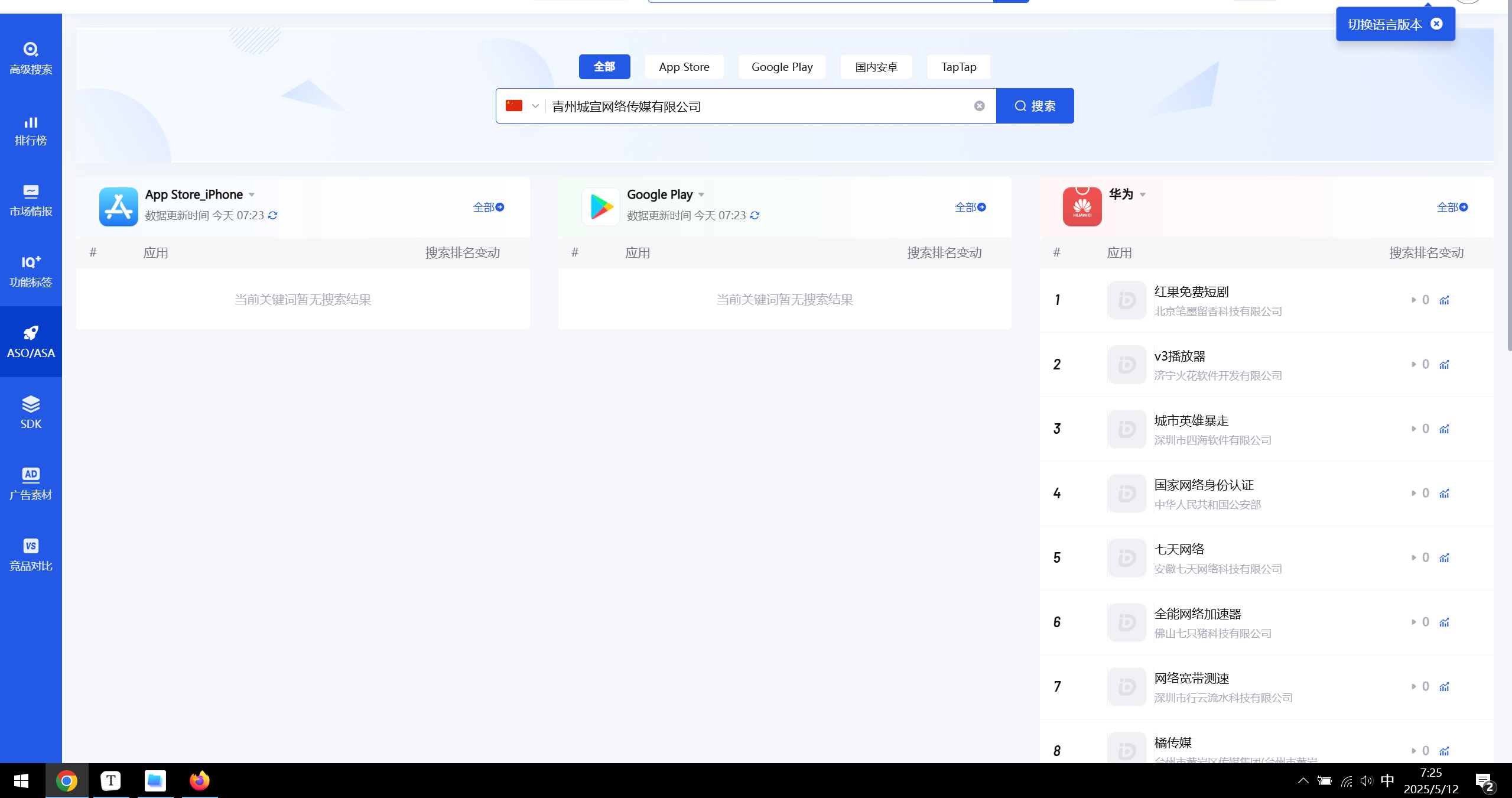

七麦数据

1 | https://www.qimai.cn/ |

我这里两边都搜不到,我个人认为这种小一点的企业,就没有被应用市场给收录,所以我还是觉得三种方式一起进行搜寻会比较好(这里需要注意的是,如果苹果搜不到,可以试试搜安卓的,同时安卓的各个软件商店的收录情况也可能不一样)。

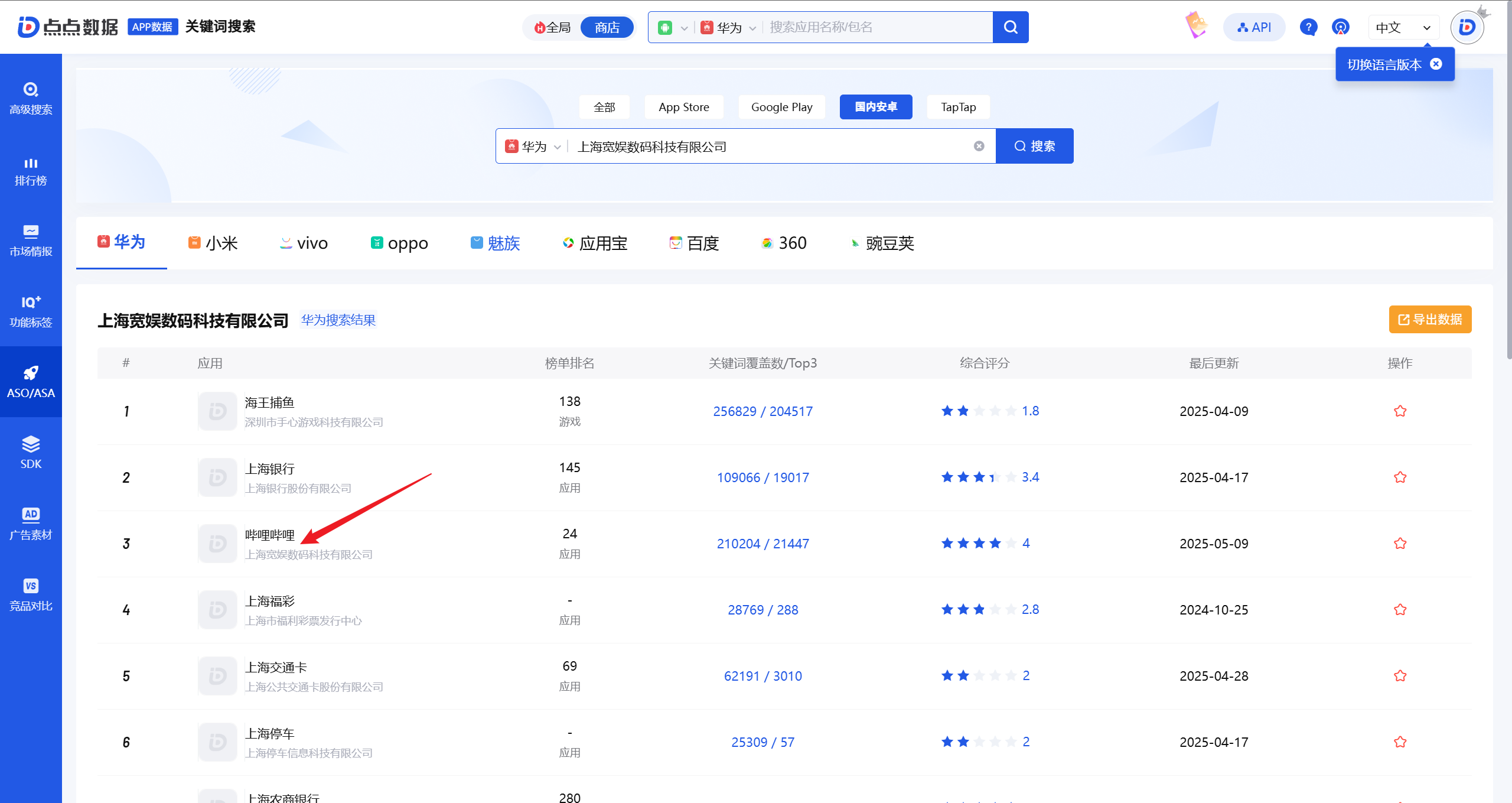

还有一种方式就是通过找到目标对应的APP资产后,在点击详细里面,从开发厂商里面在进行一个收集

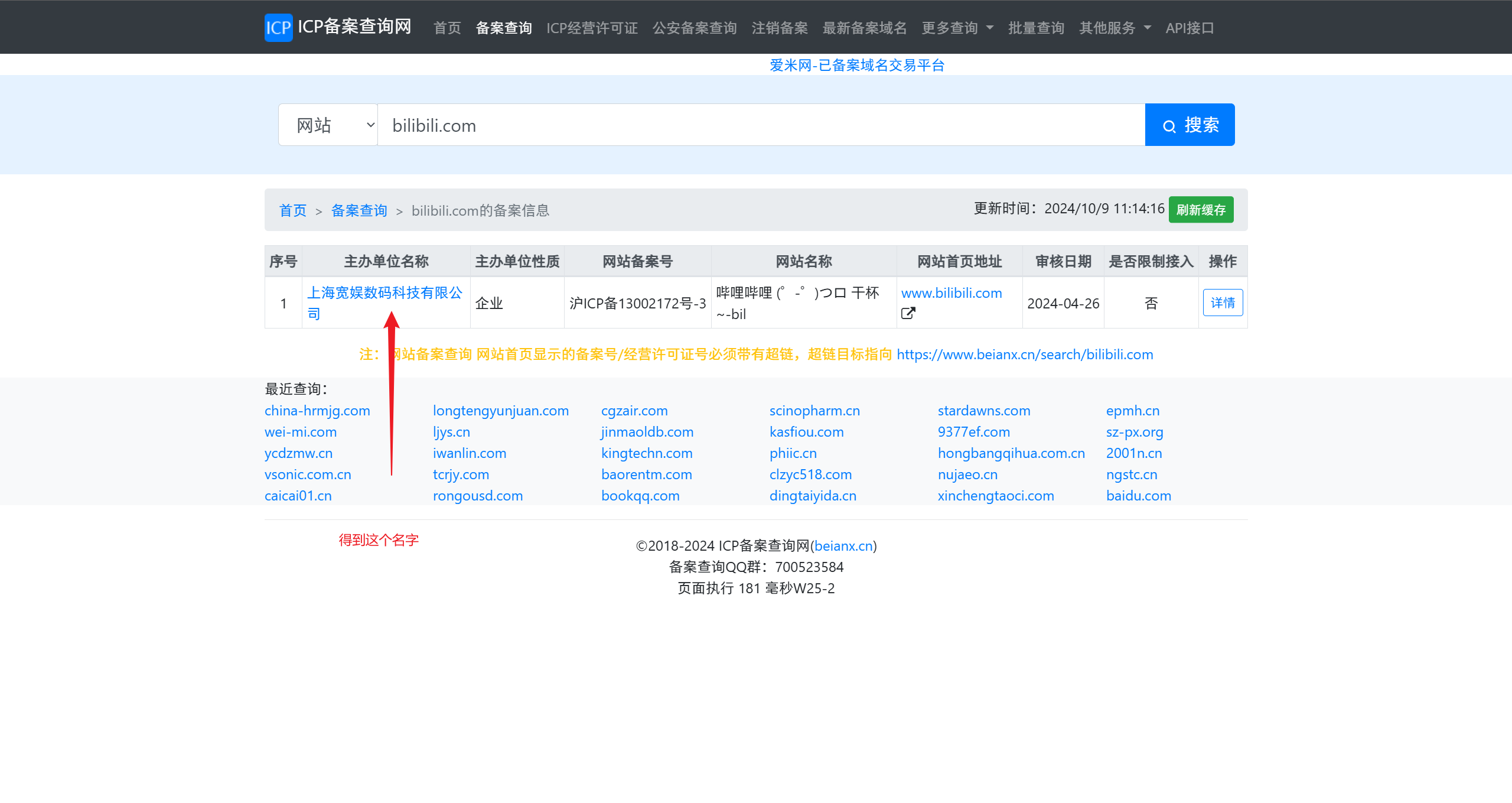

从URL网站备案去搜索APP

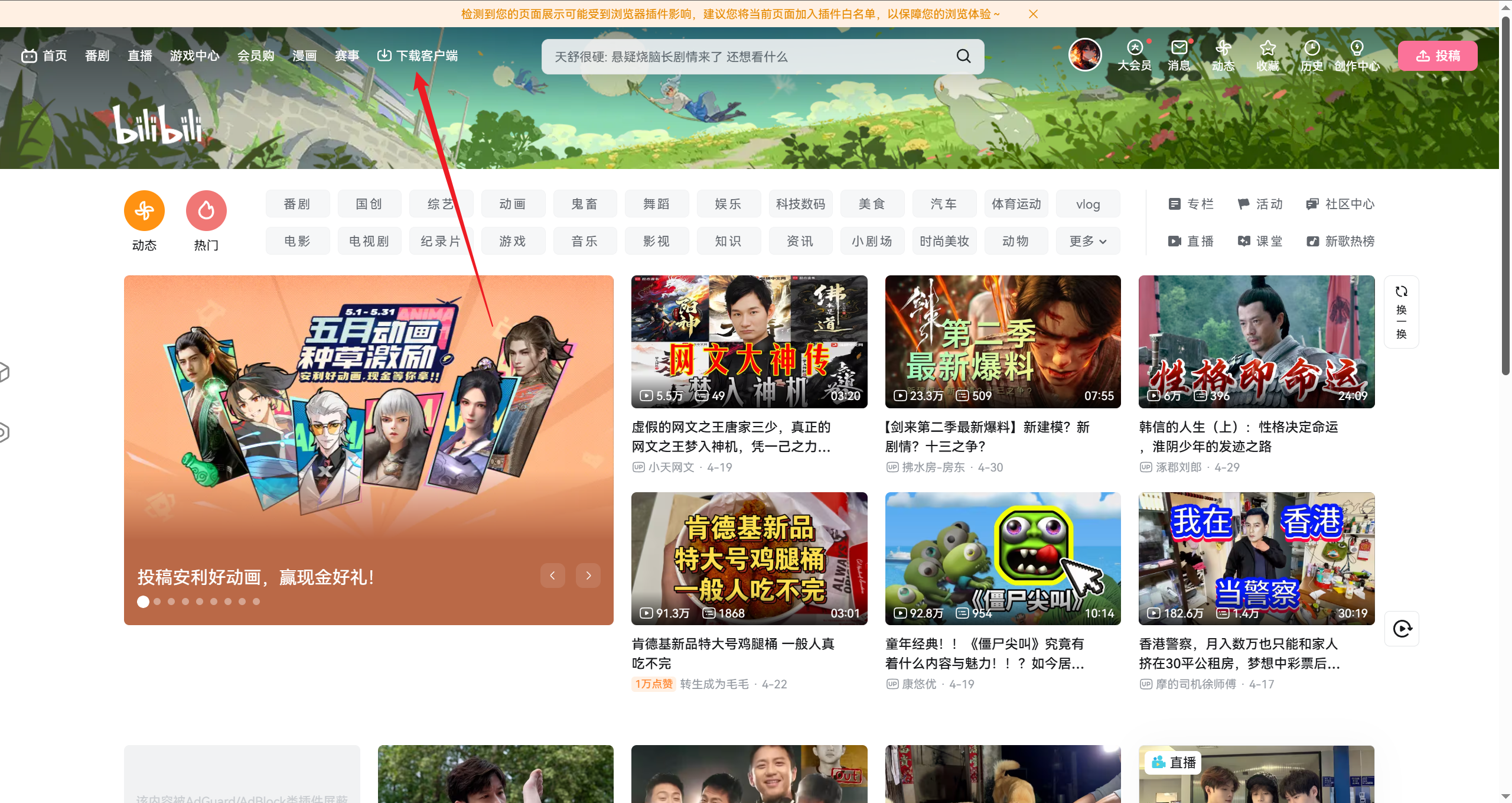

有的目标的主页,就可以获取到对应的APP资产

如果目标只是一个网址,那么你可以通过访问对方网站,然后获取对方备案信息,然后在通过备案信息,搜索目标的名字,然后在通过名字使用上面的几种方法获取到对方的APP资产。

然后再去小蓝本,七麦,点点数据里面去搜索,这个公司的APP资产。

如何从APP里面获取资产

在APP里面一般会去搜索:

1 | APP配置 |

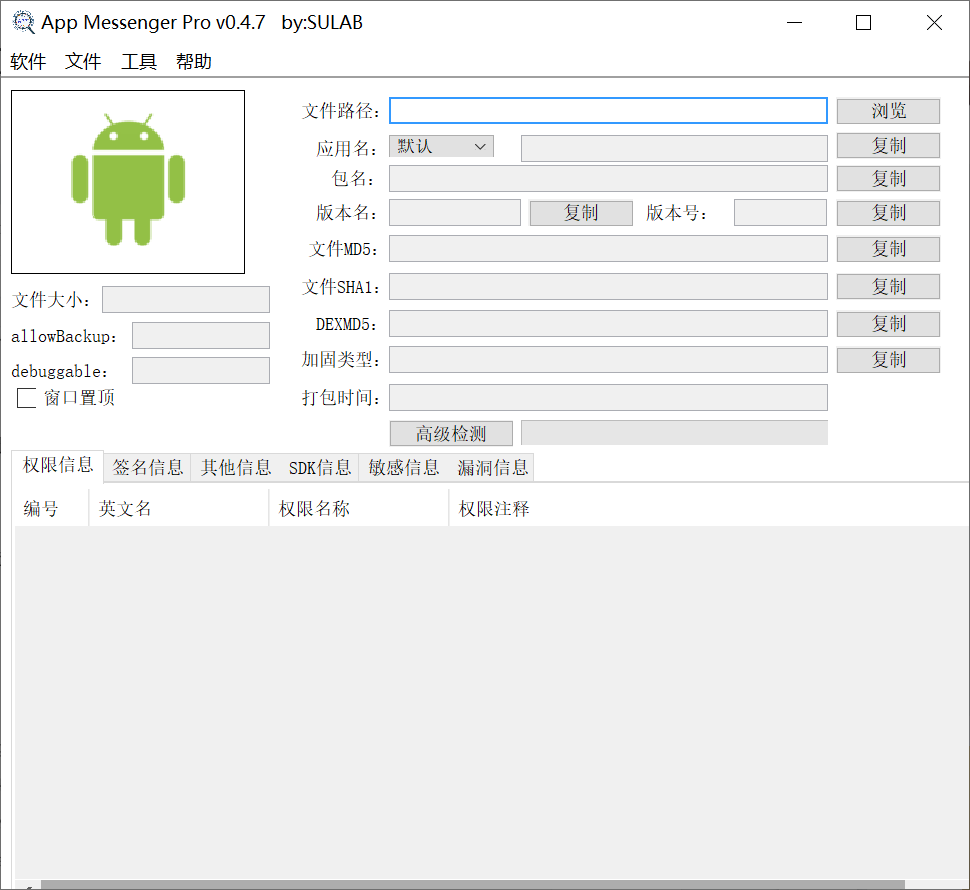

静态表现和动态调试的含义:

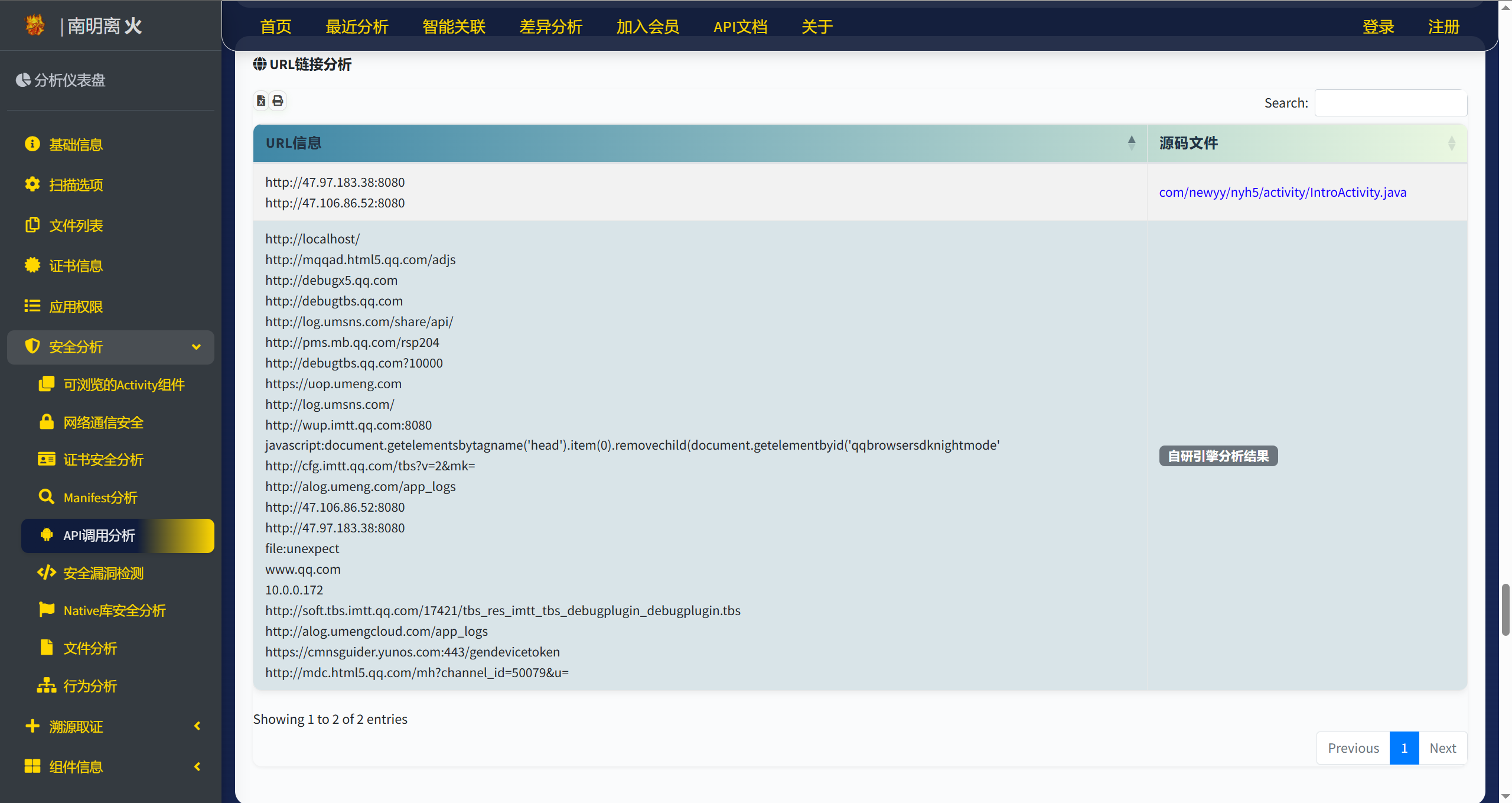

1 | 静态表现:单纯从逆向的角度获取源码的信息,然后从源码中获取敏感信息 |

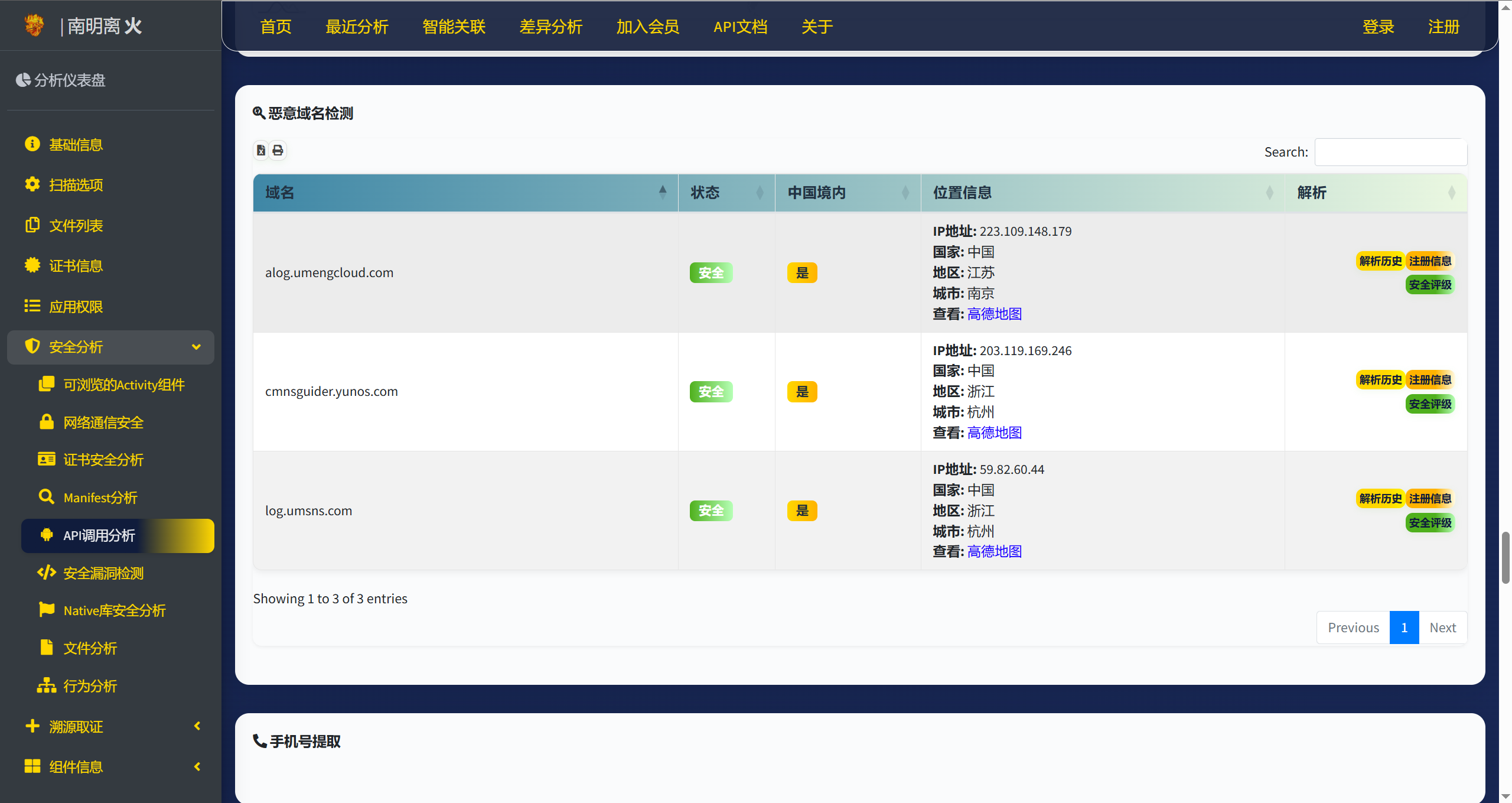

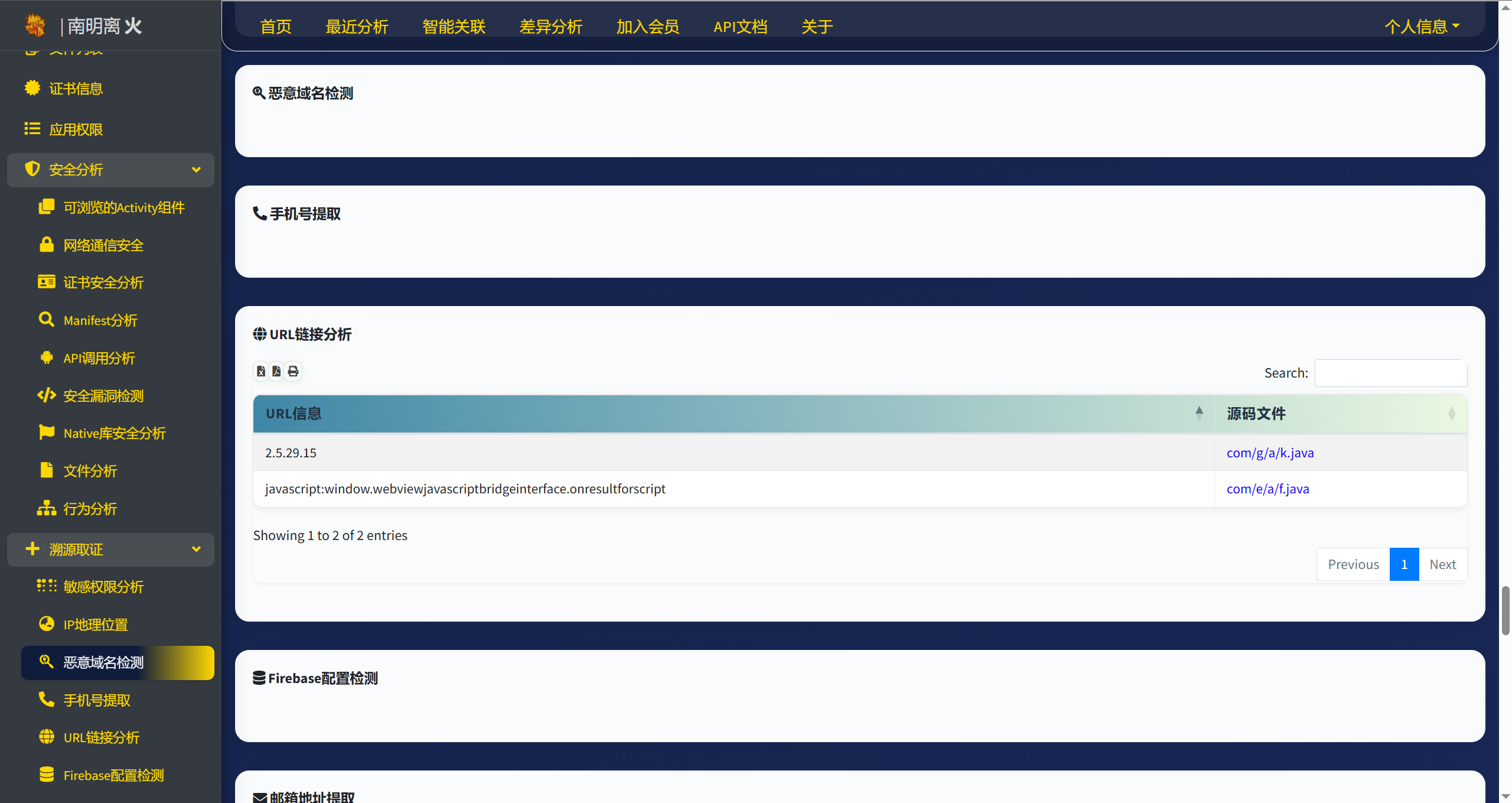

南明离火移动分析平台

网站:https://zhihuaspace.cn:8888/

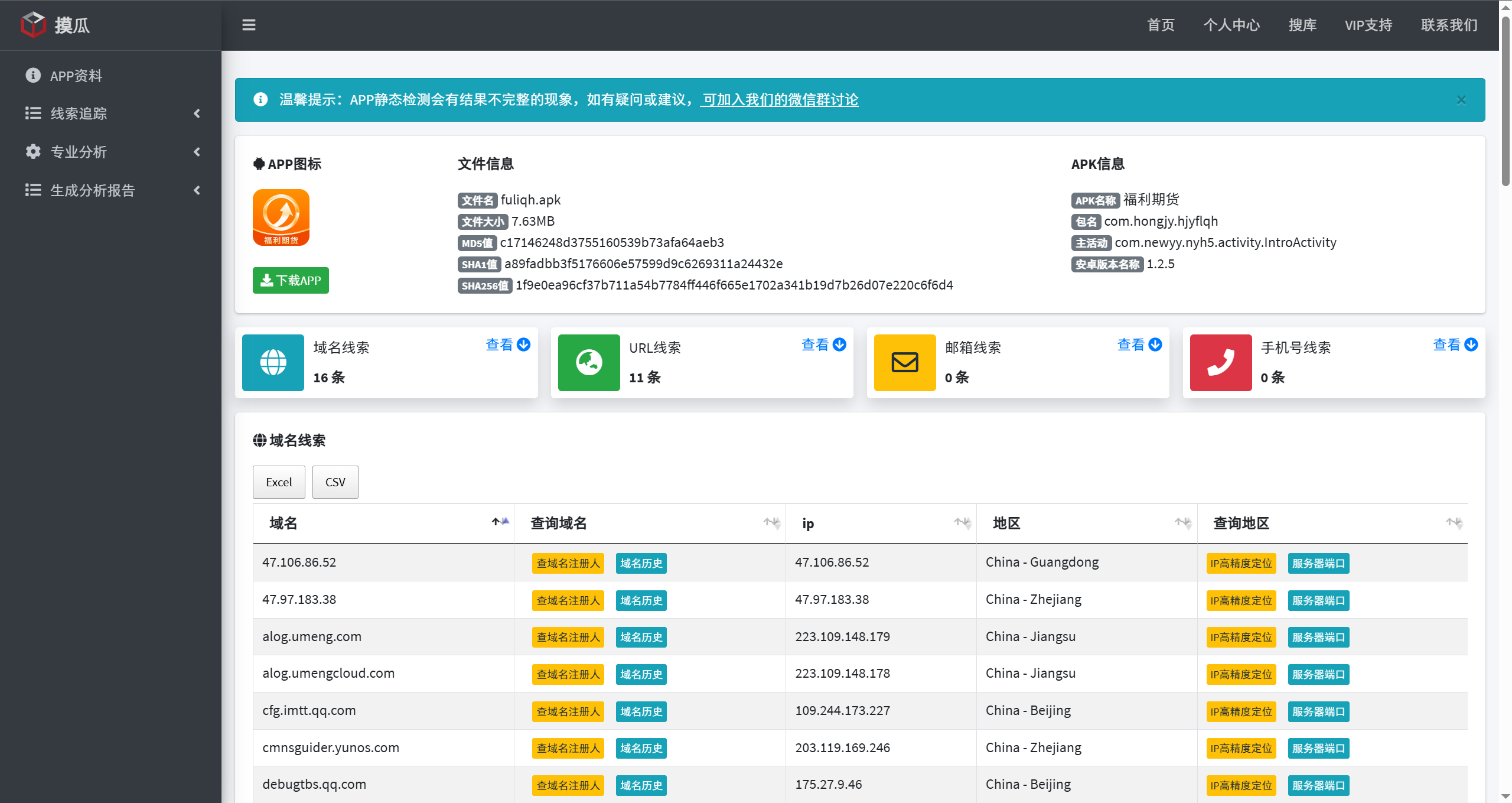

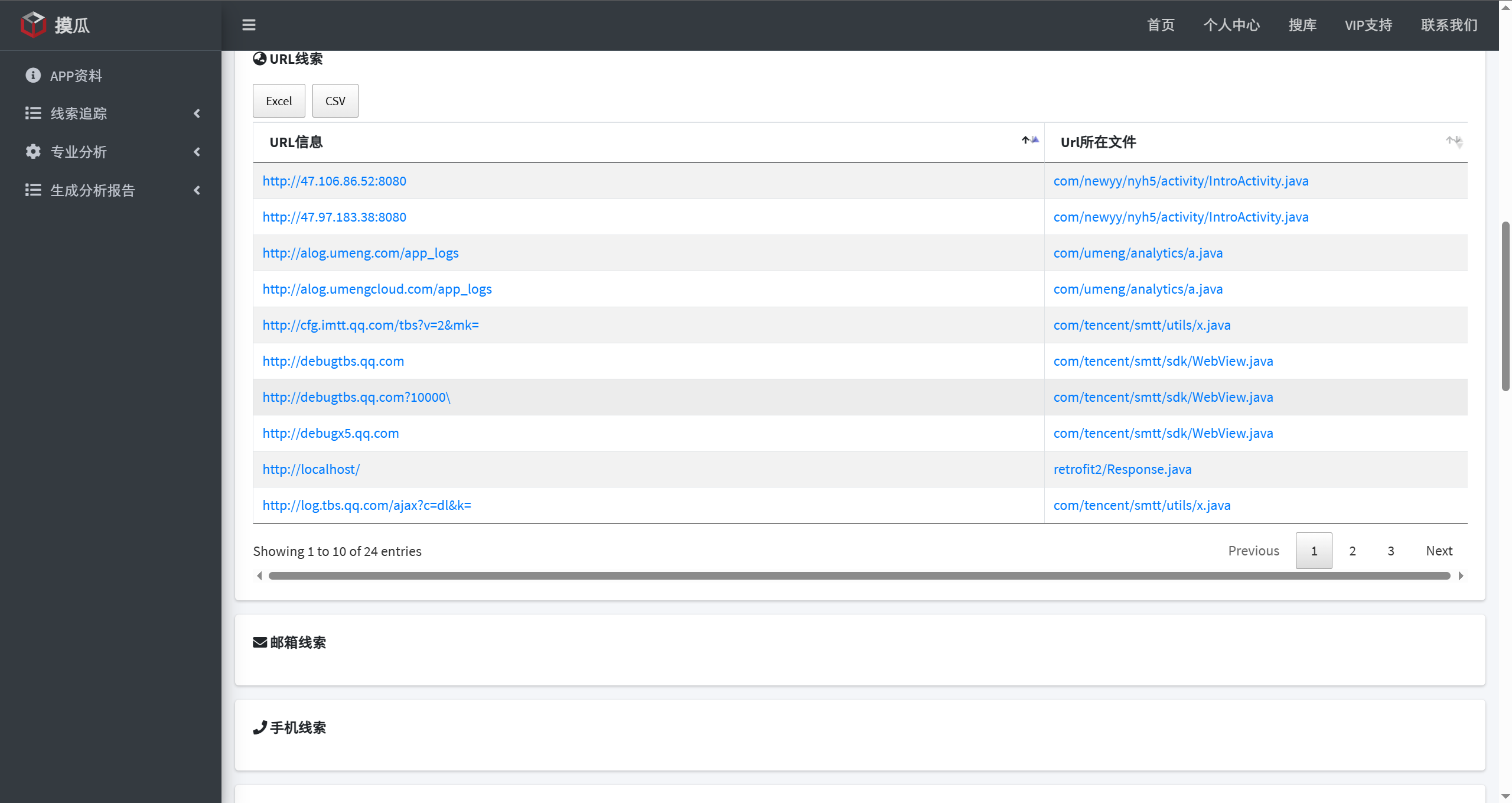

摸瓜

网站:https://mogua.co/

感觉比南明离火好用。

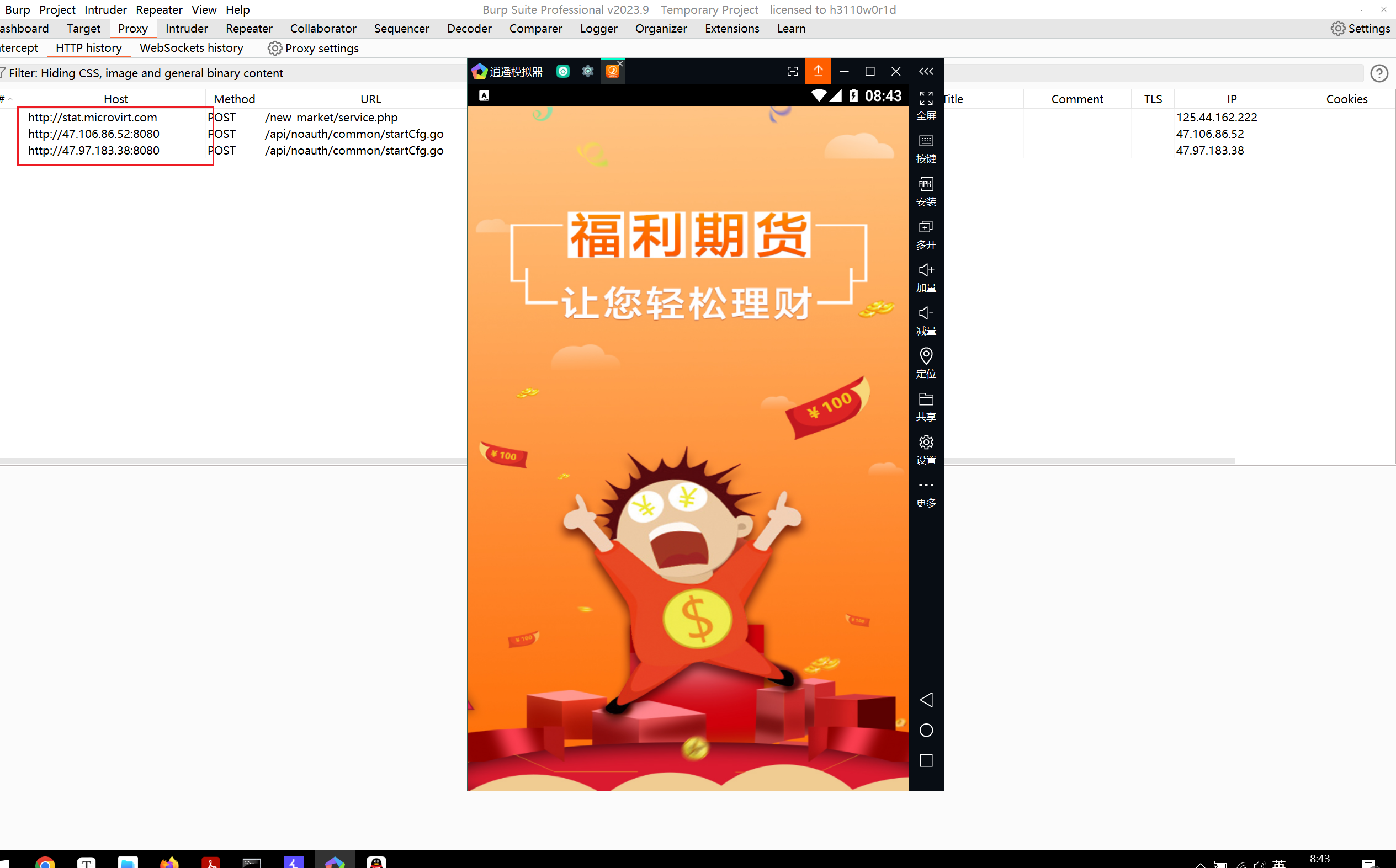

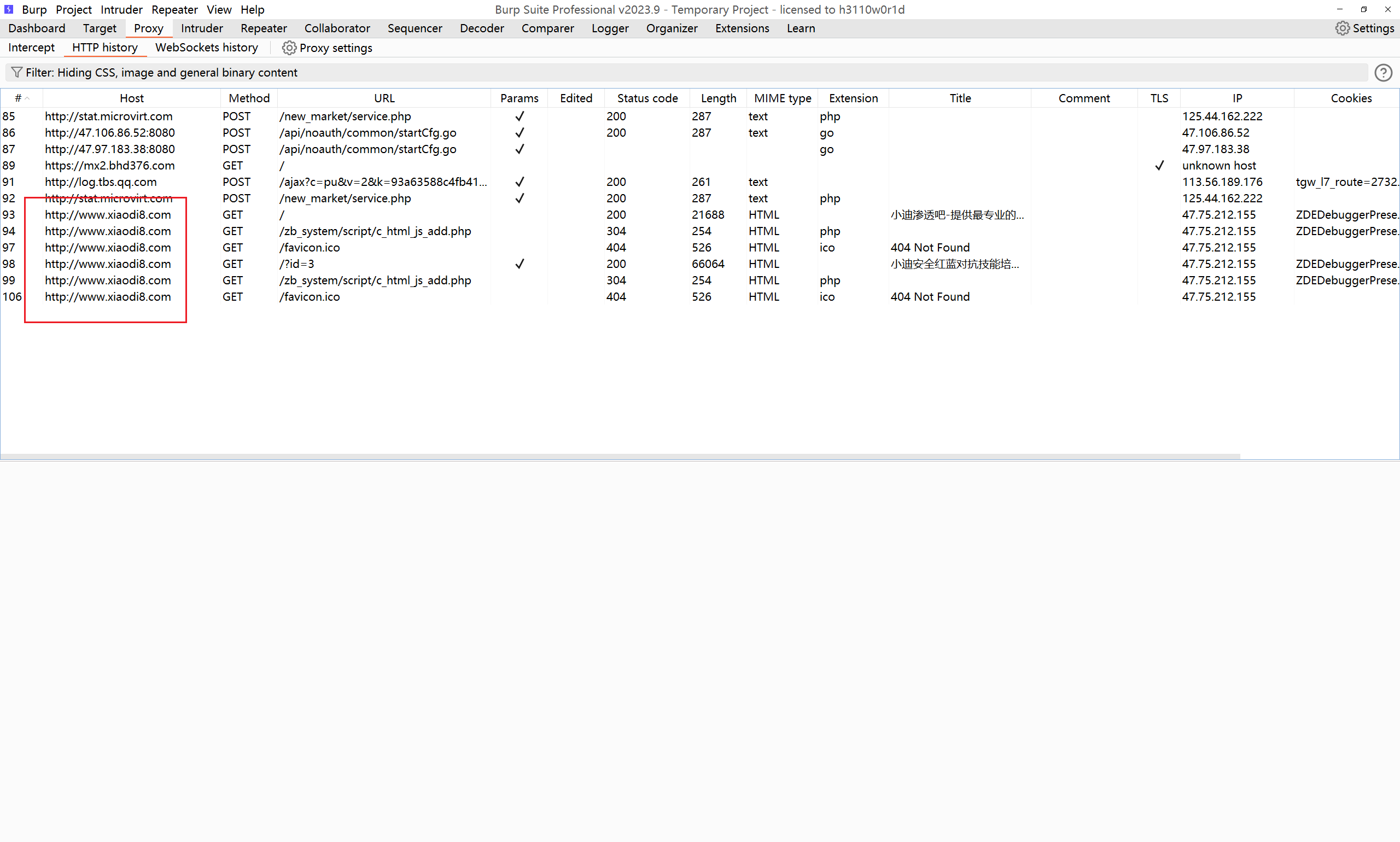

用burp进行抓包

用小迪渗透吧这个app进行对比

明显静态分析就抓取不到什么有用的信息,但是burp,因为我们是可以打开app进行测试,就可以触发这些URL。

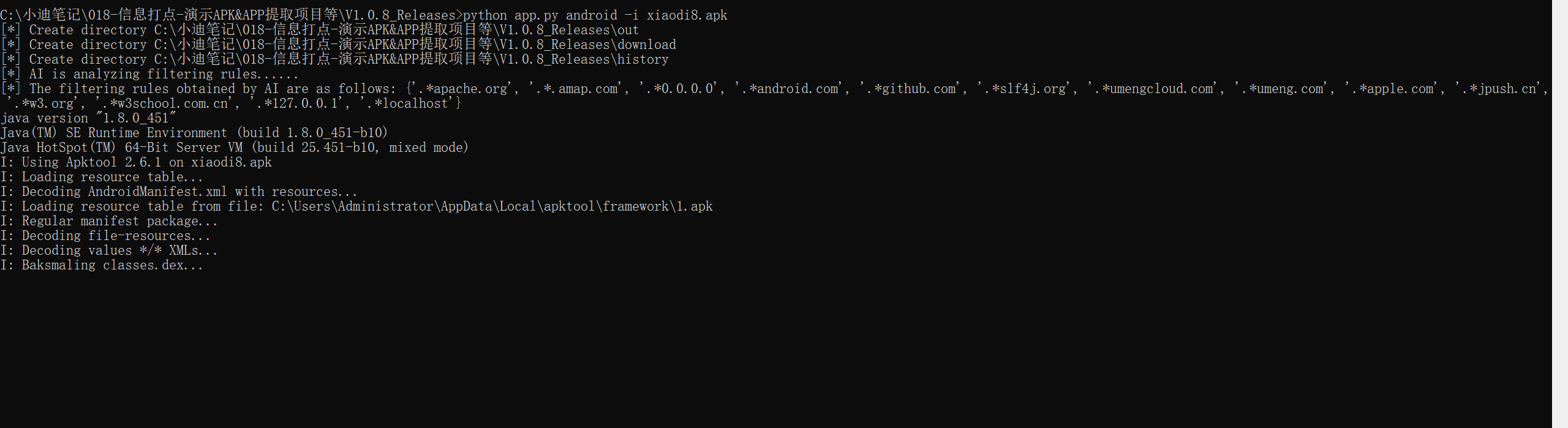

AppInfoScanner

1 | 项目地址:https://github.com/kelvinBen/AppInfoScanner |

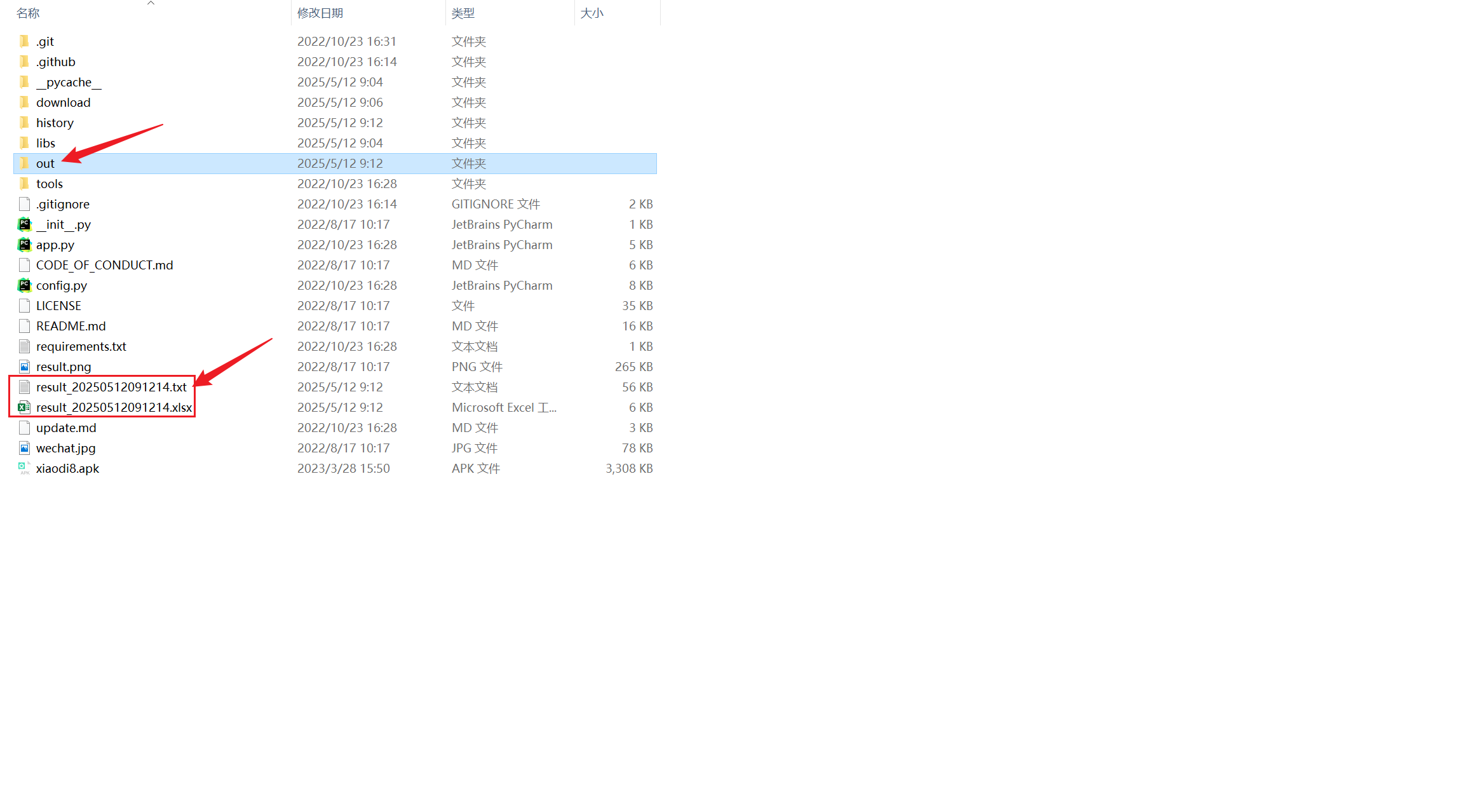

运行之后会生成一个文件夹,两个文件

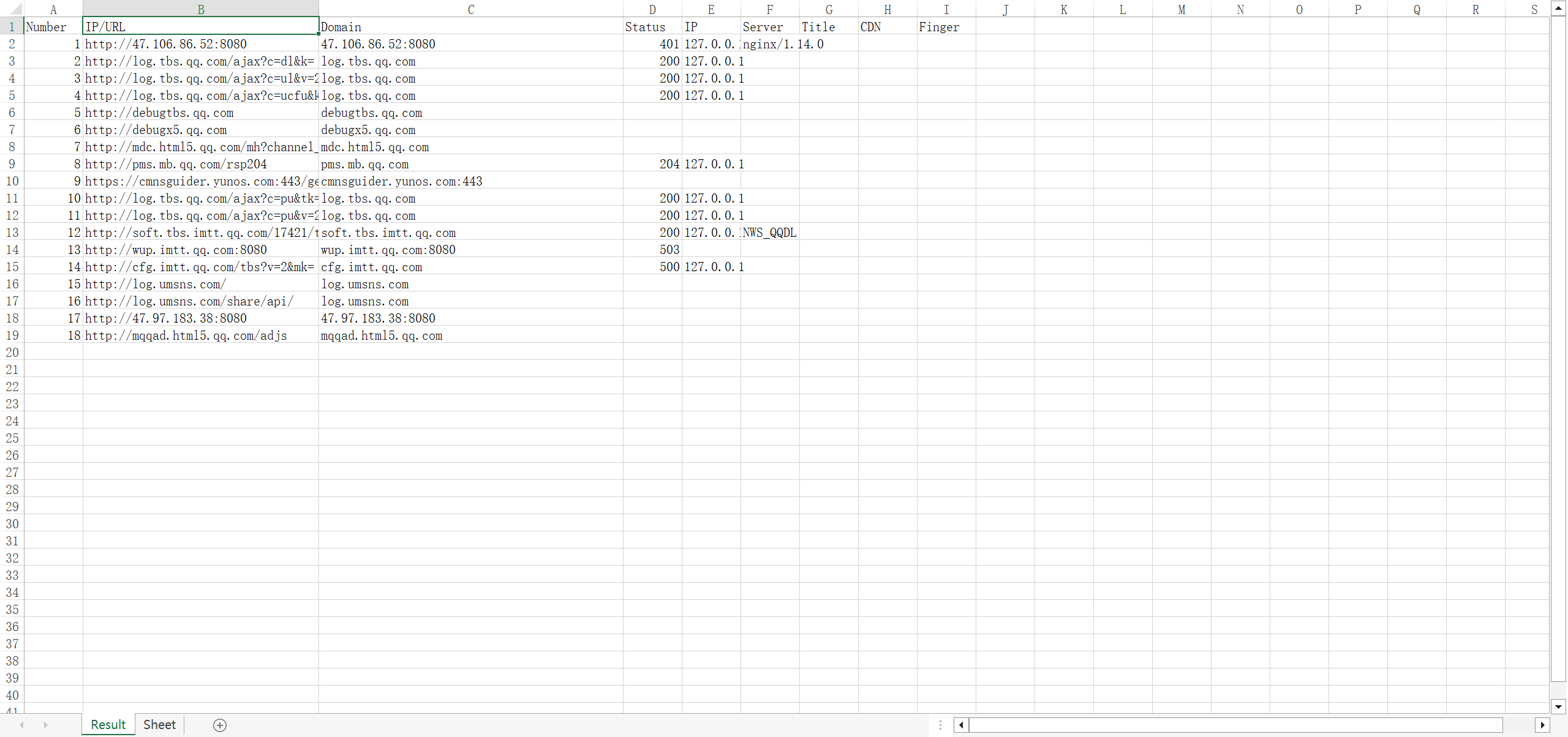

提取的域名,ip等信息都在xlsx文件里面:

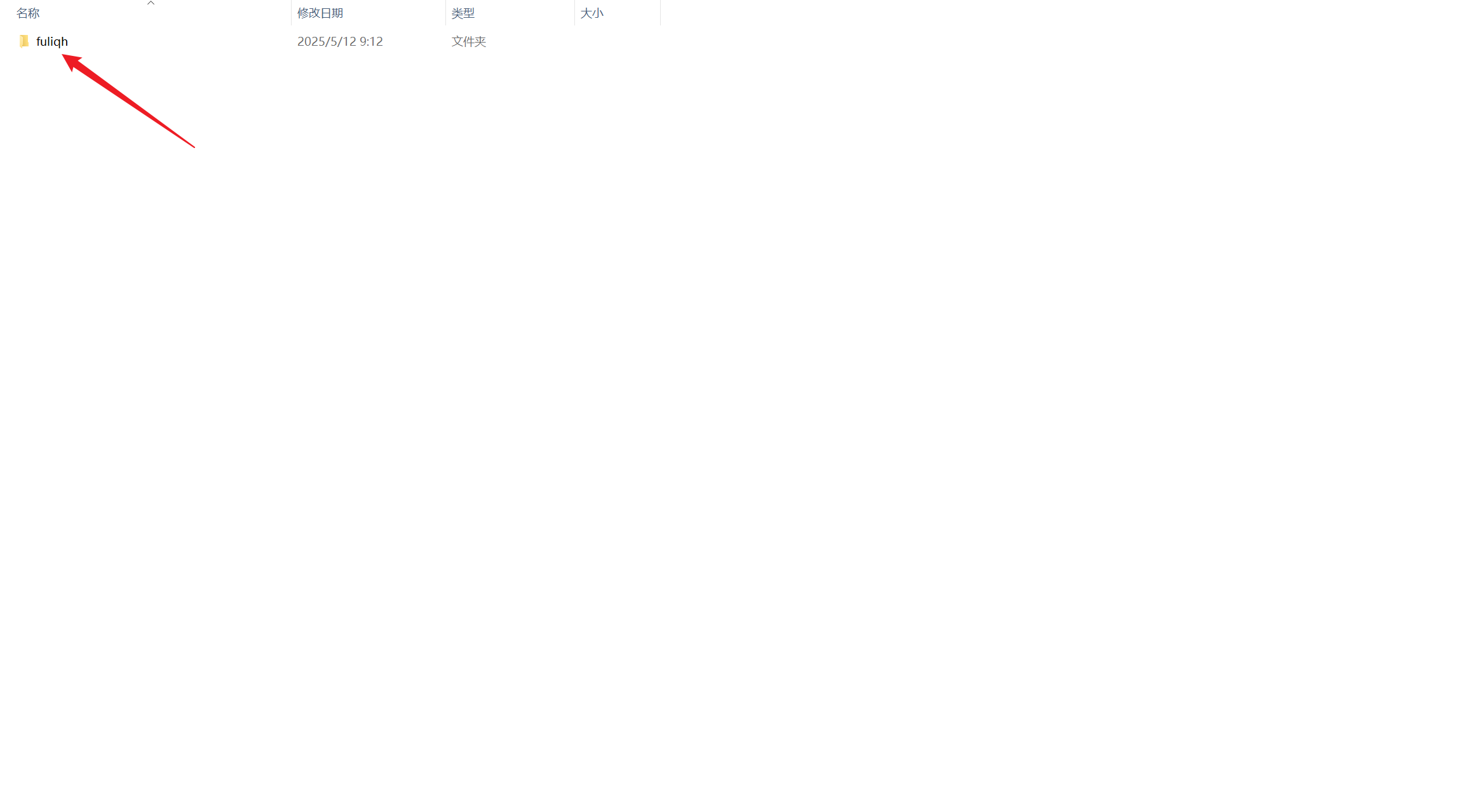

out目录里面会生成一个同名的文件夹

mobsf

这个安装一直失败,直接放弃了

总结:就是动态调试之后,在模拟器中把可以触发数据包的地方都点一下,尽量获取更多的数据包,然后工具会自动帮你进行收集,那么这样和burp进行代理抓包有什么区别呢,有的APP使用burp抓包的时候有一个证书验证,然后这个时候如果使用burp进行抓包就会打不开app,或者直接崩溃,这个项目就是解决这个的,这个可以直接删除对方的校验证书,达到可以抓取数据包的目的。

总结:

1 | 通过获取APP配置,数据包,去获取URL,api,osskey,js等敏感信息 |