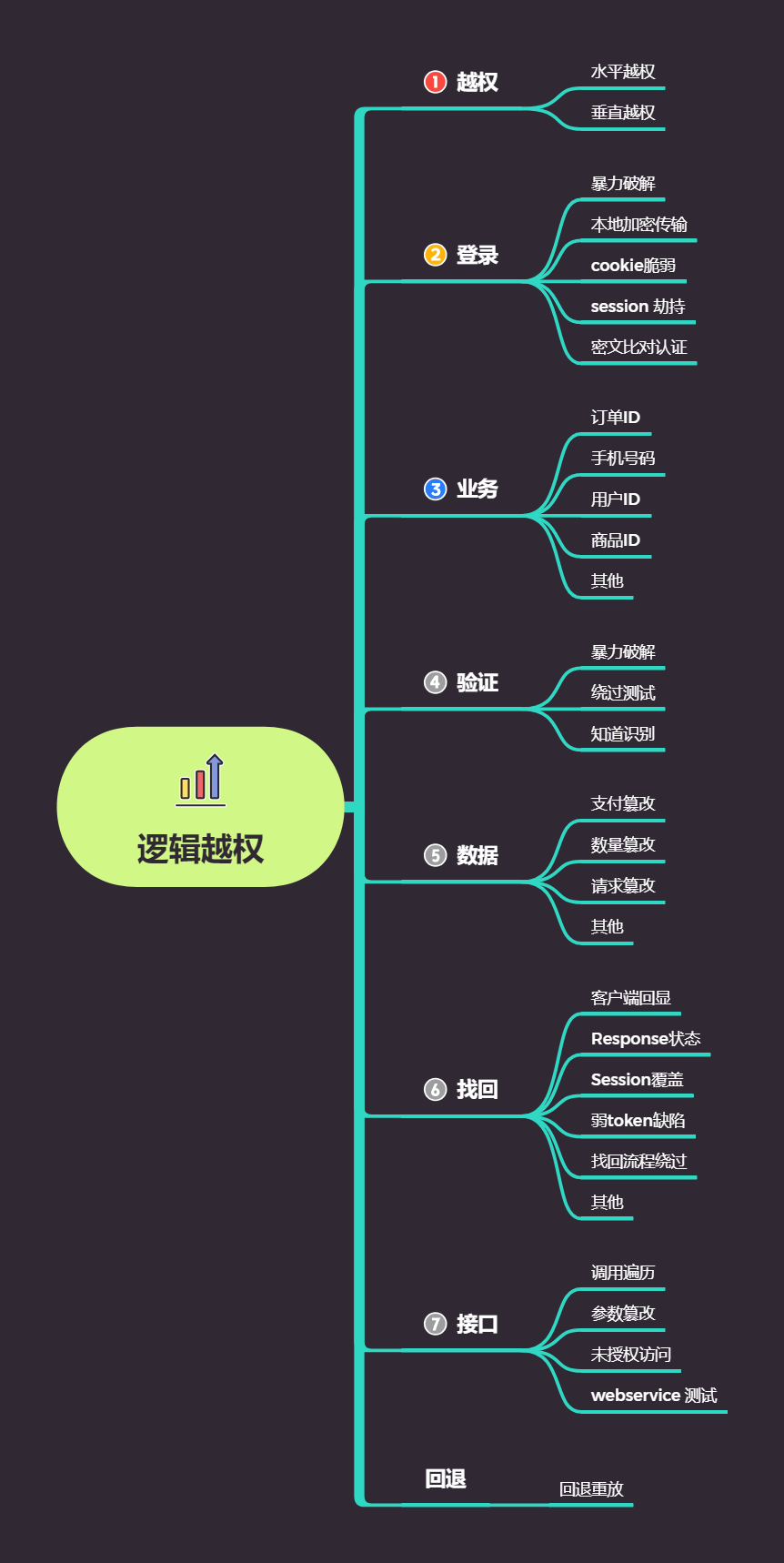

WEB漏洞—逻辑越权之找回机制及接口安全

WEB漏洞—逻辑越权之找回机制及接口安全

Yatming的博客WEB漏洞—逻辑越权之找回机制及接口安全

墨者案例分析

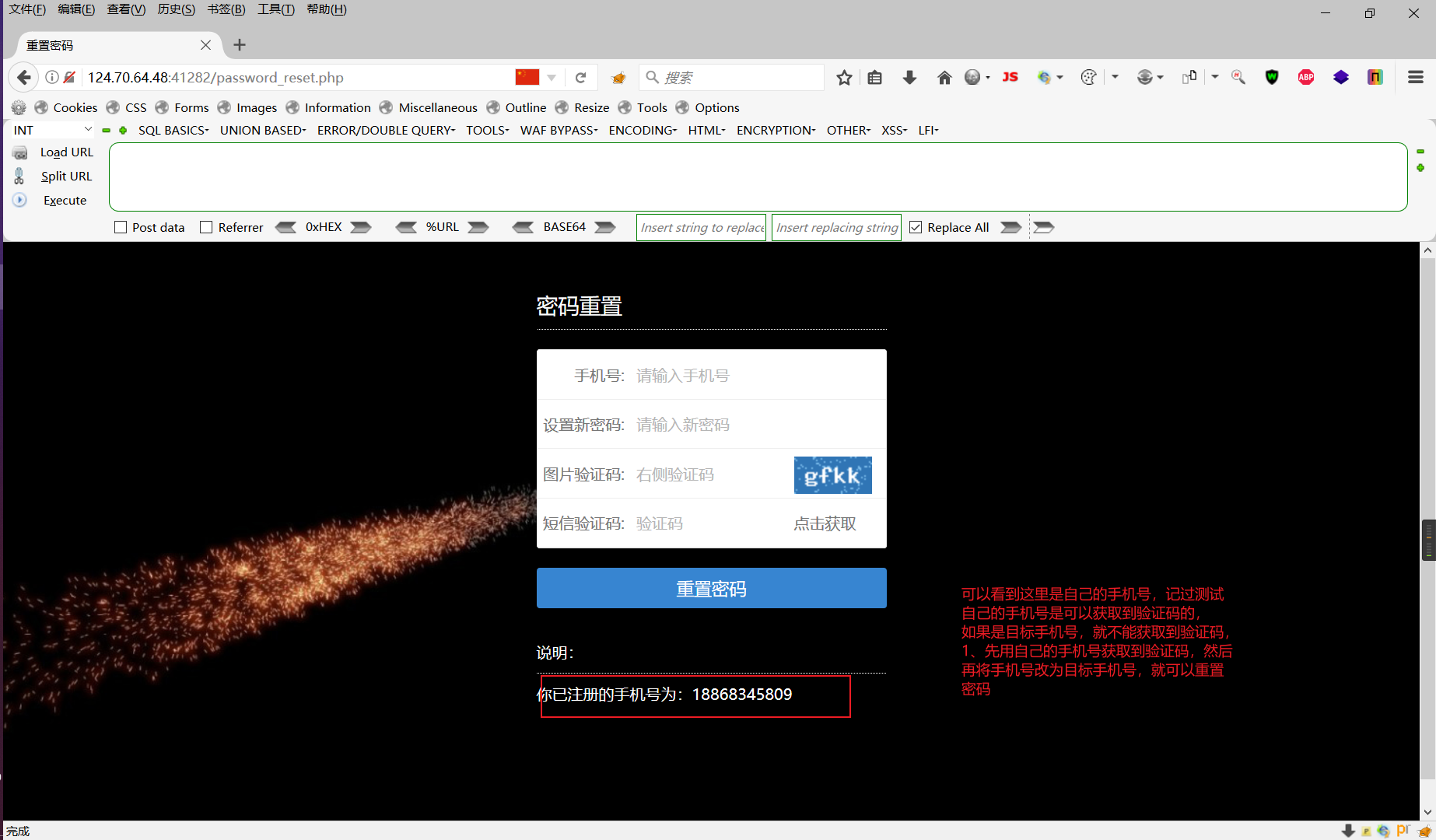

这里需要注意的是,就是好像是先要这个目标手机号的号码获取验证码一次,不管能不能获取到。不然就算你的操作对了,还是会提示你的验证码不对,emmm密码也符合一下3/4的原则,不知道是这个两个原因的哪个原因,或者说是验证码多获取几个多试试

得到key通关

需要知道的知识点:就是这个密码是更改谁的密码,这里是更改这里的手机号的,正常的话需要手机号和验证码进行匹配

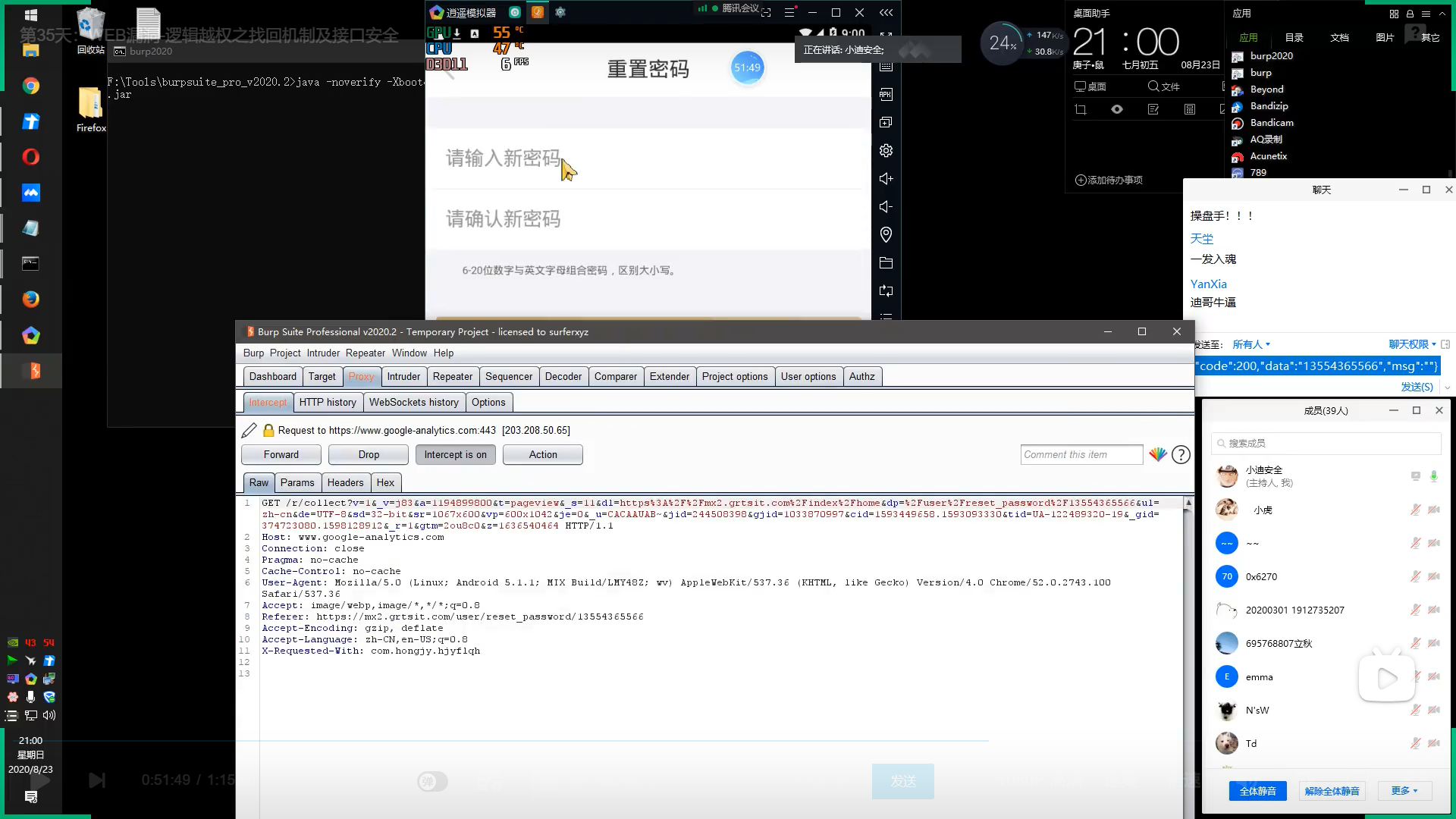

一般的更改密码的页面是:第一个页面:输入手机号,验证码,第二个页面:重置密码

但是这里把这里两个页面合在一起了,然后这里也没有验证手机和验证码是否匹配,那么这个密码上面也说过是跟手机号进行匹配了,所以这里就可以更改目标手机号的密码

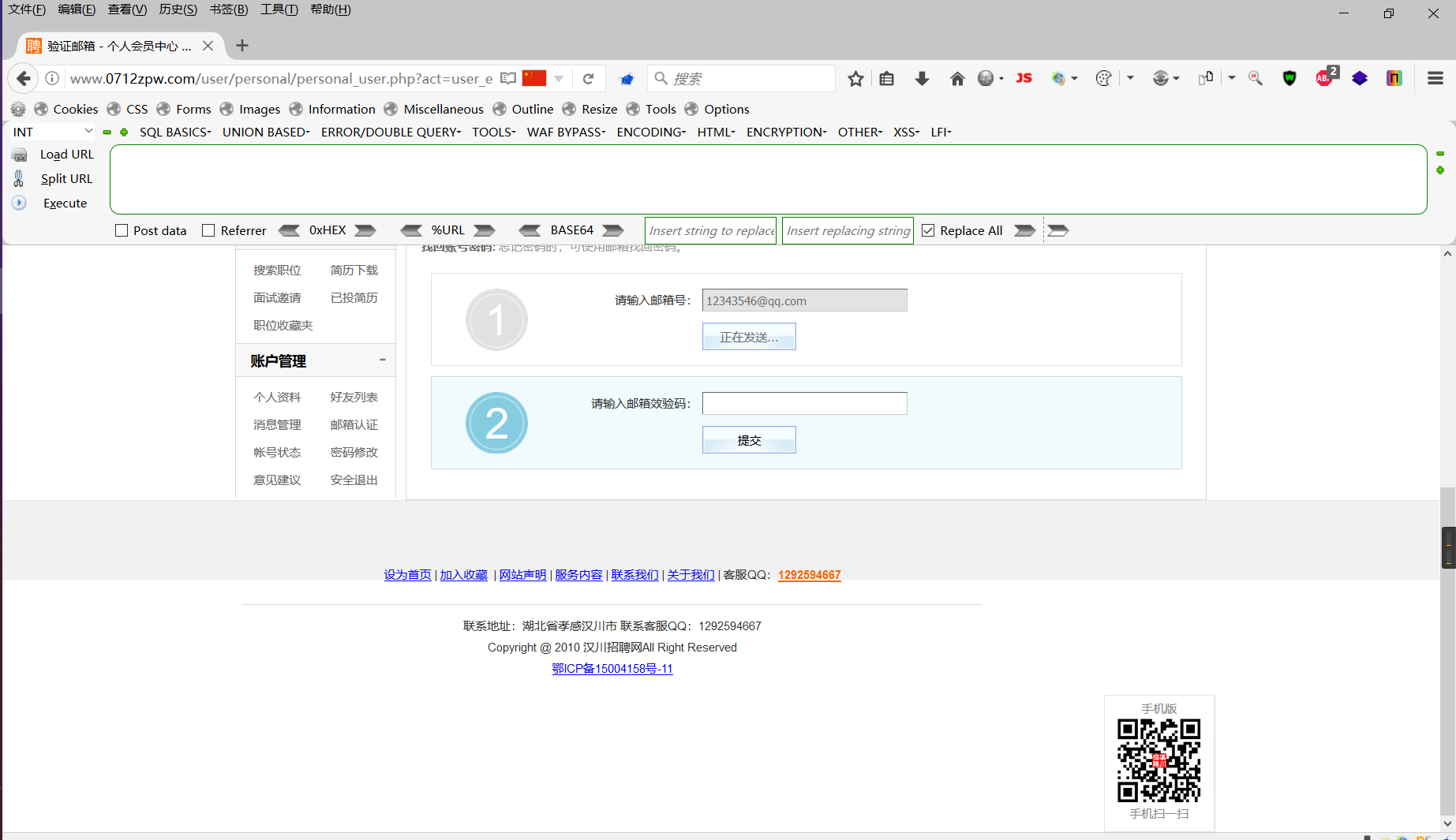

汉川招聘网,链接:http://www.0712zpw.com

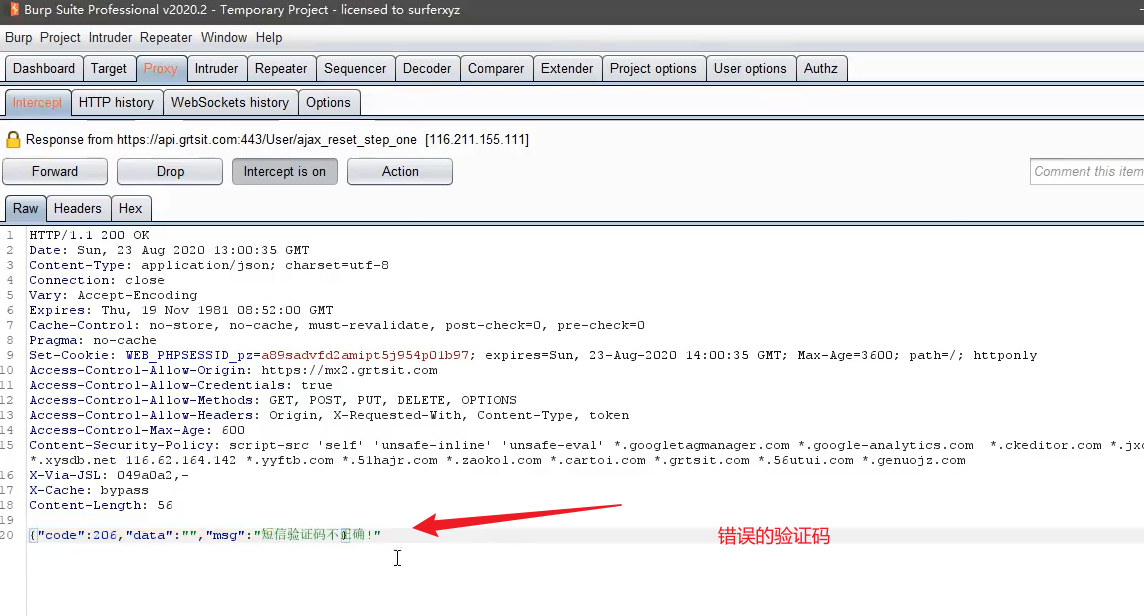

这里的话我是输入了验证码,但是显示我验证码输入错误

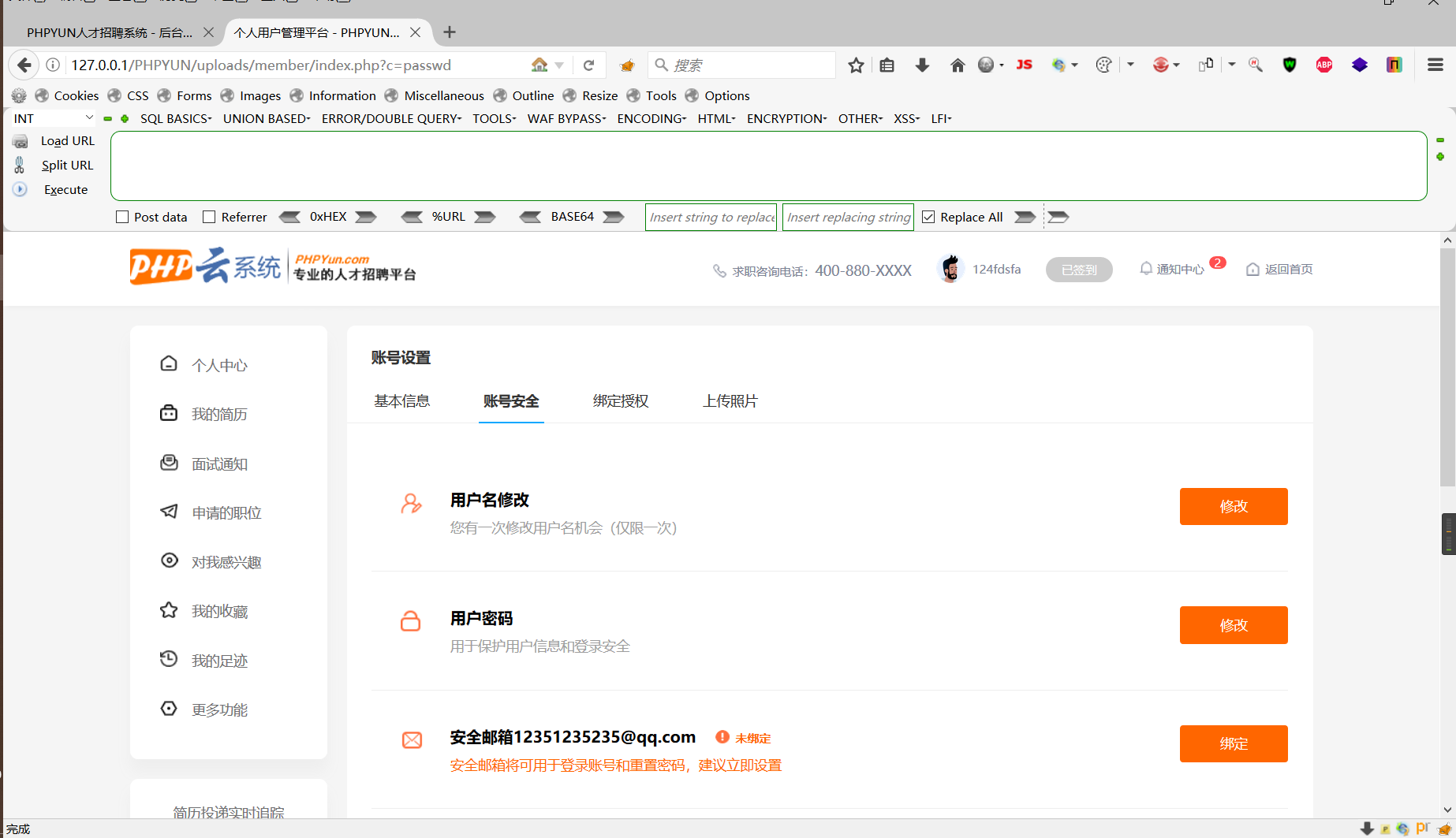

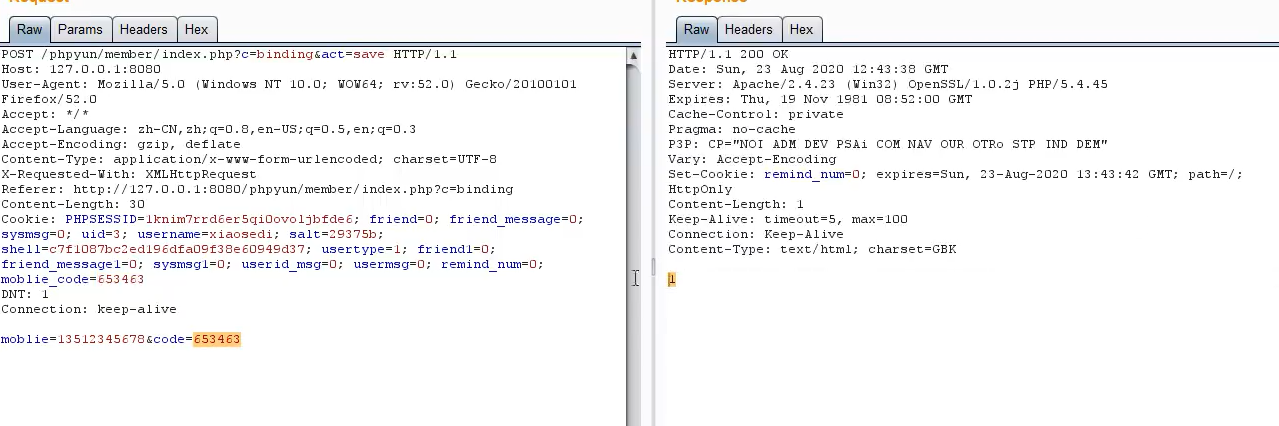

PHP云系统,这里我的版本是和小迪老师的版本估计不是一样的所以会有一些出入,会把和小迪老师不一样的地方放出来,做比较

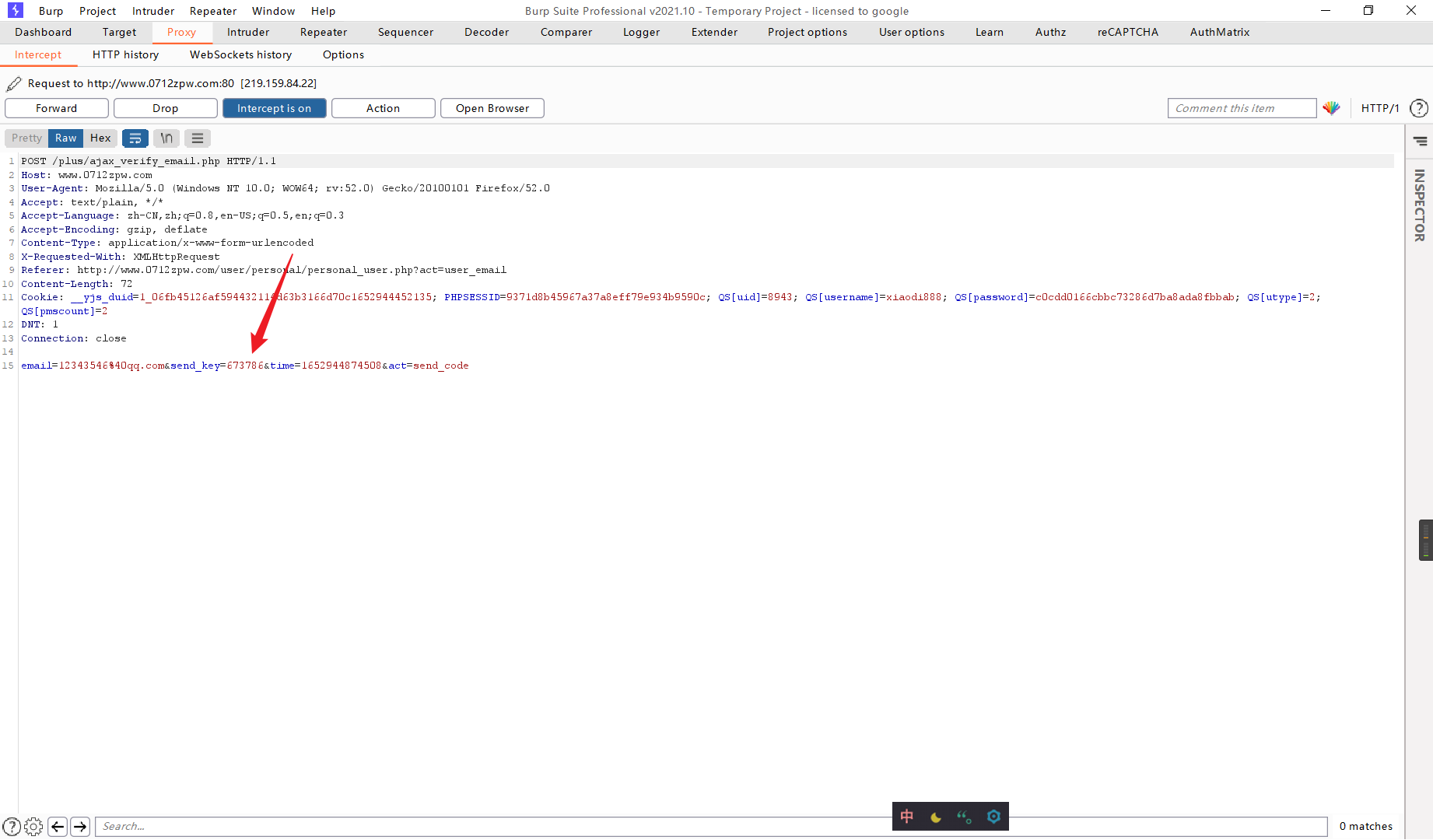

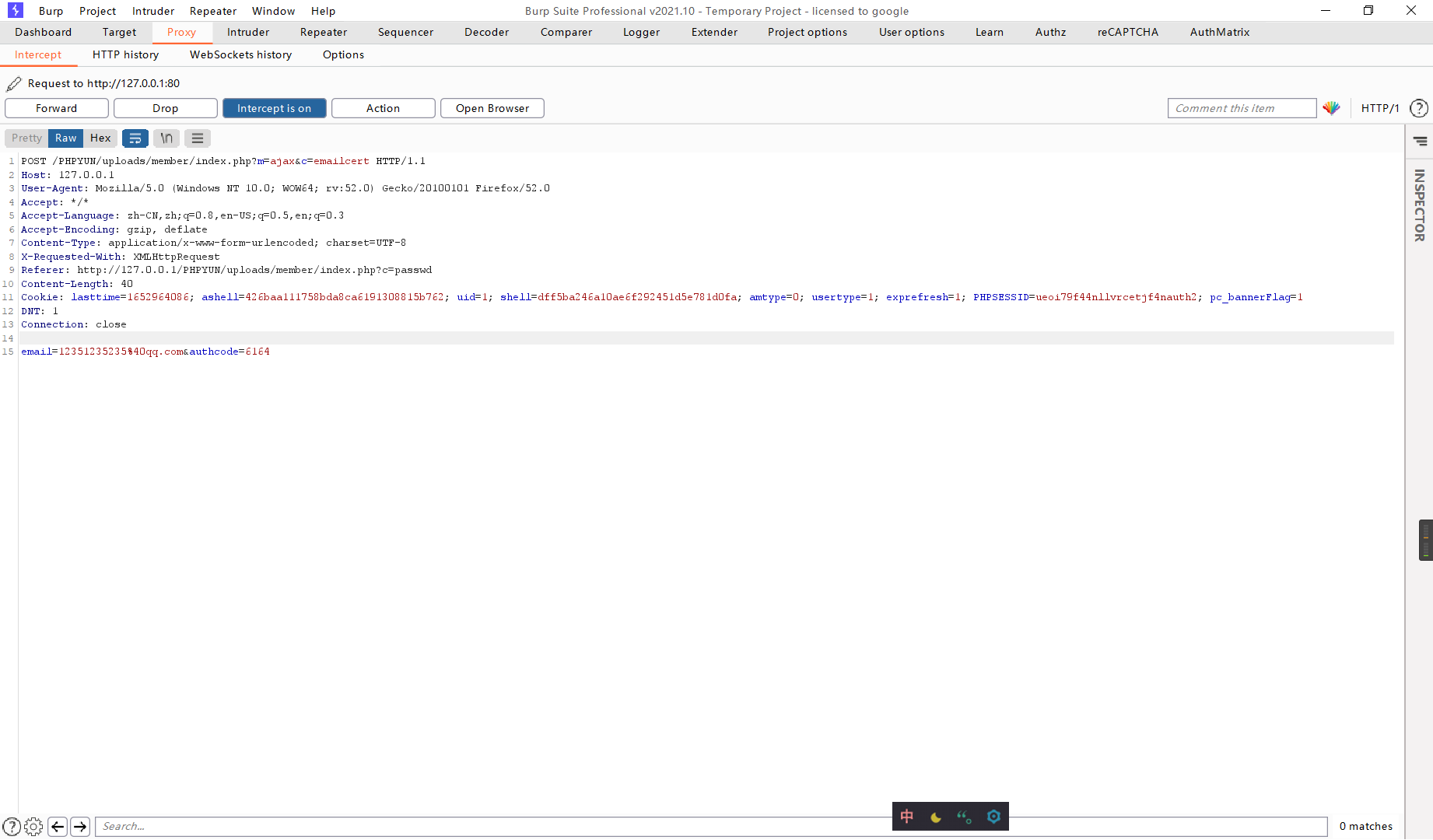

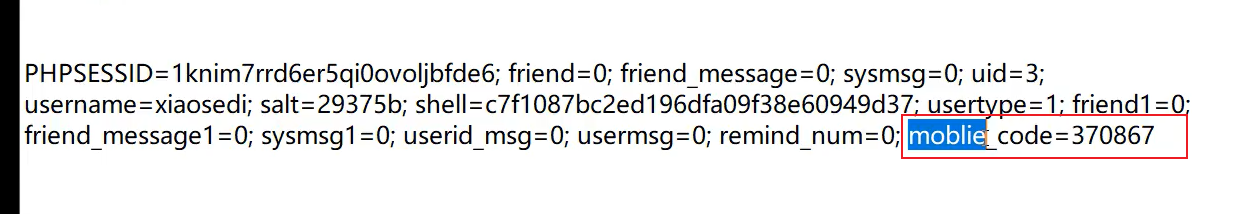

上图是我对发送验证码进行抓包。然后下图是小迪老师视频中的截图,这里我没有和小迪老师一样抓到这个验证码

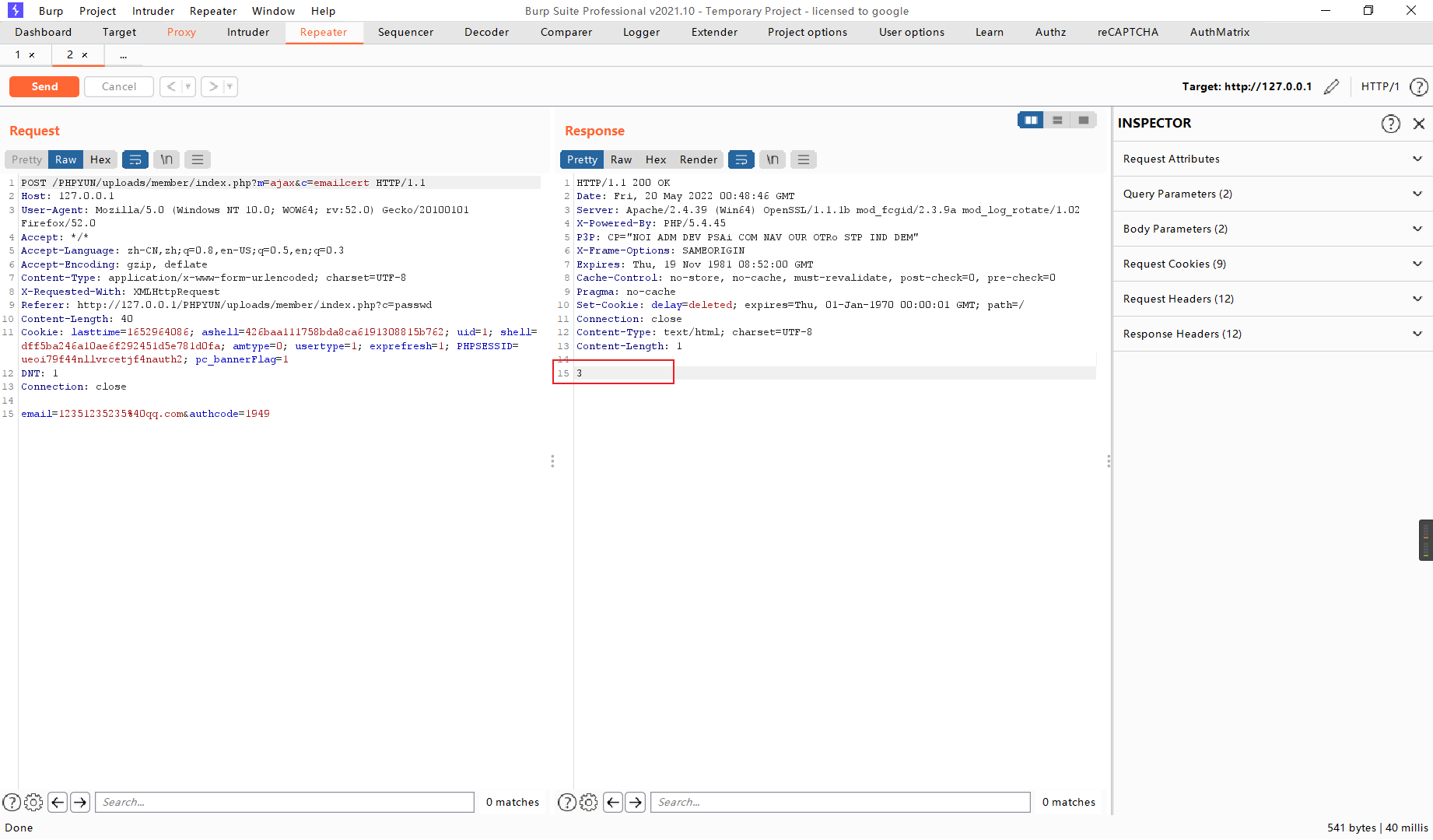

这个发出去一个包,然后可以看到返回一个包,猜测这个是返回的是判断这个验证码是否正确的状态码,也就是3=错误

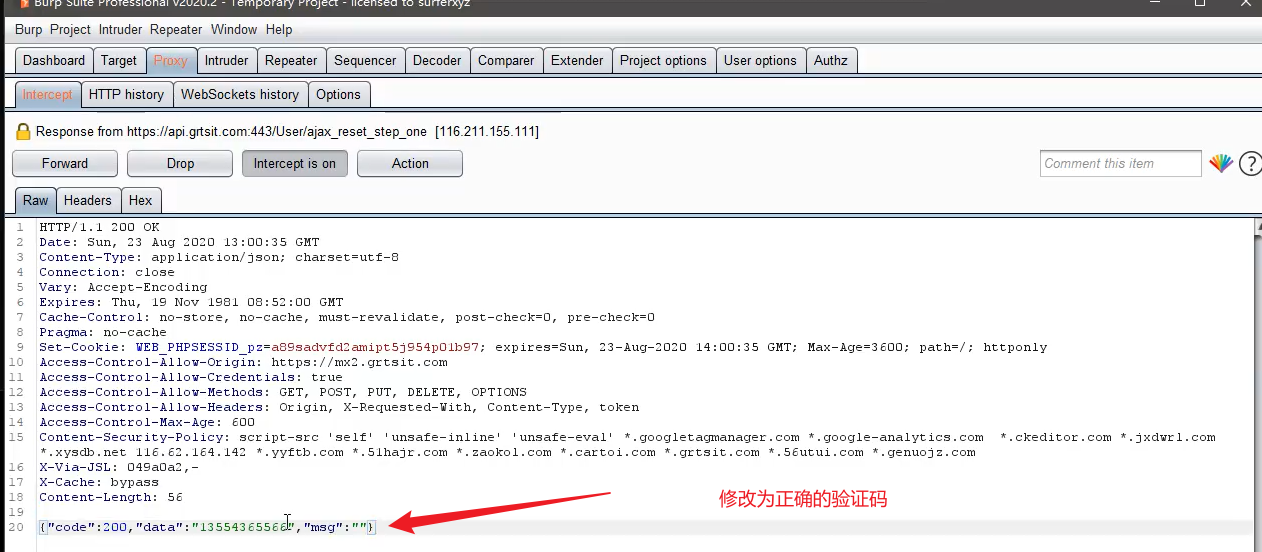

这里我没有那个验证码,所以这里直接用小迪老师的记录,可以看到这里将验证码更改之后,返回的验证码是1,所以这里结合上面可以得出:3=错误,1=正确

这里就牵扯到一个问题,就是这个网站会以哪个为准,如果是以服务器为准那么你这里改不改状态码,服务器都会按照自己的判断来,如果是以本地返回的这个状态码为准,如果是这样那么就想上面一样,你如果把3(错误)改成1(正确)就可以将绕过验证码

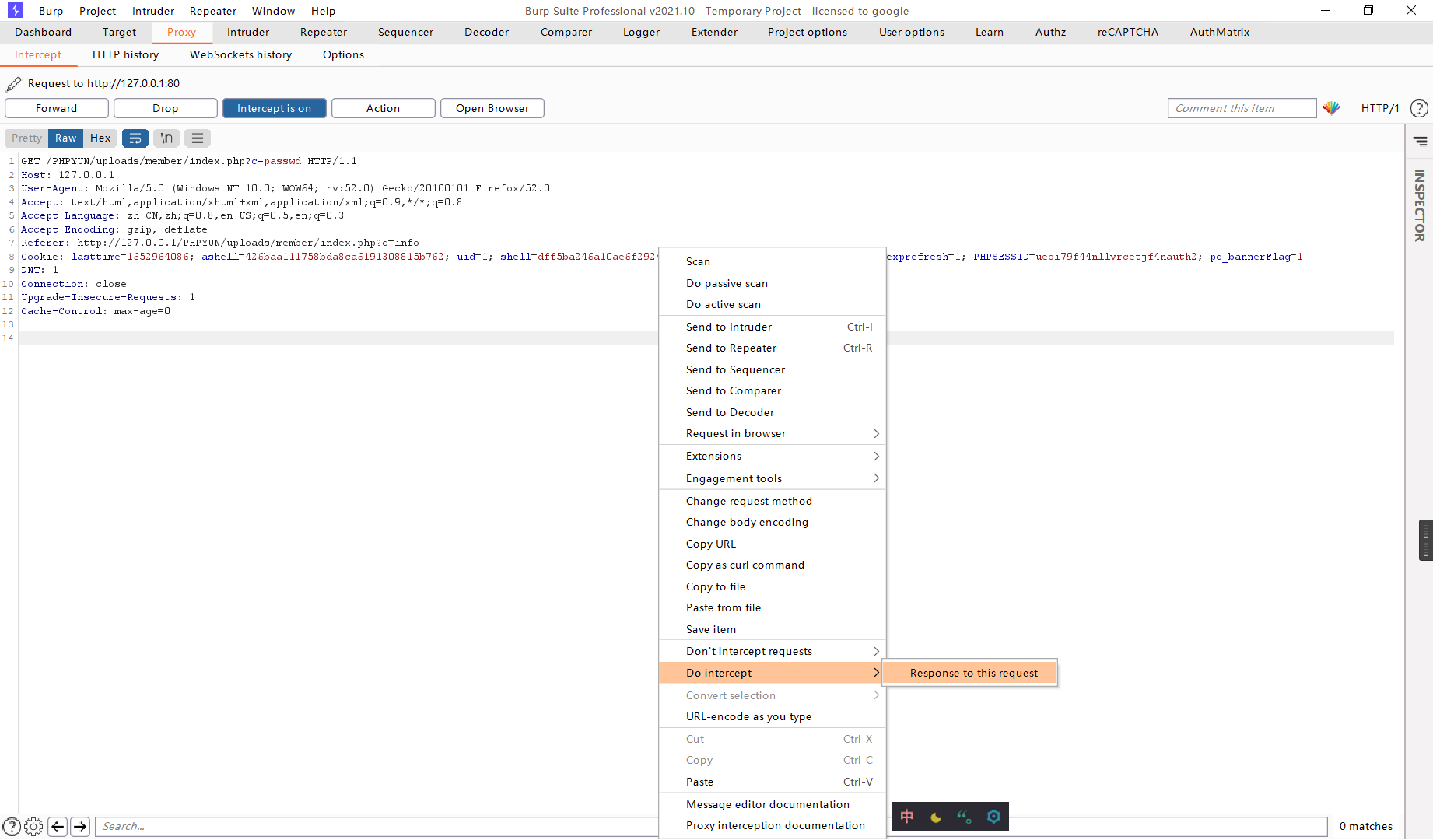

如果设置了这个 ,就会抓取服务器返回的包,没有开启这个功能的时候,burp只会抓取你发去服务器的包,服务器是要给你回包,那么开启这个功能之后,服务器给你回的包,也会进行抓取

APP进行状态码修改的案例

可以看到上图已经进入这个重置密码的界面了,说明成功了,然后进行修改密码,看是不是可以用新的密码进行登陆

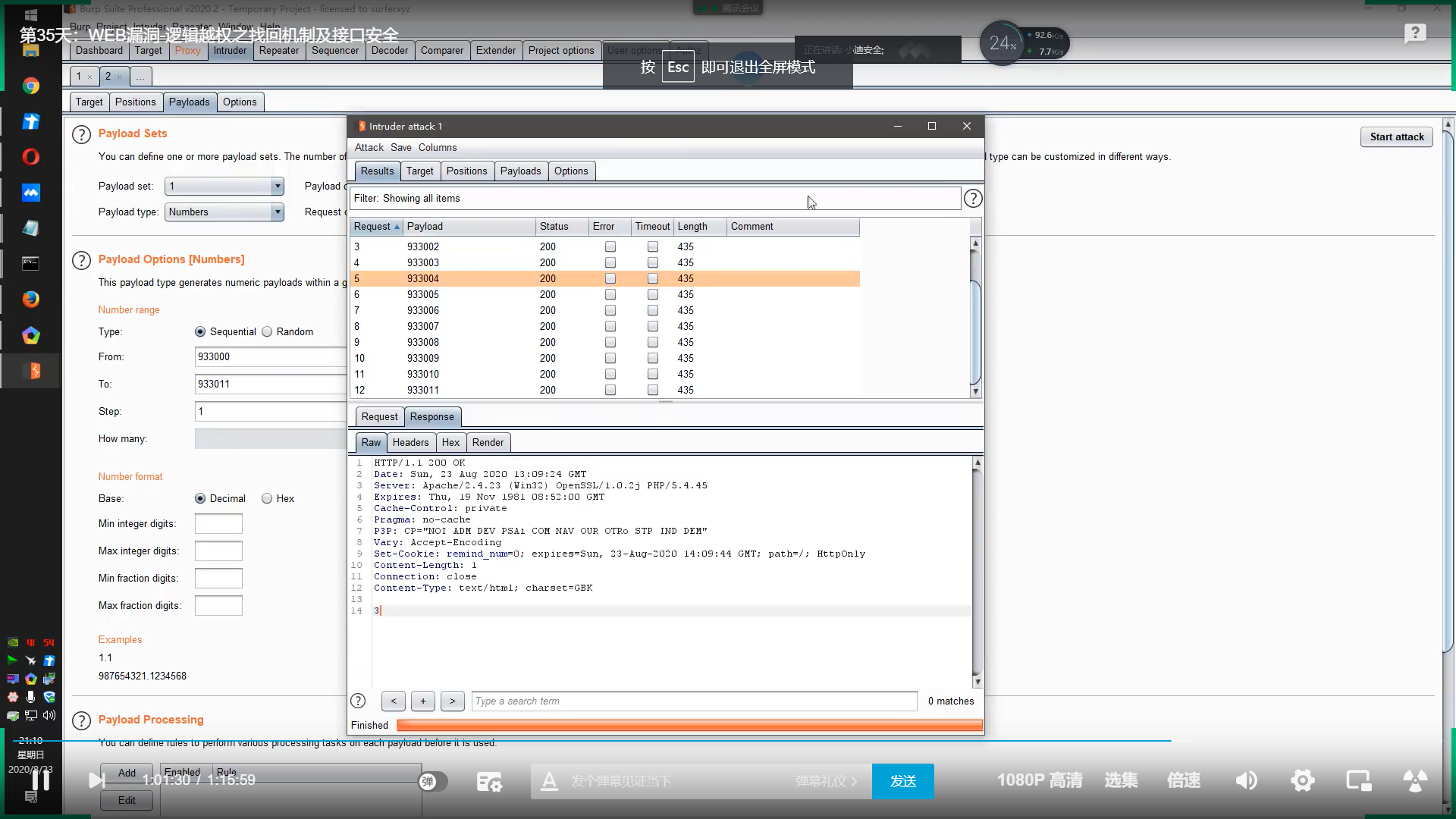

爆破

如果是用报错,就需要考虑几个前提条件的一个是对方有没有这个就是不能错一定的次数

还有一种就是在输入验证码之前滑动图片什么的

还有一种就是有时间限制,像QQ这种都是几种连起来一起用的

找回流程绕过的原理分析

—重置密码的步骤:1.发送验证码2.验证3.重置密码

—流程绕过原理:1直接=》到3,跳过了验证

—测试:将3个数据包都抓到,在1数据包到2数据包的时候,用工具拦截,直接加载第三个界面

某 APP 短信轰炸接口乱用-实例接口调用发包

—网站注册等等会有验证码,就有一个专门发验证码的接口

—恶意的将这些网站的接口收集到一起,用程序批量的循环发送

PHP云平台爆破(原理分析)

—抓取数据包,将code发送爆破(如果是数字,就可以直接爆破,如果是英文,就要用字典)

—前提条件:1.验证码的存活时间2.验证码的输入次数限制3.有些短信验证码输入一次就改一次(就没法爆破)

—如果是直接显示的图片验证码(这里要识别验证码(插件自动识别))(如果是拖动或者识别的验证码就更加复杂)

某 APP 短信轰炸接口乱用-实例接口调用发包

—网站注册等等会有验证码,就有一个专门发验证码的接口

—恶意的将这些网站的接口收集到一起,用程序批量的循环发送

涉及资源:

1 | http://downcode.com/downcode/j_16621.shtml |