WAF绕过—漏洞发现之代理池指纹被动探针

WAF绕过—漏洞发现之代理池指纹被动探针

Yatming的博客WAF绕过—漏洞发现之代理池指纹被动探针

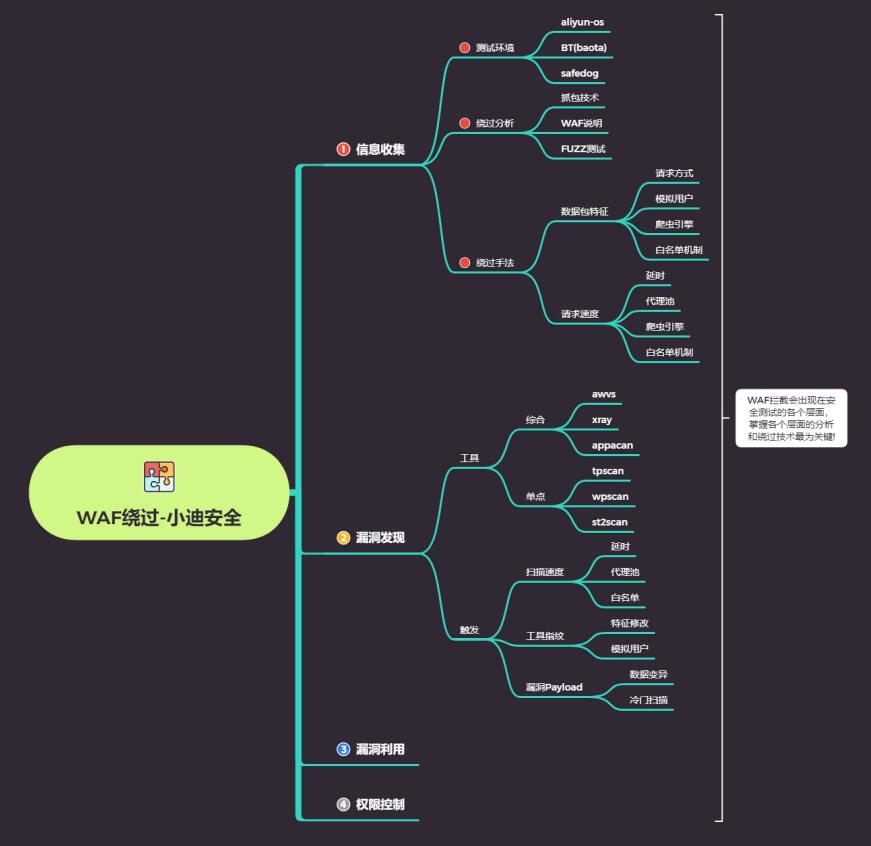

漏洞发现触发WAF点—针对xray,Awvs等(漏洞扫描器)

- 扫描速度—【思路:代理池,延时,白名单等】

- 工具指纹—【思路:特征修改,伪造模拟真实用户等】

- 漏洞payload—【思路:数据变异,数据加密,白名单等】

网上的免费的HTTP代理,这个怎么说,存活时间长,然后是不稳定,10个里面有一个可以用都不错了

代理池 Proxy_pool 项目

1 | 如果已经具备运行条件, 可用通过proxyPool.py启动。 |

这个工具的目的就是为了获取代理,也就是外部的ip,一般为ip+端口号

| api | method | Description | params |

|---|---|---|---|

| / | GET | api介绍 | None |

| /get | GET | 随机获取一个代理 | 可选参数: ?type=https 过滤支持https的代理 |

| /pop | GET | 获取并删除一个代理 | 可选参数: ?type=https 过滤支持https的代理 |

| /all | GET | 获取所有代理 | 可选参数: ?type=https 过滤支持https的代理 |

| /count | GET | 查看代理数量 | None |

| /delete | GET | 删除代理 | ?proxy=host:ip |

前期环境部署

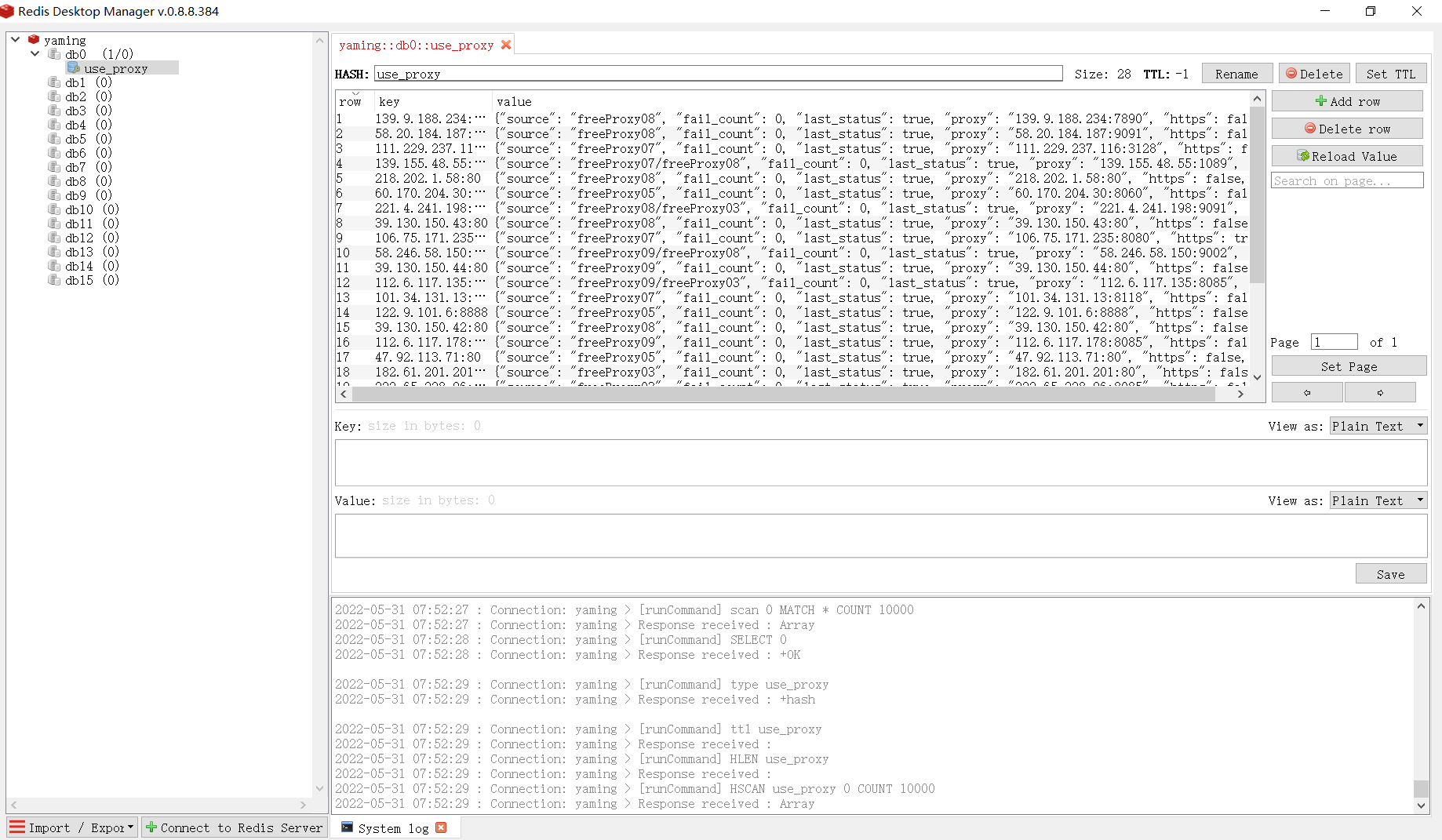

需要安装一个Redis

**下载地址:**https://github.com/tporadowski/redis/releases。

Redis 支持 32 位和 64 位。这个需要根据你系统平台的实际情况选择,这里我们下载 Redis-x64-xxx.zip压缩包到 C 盘,解压后,将文件夹重新命名为 redis。

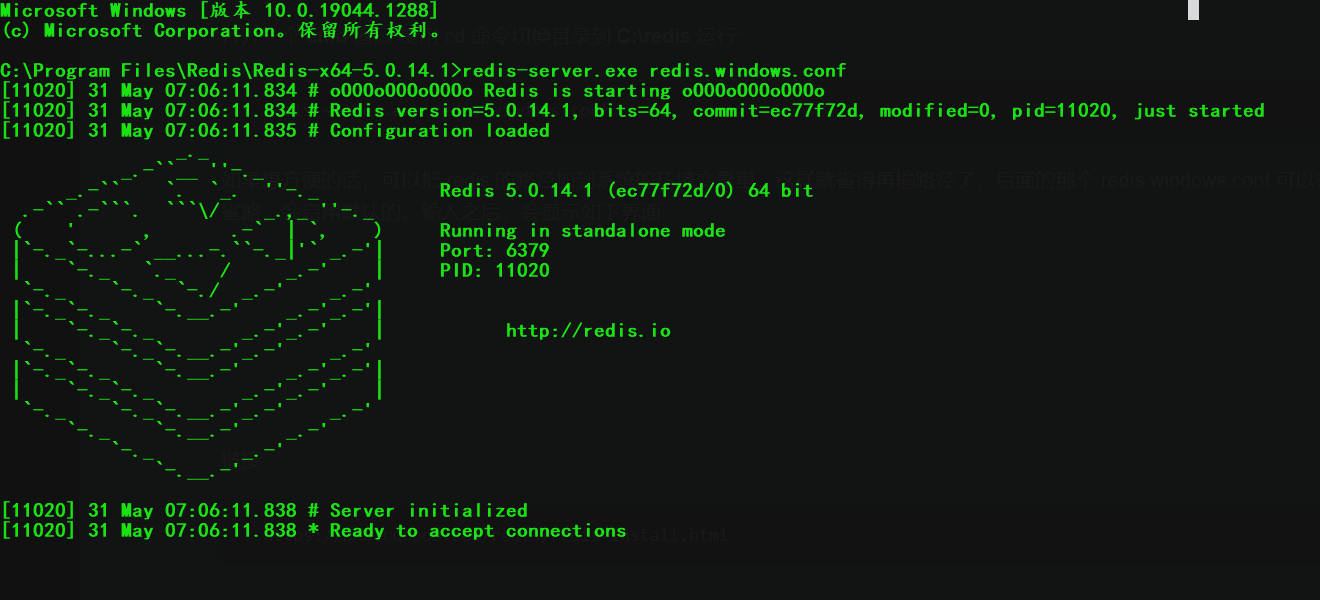

打开一个 cmd 窗口 使用 cd 命令切换目录到 C:\redis 运行:

1 | redis-server.exe redis.windows.conf |

安装服务:另外打开一个cmd窗口,输入命令安装Redis到windows服务:

1 | redis-server --service-install redis.windows.conf |

如果想方便的话,可以把 redis 的路径加到系统的环境变量里,这样就省得再输路径了,后面的那个 redis.windows.conf 可以省略,如果省略,会启用默认的。输入之后,会显示如下界面

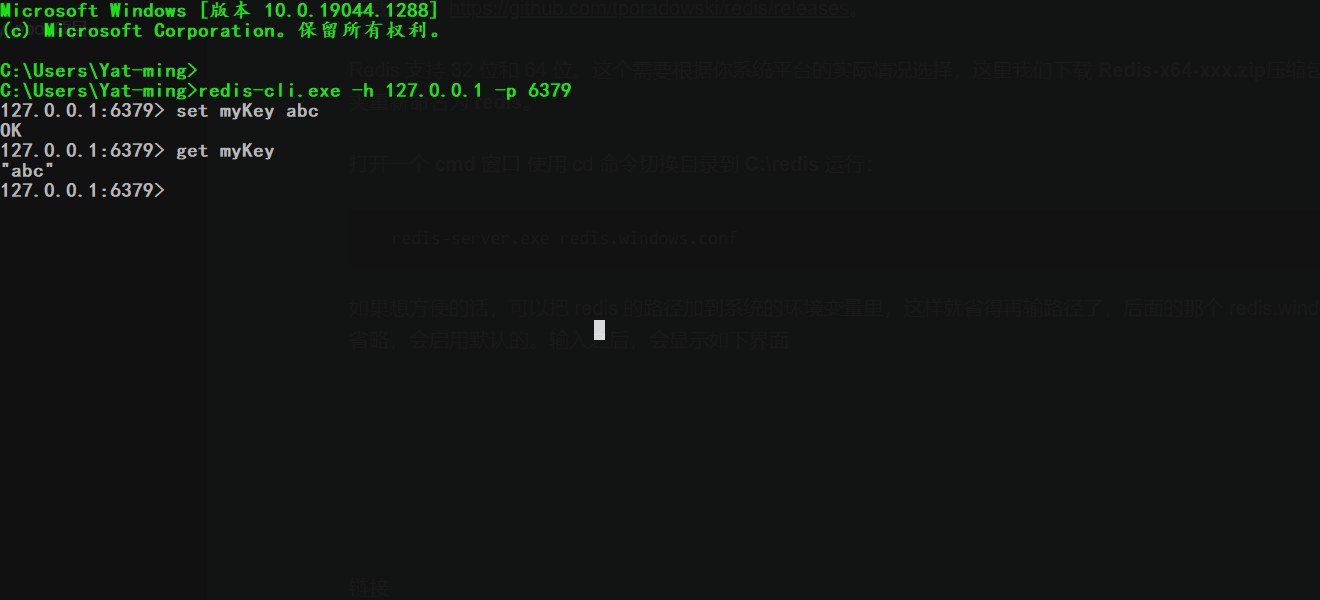

这时候另启一个 cmd 窗口,原来的不要关闭,不然就无法访问服务端了。

切换到 redis 目录下运行:

1 | redis-cli.exe -h 127.0.0.1 -p 6379 |

设置键值对:

1 | set myKey abc |

取出键值对:

1 | get myKey |

链接

1 | https://www.runoob.com/redis/redis-install.html |

启动服务:关闭第一个“启动服务”cmd窗口,另开一个cmd窗口,启动服务:

1 | redis-server --service-start (启动之后这个窗口就可以关闭了) |

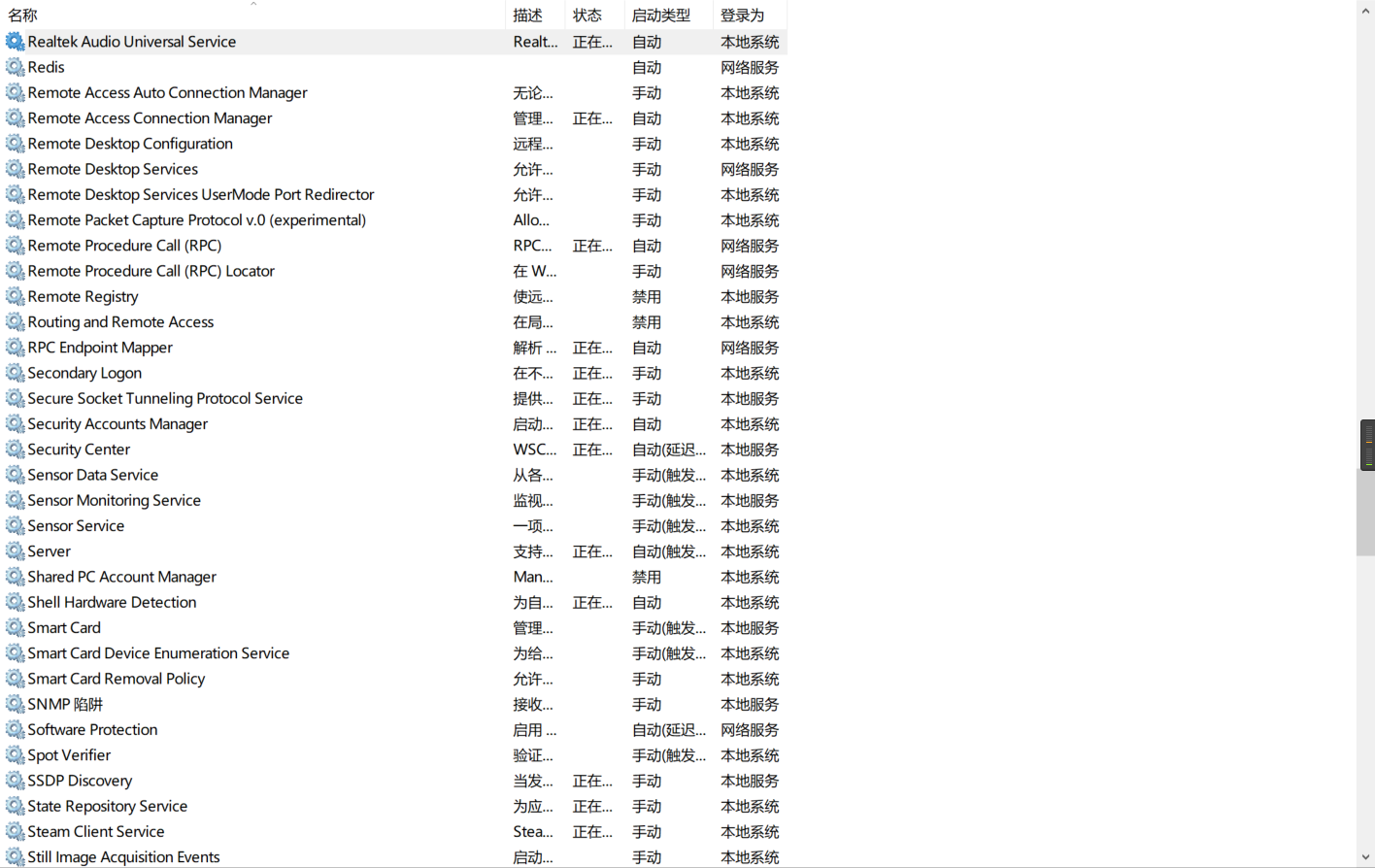

1 | 截图是服务已经在运行的状态 |

下载安装 proxy_pool

地址:https://github.com/jhao104/proxy_pool

打开 requirement.txt 安装依赖

win+R打开 运行,输入 “cmd” 打开 cmd.exe。

按照requirement.txt的内容,使用pip install安装依赖。

1 | 安装命令:pip install -r requirements.txt |

输入 pip list 可以查看已安装的依赖。

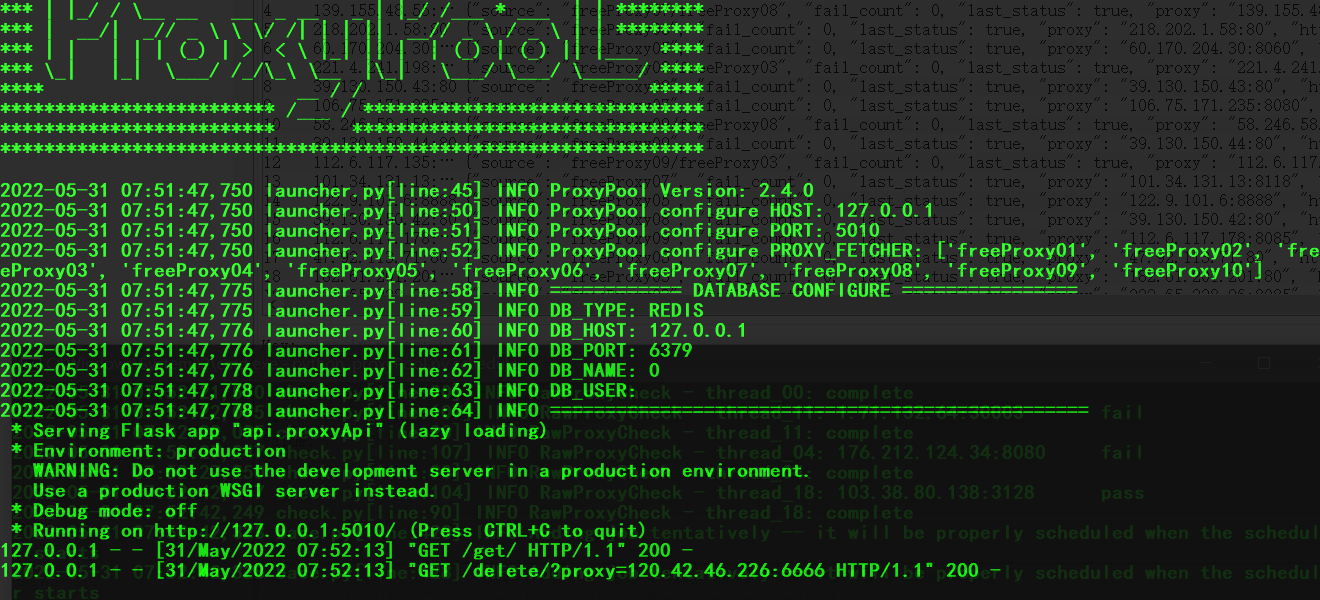

测试成功,Redis安装完成,ProxyPool相关依赖全部完成,接下来修改ProxyPool配置,启动ProxyPool。

4、修改Proxypool配置文件:主要需要修改两处

(1) DB_CONN:Redis数据库位置,注意ip和端口,127.0.0.1:6379

(2) FROXY_FEYCHER:可用的代理ip地址,参考github上实时代理源有效信息。

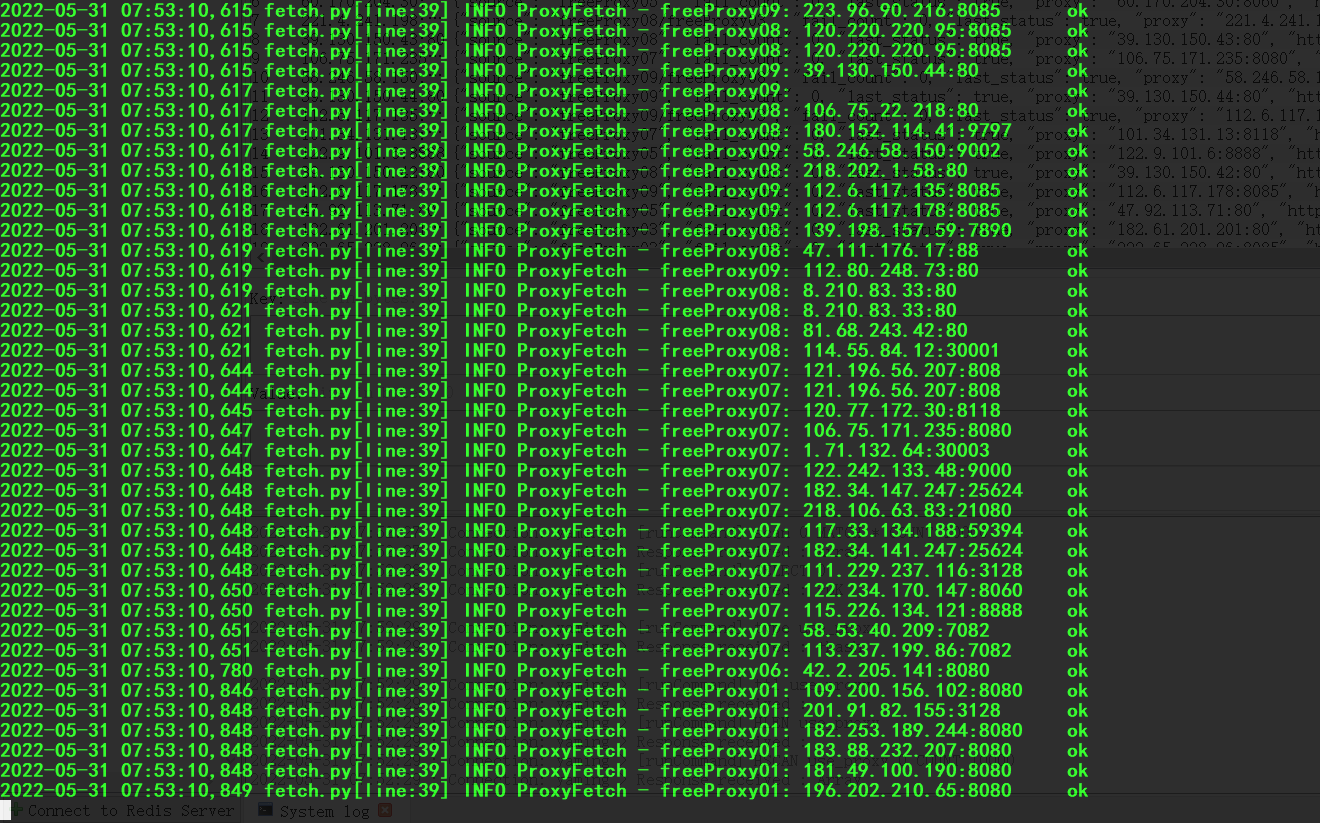

5、启动代理池服务:在proxypool文件夹下,分别打开两个cmd窗口运行命令。

(1) 启动调度程序:python proxyPool.py schedule

(2) 启动webApi服务:python proxyPool.py server

在程序中使用,运行实例:

1 | import requests |

博客参考链接

1 | https://blog.csdn.net/qq_34442867/article/details/110817267 |

然后是充钱的代理,总结:有钱真好

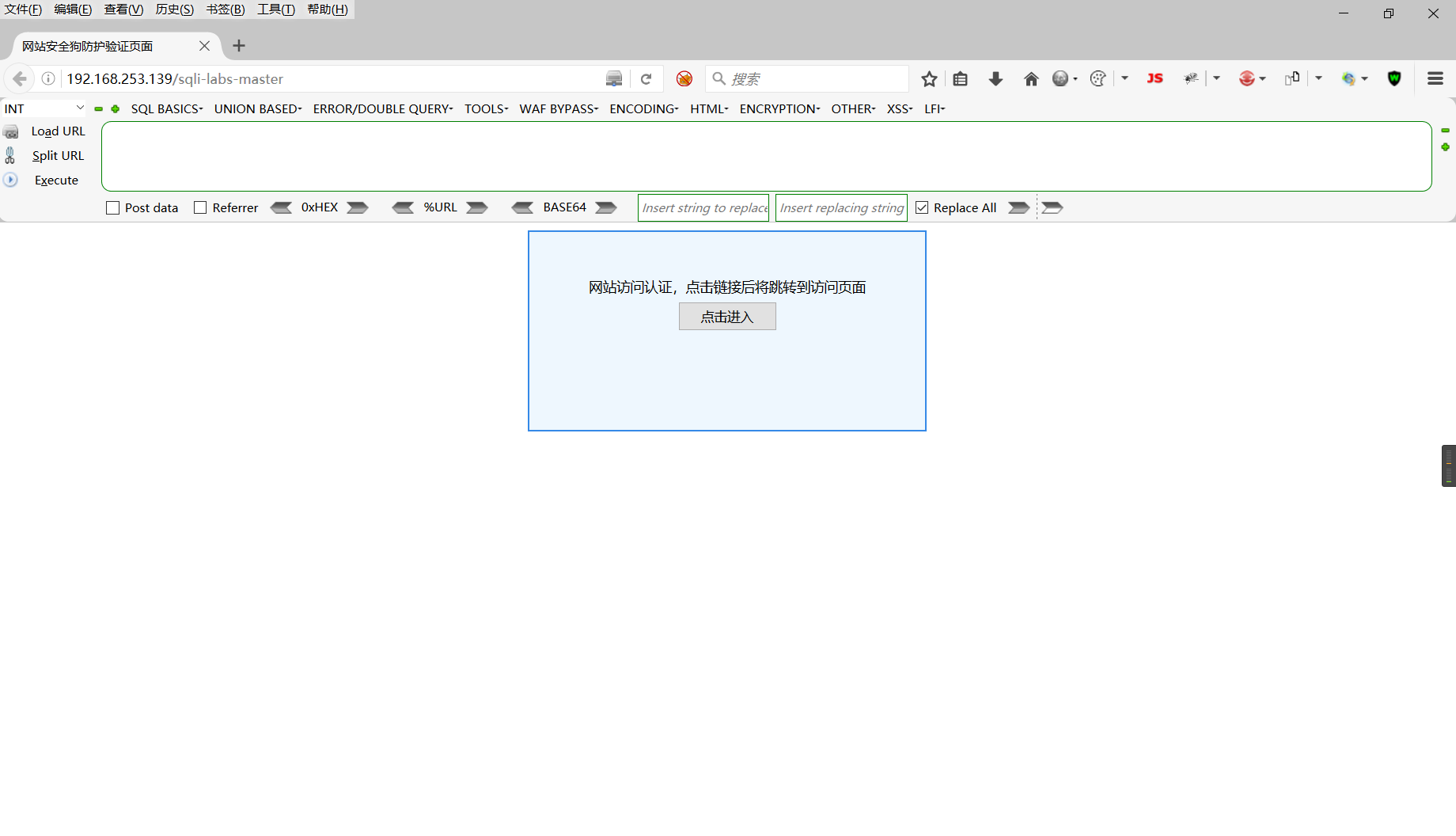

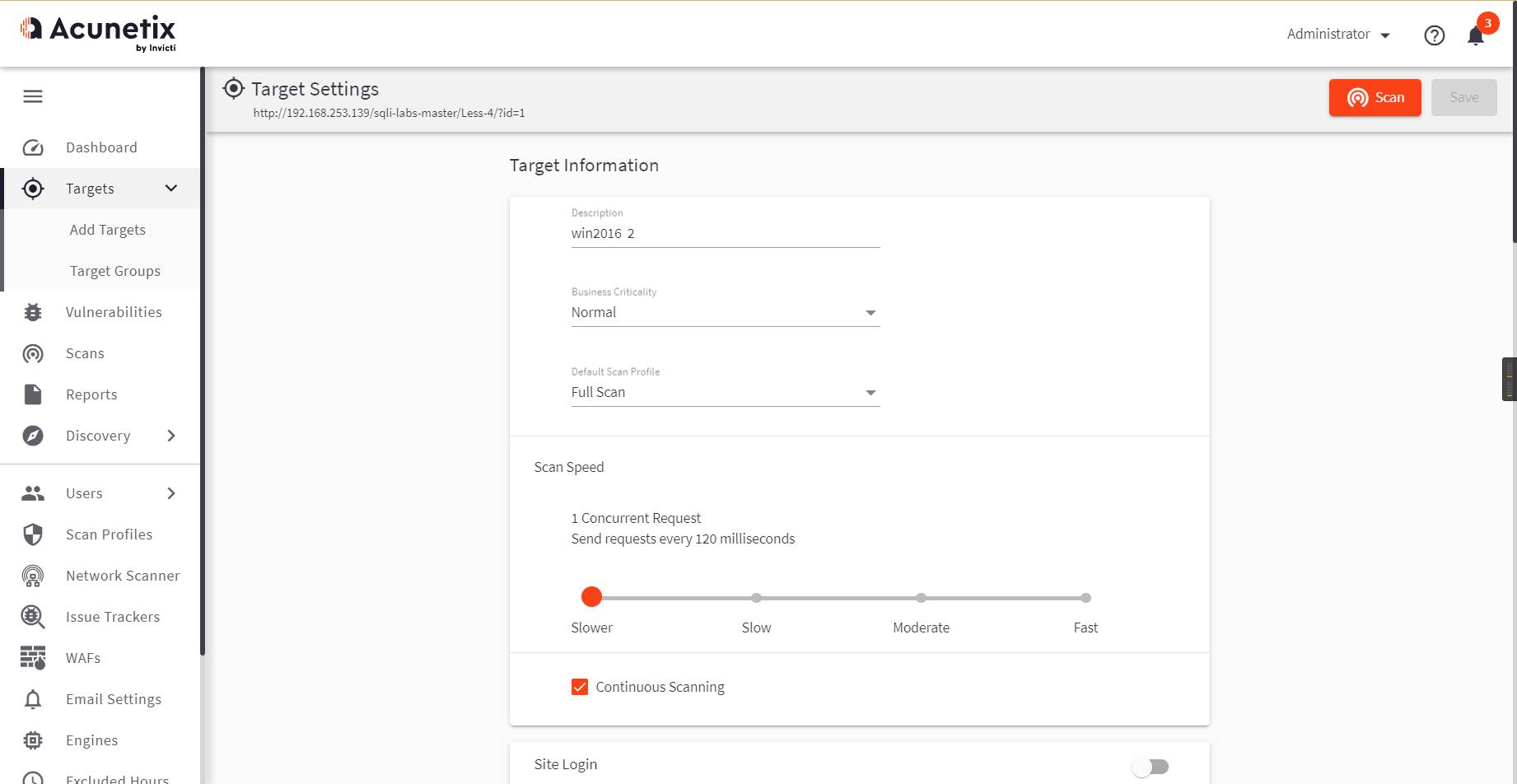

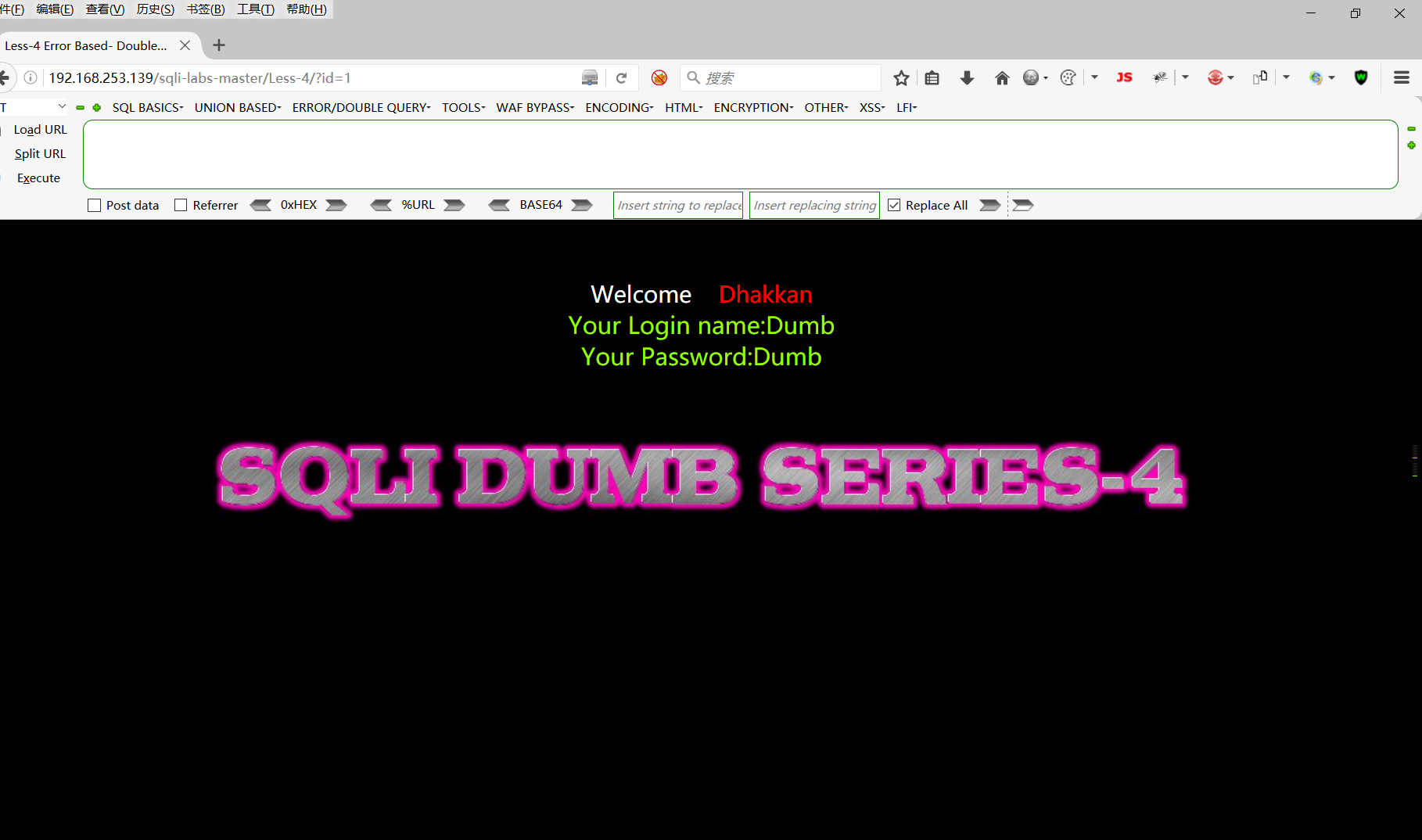

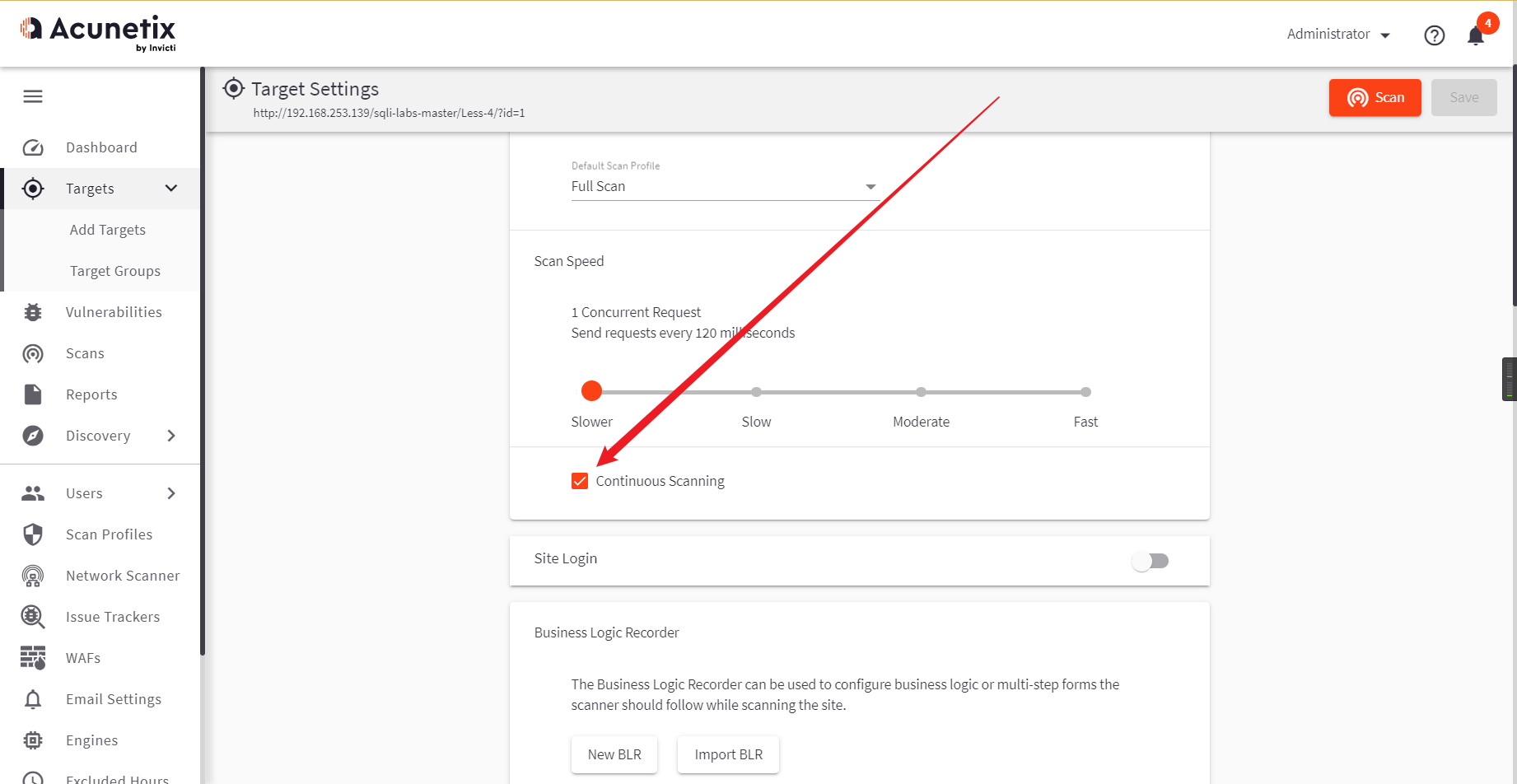

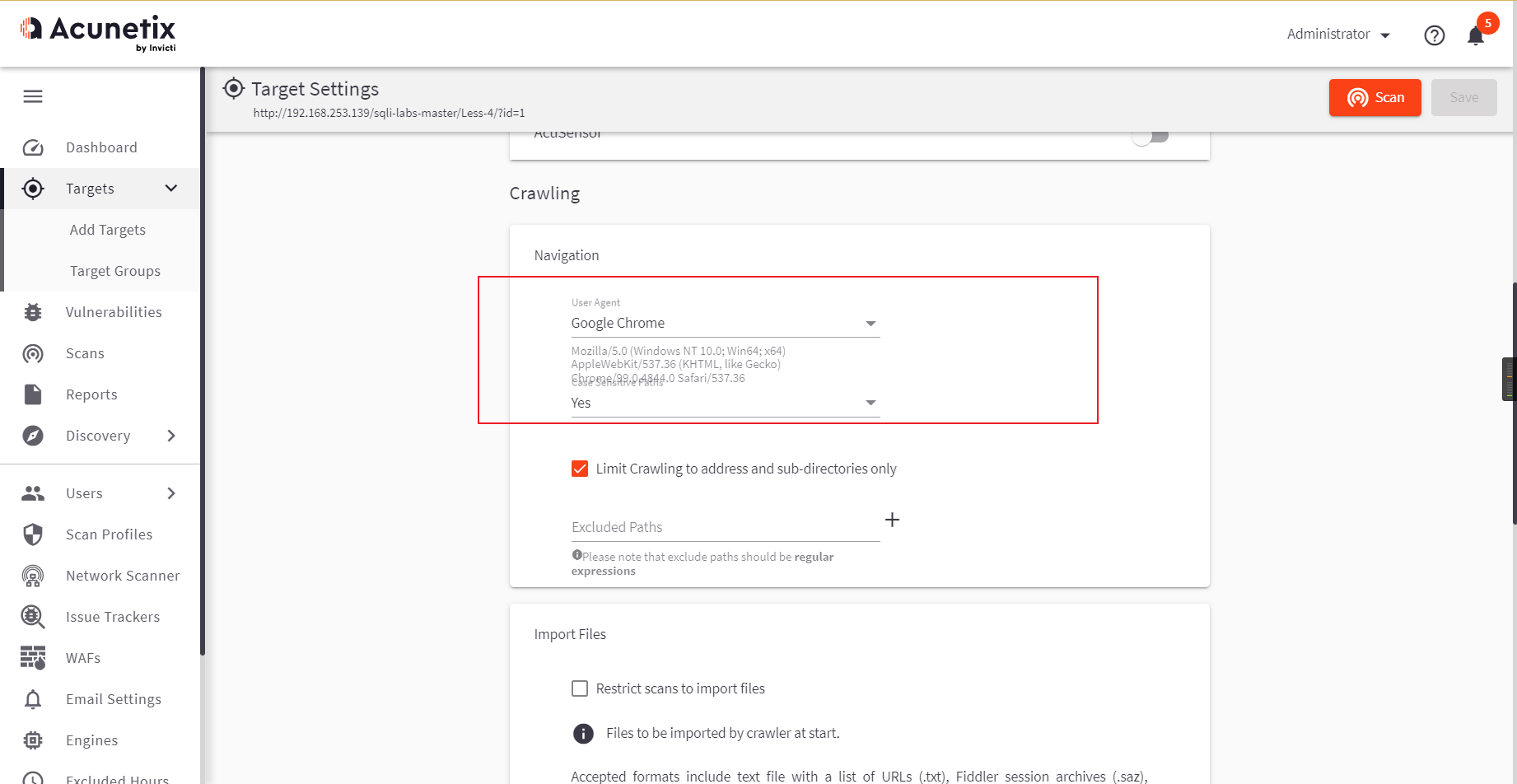

使用漏扫工具进行扫描

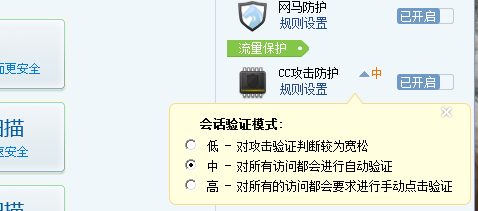

我这个安全狗是3.5版本的,开了这个cc攻击分为三个阶段,这个是最高阶段,每次进入网站都要手动点击

然后我就改成了中阶

用漏扫不会拦截, 然后在改回高级

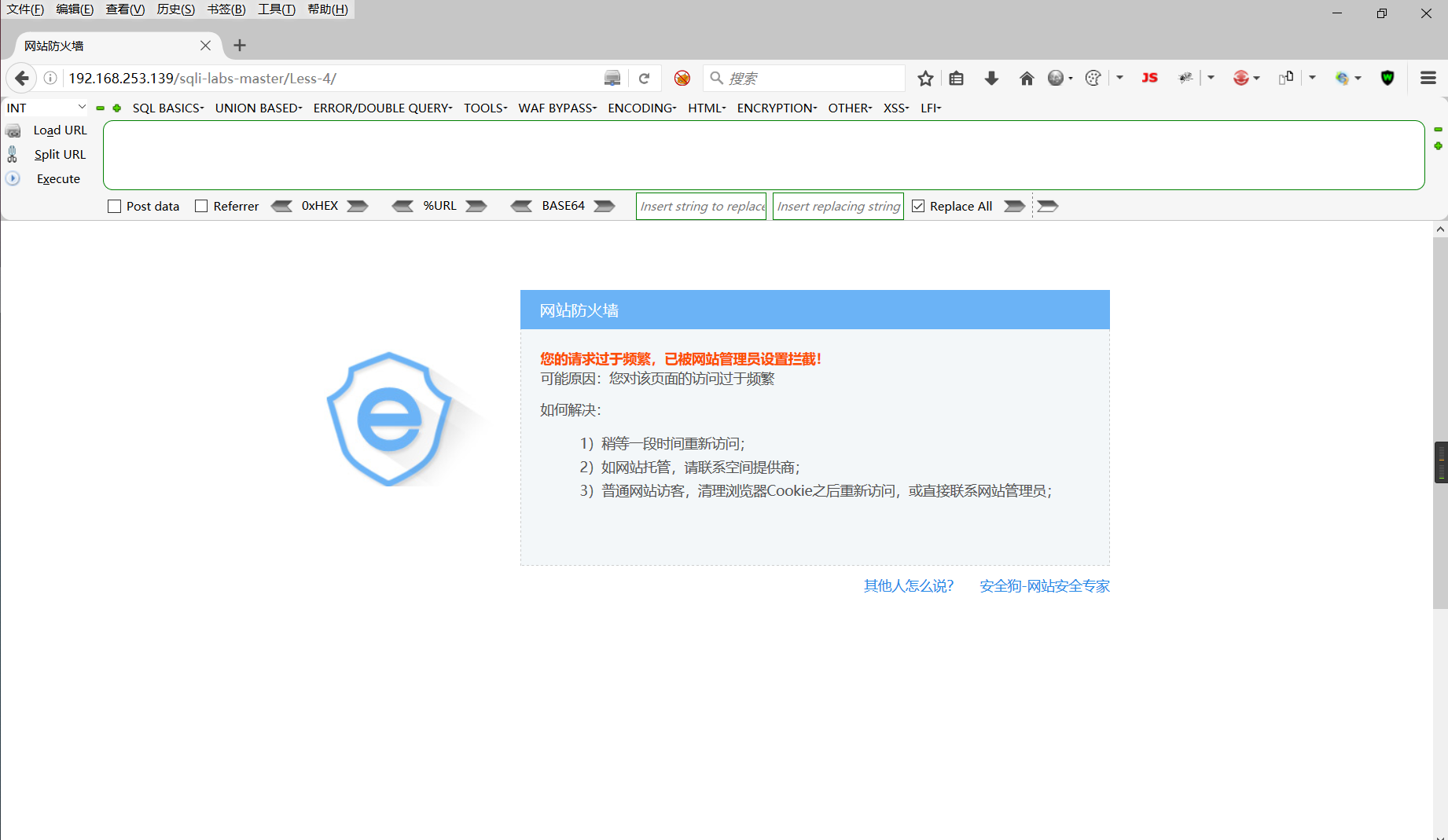

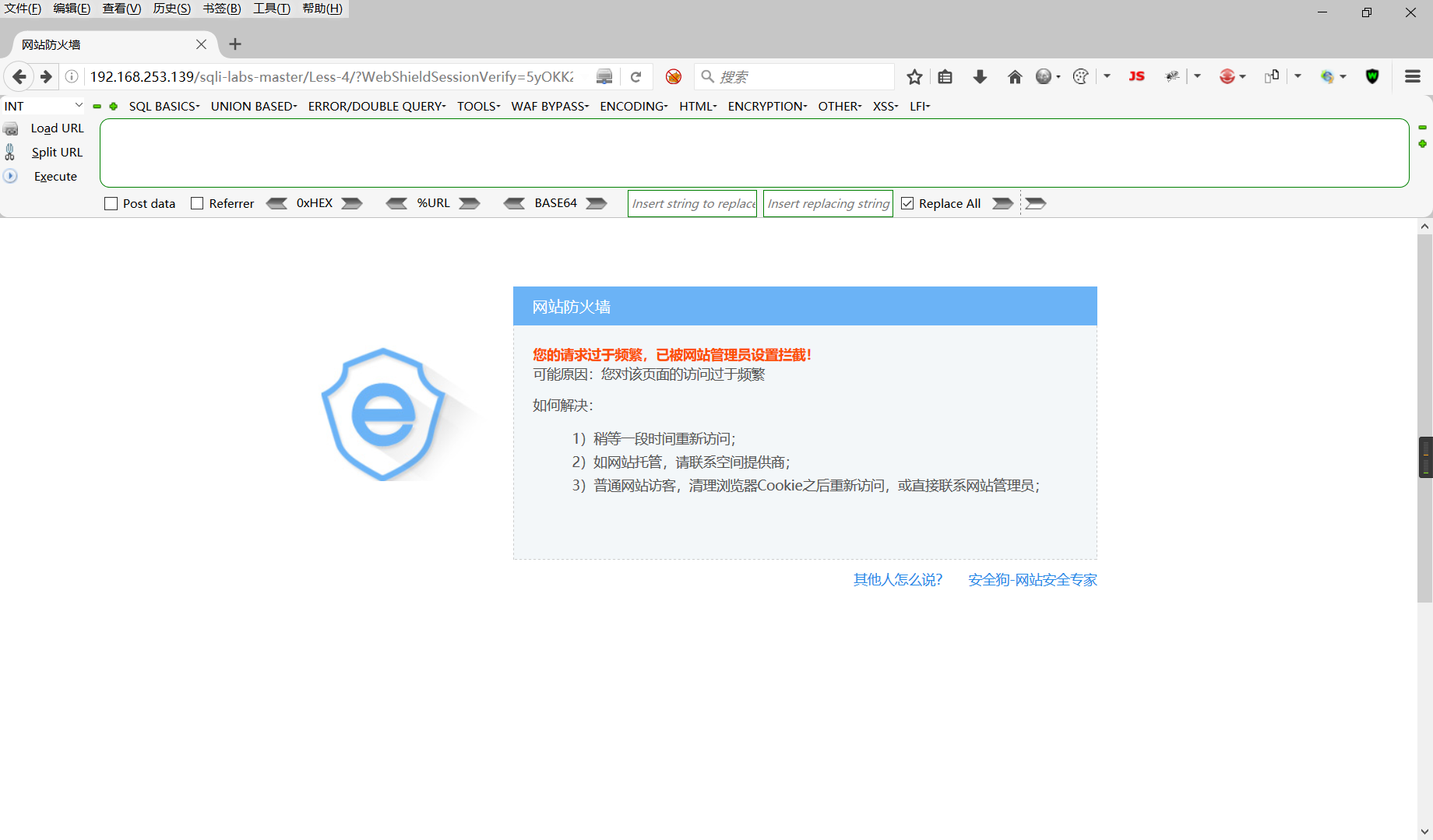

直接拦截

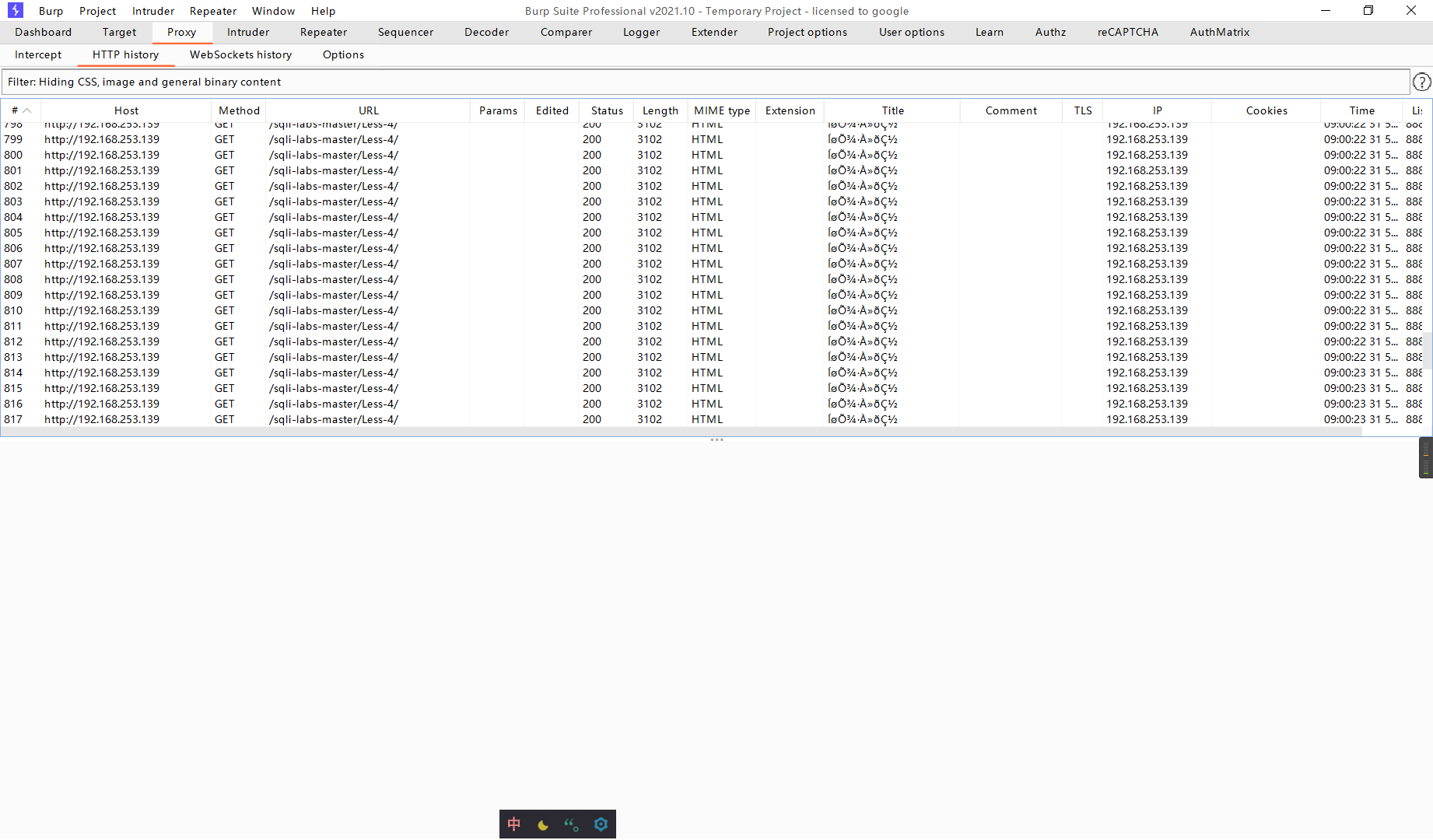

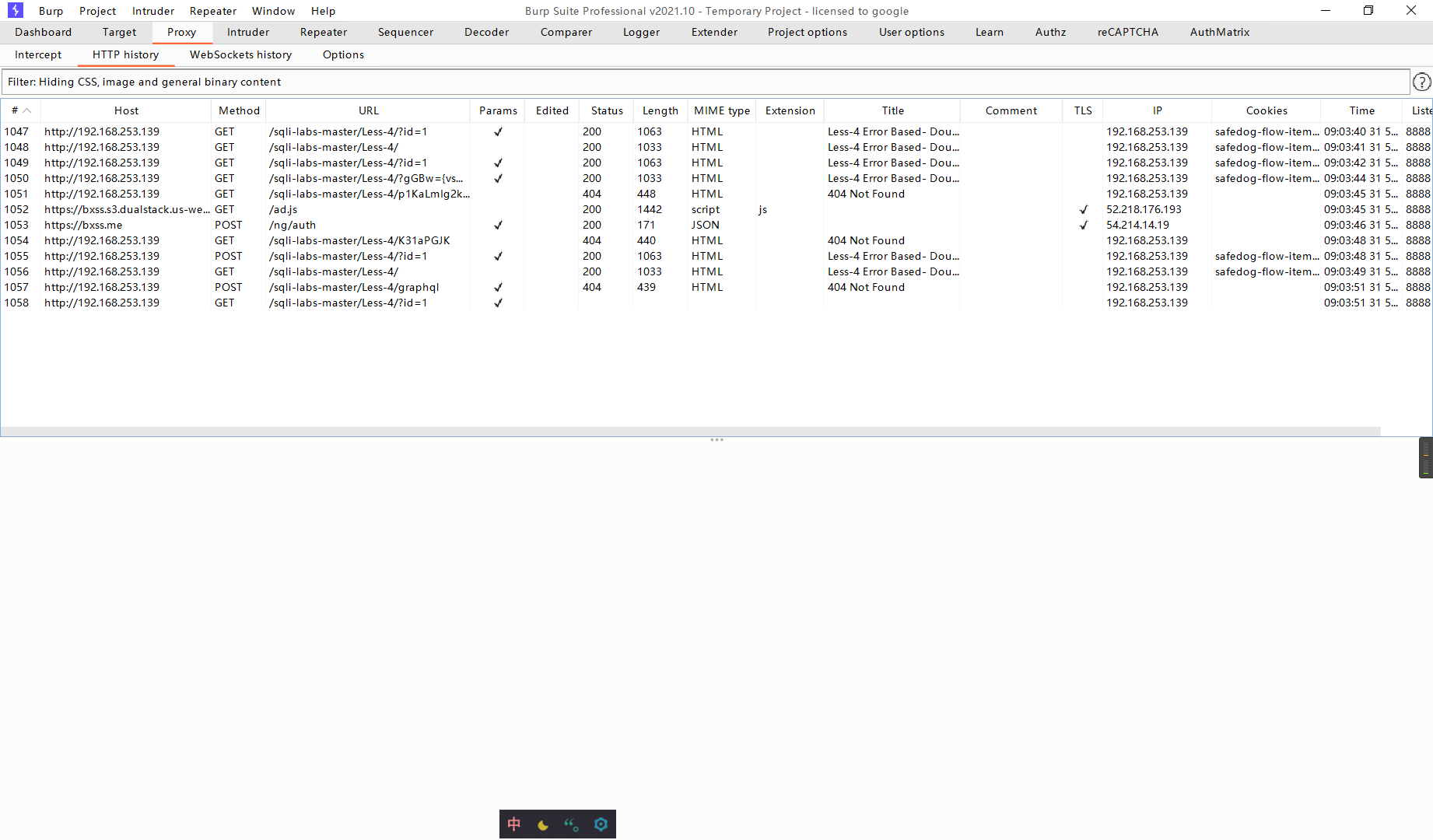

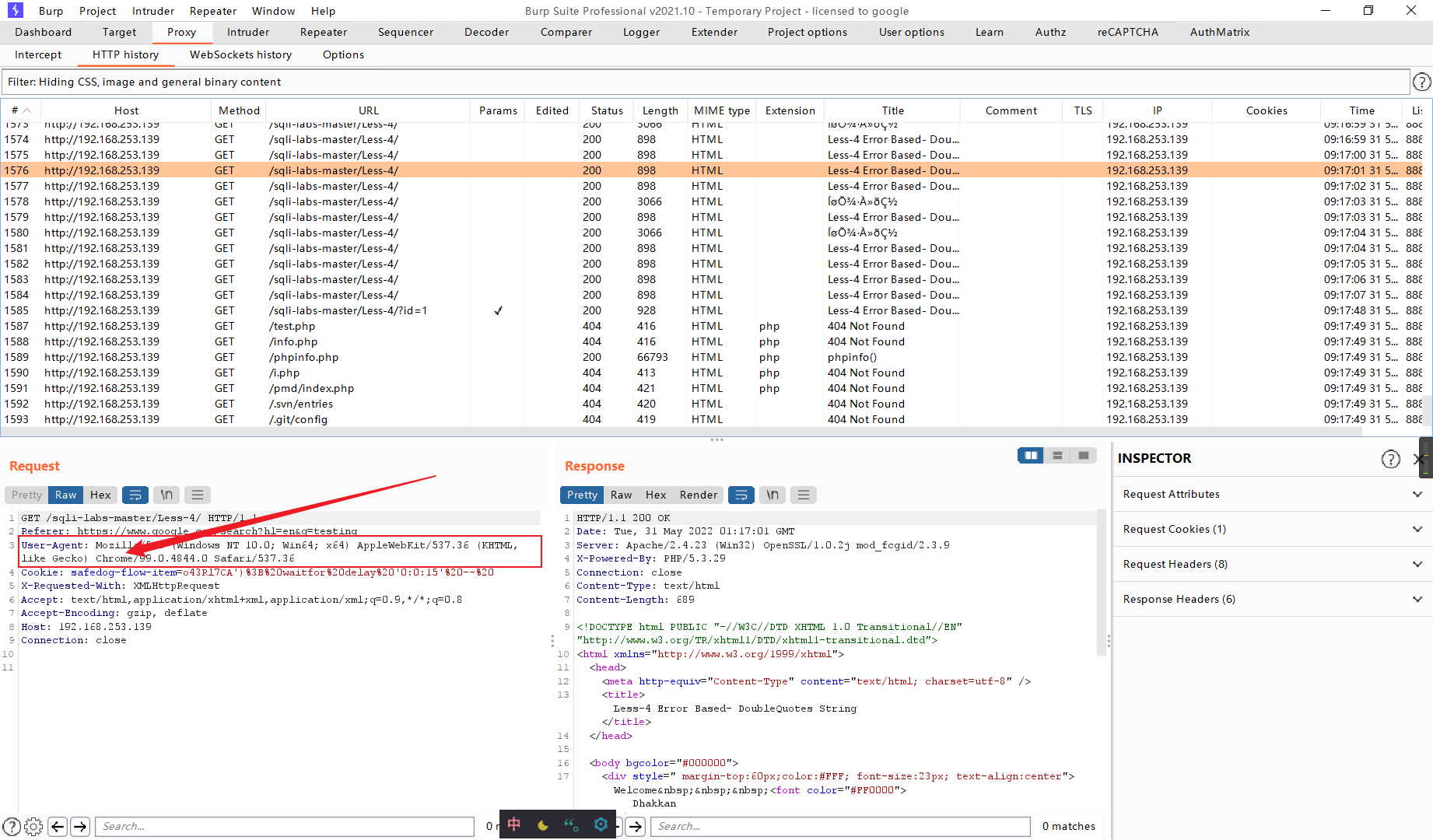

用burp抓包查看速度

很快,同时也被拦截了

用慢的

肉眼可见的很慢

同时也没有拦截,这里要注意如果不把那个”连续的”勾上的话,我这里是不会被拦截的

在AWVS中添加头部白名单

没有拦截

总结:

1 | 自己开发工具或者采用开源的工具(将payload的数据变异,可以结合之前SQL注入绕过安全狗的fuzz方法变异payload) |