域横向CS&MSF联动及应急响应初识

域横向CS&MSF联动及应急响应初识

Yatming的博客MSF&CobaltStrike联动Shell

因为cs和msf经常相互调用,有一些功能cs强一点,有一些可能msf强一点,所以在渗透测试的时候经常要切换!所以我们需要学习如何在cs、msf、powershell之间进行会话委派。powershell本身用处少,而且很多正式环境上的powershell默认执行策略是关闭的,总的来说有的鸡肋,所以这里就不再讲了。

CS->MSF

- 创建Foreign监听器->MSF监听模块设置对应地址端口->CS执行Spawn选择监听器

MSF->CS

- CS创建监听器->MSF载入新模块注入设置对应地址端口->执行CS等待上线

1 | use exploit/windows/local/payload_inject |

cs移交到msf

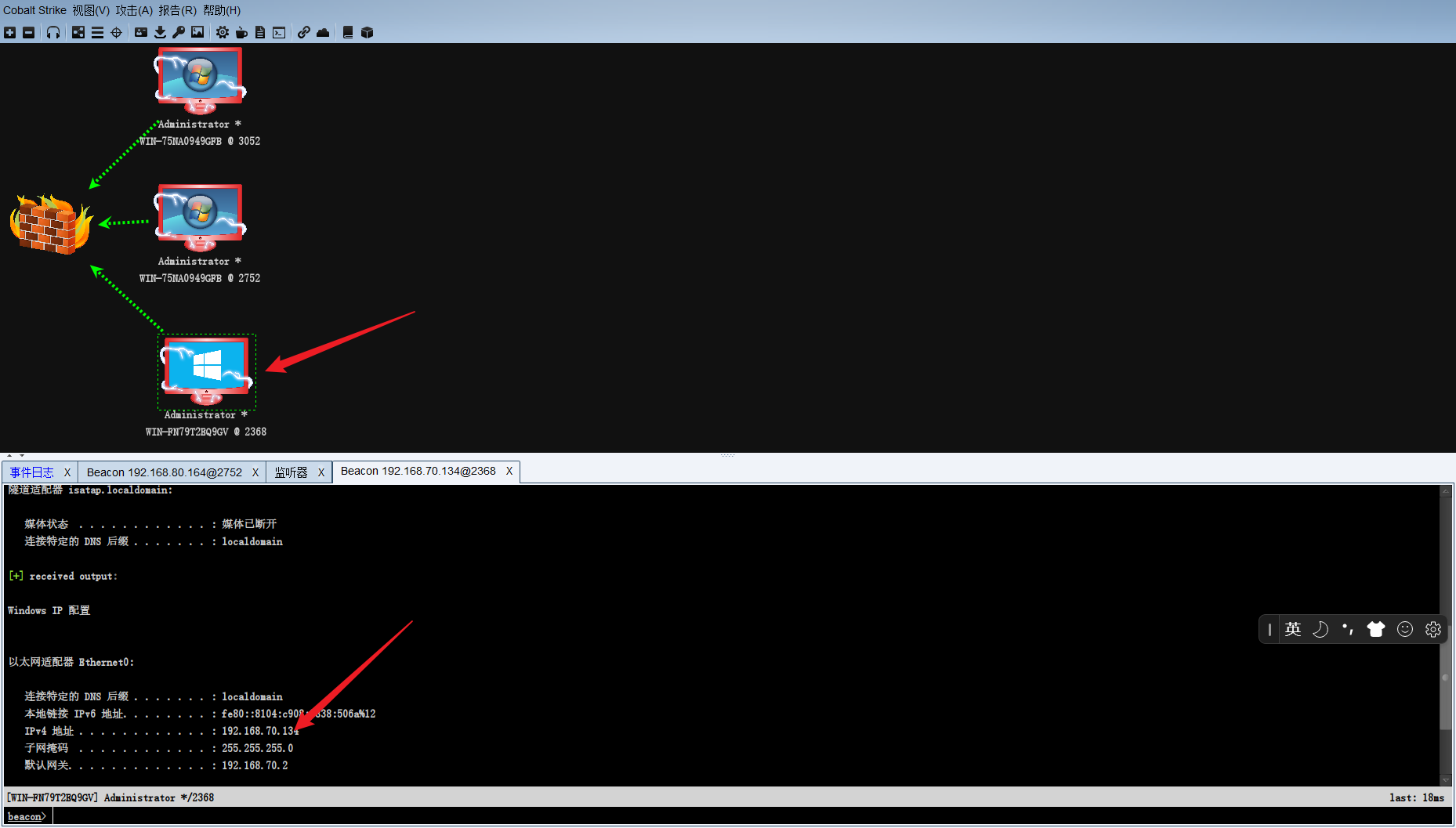

- 启动cs,在在webserver和本地主机执行木马,实现webserver和本地主机上线

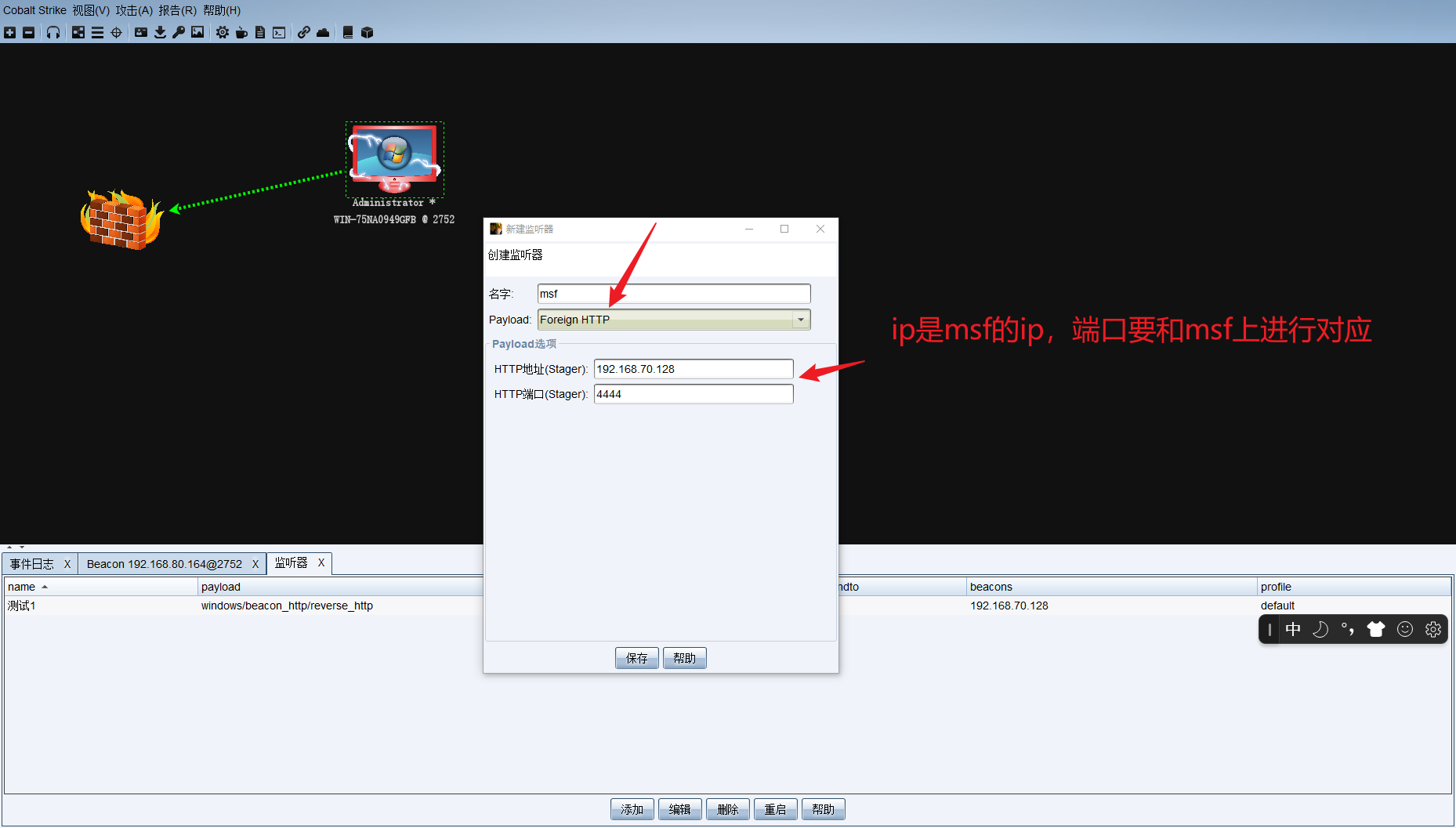

CS上,创建Foreign监听器

MSF监听模块设置对应地址端口

1 | msfconsole |

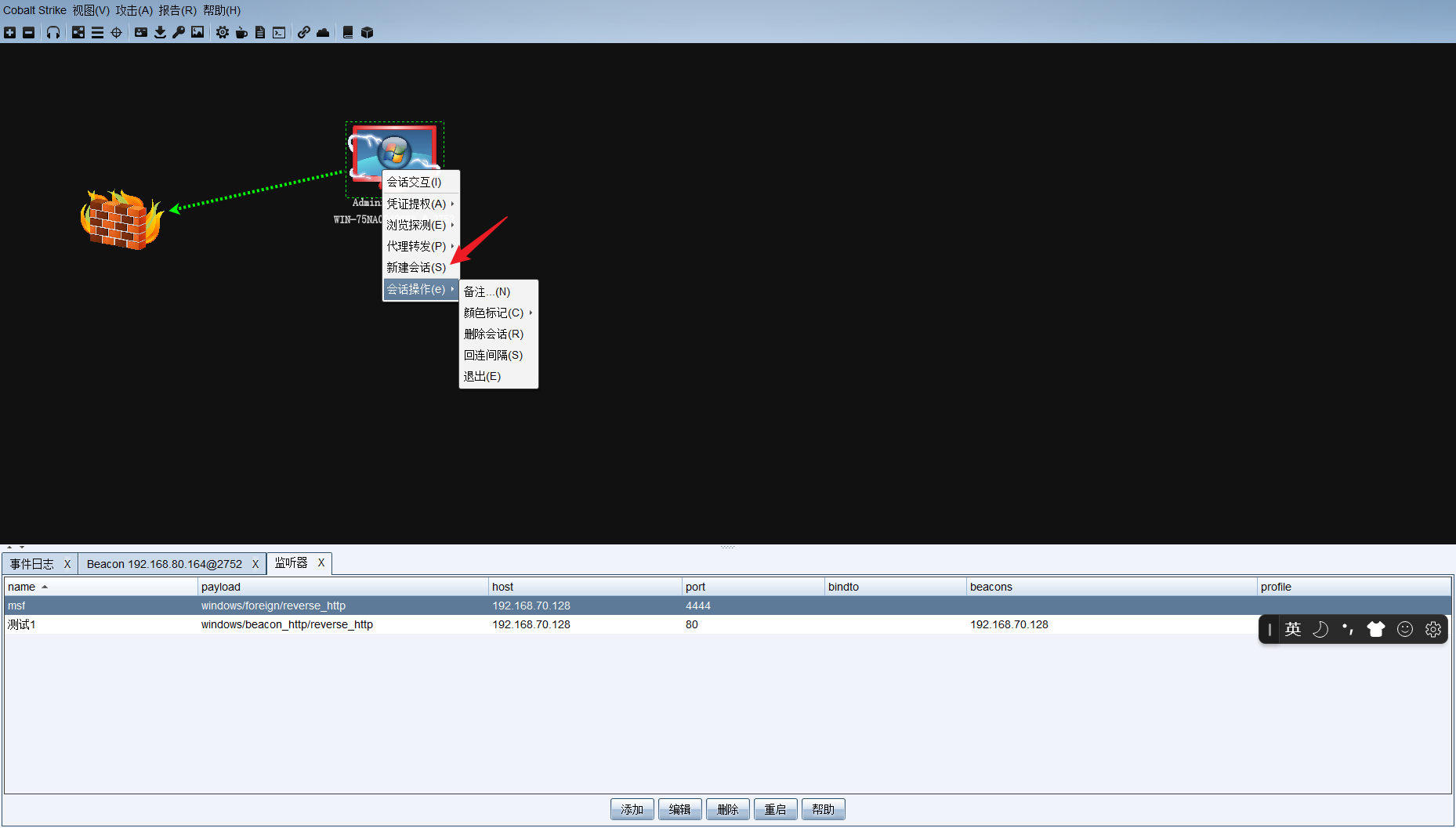

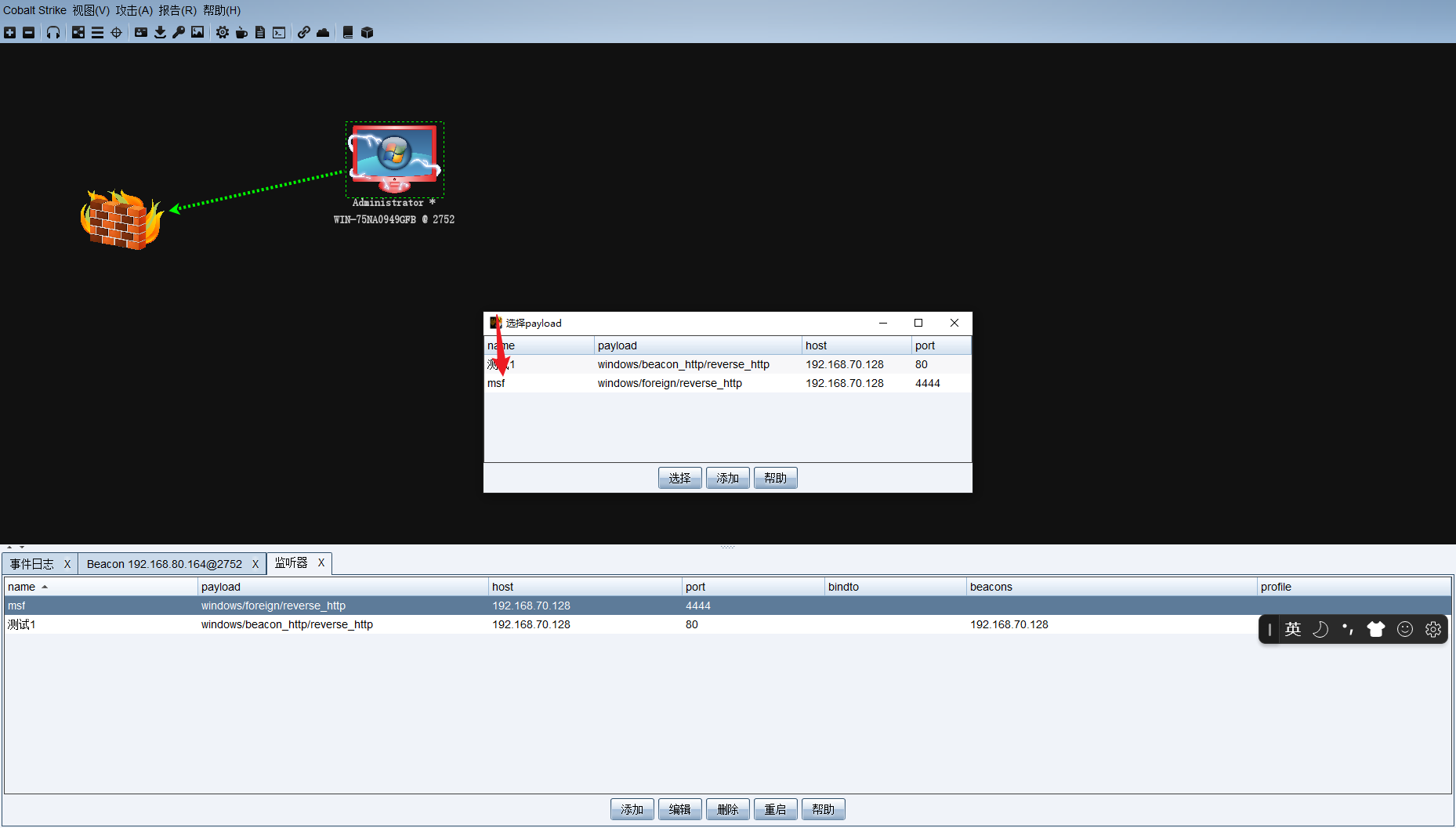

CS执行Spawn选择监听器。具体步骤:右击本地主机图标–>spawn(权利委派)–>选择msf监听器,如果想要msf接管webserver主机权限,就先右击webserver主机图标

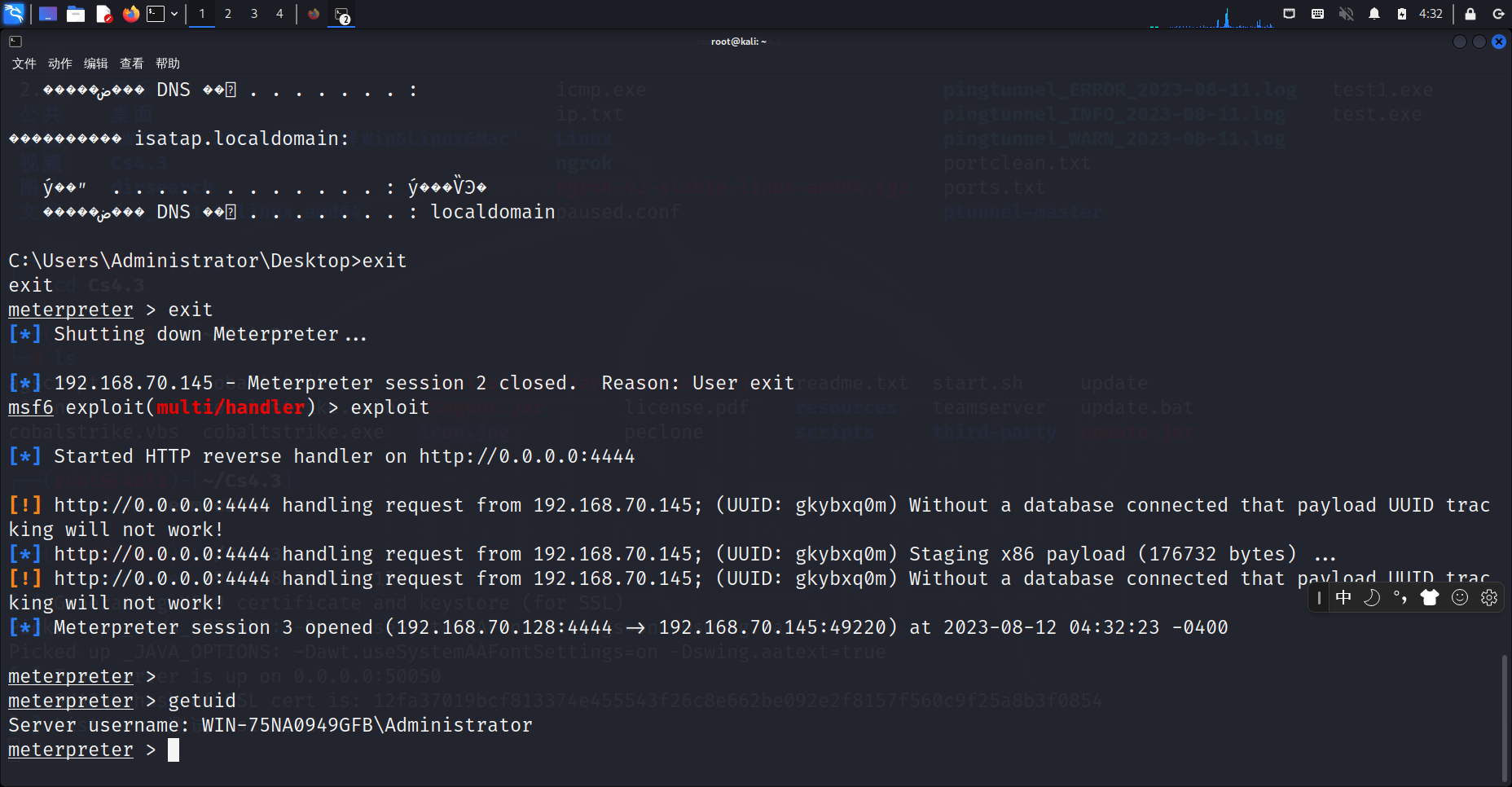

可以看到成功返回会话

我这里是虚拟机,如果cs和msf部署在vps上的话,还需要注意一下,这个端口的放行情况

msf移交到cs

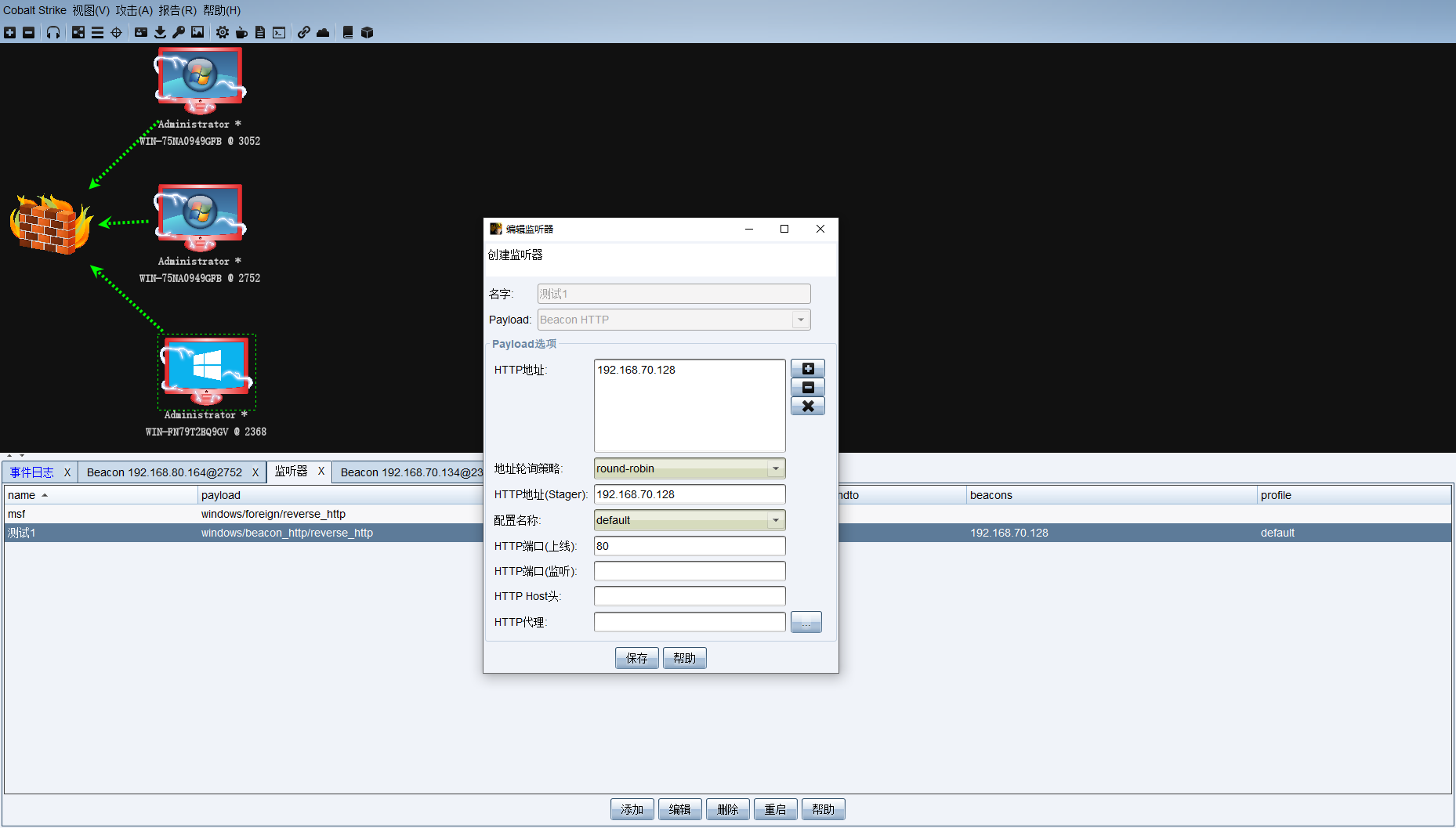

CS创建监听器

MSF载入新模块注入设置对应地址端口

1 | use exploit/windows/local/payload_inject |

WEB攻击应急响应溯源

- 故事回顾:某客户反映自己的网站首页出现篡改,请求支援

- 分析:涉及的攻击面,涉及的操作权限,涉及的攻击意图,涉及的攻击方式等

- 思路1:利用日志定位修改时间基数,将前时间进行攻击分析,后时间进行操作分析

- 思路2:利用后门webshell查杀脚本或工具找到对应后门文件,定位第一次时间分析

- 站在攻击者的角度,去分析。攻击者当前拿到哪些权限,网站还是系统权限。装没装杀软,用渗透者的思路去想问题。注重信息搜集,从攻击面入手查看应急响应。

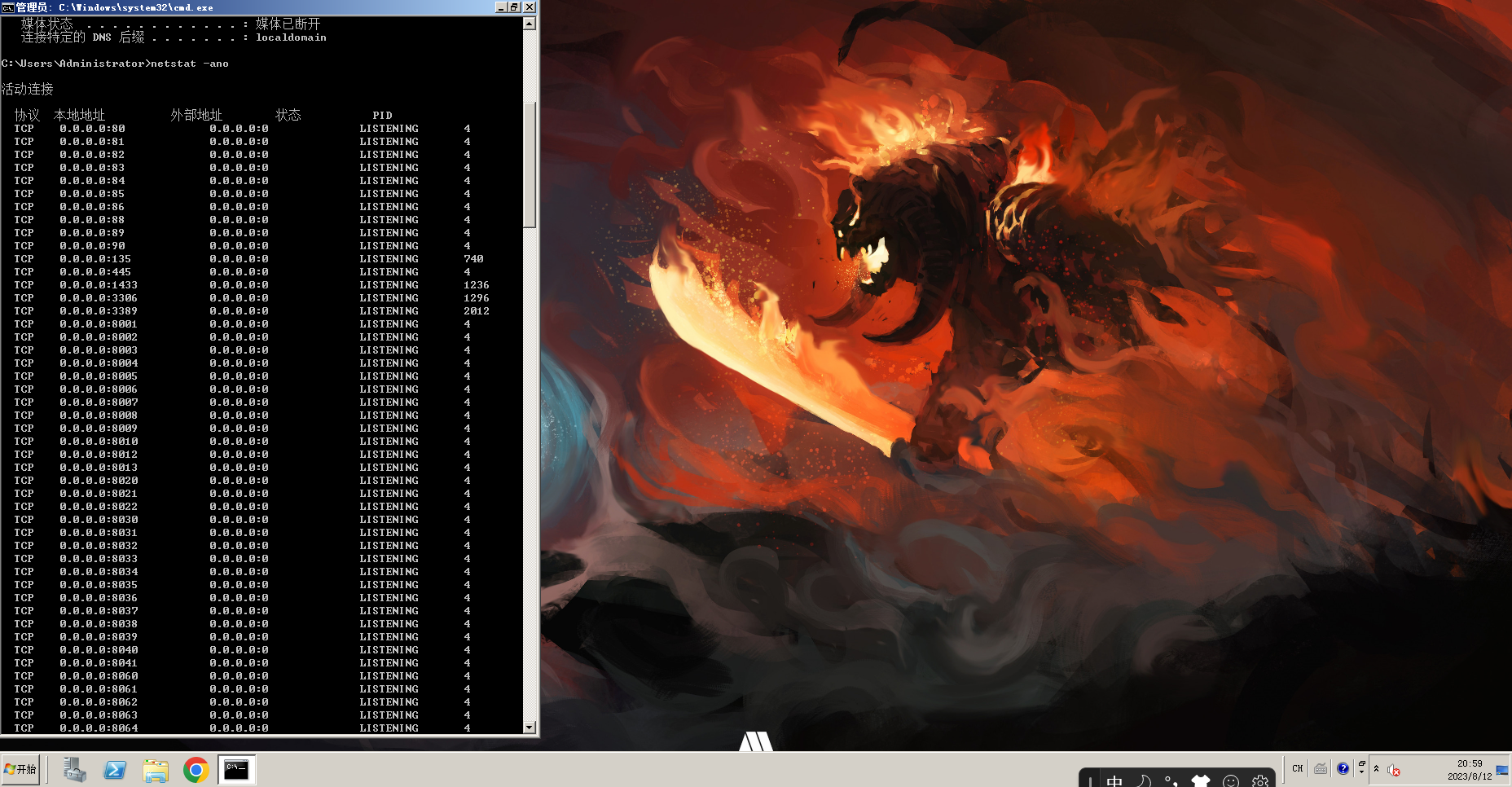

执行

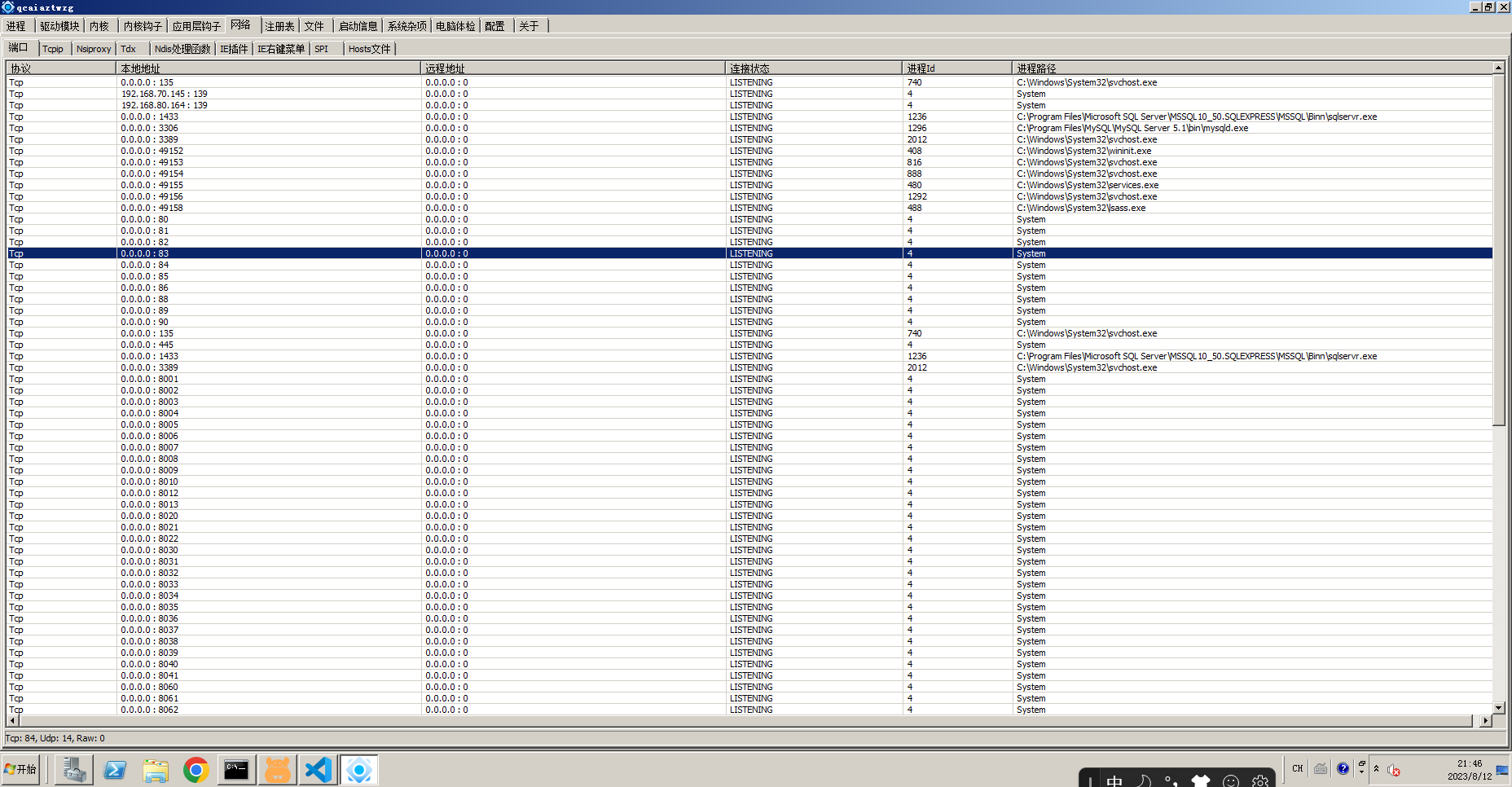

netstat -ano命令,通过开放的端口找到对应的PID,这个是因为一般的木马都是对某个端口和外网的某个机器的端口进行连接,那么这个时候就可以看看有没有可疑的端口

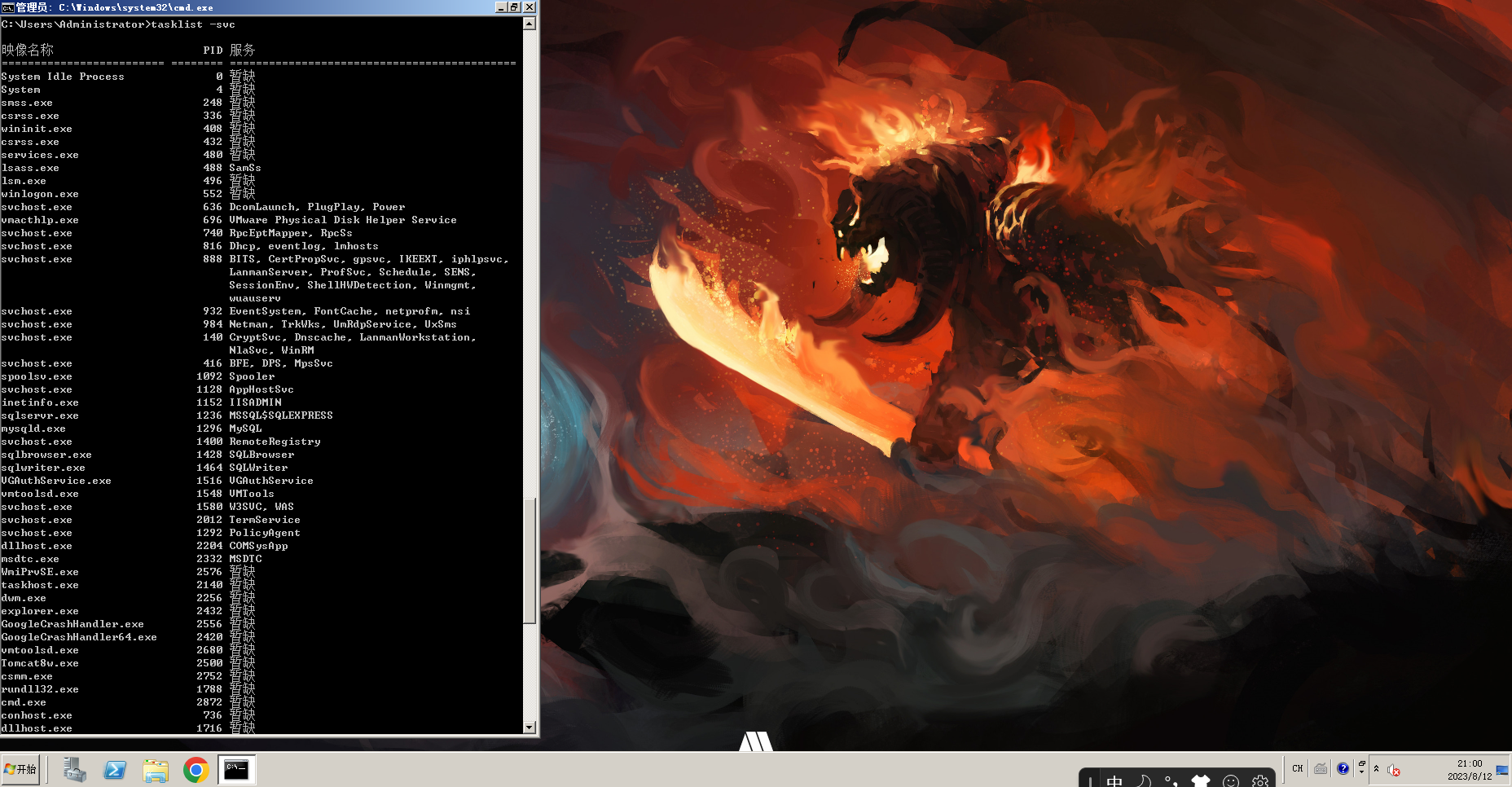

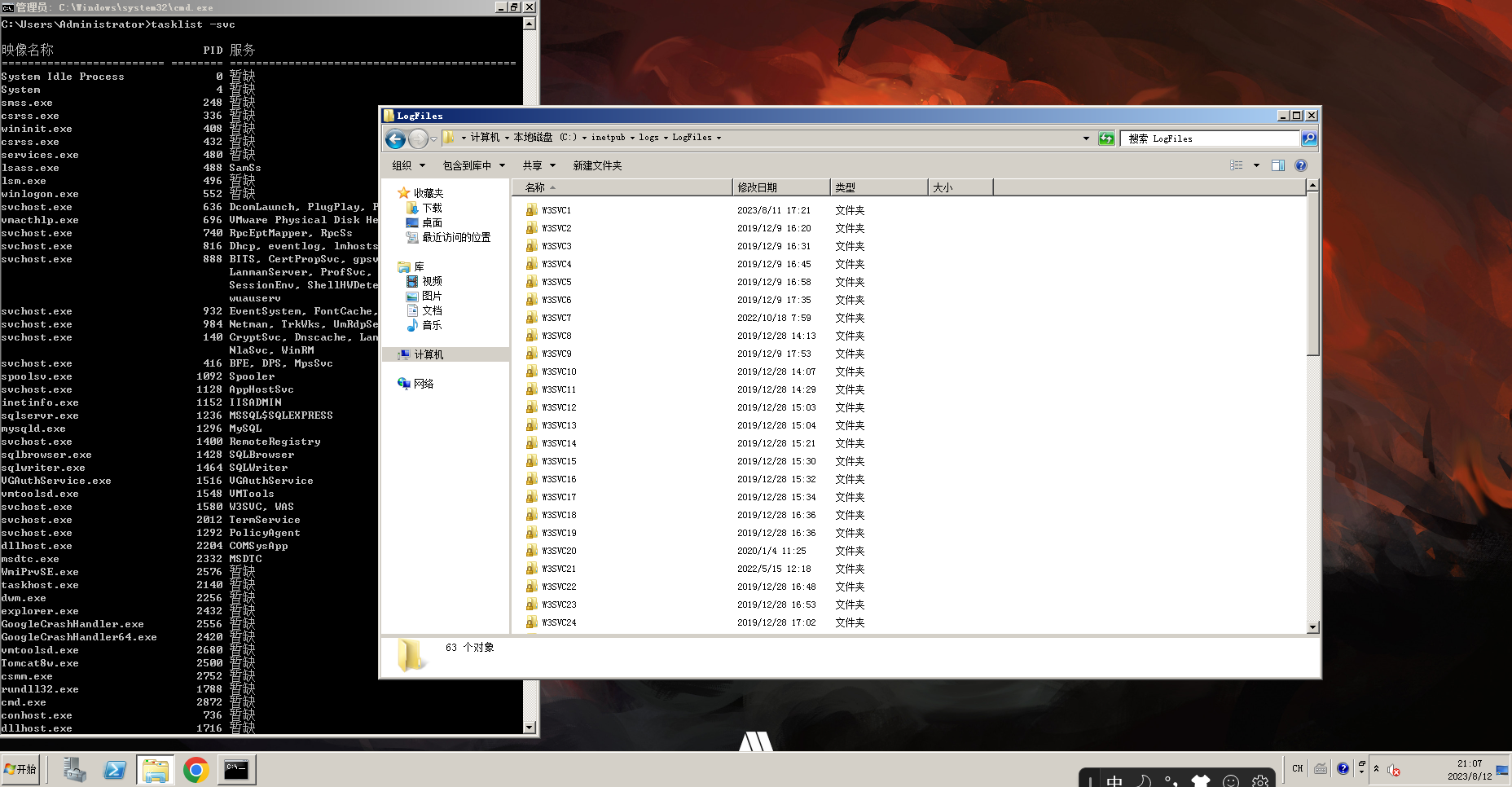

执行tasklist -svc命令,通过PID找到对应的进程名称

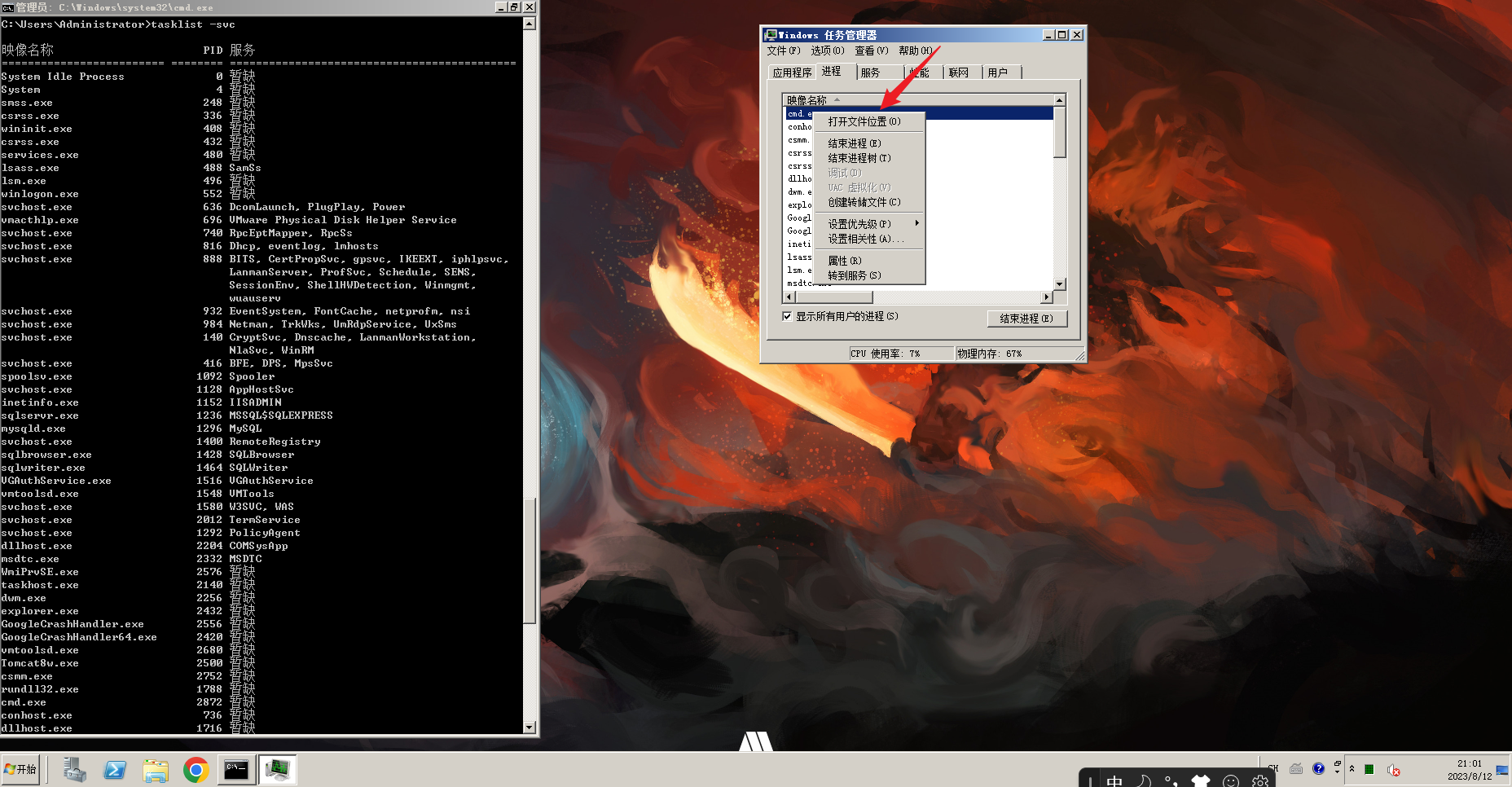

在任务管理器,右击进程名称,选择打开文件位置

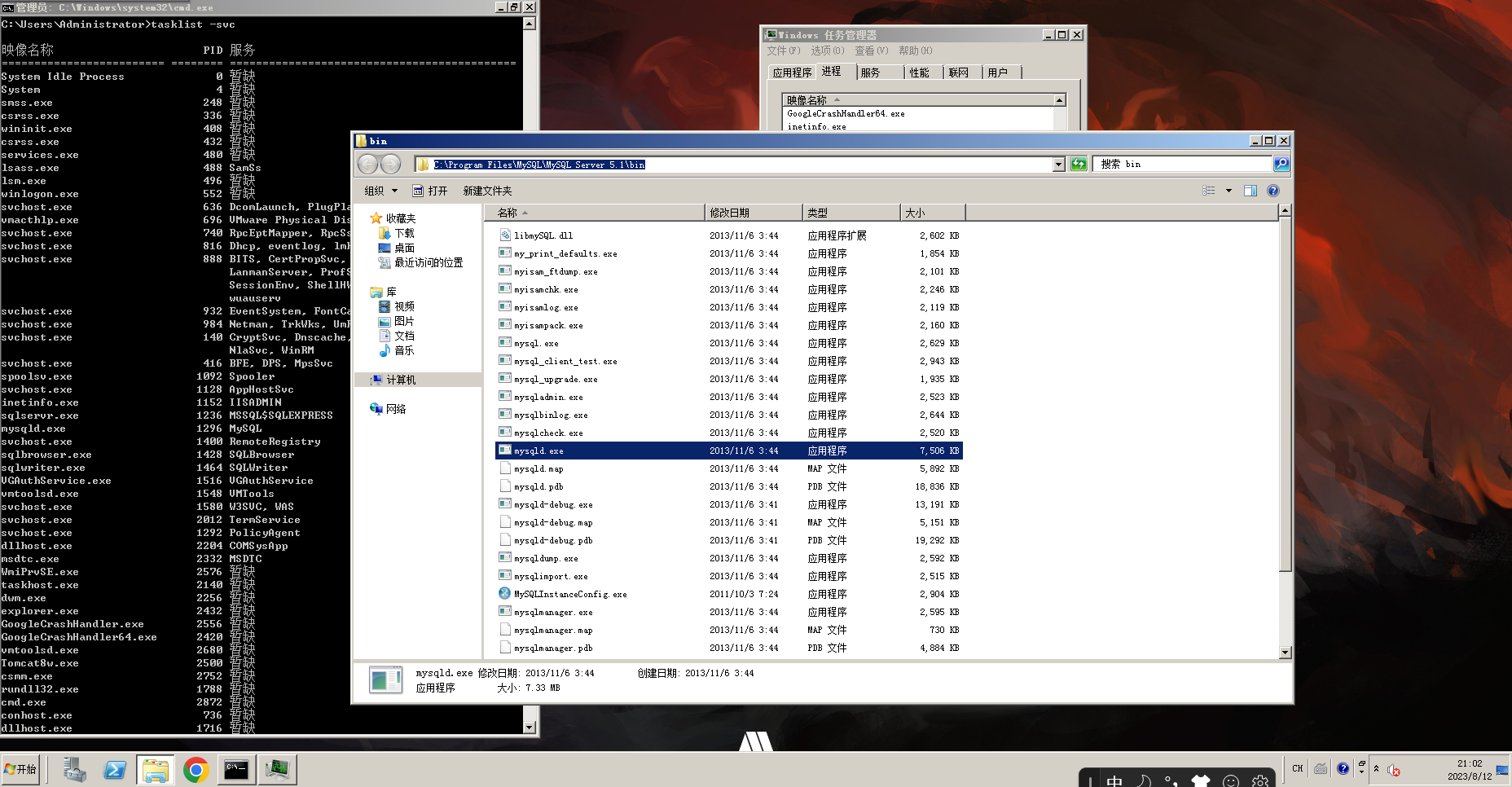

直接定位到具体位置

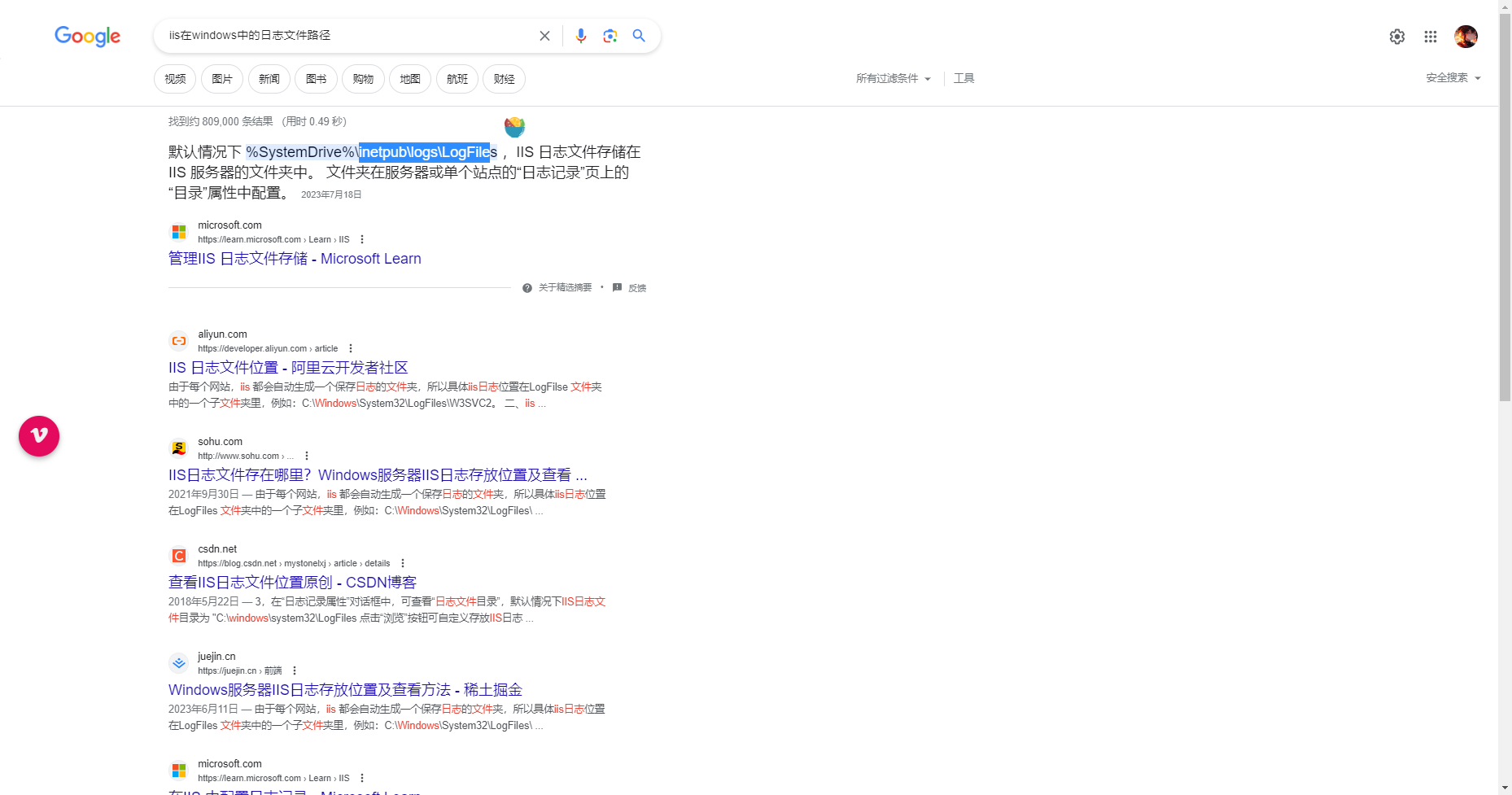

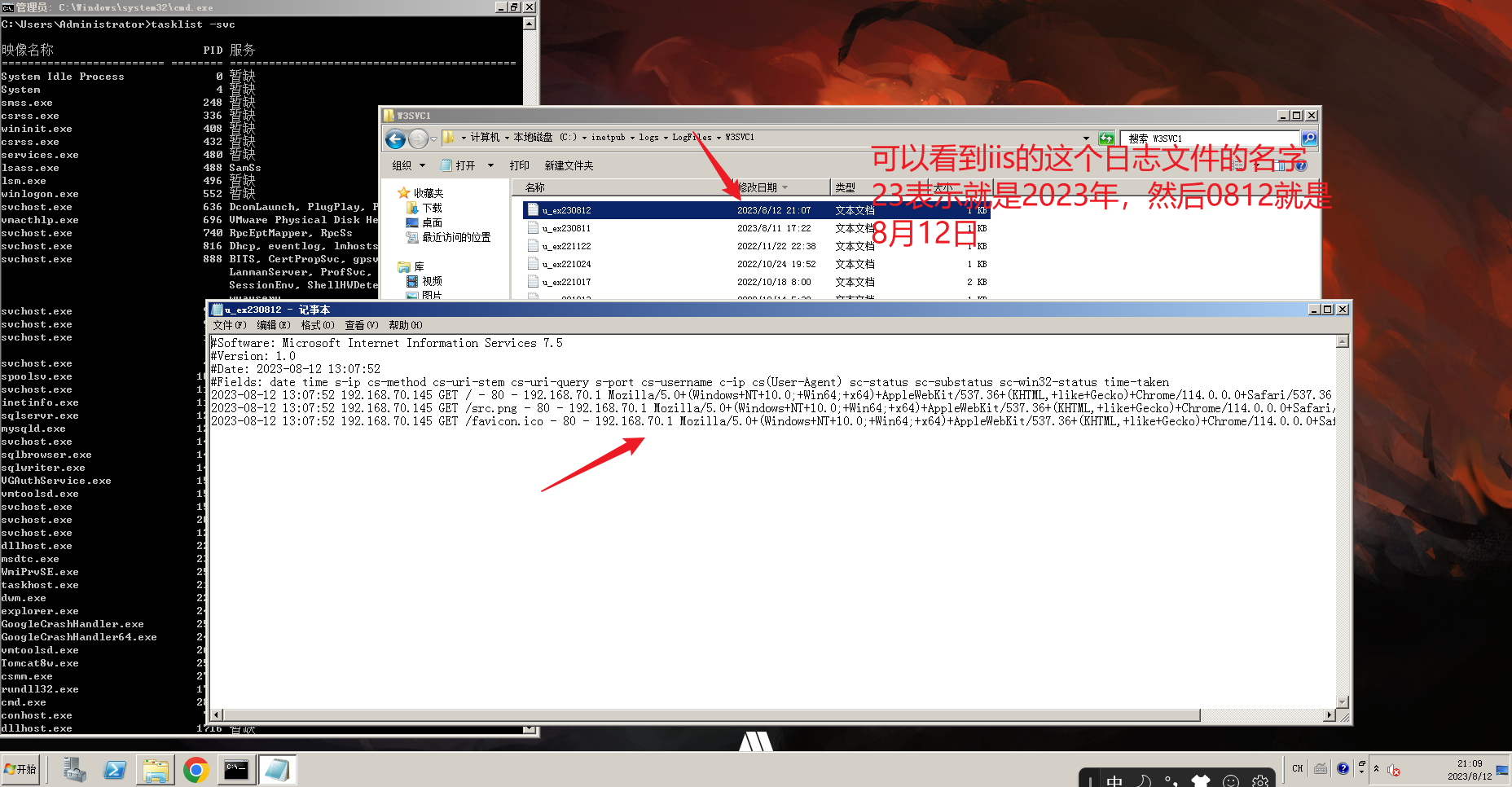

根据不同的服务名,找寻对应的日志存储目录(视频中找的http——apache的),我这里就找iis的吧

1 | C:\inetpub\logs\LogFiles\ |

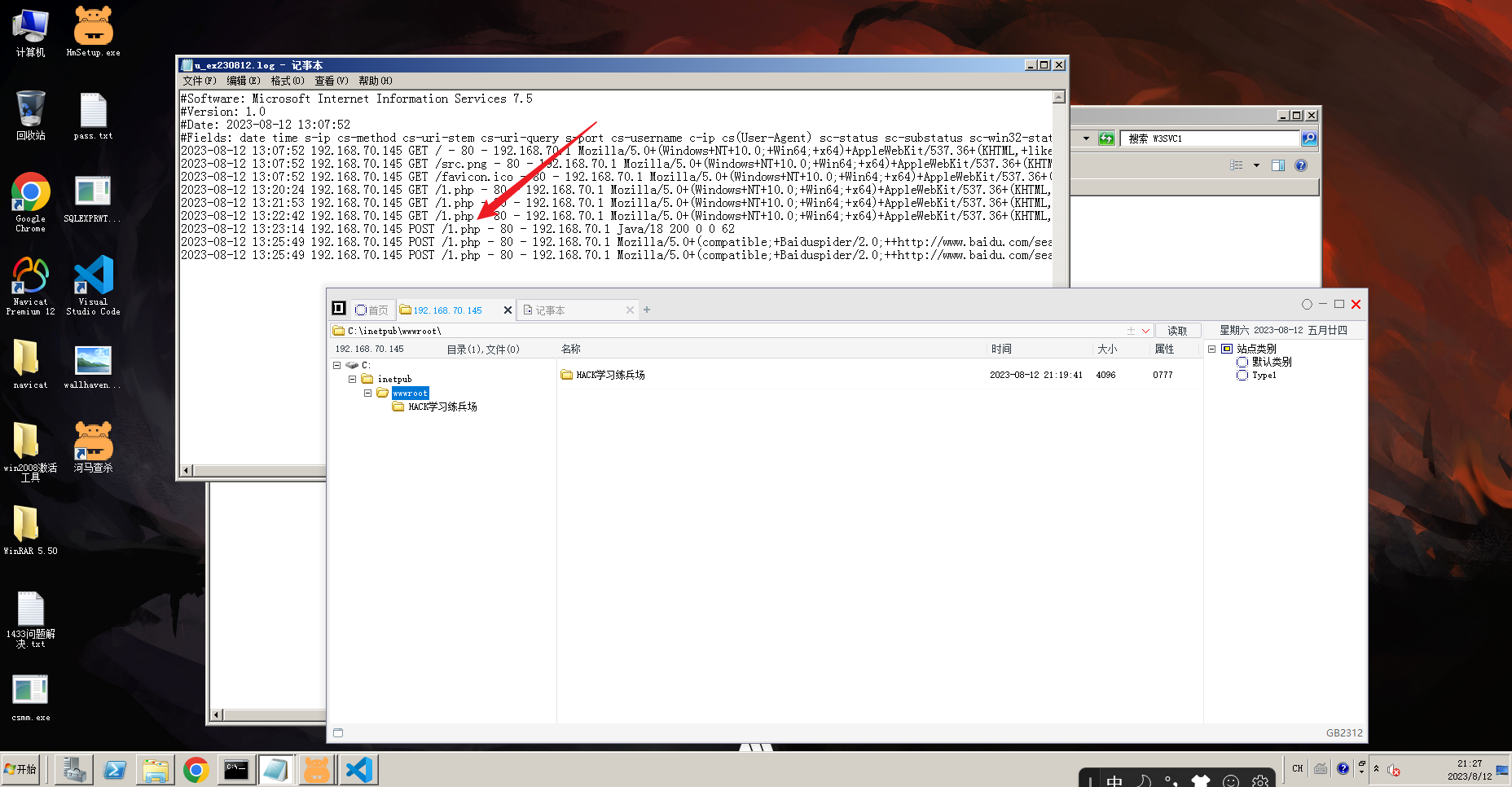

如果这里有日志记录了后门文件的信息, 首先看看后门文件的路径,什么时候进行上传的, 然后是做了些什么

如果是网站被修改了,可以去看看网站源码的修改时间(分析攻击者是如何修改首页内容的)

根据浏览器信息来排查(如果对方的webshell工具没有修改数据头部,但是这里一般有常识的都会设置为百度爬虫,挂隧道代理)

利用后门webshell查杀脚本或工具找到对应后门文件,网上有很多查杀工具,比如D盾_Web查杀、百度WEBDIR+、河马、Sangfor WebShellKill、深度学习模型检测PHP Webshell、PHP Malware Finder、在线webshell查杀工具等。(我安装的安全狗自身也有查杀的)

1 | https://blog.csdn.net/qq_25645753/article/details/110196602 |

WIN 系统攻击应急响应朔源-后门,日志,流量

1 | 故事回顾:某客户反映服务器出现卡顿等情况,请求支援 |

工具下载

1 | ---获取进程监控:PCHunter64 |

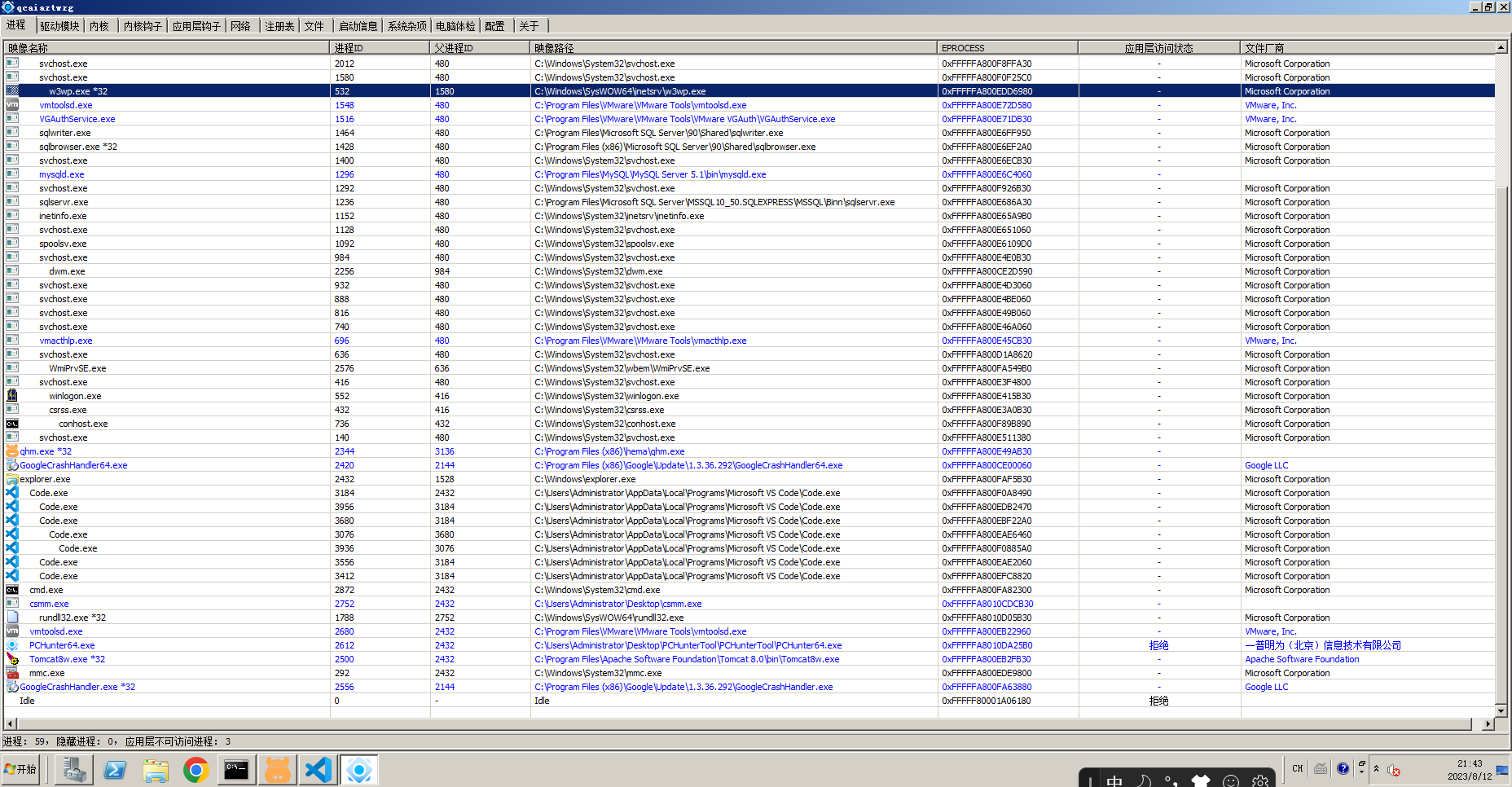

进程分析

黑色是系统进程,蓝色是非系统进程

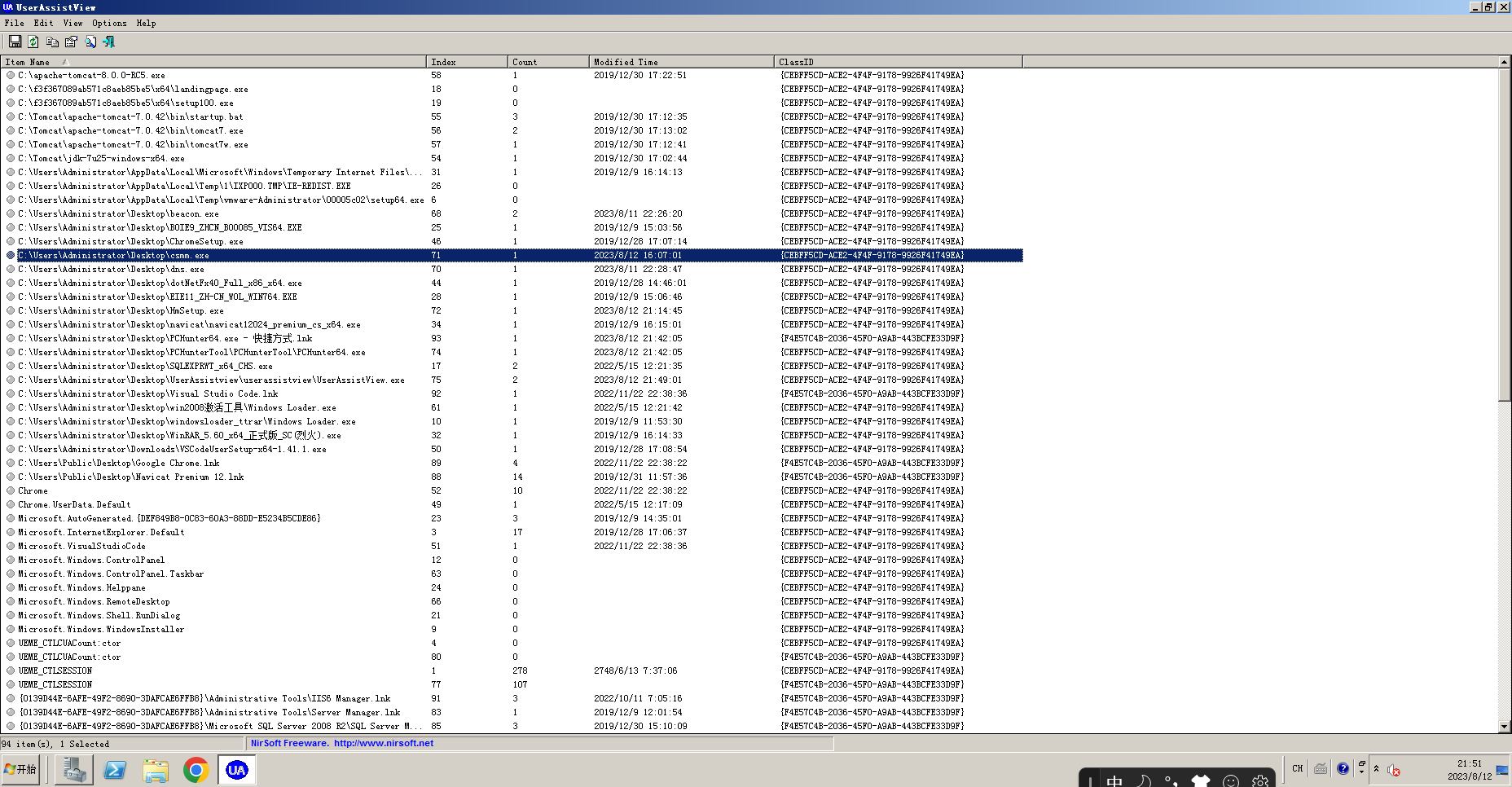

那么一般就是看蓝色进程了,首先一般的一句话都没有厂商信息(不排除有),所以这里是一个怀疑点,然后第二个是名字,比如上面的csmm.exe(cs木马)

然后再看网络,木马都是需要跟外网的vps进行通讯的所以看看有没有可疑的连接(我这里把cs关掉了,所以没有)

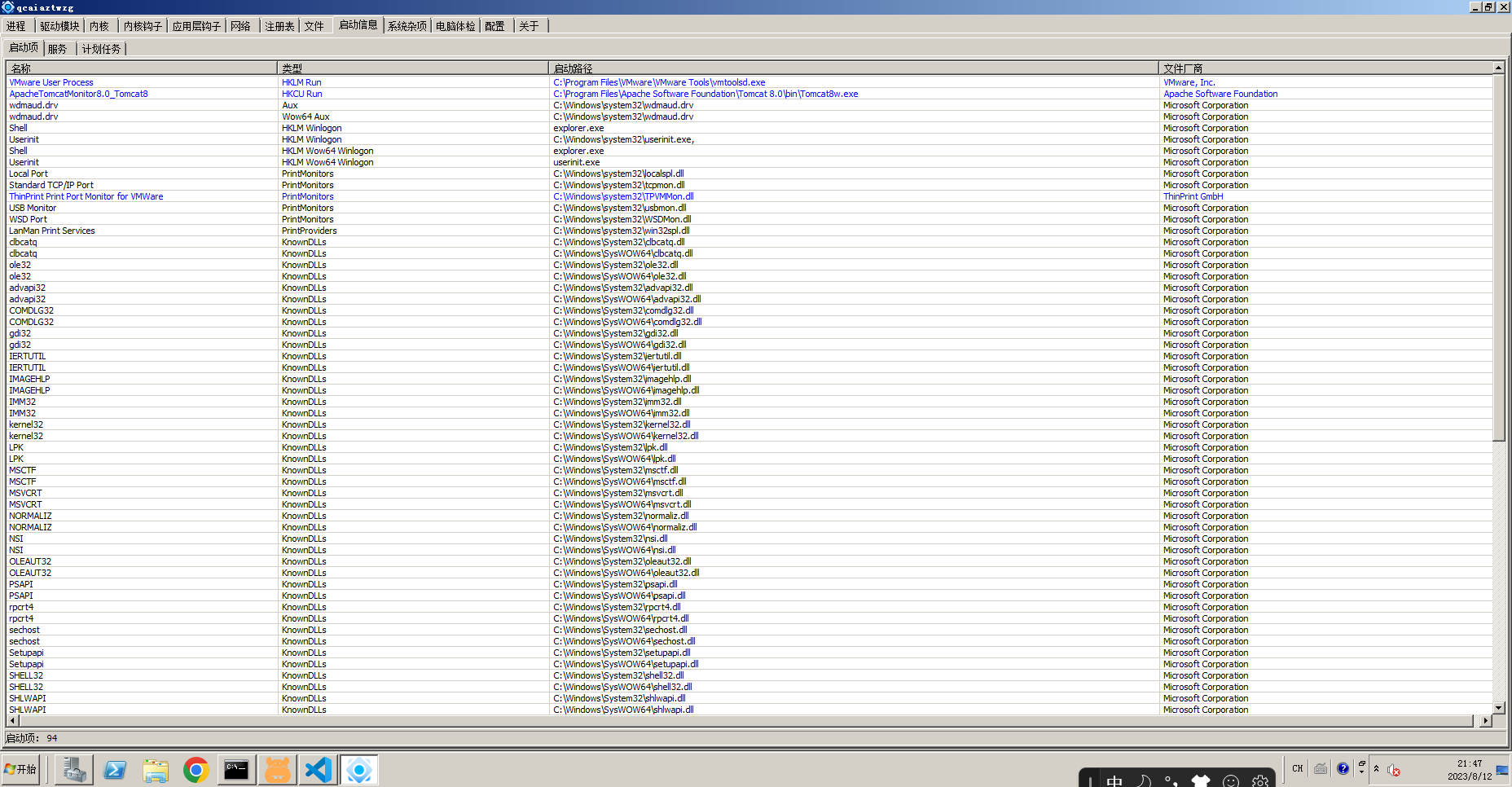

除此之外就是启动信息了,因为有的人会把木马放到启动项里面,只要机器重启,就会执行木马

PCHunter64工具还有很多其他功能,可以进一步分析该进程是否是后门或者勒索病毒等。这个软件目前我是在第三方网站下载的,好像现在要收费了,所以火绒剑也可以

执行文件分析

UserAssistView工具可以看到windows系统所有文件的执行时间记录

那么看到可疑文件的执行时间的作用是,可以知道攻击者是什么时候进行攻击的,那么就可以,以这个时间为基点,来排查这段时间的日志,分析攻击者进行了哪些操作,对于可疑的文件可以放到杀毒软件,或者在线查杀的网站去看看

那么还可以装一装监控,防护系统之类的