WEB分析php&javaweb&自动化工具

WEB分析php&javaweb&自动化工具

Yatming的博客必备知识点

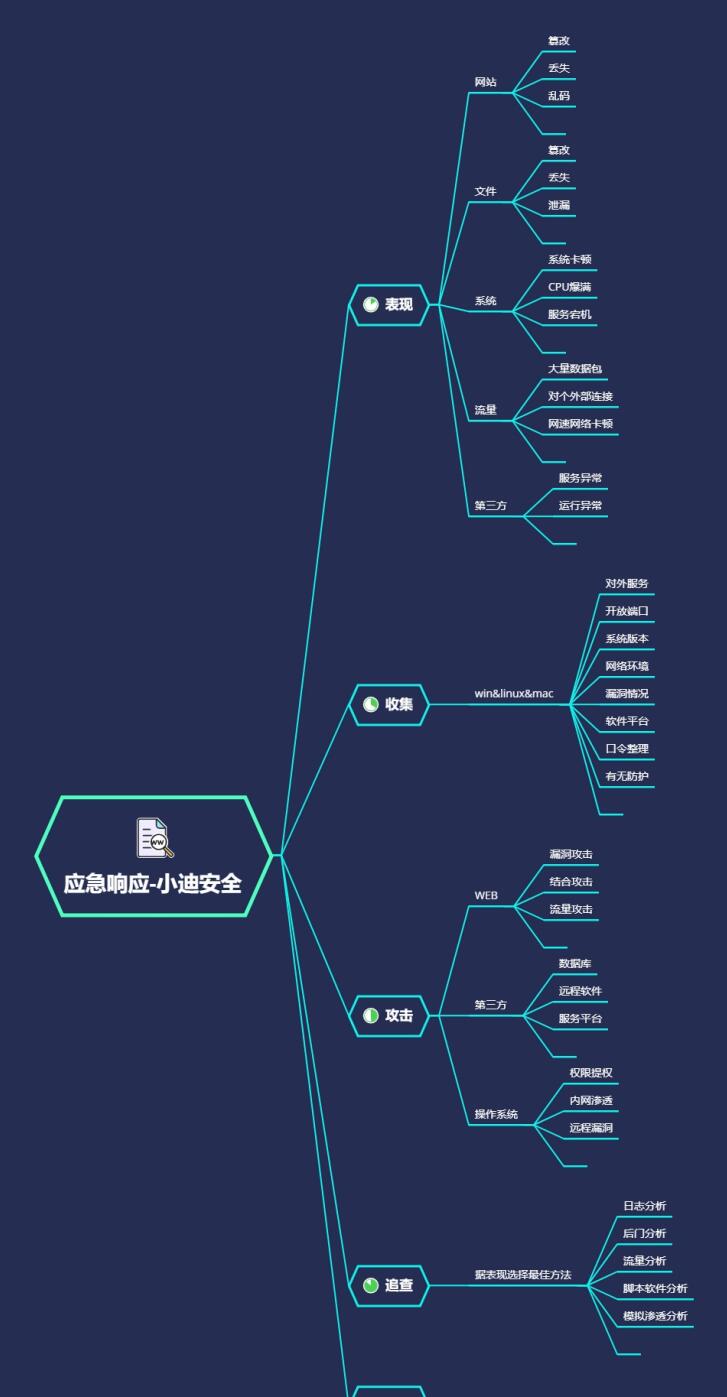

- 熟悉常见的 WEB 安全攻击技术

- 熟悉相关日志启用及存储查看等

- 熟悉日志中记录数据分类及分析等

准备工作

- 收集目标服务器各类信息

- 部署相关分析软件及平台等

- 整理相关安全渗透工具指纹库

- 针对异常表现第一时间触发思路

有明确信息网站被入侵

- 基于时间 基于操作 基于指纹 基于其他

无明确信息网站被入侵

1.WEB 漏洞-检查源码类别及漏洞情况 2.中间件漏洞-检查对应版本及漏洞情况 3.第三方应用漏洞-检查是否存在漏洞应用 4.操作系统层面漏洞-检查是否存在系统漏洞 5.其他安全问题(口令,后门等)-检查相关应用口令及后门扫描

常见分析方法

- 指纹库搜索,日志时间分析,后门追查分析,漏洞检查分析等

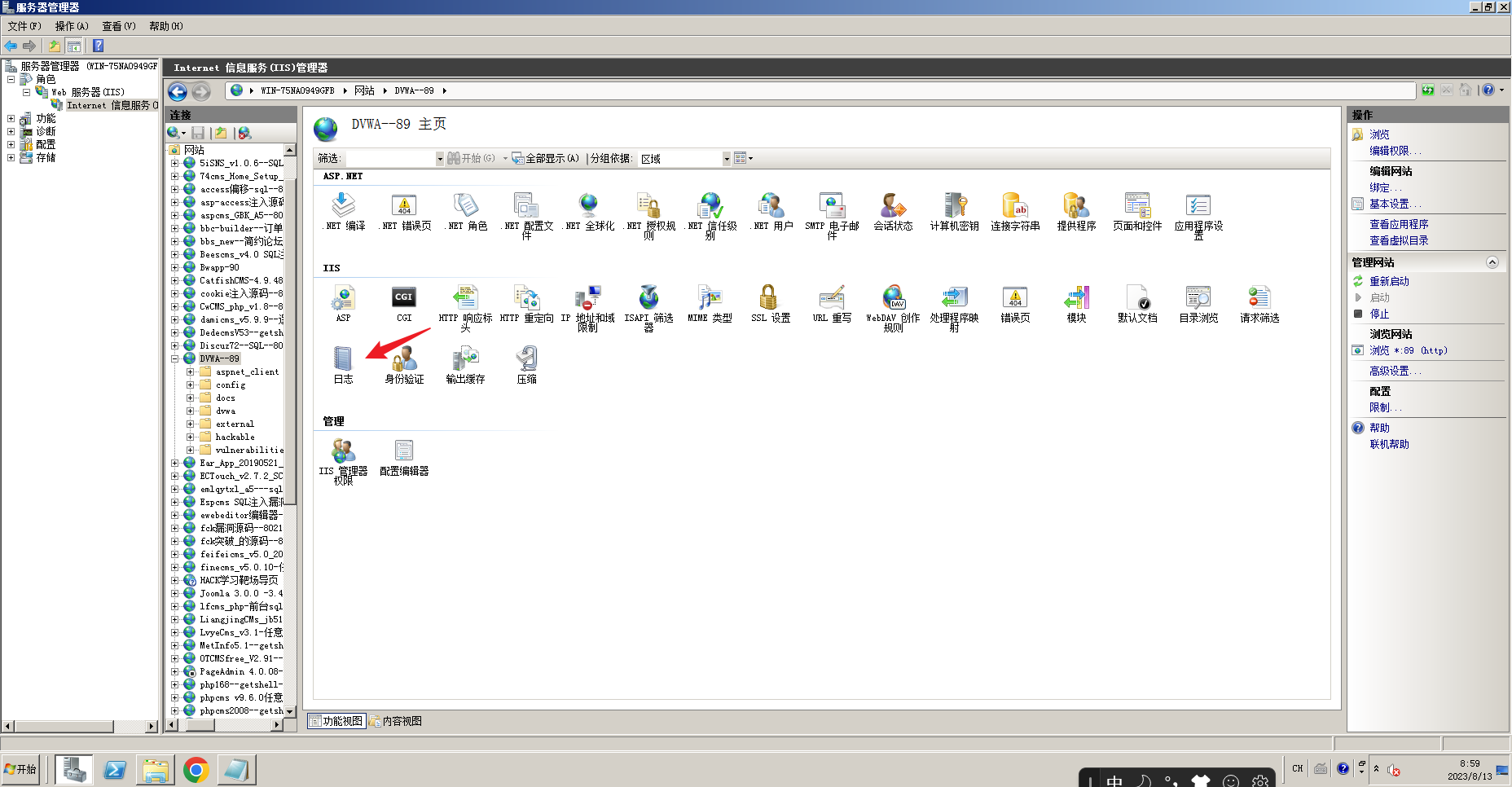

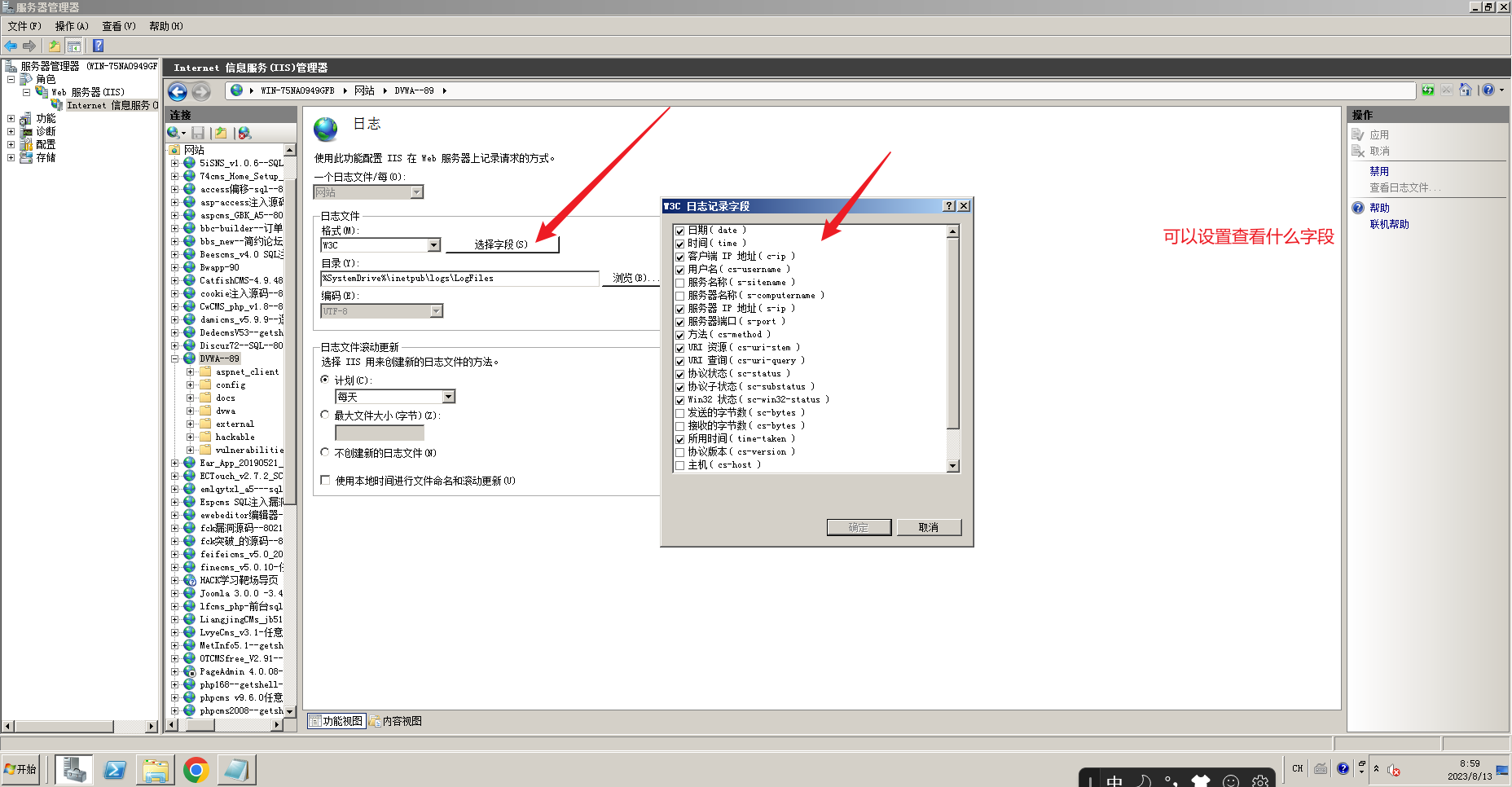

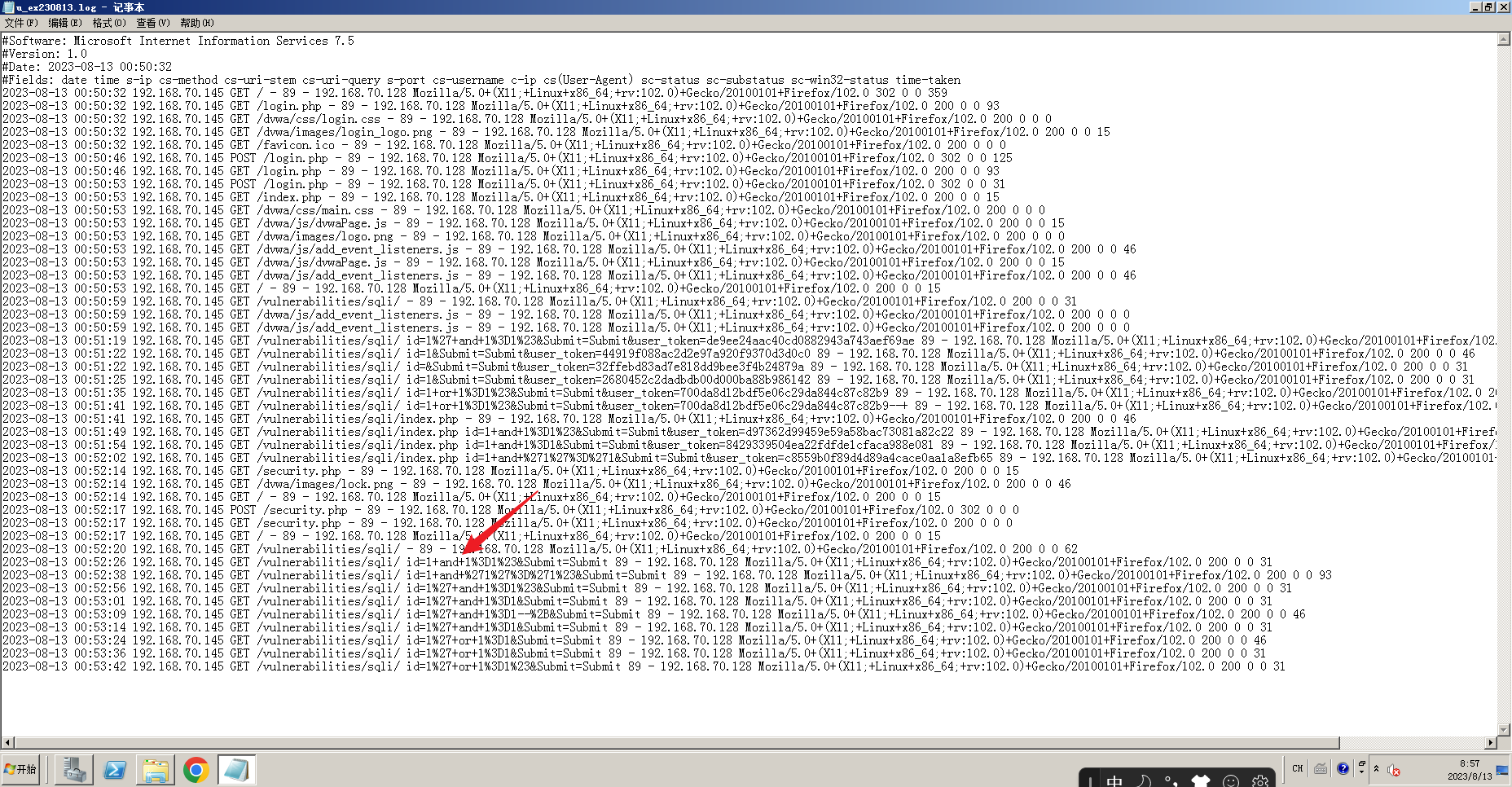

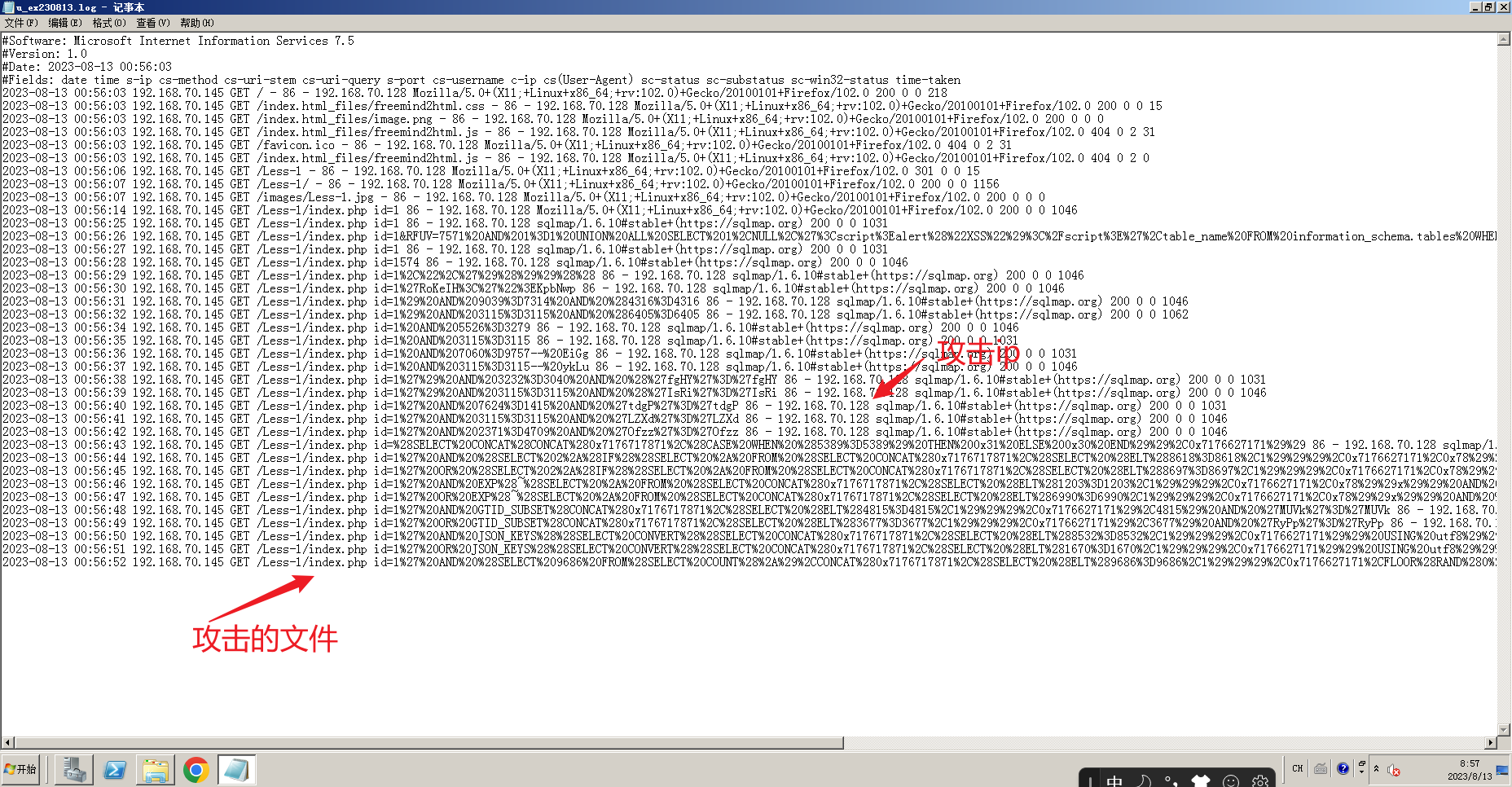

Windows+IIS+Sql-日志,搜索

- 某小企业反映自己的网站出现异常,请求支援

可以进行指纹库搜索,比如sqlmap,select

在iis上可以查看日志的路径

查看日志:

也可以看有没有关键字,比如注入就是select,xss就是script之类的

这里其实要综合考虑网站的功能,看是否存在文件上传,sql注入等多种漏洞层面

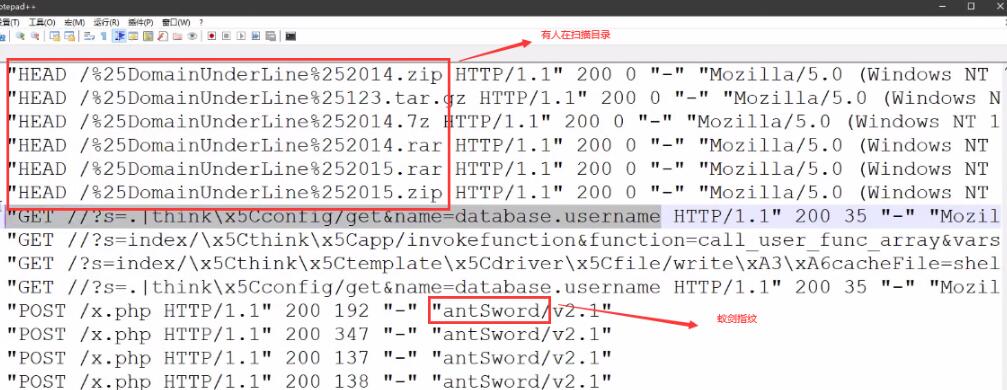

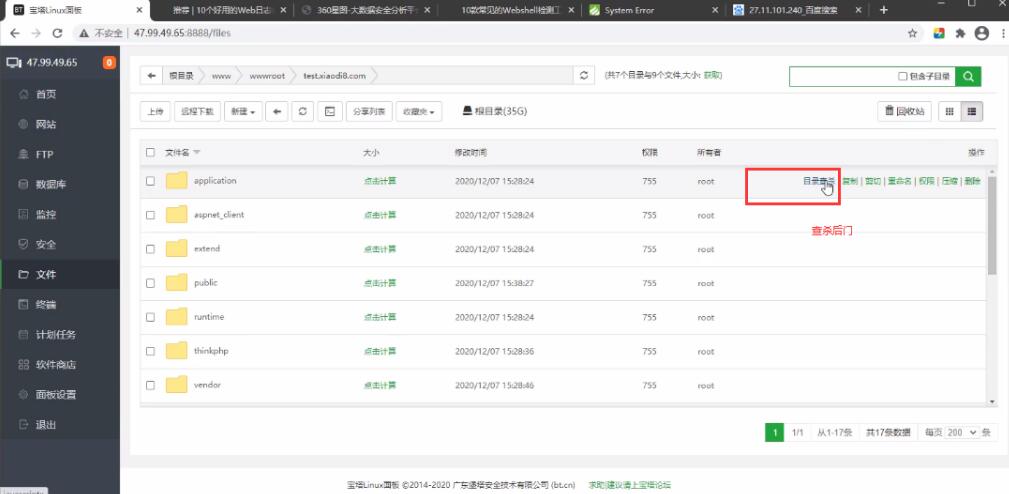

Linux+BT_Nginx+tp5-日志,后门

- 某黑X哥哥反映自己的网站出现异常,请求支援

分析日志

查杀后门(宝塔自带有这个功能)

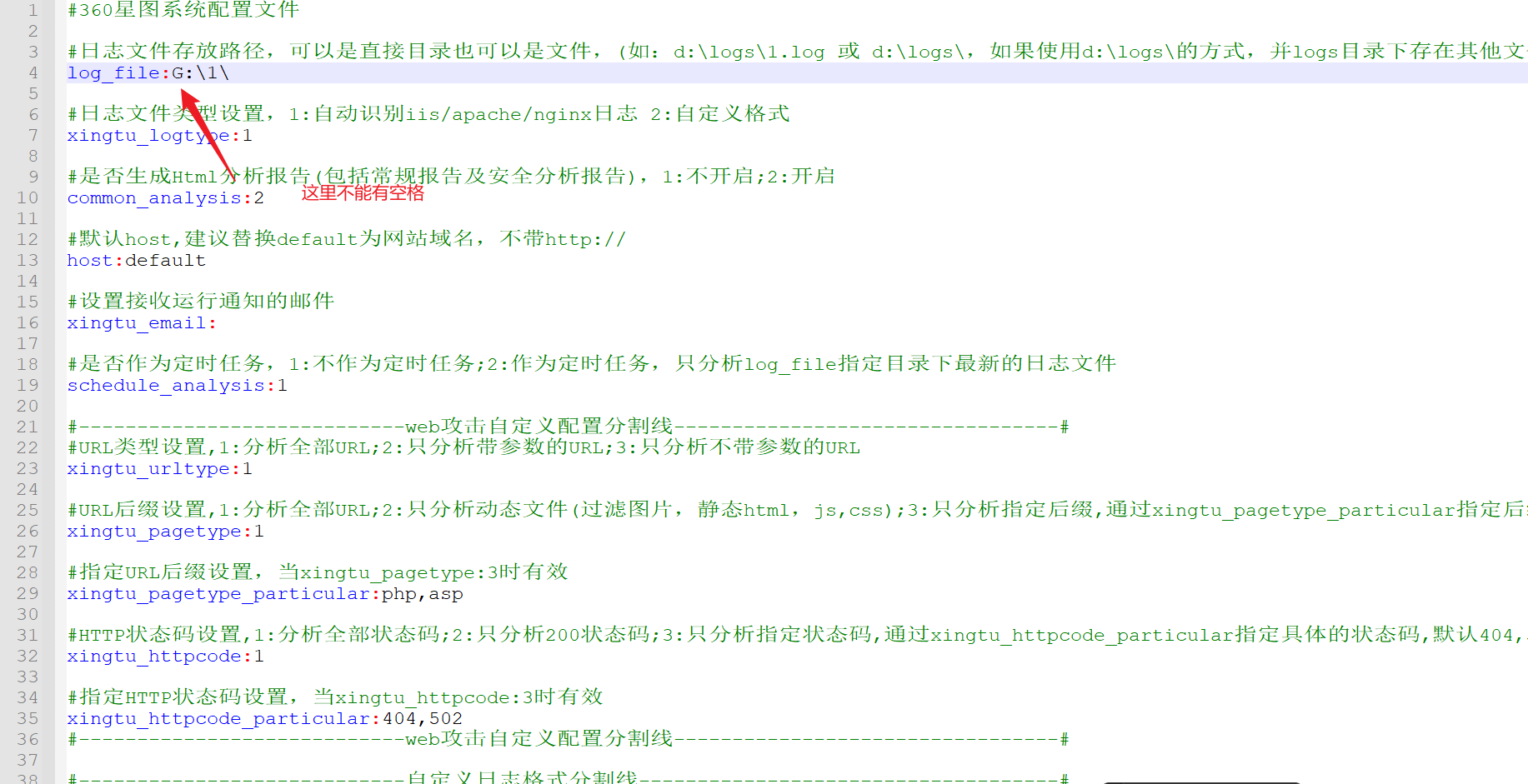

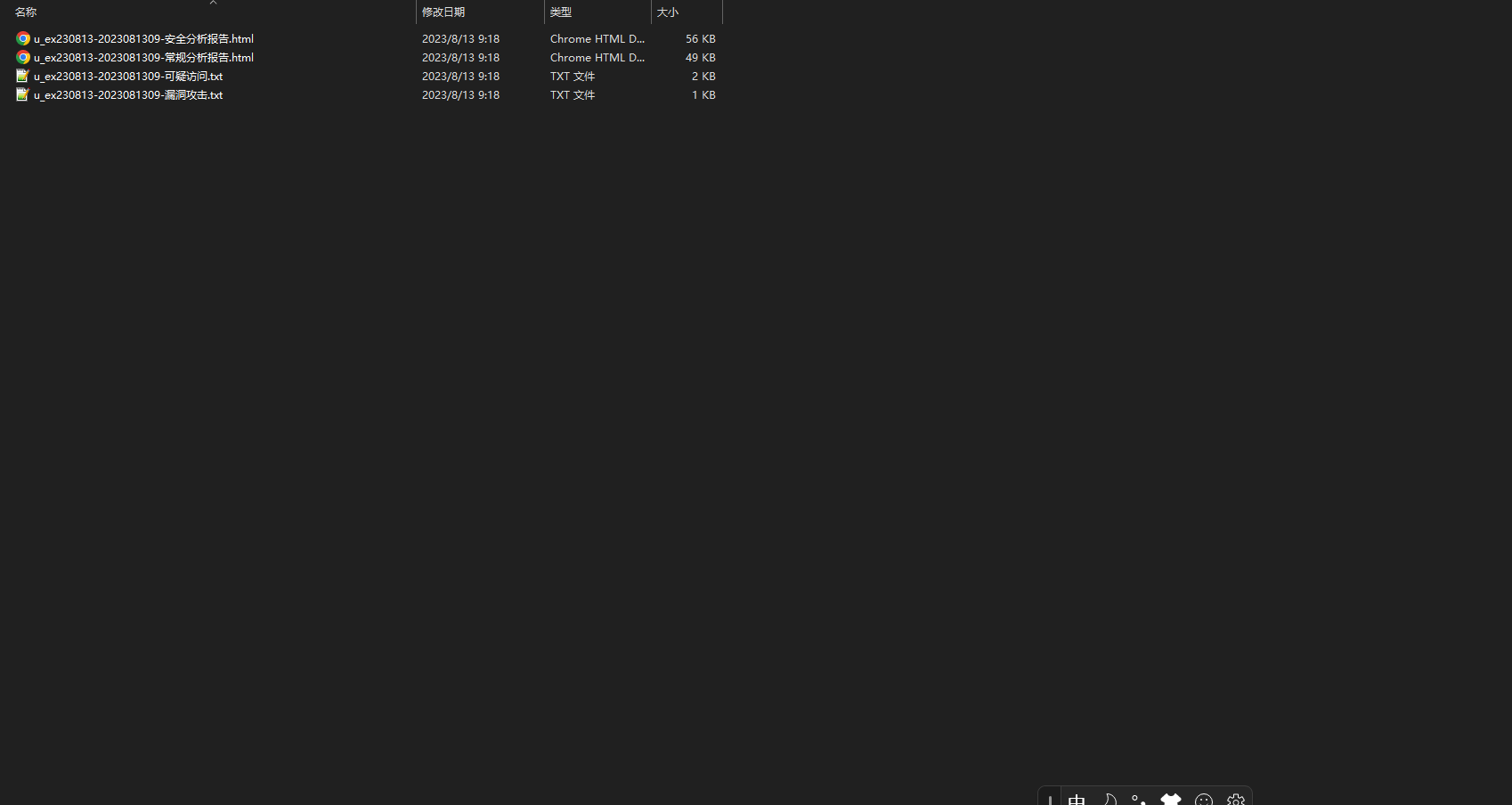

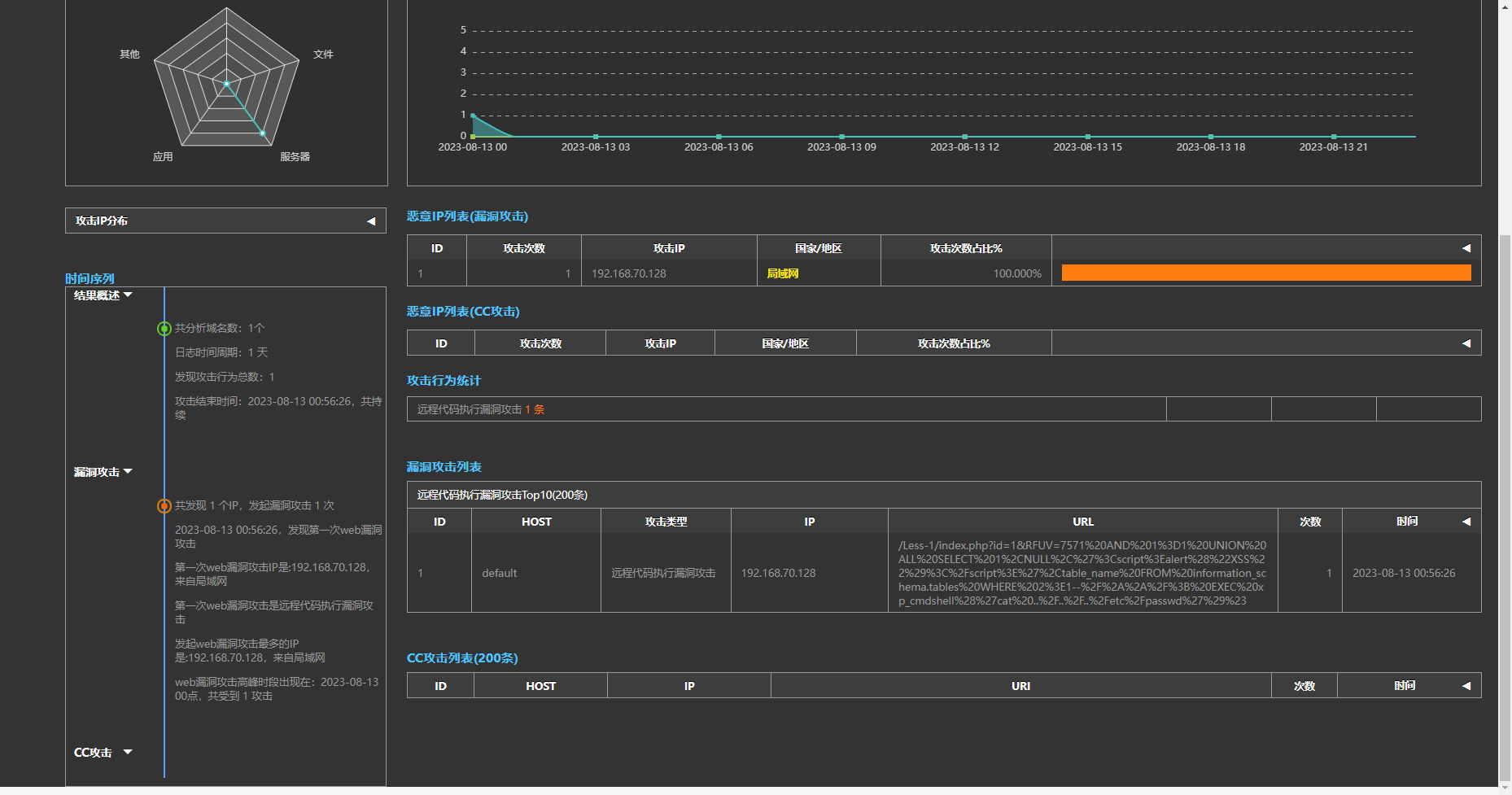

360 星图日志自动分析工具-演示,展望

其他日志该怎么分析?ELK,Splunk配合使用–ELK,Splunk是蓝队必备工具

1 | 360星图 0.6.2绿色版下载链接: https://pan.baidu.com/s/1U8bOGDrkCOWJuJ1EiFlyKA 提取码: 6rkc |

感觉很鸡肋,我这里面有很明显的sql注入,但是这里却显示了一个远程代码执行

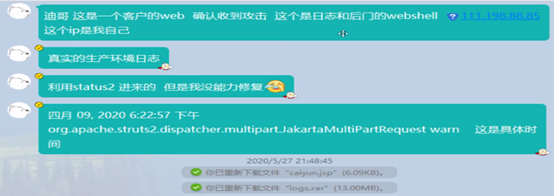

Linux+Javaweb+st2-日志,后门,时间

故事回顾:群友接到客户的反馈要求简要分析攻击方式,找出漏洞,修复并溯源

日志一般都在中间件文件目录下,如我本地的tomcat的目录

在tomcat中:localhost_access_log对应的网站的请求日志

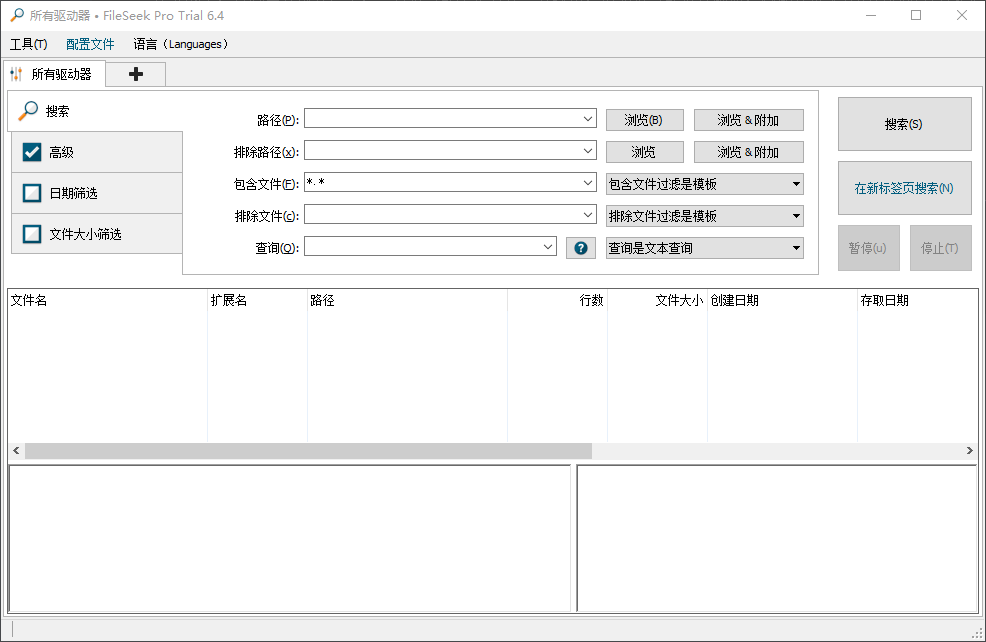

FileSeek工具:https://www.ghxi.com/fileseek.html

分析流程

1 | 根据ip |

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果