第131天:web权限提升篇&划分获取&资产服务&后台系统&数据库管理&相互转移

第131天:web权限提升篇&划分获取&资产服务&后台系统&数据库管理&相互转移

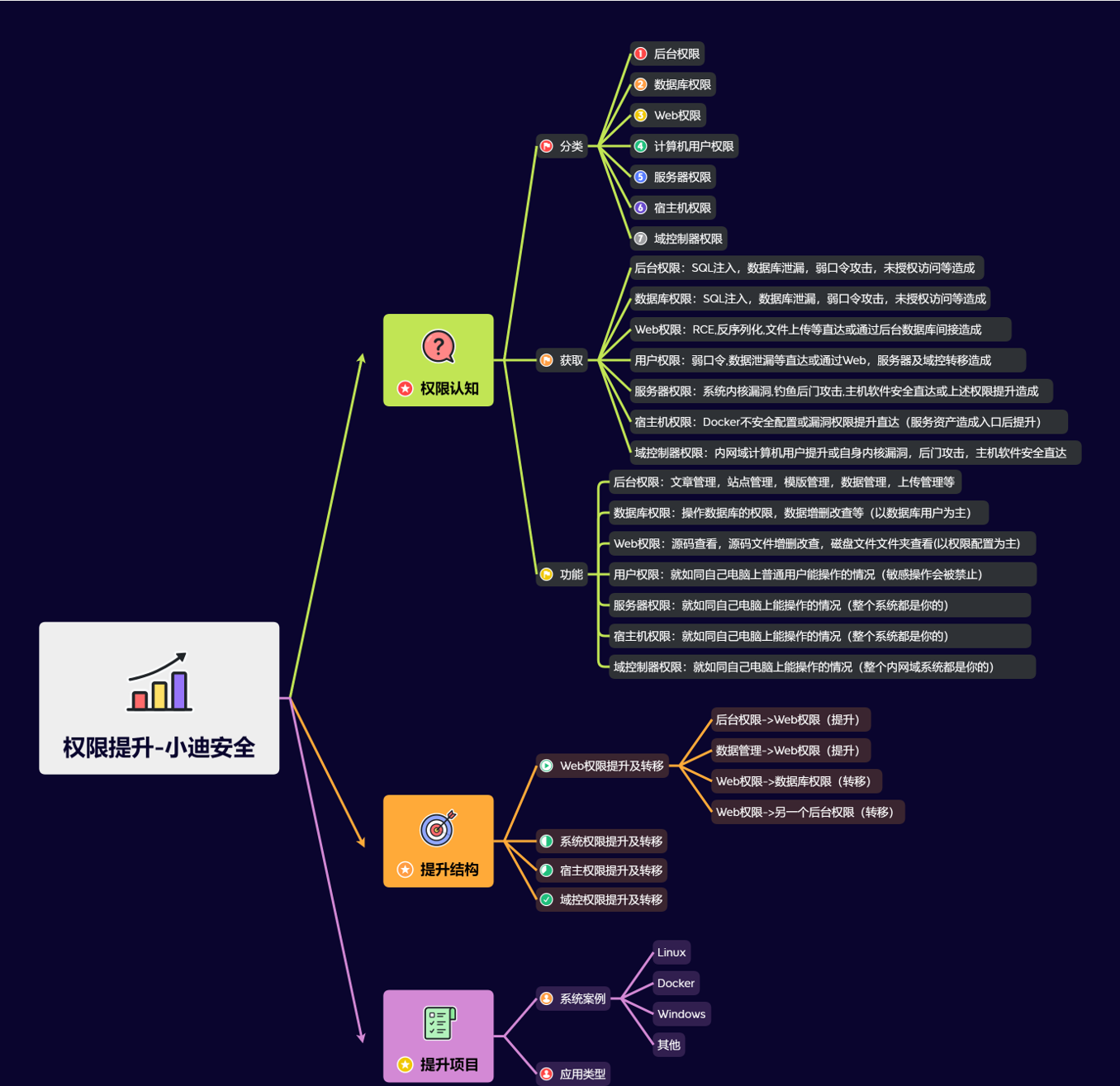

Yatming的博客各种权限的基本概念:

1 | 1、后台权限 |

上述几种权限能做什么?

- 后台权限:文章管理,站点管理,模版管理,数据管理,上传管理等

- 数据库权限:操作数据库的权限,数据增删改查等(以数据库用户为主)

- Web权限:源码查看,源码文件增删改查,磁盘文件文件夹查看(以权限配置为主)

- 用户权限:就如同自己电脑上普通用户能操作的情况(敏感操作会被禁止)

- 服务器权限:就如同自己电脑上能操作的情况(整个系统都是你的)

- 宿主机权限:就如同自己电脑上能操作的情况(整个系统都是你的)

- 域控制器权限:就如同自己电脑上能操作的情况(整个内网域系统都是你的)

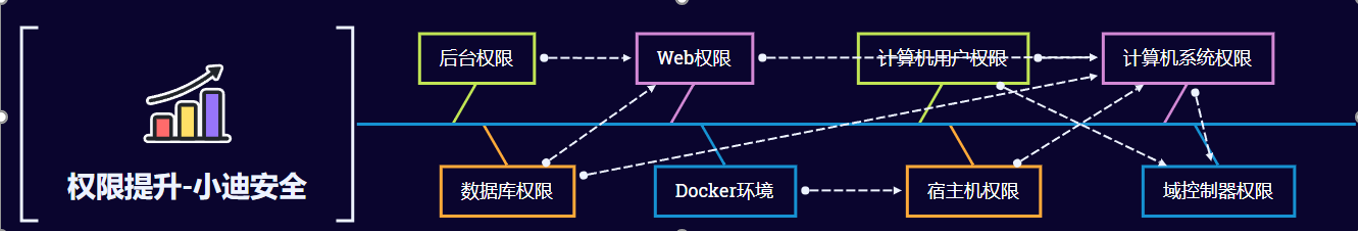

以上常见权限在实战中的应用场景介绍

- 当我们通过弱口令进入到应用后台管理

- 当我们下载备份文件获取到数据库信息

- 当我们通过漏洞拿到资产系统的Web权限

- 当我们在公司被给予账号密码登录计算机或系统

- 当我们在公司或钓鱼后门获取到某个公司机器系统

权限提升-Web应用&中间件&数据库

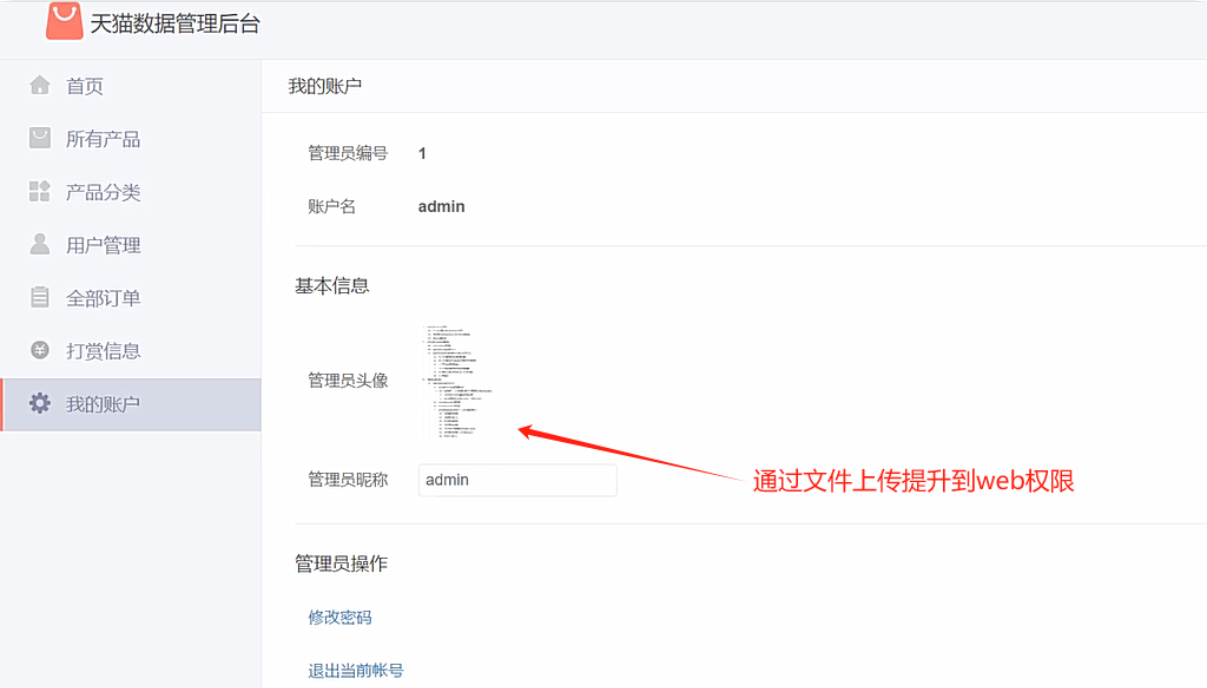

背景1:通过弱口令进入Web后台系统通过上传获取Web权限

通过弱口令进入后台,如果通过文件上传这些地方拿到一个webshell

1 | 一个网站后台哪些地方容易被getshell |

如果拿到这个网站getshell之后不能进行权限提升, 那么就可以尝试权限转移,比如通过翻取网站的源码路径文件得到数据库的账号密码,从而获取到同服务器的其他站点的后台权限,然后通过其他网站的后台进行getshell,可能权限会有所不一样,比如说有的网站使用www用户进行运行,有时候可能网站就是用root用户进行运行,所以不同权限进行getshell可能会不一样。

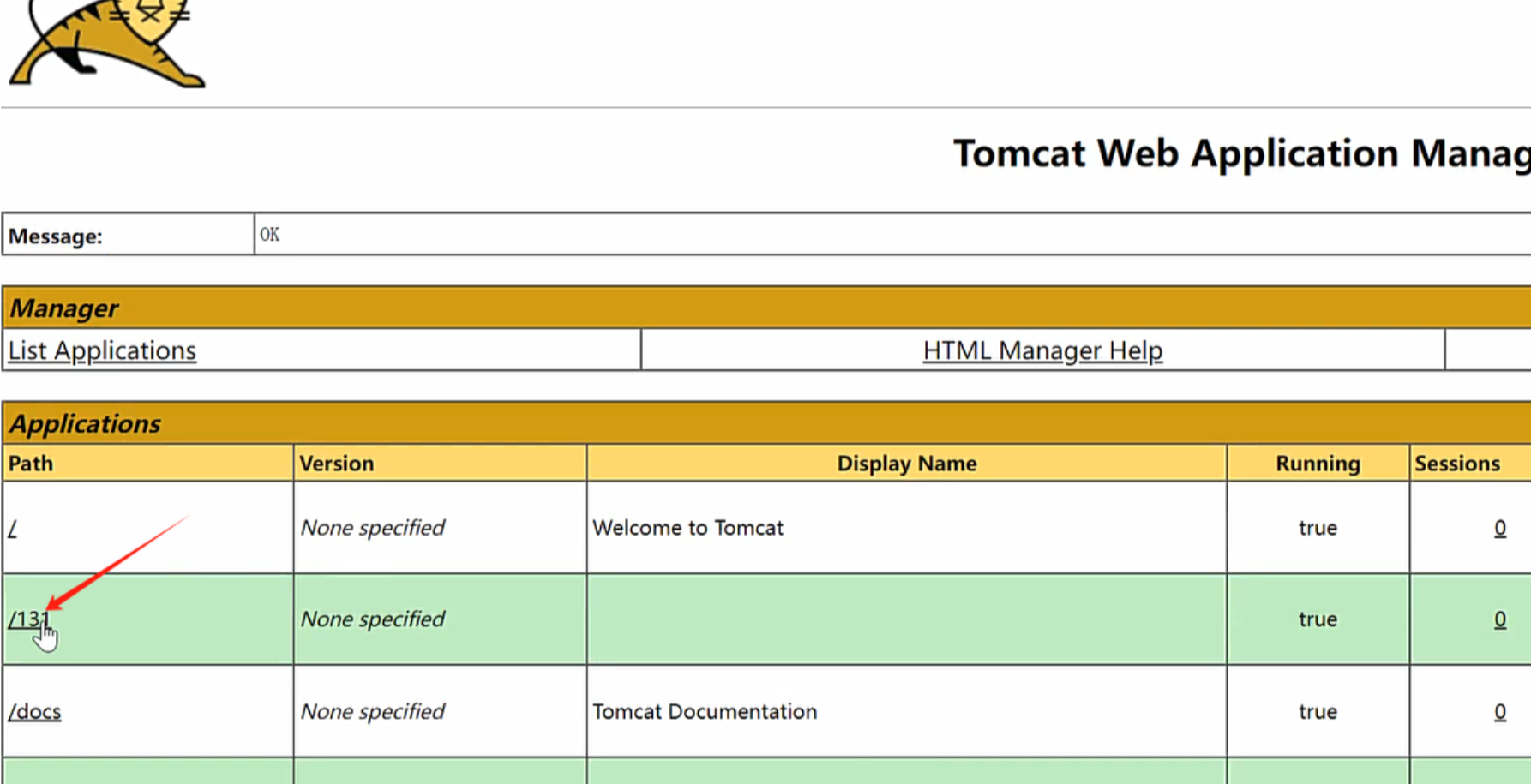

背景2:通过Tomcat弱口令进入控制界面通过上传获取Web权限

通过弱口令进入tomcat管理界面,然后上传恶意war文件进行getshell,但是如果对应的是容器,那么就需要通过逃逸,来达到真正的getshell,当然还要当心是蜜罐(别问,问就是踩过好几次了QWQ)

背景3:通过Redis未授权进入管理端通过SQL执行获取Web权限

就是三种方式:

1 | 1、第一种就是redis的服务器上有搭建网站,然后这个时候就可以写入对应脚本文件,当然还要知道网站的绝对路径。 |

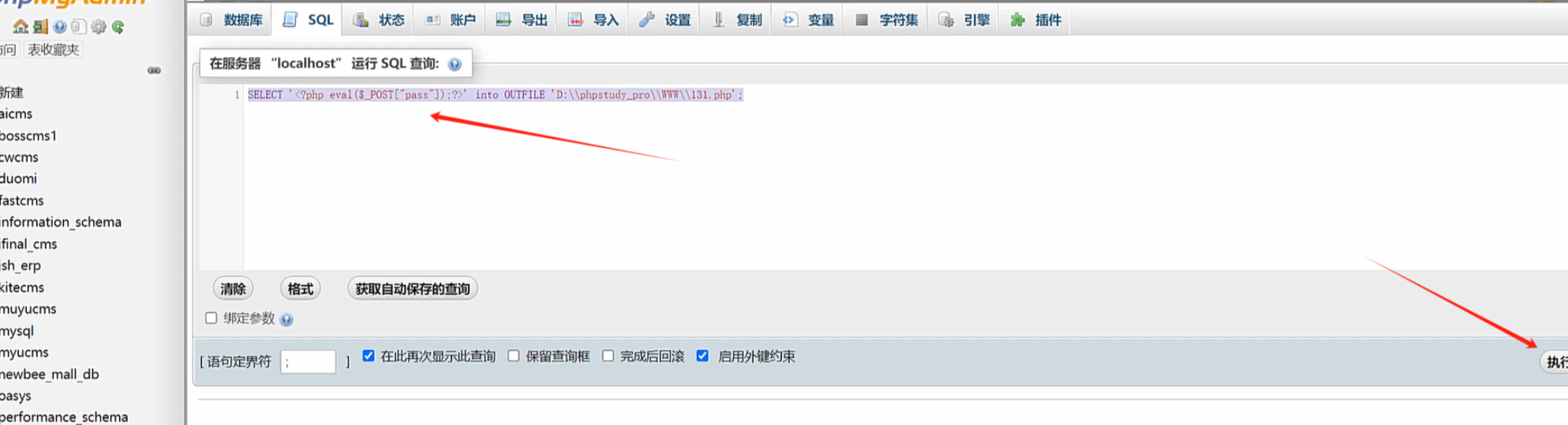

背景4:通过phpmyadmin弱口令进入控制界面通过写文件获取Web权限

通过弱口令,进入后台,然后通过sql写入后门文件,如何知道网站的路径呢?要么碰运气使用默认路径去写,要么通过phpinfo,如果没有phpinfo文件,看看有没有报错,然后将网站的路径爆出来,举个例子,可以百度搜索织梦路爆路径这样的关键字(前提是你知道这个cms)。这种是非常理想的情况,实际情况可能是你没有写的权限,要不就是你不知道网站的绝对路径。

如果成功getshell,那么就可以进行后续的提权步骤,如果不能getshell,那么就看看当前数据库的网站的后台账号密码,通过网站后台看看能否getshell。(这样就是权限转移)

附录

网站后台容易被攻击的功能点

一、文件上传功能

最常见的攻击入口,几乎所有允许用户上传文件的后台功能都可能成为目标,典型场景包括:

- 头像 / 图片上传:如用户头像、商品图片、文章封面等功能。

- 漏洞点:后端未严格校验文件类型(仅前端校验、未检查

Content-Type或文件后缀),允许上传.php、.asp、.jsp等脚本文件;或通过修改后缀(如.php5、.phtml)、伪装图片(如shell.jpg包含 PHP 代码)绕过过滤,而服务器配置允许这些后缀执行脚本。 - 利用方式:直接上传 webshell 脚本,或上传包含恶意代码的 “图片文件”,再通过文件包含漏洞执行。

- 漏洞点:后端未严格校验文件类型(仅前端校验、未检查

- 附件 / 文档上传:如上传 Excel、PDF、压缩包等功能。

- 漏洞点:未限制压缩包内文件类型(如上传

.zip后自动解压,解压出脚本文件);或对文件内容校验不严(如允许上传伪装成文档的脚本)。

- 漏洞点:未限制压缩包内文件类型(如上传

二、文件管理 / 编辑功能

后台若提供文件浏览、编辑、删除等功能(如 “网站文件管理”“模板文件编辑”),风险极高:

- 文件编辑:直接编辑网站目录下的脚本文件(如

.php、.asp),插入恶意代码(如eval($_POST['cmd']);)。- 典型场景:CMS 后台的 “模板编辑” 功能(如编辑首页模板

index.php),攻击者通过编辑模板直接写入 webshell。

- 典型场景:CMS 后台的 “模板编辑” 功能(如编辑首页模板

- 文件移动 / 重命名:通过重命名功能将上传的非脚本文件(如

.txt)改为脚本后缀(如.php),绕过上传时的过滤。 - 文件删除 / 替换:删除正常文件,替换为恶意脚本(需结合上传或其他写入权限)。

三、数据库操作功能

后台若提供数据库管理功能(如 SQL 执行、备份 / 恢复),可能被利用写入 webshell:

- SQL 语句执行:部分 CMS 或后台会提供 “执行自定义 SQL” 功能(用于数据库调试、批量操作)。

- 利用方式:通过数据库的 “写文件” 功能(如 MySQL 的

into outfile、MSSQL 的bcp),将恶意代码写入网站可访问目录(如C:/wwwroot/shell.php)。 - 条件:数据库用户需有

FILE权限,且网站目录允许写入。

- 利用方式:通过数据库的 “写文件” 功能(如 MySQL 的

- 数据库备份:后台生成数据库备份文件(如

.sql)时,若文件名 / 路径可控,可将备份文件命名为shell.php,并在备份内容中插入 PHP 代码(备份文件会被保存到网站目录)。

四、命令执行相关功能

后台若包含系统命令执行逻辑(如服务器管理、日志查看),可能直接被用来写入 webshell:

- 系统命令调用:如 “查看服务器日志”(调用

cat /var/log/nginx/access.log)、“重启服务”(调用systemctl restart nginx)等功能。- 漏洞点:命令参数未过滤,允许拼接恶意命令(如

; echo '<?php eval($_POST[1]);?>' > /www/shell.php)。 - 利用方式:直接执行写文件命令,在网站目录生成 webshell。

- 漏洞点:命令参数未过滤,允许拼接恶意命令(如

- 工具调用:若后台调用第三方工具(如

wget、curl下载文件,unzip解压文件),攻击者可能控制参数让工具下载 / 解压 webshell 到目标目录。

五、模板 / 配置文件编辑

多数 CMS、框架后台允许编辑模板或配置文件(如.tpl、.php、.ini),这些文件通常位于网站根目录下,且会被服务器解析:

- 模板编辑:如编辑 HTML 模板时插入 PHP 代码(若模板引擎允许混写脚本,如 Smarty 的

{php}...{/php}),或直接编辑 PHP 模板文件(如header.php)。 - 配置文件编辑:部分系统允许修改

config.php等文件,攻击者可在配置项中插入恶意代码(如在注释或冗余字段中加入eval(...)),文件被加载时执行。

六、备份 / 恢复功能

后台的 “网站备份”“数据恢复” 功能若存在逻辑缺陷,可能被用来植入 webshell:

- 备份文件生成:生成备份时,若文件名可控(如自定义为

shell.php),且备份内容包含恶意代码(如手动构造备份数据),则备份文件会直接成为 webshell。 - 恢复功能滥用:攻击者上传自制的 “备份文件”(内含 webshell),通过恢复功能将其解压到网站目录(如覆盖正常文件或新增脚本)。

七、文件包含漏洞相关功能

若后台功能存在文件包含逻辑(如通过参数动态加载文件),可能间接导致代码执行:

- 典型场景:后台 “插件加载”“模块调用” 等功能,通过参数

?file=xxx加载文件,若参数未过滤,攻击者可包含已上传的恶意文件(如图片马、日志文件),执行其中的代码。

总结:核心风险点

攻击者 getshell 的本质是 “将恶意代码写入服务器可执行目录,并让服务器解析执行”。因此,所有涉及 “用户输入→服务器文件写入 / 修改” 或 “用户输入→服务器代码 / 命令执行” 的功能,都是高风险点。