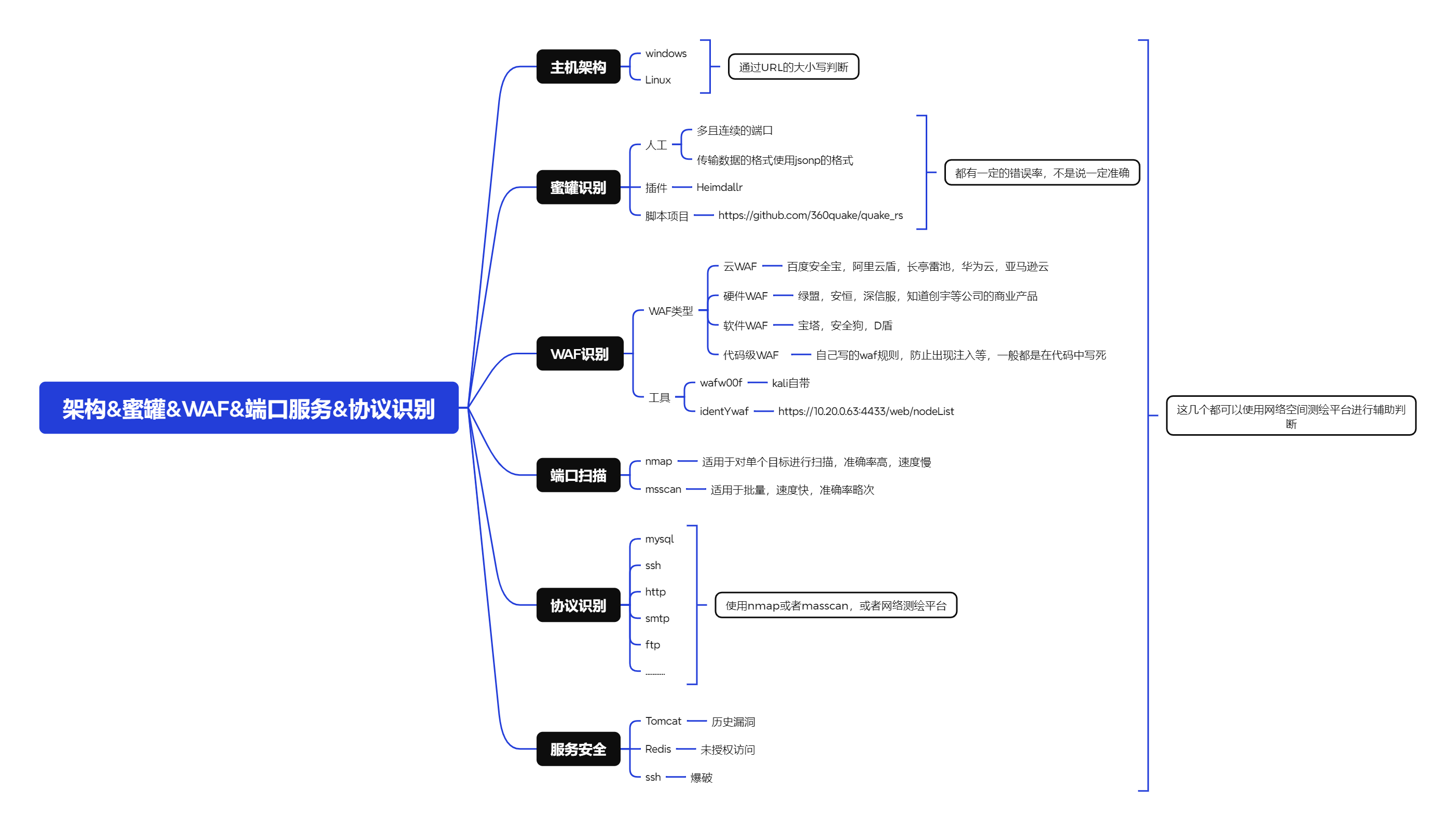

第15天:信息打点-主机架构&蜜罐识别&WAF识别&端口扫描&协议识别&服务安全

第15天:信息打点-主机架构&蜜罐识别&WAF识别&端口扫描&协议识别&服务安全

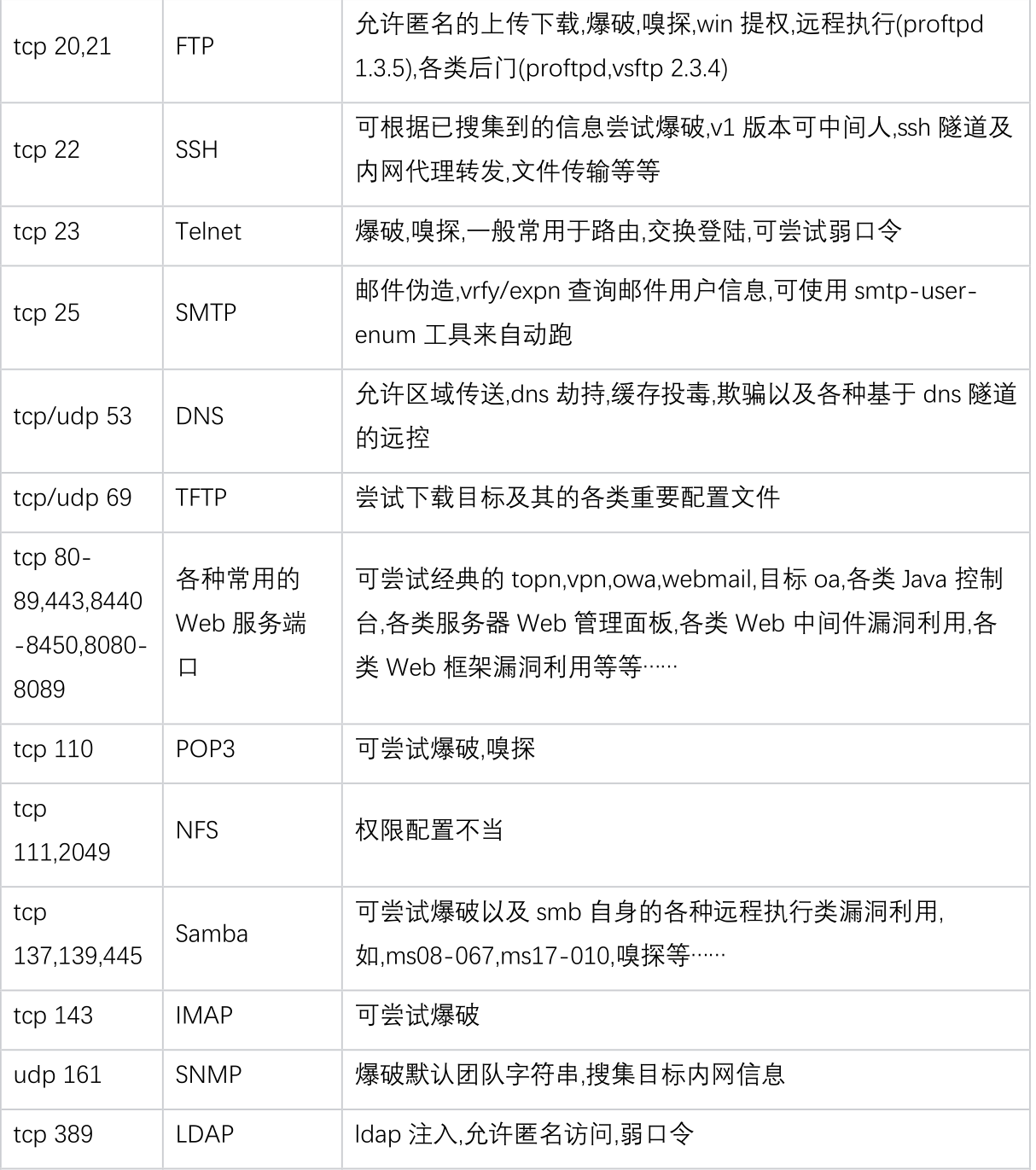

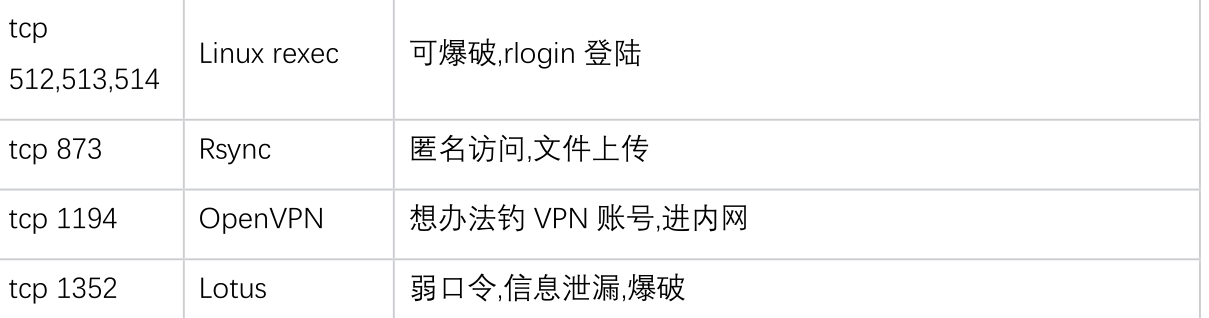

Yatming的博客常用的一些端口服务,以及对应的渗透风险

端口扫描

常用的有:nmap , masscan , 网络空间

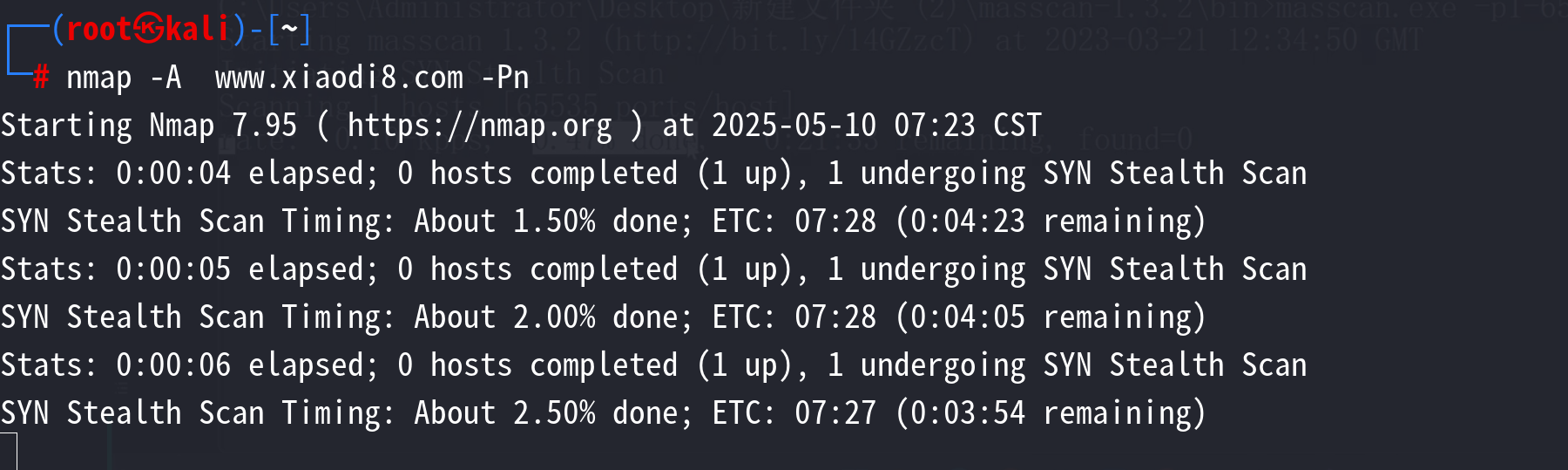

nmap

1 | nmap -p1-65535 -A www.xiaodi8.com |

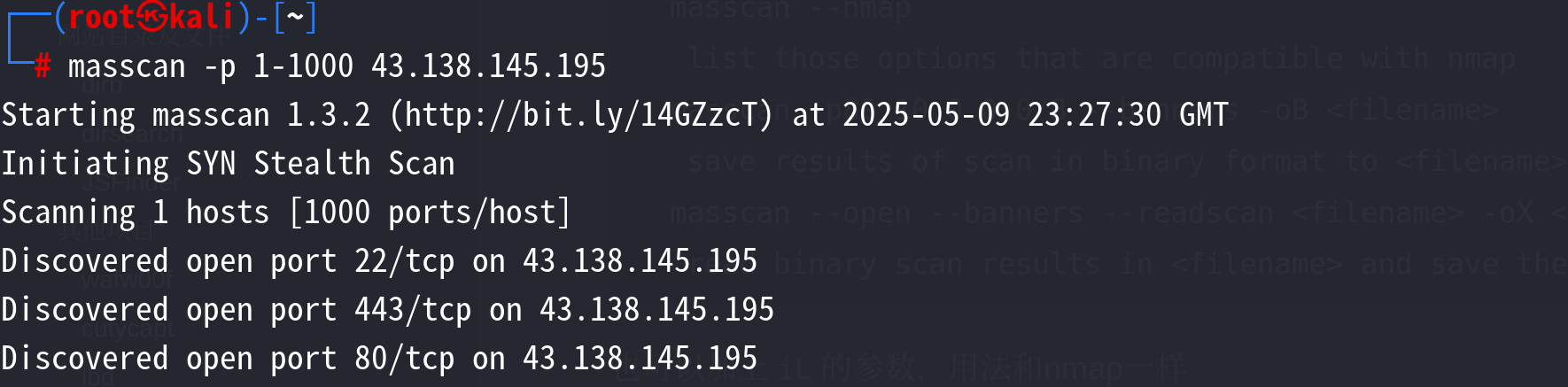

masscan

1 | masscan -p 1-1000 43.138.145.195 |

网络空间

网络空间是一个综合性的收集总结,其中包括,主机的架构,waf的识别,端口的扫描,协议识别这些都会被网络空间进行收录.

如果使用网络空间收集开放的端口,网络空间是通过爬虫进行自动爬取的,如果对方没有爬取,也就是数据没有及时更新那么就会不如你实时扫描端口,有时候也会对过往的一些端口进行记录,所以网络空间的接口可以参考一下.

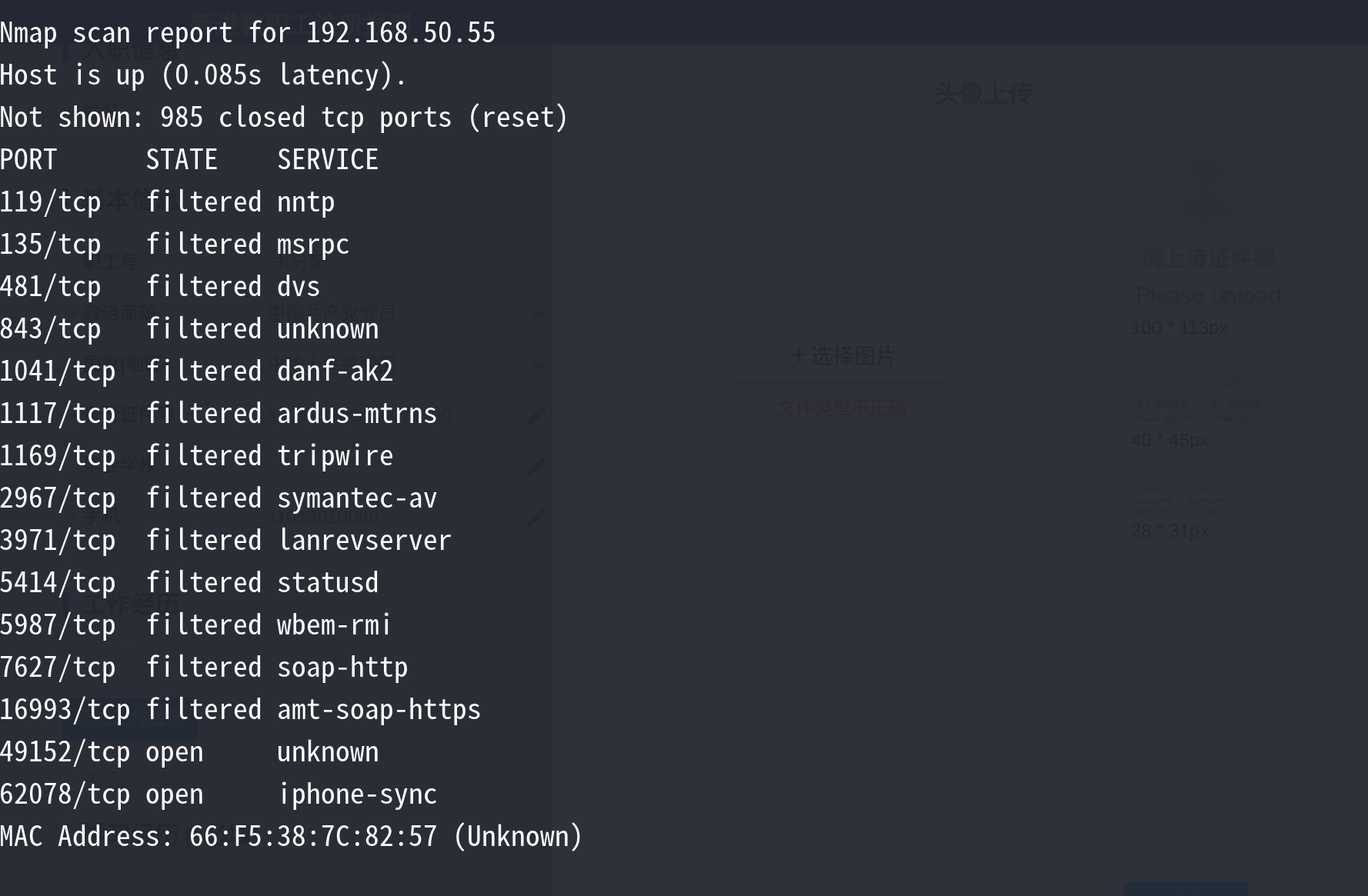

从上面的扫描结果来看,每个端口都对应了不同的网络协议,就是说除开最基本的web攻防之外,还会有一些不同协议端口服务的安全问题.

1 | 除开对方防火墙导致端口扫描受限一个原因,还有一个原因就是一个公司的web服务器是搭建在内网,然后在通过NAT转换到外网,假设web服务器上有3306端口,然后出口防火墙上不开放3306端口,那么就是说即使对方开启了对应的端口,你也扫描不到. |

总结: 网络空间为辅助,nmap用于对于单个目标进行精准打击,masscan用于批量扫描

WAF

1 | WAF分类: |

看图识别:

1 | https://cloud.tencent.com/developer/article/1872310 |

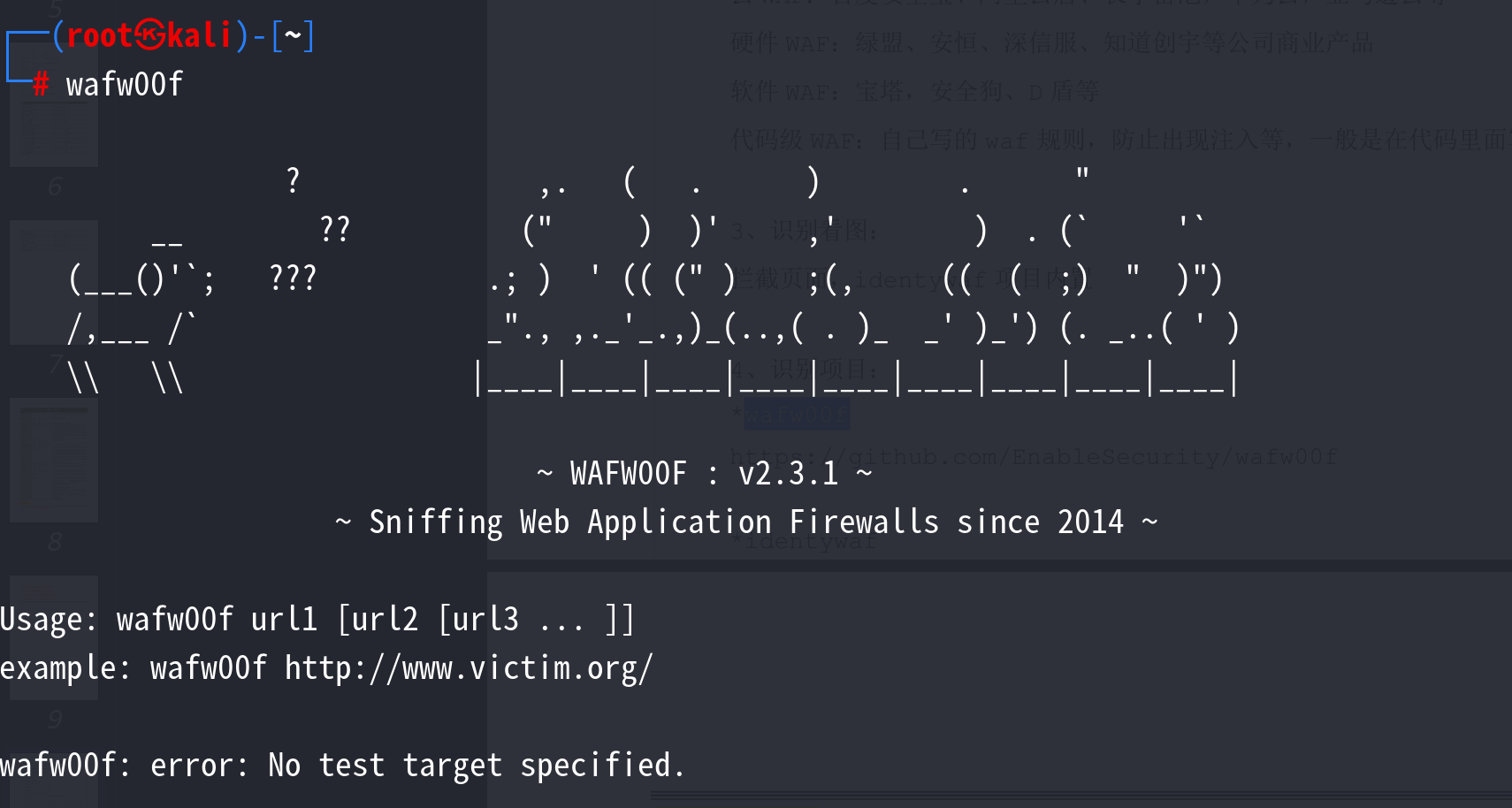

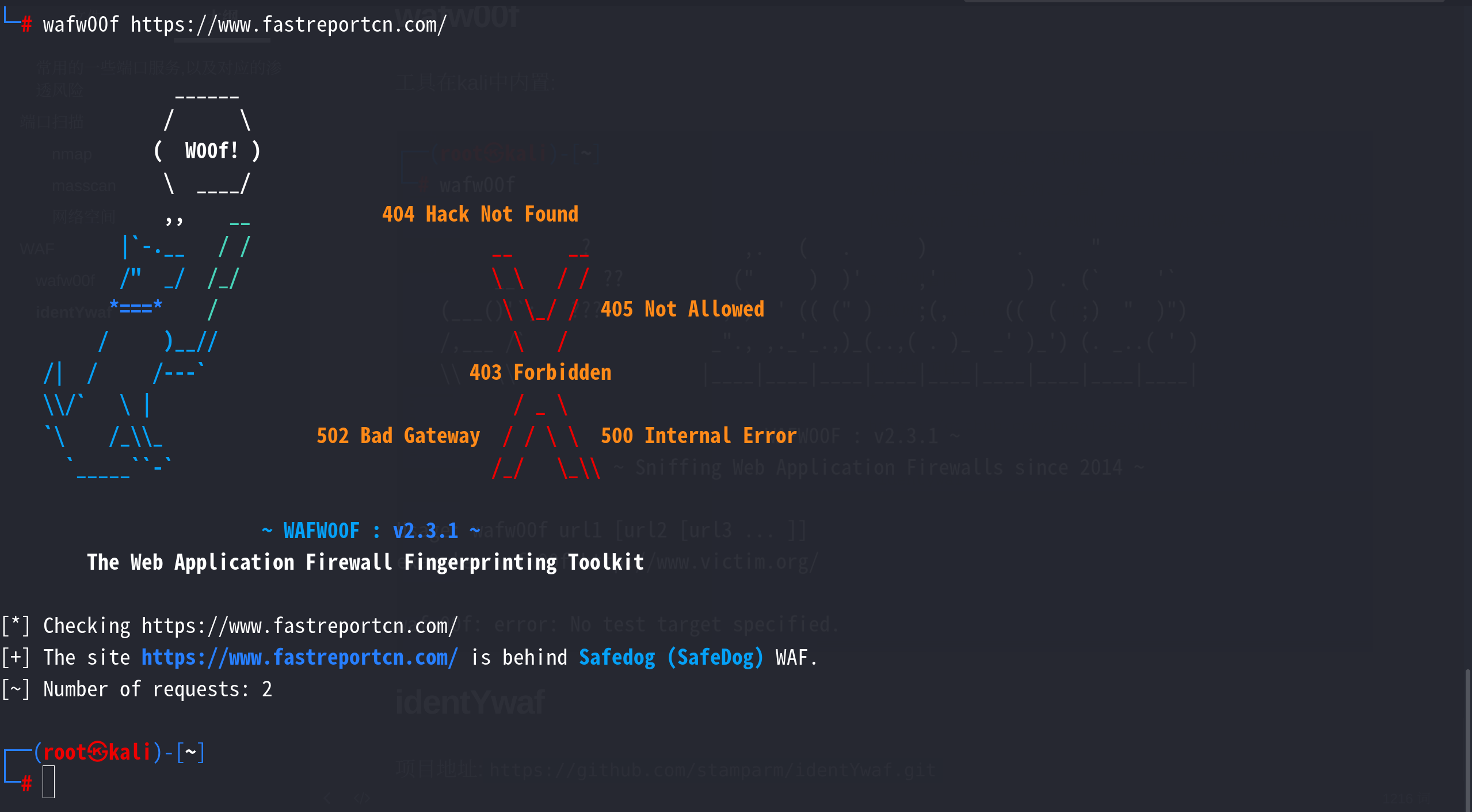

wafw00f

工具在kali中内置:

使用方式: wafw00f https://www.fastreportcn.com/

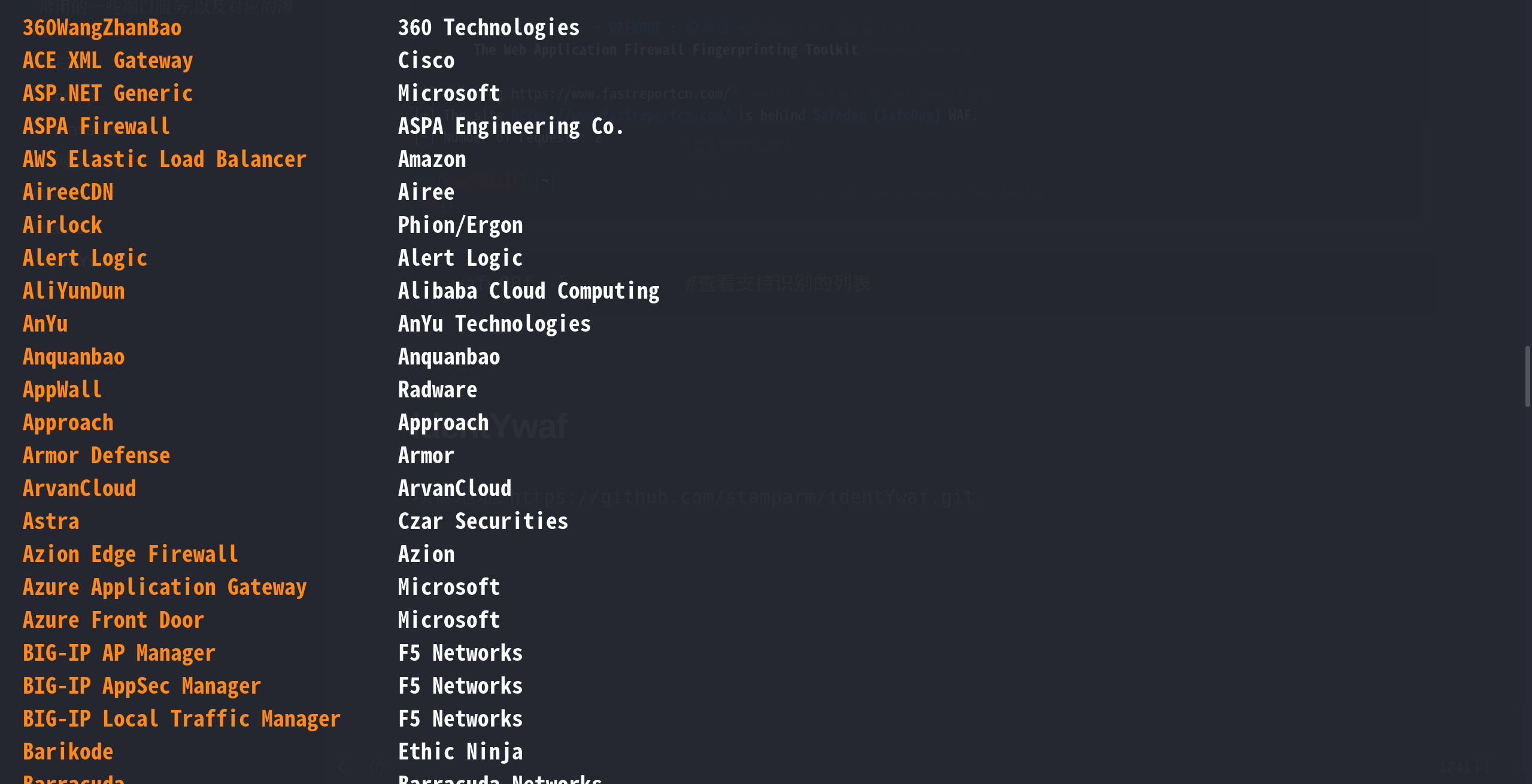

1 | wafw00f -l #查看支持识别的列表 |

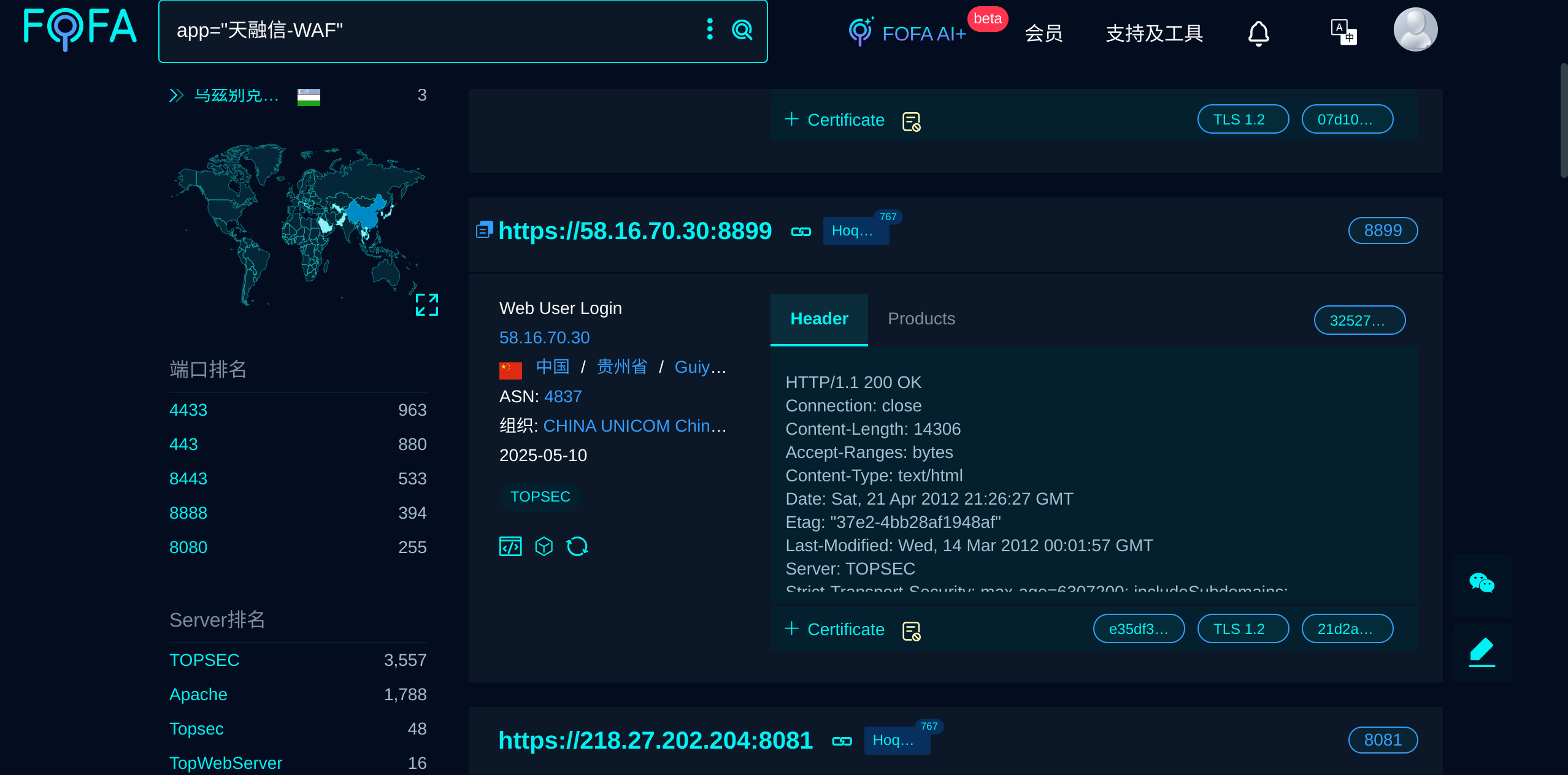

网络空间也可以对waf进行识别

identYwaf

项目地址:https://github.com/stamparm/identYwaf.git

用法:

1 | python identYwaf.py https://www.fastreportcn.com/ |

总结: wafw00f和identYwaf都可以混合搭配使用

蜜罐识别

蜜罐解释

1 | 蜜罐是一种安全威胁的检测技术,其本质在于引诱和欺骗攻击者,并且通过记录攻击者的攻击日志来产生价值.安全研究人员可以通过分析蜜罐的被攻击记录推测攻击者的意图和手段等信息.攻击方可以通过蜜罐识别技术来发现和规避蜜罐,因此,我们有必要站在红队攻击者角度钻研蜜罐识别的方式方法. |

蜜罐分类

1 | 根据蜜罐与攻击者之间进行的交互的程度可以将蜜罐分为三类:低交互蜜罐,中交互蜜罐,高交互蜜罐.当然还可以根据蜜罐模拟目标进行分类.比如:数据库蜜罐,工控蜜罐,物理网蜜罐,web蜜罐等等.. |

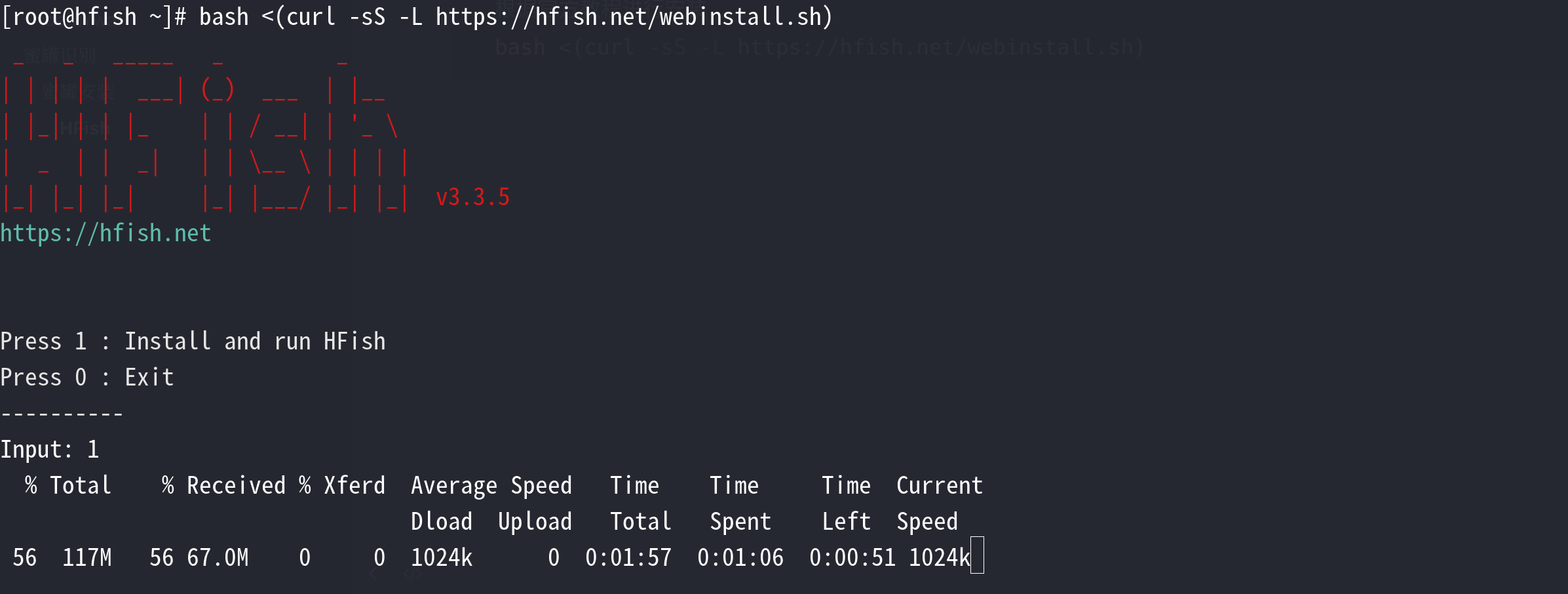

蜜罐安装

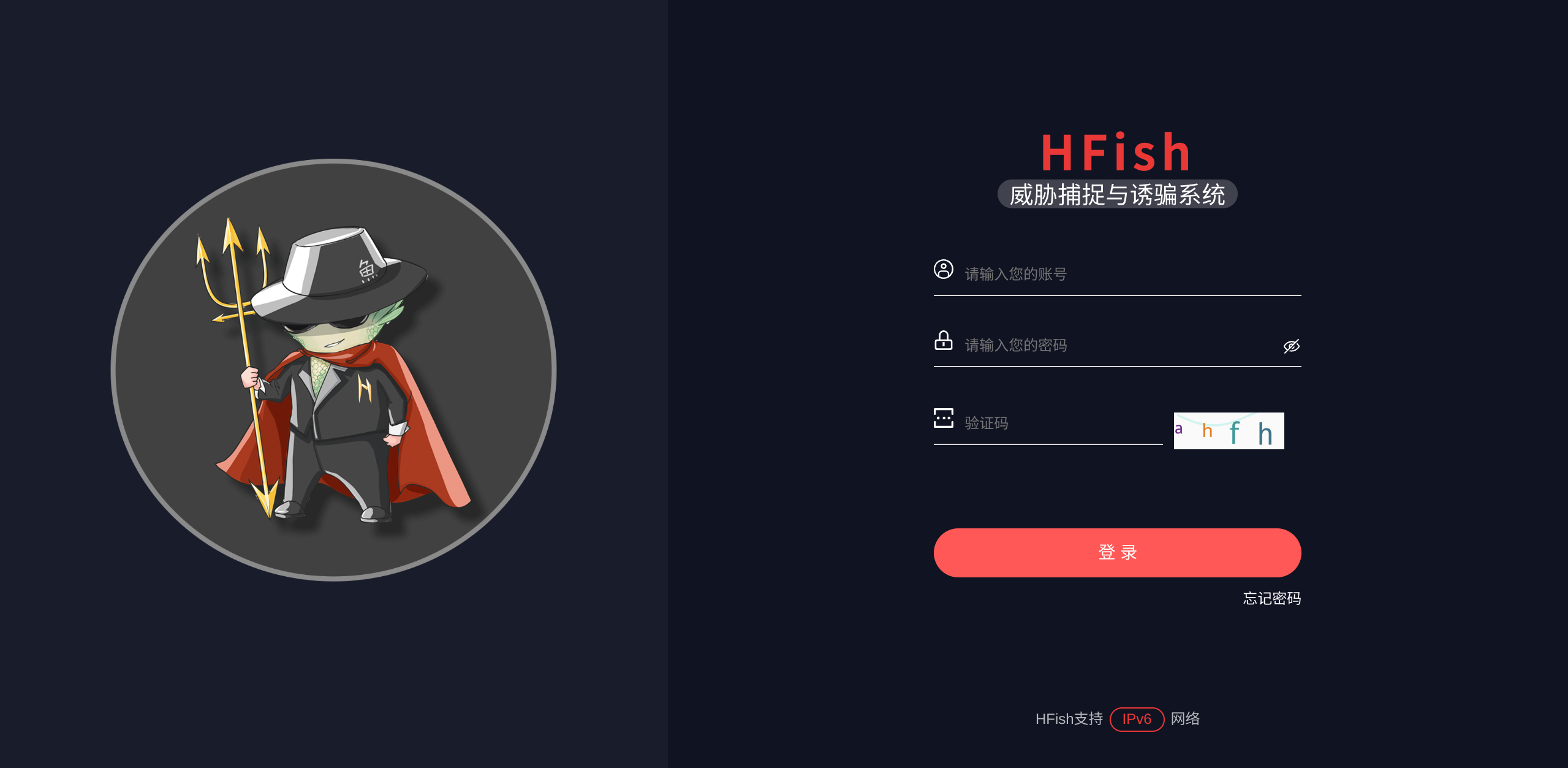

HFish

1 | 项目地址: https://hfish.net/#/ |

如果部署者没有修改默认端口,那么这个默认的4433端口本身也是一种特征.

可以看到上图中全部是模拟的端口服务,只要我对其进行测试,这边就会触发报警.

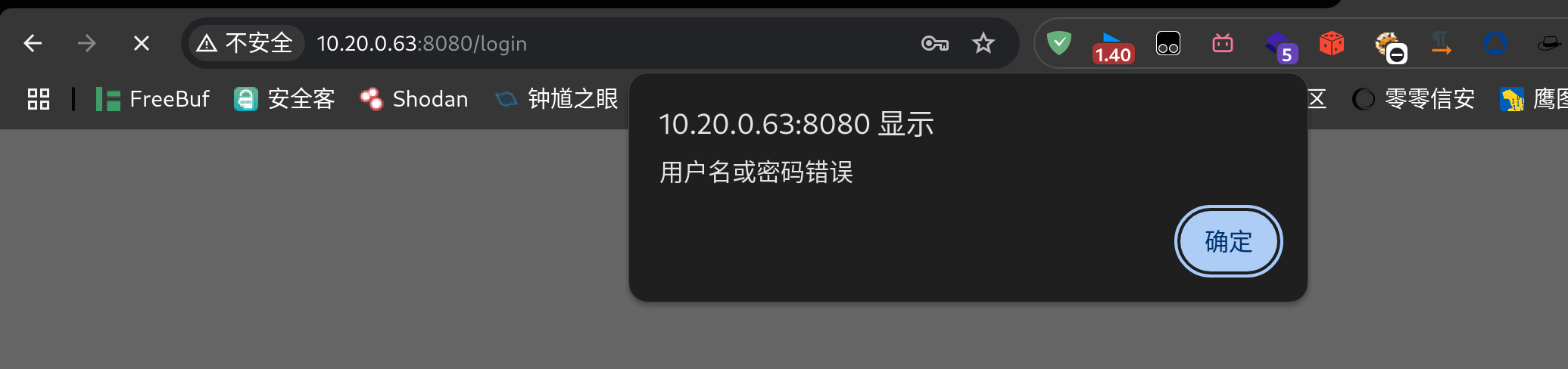

访问其8080端口,然后虽然输入一个账号密码.

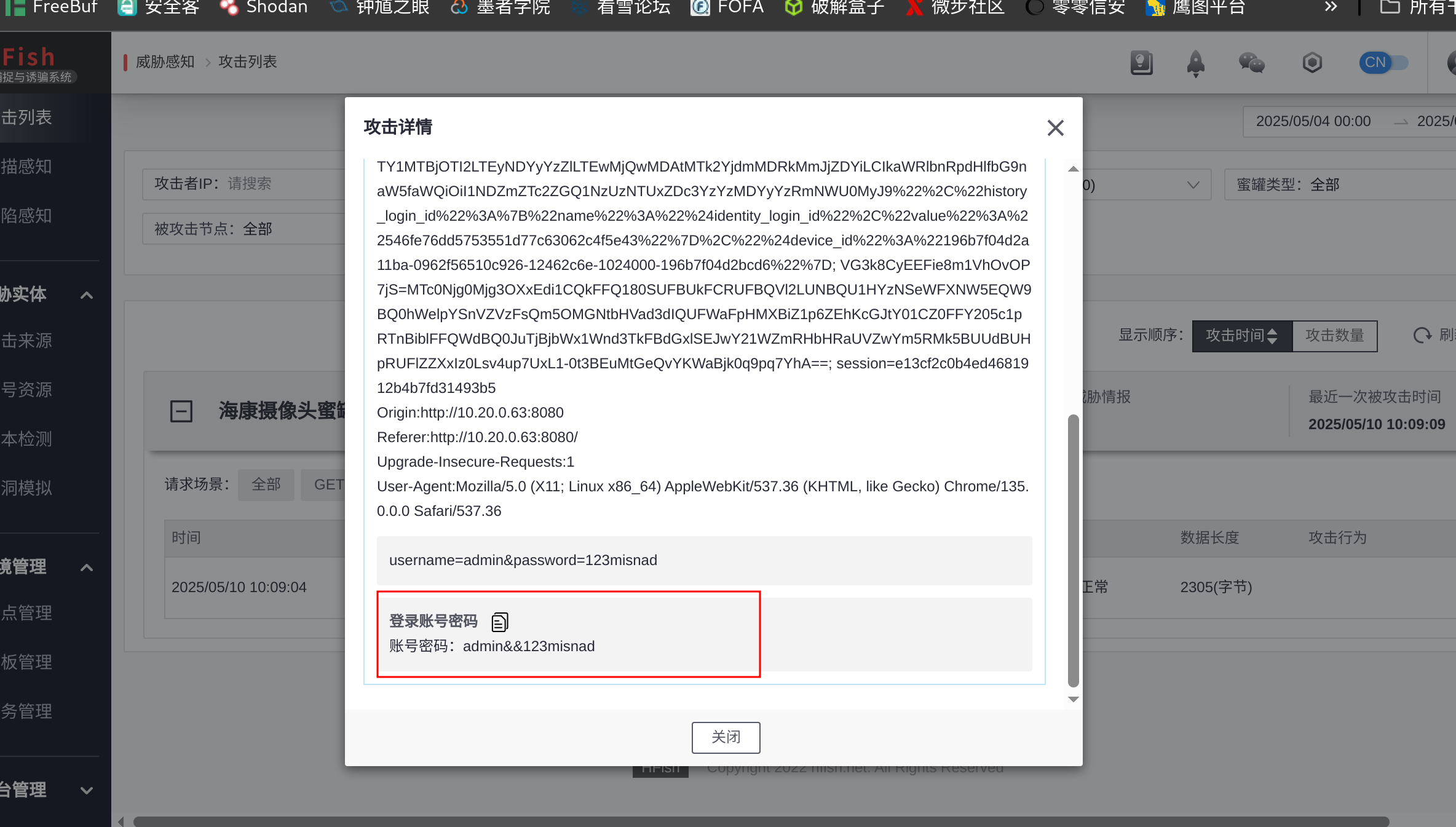

在攻击列表中,选择一个数据包,然后查看详细数据包,就可以发现我提交的内容.

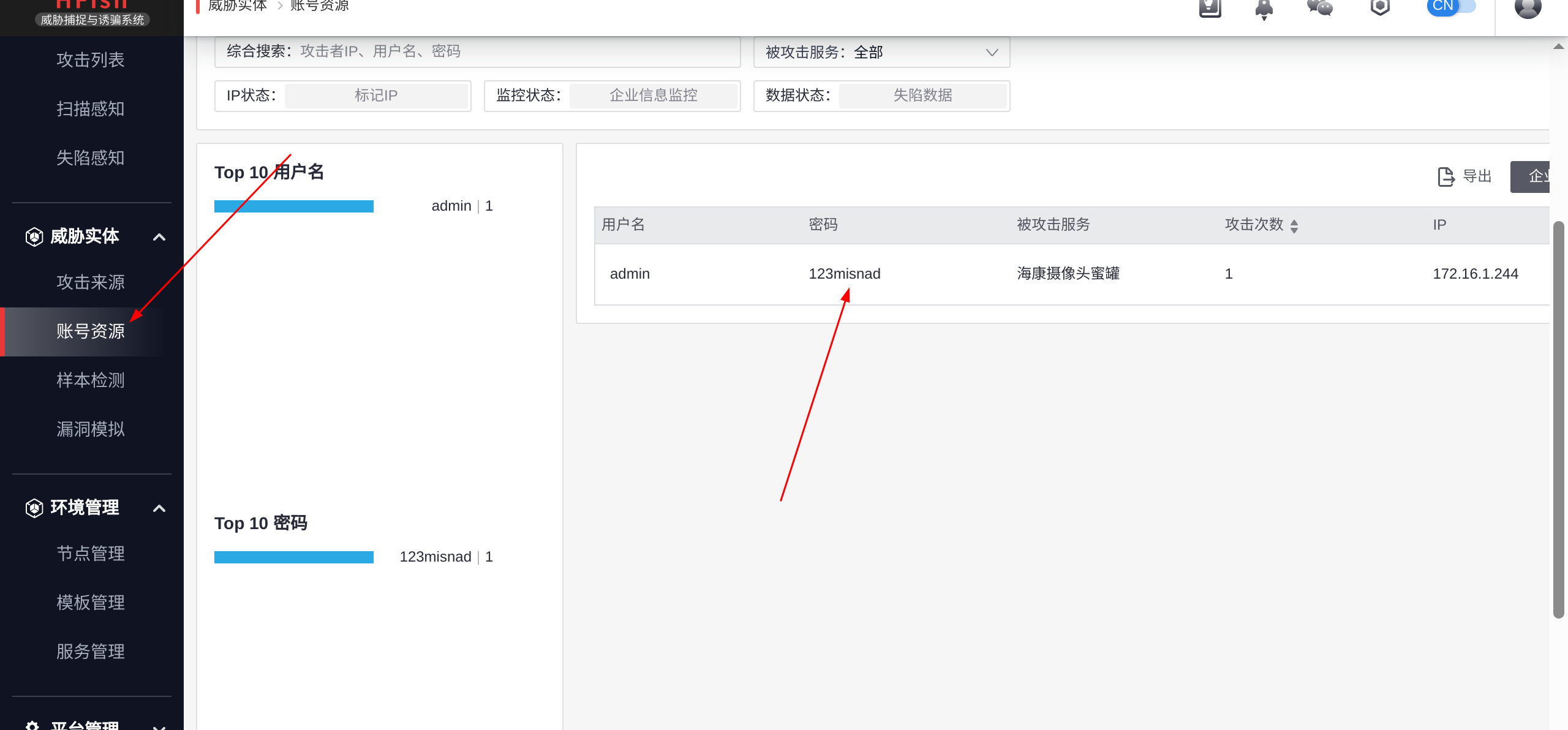

在账号资源板块,同样可以看到我的访问请求:

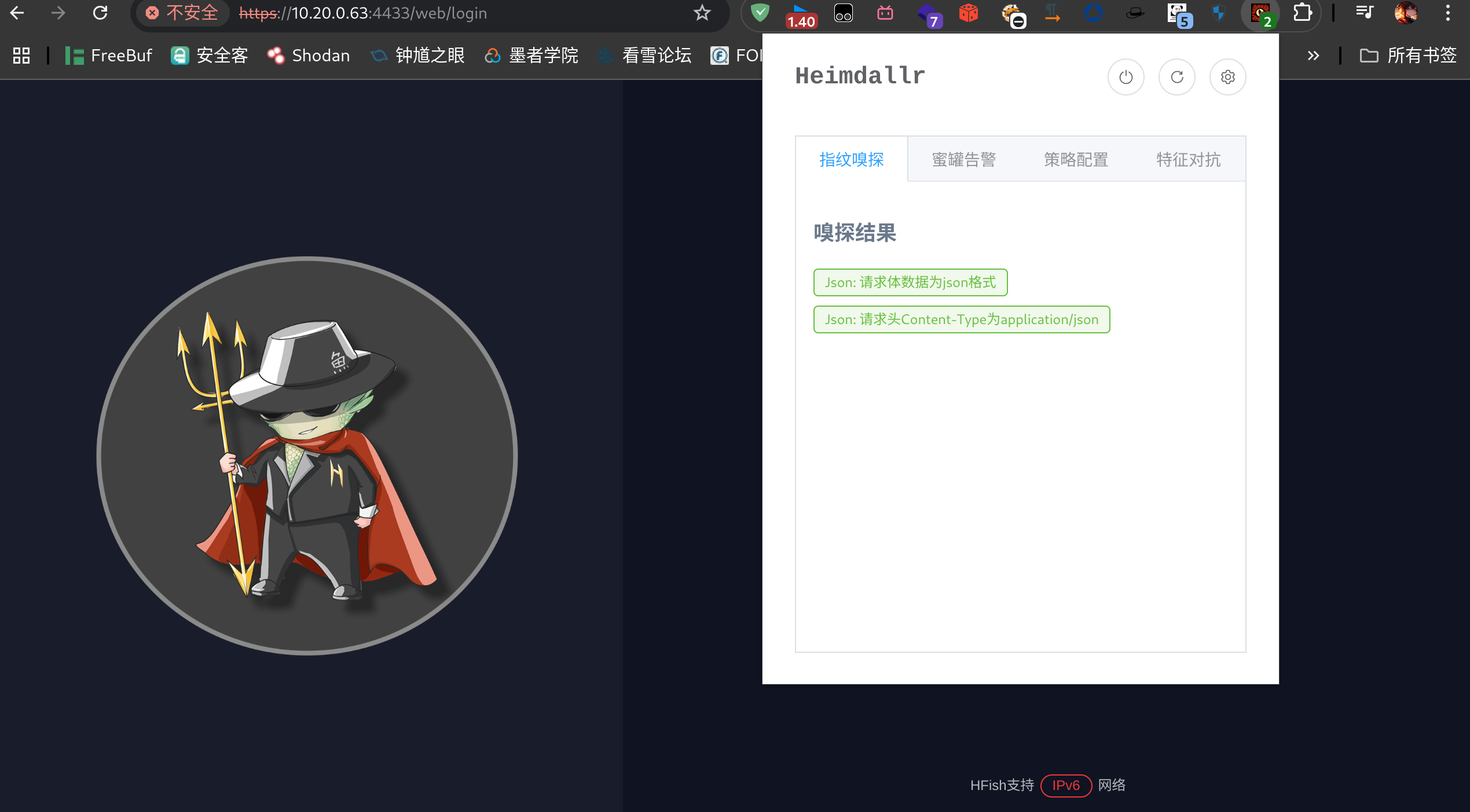

蜜罐识别插件

项目地址:https://github.com/Ghr07h/Heimdallr

感觉挺鸡肋的

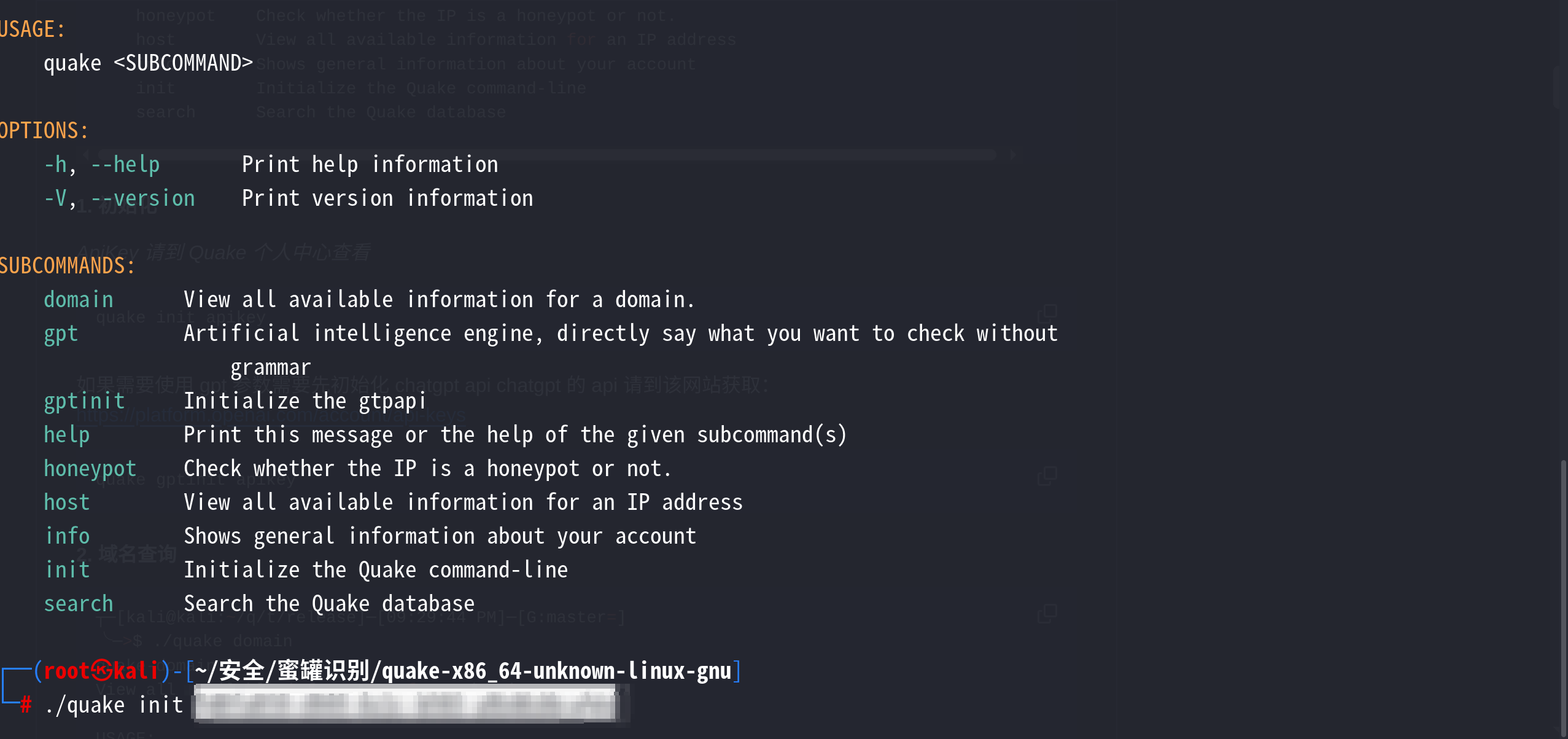

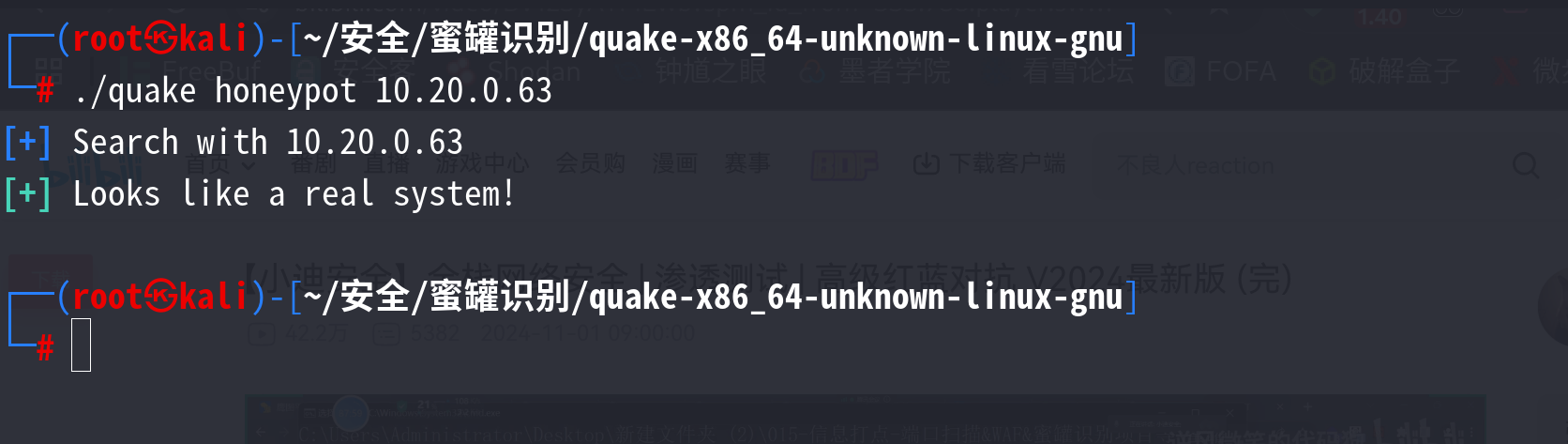

360quake

项目地址:https://github.com/360quake/quake_rs

1 | 第一个启动需要初始化一下: |

我这里误判了

某些蜜罐的特征

1 | 这里说的是某些蜜罐的特征不代表全部 |

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果