第216天-217天:应急响应篇&勒索病毒&系统样本家族&解密渠道&寄生入口&异常定性&处置封锁

第216天-217天:应急响应篇&勒索病毒&系统样本家族&解密渠道&寄生入口&异常定性&处置封锁

Yatming的博客勒索病毒

勒索病毒是一种恶意软件,它通过加密用户设备中的文件,然后以解密为条件向用户勒索赎金,是对个人和企业数字安全极具威胁的存在。以下是关于勒索病毒的详细介绍:

一、核心特征

- 加密锁定文件:利用高强度加密算法(如 RSA、AES 等)对用户文件(文档、照片、数据库等)进行加密,使其无法正常打开。

- 勒索赎金:加密后显示勒索信息,要求用户支付比特币等虚拟货币作为赎金,通常会设定截止日期,威胁超时则删除密钥。

- 传播隐蔽性:常通过钓鱼邮件、恶意链接、盗版软件、漏洞攻击等方式潜入设备,用户难以察觉。

二、常见类型与传播方式

(一)主要类型

| 类型 | 特点描述 |

|---|---|

| 加密型 | 最常见,直接加密文件,如 WannaCry、NotPetya。 |

| 锁机型 | 锁定设备操作系统,阻止用户访问,如 “屏幕锁” 病毒。 |

| 伪装型 | 伪装成杀毒软件或系统工具,谎称检测到病毒,诱骗用户付费 “解锁”。 |

(二)传播途径

- 钓鱼邮件:伪装成银行通知、工作邮件等,附带含病毒的附件或链接。

- 恶意下载:从非正规网站下载软件、破解工具时捆绑病毒。

- 网络漏洞:利用操作系统、软件的安全漏洞(如永恒之蓝漏洞)自动传播。

- 移动存储设备:U 盘、硬盘等被感染后,插入其他设备时扩散。

人工分析

- 通过加密格式来判断

- 通过桌面形式来判断

- 通过勒索者的邮箱来判断家族

- 通过勒索者留下的勒索信为例

- 通过微步云沙箱/威胁情报/暗网论坛

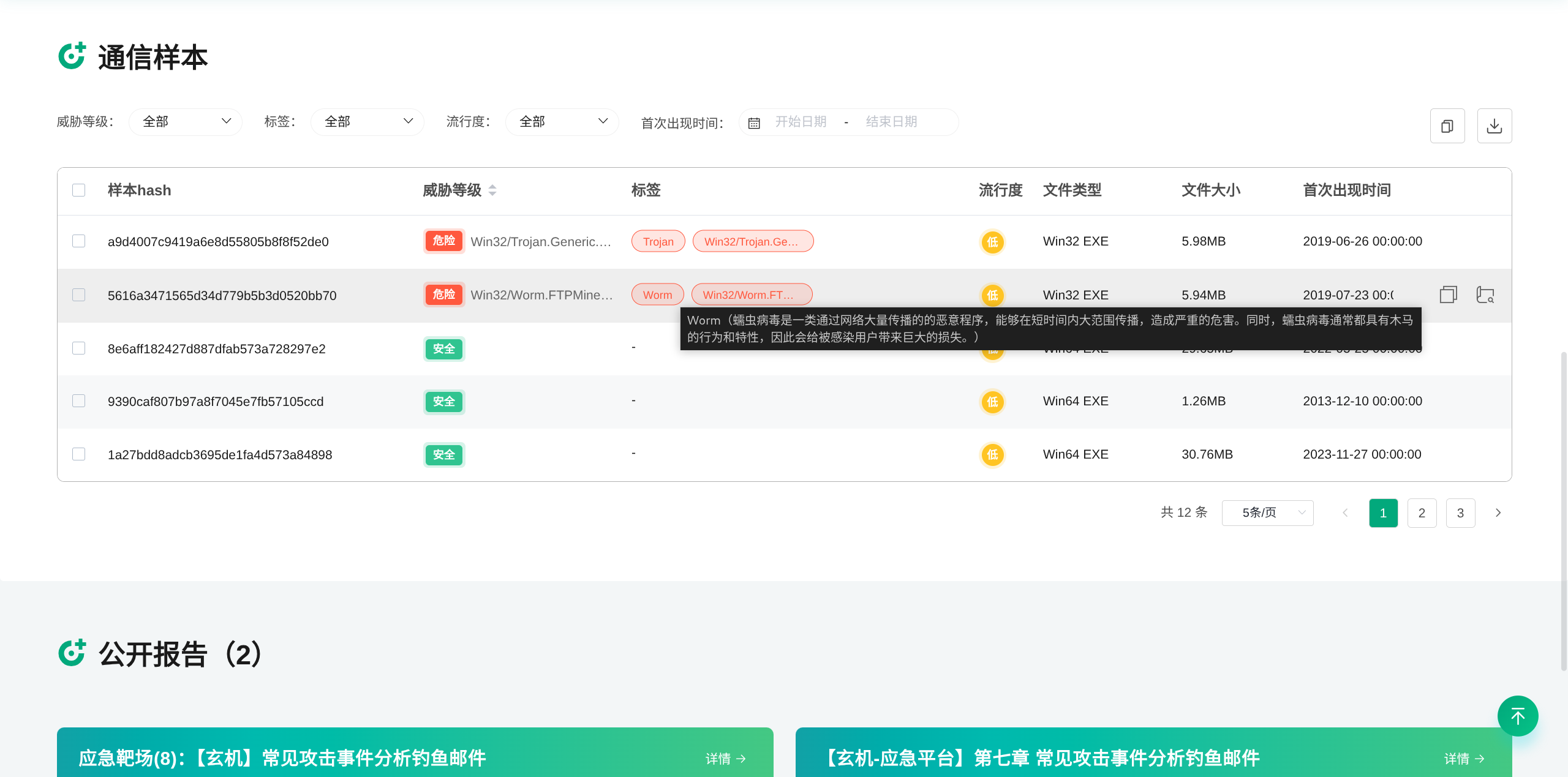

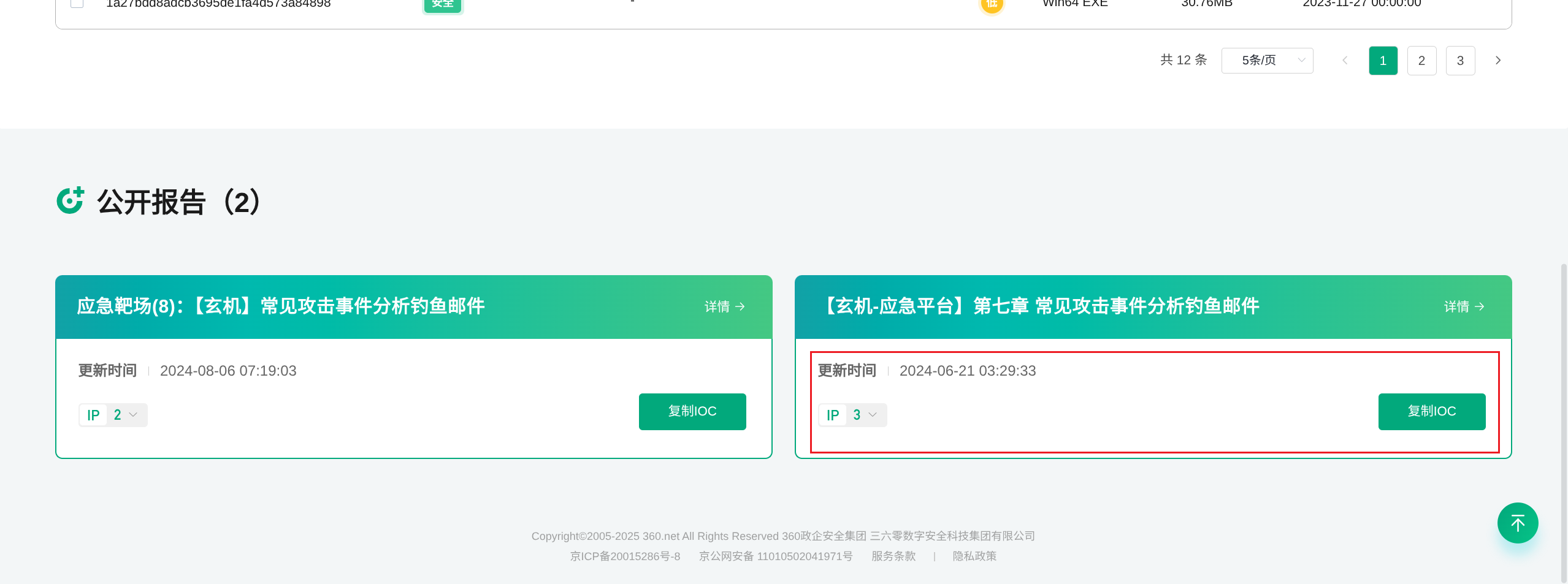

平台分析

1 | 勒索病毒搜索引擎 |

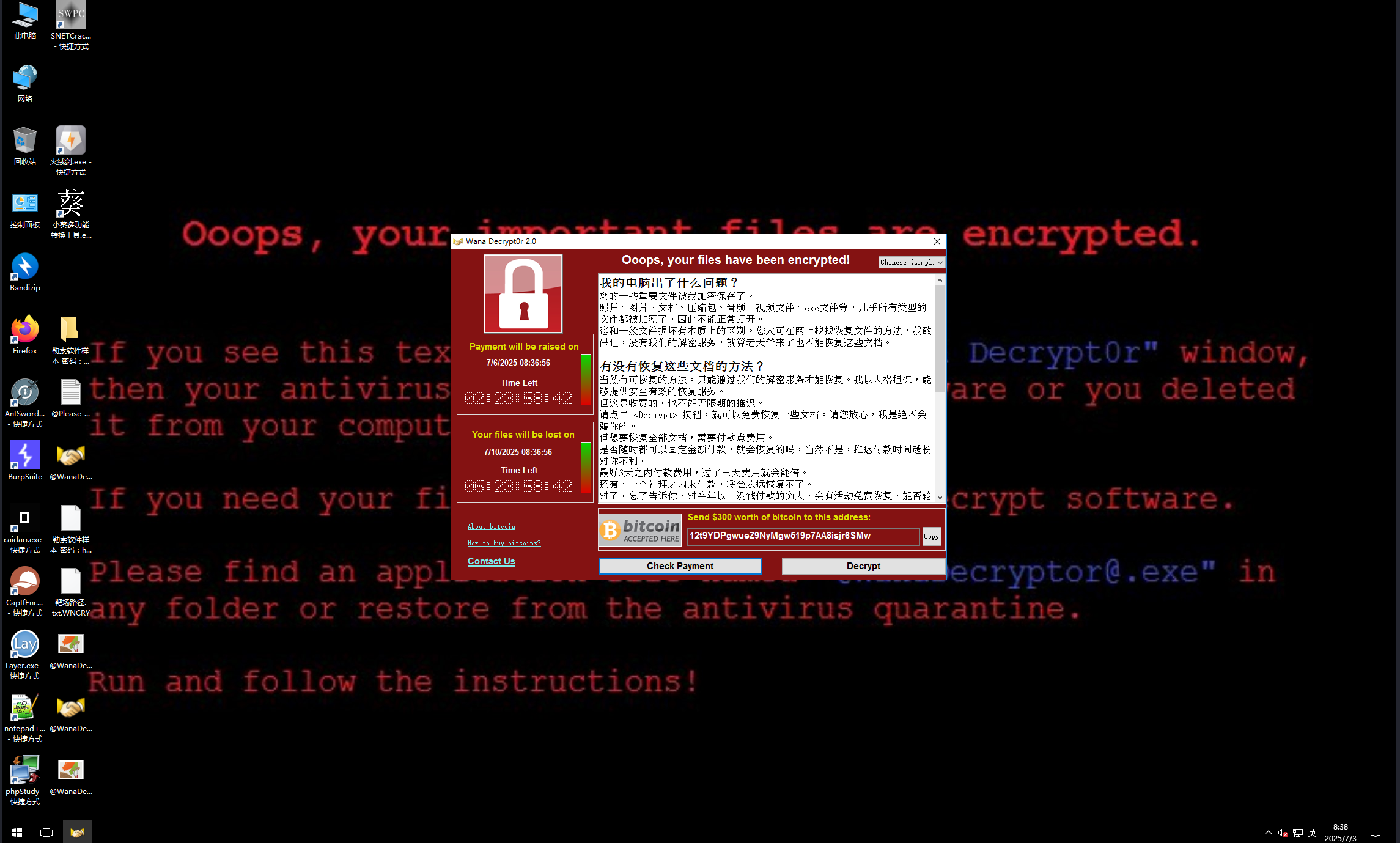

WannaCry

中招之后的表现:

分析

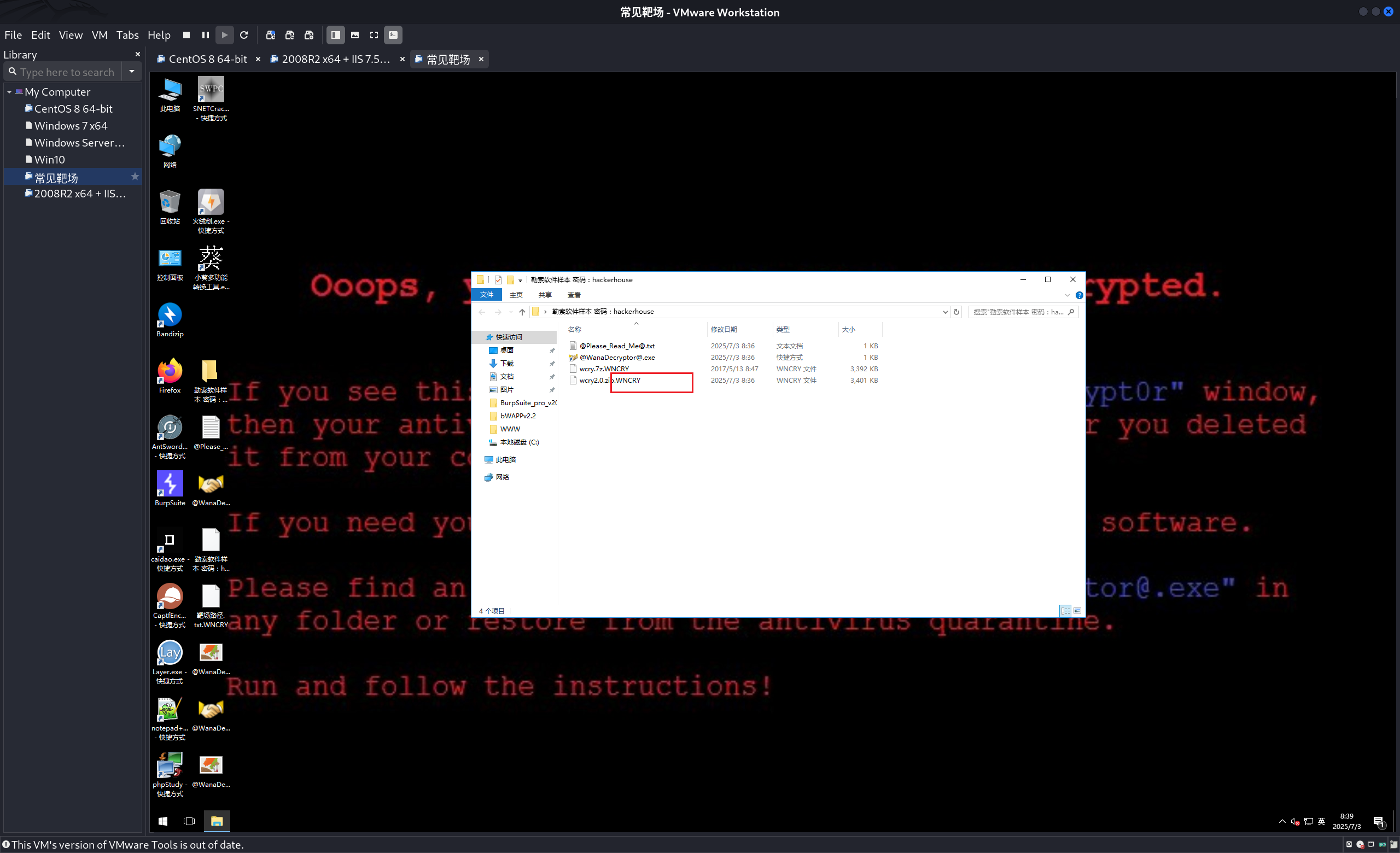

加密之后的文件的后缀都是WNCRY

可以将这个勒索的信,直接放到网上进行搜寻。

也可以通过搜索上面独特的后缀

上传到360分析

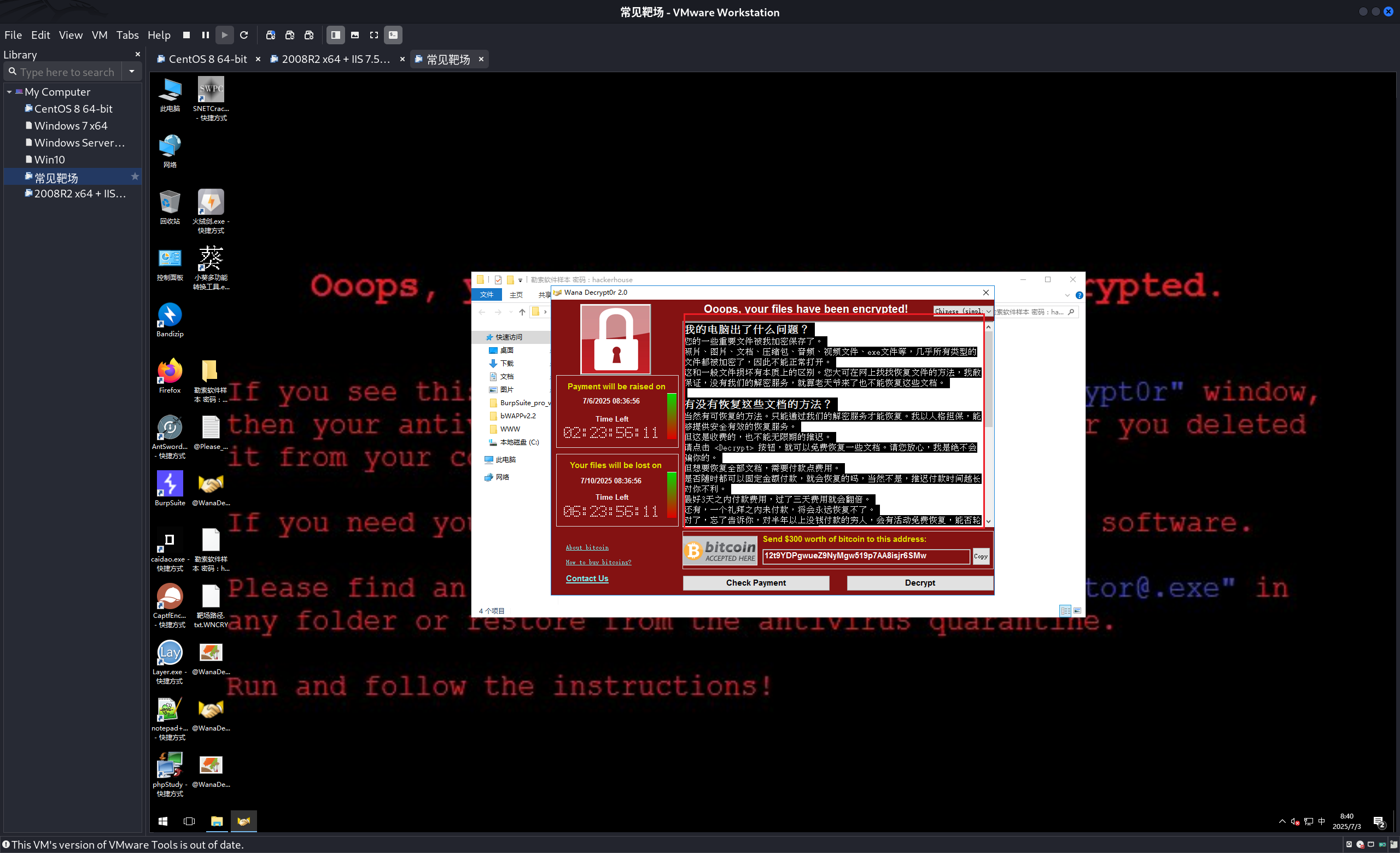

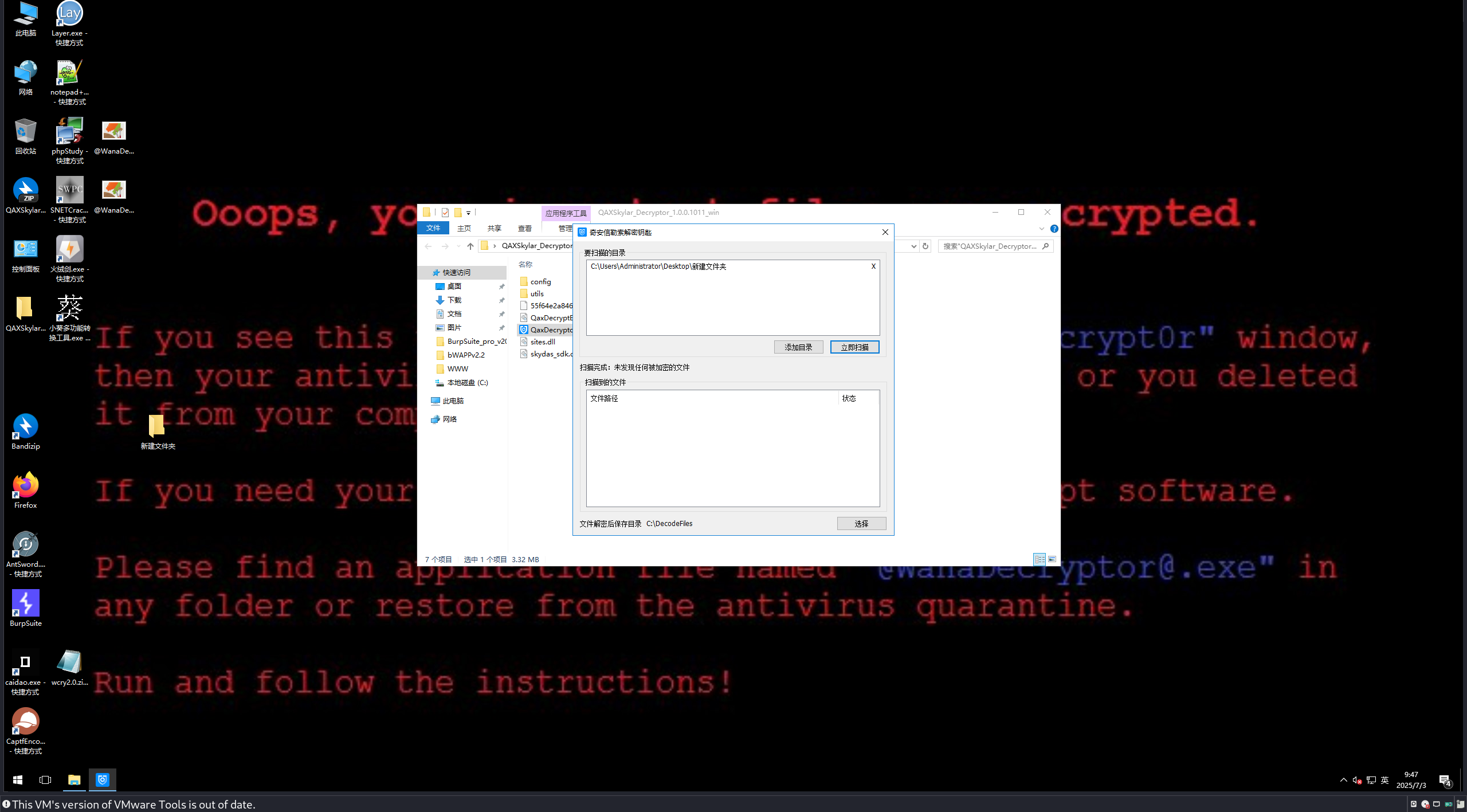

奇安信这边可以说解密,那么下载他的解密工具尝试解密。

解密失败了。这里解密不出来。

应急处置

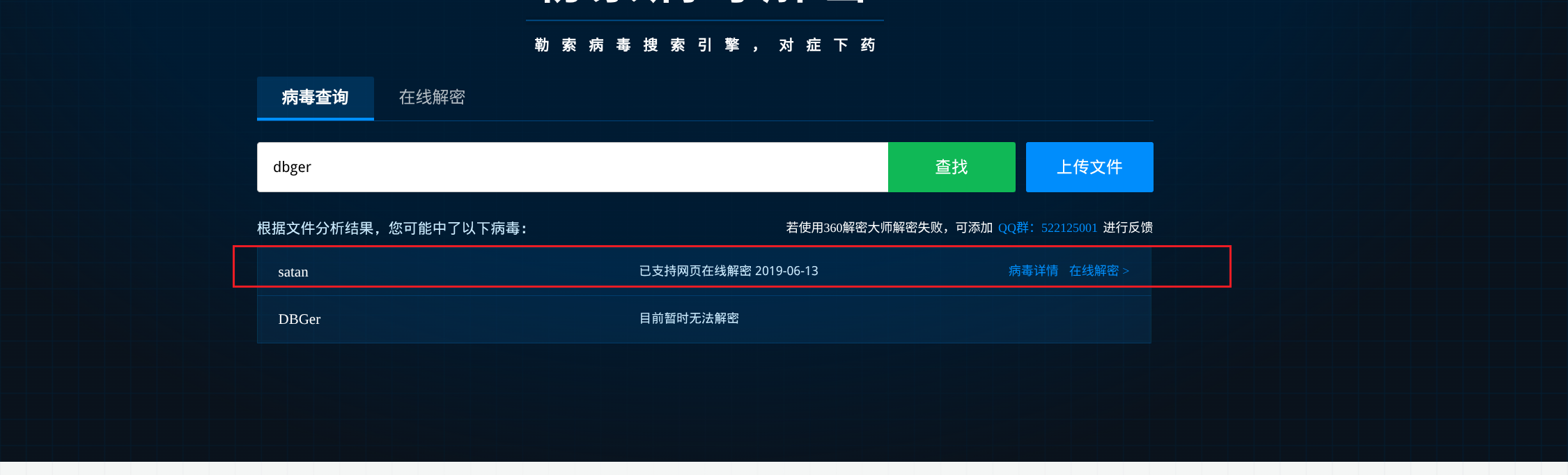

1:分析家族样本,判断该病毒隶属于哪个家族

2:有解密就解密,没有解密就可以找其他渠道(闲鱼(可以直接去搜有没有可以解密这个后缀的),淘宝,之类的电商平台。)

3:处理封锁攻击入口。

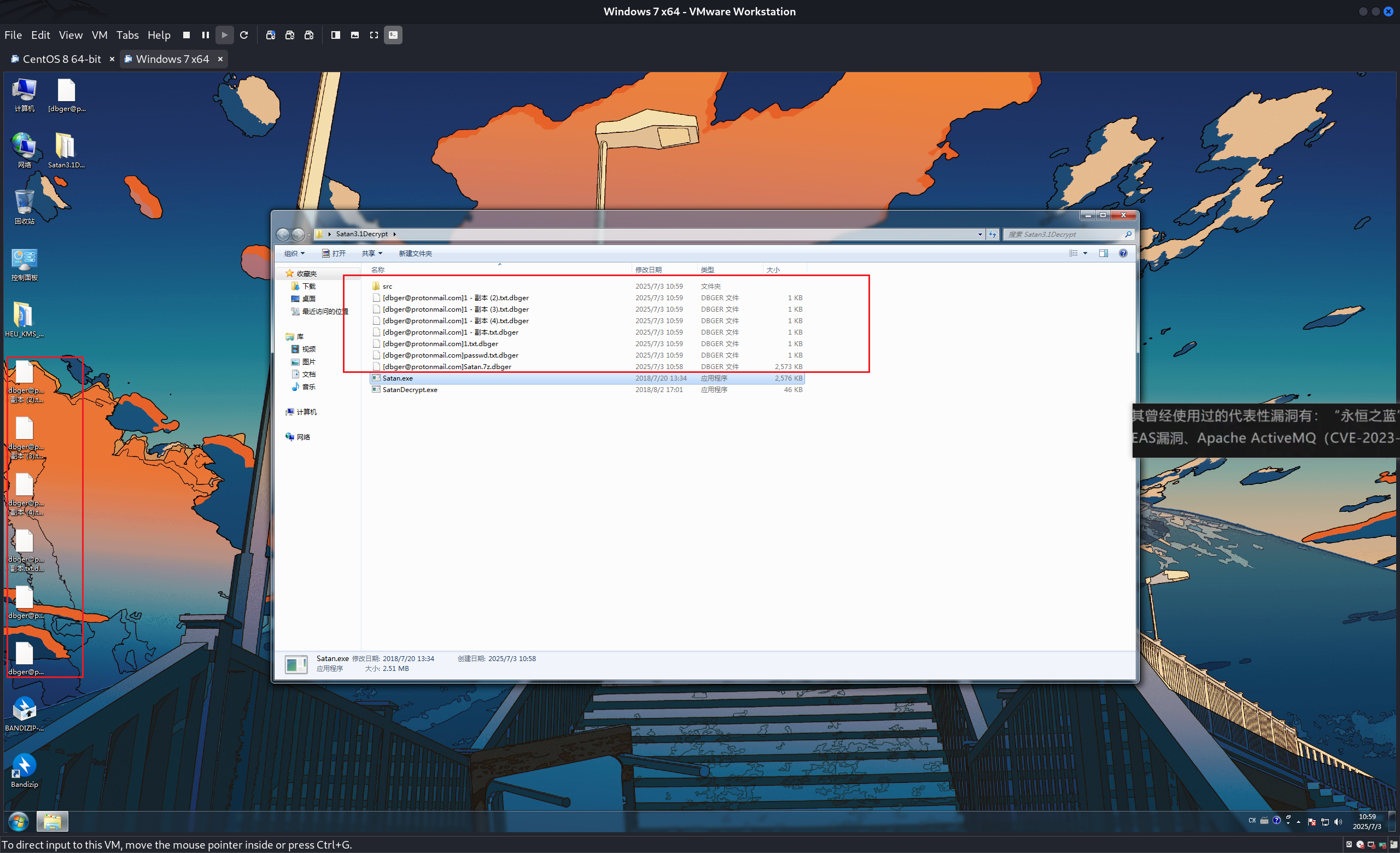

windows可以解密&Satan

要手动去解决一下没有dll文件问题,避免麻烦,这里直接理论分析把

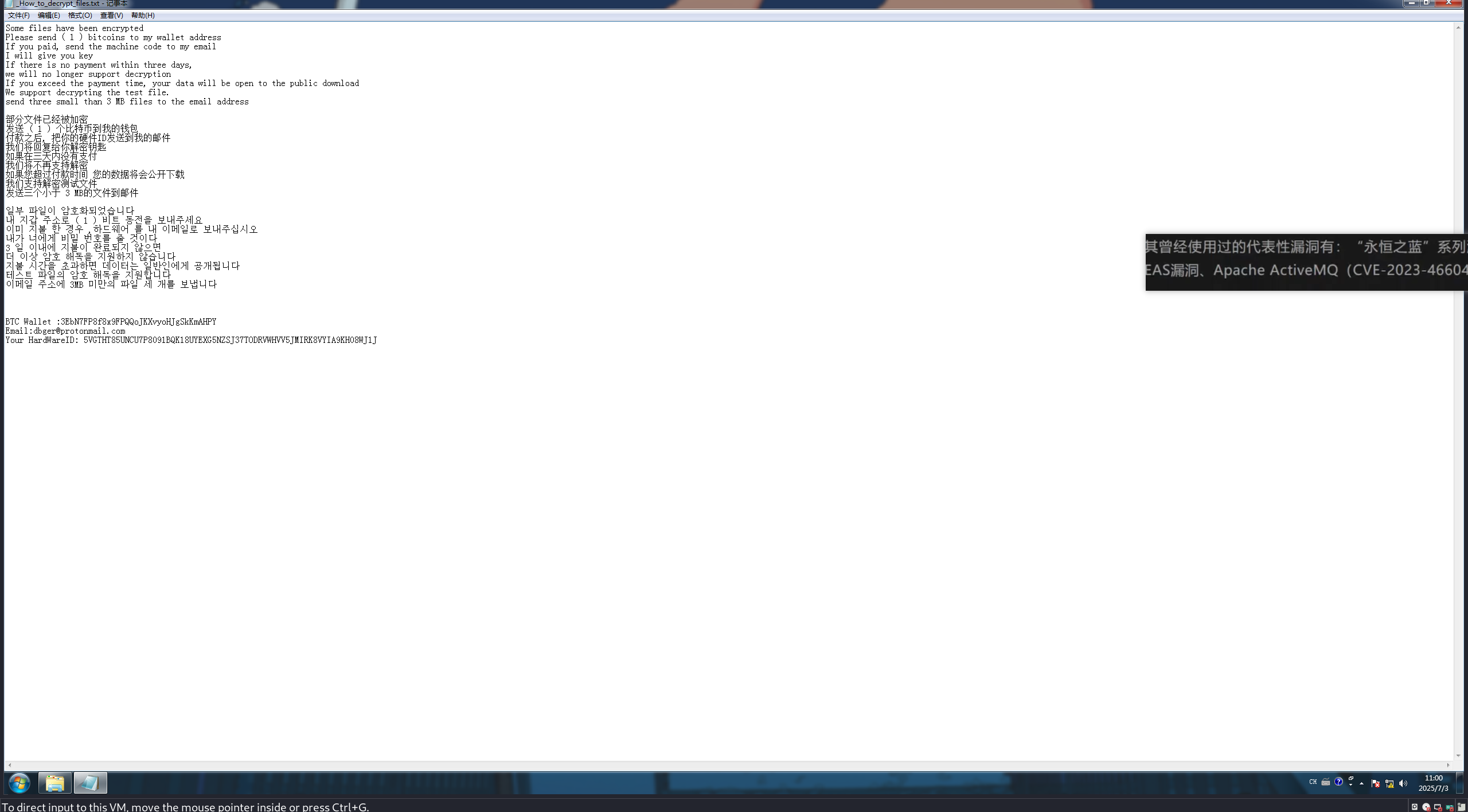

加密之后这里弹出勒索信息。按照前面的思路,第一个可以将这个信息放到网上去搜索,第二个可以将加密之后的后缀放到网上去搜索,第三个可以将加密后的文件放到在线解密的平台去检测,看看能否解密。

搜后缀

搜勒索信息

可以使用网上提供的解密工具进行尝试,或者使用奇安信的解密工具进行尝试。

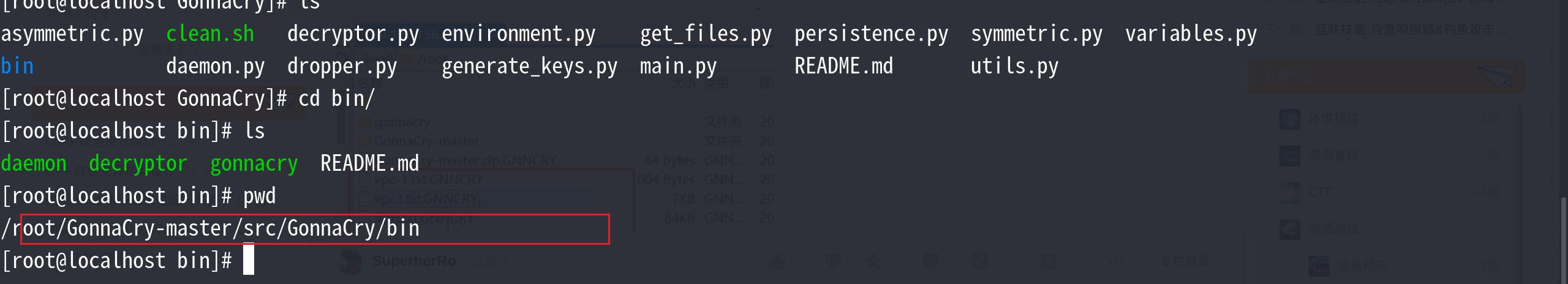

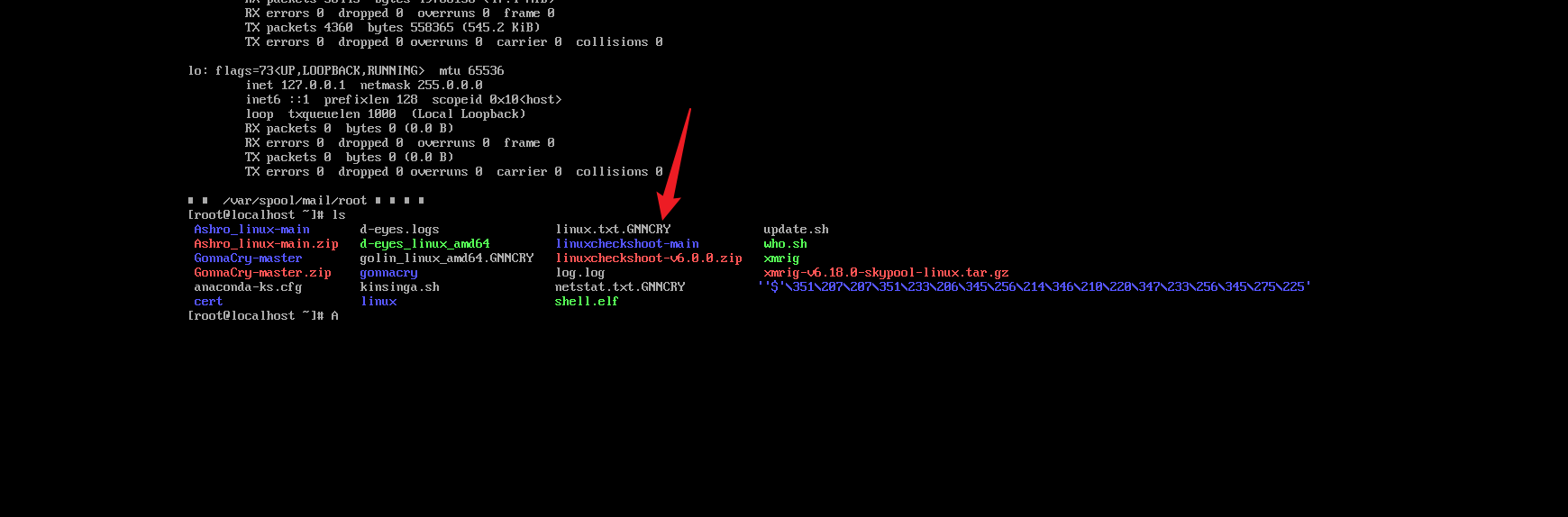

Linux-GonnaCry

执行路径

这查看文件已经被加密了,将这个后缀放到网上进行分析。

没有找到对应的结果。

封锁入口

最开始的勒索病毒一般使用的是像永恒之蓝这样利用面广,并且危害大的系统漏洞,现在已经逐步像log4j漏洞,用友NC漏洞,金蝶OA漏洞,apache activeMQ这样的漏洞靠齐了,已经不再局限于系统漏洞,OA系统漏洞,中间件漏洞这样的都有被利用的可能。

钓鱼攻击&邮件与文件&EML还原&蠕虫分析&线索定性

1 | 沙盒运行,进程分析,定性排查,逆向分析(核心)等 |

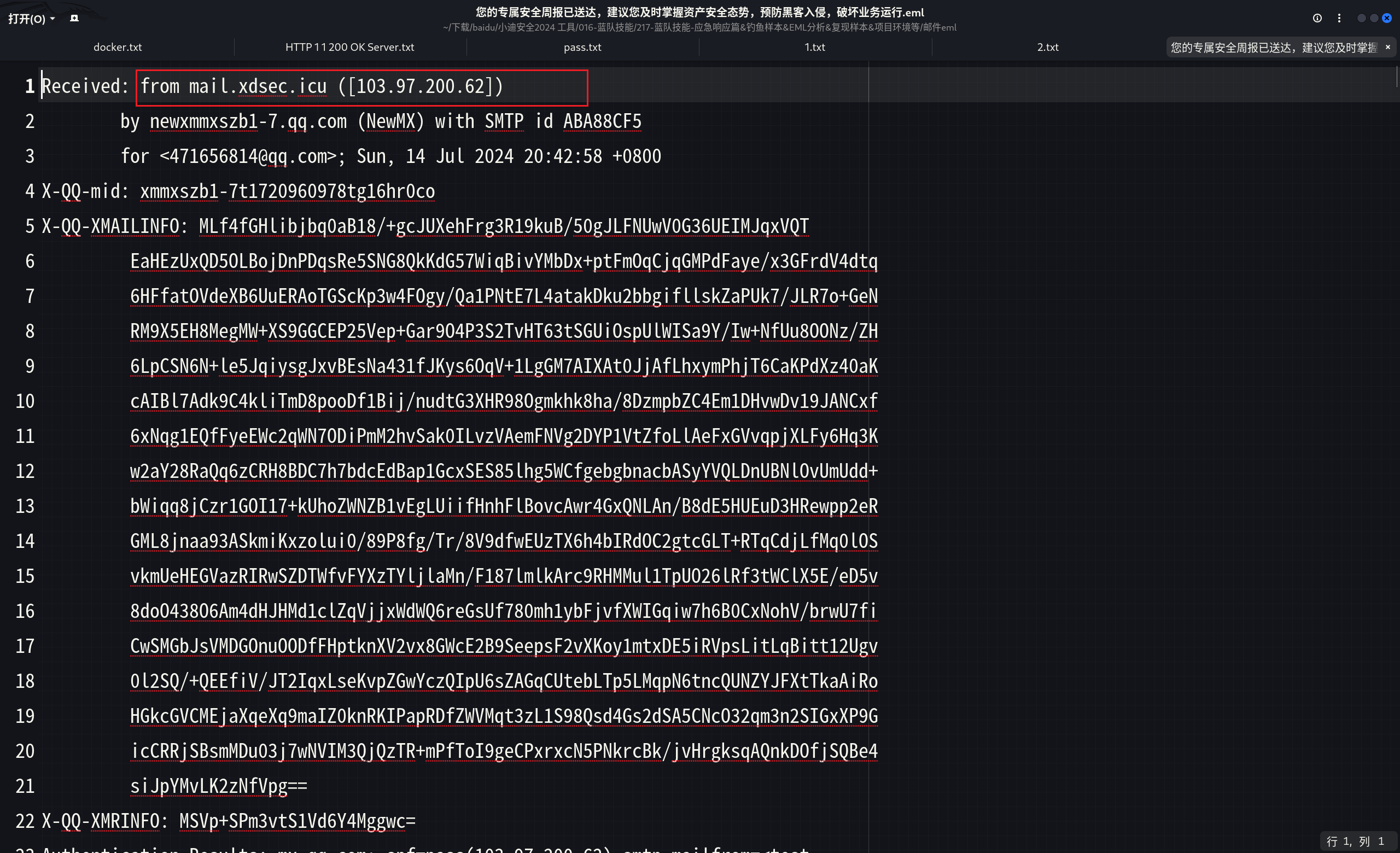

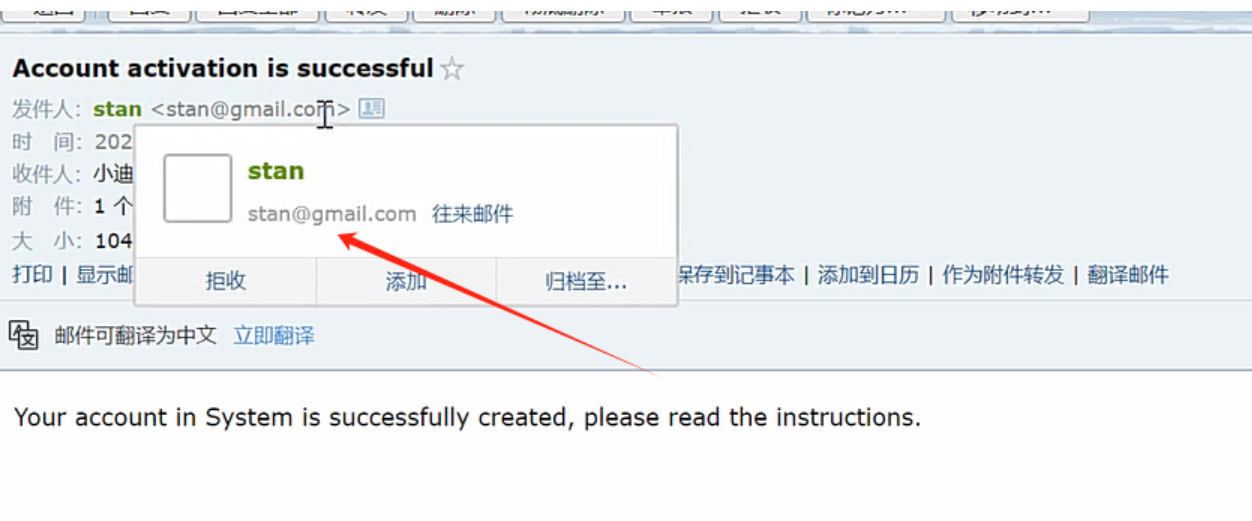

首先是第一种就是自己搭建邮件服务器然后发送钓鱼邮件

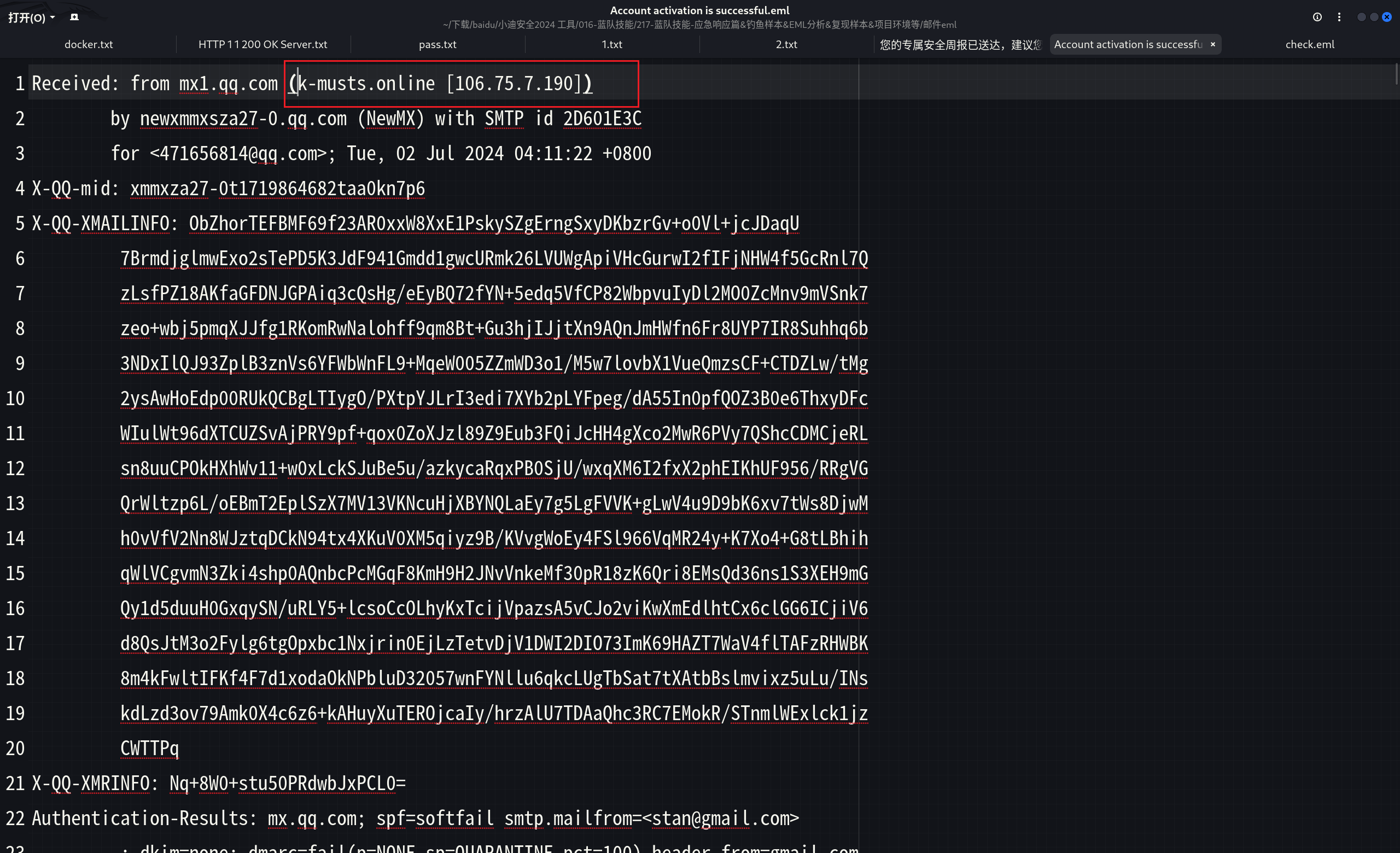

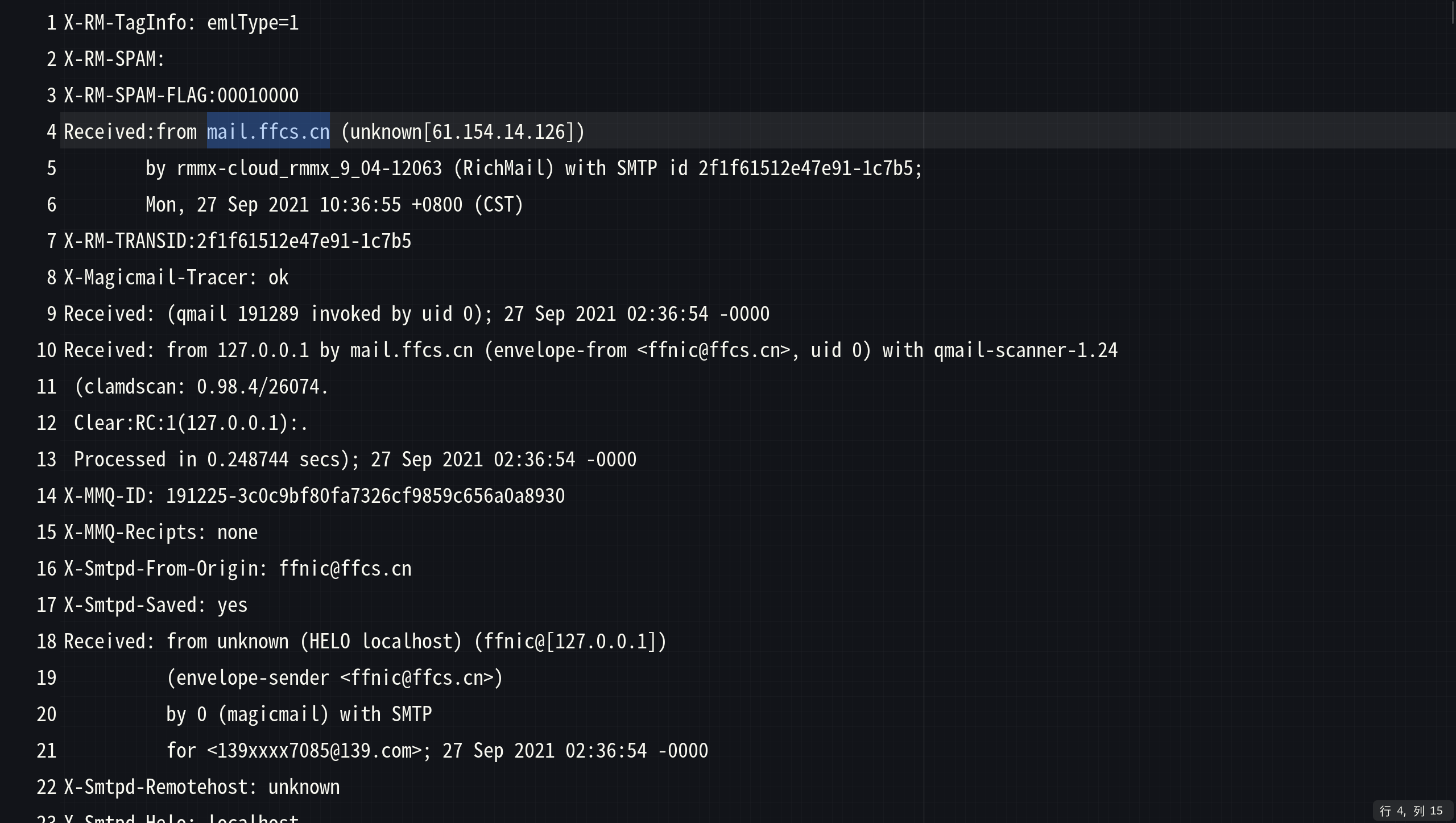

那么这里查看邮件服务器的域名和ip就是发送钓鱼邮件的服务器。

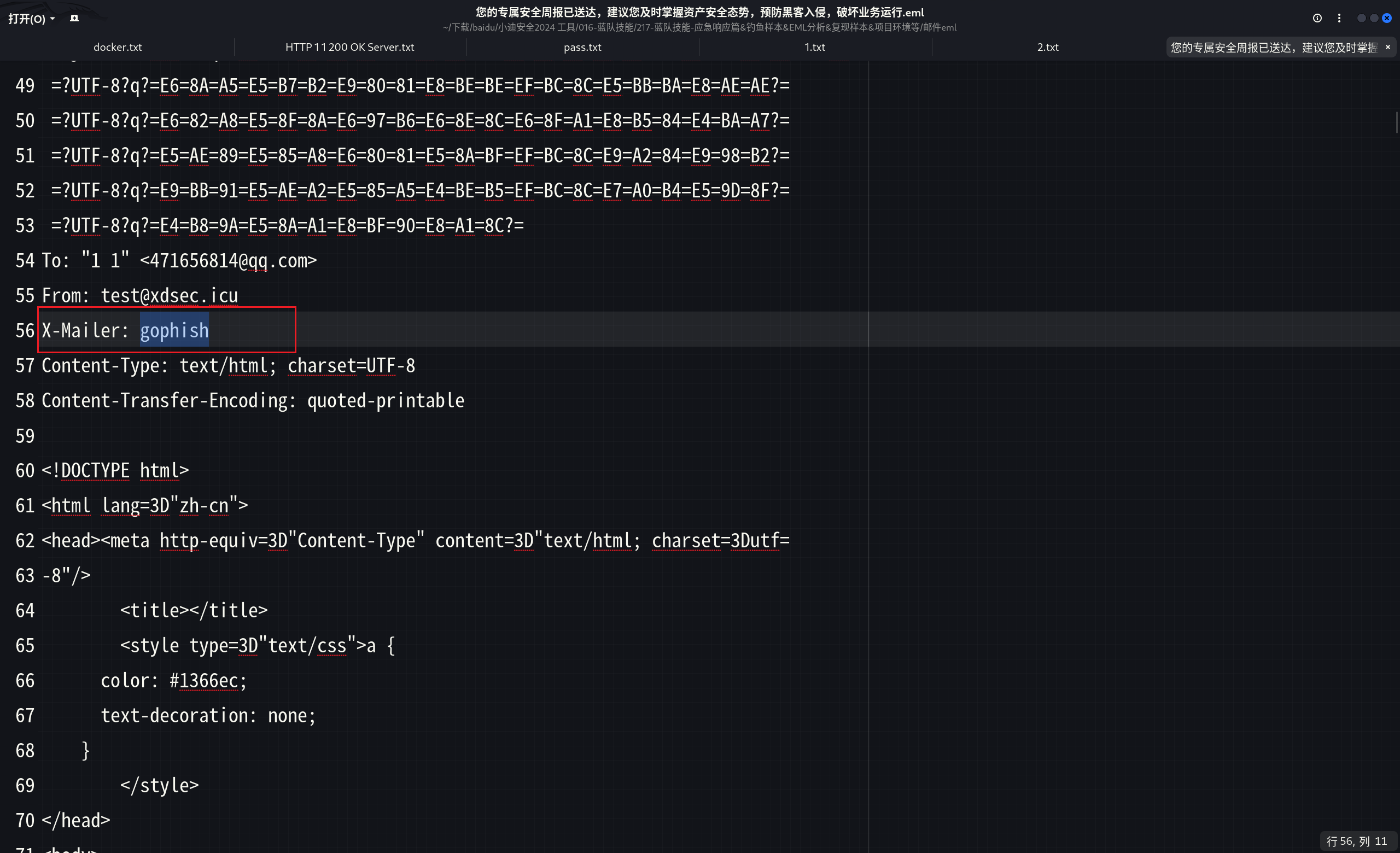

如果对方使用的网上一些钓鱼工具,在没有修改的情况下,邮件中默认会带有一个类似UA头一样的标识。

同样还会泄漏发送邮件的公网地址,以及对应的主机名

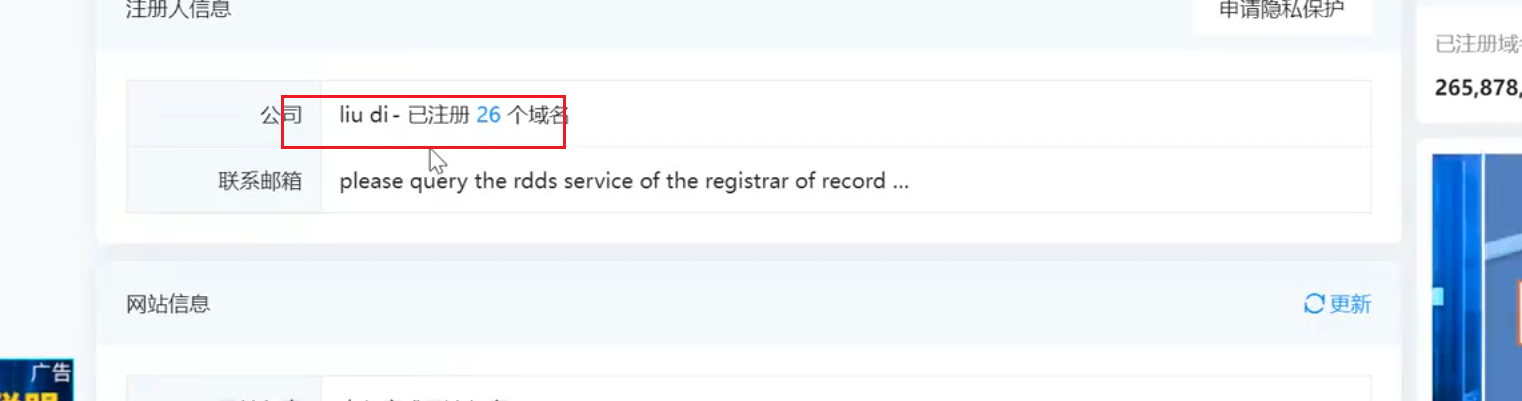

那么就可以拿着这个ip地址去微步在线搜索是否是钓鱼的域名,如果没有的话,可以去whois域名那里查看是否有这个域名对应的消息。这里可以看到这个域名归属于的公司叫liu di(小迪的名字)

另外一封邮件(带附件)

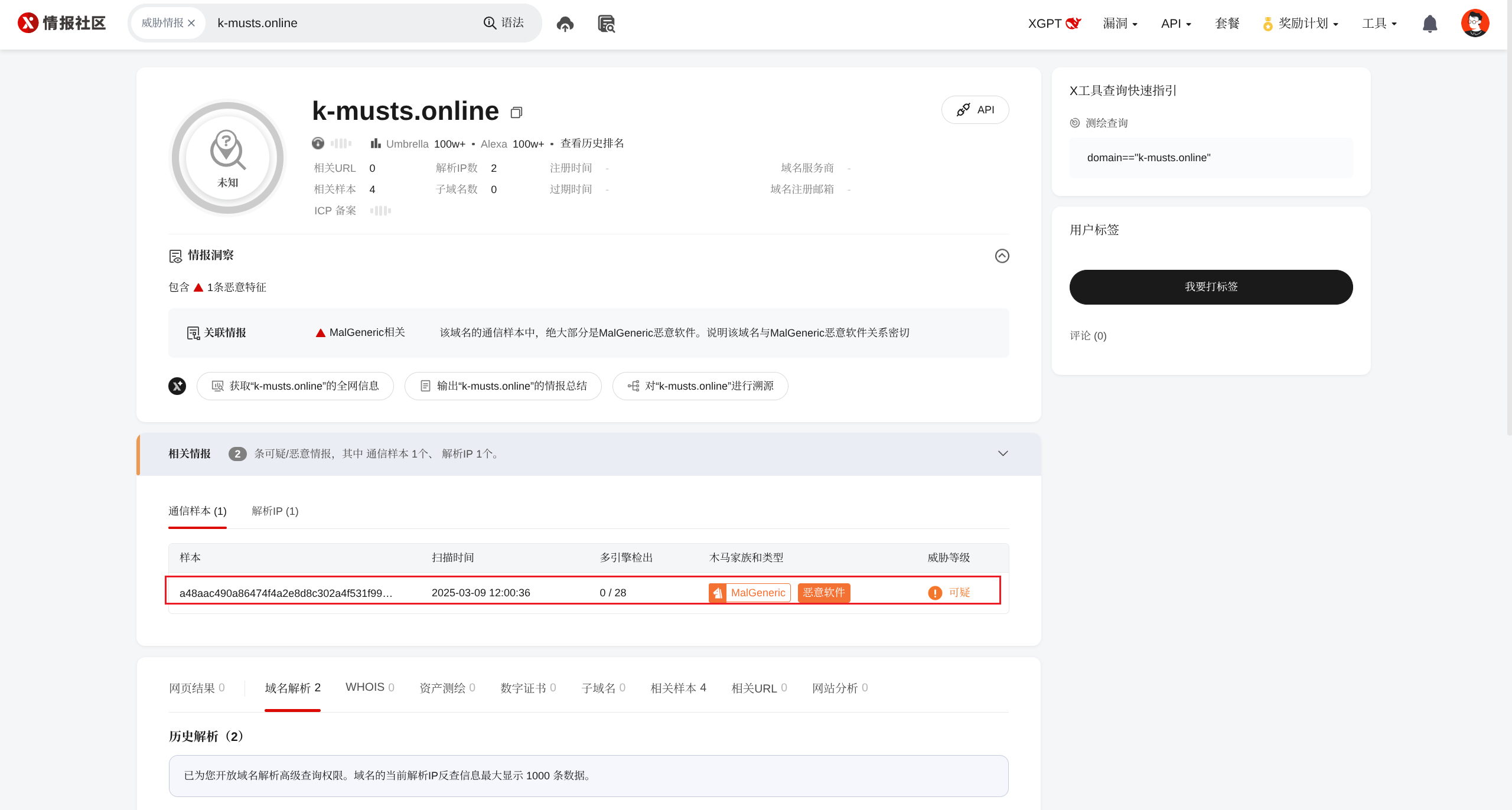

将这个域名放到微步在线上面进行搜寻

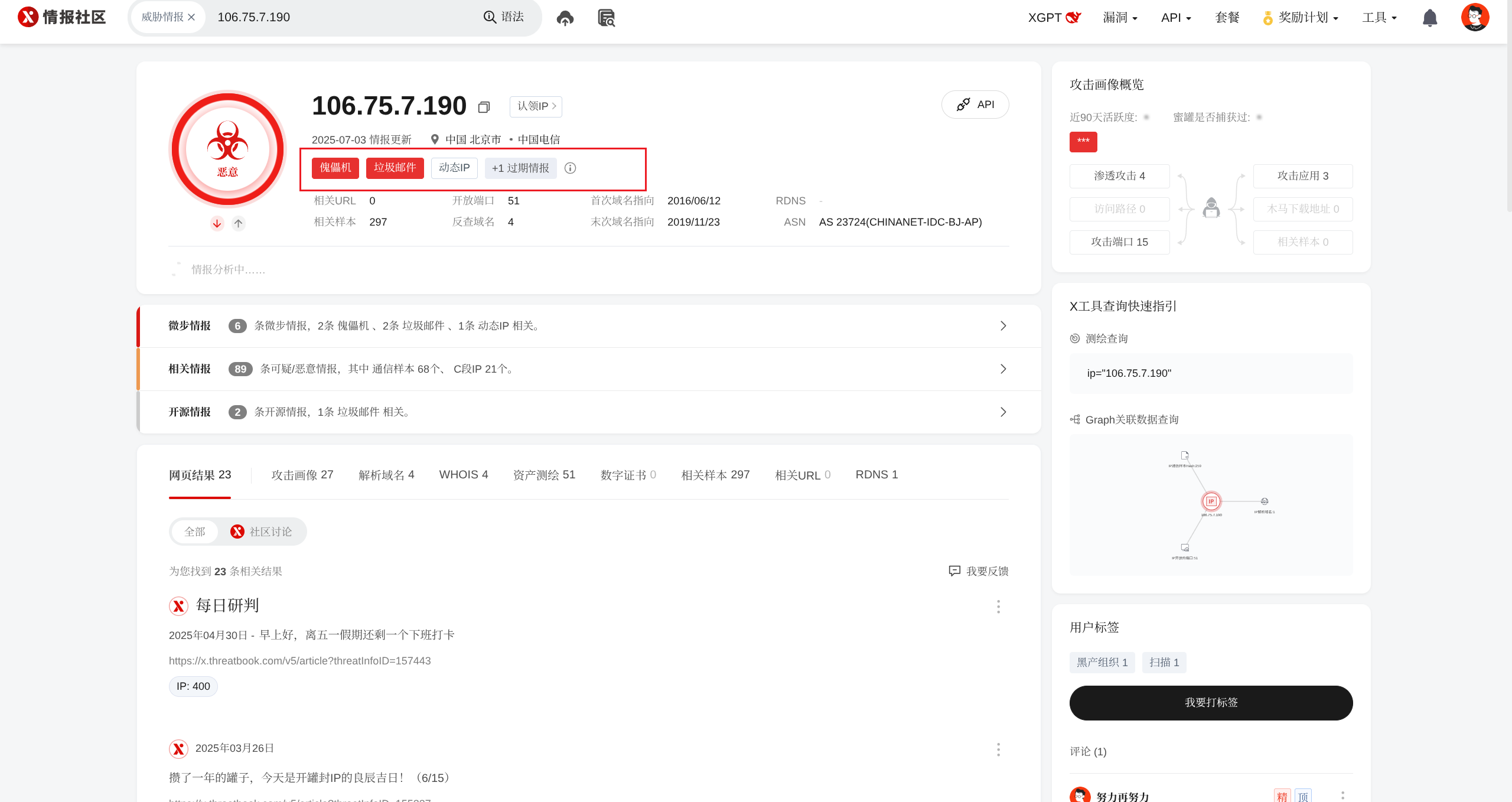

ip查询的结果

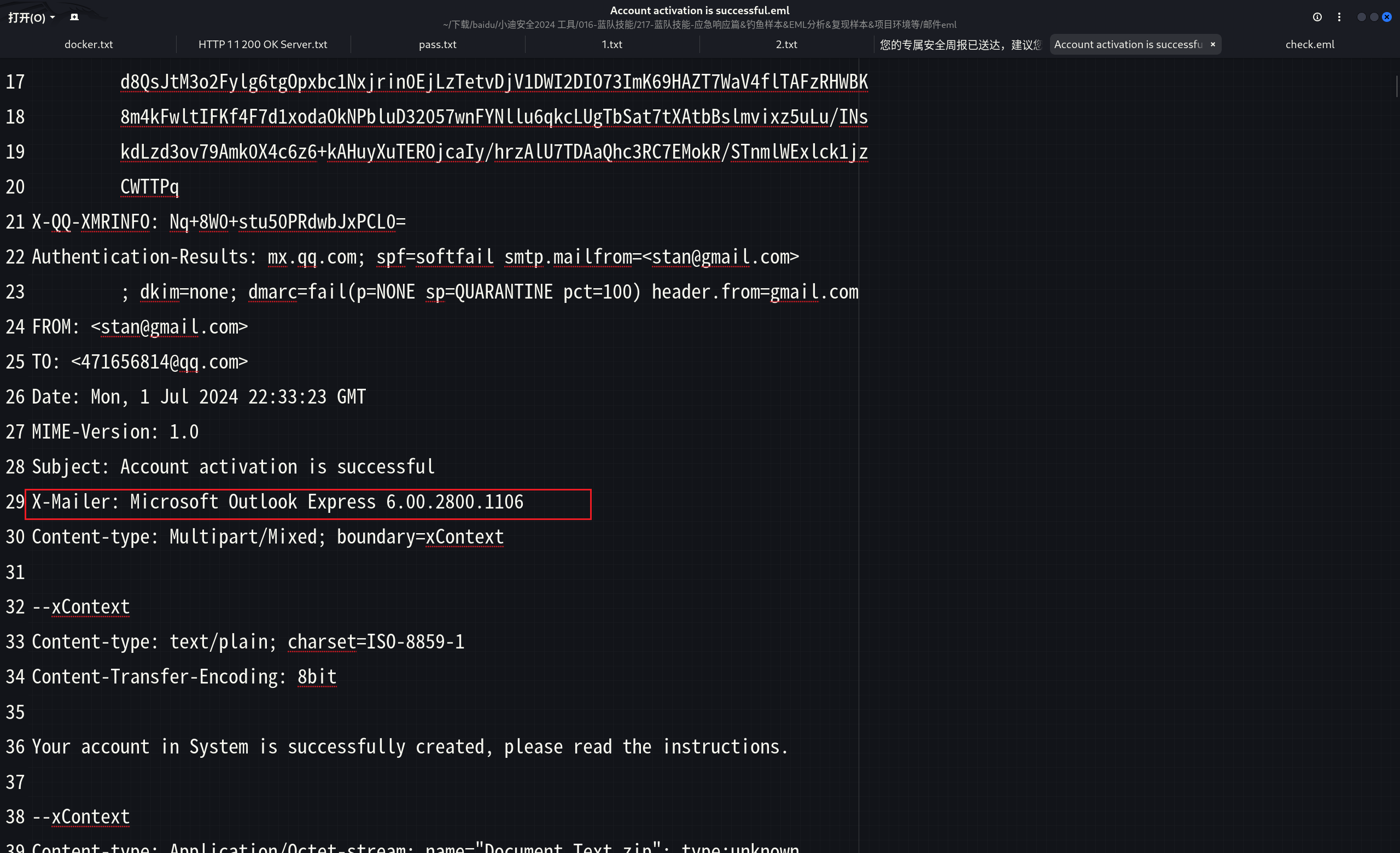

这里还可以查询到使用的是什么软件发送的。这里为什么不直接用谷歌官方的邮件地址进行发送呢?这里推测第一个是怕被谷歌官方封号,第二个怕被溯源。

邮件钓鱼:

1 | 如何分析邮件安全性: |

邮件原文源码:

定性钓鱼事件

威胁情报,人工分析来源,可以从域名或者IP入手

首先是查看这里的邮件后缀,发现是谷歌的,但是点击邮件原文进行查看的时候发现是另外一个域名后缀,这个时候就可以判断是钓鱼邮件。如果此时你觉的证据不够充足就可以将域名和IP放到威胁情报上进行查看,结果和上面一样,已经定性是一个钓鱼的傀儡机器。

定性攻击目的

一般从内容和附件上可以识别对方的目的。

如果是攻防演练中的钓鱼邮件一般就是想要shell,如果是平时那种垃圾的钓鱼邮件,一般是色情或者赌博之类的东西。

**内容:**如果是内容进行钓鱼,那么一般是会有一个链接,然后配合文字和图片诱导你点击这个链接。

**附件:**简单明了。如上所述,如果是在攻防演练期间,一般这个邮件就是一个后门。

既然涉及到了附件,那么就涉及到了逆向的知识点,因为一般的附件都是一个可执行程序,你直接使用文本文档打开就是乱码,所以需要逆向之后可以直接看到他的源码内容从而判断对方的攻击目的

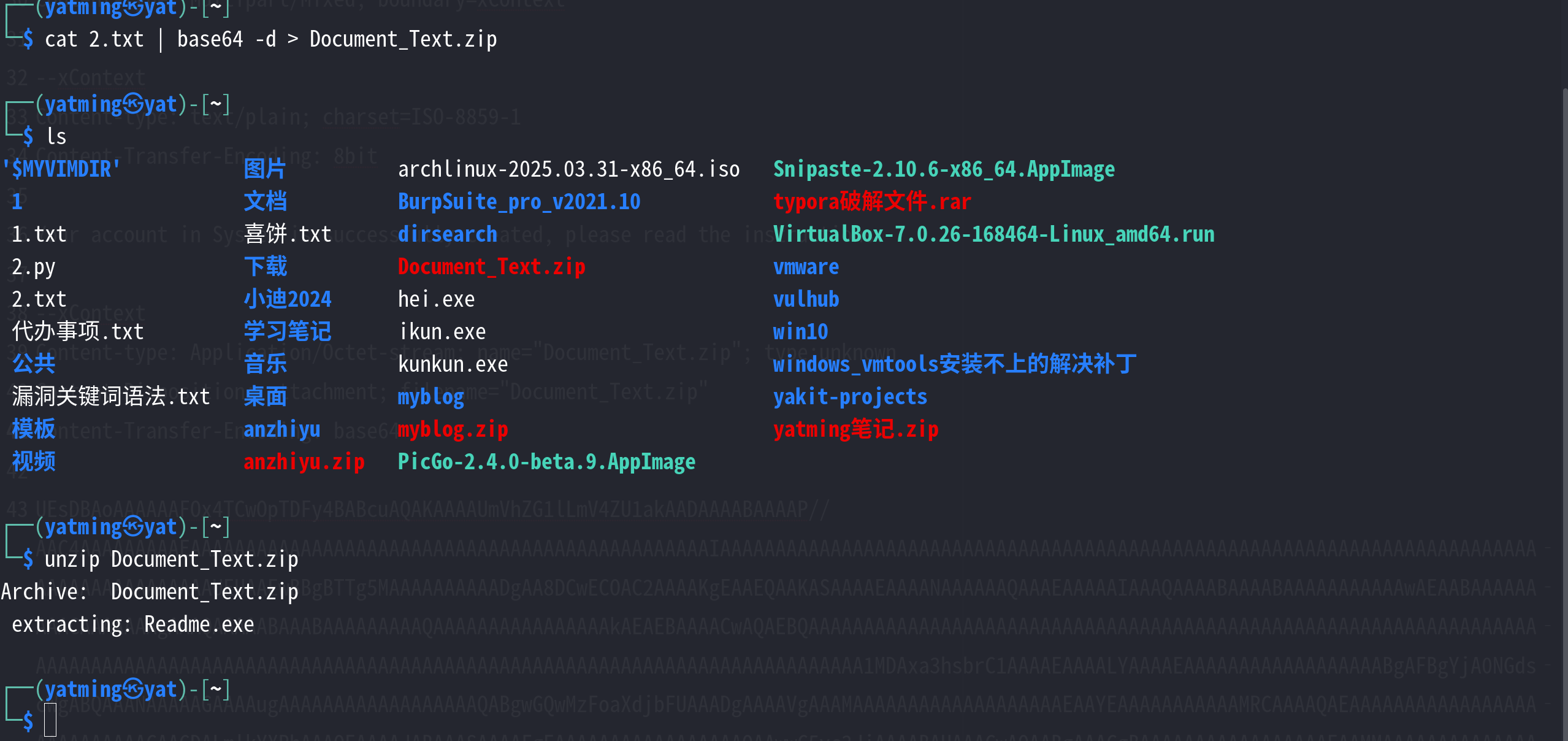

我这里没有小迪提供的附件所以直接使用后面交的方法直接将这个附件编码出来:

1 | 首先将附件中那长串base64的编码放到一个txt文档中,然后将其放到进行base64解码成一个zip格式的文件,为什么这里你知道是zip的格式,因为邮件中的名字的后缀就是zip。 |

得到压缩包之后,在将其进行解压就可以得到这个exe程序。

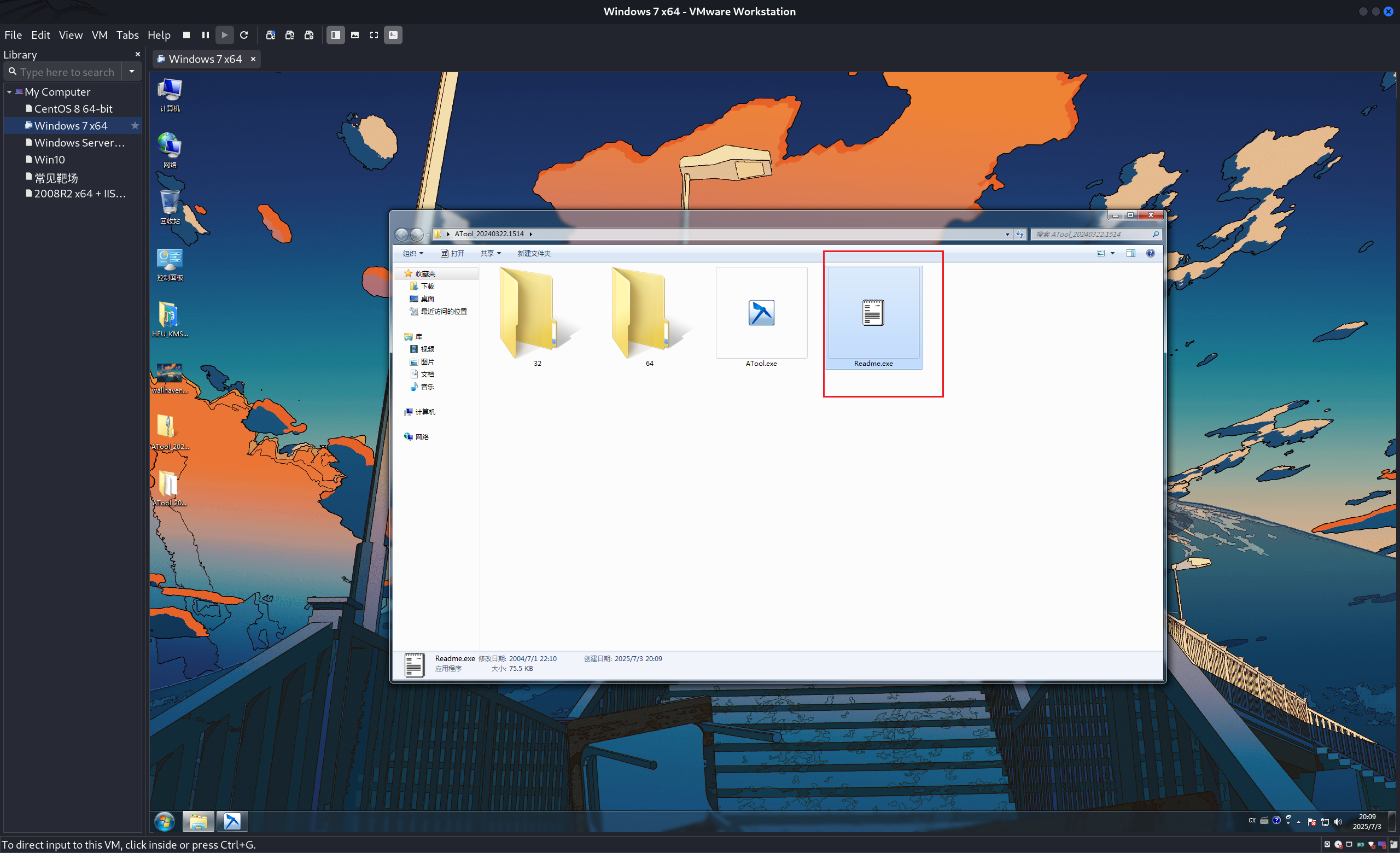

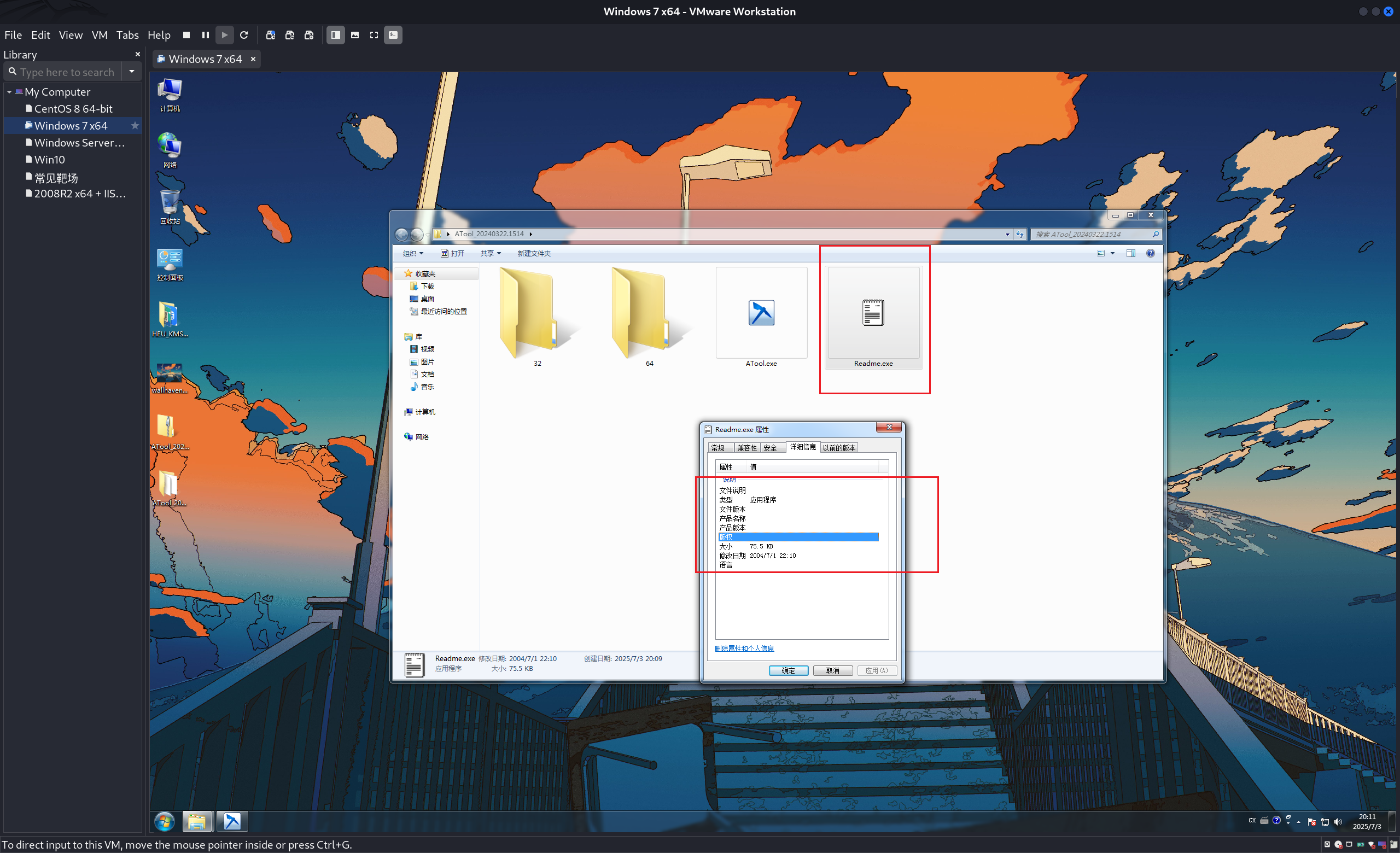

从图标来看就是一个记事本的图标,然后查看详细信息也没有版权信息:

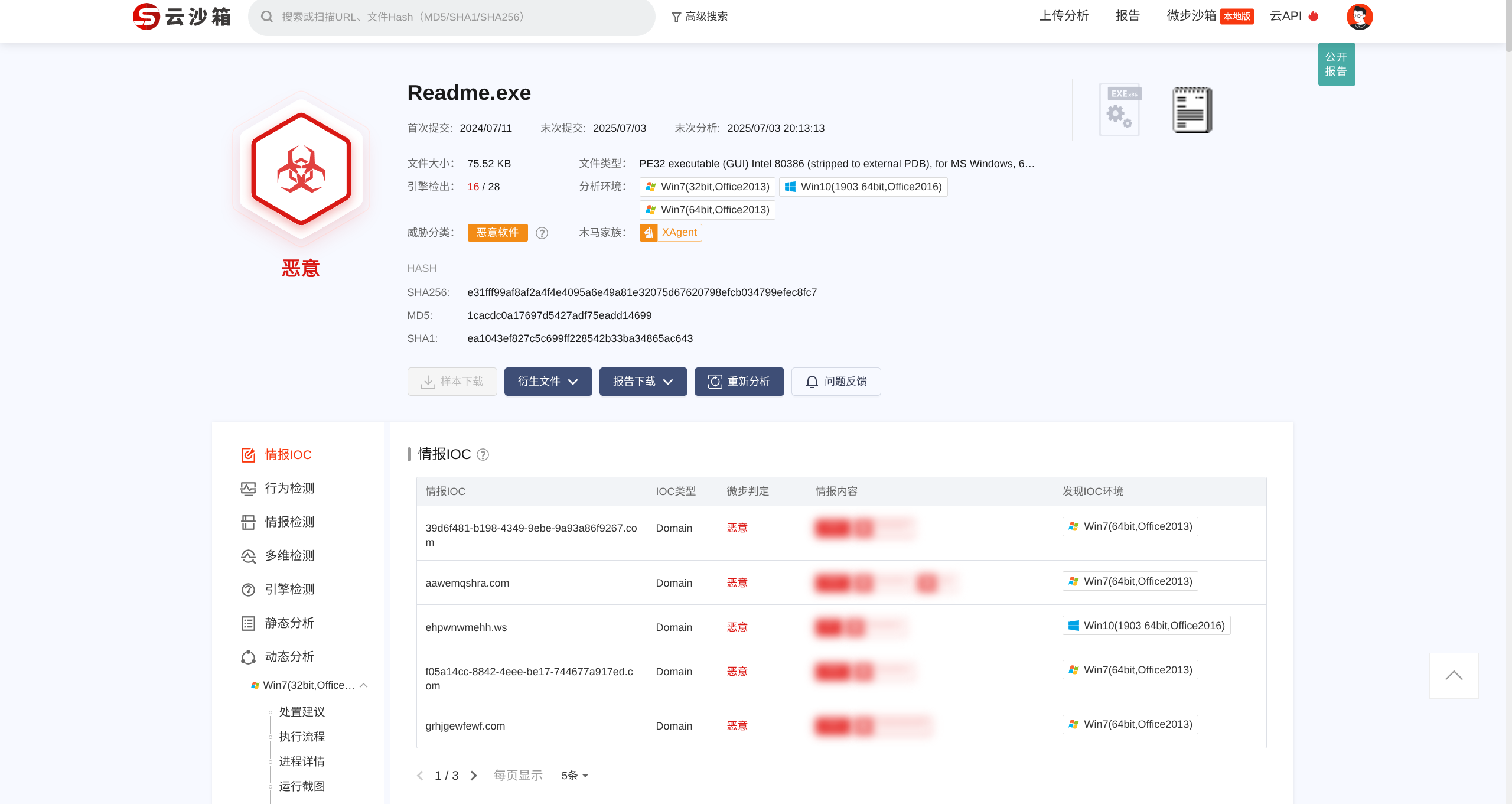

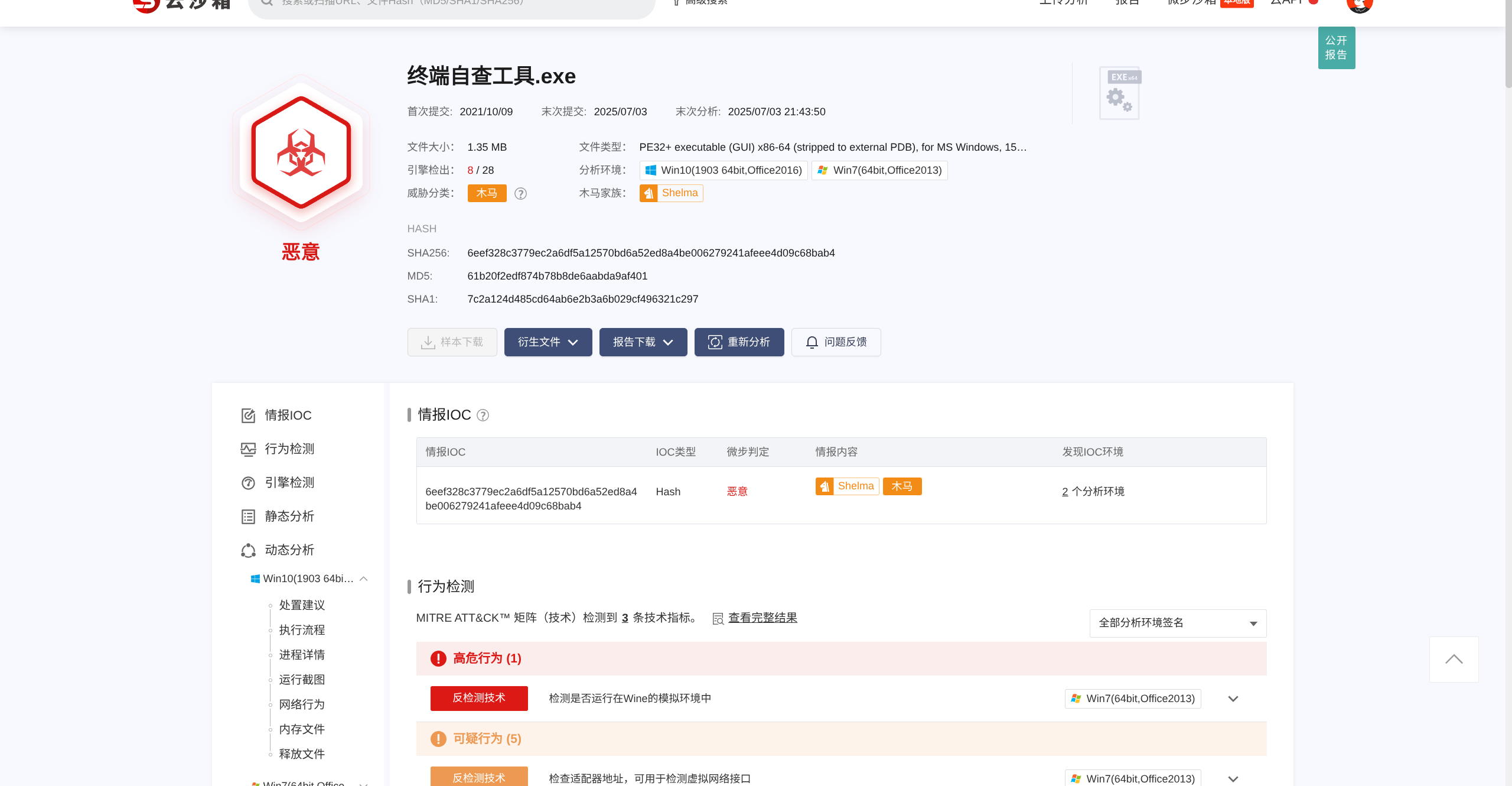

但是但从这些还不能完全进行定性。所以还可以上传到微步在线的云沙箱里面进行查看。

这里就直接定性这个软件是一个恶意文件,那么接着查看报告:

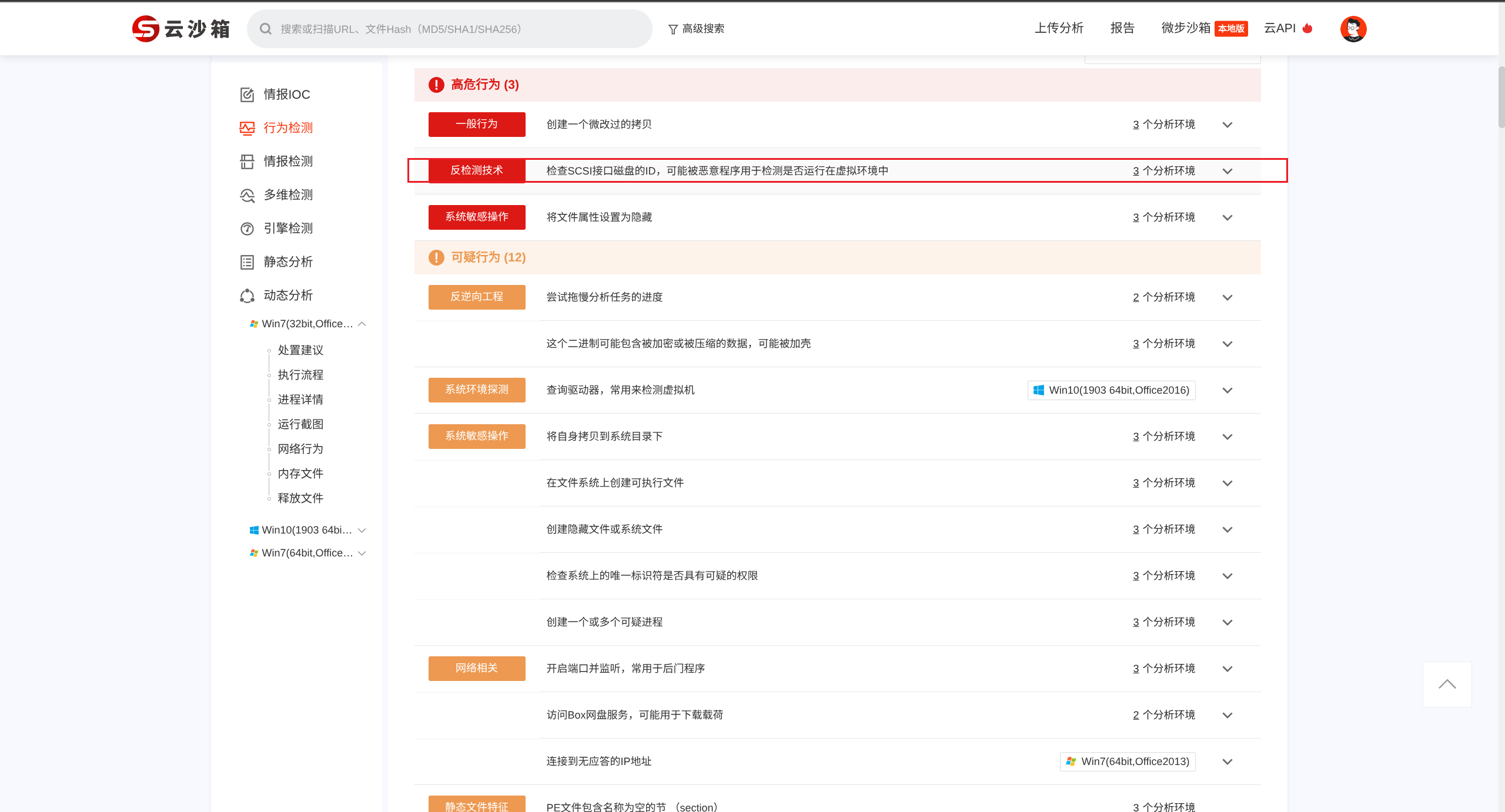

这里还有一个反检测的技术,就是判断目前环境是否是一个虚拟机的环境,如果是一个虚拟机的环境,那么就不执行恶意操作。

这里就是他执行之后的流程,会生成如下的几个文件,然后会执行什么文件。

溯源攻击画像

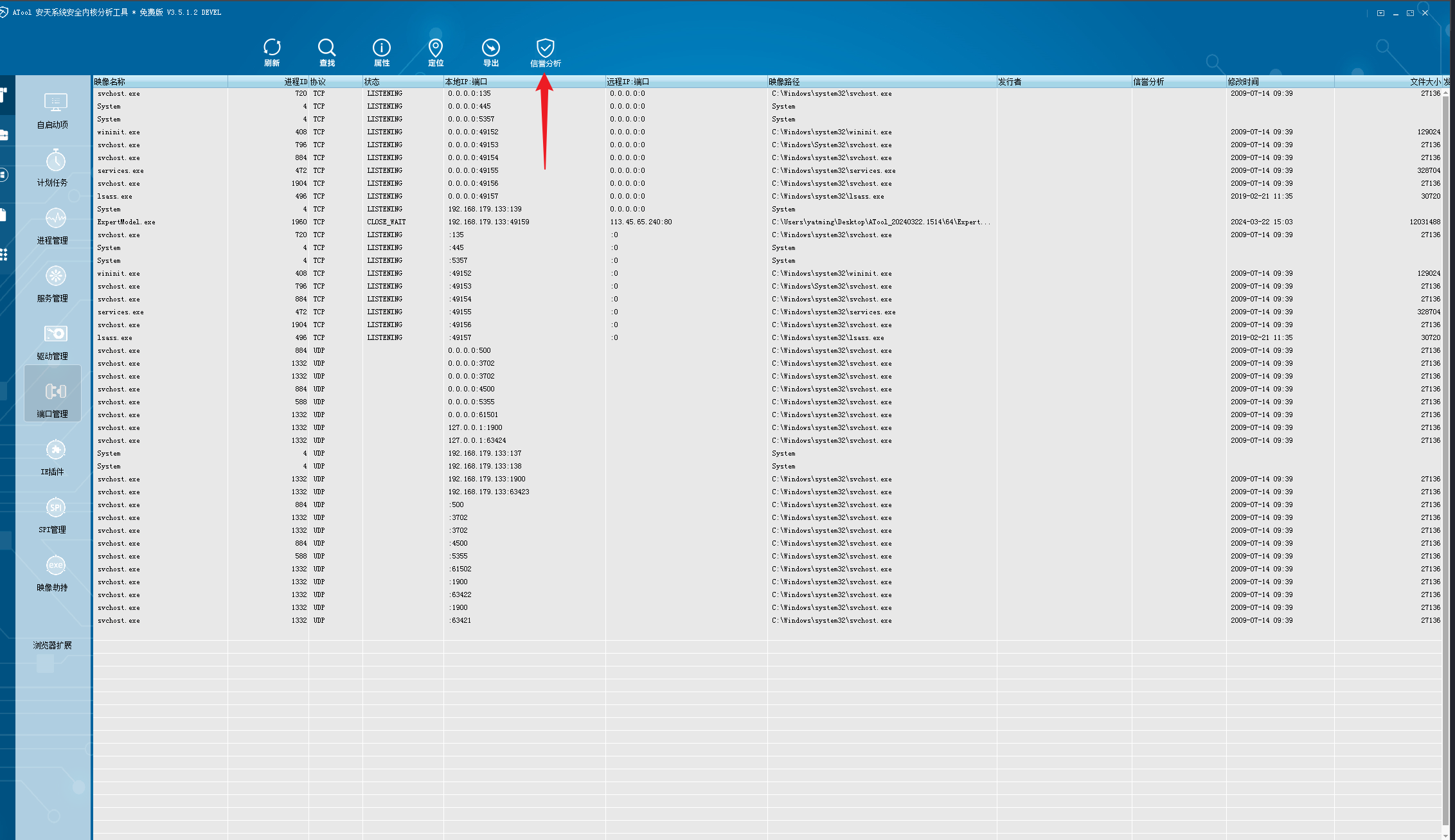

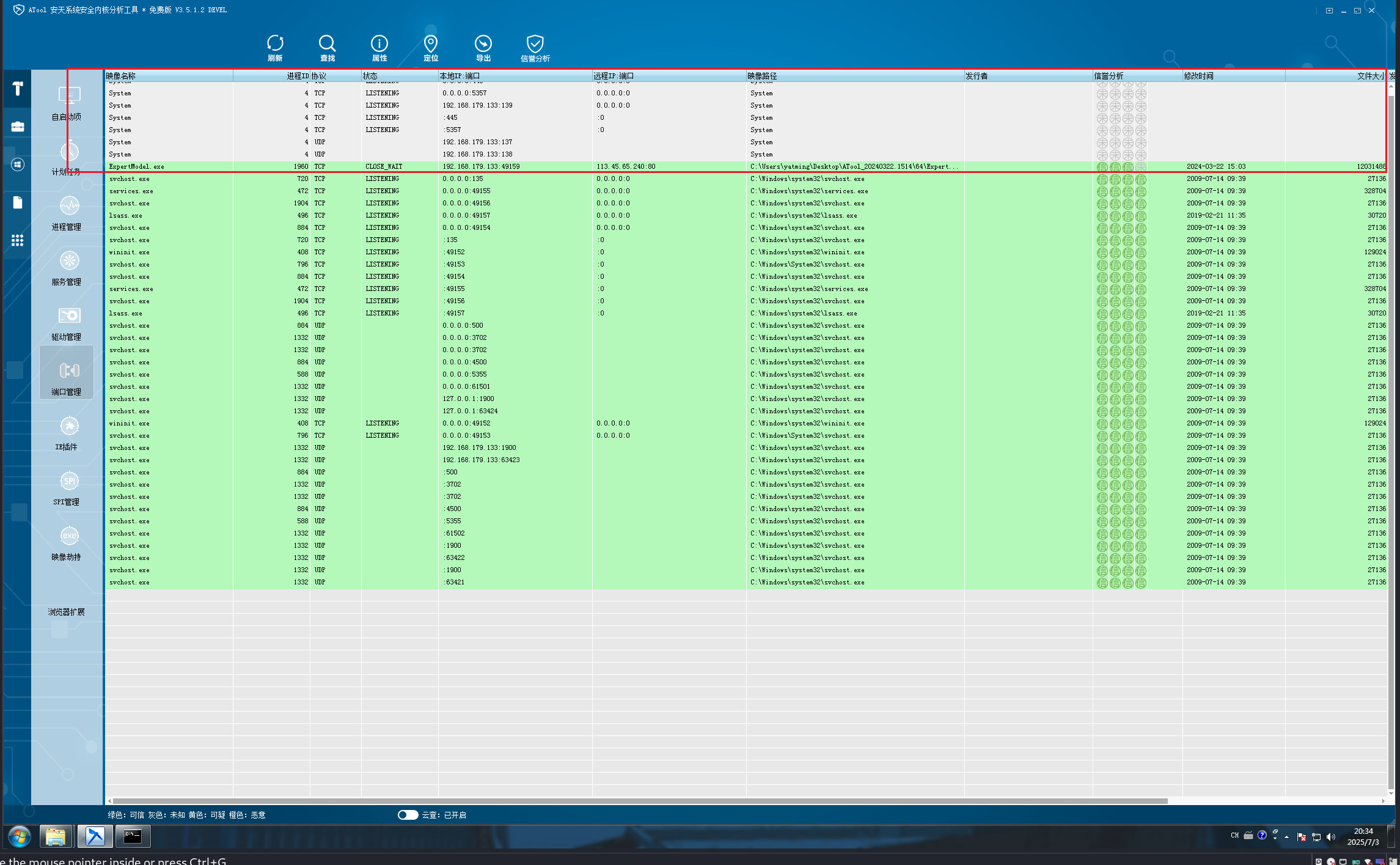

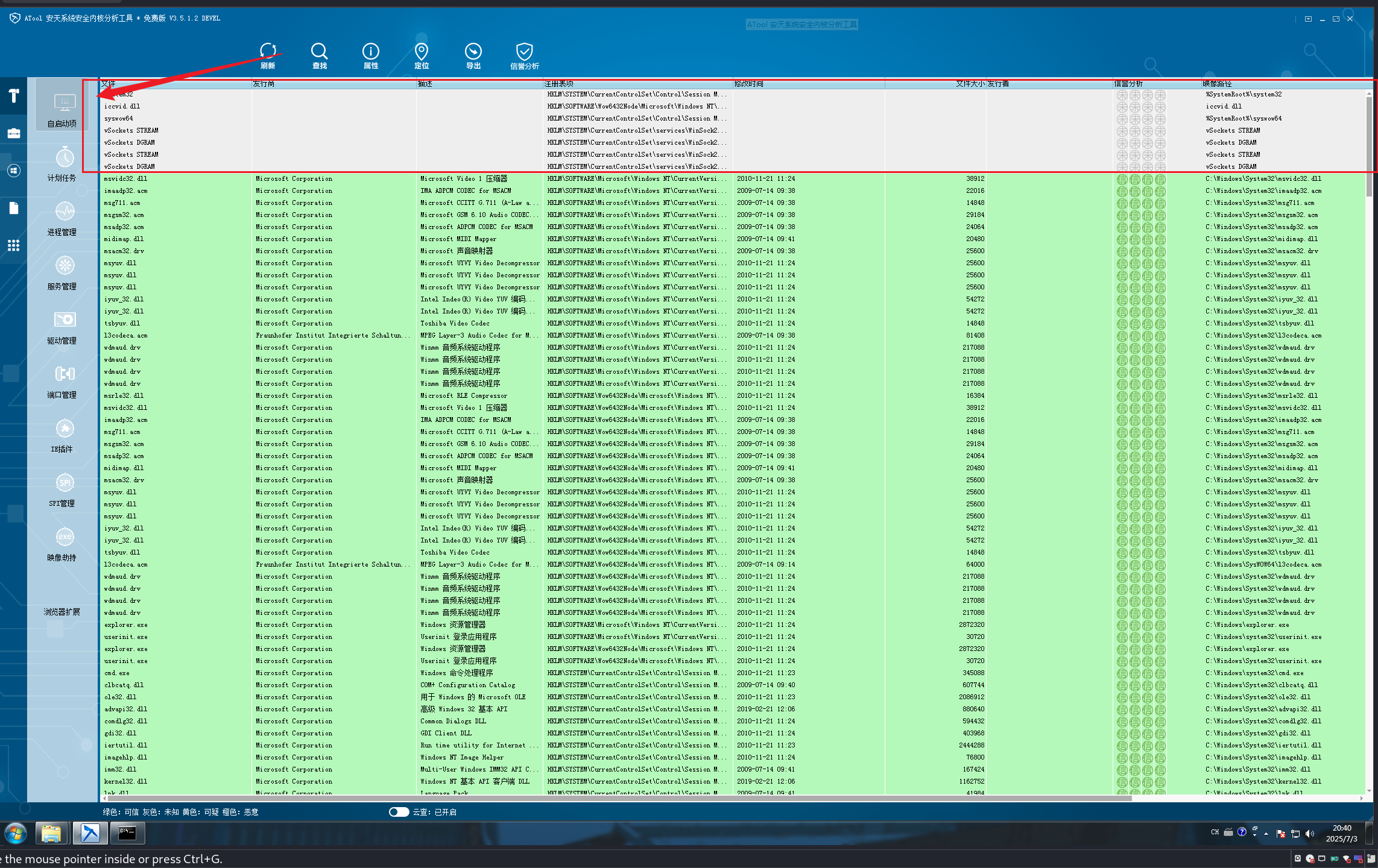

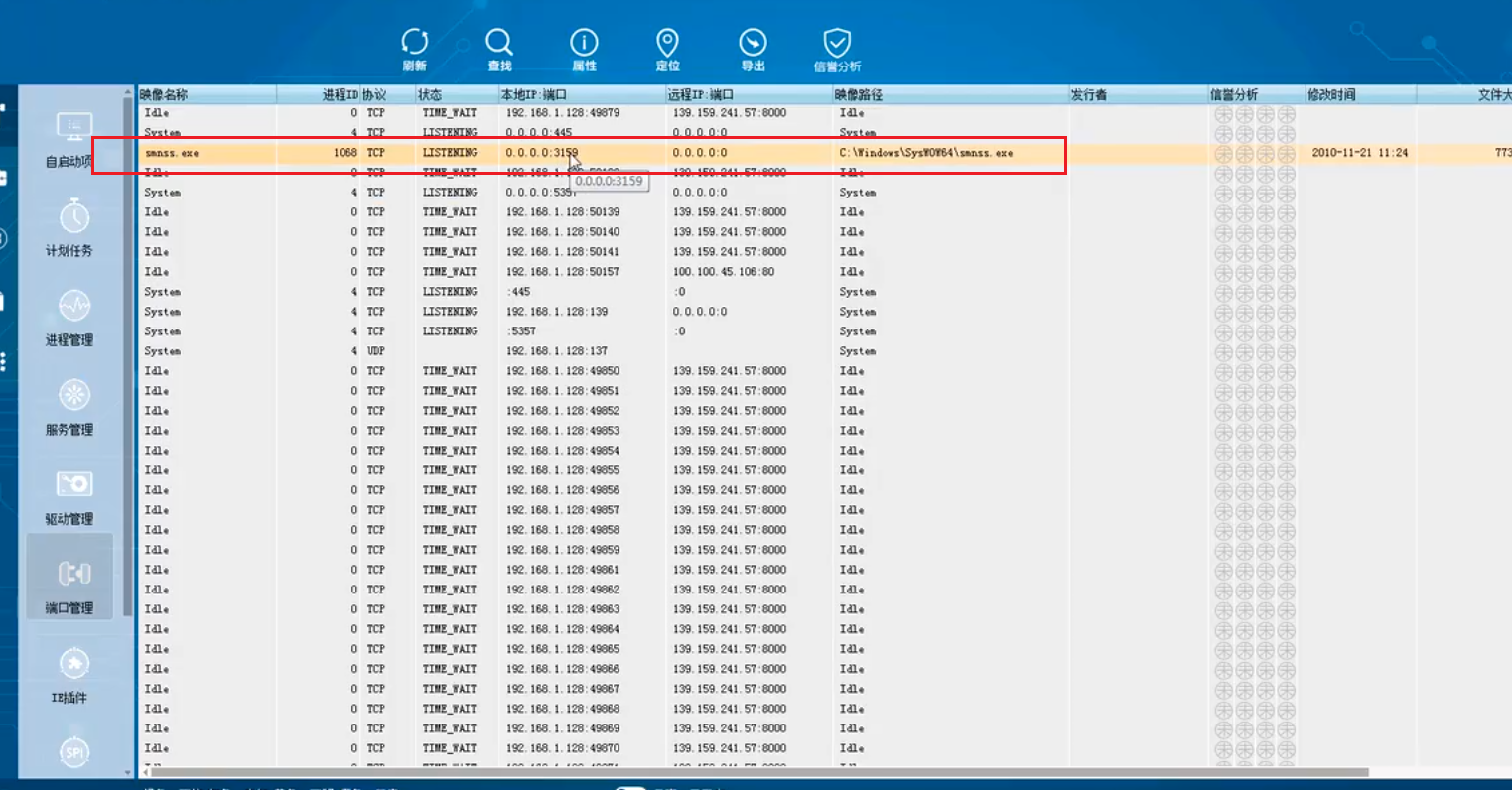

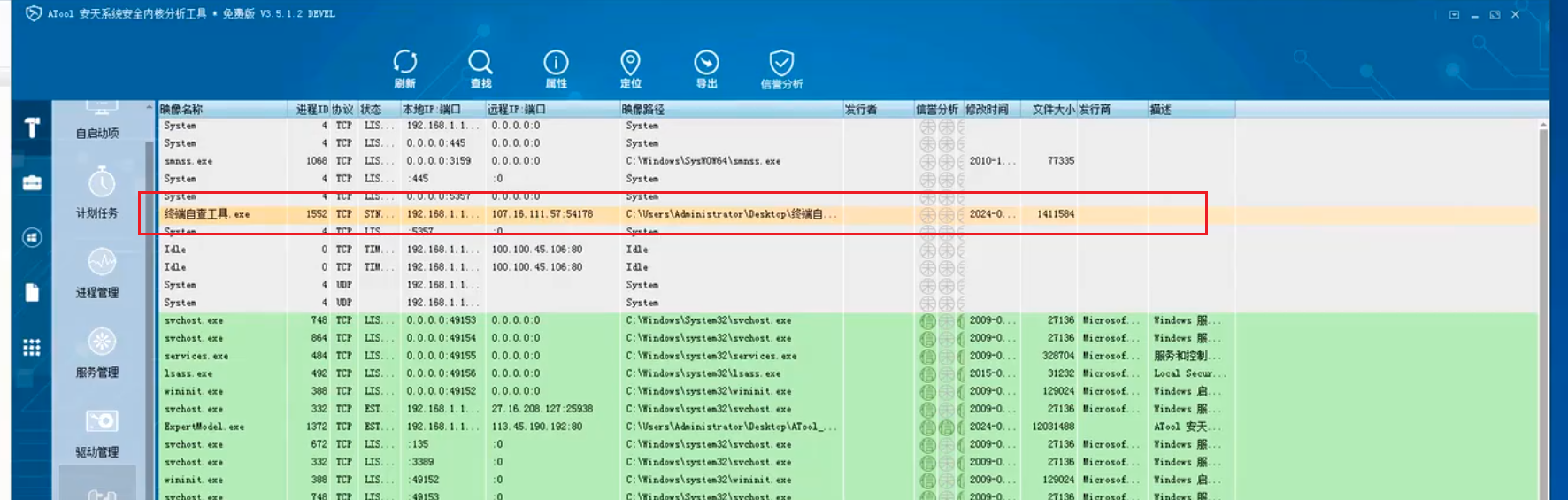

安天这个工具的功能跟火绒剑类似,但是要比火绒剑全面一点,点击这个信誉分析,可以分析出来一些可以的端口

同时还有启动项,计划任务,进程,服务等等,这里就不一一列举了。

当然这里也不是全对,可以做一个参考。

这里由于我没有windows的服务器,所以这里我就使用视频中的截图了。

1 | 一个后门 |

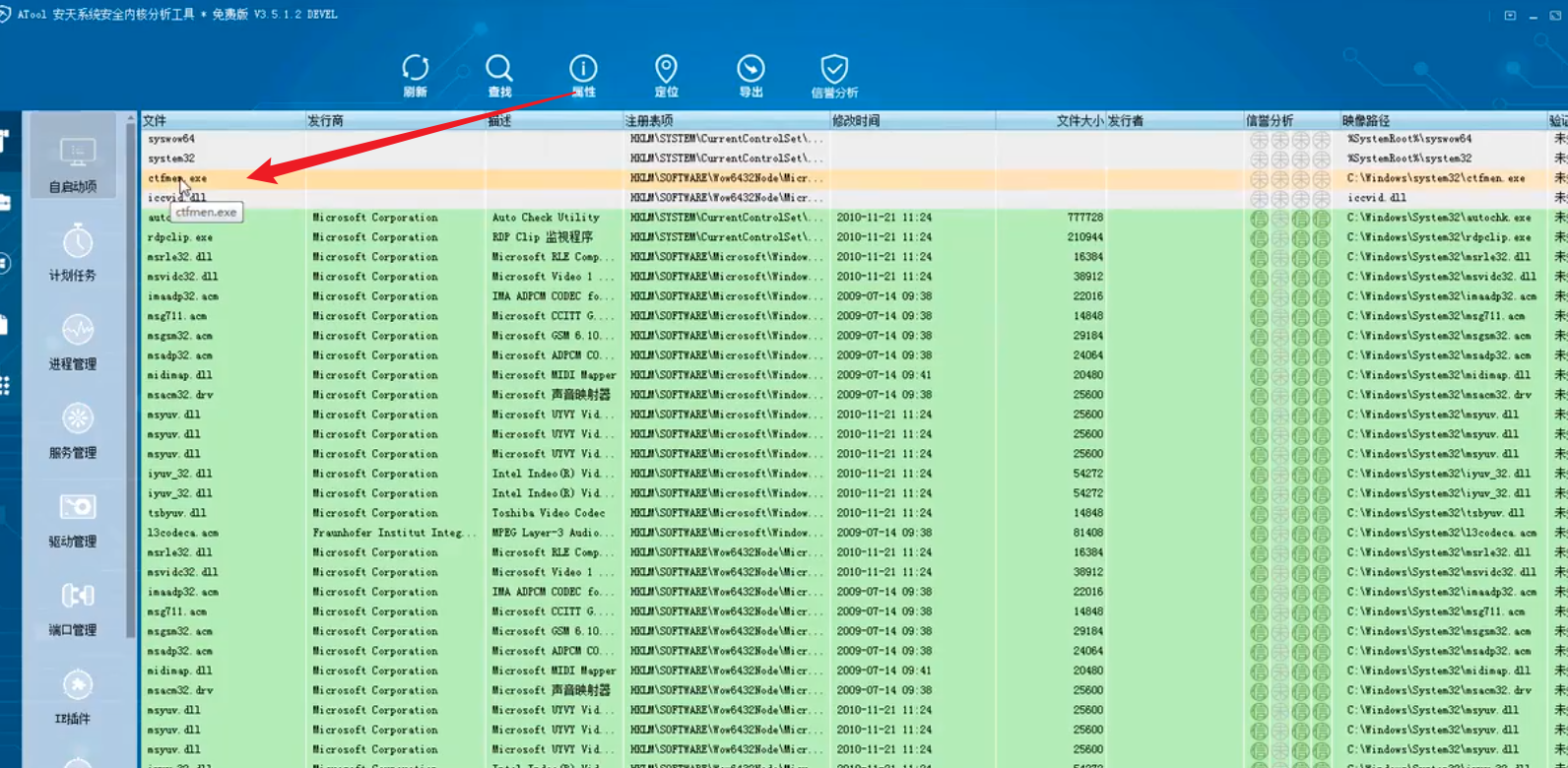

程序运行之后会释放一个文件ctfmen.exe(权限维持):

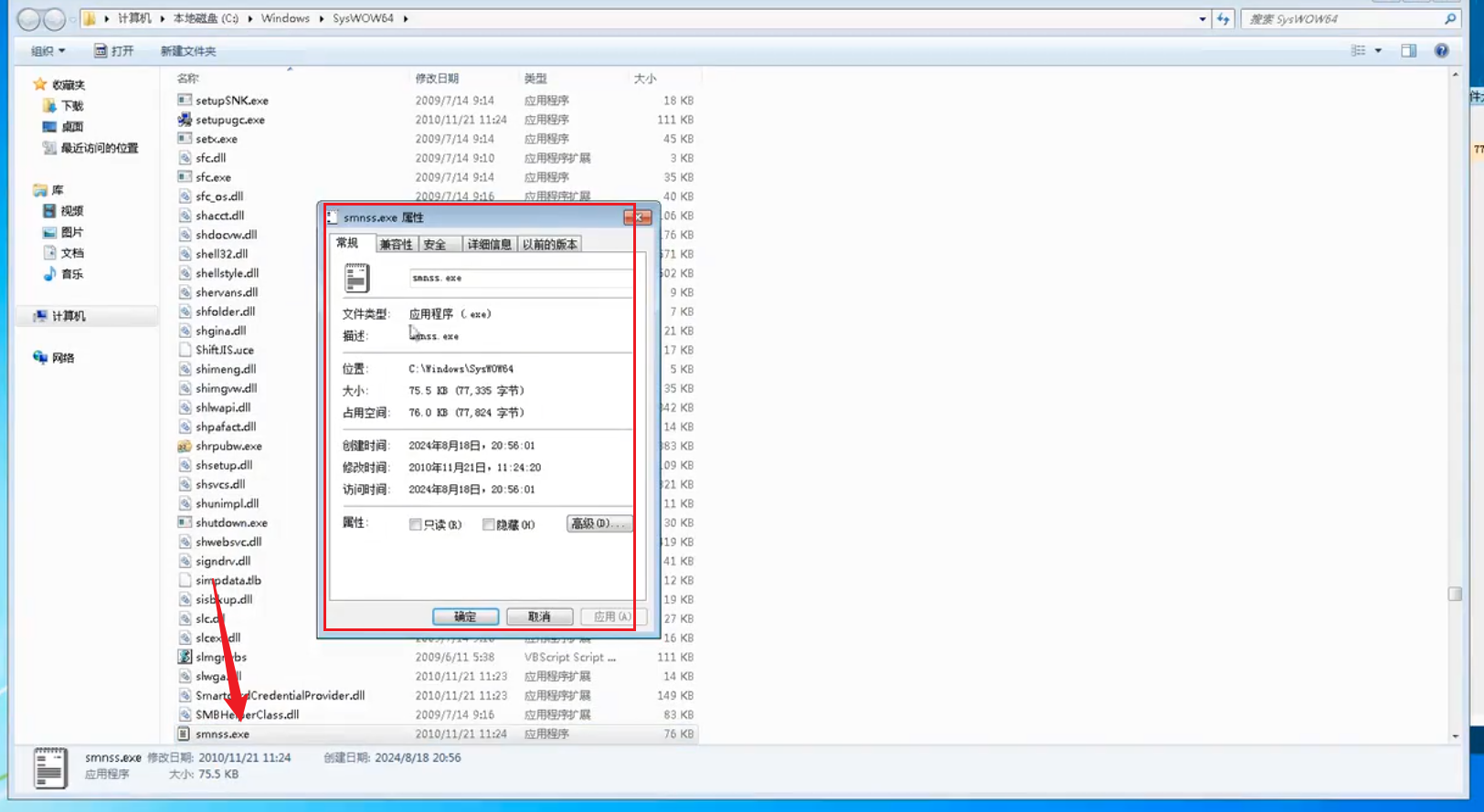

这里从端口这里还可以判断对方做了一个监听的动作,这里对0.0.0.0:3159进行了一个监听。

然后可以定位到这个文件:

那么想要更加细致的分析这个病毒,如果你会逆向直接自己逆向分析就好,但是如果你不会逆向你就需要找看看有没有前人对这个病毒分析过,如果没有,只能自己看看这个病毒的特征,然后可以写到哪就写到哪。

分析文章:https://mp.weixin.qq.com/s/gFbewpQrWNTnsVpDzI1OQw

真实护网案例

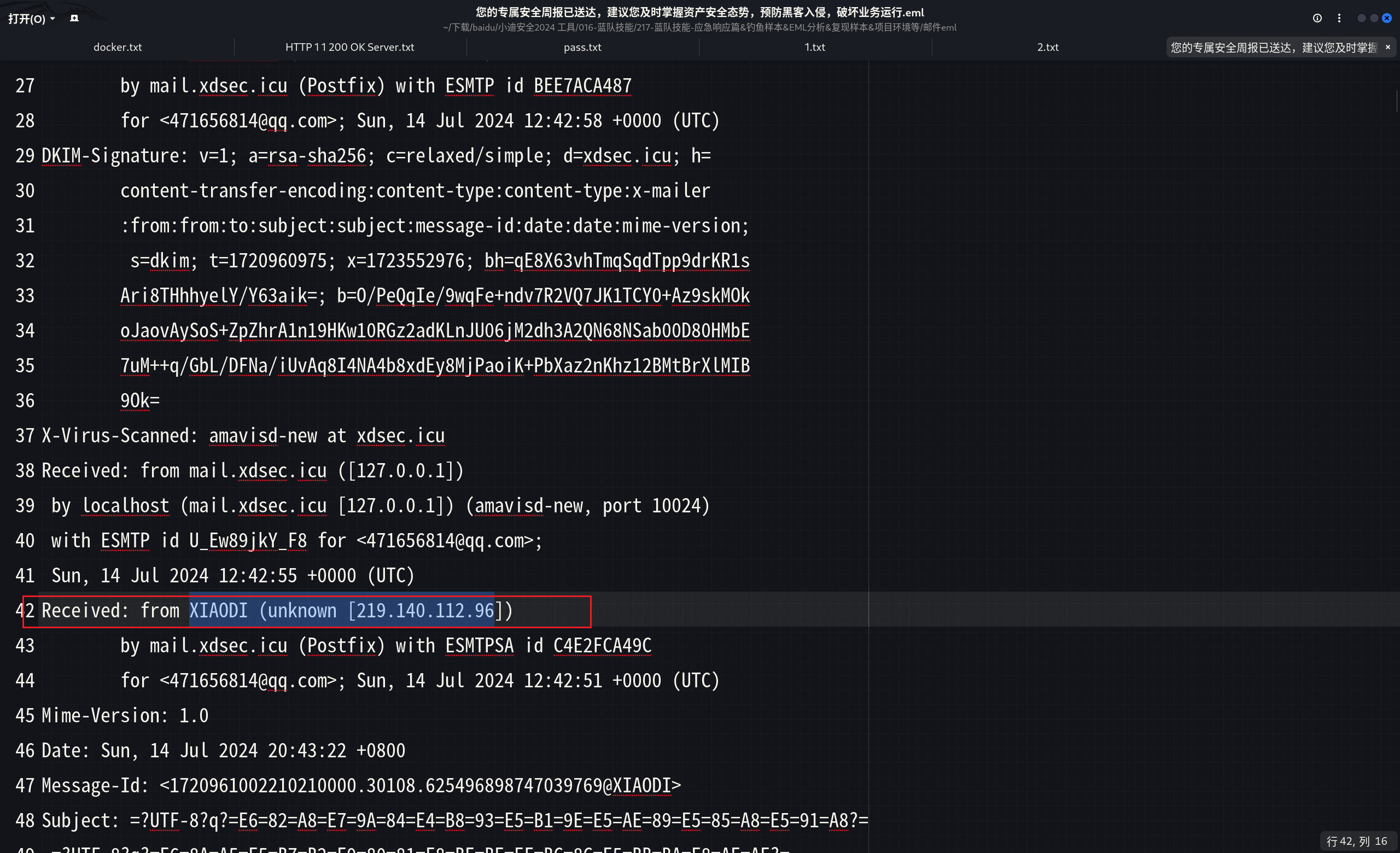

有时候并不会说直接给你服务器的最高权限,或者将服务器应急关闭下线了,不会说是让你怎么分析就怎么分析,有的时候只有一封邮件原文,那么这个时候你又该怎么进行分析呢?

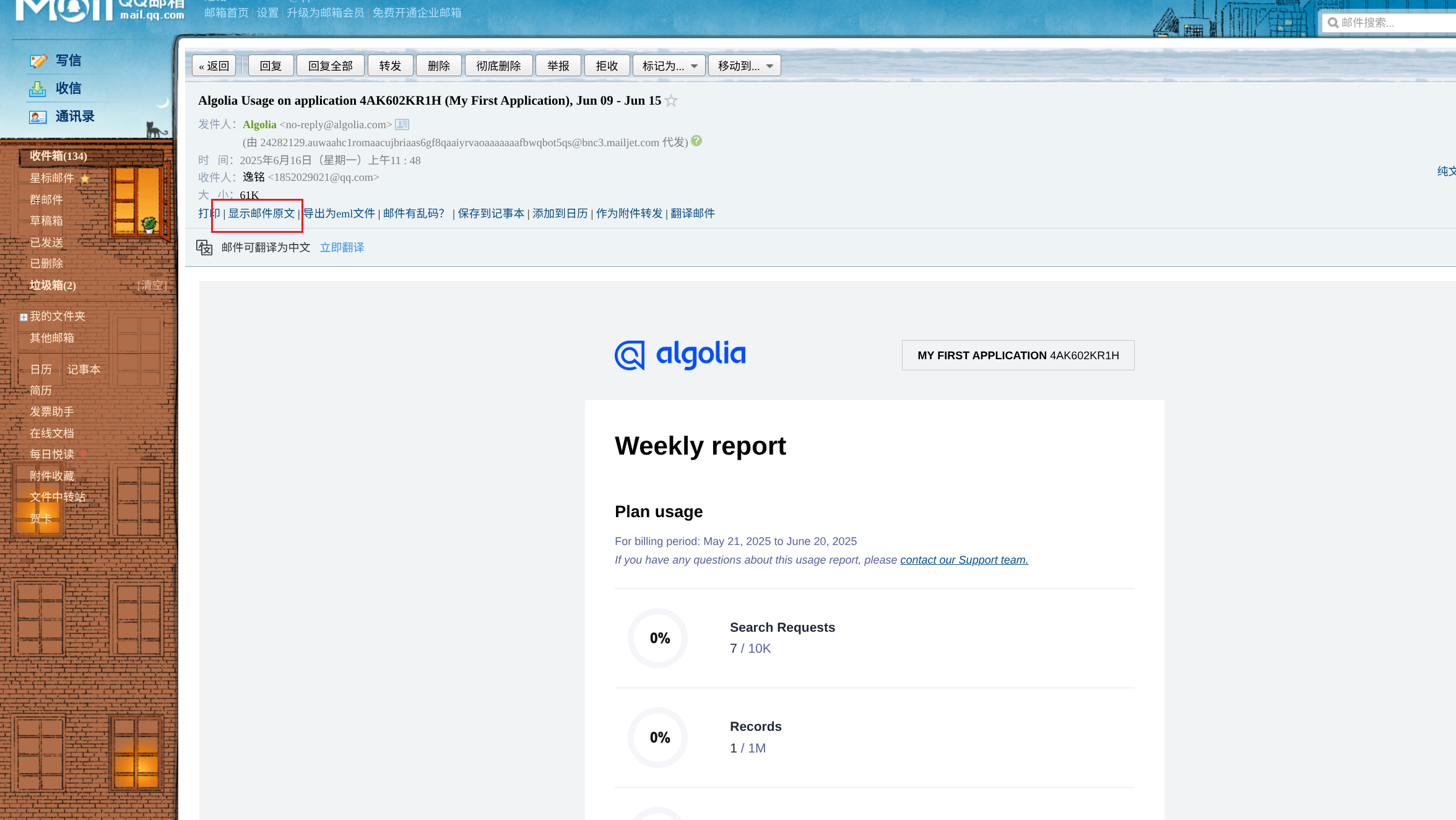

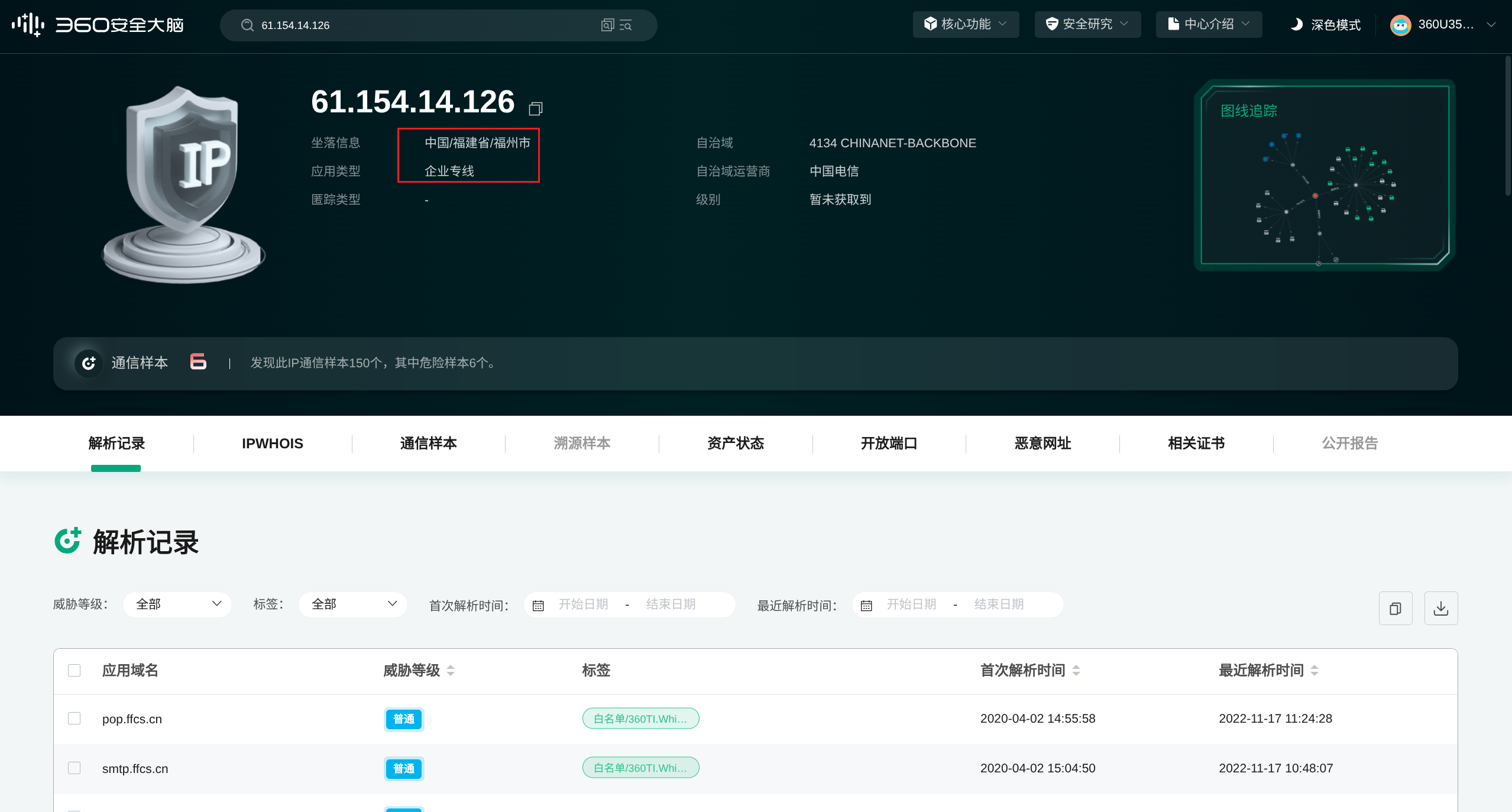

这里微步在线没有查询次数了,所以使用360的情报分析

这里指向的是福建的一个企业,域名也是正常的。

这里的域名同样也是一个白名单,那么怎么和攻击扯上关系呢?

有一种可能就是这个公司的服务器被人拿下过,然后攻击者使用该公司的邮件服务器进行钓鱼攻击的。

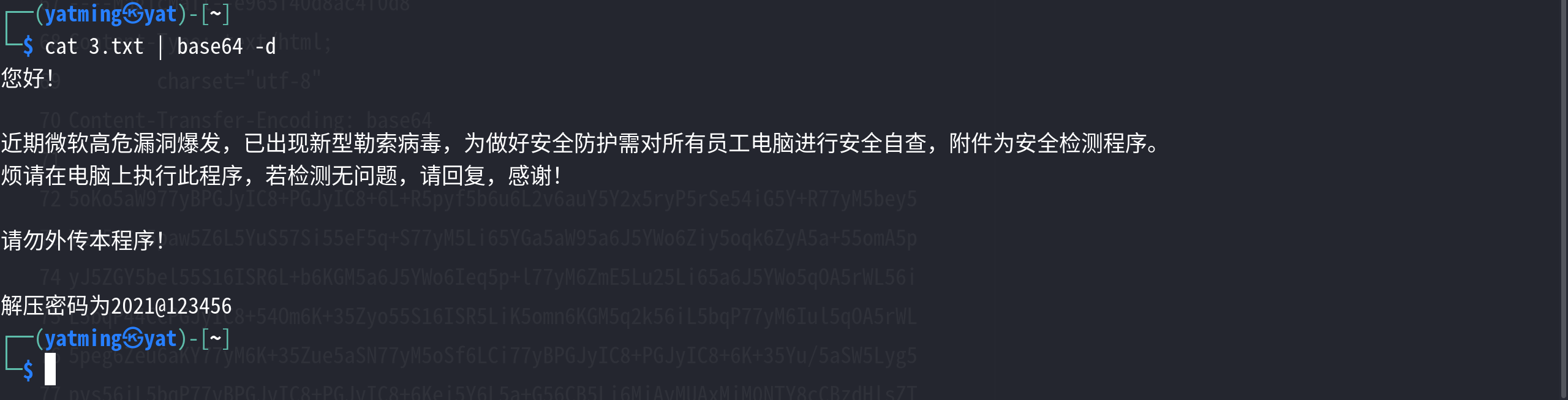

接着邮件原文往下看,看到正文使用base64进行编码了,所以这里要对其进行解码,并且将附件还原出来:

邮件正文:

1 | cat 3.txt | base64 -d |

同样是将这个base64的内容,放到这个文本中,然后对其进行解码输出就行,其实你放到那种在线解码的平台同样可以解码出来。

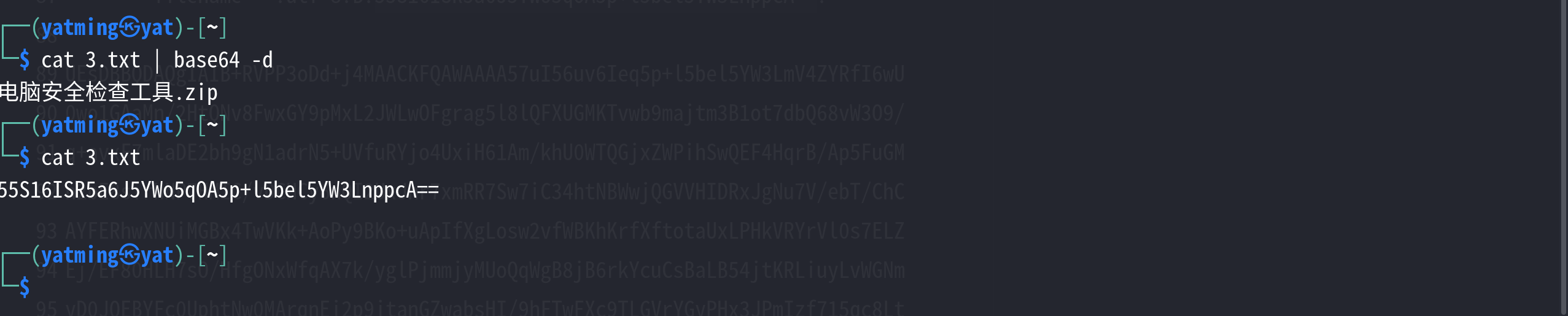

邮件附件:

首先得到文件名,得到后缀是zip。

然后对内容进行解码,得到zip的压缩包。

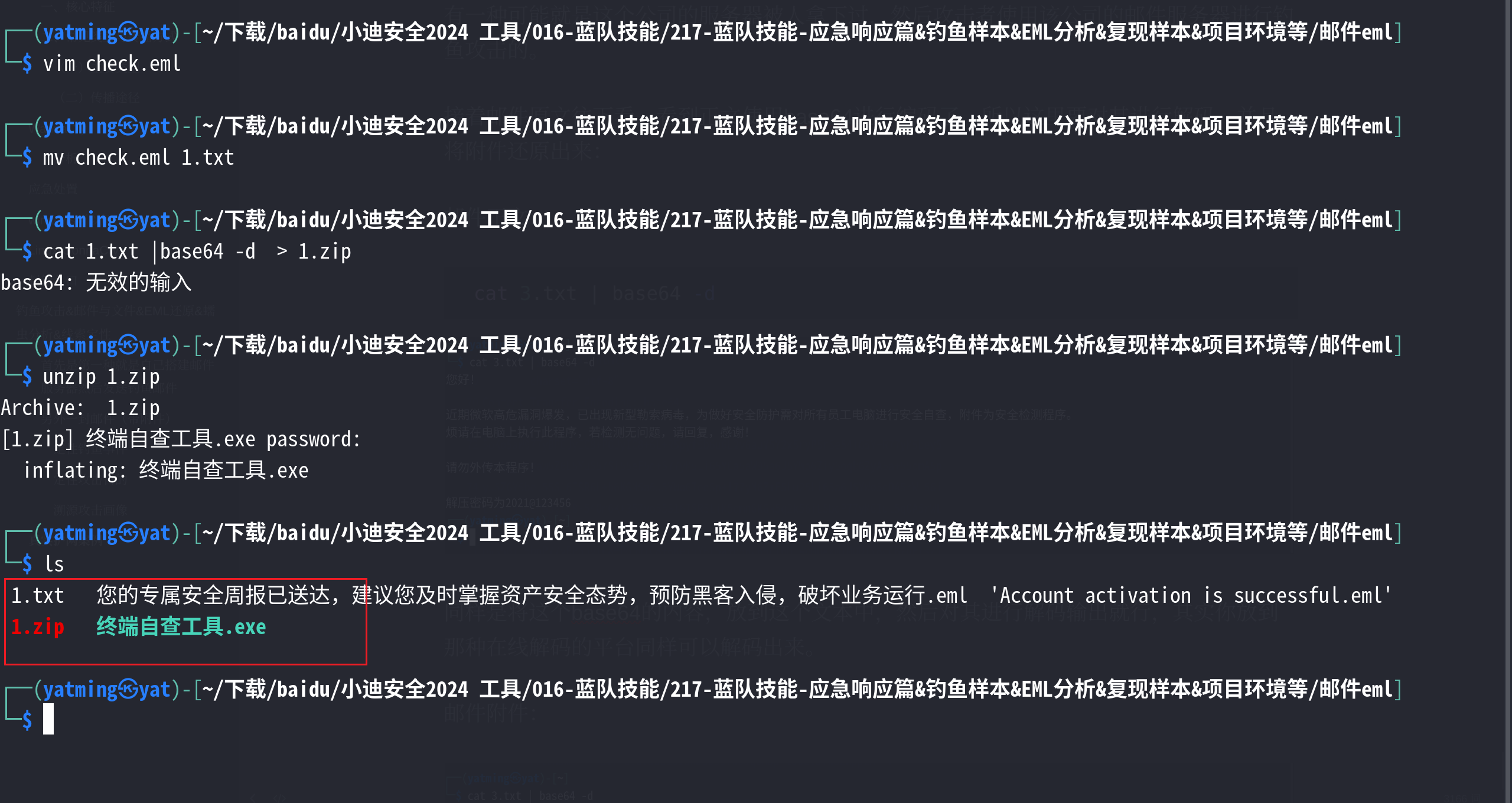

1 | 如果你的物理机是linux的话,比如我的就是kali,那么你直接使用文档编辑器打开会卡死,这里我就使用vim进行打开,然后对其进行解码,但是第一次解码之后的压缩包解压不了,排查一番,判断是原文的内容里面有回车,所以需要去除回车: |

将得到的这个exe上传到威胁情报平台。

这里得到一个ip地址:

执行之后发现有一条外连。和威胁情报中的是一样的。