第222-223天:应急响应篇&Rookit后门&进程提取&网络发现&隐藏技术&Linux杀毒 &OpenArk

第222-223天:应急响应篇&Rookit后门&进程提取&网络发现&隐藏技术&Linux杀毒 &OpenArk

Yatming的博客转载链接:https://blog.csdn.net/m0_60571842/article/details/143886658?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522bc34fddd9fe6c02c7e00b5a35b709746%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fblog.%2522%257D&request_id=bc34fddd9fe6c02c7e00b5a35b709746&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~blog~first_rank_ecpm_v1~rank_v31_ecpm-11-143886658-null-null.nonecase&utm_term=%E8%93%9D%E9%98%9F%E6%8A%80%E8%83%BD&spm=1018.2226.3001.4450

综合分析工具箱:https://github.com/BlackINT3/OpenArk

一、演示案例:蓝队技能-Rookit技术-Win系统&进程隐藏&网络隐藏

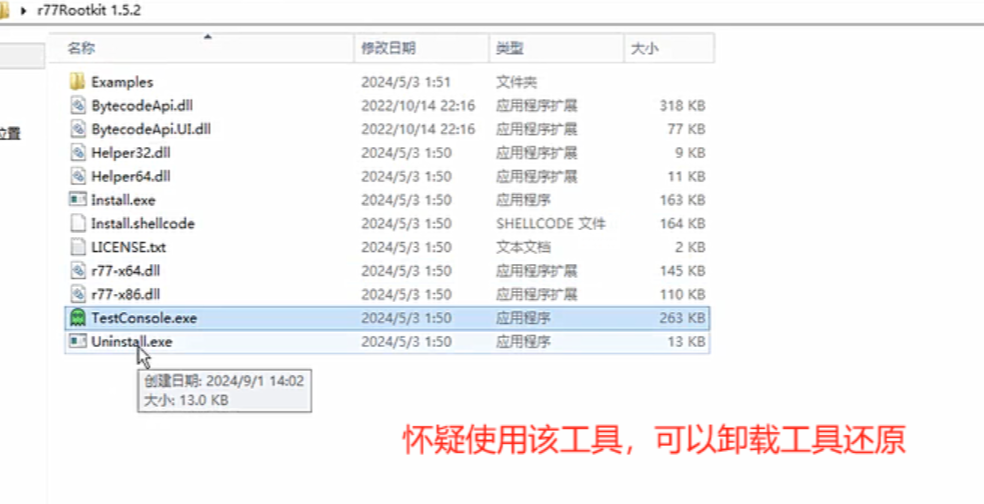

演示项目:https://bytecode77.com/r77-rootkit

进程隐藏,网络隐藏,文件隐藏,注册表,启动项等

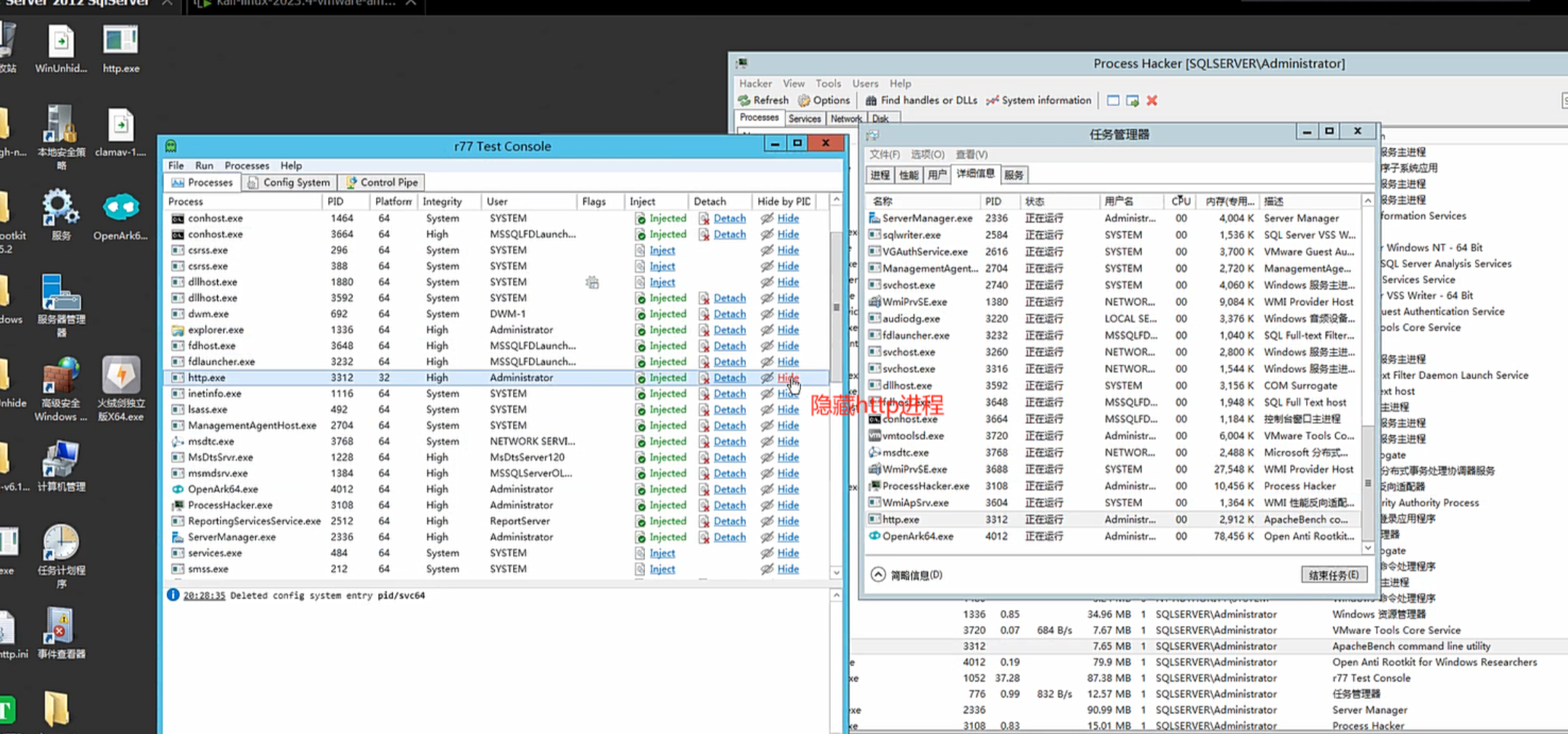

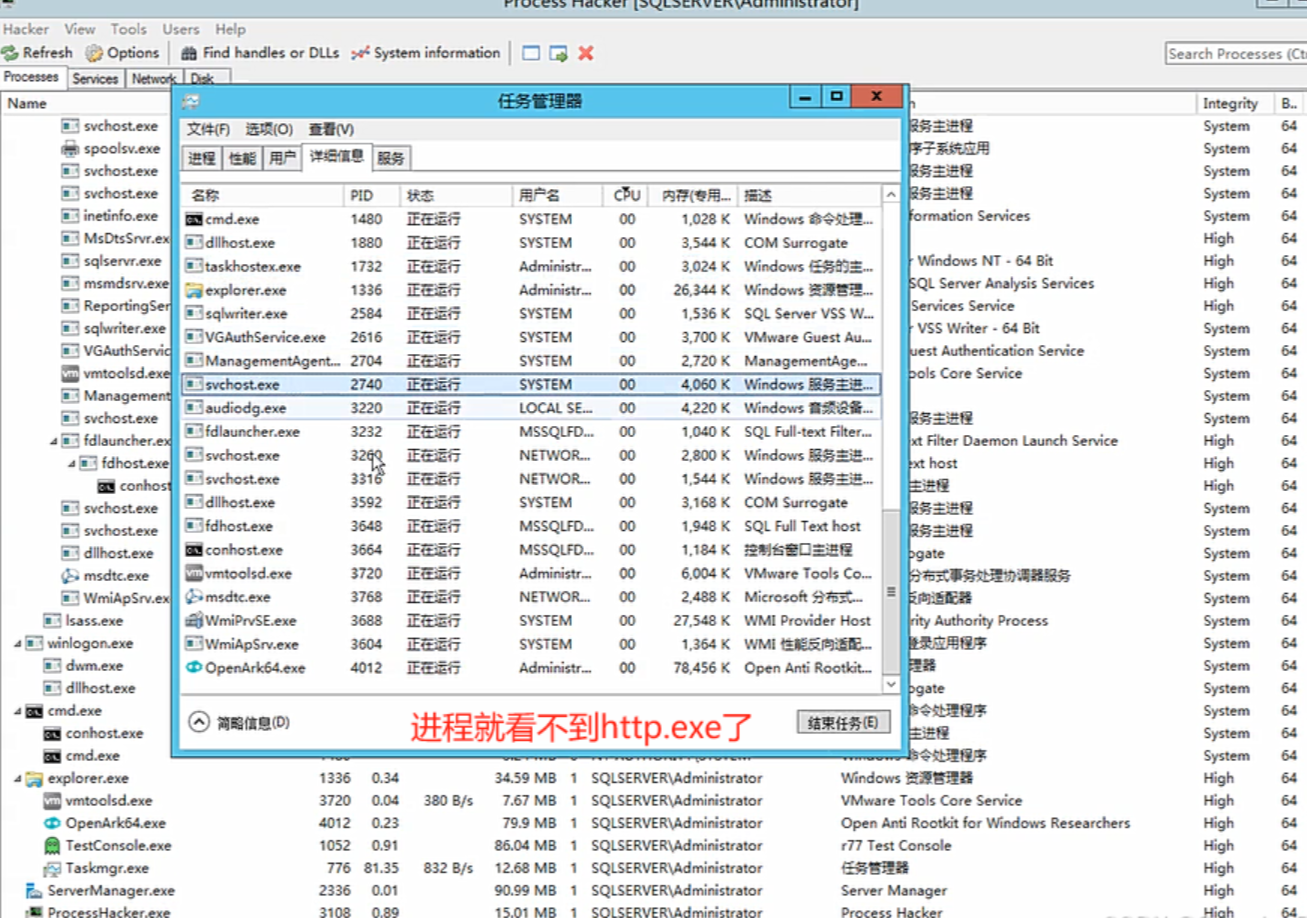

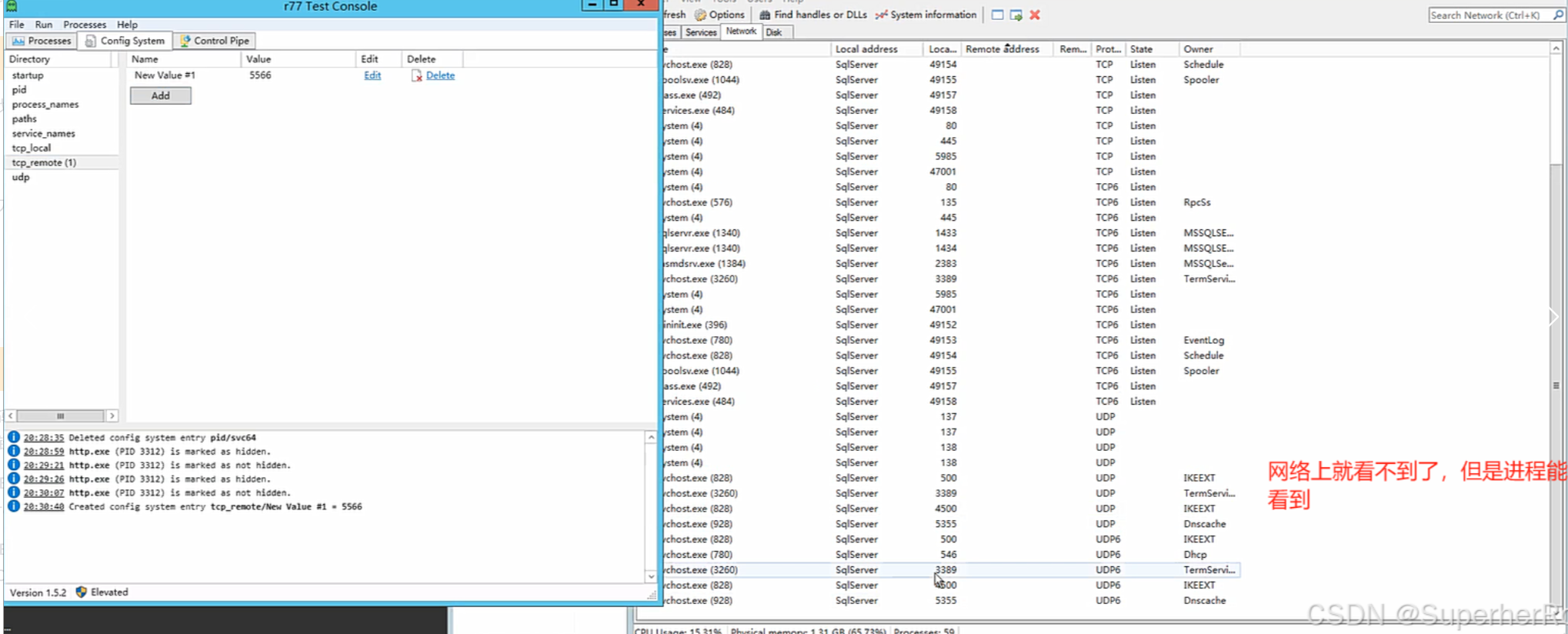

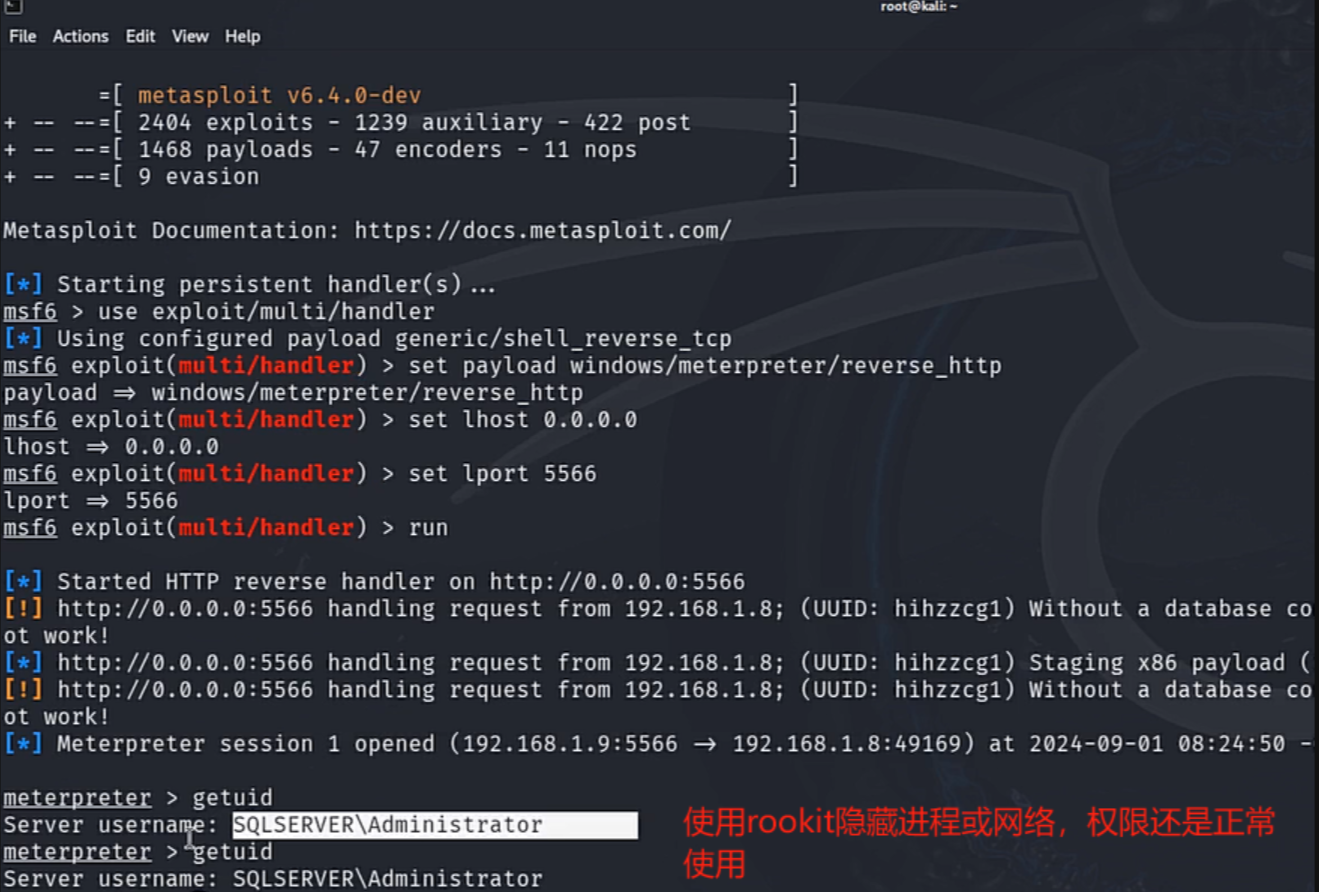

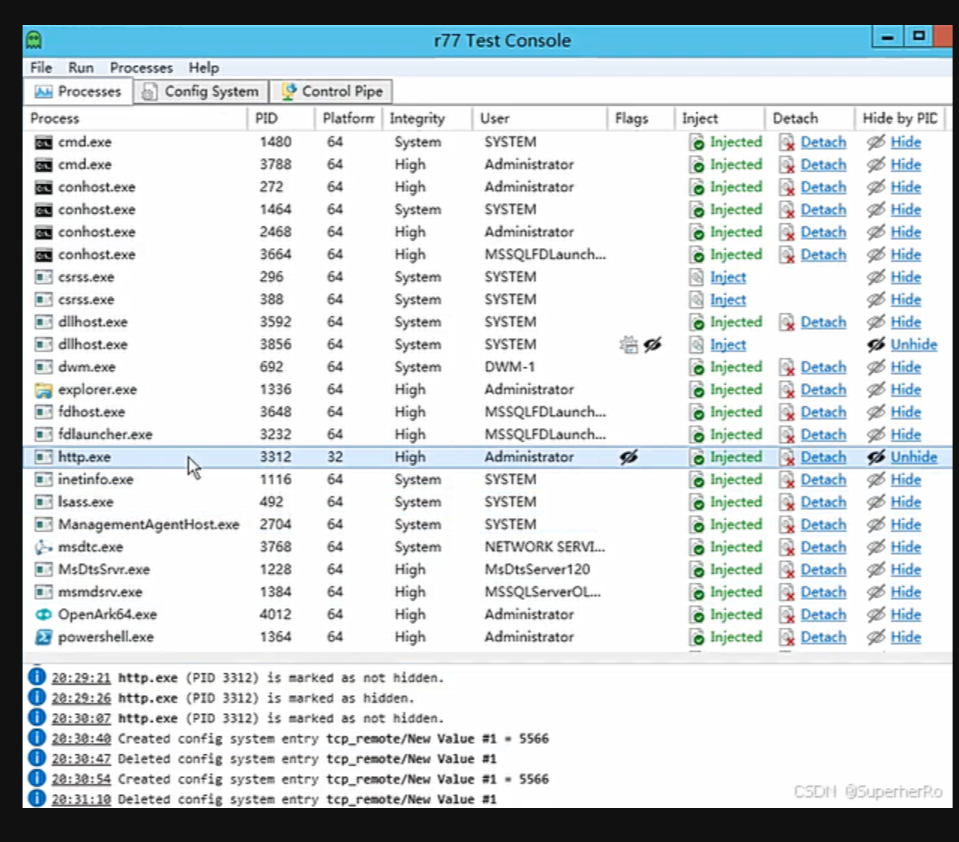

1、进程隐藏

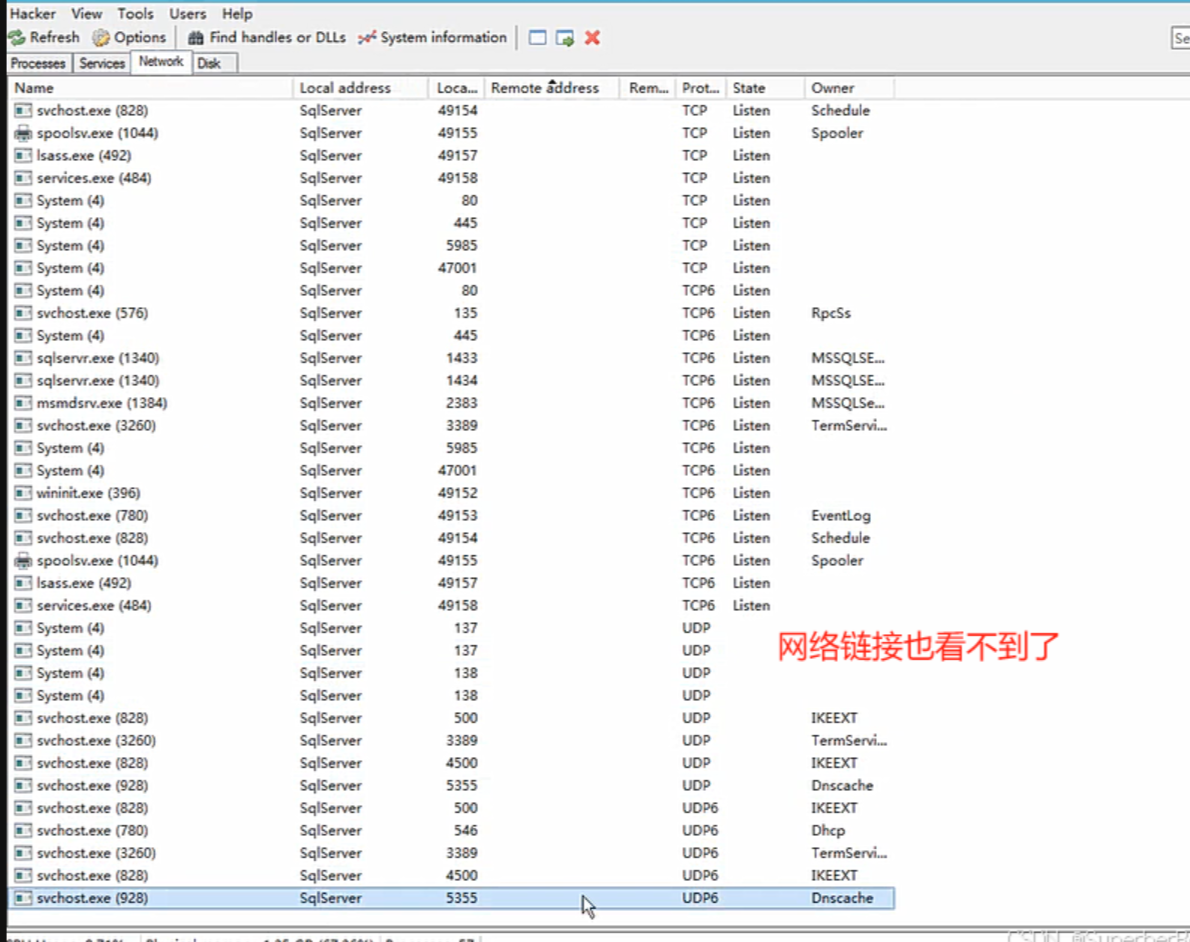

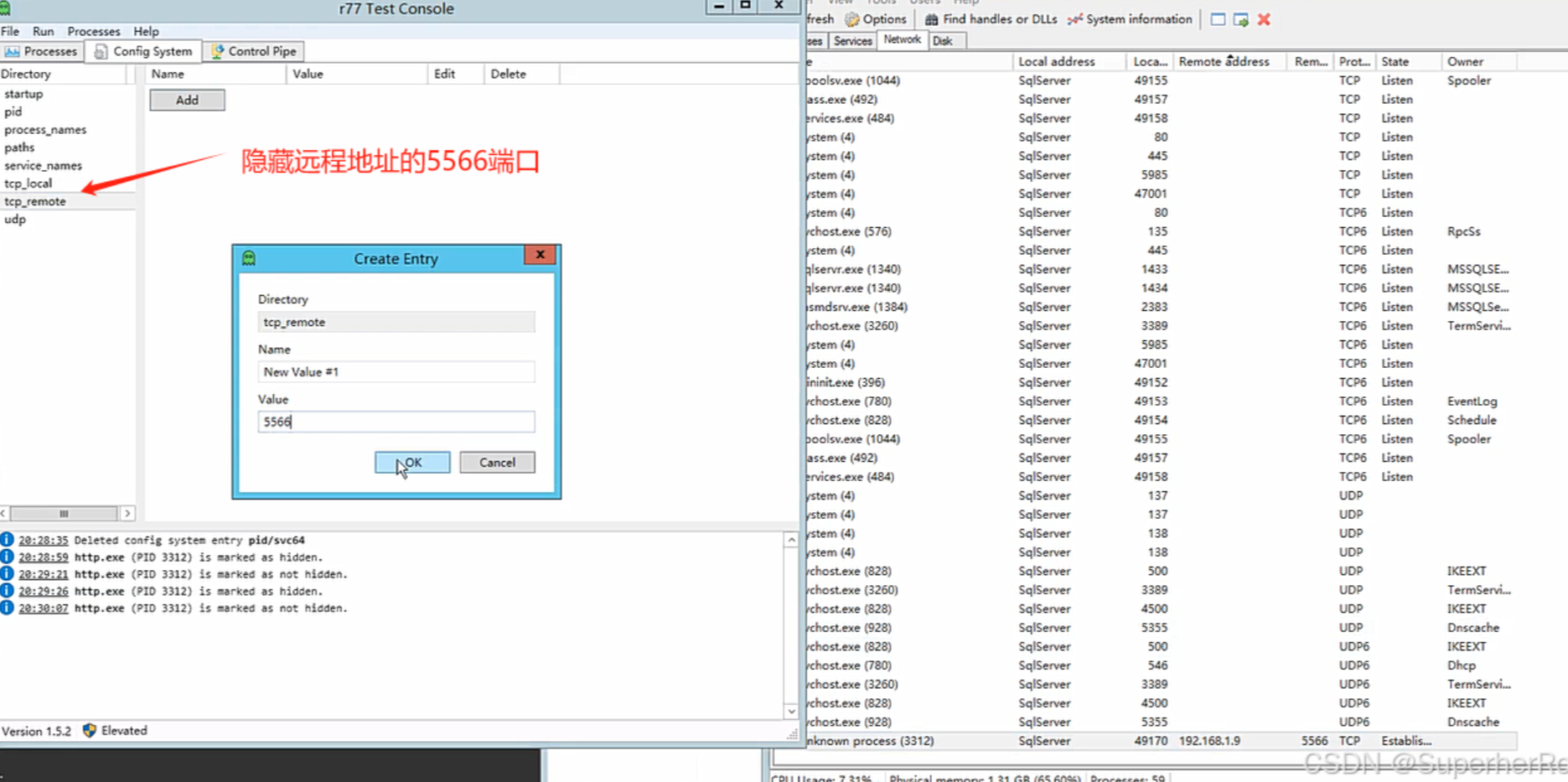

2、网络链接隐藏

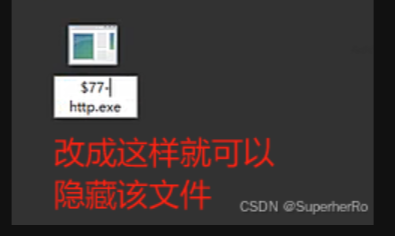

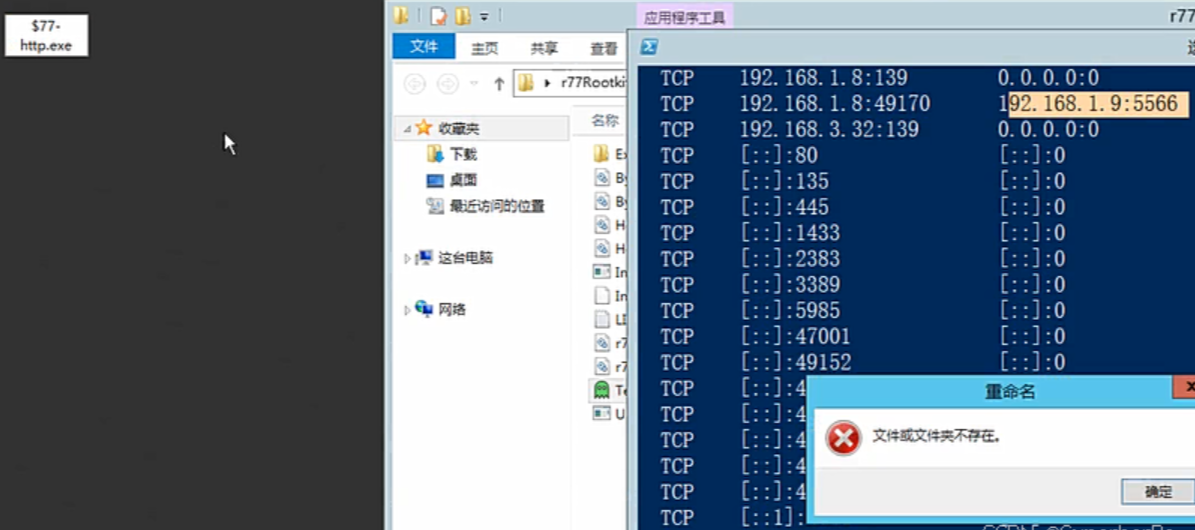

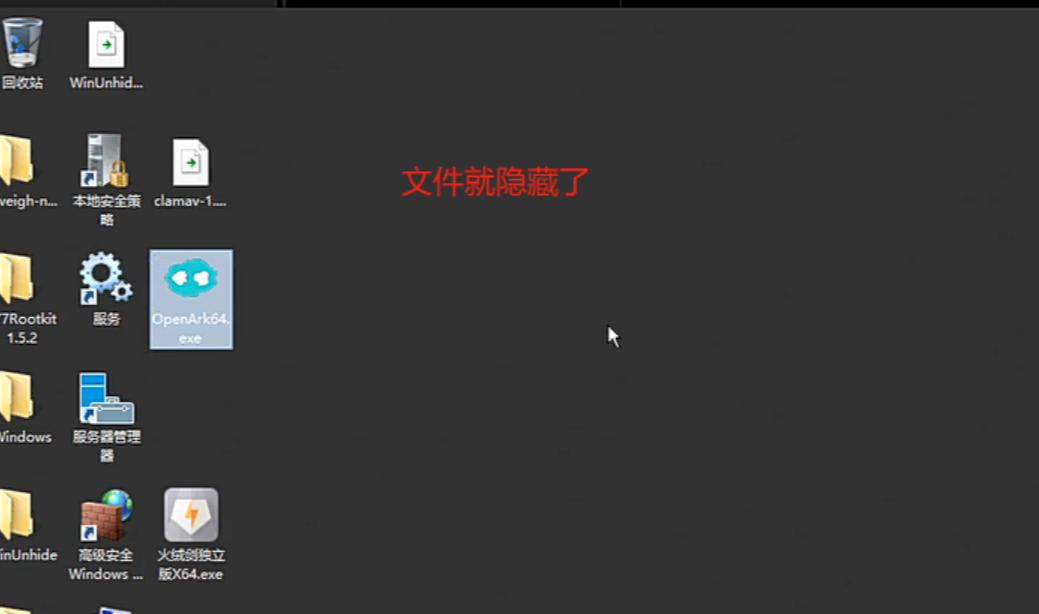

3、文件隐藏

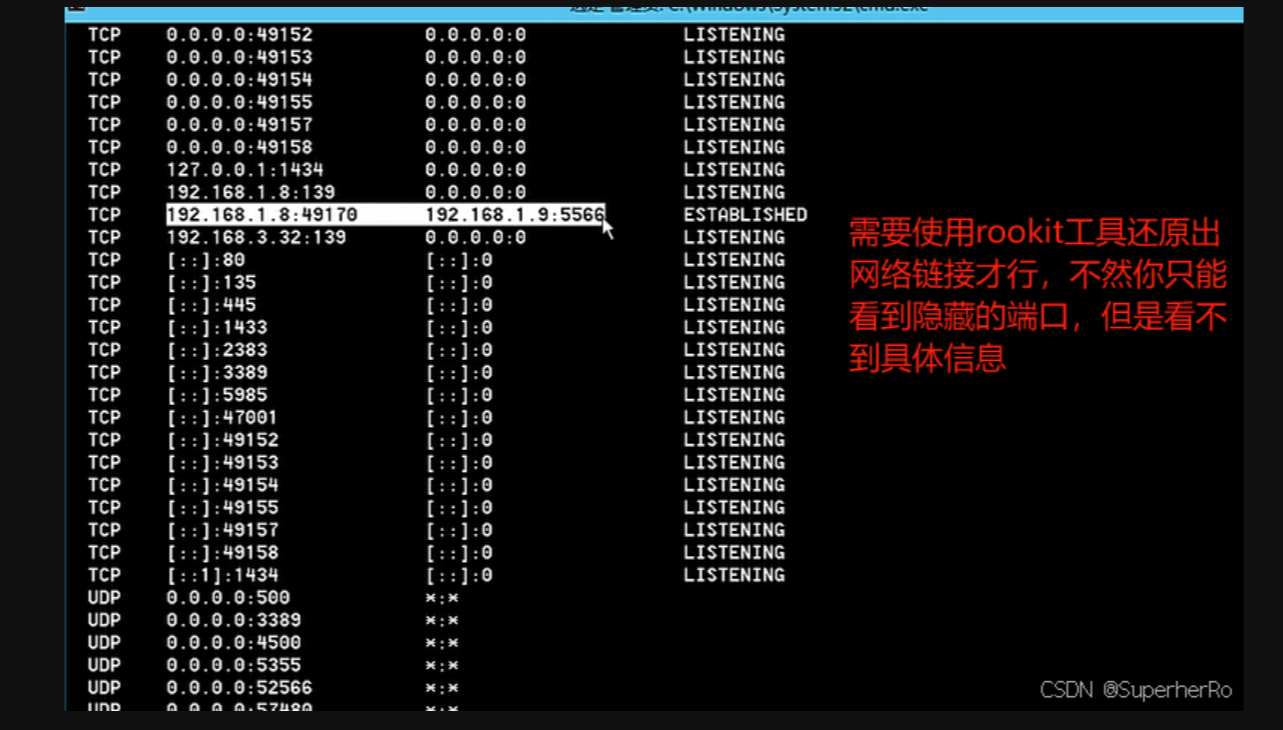

应急思路-如果识别到什么项目rookit可以下载工具还原

就是如果猜到攻击者使用rookit的工具,就可以同样下载那个rookit的工具,然后将其覆盖删除

应急思路-识别不到的情况下采用发现隐藏进程网络等项目

火绒剑(可检测到隐藏进程)

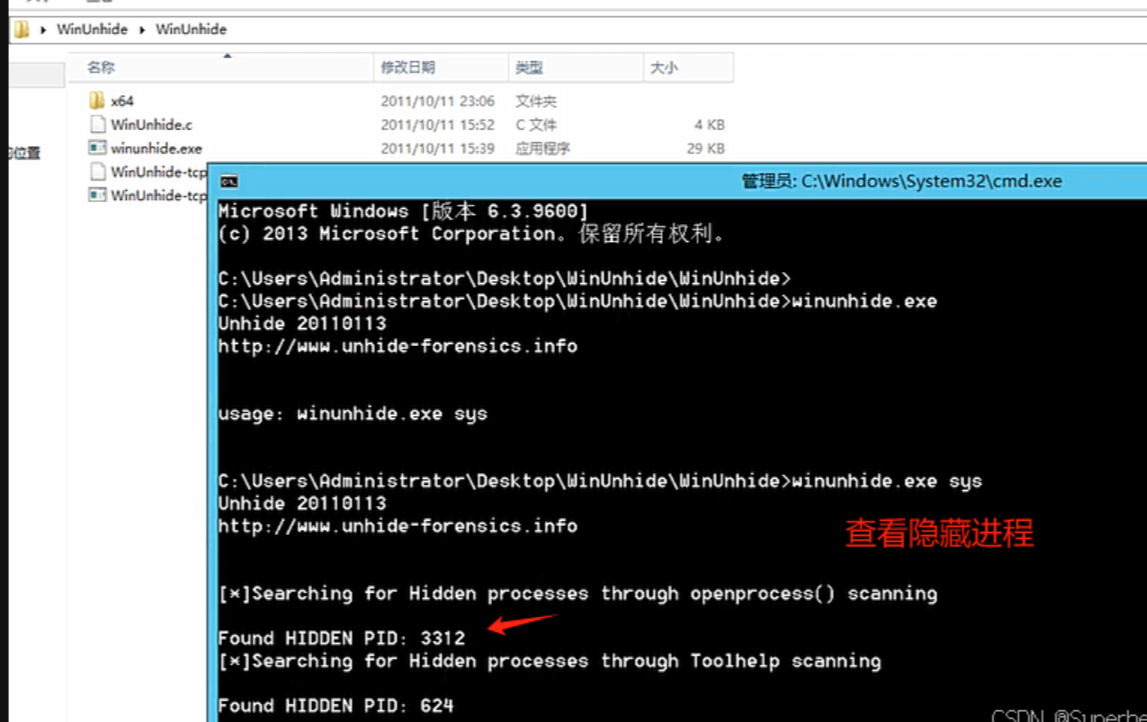

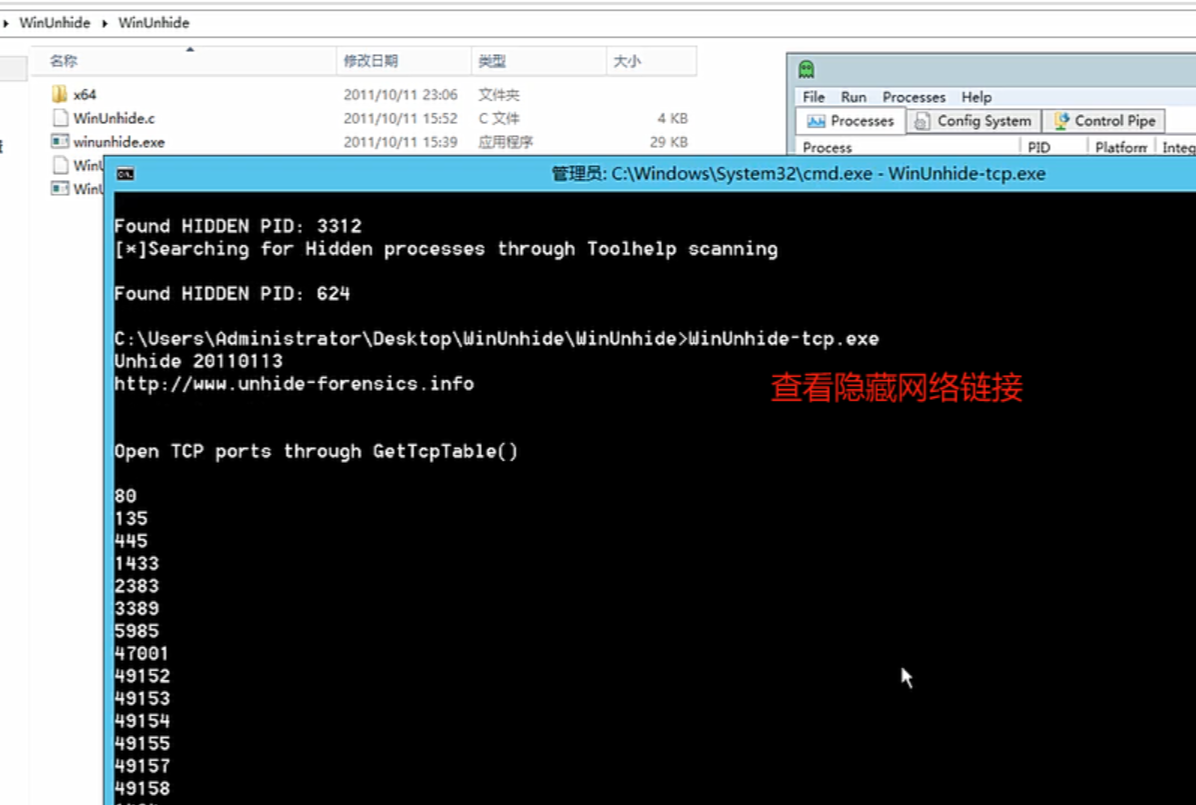

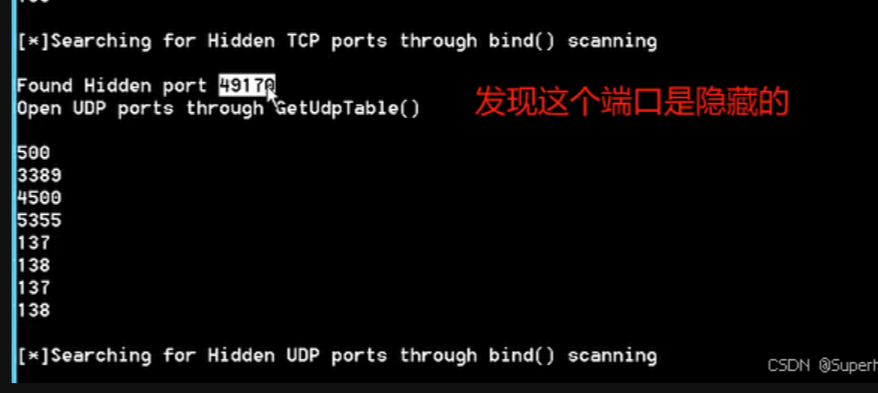

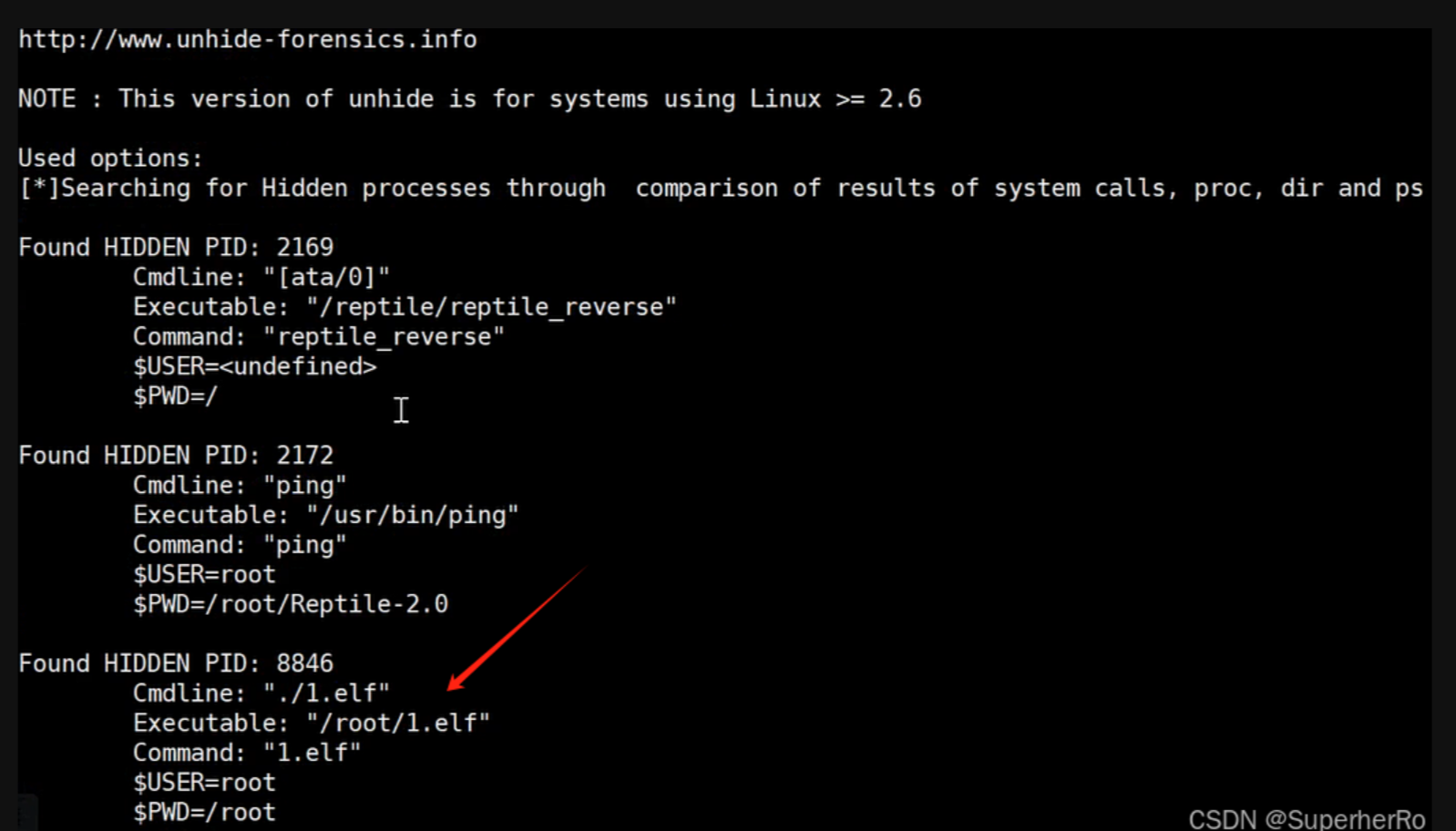

unhide (可检测到隐藏进程,网络隐藏)

https://www.unhide-forensics.info/

隐藏进程

处置知道隐藏的进程PID号可以用命令结束掉

网络隐藏

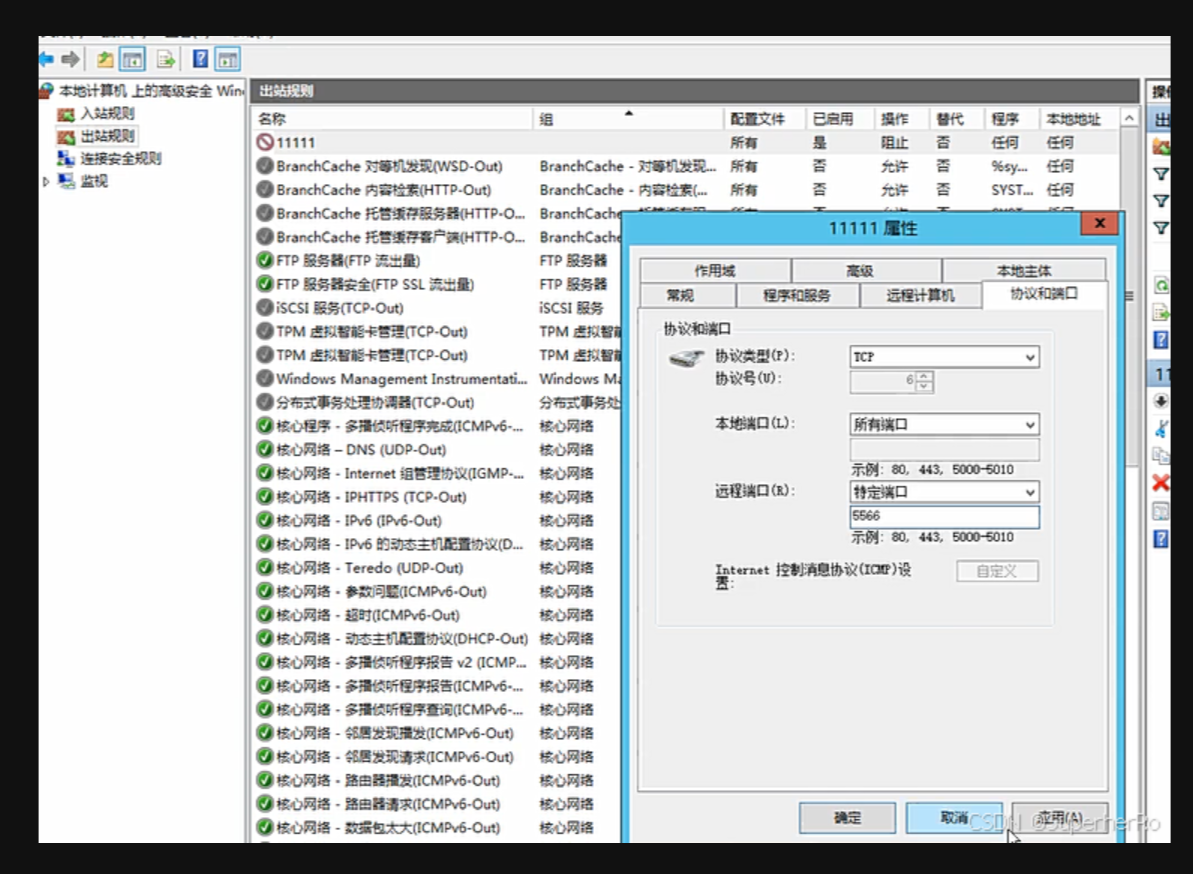

如果用防火墙封禁本地的49170端口是没用的,因为后门还会换个端口继续链接,一般防火墙封禁远程的端口才有用。

二、演示案例:蓝队技能-Rookit技术-linux系统&进程隐藏&网络隐藏

演示项目:https://github.com/f0rb1dd3n/Reptile

进程隐藏,网络隐藏,文件隐藏,隐藏的引导持久性等

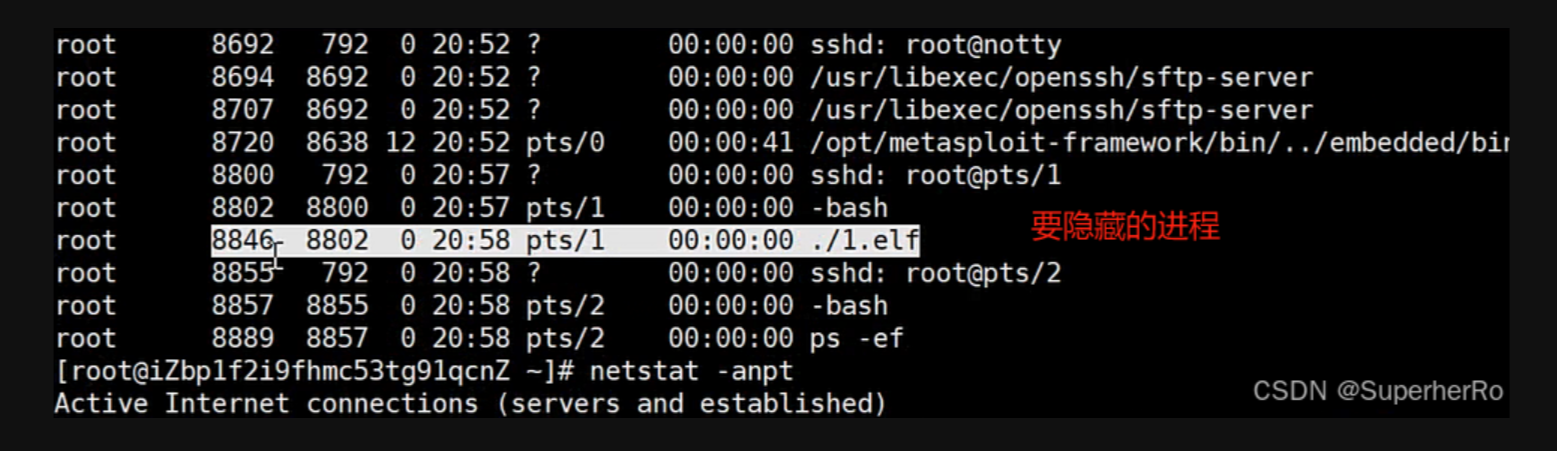

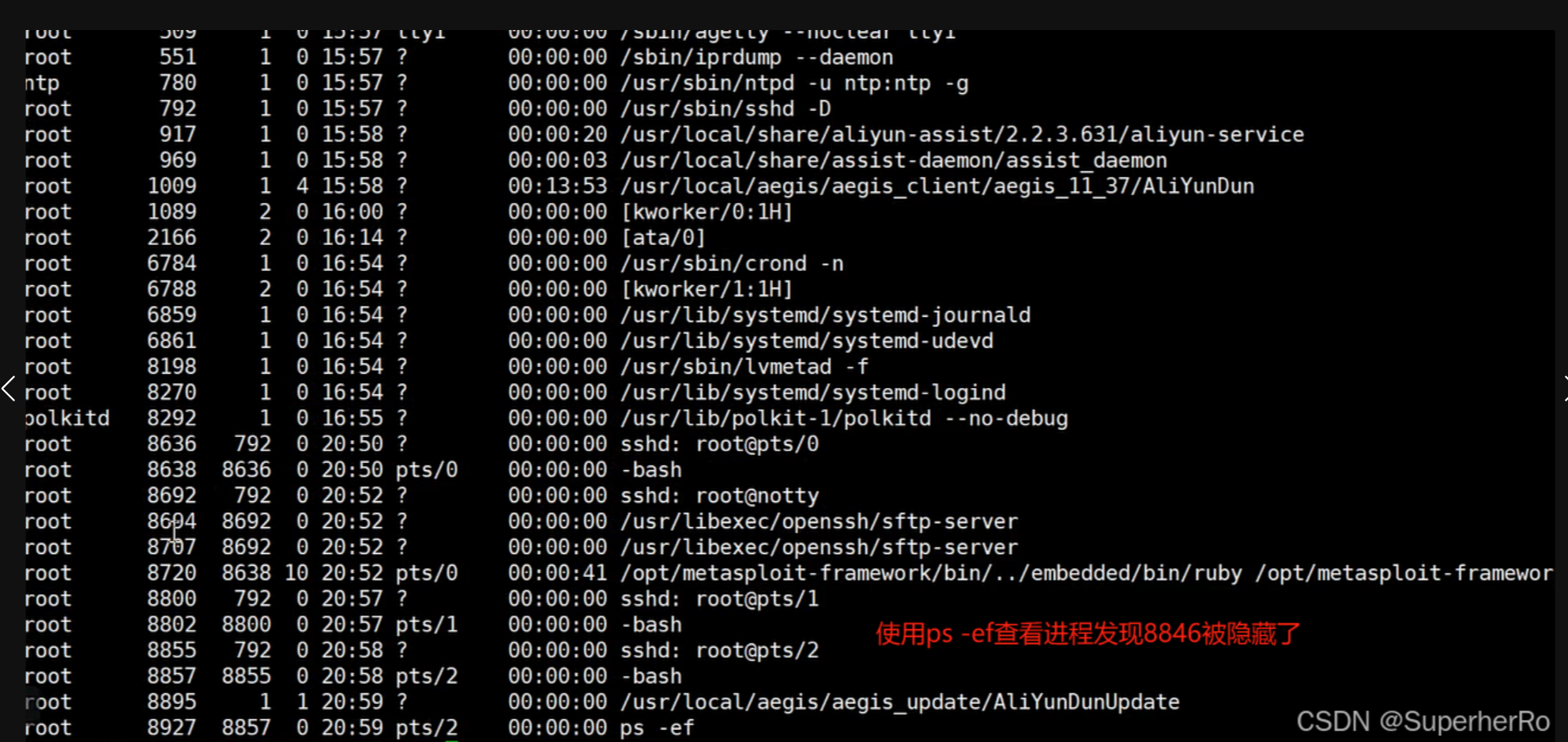

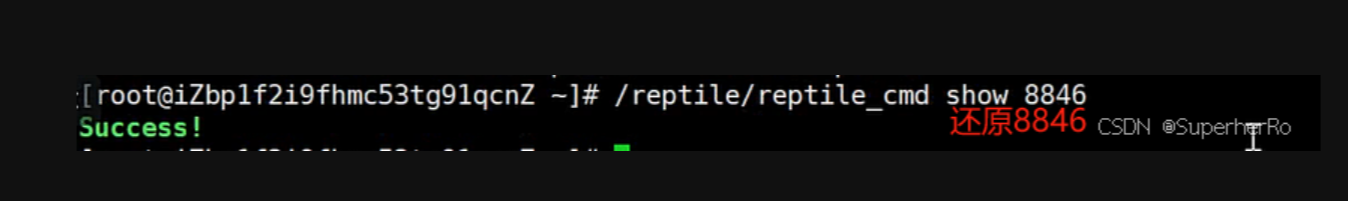

1、进程隐藏

2、网络隐藏

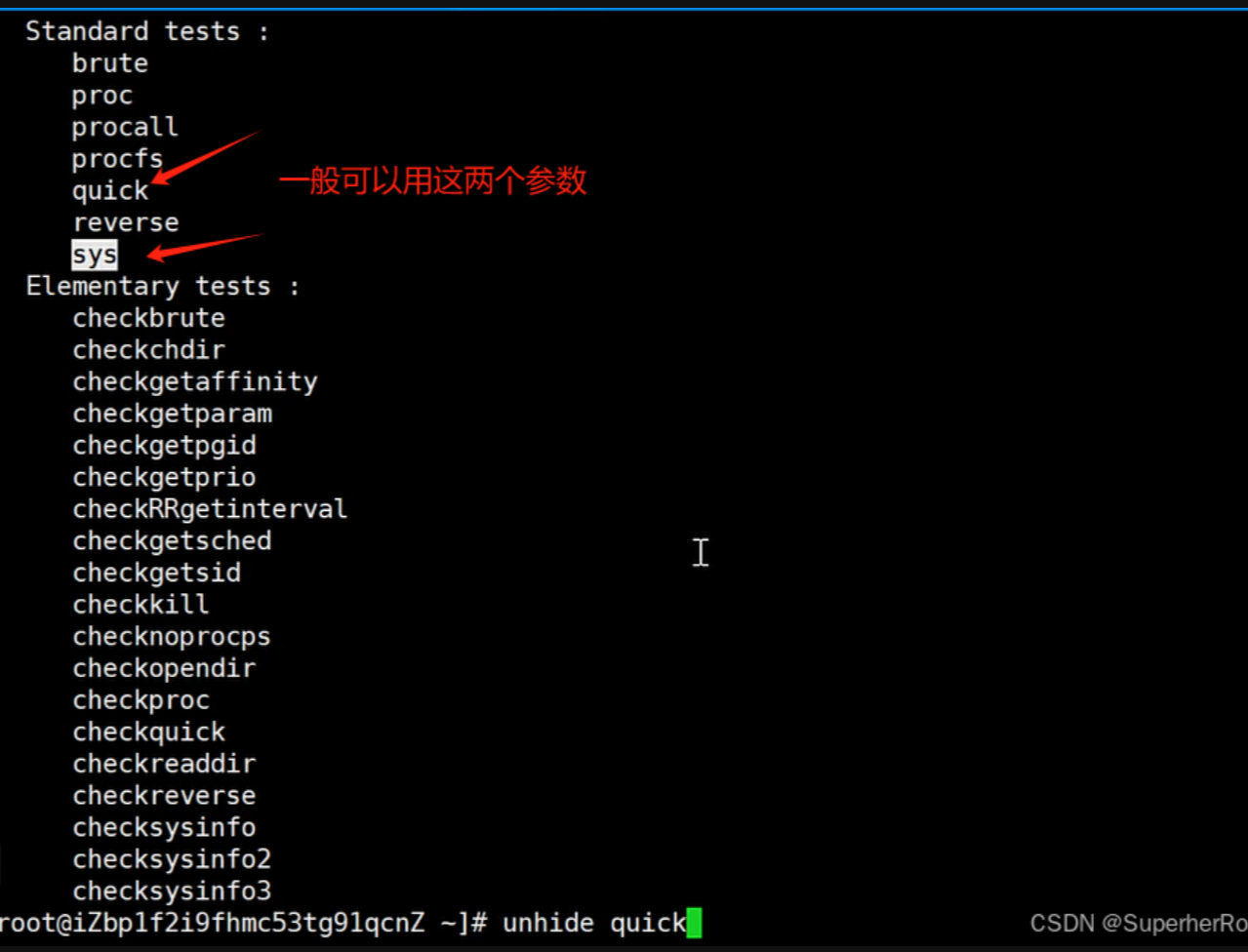

应急项目-unhide (可检测到隐藏进程,网络隐藏)https://www.unhide-forensics.info/

安装使用:https://mp.weixin.qq.com/s/LnqArTrAytMKtitGvplNug

一个小巧的网络取证工具,能够发现那些借助rootkit、LKM及其它技术隐藏的进程和TCP/UDP端口。

应急项目-clamav(可检测到各类系统恶意后门文件等)

https://www.clamav.net/

开源的反病毒引擎,用于检测和删除各种恶意软件,包括病毒、木马、间谍软件等

安装使用:https://mp.weixin.qq.com/s/QL44BbioDcYt6B17L-pTfQ

扫码全部内容:clamscan /

只扫描/bin/目录:clamscan /bin/

递归扫描home目录,将病毒文件删除,并且记录日志:clamscan -r -i /home --remove -l /var/log/clamav.log

扫描指定目录,然后将感染文件移动到指定目录,并记录日志:clamscan -r -i /home --move=/tmp/clamav -l /var/log/clamav.log

常需要扫描的重点目录:clamscan -r -i /etc --max-dir-recursion=5 -l /var/log/clamav-etc.logclamscan -r -i /bin --max-dir-recursion=5 -l /var/log/clamav-bin.logclamscan -r -i /usr --max-dir-recursion=5 -l /var/log/clamav-usr.logclamscan -r -i /var --max-dir-recursion=5 -l /var/log/clamav-var.log

查看病毒文件:cat /var/log/clamav-bin.log | grep “FOUND”