第63天:漏洞利用-JS应用&算法逆向&三重断点调试&调用堆栈&BP插件发包&安全结合

第63天:漏洞利用-JS应用&算法逆向&三重断点调试&调用堆栈&BP插件发包&安全结合

Yatming的博客- 针对 JS 开发应用

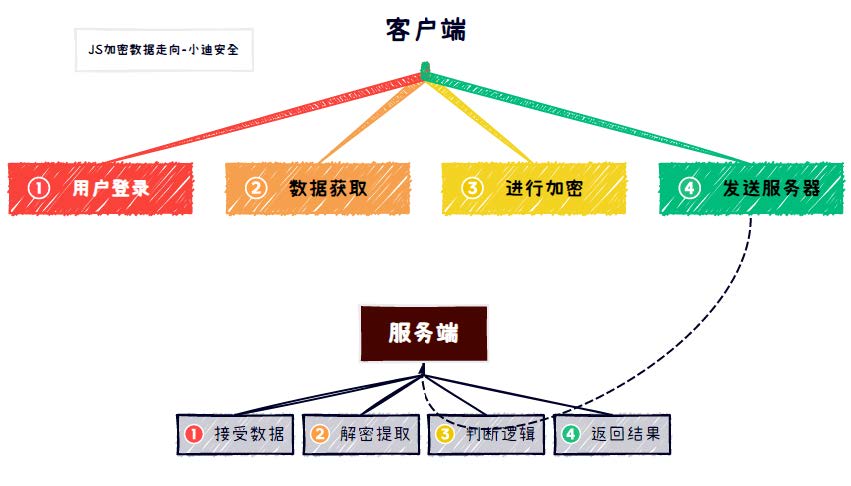

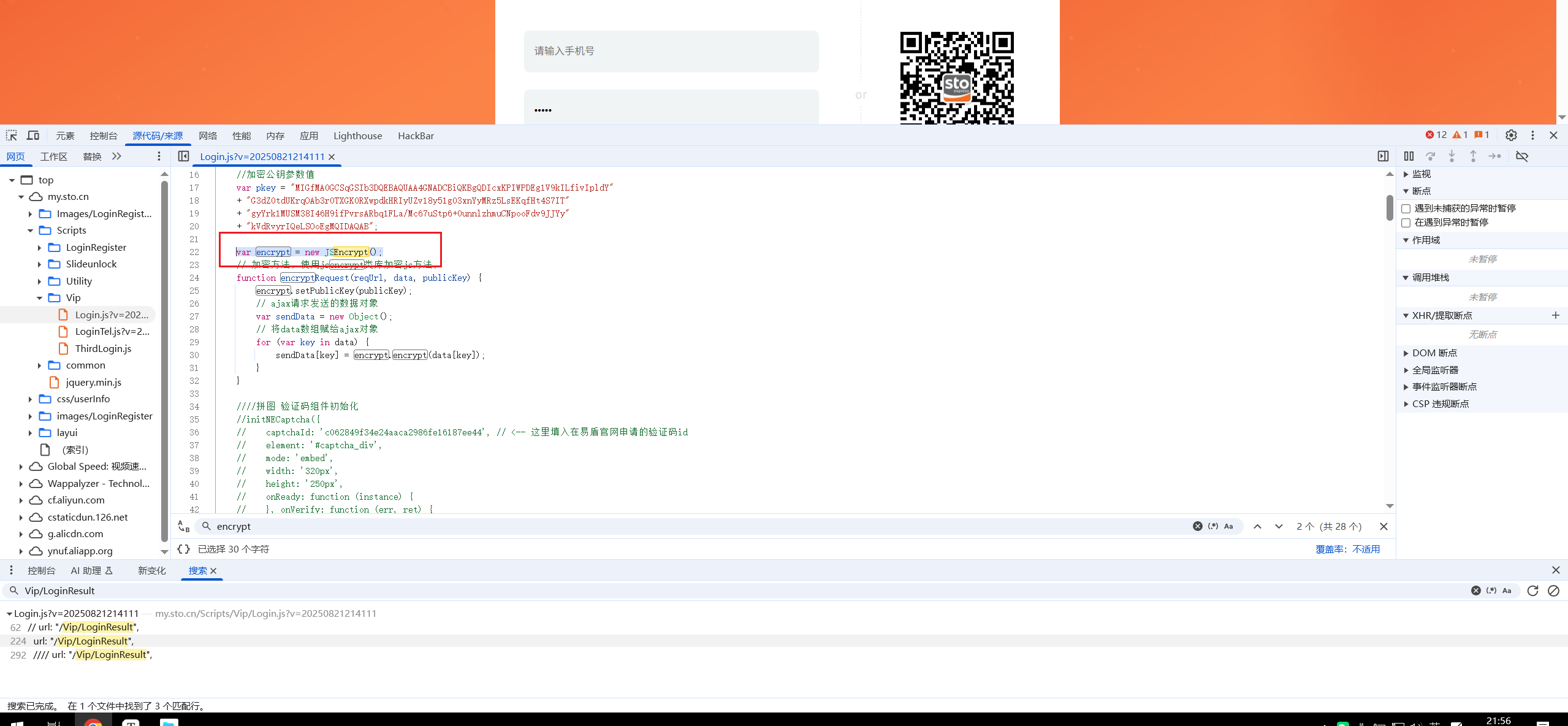

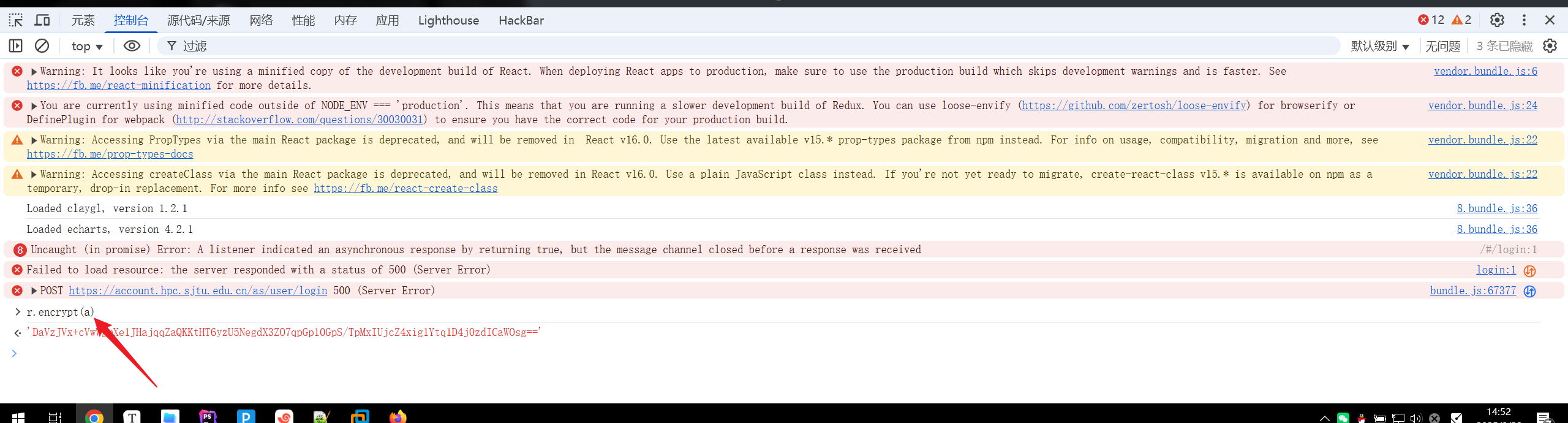

- 密码登录枚举爆破,参数提交漏洞检测

- 密码和参数需要加密后进行提交

- 泄漏 URL 有更多测试

前置知识

1 | 1、作用域:(本地&全局) |

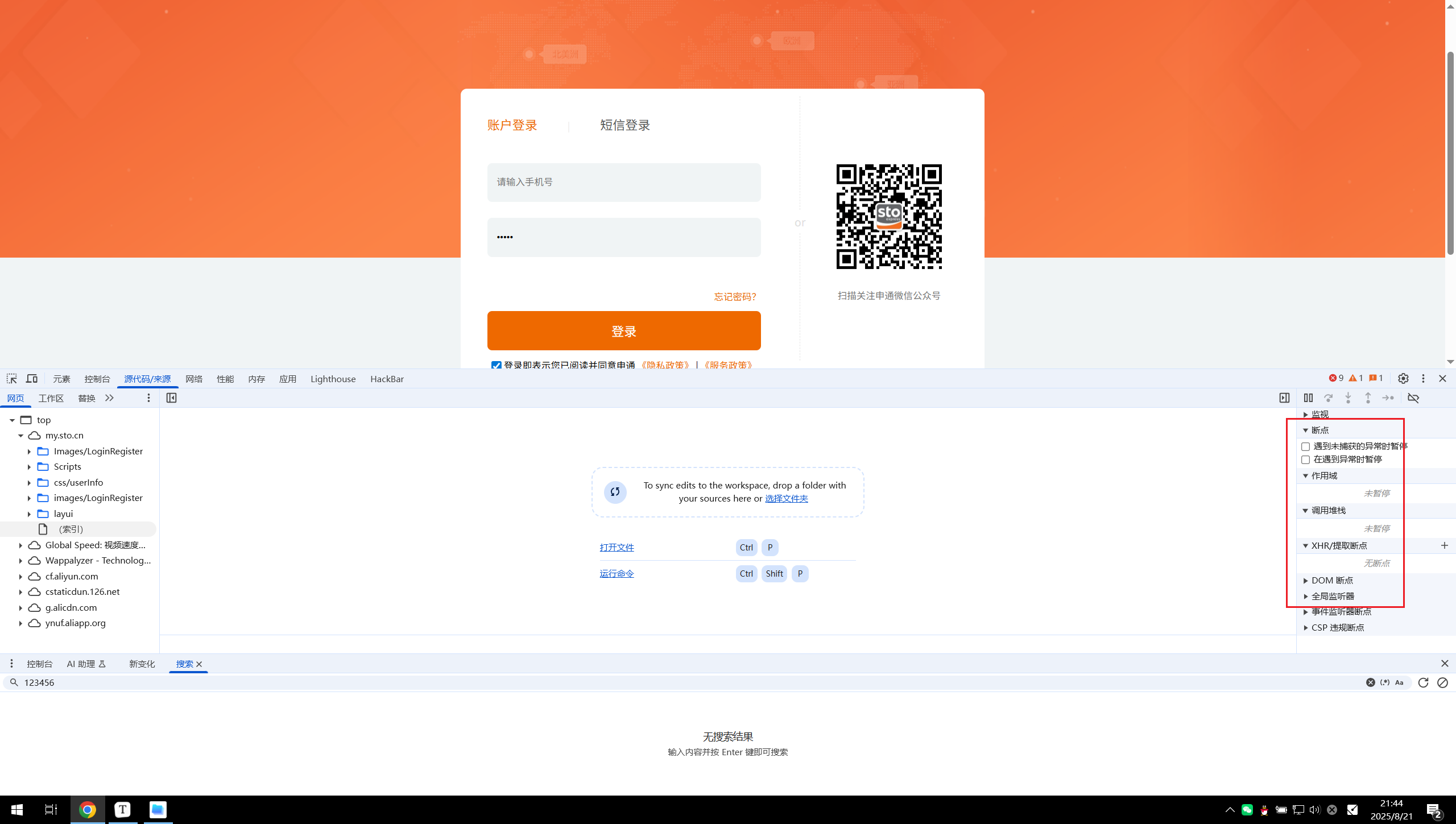

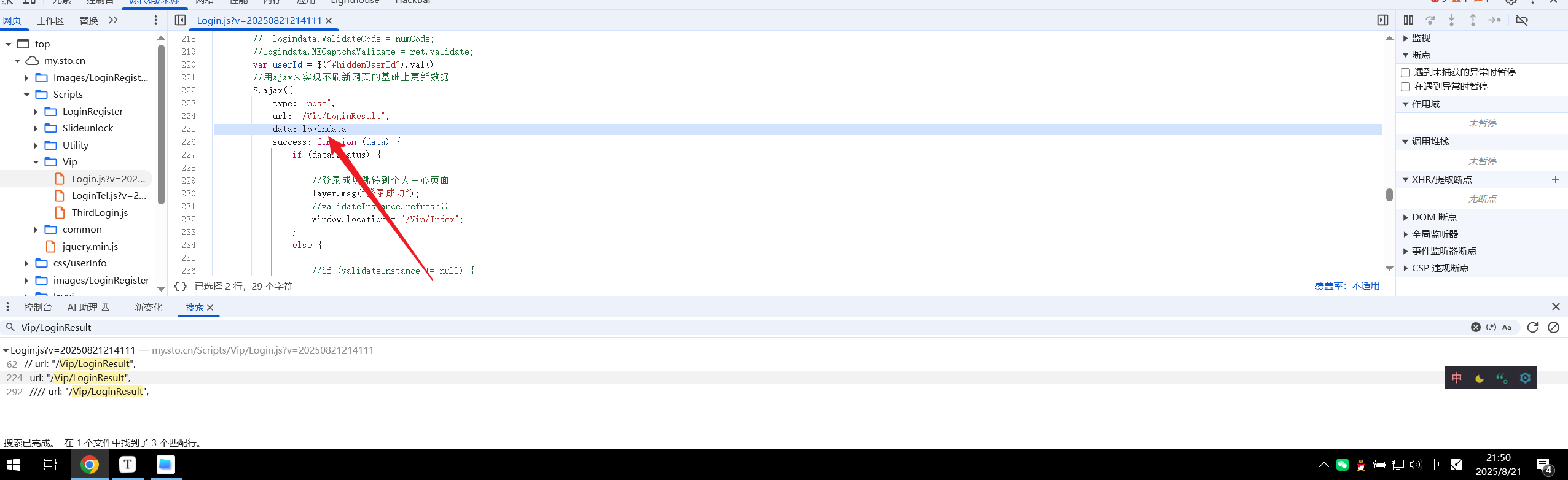

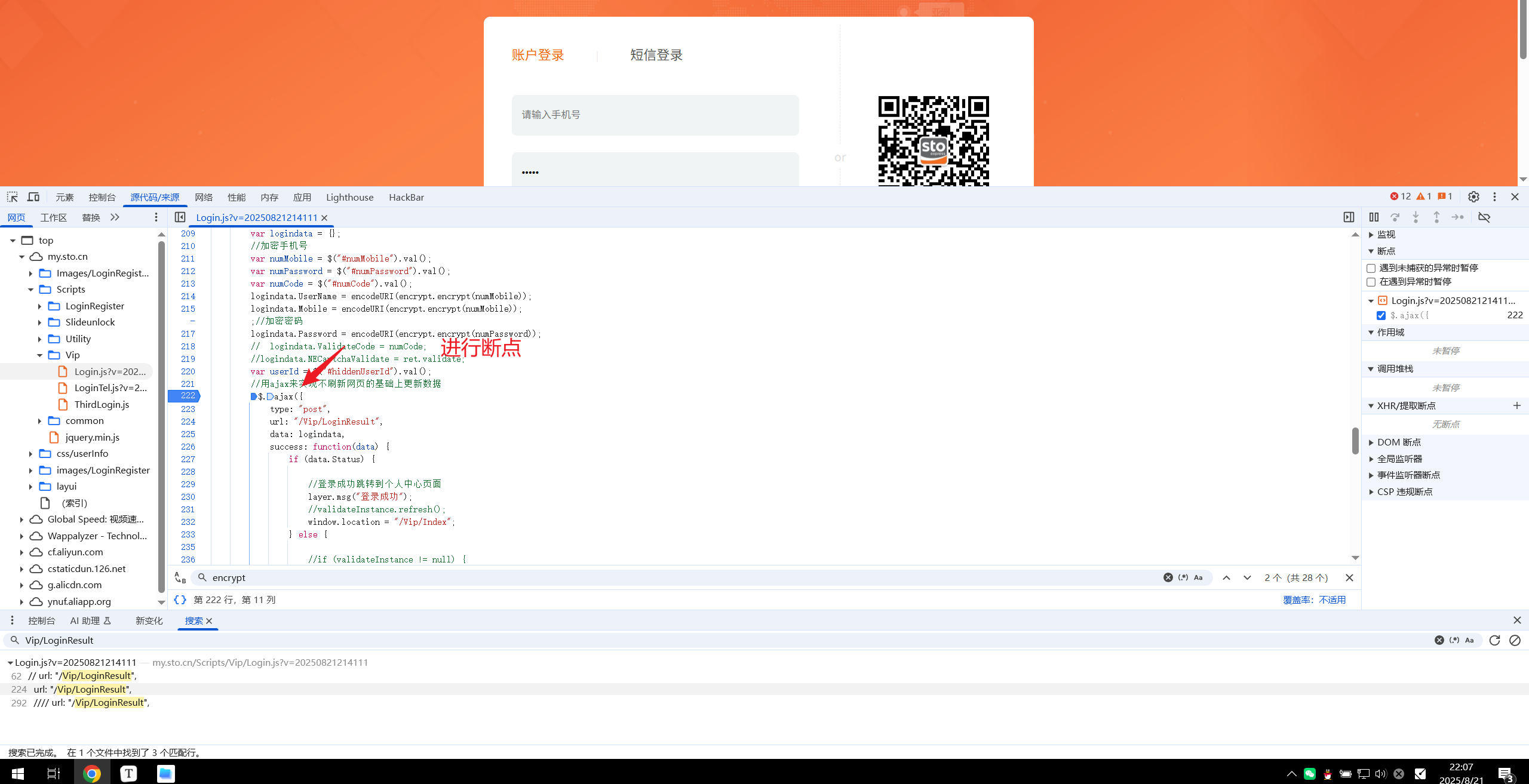

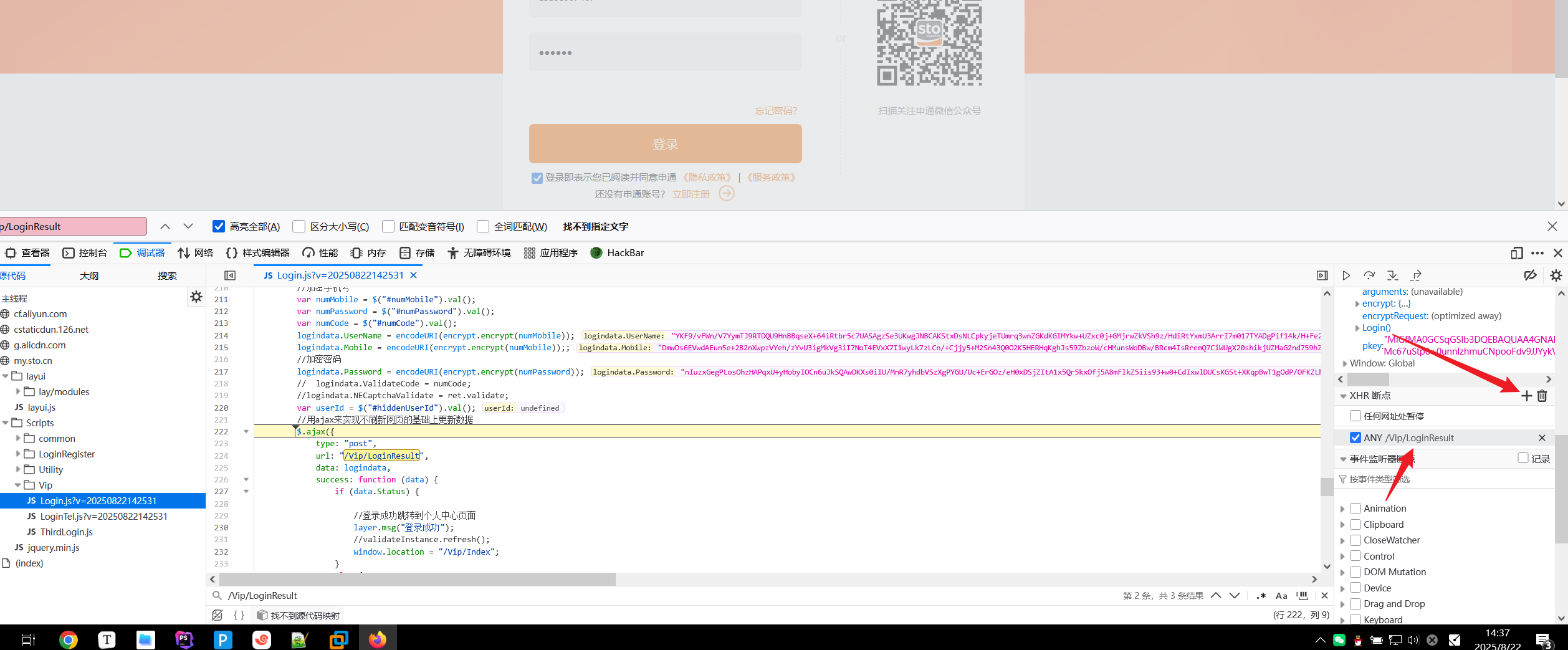

代码全局搜索

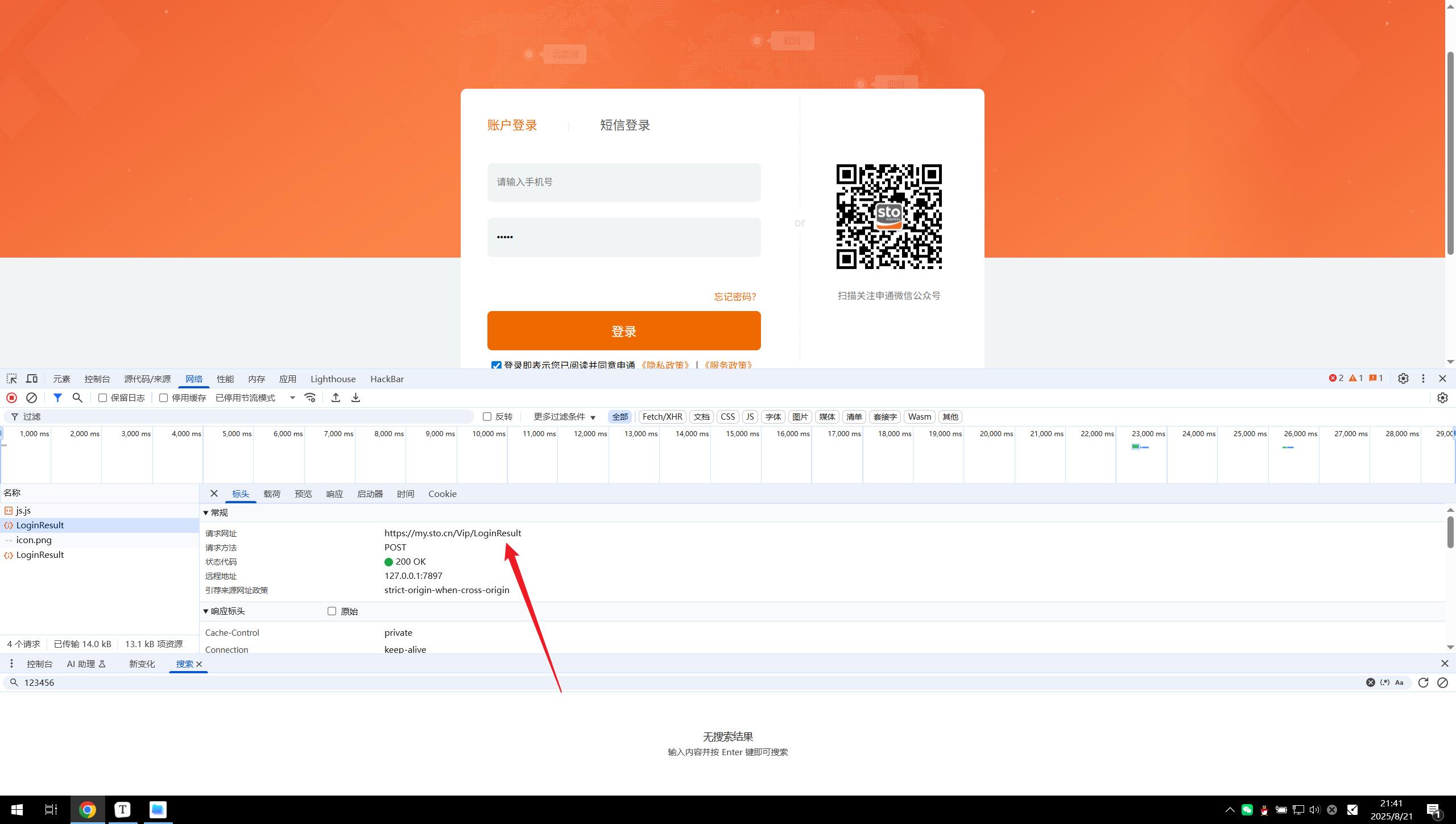

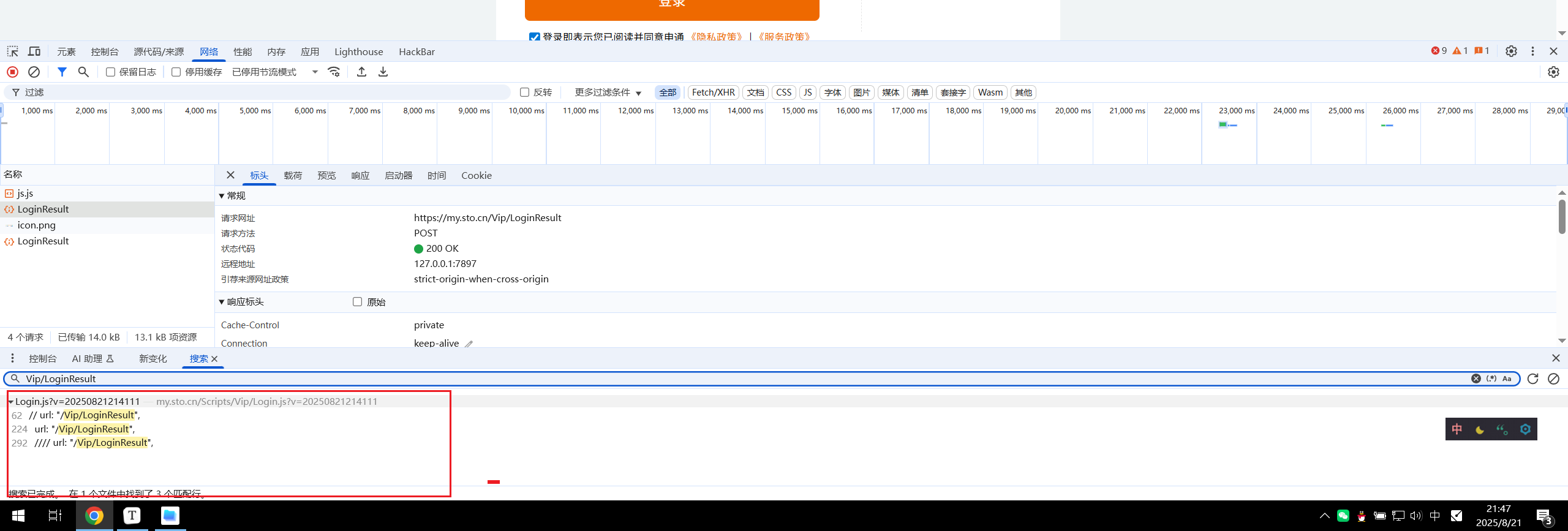

在网站刷新的时候,找到关键的数据包(这个需要根据经验)如上图,然后将其路径进行复制:

1 | Vip/LoginResult |

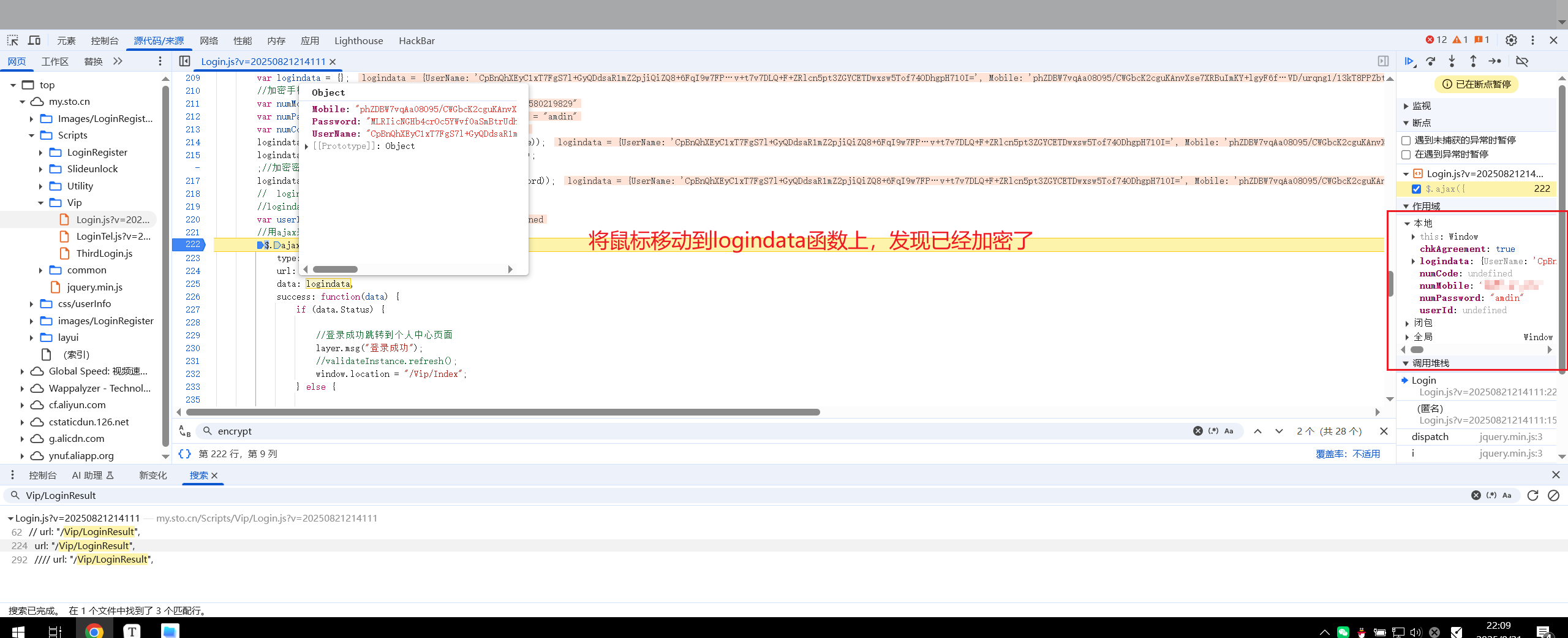

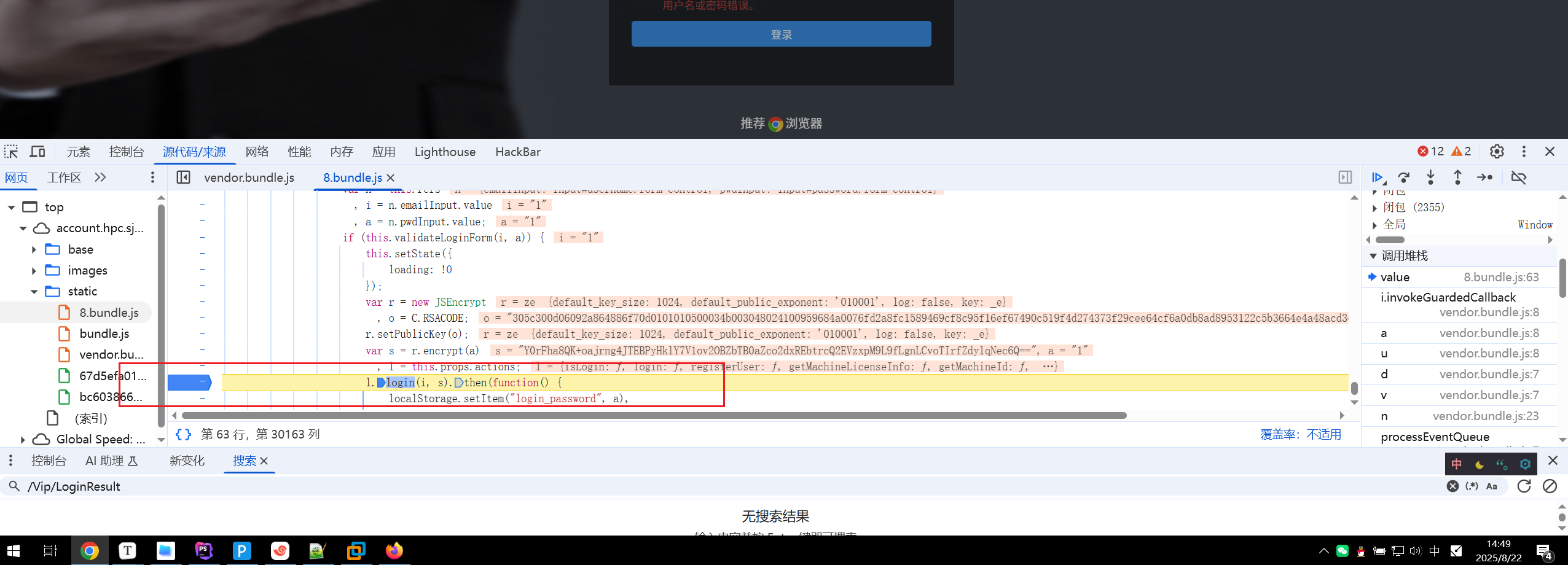

这里对这里有一个logindata,从名称来看就是对登陆数据进行处理的。所以这里跟进这函数

所以再去源代码中进行搜索:

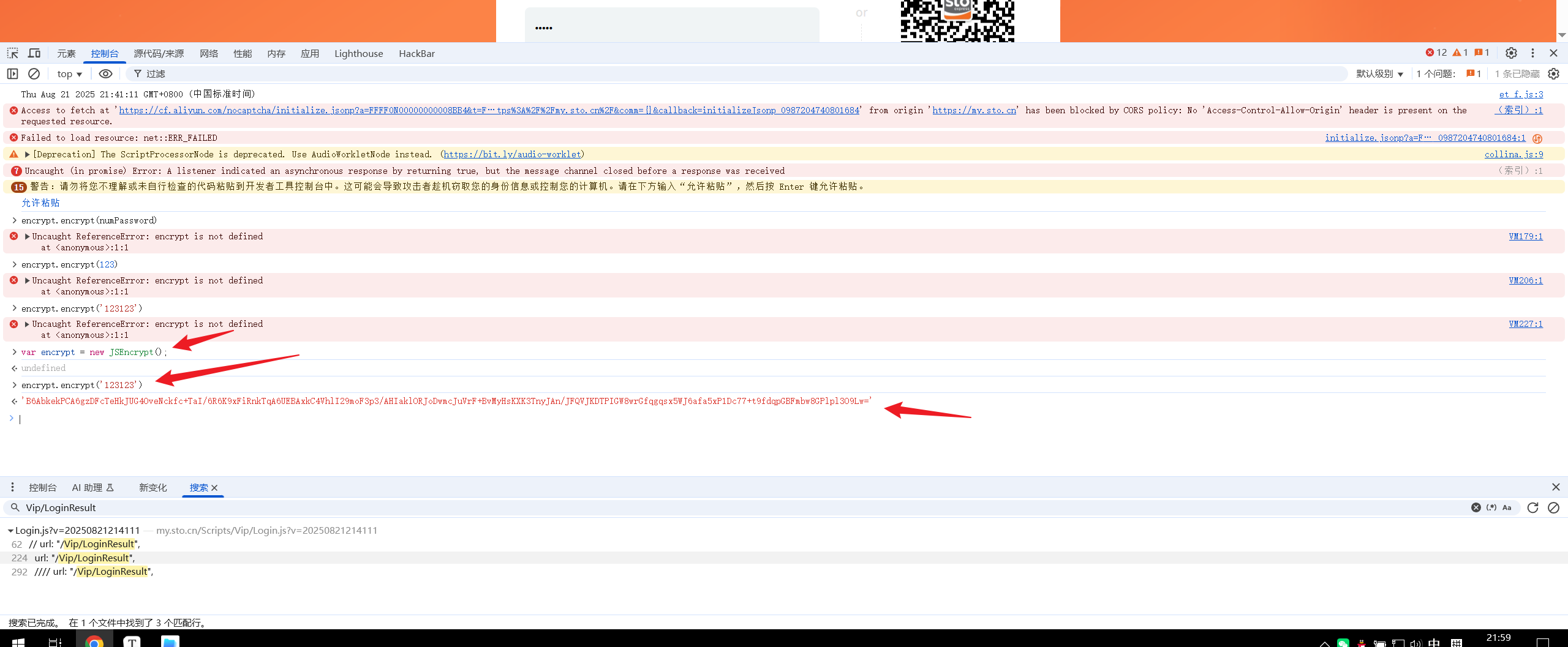

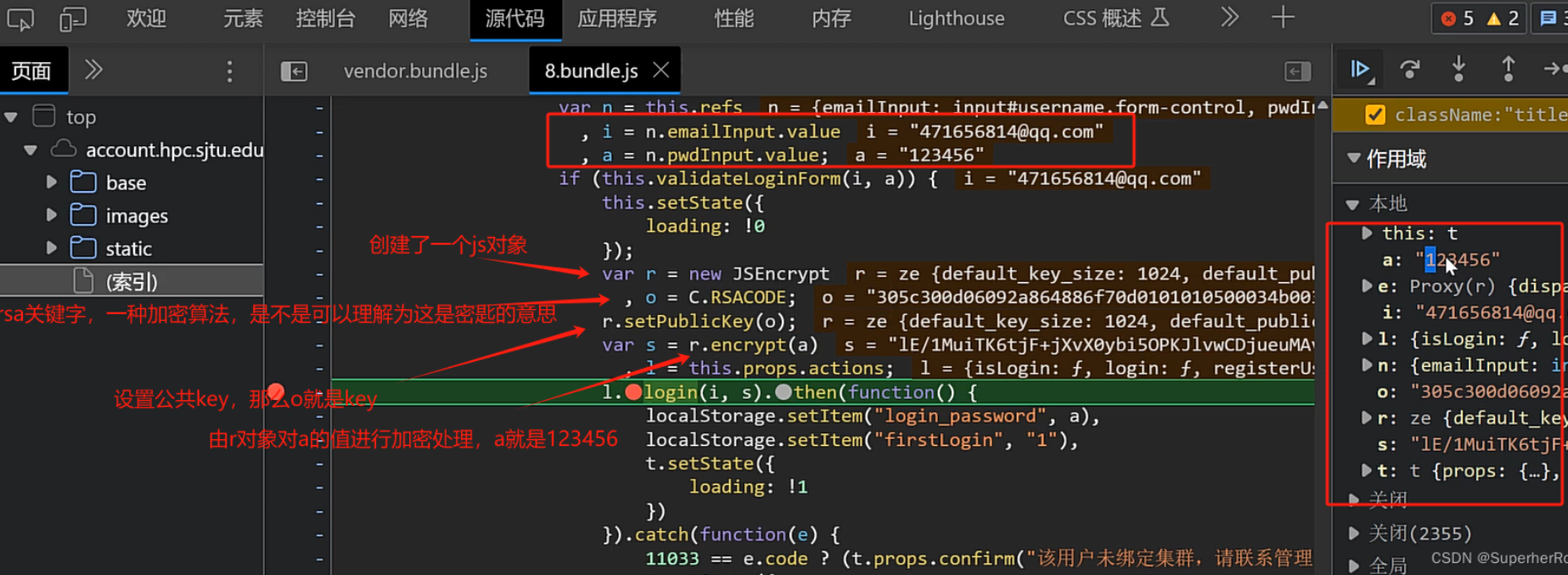

所以这里我们在控制台的时候也要先创建一个对象,然后才可以调用他。

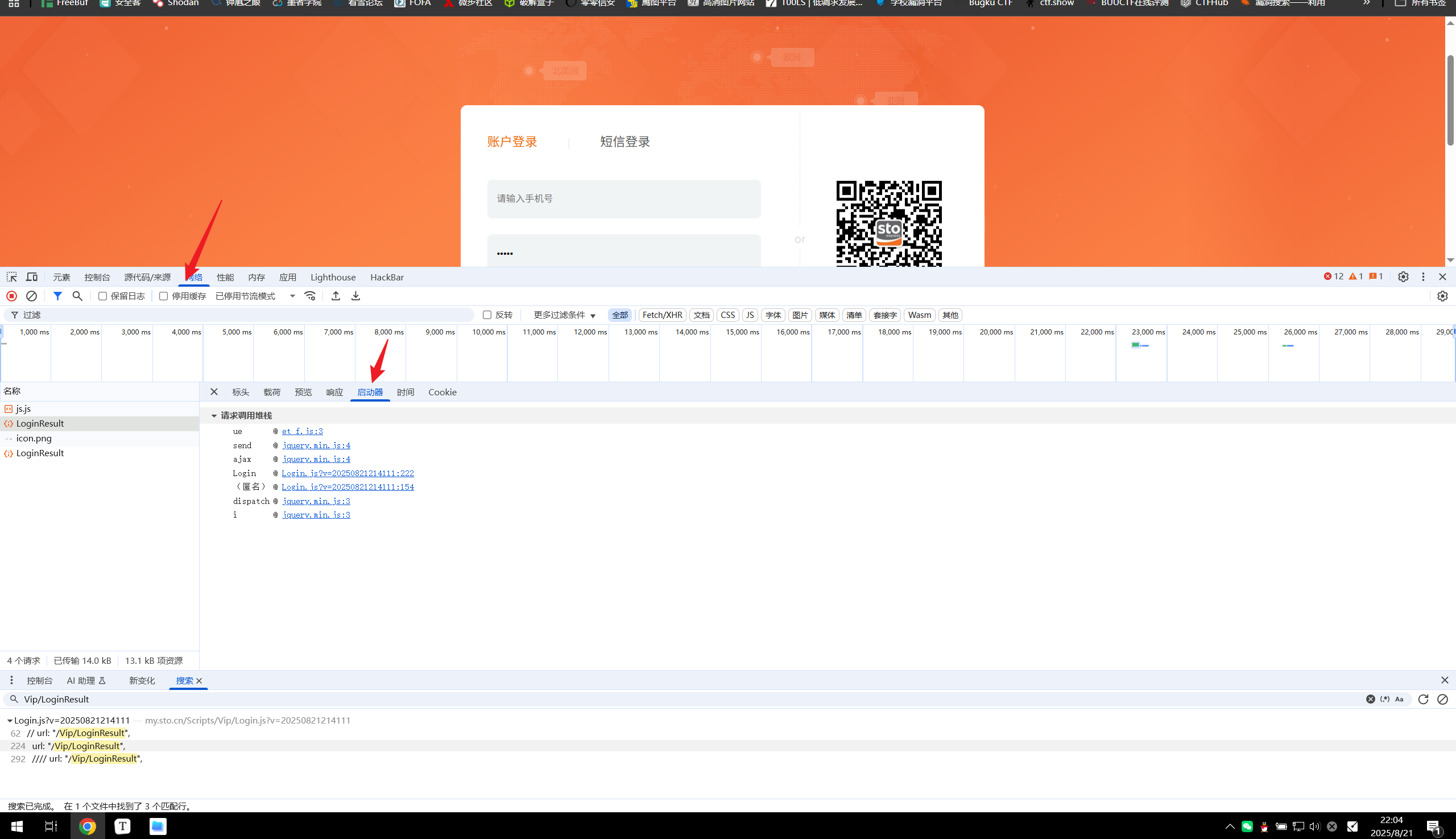

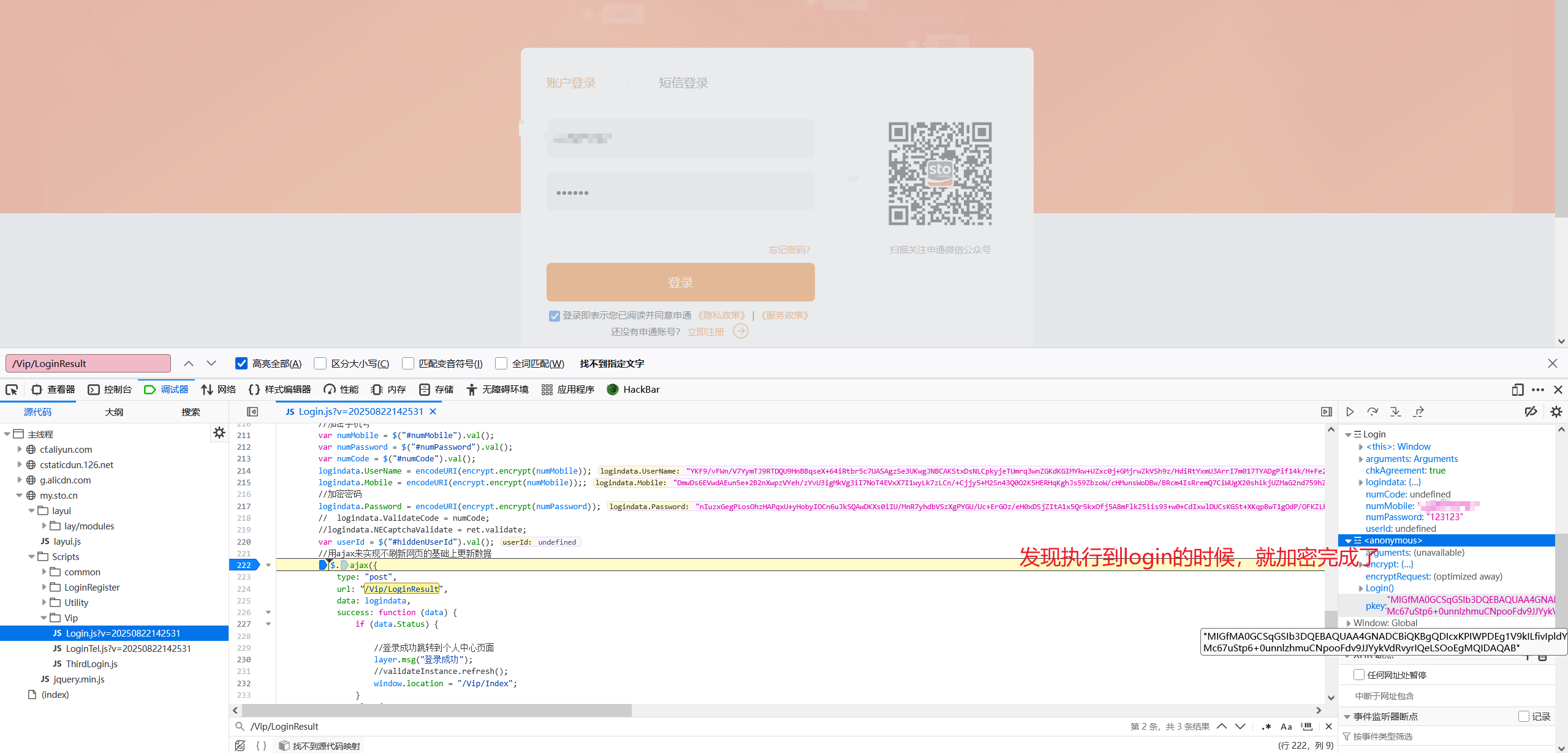

文件流程断点:审查元素抓网络请求包发起程序

调用堆栈的代码处理逻辑是从下往上看,我们重点关注Login部分,猜测这个部分应该就是数据加密到提交的过程。点击右侧的js地址,可以跳转到对应的代码片段。

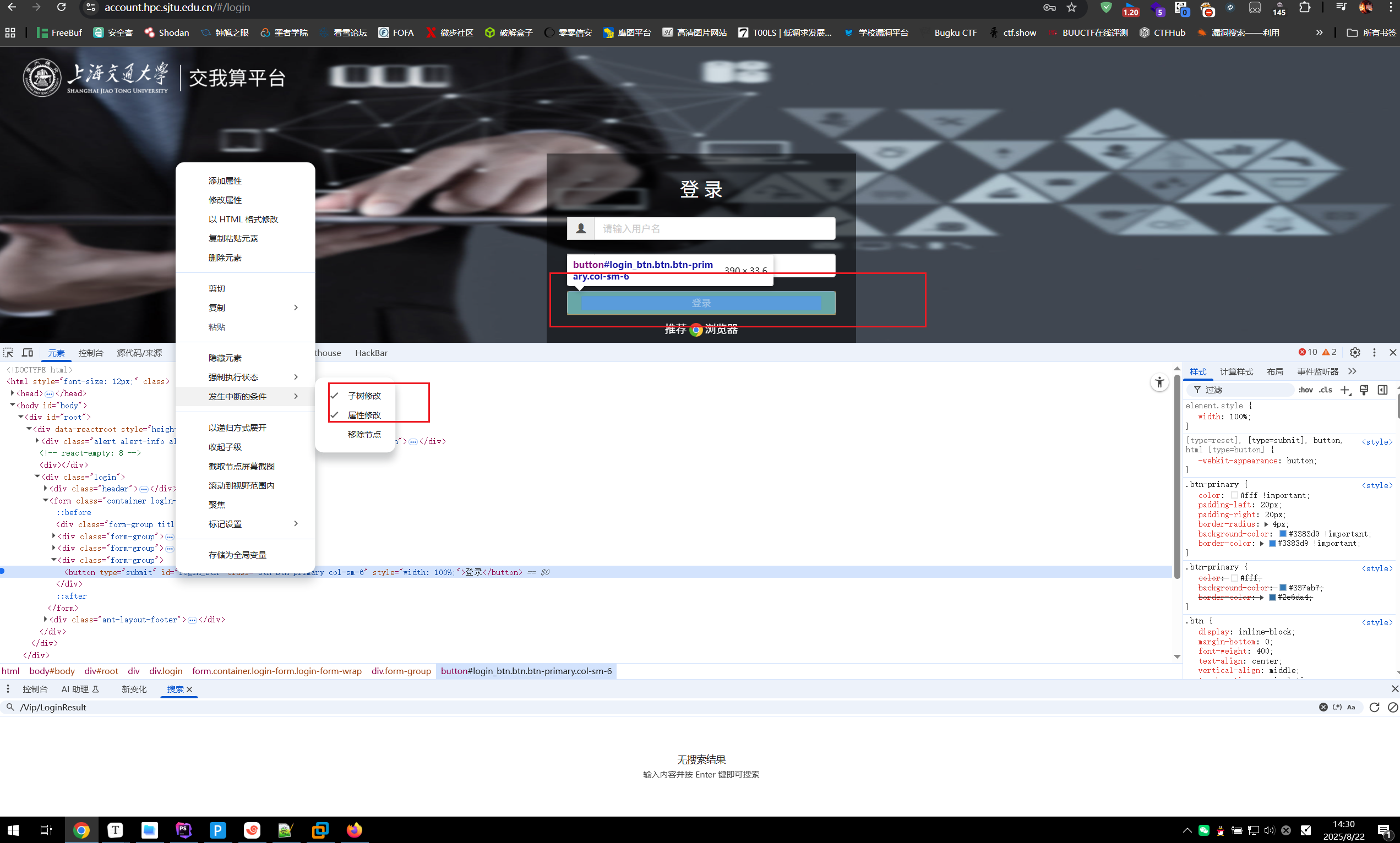

标签断点

XHR断点

交通大学

首先使用网络里面找到关键文件:

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果