第75天:验证码安全篇&接口滥用&识别插件&复用绕过&宏命令填入&滑块类

第75天:验证码安全篇&接口滥用&识别插件&复用绕过&宏命令填入&滑块类

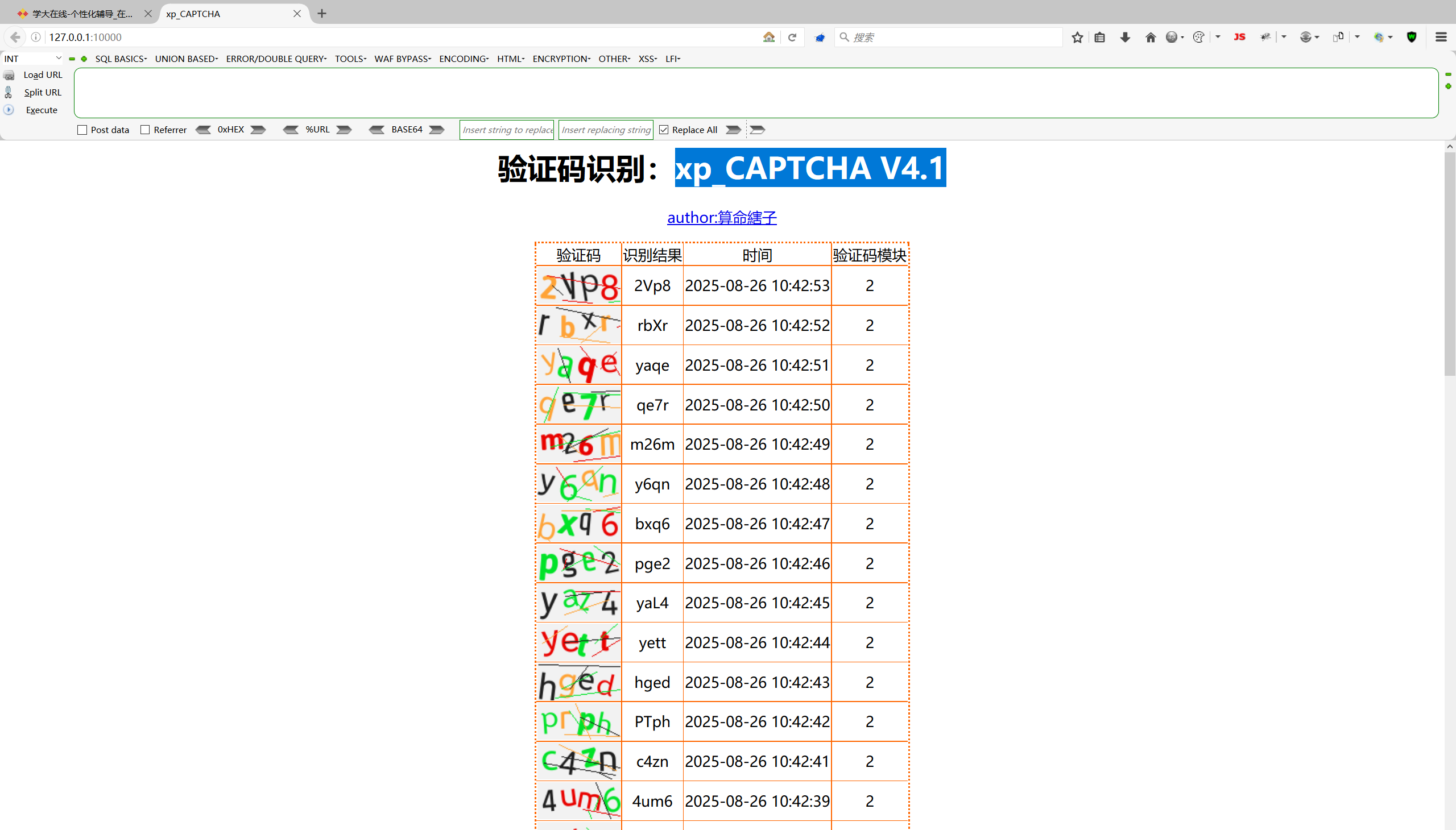

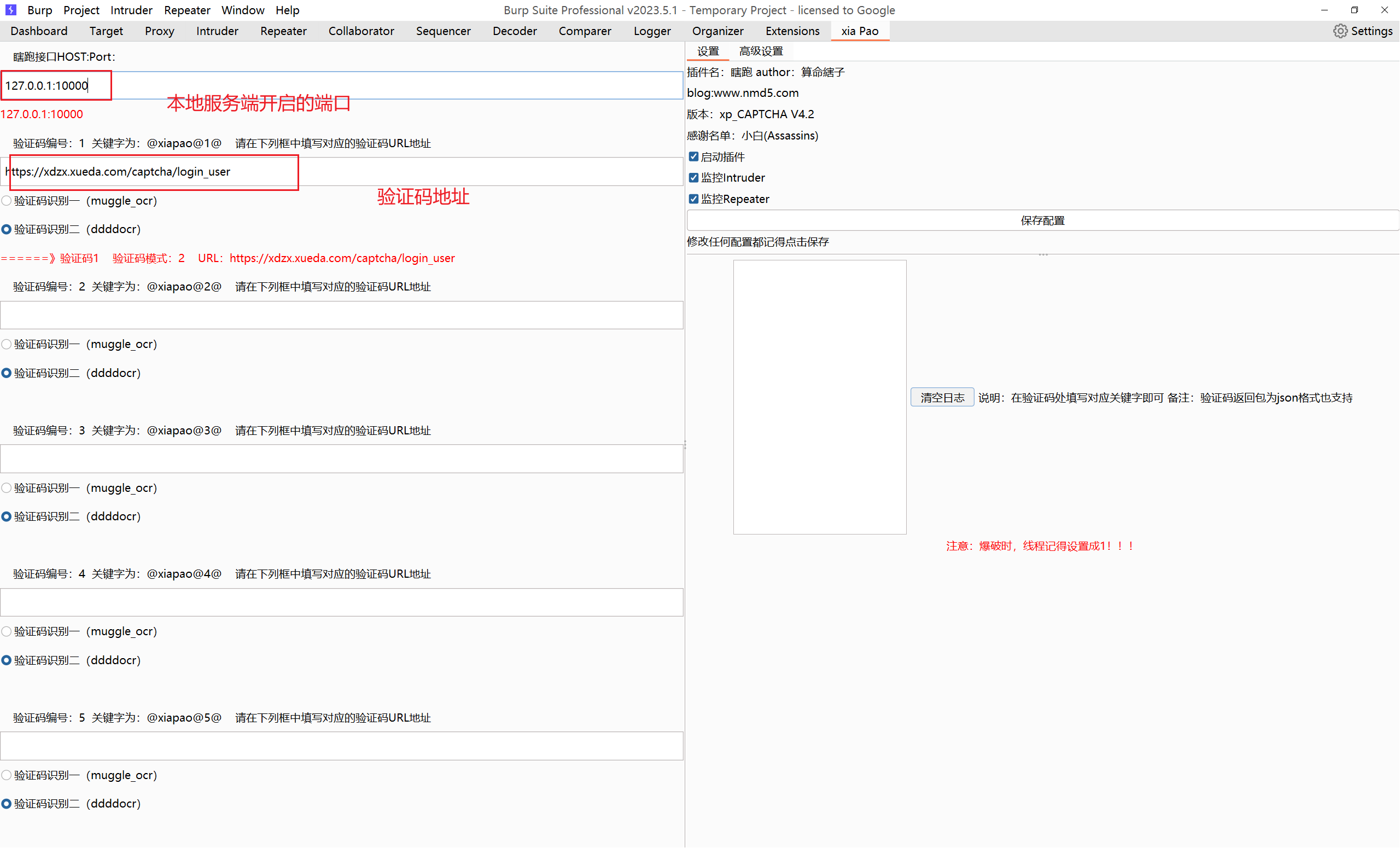

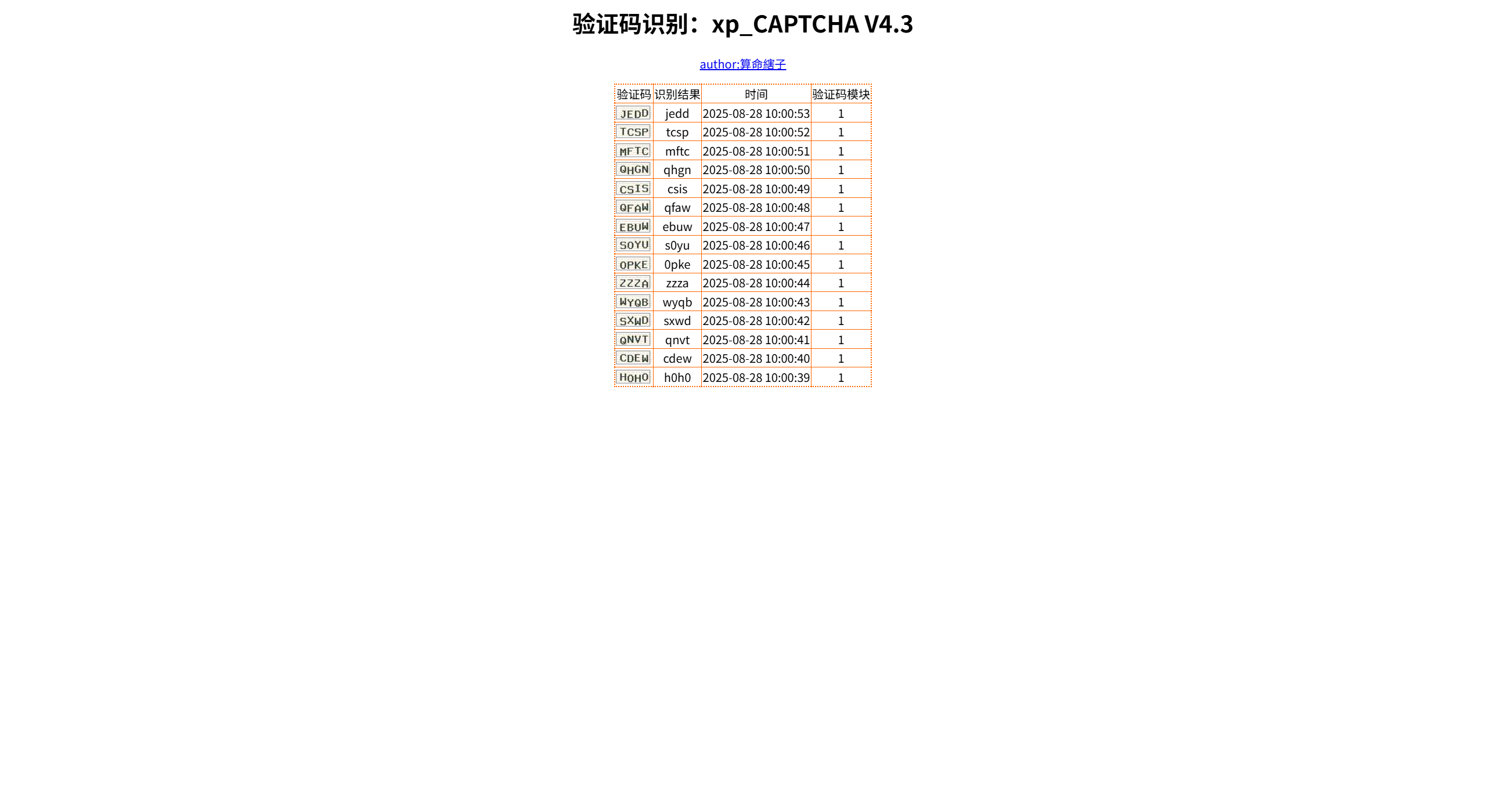

Yatming的博客Burp插件自动识别

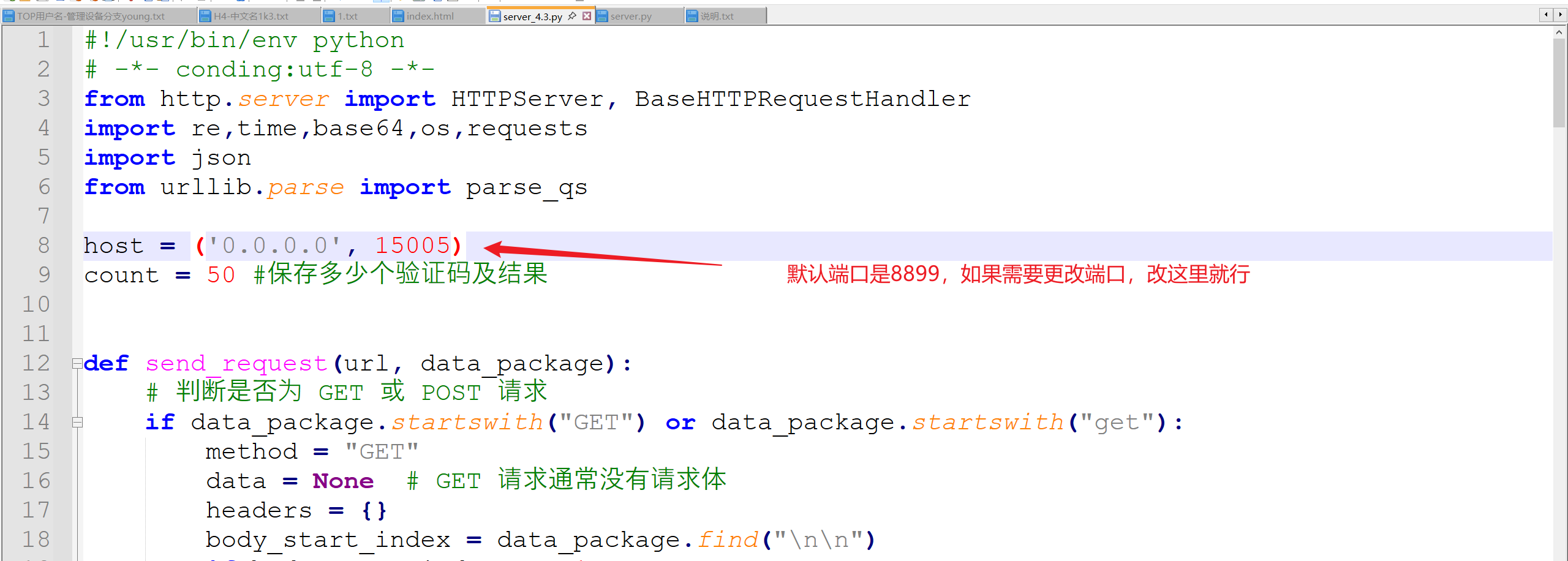

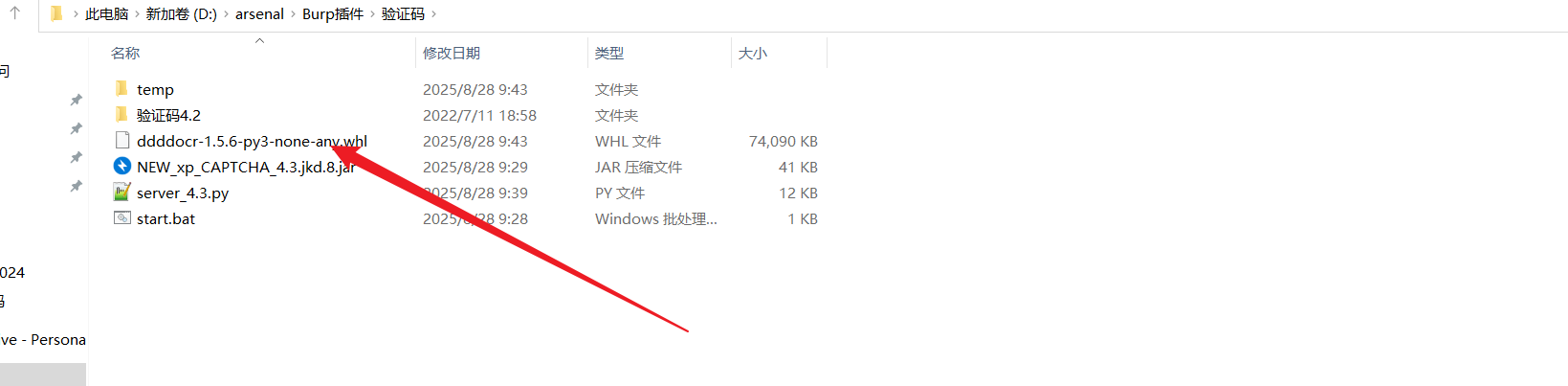

项目地址:https://github.com/smxiazi/NEW_xp_CAPTCHA

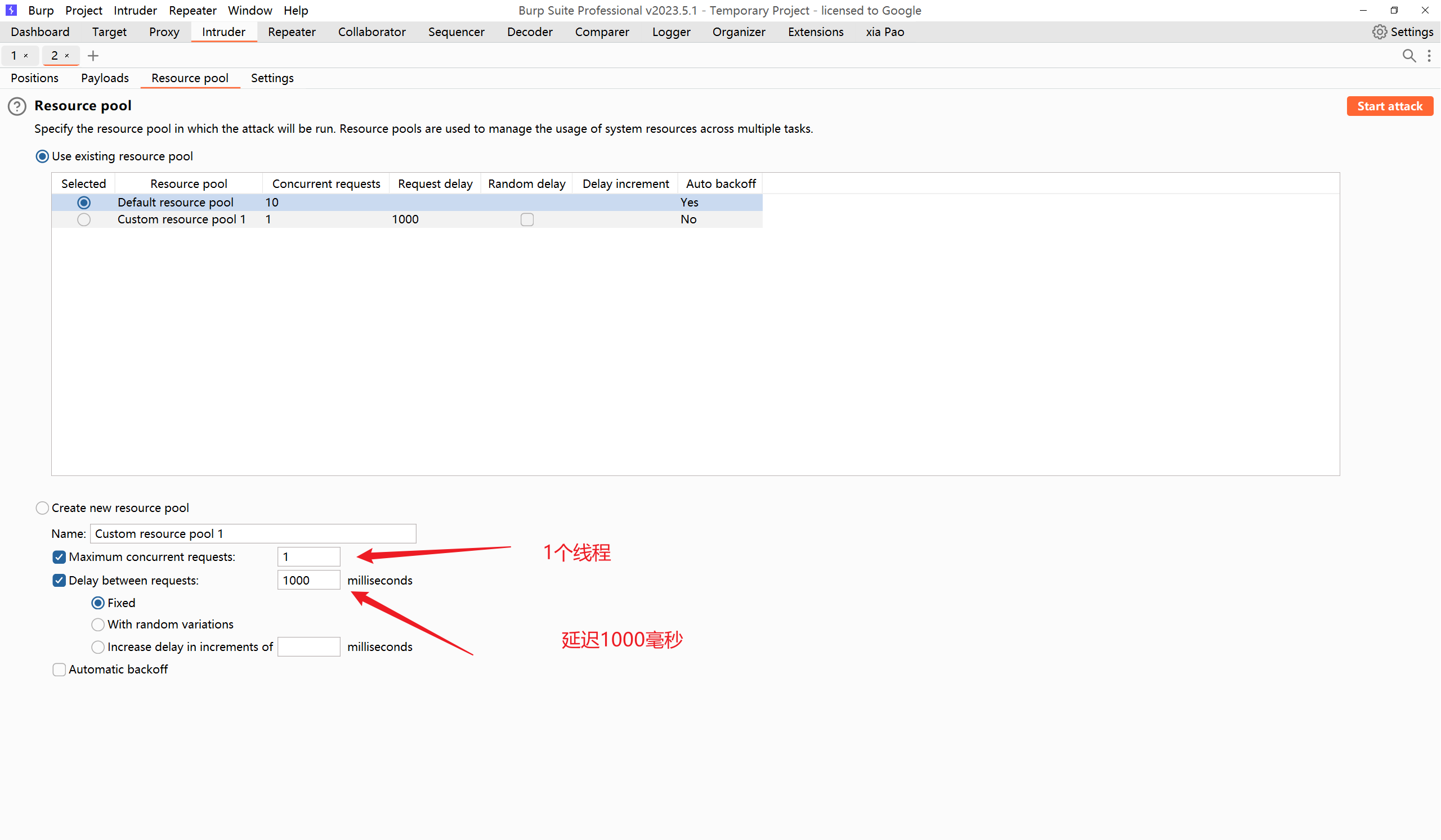

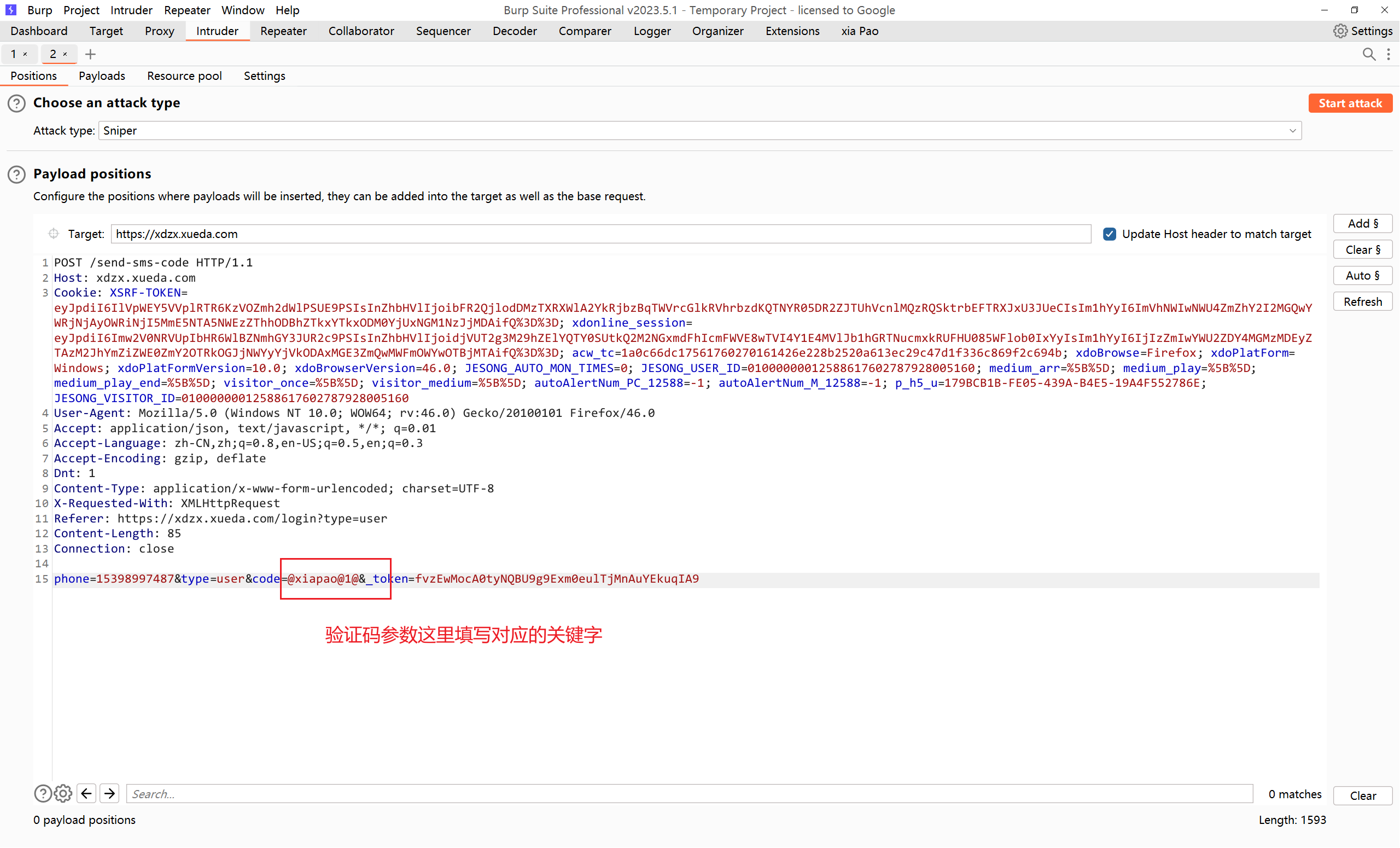

爆破的时候,需要将线程设置为1,并且需要建议设置一下延迟1秒。

做完上面这些就可以进行爆破了,这里我建议把代理关了,可能会有点影响。

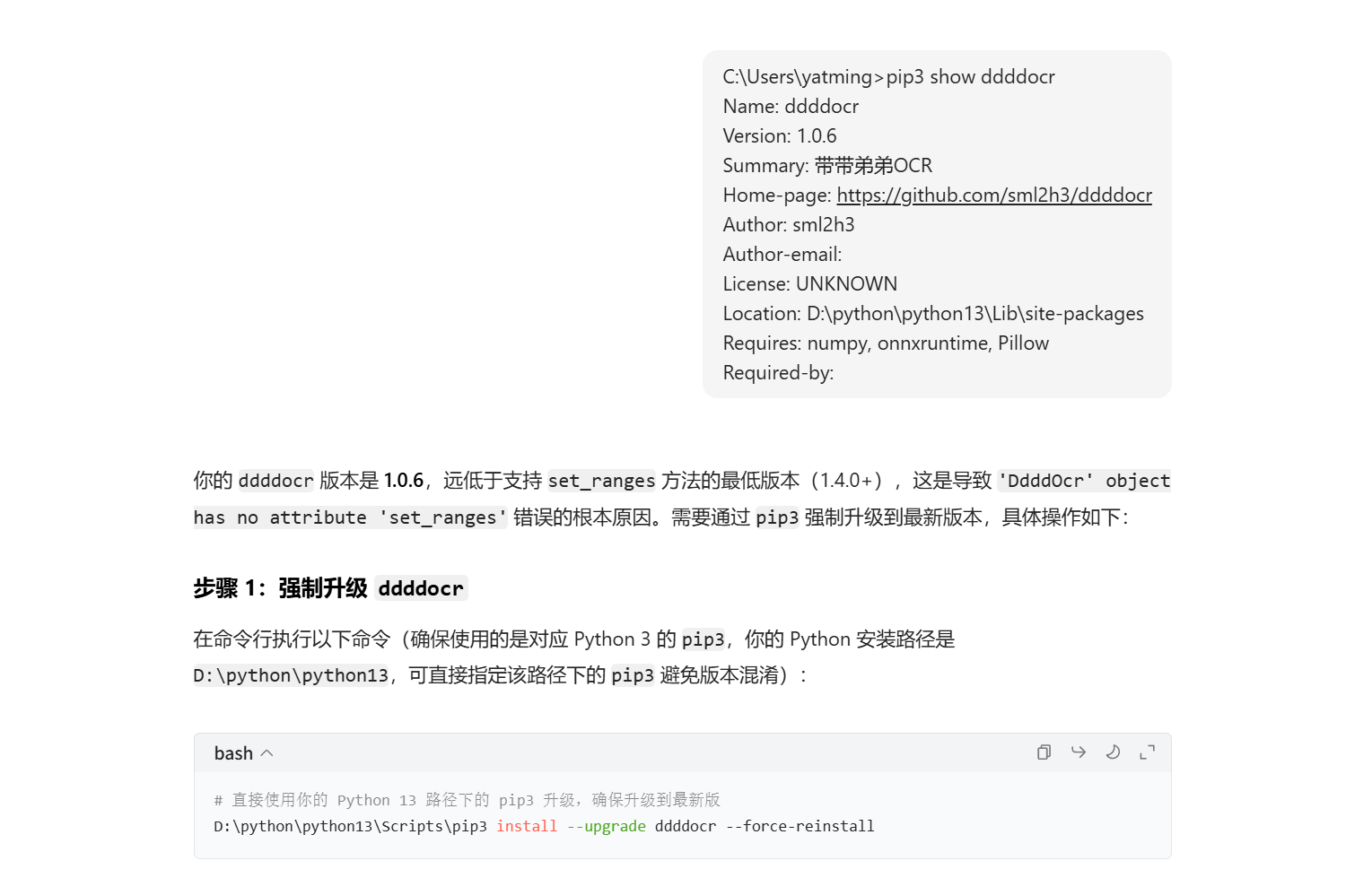

上面这个是4.2的版本,我现在最新版本一直跑不起来,有时间研究一下。

经过一天沉淀,发现是python3.13不兼容dddd这个插件,所以装上python3.11,然后手动下载dddd组件。

1 | https://pypi.org/project/ddddocr/#files |

1 | C:\Users\yatming\AppData\Local\Programs\Python\Python311\Scripts\pip.exe install ddddocr-1.5.6-py3-none-any.whl |

最新版可以啦~~~

图片验证码 - 重复使用 - 某 APP 短信接口滥用

两种思路

- 删除验证码字段进行绕过或直接使用

- Token sign 验证码等直接重复使用测试

- 或者将其删掉进行测试

滑块验证码 - 宏命令 - 某 Token&Sign & 滑块案例

burp suite 高端利用之编写宏规则绕过滑动验证码:

https://blog.csdn.net/shuryuu/article/details/104576559- 同理也可以适用在 Token,sign 在页面代码中自动获取自动填入后绕过验证

不过只适用于这个滑块验证码,不同滑块验证码验证方式不同,这个是因为验证码校验值在加载好的页面中有显示,可以直接获取到,就可以使用 burp 的宏进行测试

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果