第84天:服务攻防-端口协议&桌面应用&聊Q&word等RCE&hydra口令猜解&未授权检测

第84天:服务攻防-端口协议&桌面应用&聊Q&word等RCE&hydra口令猜解&未授权检测

Yatming的博客常见语言开发框架:

1 | PHP:Thinkphp Laravel YII CodeIgniter CakePHP Zend等 |

常见语言开发组件:

1 | (Java) Apache Solr、Apache Shiro、Apache Struts2、Apache Flink、Flume、Dubbo、Redis、Logstash、ElasticSearch、Kafka、Ghidra、Minecraft、Apache hive、Datax、Streaming、Dolphin Scheduler、Storm、Spring、Aibaba FastJson、Jackson、Log4J、XSteam等。 |

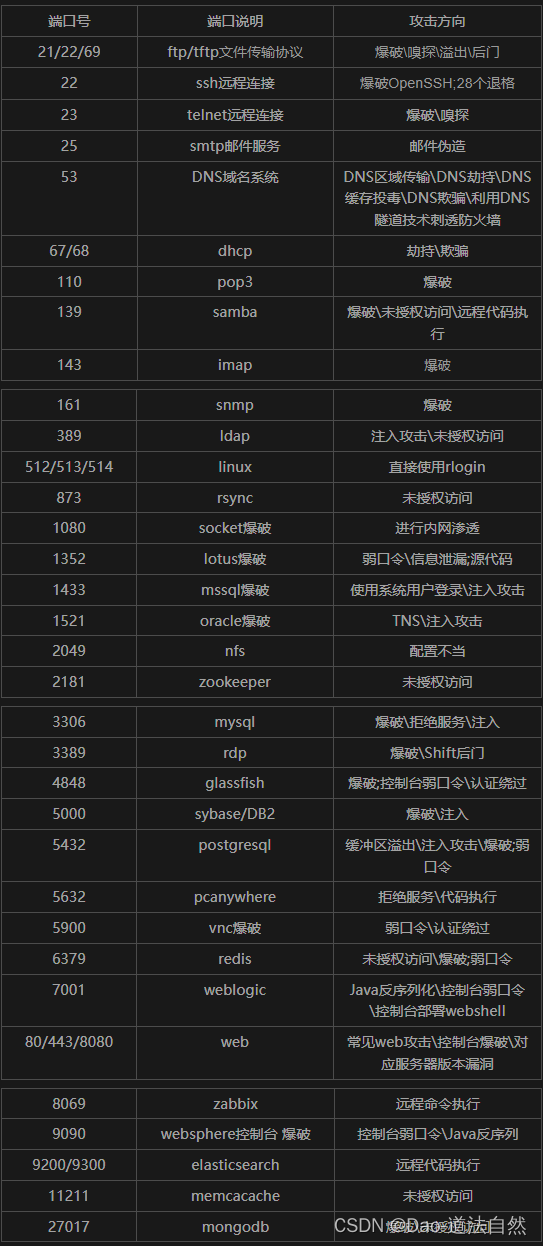

常见的端口

远程链接服务端口

文件共享服务端口

web应用服务端口

数据库服务端口

邮件服务端口

网络常见协议端口

特殊服务端口

端口协议 - 口令爆破 & 未授权

Hydra

1 | hydra是一个自动化的爆破工具,暴力破解弱密码, |

其他几个漏洞没必要复现,感觉目前用不到~

分别是:QQ&WPS&Clash

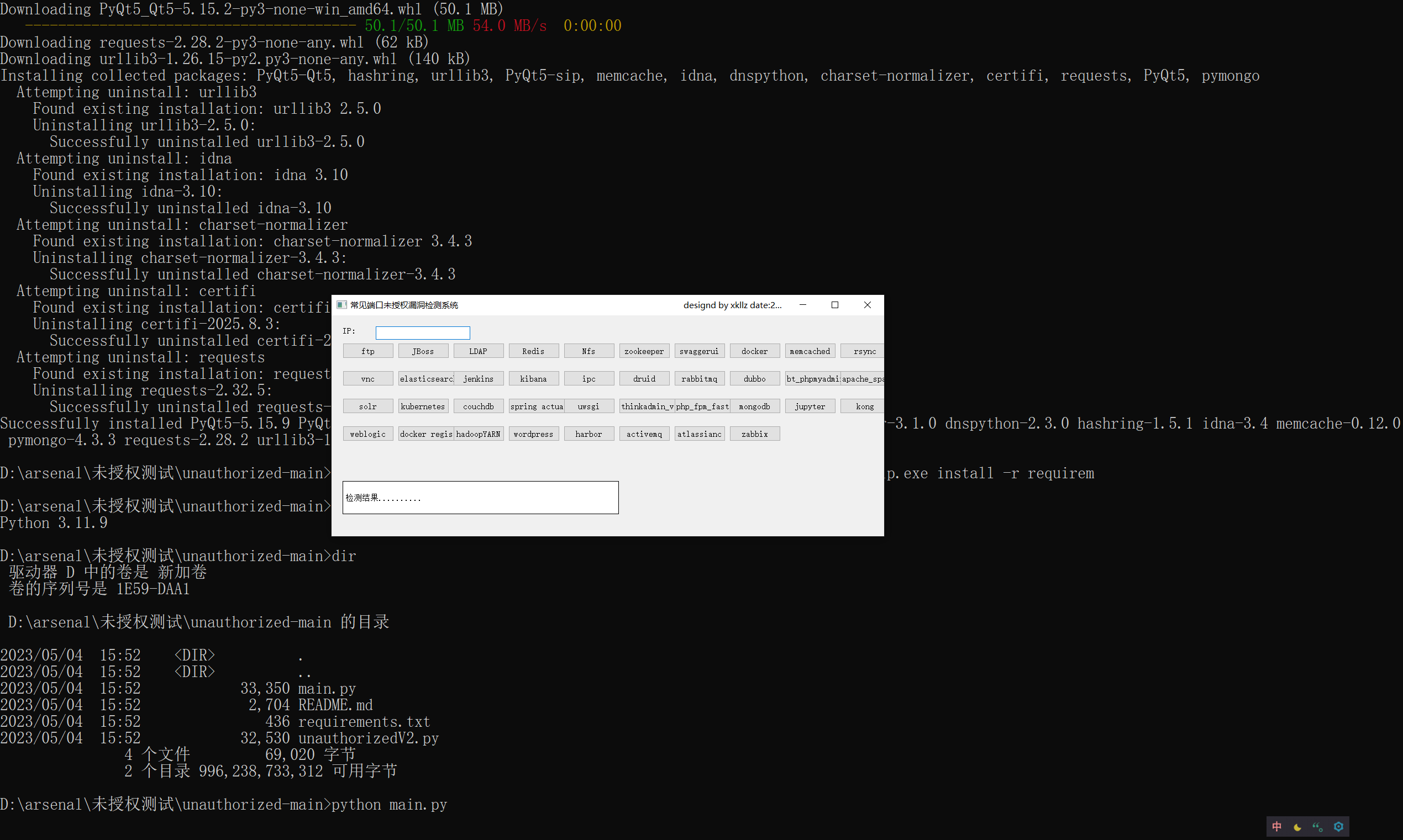

未授权工具

1 | 项目地址:https://github.com/xk11z/unauthorized |

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果