第85天:APP攻防-资产收集篇&反证书检验&XP框架&反代理VPN&数据转发&反模拟器

第85天:APP攻防-资产收集篇&反证书检验&XP框架&反代理VPN&数据转发&反模拟器

Yatming的博客资产收集:

1 | 爱企查:https://aiqicha.baidu.com/ |

做移动安全测试时,设置好了代理,但是抓取不到数据包的几种情况

1 | 1、抓不到-工具证书没配置好 |

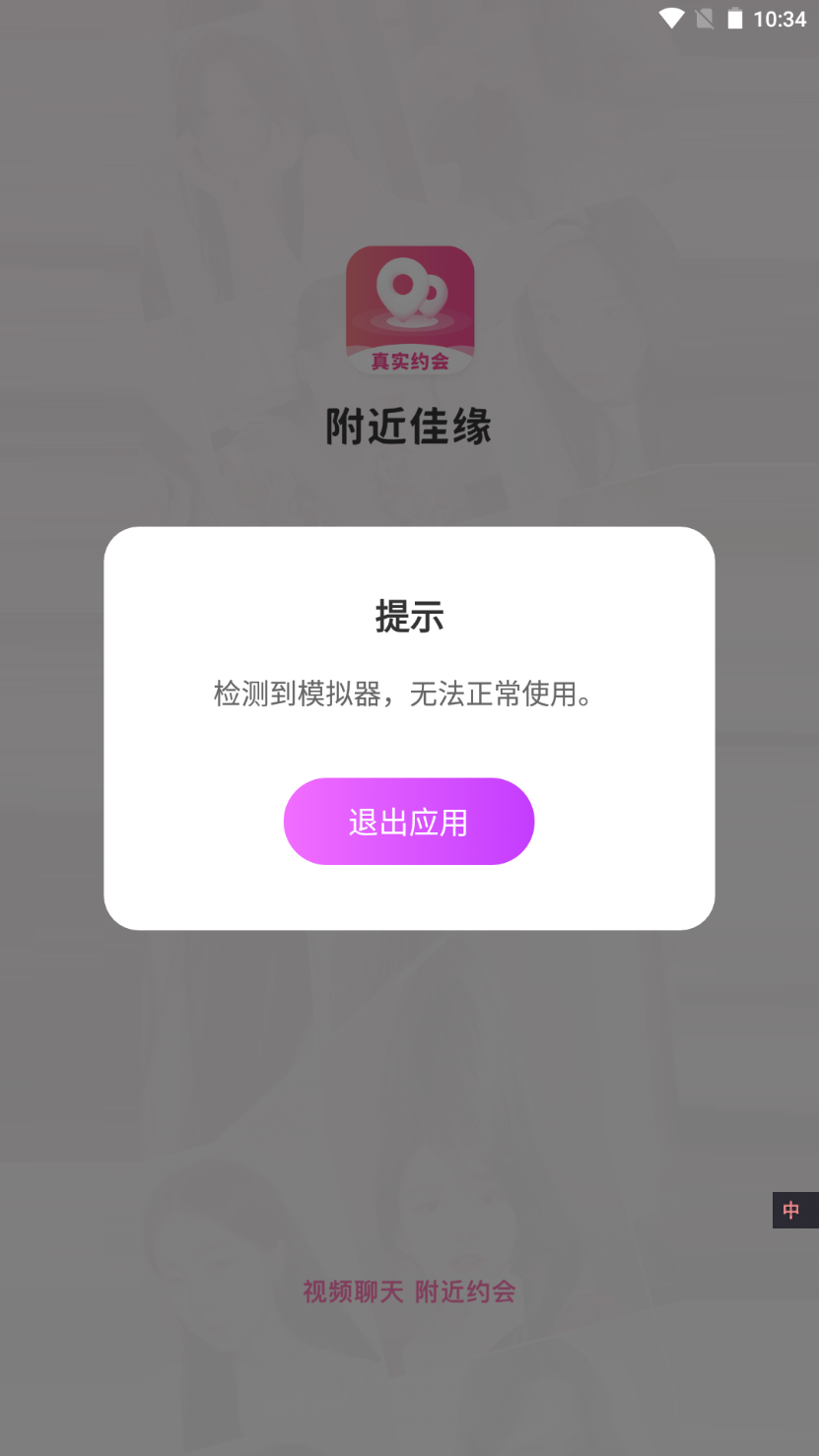

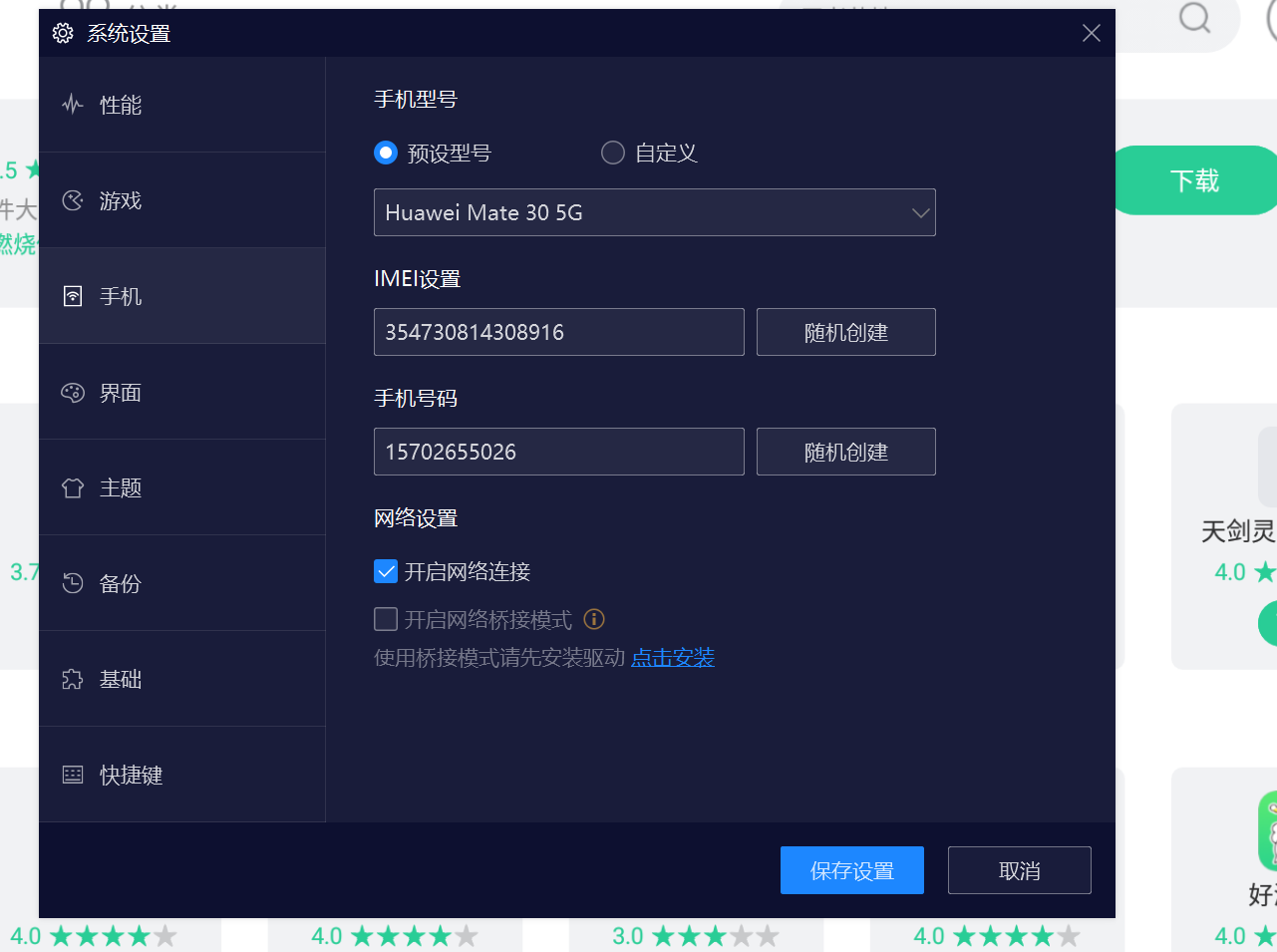

反模拟器

非常好理解,就用微步在线云沙箱的情况来说,有的后门文件在上传到微步的时候,会有一个反调试的技术,就是判断你有没有真实的硬盘或者说,你的systeminfo的信息中有vmware等虚拟化技术的信息。还有一些其他判断手段,比如通过手机电话通讯录,电话号码,网络等等。

可以考虑通过这里的这些设置看看能否进行绕过,如果不行,说明对方检测的比较深,不能通过简单的修改进行绕过,这个时候就需要将其逆向,将验证的代码删除,然后重新打包,看看能否绕过,如果还是不行只能通过逆向看看代码中有没有其他办法绕过。

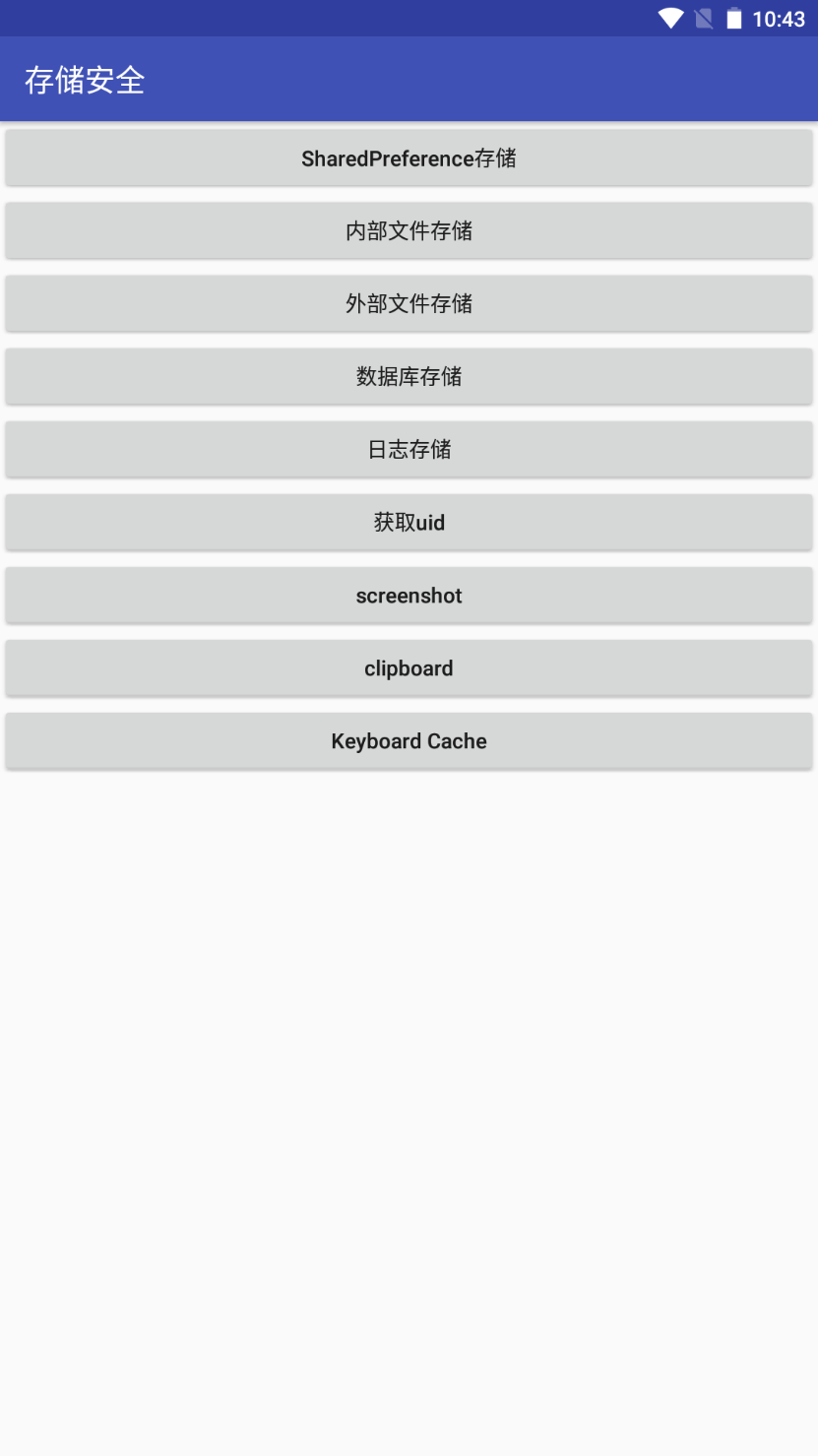

反证书

这个相当于apk中的一个小靶场。

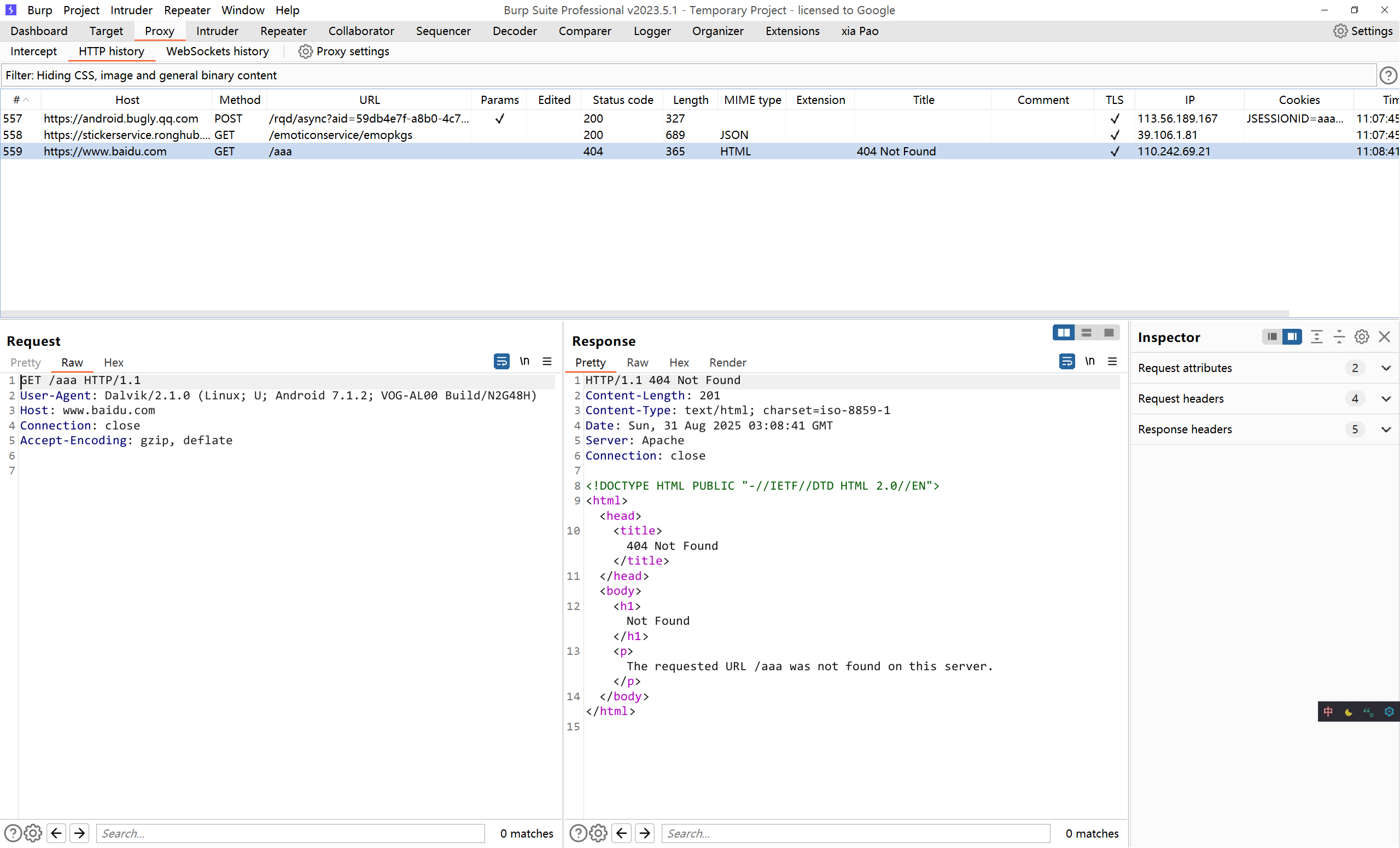

传输安全

点击不做任何校验

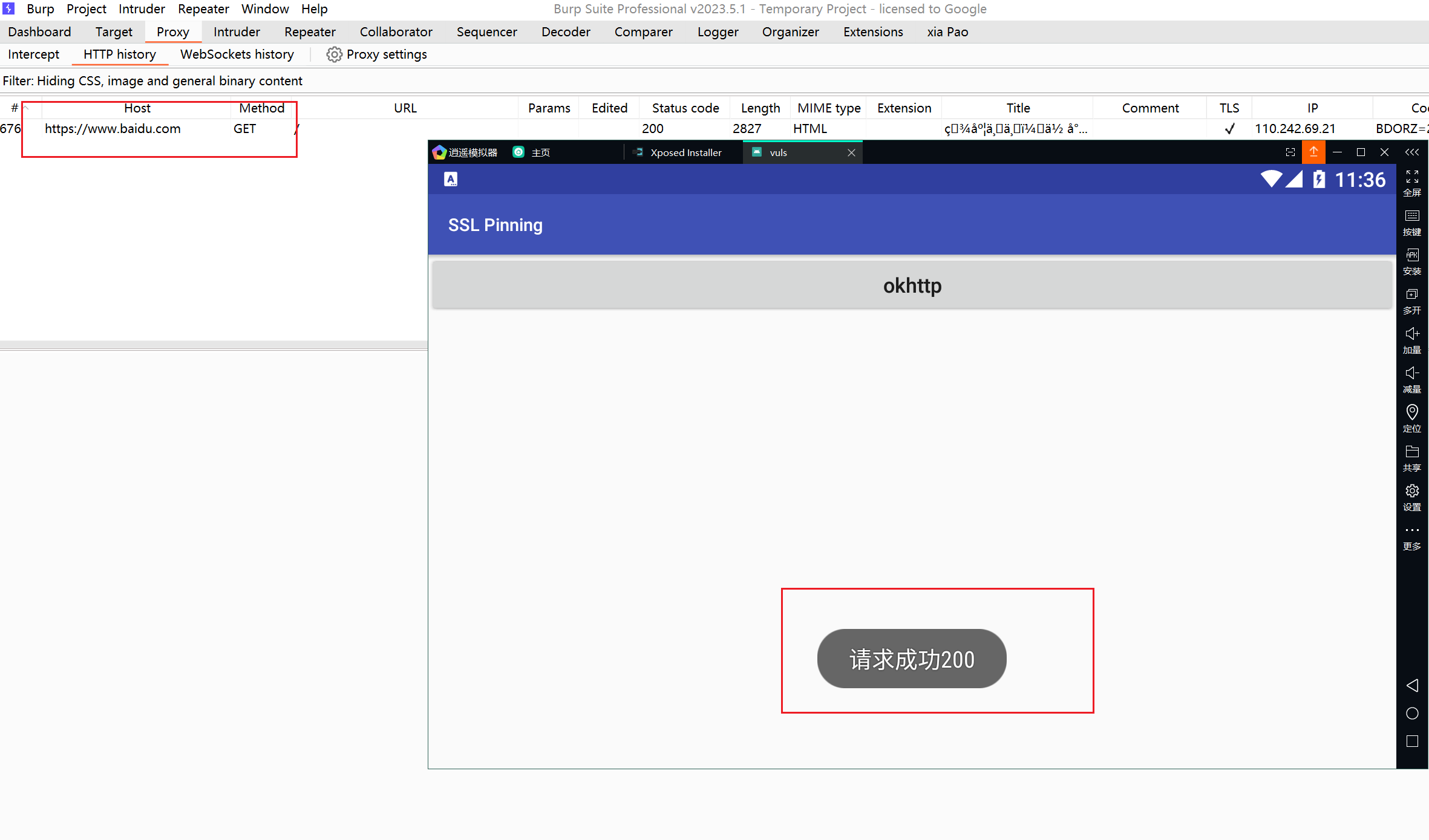

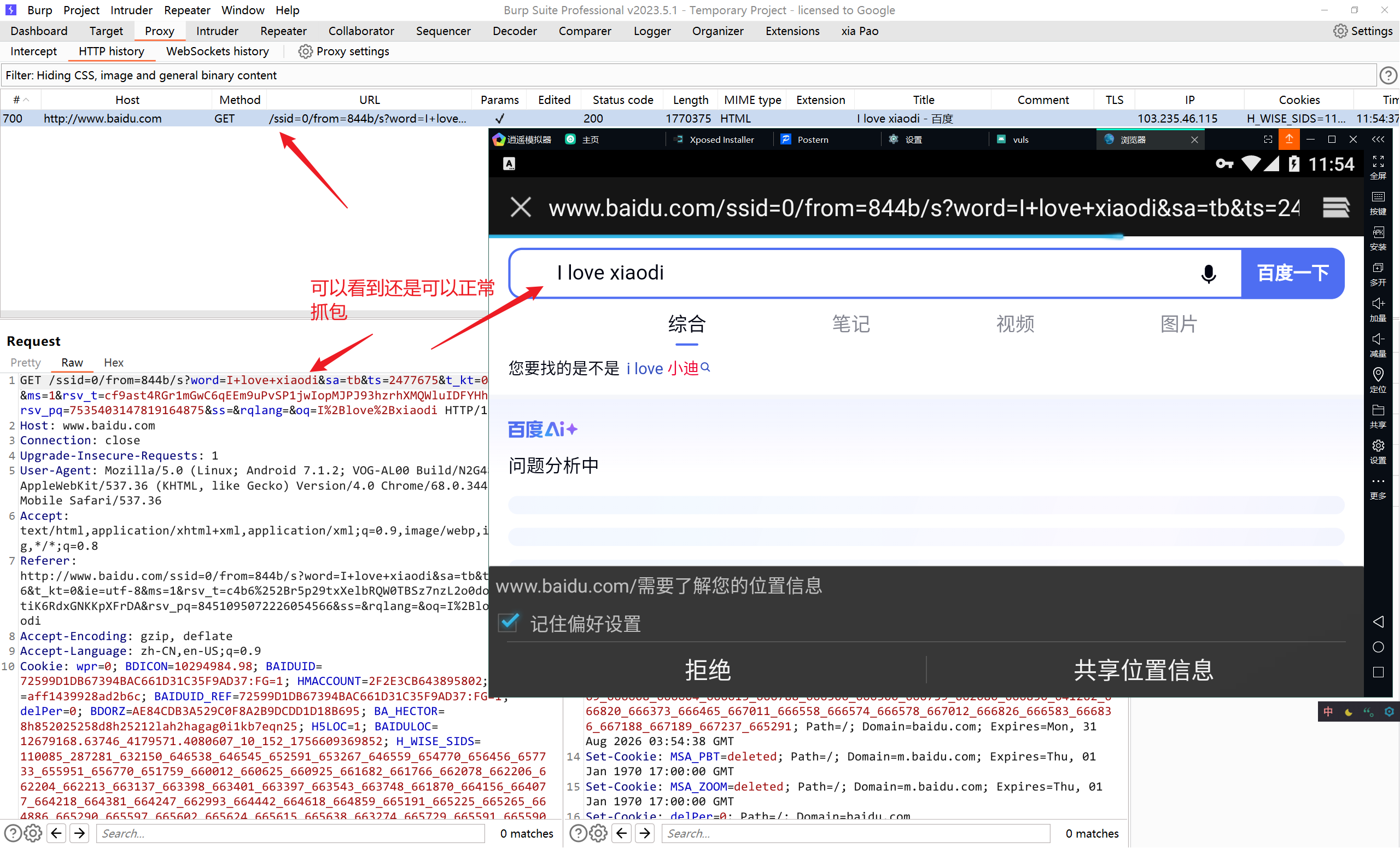

burp里面就会接收一个www.baidu.com/aaa的请求,能让burp抓取到,说明没有问题。

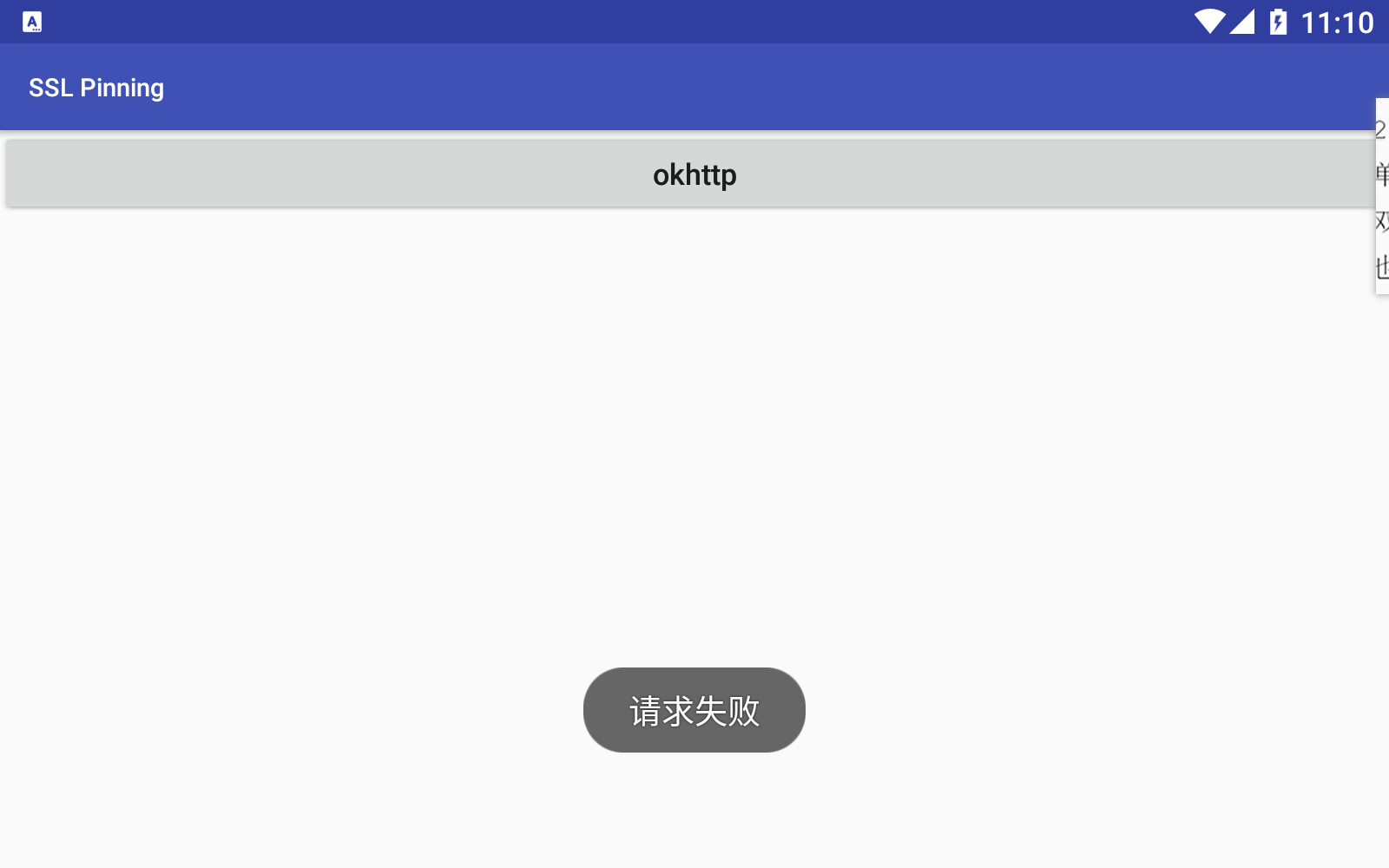

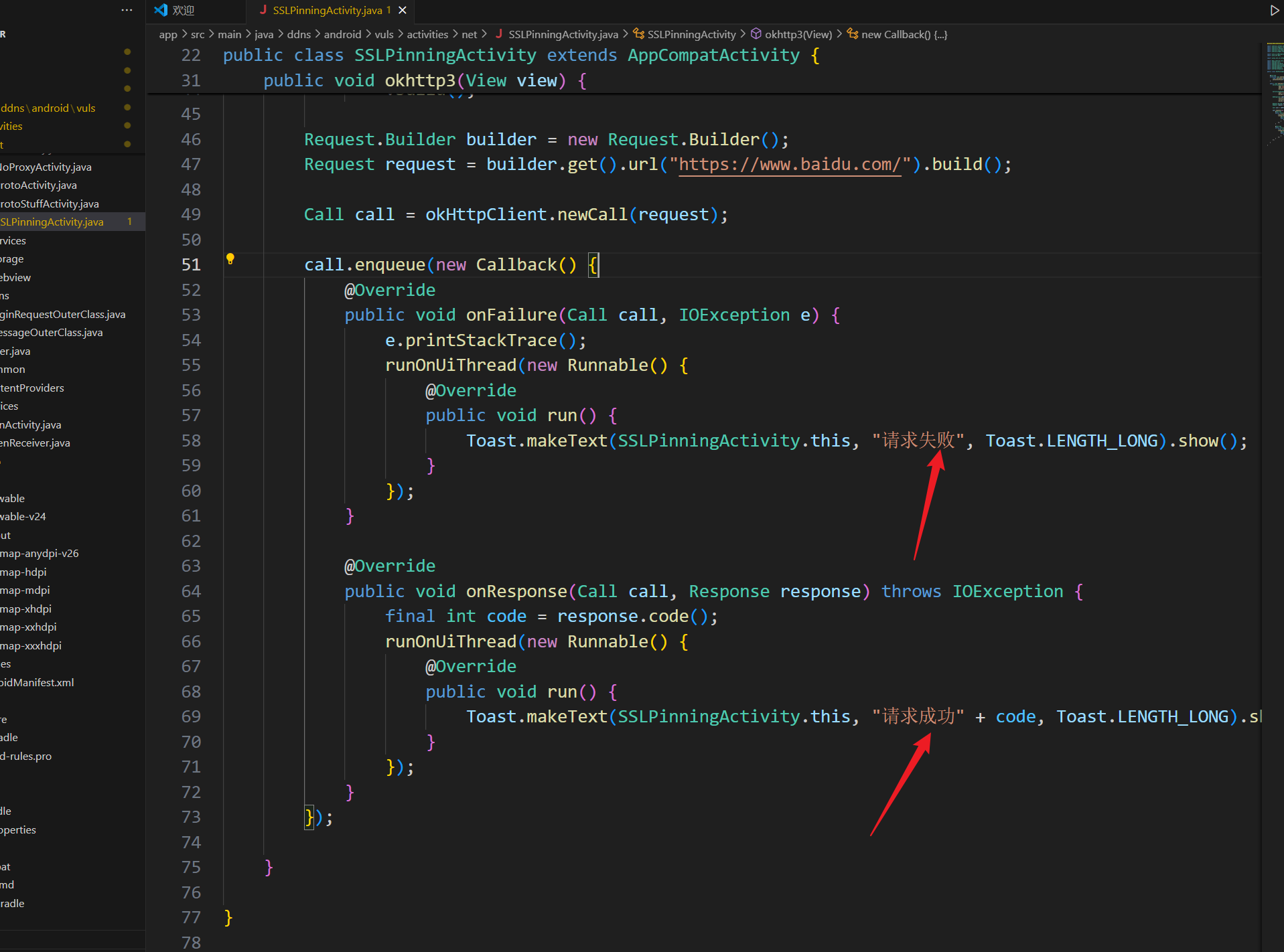

SSLping

1 | 反证书校验:SSL证书绑定 |

如何绕过

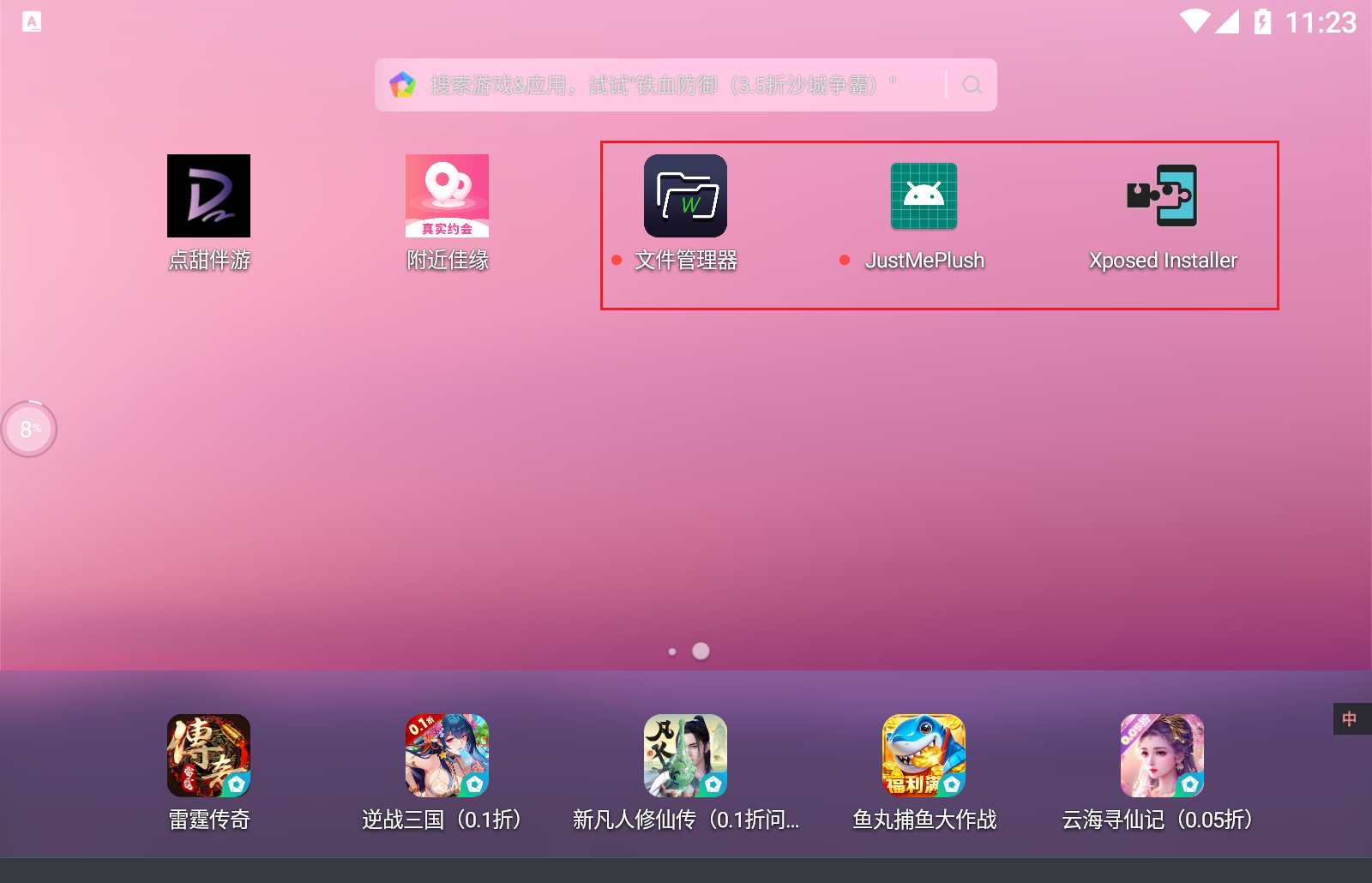

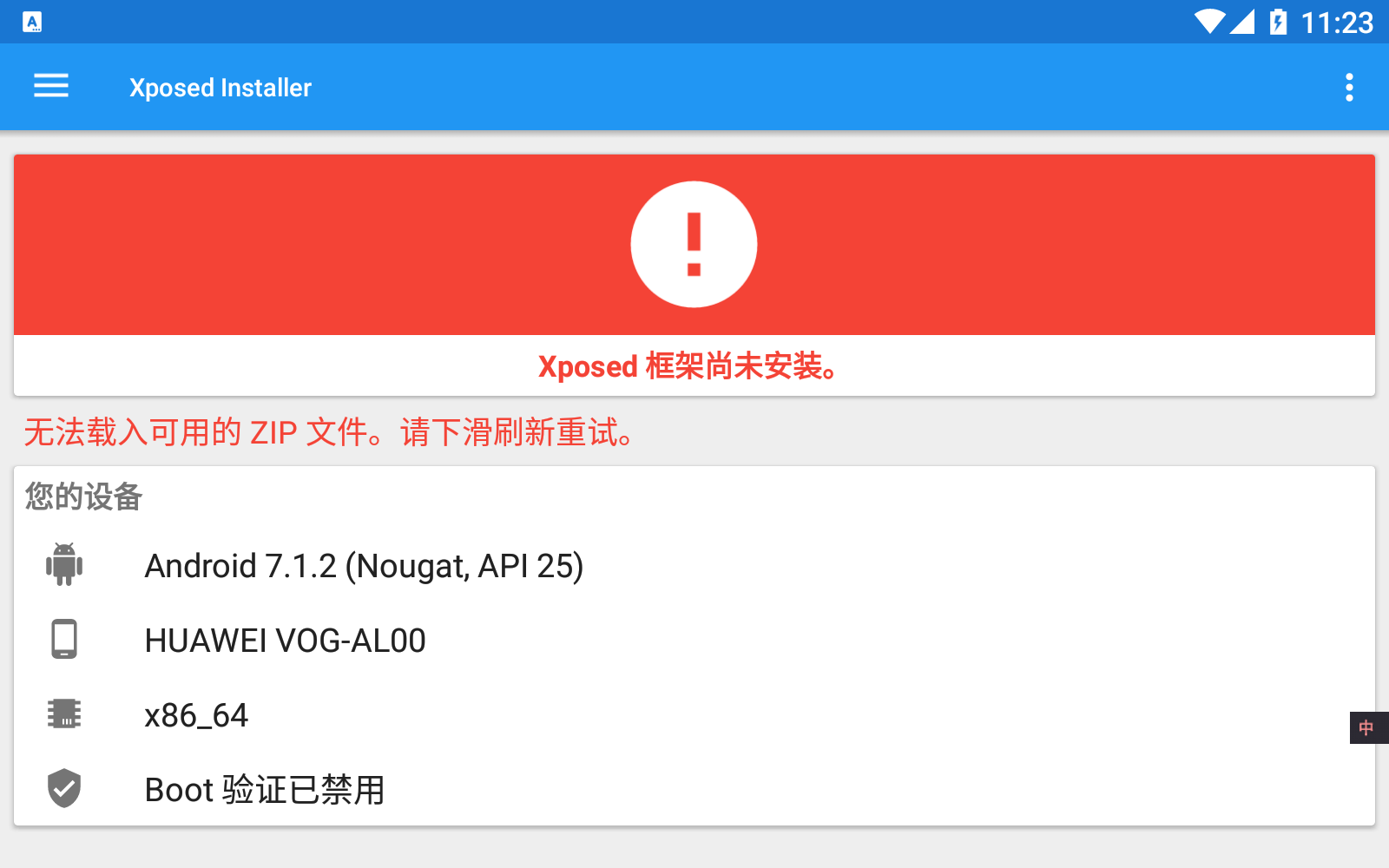

xp框架的安装

首先装上这个三个,这个时候打开xposed是打不开的

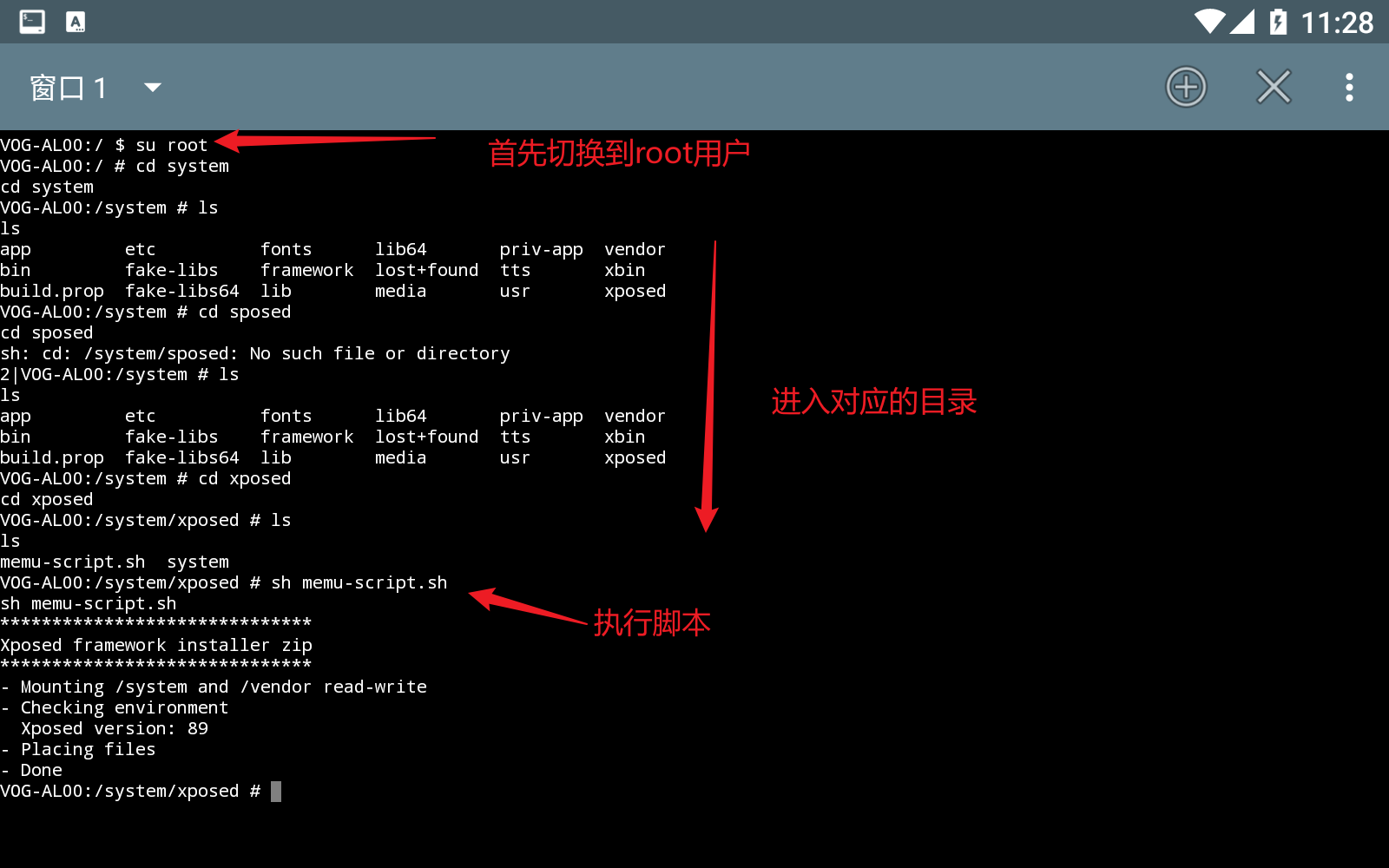

这个是逍遥模拟器的问题,如果使用其他模拟器,可能一下就安装好了,如果是上面这种情况就需要运行一个sh脚本。

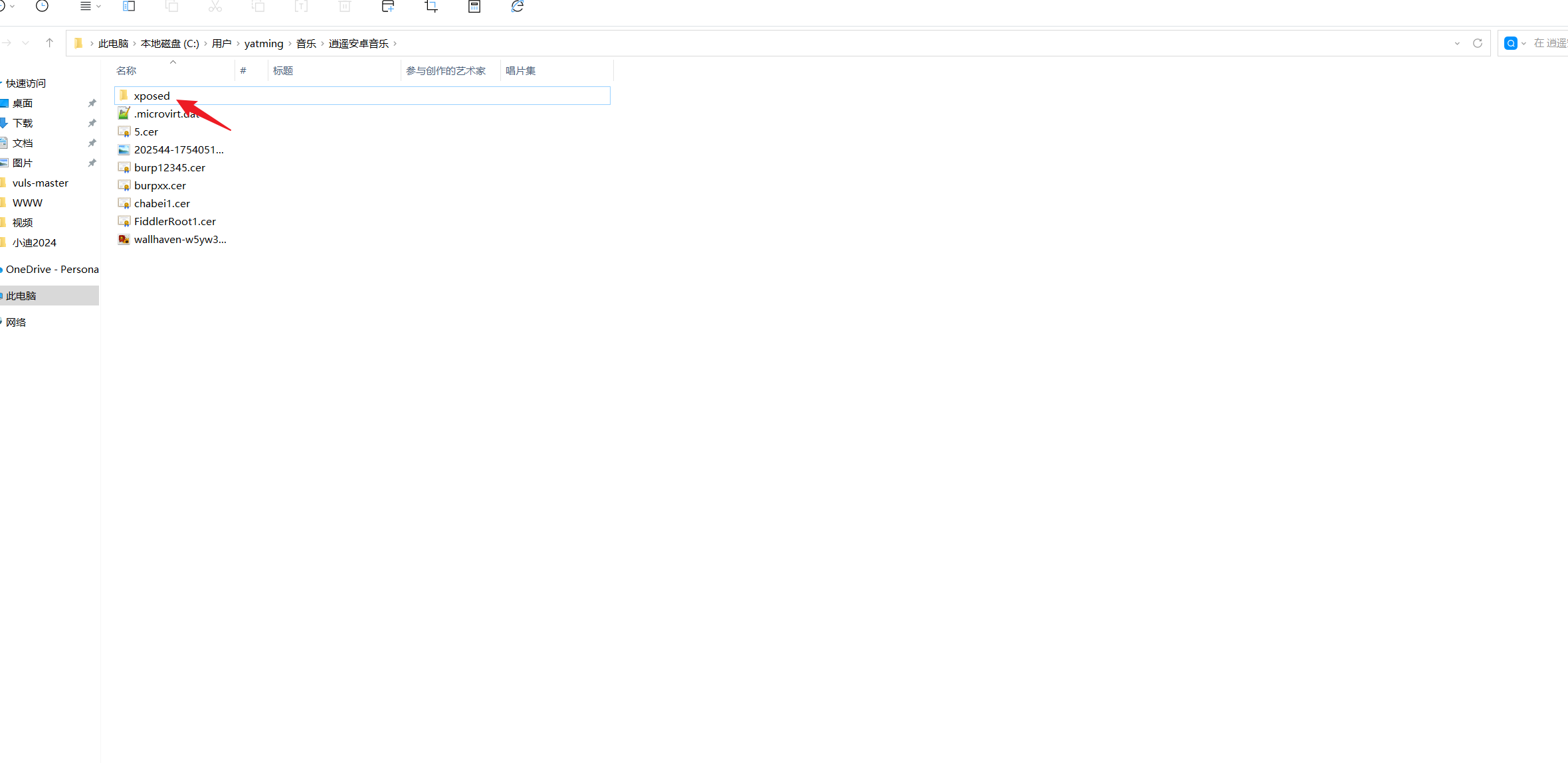

将脚本放到共享目录下面,然后将其移动到模拟器的system目录下

这个时候需要去执行里面的脚本,所以还要安装一个基于安卓的终端工具:

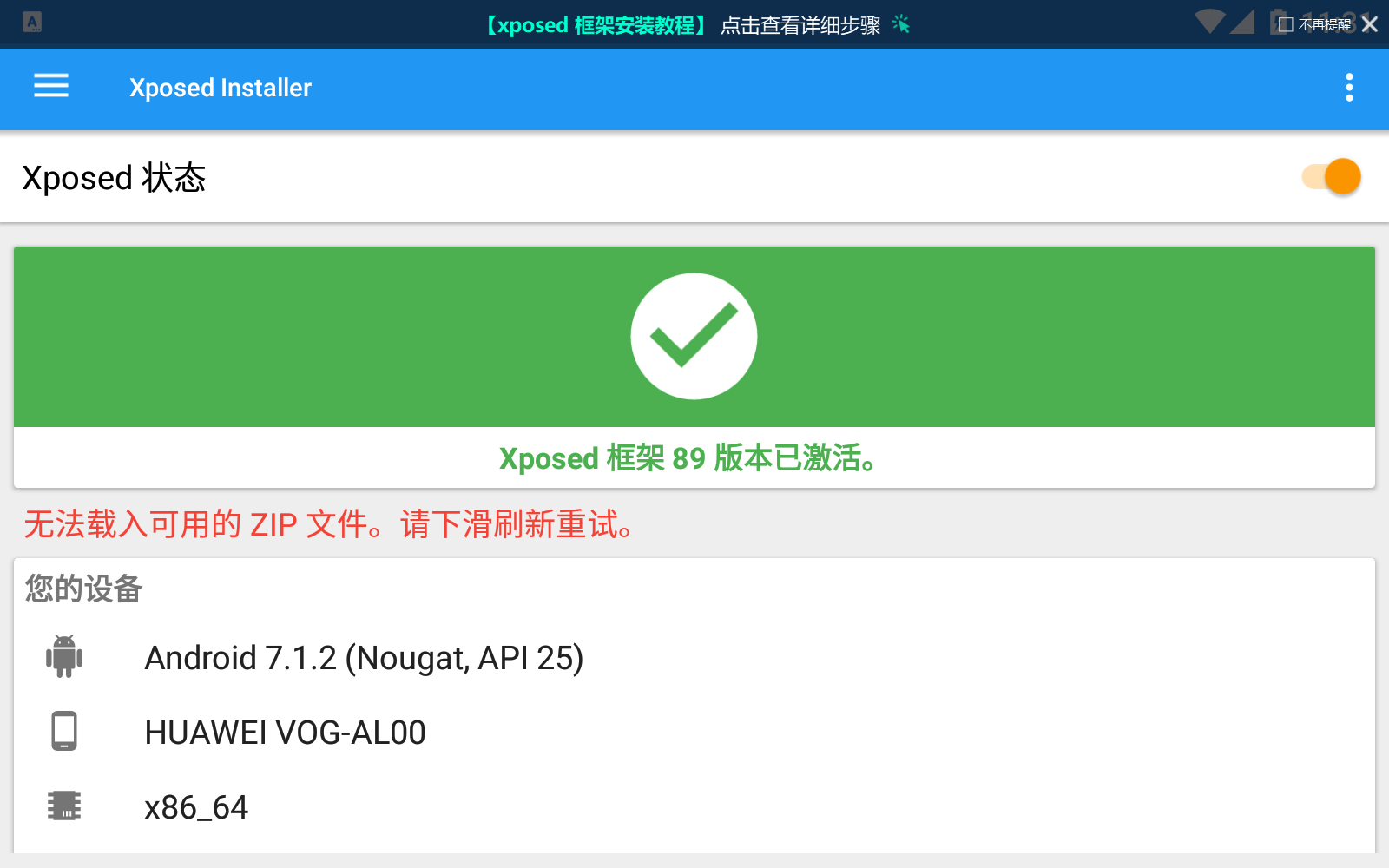

执行完脚本如果是上图这样,就可以重启模拟器,然后再次打开xposed框架

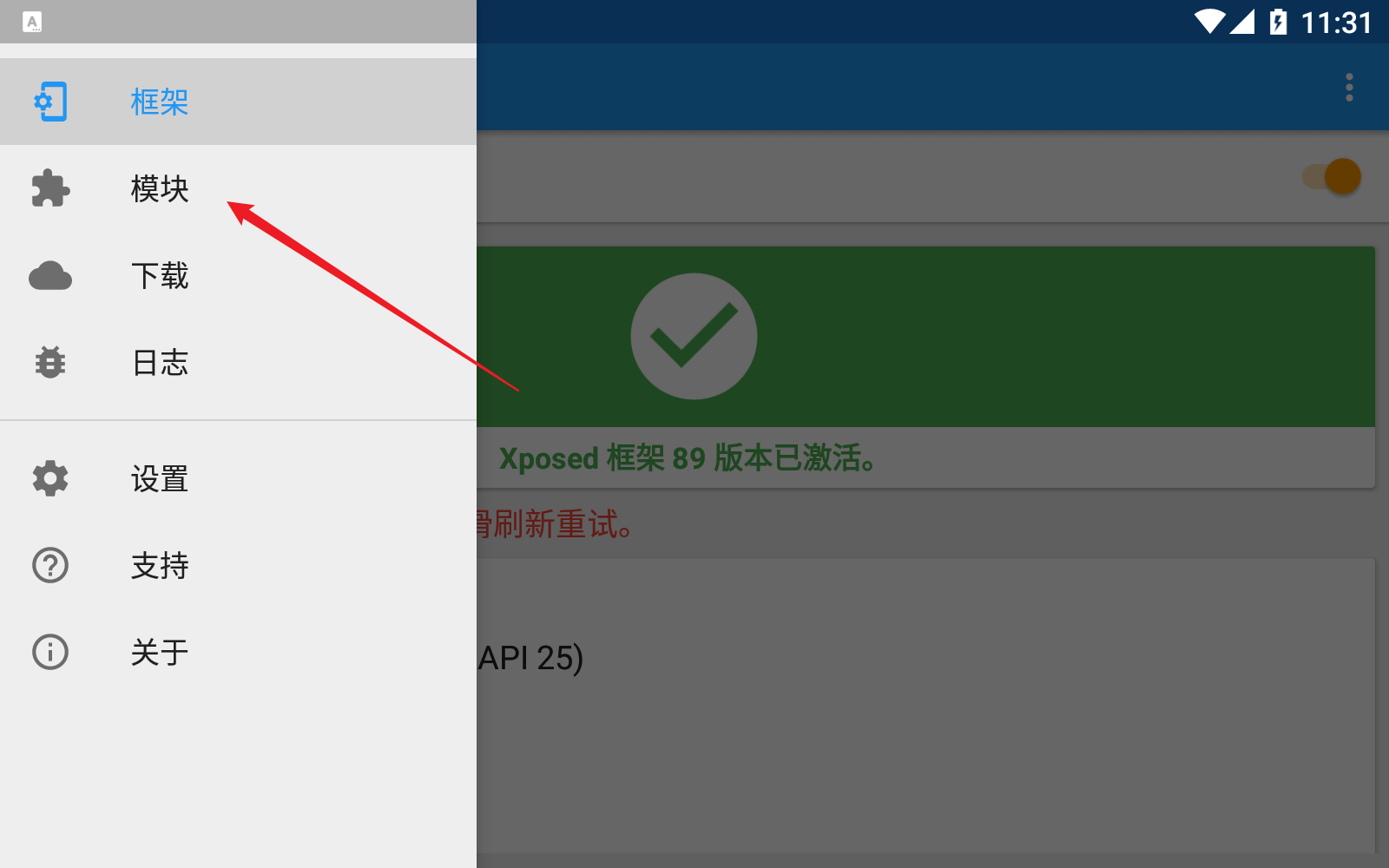

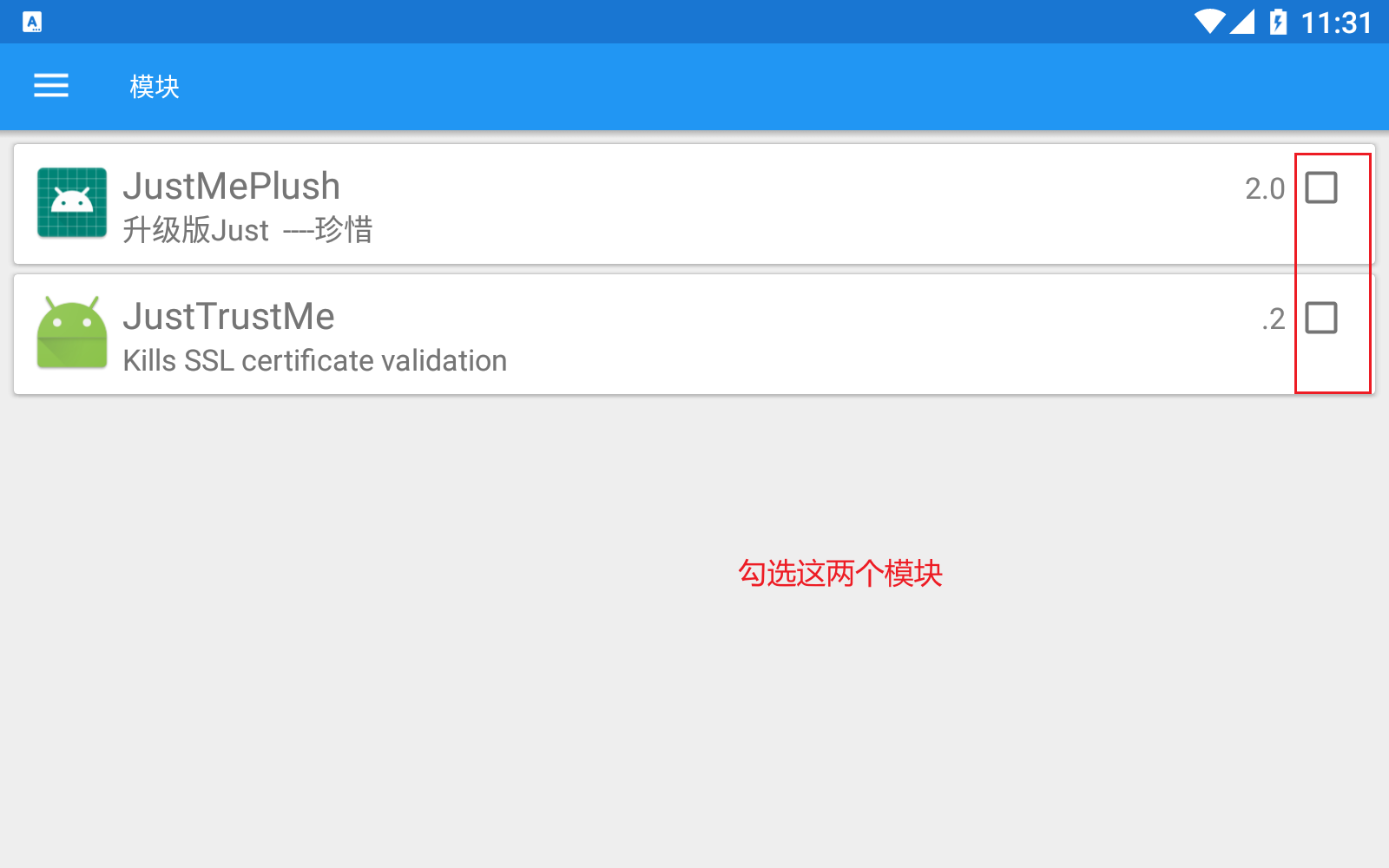

没有问题之后:

勾选好之后,再次进行重启。

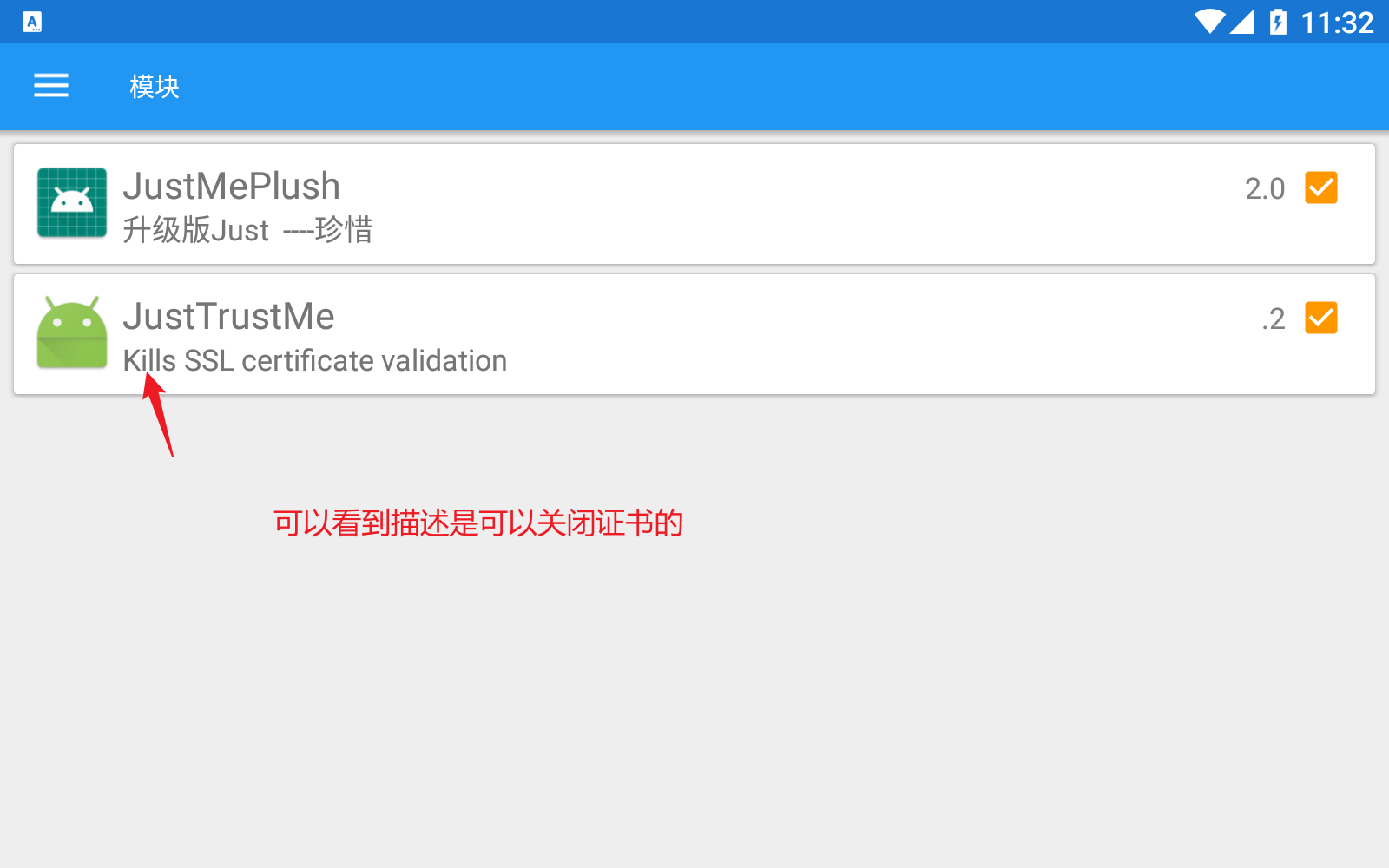

也就是说这个框架中的这个模块,可以针对app中证书校验(单向校验),可以进行关闭,但是成功率这里没有测试过。

这个时候再去这个靶场中进行实验,发现可以请求成功了。

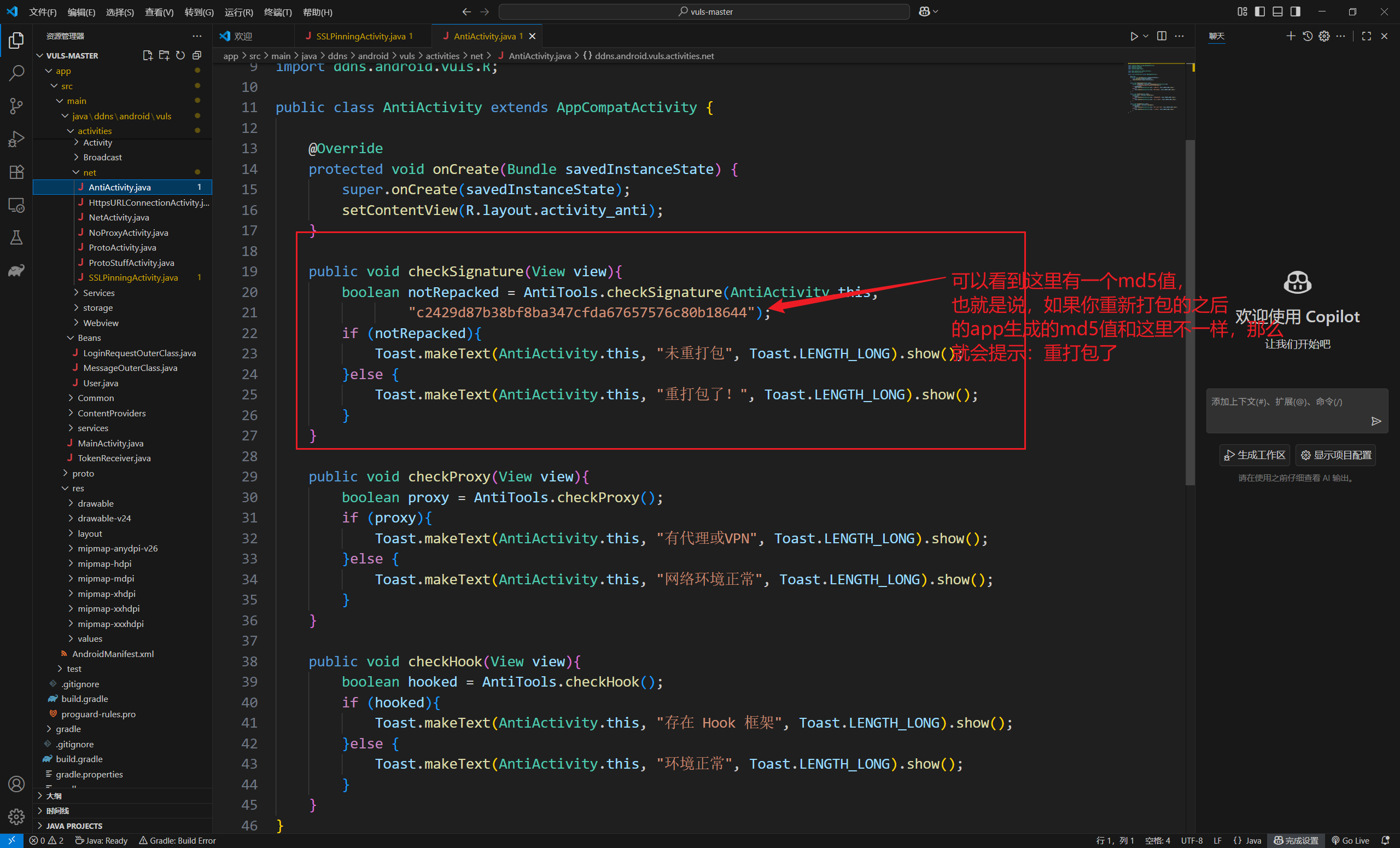

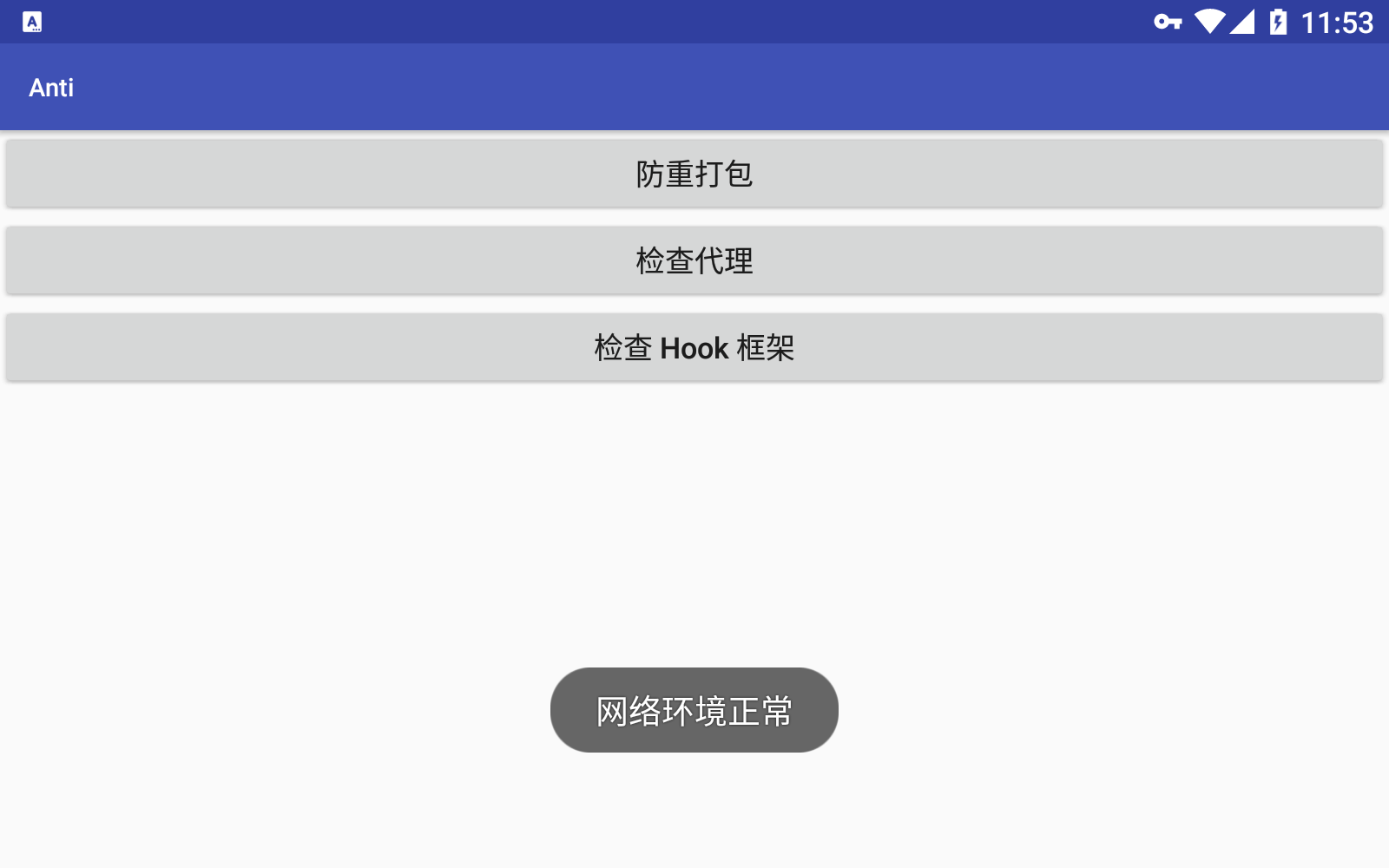

Anti

前面我们开启了burp的代理,这里点击检测代理,提示有代理或者vpn

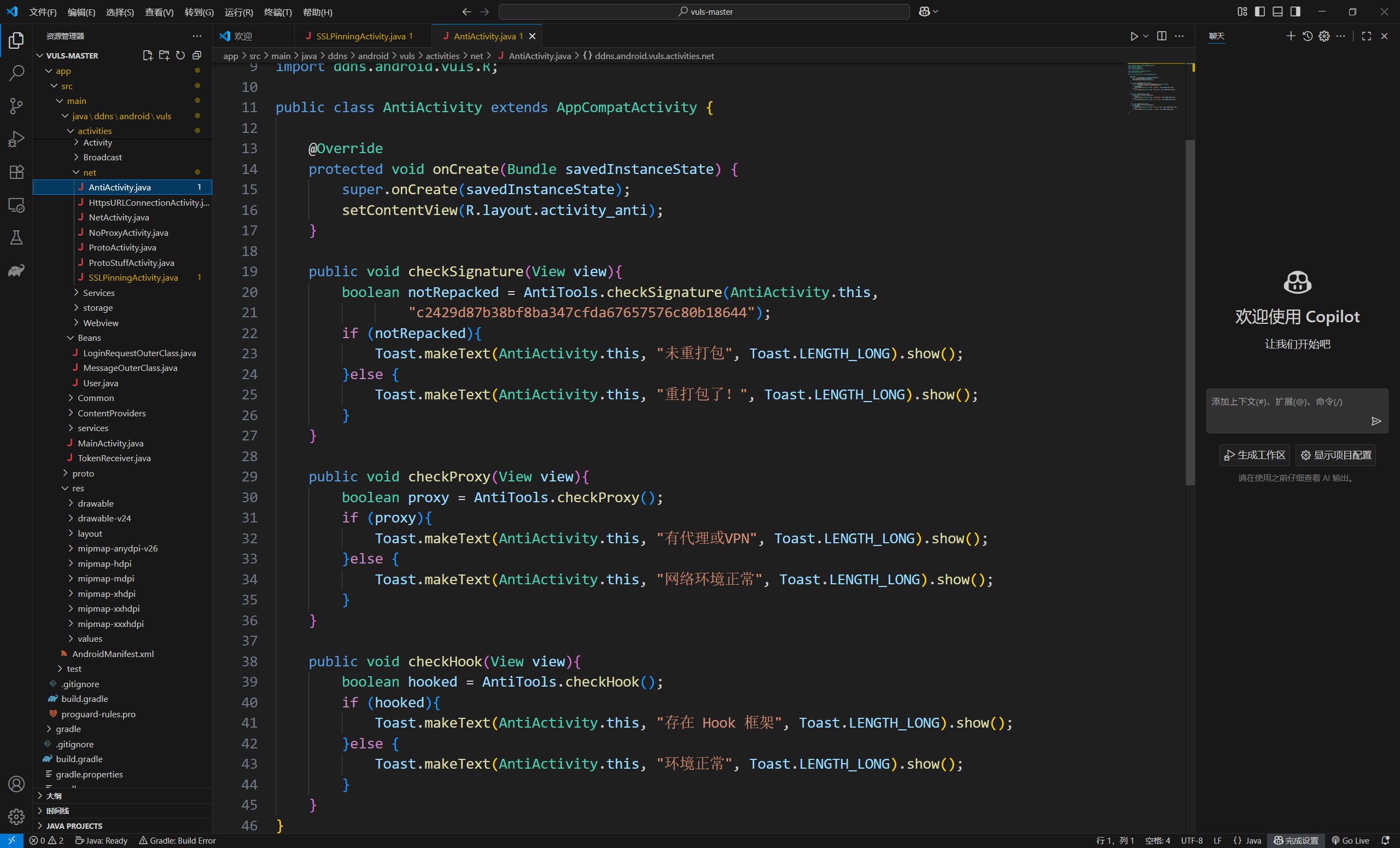

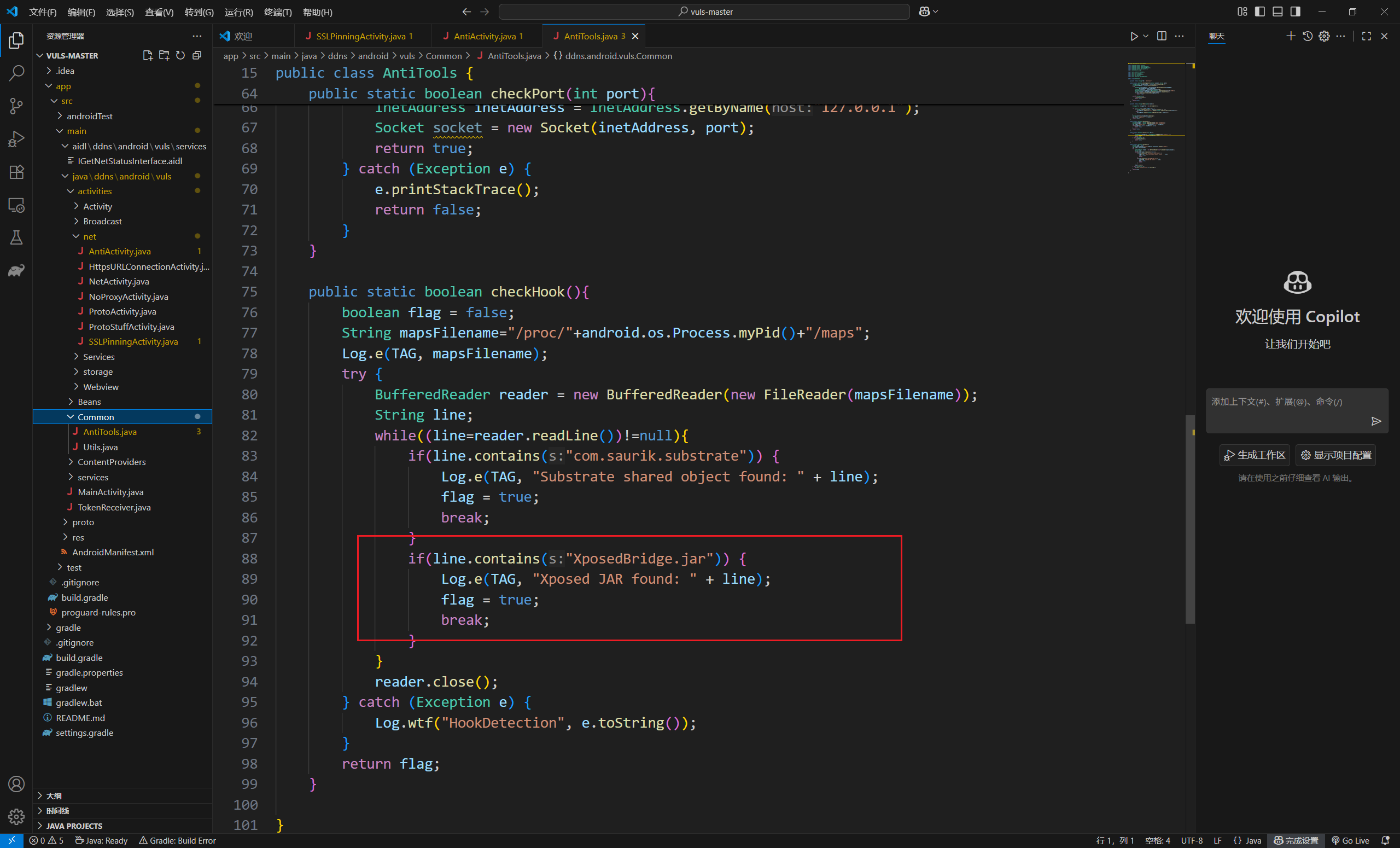

这里还有一个检测hook框架,那么这个是什么呢?前面安装的xp框架,就是hook框架的一种。

看一下代码中的检测:

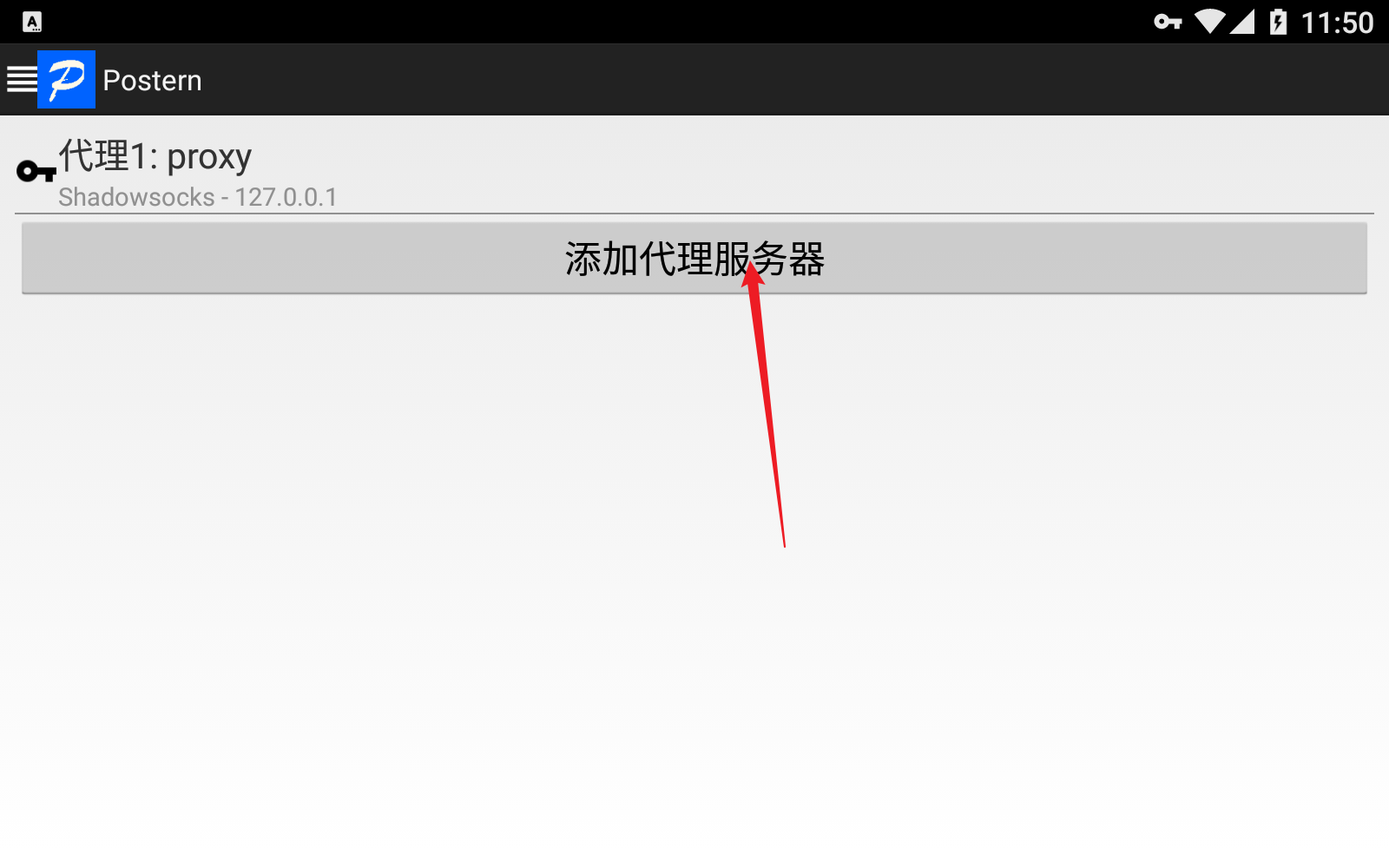

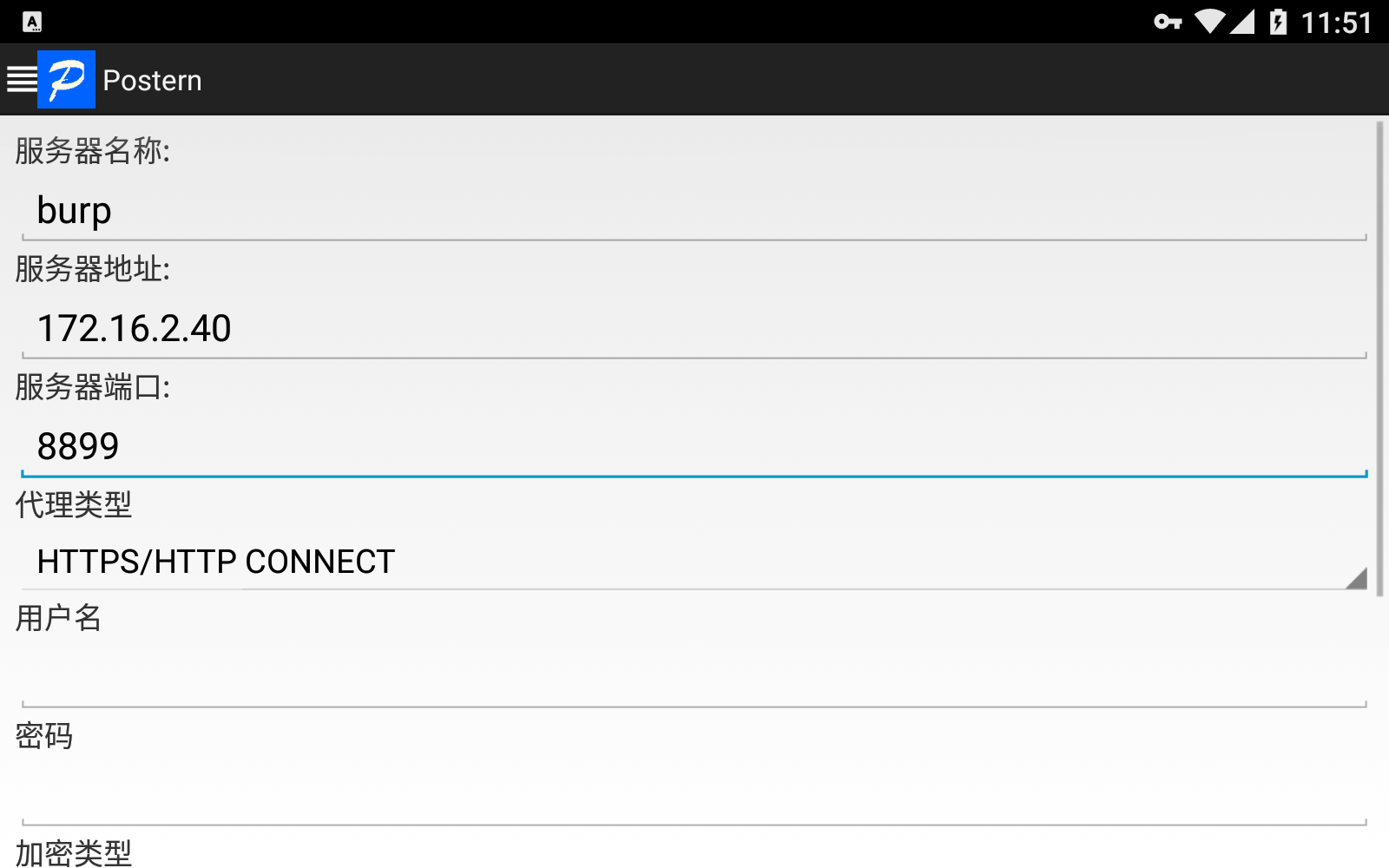

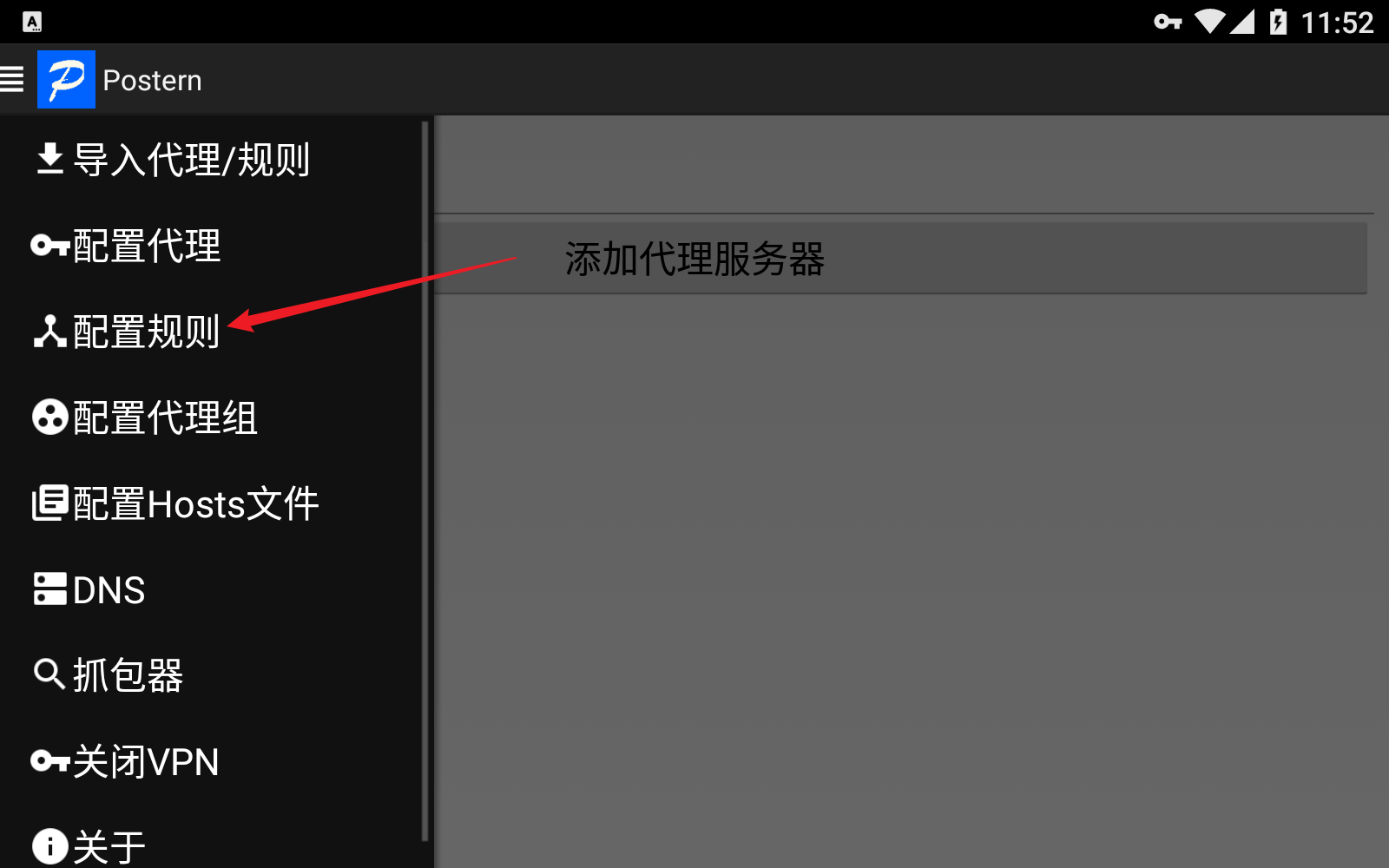

如何绕过代理检测(Postern)

app可能就是检测,你当前的网络设置那里有没有配置代理的操作,那么这个时候,我们换一个地方进行代理设置,或者使用app代理工具进行代理,就有机会绕过。这里使用的代理工具就是:Postern

这里的代理配置就是和网络配置代理是一样,设置按照上图来就好了,之后保存即可。

然后在配置规则。

这里匹配所有地址,然后通过刚刚设置的代理,开启抓包。

这个时候再去检测代理,这里显示网络环境正常。

使用物理机的Proxifier进行抓包

用雷电模拟器感觉有bug,大致原理就是用proxifier对模拟器进程进行抓包,然后将流量转发到burp上同样是实现一定的绕过。

APP案例测试

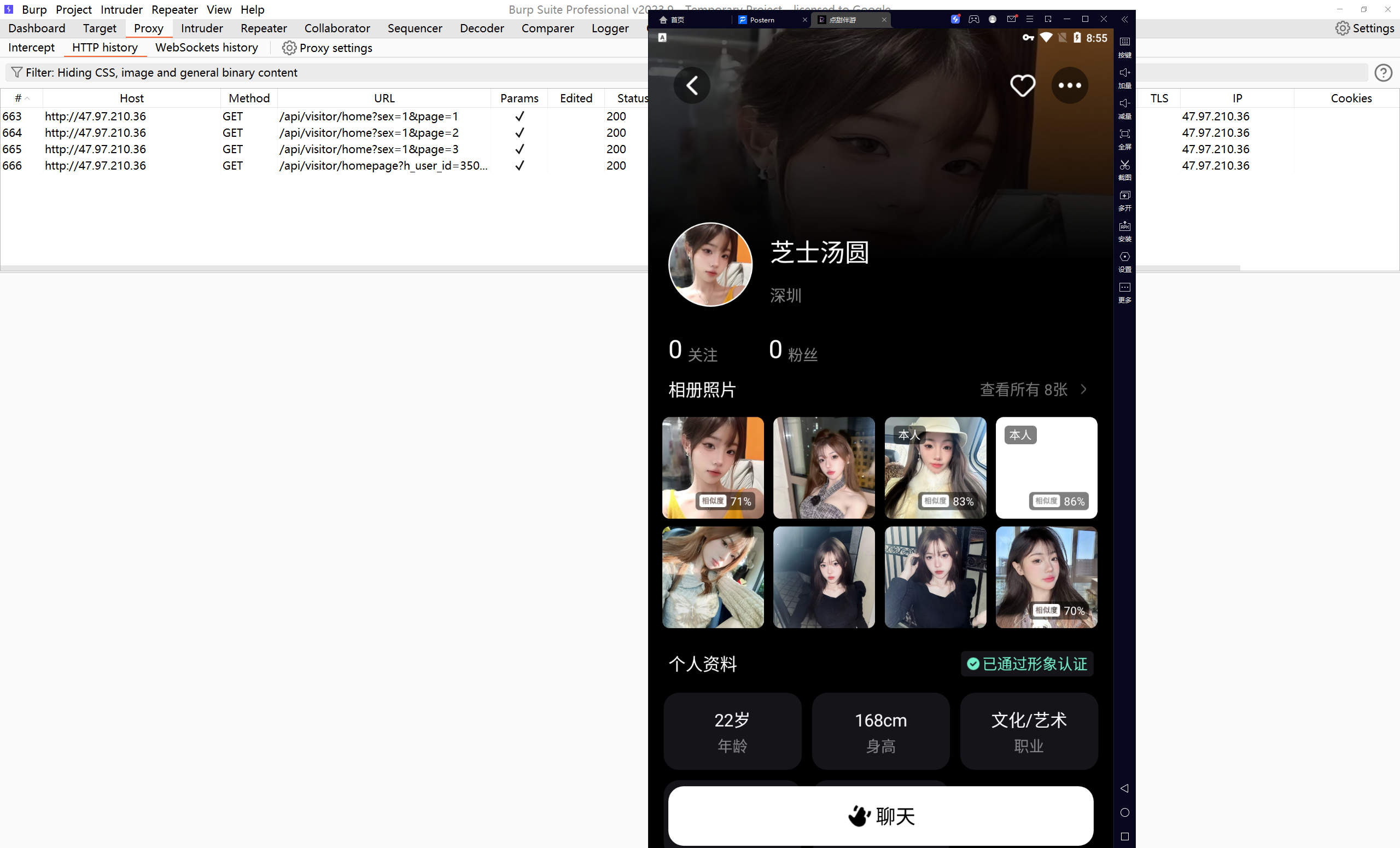

点甜伴游

使用xpose框架+pose软件抓包。可以抓取到

- 某某营地有双重验证 (小迪刚开始误判了),一个是代理一个是单向证书

- 有数据包一直闪,但就是不出来,没数据,是因为还有证书校验

- 所以需要使用到 XP 框架 (实际上只有证书校验),开启之后即可抓取到数据包

- 某探有双向验证,即使使用了 XP 框架,依旧无法正常打开,会提示不是最新版本,让下载最新版本,实际上就是最新版本,就是只是因为双向验证