第91天:API安全-接口安全&SOAP&OpenAPI&RESTful&分类特征导入&项目自动联动检测

第91天:API安全-接口安全&SOAP&OpenAPI&RESTful&分类特征导入&项目自动联动检测

Yatming的博客API接口简单来说就是两个不同的APP或不同的平台对接会使用到的,例如一个网站为何能够使用QQ或微信一键登陆,这里就是采用了API接口对接,当你搭建一个网站后想要让网站能够使用QQ或微信一键登陆,那么就需要找对方申请一个API接口,然后网站利用对方给予的API接口信息实现一键登陆。

SOAP

SOAP(Simple Object Access Protocol)简单对象访问协议是交换数据的一种协议规范,是一种轻量的、简单的、基于 XML(标准通用标记语言下的一个子集)的协议,它被设计成在 WEB 上交换结构化的和固化的信息。SOAP 不是 Web Service 的专有协议。

SOAP 使用 HTTP 来发送 XML 格式的数据,可以简单理解为:SOAP = HTTP +XML

REST

REST(Representational State Transfer)即表述性状态传递,在三种主流的Web 服务实现方案中,因为 REST 模式的 Web 服务与复杂的 SOAP 和 XML-RPC 对比来讲明显的更加简洁,越来越多的 Web 服务开始采用 REST 风格设计和实现。例如,Amazon.com 提供接近 REST 风格的 Web 服务进行图书查找;雅虎提供的 Web 服务也是REST 风格的。

WSDL

WSDL(Web Services Description Language)即网络服务描述语言,用于描述Web 服务的公共接口。这是一个基于 XML 的关于如何与 Web 服务通讯和使用的服务描述;也就是描述与目录中列出的 Web 服务进行交互时需要绑定的协议和信息格式。通常采用抽象语言描述该服务支持的操作和信息,使用的时候再将实际的网络协议和信息格式绑定给该服务。

API常见安全问题

**未受保护API:**在现行的Open API开放平台中,一般需要对第三方厂商的API接入身份进行监管和审核,通过准入审核机制来保护API。当某个API因未受保护而被攻破后,会直接导致对内部应用程序或内部API的攻击。比如因REST、SOAP保护机制不全使攻击者透明地访问后端系统即属于此类。

**弱身份鉴别:**当API暴露给公众调用时,为了保障用户的可信性,必须对调用用户进行身份认证。因设计缺陷导致对用户身份的鉴别和保护机制不全而被攻击,比如弱密码、硬编码、暴力破解等。

**中间人劫持:**因API的通信链路安全机制不全,攻击者通过攻击手段将自己成为API链中的某个受信任链,从而拦截数据以进行数据篡改或加密卸载。此类攻击,通常发生在网络链路层。

**传统Web攻击:**在这里主要是指传统Web攻击类型,通过攻击HTTP协议中不同的参数,来达到攻击目的,比如SQL注入、LDAP注入、XXE等。而攻击者在进一步攻击中,会利用权限控制缺失、CSRF进行横向移动,从而获取更大的战果。

**弱会话控制:**有时API身份鉴别没有问题,但对会话过程安全保护不足,比如会话令牌(Cookie次性URL、SAML令牌和OAuth令牌)的保护。会话令牌是使API服务器知道谁在调用它的主要(通常是唯一的)方法,如果令牌遭到破坏、重放或被欺骗,API服务器很难区分是否是恶意攻击行为。

**反向控制:**与传统的交互技术不同,API通常连接着两端。传统的应用中大多数安全协议都认为信任服务器端是可信的,而在API中,服务器端和客户端都不可信。如果服务器端被控制,则反向导致调用API的客户端出现安全问题,这是此类安全问题出现的原因。

**框架攻击:**在API安全威胁中,有一些符殊行D在不同版本,导致攻击者攻击低版本API漏洞;同一题,这类威胁统称为框架攻击。最常见的比如同一API存在不同版本,导致攻击者攻击低版本API漏洞;同一API的不同客户端调用,可能PC端没有安全问题而移动端存在安全问题等。

WEB service类—wsdl测试

寻找接口页面

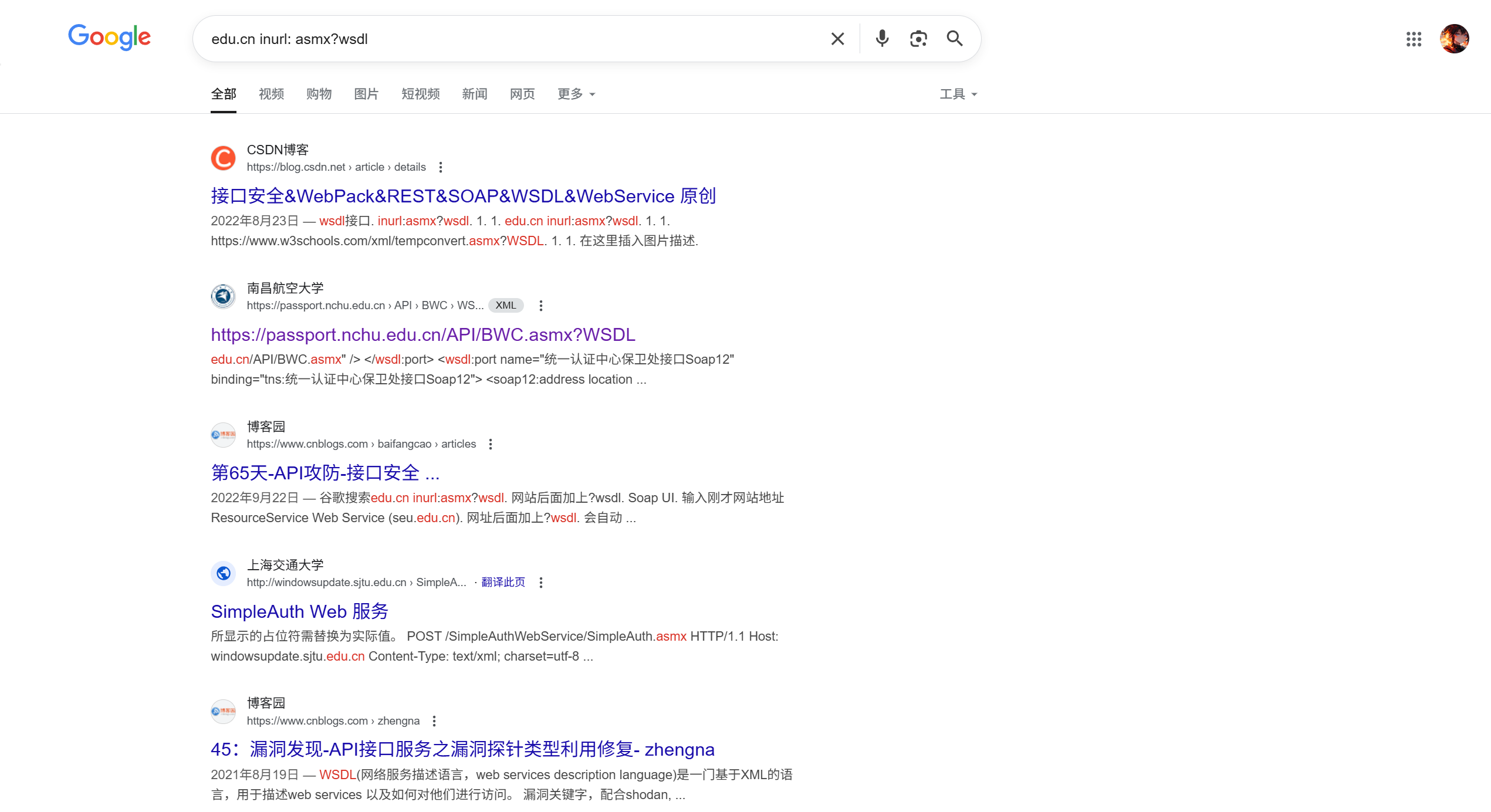

1 | edu.cn inurl: asmx?wsdl |

如果想要查看所有接口,点击上面图中任意一个,然后在后面加上wsdl:

1 | http://xxx.xx.xx/Service1.asmx?wsdl |

工具测试

soapui

1 | https://www.soapui.org/downloads/soapui/ |

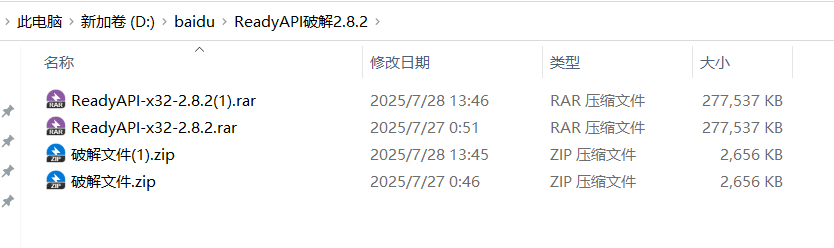

Ready API

这个要破解版。

这里我更推荐使用burp插件。

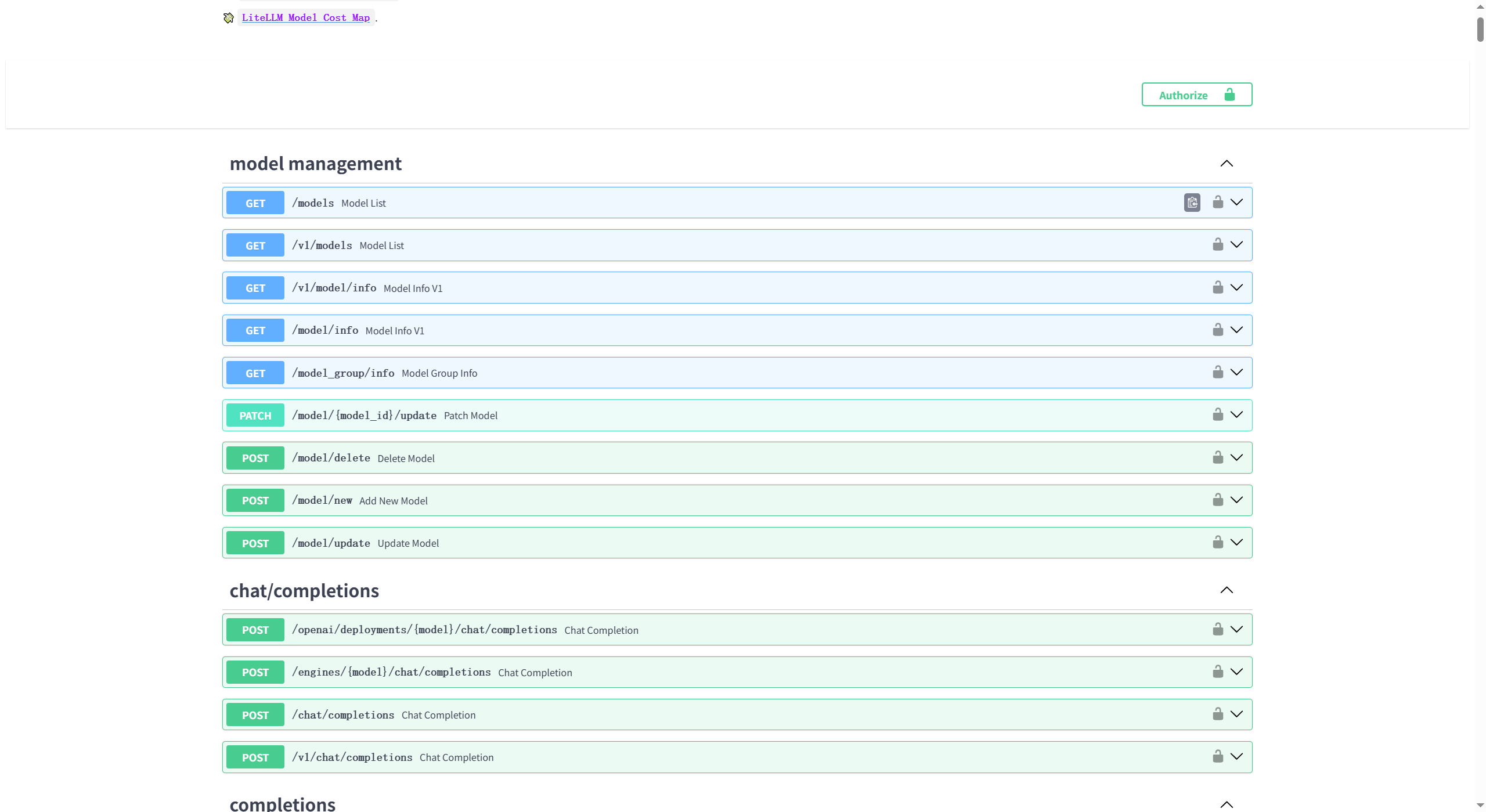

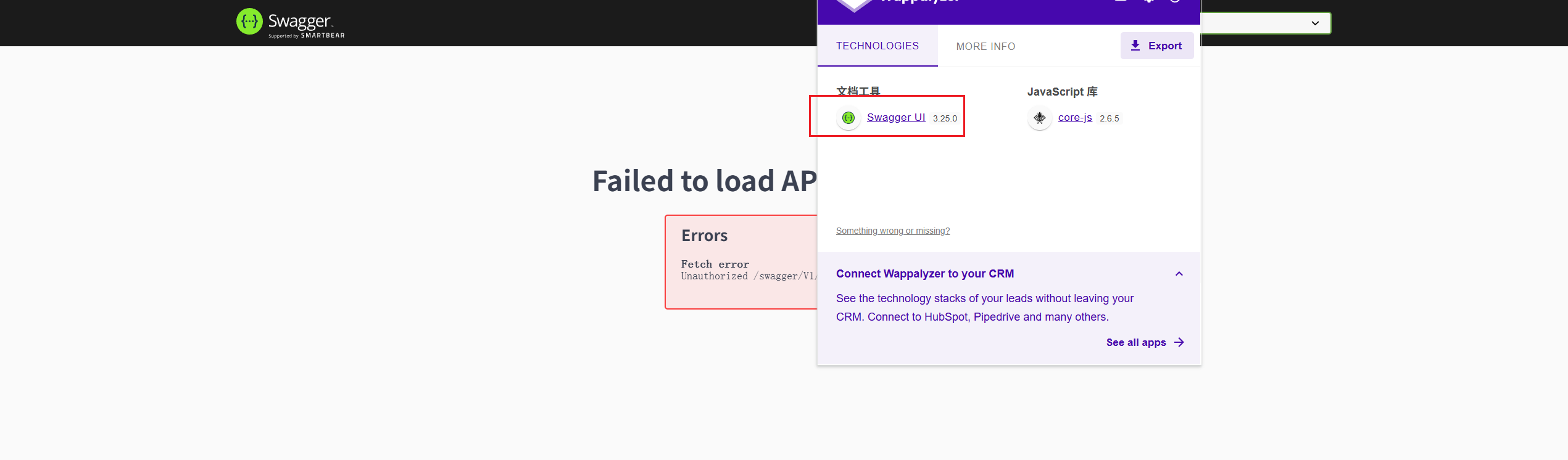

SOAP 类—Swagger测试

推荐的方案

使用postman批量跑接口,如果postman代理指到burp,burp挂上游代理,指到xray。这样流量也可以被burp的被动插件接收到。